TheHive — это масштабируемая бесплатная платформа реагирования на инциденты безопасности с открытым исходным кодом 3-в-1, предназначенная для облегчения жизни SOC, CSIRT, CERT и любого специалиста по информационной безопасности, который занимается инцидентами безопасности, которые необходимо расследовать и оперативно реагировать. Это идеальный компаньон для MISP. Вы можете синхронизировать его с одним или несколькими экземплярами MISP, чтобы начать расследование событий MISP. Вы также можете экспортировать результаты расследования как событие MISP, чтобы помочь вашим коллегам обнаружить и отреагировать на атаки, с которыми вы столкнулись. Кроме того, когда TheHive используется в сочетании с Cortex, аналитики и исследователи безопасности могут легко анализировать десятки, если не сотни наблюдаемых данных.

Сотрудничество лежит в основе TheHive.

Несколько аналитиков из одной организации могут одновременно работать над одним и тем же делом. Например, один аналитик может заниматься анализом вредоносного ПО, в то время как другой может работать над отслеживанием активности маяков C2 в журналах прокси-серверов, как только его коллега добавил IOC. Используя прямую трансляцию TheHive, каждый может следить за тем, что происходит на платформе, в режиме реального времени.

Мультиарендность и детальные профили пользователей позволяют организациям и аналитикам работать и сотрудничать над одним и тем же делом в разных организациях. Например, одно дело может быть создано первой организацией, которая начинает расследование и просит другие команды внести свой вклад или передает его в другую организацию.

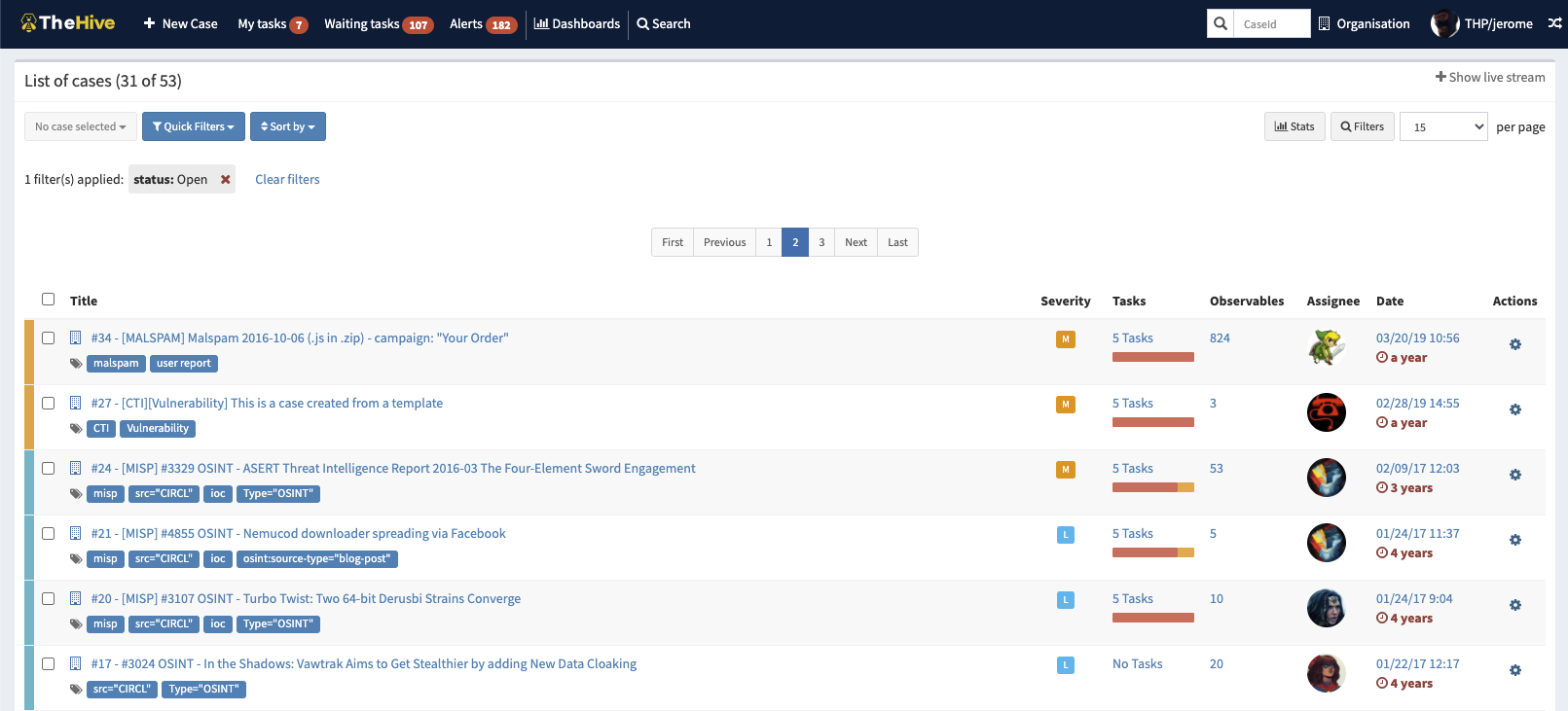

В TheHive каждое расследование соответствует делу. Обращения можно создавать с нуля или на основе событий MISP, предупреждений SIEM, отчетов по электронной почте и любого другого заслуживающего внимания источника событий безопасности.

Каждое дело можно разбить на одну или несколько задач. Вместо того, чтобы добавлять одни и те же задачи к заданному типу кейсов каждый раз при его создании, аналитики могут использовать механизм шаблонов TheHive, чтобы создавать их раз и навсегда. Шаблоны дел также можно использовать для связывания показателей с конкретными типами дел, чтобы управлять деятельностью группы, определять типы расследований, которые занимают значительное время и направлены на автоматизацию утомительных задач.

Каждую задачу можно поручить конкретному аналитику. Члены команды также могут взять на себя ответственность за задачу, не дожидаясь, пока кто-то ее ей назначит.

Задачи могут содержать несколько журналов работы, которые участвующие аналитики могут использовать для описания того, чем они занимаются, каковы результаты, присоединения доказательств или заслуживающих внимания файлов и т. д. Журналы можно писать с помощью редактора форматированного текста или Markdown.

Вы можете добавить одну или сотни, если не тысячи наблюдаемых к каждому создаваемому вами случаю. Вы также можете создать обращение на основе события MISP. TheHive можно очень легко связать с одним или несколькими экземплярами MISP, а события MISP можно просмотреть, чтобы решить, требуют ли они расследования или нет. Если расследование необходимо, аналитик может добавить событие в существующее дело или импортировать его как новое дело, используя настраиваемый шаблон.

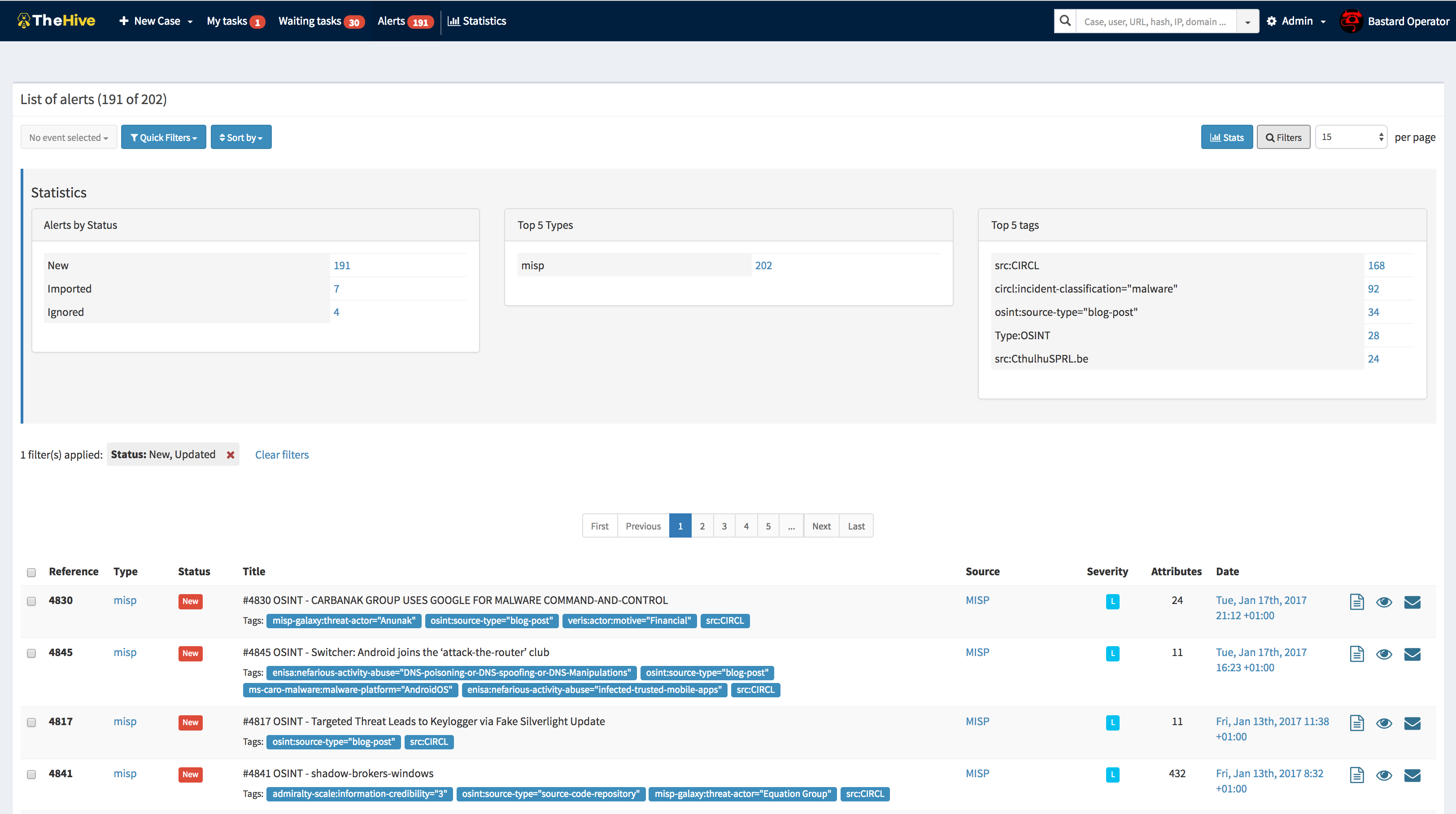

Благодаря TheHive4py, API-клиенту Python от TheHive, в TheHive можно отправлять оповещения SIEM, фишинговые и другие подозрительные электронные письма, а также другие события безопасности. Они появятся на панели Alerts вместе с новыми или обновленными событиями MISP, где их можно просмотреть, импортировать в обращения или игнорировать.

TheHive имеет возможность автоматически идентифицировать наблюдаемые объекты, которые уже наблюдались в предыдущих случаях. Observables также можно связать с TLP и источником, который их предоставил или сгенерировал, с помощью тегов. Аналитик также может легко пометить наблюдаемые объекты как IOC и изолировать их с помощью поискового запроса, а затем экспортировать их для поиска в SIEM или других хранилищах данных.

Аналитики могут анализировать десятки или сотни наблюдаемых объектов за несколько кликов, используя анализаторы одного или нескольких экземпляров Cortex в зависимости от ваших потребностей OPSEC: DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, геолокацию, поиск в канале угроз и так далее.

Аналитики безопасности, умеющие писать сценарии, могут легко добавить в Cortex свои собственные анализаторы, чтобы автоматизировать действия, которые необходимо выполнять над наблюдаемыми объектами или IOC. Они также могут решить, как будут вести себя анализаторы в соответствии с TLP. Например, файл, добавленный как наблюдаемый, может быть отправлен в VirusTotal, если соответствующий TLP — БЕЛЫЙ или ЗЕЛЕНЫЙ. Если это AMBER, его хэш вычисляется и передается в VT, но не файл. Если он КРАСНЫЙ, поиск VT не выполняется.

Чтобы попробовать TheHive, вы можете использовать обучающую виртуальную машину или установить ее, прочитав Руководство по установке.

Мы разместили несколько руководств в репозитории документации.

TheHive имеет специальную поддержку мультиарендности. Это позволяет использовать следующие стратегии:

TheHive поставляется с набором разрешений и несколькими предварительно настроенными профилями пользователей:

admin : полные административные права на платформе; не может управлять делами или другими данными, связанными с расследованиями;org-admin : управляет пользователями и всей конфигурацией на уровне организации, может создавать и редактировать дела, задачи, наблюдаемые и запускать анализаторы и ответчики;analyst : может создавать и редактировать дела , задачи , наблюдаемые и запускать анализаторы и ответчики ;read-only : можно только читать сведения о случаях, задачах и наблюдаемых;Новые профили могут создавать администраторы платформы.

TheHive 4 поддерживает методы аутентификации:

TheHive поставляется с мощным статистическим модулем, который позволяет вам создавать содержательные информационные панели для управления вашей деятельностью и поддержки ваших бюджетных запросов.

TheHive можно настроить для импорта событий из одного или нескольких экземпляров MISP. Вы также можете использовать TheHive для экспорта обращений как событий MISP на один или несколько серверов MISP.

Cortex — идеальный компаньон для TheHive. Используйте один или несколько для анализа наблюдаемых в масштабе.

TheHive Project предоставляет DigitalShadows2TH, бесплатную систему подачи оповещений Digital Shadows с открытым исходным кодом для TheHive. Вы можете использовать его для импорта инцидентов и инцидентов Digital Shadows в качестве предупреждений в TheHive, где их можно просмотреть и преобразовать в новые случаи, используя предварительно определенные шаблоны реагирования на инциденты, или добавить в существующие.

Zerofox2TH — это бесплатный источник оповещений ZeroFOX с открытым исходным кодом для TheHive, написанный TheHive Project. Вы можете использовать его для подачи предупреждений ZeroFOX в TheHive, где их можно просмотреть и преобразовать в новые дела, используя заранее определенные шаблоны реагирования на инциденты, или добавить в существующие.

Там можно перечислить множество замечательных интеграций, которыми поделилось сообщество. Если вы ищете конкретный вариант, специальный репозиторий, содержащий все известные подробности и ссылки на существующие интеграции, часто обновляется. Его можно найти здесь: https://github.com/TheHive-Project/awesome.

TheHive — это бесплатное программное обеспечение с открытым исходным кодом, выпущенное под лицензией AGPL (Affero General Public License). Мы, TheHive Project, стремимся к тому, чтобы TheHive оставался бесплатным проектом с открытым исходным кодом в долгосрочной перспективе.

Информация, новости и обновления регулярно публикуются в аккаунте TheHive Project в Твиттере и в блоге.

Пожалуйста, ознакомьтесь с нашим Кодексом поведения. Мы приветствуем ваш вклад. Пожалуйста, не стесняйтесь форкнуть код, поиграться с ним, внести несколько исправлений и отправить нам запросы на включение через проблемы.

Если вы хотите сообщить об ошибке или запросить новую функцию, откройте проблему на GitHub. Мы также доступны в Discord, чтобы помочь вам.

Если вам нужно связаться с командой проекта, отправьте электронное письмо на адрес [email protected].

Важное примечание :

Мы создали форум Google по адресу https://groups.google.com/a/thehive-project.org/d/forum/users. Чтобы запросить доступ, вам понадобится учетная запись Google. Вы можете создать его, используя адрес Gmail или без него.

https://thehive-project.org/