| ตัวอย่างวิศวกรรมอัครา | เอกสารและบทช่วยสอน | การติดตั้ง | อัคราตอบรับ |

|---|

Acra — ชุดรักษาความปลอดภัยฐานข้อมูลสำหรับการปกป้องข้อมูลที่ละเอียดอ่อนและข้อมูลส่วนบุคคล

Acra ให้การเข้ารหัสระดับแอปพลิเคชันสำหรับช่องข้อมูล การควบคุมการเข้าถึงหลายชั้น การป้องกันการรั่วไหลของฐานข้อมูล และความสามารถในการตรวจจับการบุกรุกในชุดเดียว Acra ได้รับการออกแบบมาเป็นพิเศษสำหรับแอปแบบกระจาย (เว็บ ฝั่งเซิร์ฟเวอร์ และอุปกรณ์เคลื่อนที่) ที่จัดเก็บข้อมูลไว้ในฐานข้อมูล/พื้นที่เก็บข้อมูลหนึ่งหรือหลายฐานข้อมูล

| แอพพลิเคชั่นที่เข้ากันได้กับ Acra ที่สมบูรณ์แบบ | อุตสาหกรรมทั่วไป |

|---|---|

| แอปบนเว็บและมือถือที่จัดเก็บข้อมูลไว้ในฐานข้อมูลส่วนกลางหรือที่เก็บข้อมูลออบเจ็กต์ |

|

| แอป IoT ที่รวบรวมการวัดและส่งข้อมูลทางไกลและประมวลผลข้อมูลในระบบคลาวด์ | |

| แอปประมวลผลข้อมูลที่มีโหลดสูง |

Acra มอบเครื่องมือสำหรับการเข้ารหัสบันทึกข้อมูลที่ละเอียดอ่อนแต่ละรายการ (ช่องข้อมูล, เซลล์ฐานข้อมูล, json) ก่อนที่จะจัดเก็บไว้ในฐานข้อมูล / พื้นที่จัดเก็บไฟล์ แล้วถอดรหัสพวกมันในช่องที่ปลอดภัย (ฝั่ง Acra) Acra อนุญาตให้เข้ารหัสข้อมูลโดยเร็วที่สุดและดำเนินการกับข้อมูลที่เข้ารหัส

การออกแบบการเข้ารหัสของ Acra ช่วยให้มั่นใจได้ว่าไม่มีความลับ (รหัสผ่าน คีย์ ฯลฯ) ที่รั่วไหลจากแอปพลิเคชันหรือฐานข้อมูลจะเพียงพอสำหรับการถอดรหัสข้อมูลที่ได้รับการป้องกัน Acra ลดขอบเขตการรั่วไหล ตรวจจับพฤติกรรมที่ไม่ได้รับอนุญาต และป้องกันการรั่วไหล โดยแจ้งให้ผู้ปฏิบัติงานทราบถึงเหตุการณ์ที่กำลังเกิดขึ้น

นี่คือ Acra Community Edition ซึ่งให้บริการฟรีสำหรับการใช้งานเชิงพาณิชย์และไม่ใช่เชิงพาณิชย์ตลอดไป

| การเข้ารหัสบนฝั่งไคลเอ็นต์และ/หรือฝั่ง Acra – แต่ละช่องข้อมูลถูกเข้ารหัสโดยใช้คีย์เข้ารหัสเฉพาะ |

| คุณเลือกคอลัมน์ที่จะเข้ารหัสเพื่อสร้างสมดุลระหว่างความปลอดภัยและประสิทธิภาพที่ดี |

| crypto-envelopes สองอัน: AcraBlocks และ AcraStructs AcraBlocks เป็นคอนเทนเนอร์แบบสมมาตรที่รวดเร็ว ใช้เป็นค่าเริ่มต้น AcraStructs เป็นคอนเทนเนอร์ที่ไม่สมมาตร ใช้สำหรับการเข้ารหัสฝั่งไคลเอ็นต์ |

| ค้นหาผ่านข้อมูลที่เข้ารหัสโดยไม่ต้องถอดรหัส ออกแบบมาเพื่อการสืบค้น แบบตรงทั้งหมด โดยยึดตาม AES-GCM และดัชนีตาบอด |

| ใช้การมาสก์ทั้งหมดหรือบางส่วนเพื่อลบหรือมาสก์ข้อมูลที่ละเอียดอ่อน |

| แทนที่ข้อมูลที่ละเอียดอ่อนด้วยโทเค็นและจับคู่กับข้อมูลต้นฉบับเมื่อจำเป็นเท่านั้น |

| เครื่องมือในตัวสำหรับการสร้างคีย์ ส่งออก สำรองข้อมูล การหมุนเวียน ฯลฯ |

| ผ่านไฟร์วอลล์ SQL ในตัว |

| ใช้บันทึกพิษ (โทเค็นน้ำผึ้ง) เพื่อเตือนเกี่ยวกับพฤติกรรมที่น่าสงสัย |

| มีให้สำหรับผู้ใช้ Acra Enterprise |

| |

|

Acra มอบการป้องกันหลายชั้นสำหรับส่วนและขั้นตอนต่างๆ ของวงจรชีวิตข้อมูล นี่คือ การป้องกันเชิงลึก ซึ่งเป็นชุดการควบคุมความปลอดภัยที่เป็นอิสระซึ่งมีจุดมุ่งหมายเพื่อลดความเสี่ยงหลายประการ ในกรณีที่ผู้โจมตีข้ามขอบเขตด้านนอก

| คุณสมบัติ Acra ทั้งหมดที่รวมอยู่ในพร็อกซีฐานข้อมูลที่แยกวิเคราะห์การรับส่งข้อมูลระหว่างแอพและฐานข้อมูล และใช้ฟังก์ชันความปลอดภัยตามความเหมาะสม |

| เซิร์ฟเวอร์ API ที่เปิดเผยคุณสมบัติส่วนใหญ่ของ Acra เป็น HTTP / gRPC API พร้อมการป้องกันการรับส่งข้อมูล |

| บริการฝั่งไคลเอ็นต์เสริมสำหรับการรับรองความถูกต้องและการเข้ารหัสการขนส่ง |

| มีให้สำหรับผู้ใช้ Acra Enterprise |

| |

| |

| |

|

| โครงสร้างพื้นฐานของคุณปลอดภัยตั้งแต่เริ่มต้นโดยไม่ต้องกำหนดค่าเพิ่มเติม |

| ไม่มีความเสี่ยงในการเลือกความยาวคีย์หรือการขยายอัลกอริธึมผิด |

| ง่ายต่อการกำหนดค่าและทำให้เป็นอัตโนมัติ |

| ผ่านแพ็คเกจไบนารีหรืออิมเมจ Docker |

| ต้องการการเปลี่ยนแปลงเล็กน้อยในรหัสแอปพลิเคชัน |

| ตลอดทุกส่วนประกอบของ Acra เข้ากันได้กับสแต็ค ELK, Datadog, Graylog, Prometheus, Grafana, Jaeger |

| ยูทิลิตี้ย้อนกลับเพื่อถอดรหัสฐานข้อมูลเป็นข้อความธรรมดา |

| มีโปรเจ็กต์ตัวอย่างบนเว็บและ Docker มากมายให้เลือก |

| เรียกใช้ AcraServer ในคลาวด์ DigitalOcean ของคุณ |

| เราสามารถตั้งค่าและจัดการ Acra ให้คุณได้ |

Acra อาศัยไลบรารีการเข้ารหัส Themis ของเรา ซึ่งใช้ระบบการเข้ารหัสระดับสูงโดยอิงตามการใช้งานโอเพ่นซอร์สที่ดีที่สุดของการเข้ารหัสที่น่าเชื่อถือที่สุด Acra ไม่มีการเข้ารหัสลับแบบดั้งเดิมหรือการเข้ารหัสที่คลุมเครืออย่างเคร่งครัด

เพื่อมอบการรับประกันที่ไม่เหมือนใคร Acra อาศัยการผสมผสานระหว่างการเข้ารหัสที่มีชื่อเสียงและแผนการจัดการคีย์อัจฉริยะ ดูการเข้ารหัสและการจัดการคีย์

| แหล่งที่มาของการเข้ารหัสลับดั้งเดิมเริ่มต้น | OpenSSL |

| รองรับแหล่งที่มาของการเข้ารหัสลับดั้งเดิม | BoringSSL, LibreSSL, ตรงตามมาตรฐาน FIPS, ตรงตามมาตรฐาน GOST, HSM |

| การเข้ารหัสพื้นที่เก็บข้อมูล (AcraBlocks) | AES-256-GCM + AES-256-GCM |

| การเข้ารหัสพื้นที่เก็บข้อมูล (AcraStructs) | AES-256-GCM + ECDH |

| การเข้ารหัสการขนส่ง | TLS v1.2+ หรือเซสชันการรักษาความปลอดภัย Themis |

| การบูรณาการ KMS | Amazon KMS, แพลตฟอร์ม Google Cloud KMS, HashiCorp Vault, Keywhiz ฯลฯ |

JPG — มีเฉพาะใน Acra เวอร์ชัน Enterprise เท่านั้น ส่งอีเมลถึงเราเพื่อรับรายการคุณสมบัติทั้งหมดและใบเสนอราคา

Acra ประกอบด้วยบริการและสาธารณูปโภคมากมาย บริการของ Acra ช่วยให้คุณสร้างกระแสข้อมูลที่ซับซ้อนได้อย่างไร้ขีดจำกัดซึ่งเหมาะสมอย่างยิ่งกับโครงสร้างพื้นฐานที่แน่นอนของคุณ ขึ้นอยู่กับสถาปัตยกรรมและกรณีการใช้งานของคุณ คุณอาจต้องปรับใช้เฉพาะบริการพื้นฐานหรือทั้งหมด

องค์ประกอบการบังคับใช้ความปลอดภัย : บริการที่มี "การเข้ารหัสเกิดขึ้น" จำเป็นต้องมีหนึ่งในนั้น: AcraServer, AcraTranslator, AnyProxy หรือ SDK ฝั่งไคลเอ็นต์

พื้นที่จัดเก็บคีย์: พื้นที่เก็บข้อมูลที่ Acra เก็บคีย์ที่เข้ารหัสไว้: Redis, ตารางในฐานข้อมูลของคุณ, ที่จัดเก็บ KV ใดๆ จำเป็นต้องมีหนึ่งในนั้น

การจัดเก็บคีย์หลัก: KMS, ห้องนิรภัย ขอแนะนำอย่างหนึ่งอย่างยิ่ง

บริการและยูทิลิตีเพิ่มเติม: ยูทิลิตีการจัดการคีย์ สคริปต์การย้ายข้อมูล บริการรักษาความปลอดภัยในการขนส่ง เครื่องมือการจัดการนโยบาย รายการใดรายการหนึ่งเป็นทางเลือก

โปรดดูที่ Acra-in-deep / Architecture เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับส่วนประกอบของ Acra โปรดดูที่ Acra-in-deep / โฟลว์ข้อมูล เพื่อดูโฟลว์ข้อมูลและการปรับใช้ทั่วไปที่ใช้ Acra

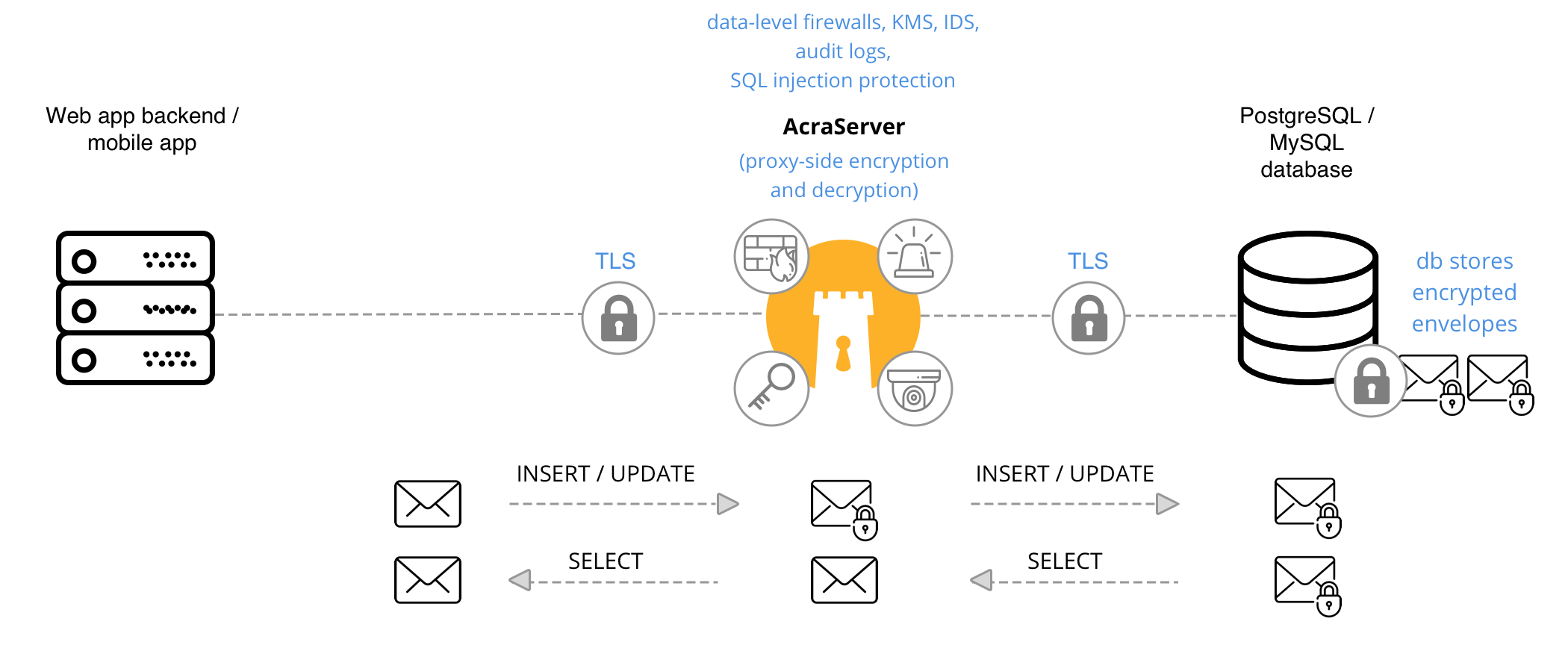

มาดูกระแสข้อมูลที่ง่ายที่สุดด้วย AcraServer กันดีกว่า

AcraServer ทำงานเป็นพร็อกซีการเข้ารหัส/ถอดรหัสแบบโปร่งใสพร้อมฐานข้อมูล SQL แอปพลิเคชันไม่ทราบว่าข้อมูลถูกเข้ารหัสก่อนที่จะเข้าถึงฐานข้อมูล และฐานข้อมูลก็ไม่ทราบว่ามีคนเข้ารหัสข้อมูลด้วย นั่นเป็นสาเหตุที่เรามักเรียกโหมดนี้ว่า "การเข้ารหัสที่โปร่งใส"

คุณมีแอปพลิเคชันฝั่งไคลเอ็นต์ที่พูดคุยกับฐานข้อมูล SQL คุณเพิ่ม AcraServer ไว้ตรงกลาง โดยทำงานเป็นพร็อกซี SQL และชี้แอปพลิเคชันไปที่มัน

กระบวนการเขียนและอ่านข้อมูลไปยัง/จากฐานข้อมูลมีลักษณะดังนี้:

คุณปรับใช้ AcraServer และกำหนดค่า: การเชื่อมต่อกับฐานข้อมูล, ใบรับรอง TLS, เลือกฟิลด์ที่จะเข้ารหัส, มาสก์หรือโทเค็น, เปิดใช้งานไฟร์วอลล์คำขอ SQL ฯลฯ

เมื่อ AcraServer ถูกปรับใช้ ก็พร้อมที่จะยอมรับคำขอ SQL

คุณชี้แอปพลิเคชันฝั่งไคลเอ็นต์ไปยัง AcraServer แทนที่จะเป็นฐานข้อมูล SQL

เมื่อรับการสืบค้น SQL จากแอป AcraServer จะแยกวิเคราะห์การสืบค้นแต่ละรายการและดำเนินการรักษาความปลอดภัย: การเข้ารหัส การมาสก์ และโทเค็น หากต้องการทราบว่าต้องเปลี่ยนค่าใด AcraServer จะใช้ไฟล์กำหนดค่าที่คุณได้อธิบายว่าคอลัมน์ใดควรได้รับการเข้ารหัส มาสก์ และโทเค็น

หลังจากดำเนินการแล้ว AcraServer จะส่งผ่านคำค้นหาที่แก้ไขไปยังฐานข้อมูล และการตอบสนองของฐานข้อมูล กลับไปยังแอปพลิเคชันไคลเอนต์ สมมติว่าคุณเลือกที่จะเข้ารหัสฟิลด์อีเมล หมายความว่าสตริงต้นฉบับถูกเข้ารหัสลงในคอนเทนเนอร์การเข้ารหัส และส่งไปยังฐานข้อมูลเป็นข้อมูลไบนารี

เมื่อแอปพลิเคชันไคลเอนต์ต้องการอ่านข้อมูล แอปพลิเคชันจะส่งแบบสอบถาม SELECT ไปยัง AcraServer ที่ส่งไปยังฐานข้อมูล

เมื่อดึงข้อมูลการตอบสนองของฐานข้อมูล AcraServer จะพยายามถอดรหัส ถอดรหัส ถอดรหัส เลิกใช้ฟิลด์ที่ระบุ และส่งคืนฟิลด์เหล่านั้นไปยังแอปพลิเคชัน

แอปพลิเคชันรับข้อมูลในรูปแบบข้อความธรรมดา

ยกเว้นการดำเนินการประมวลผลข้อมูล AcraServer ยังวิเคราะห์การสืบค้น SQL: บล็อกการสืบค้นที่ไม่ต้องการโดยใช้ไฟร์วอลล์ SQL ที่กำหนดค่าได้ในตัว ตรวจจับการแทรก SQL โดยใช้บันทึกพิษ ส่งบันทึกและตัวชี้วัด และแจ้งเตือนทีม Ops ของคุณในกรณีที่น่าสงสัย

ดูคำแนะนำ: การรวม AcraServer เข้ากับโครงสร้างพื้นฐานเพื่อเรียนรู้เพิ่มเติมเกี่ยวกับคุณสมบัติของ AcraServer และวิธีการใช้งาน

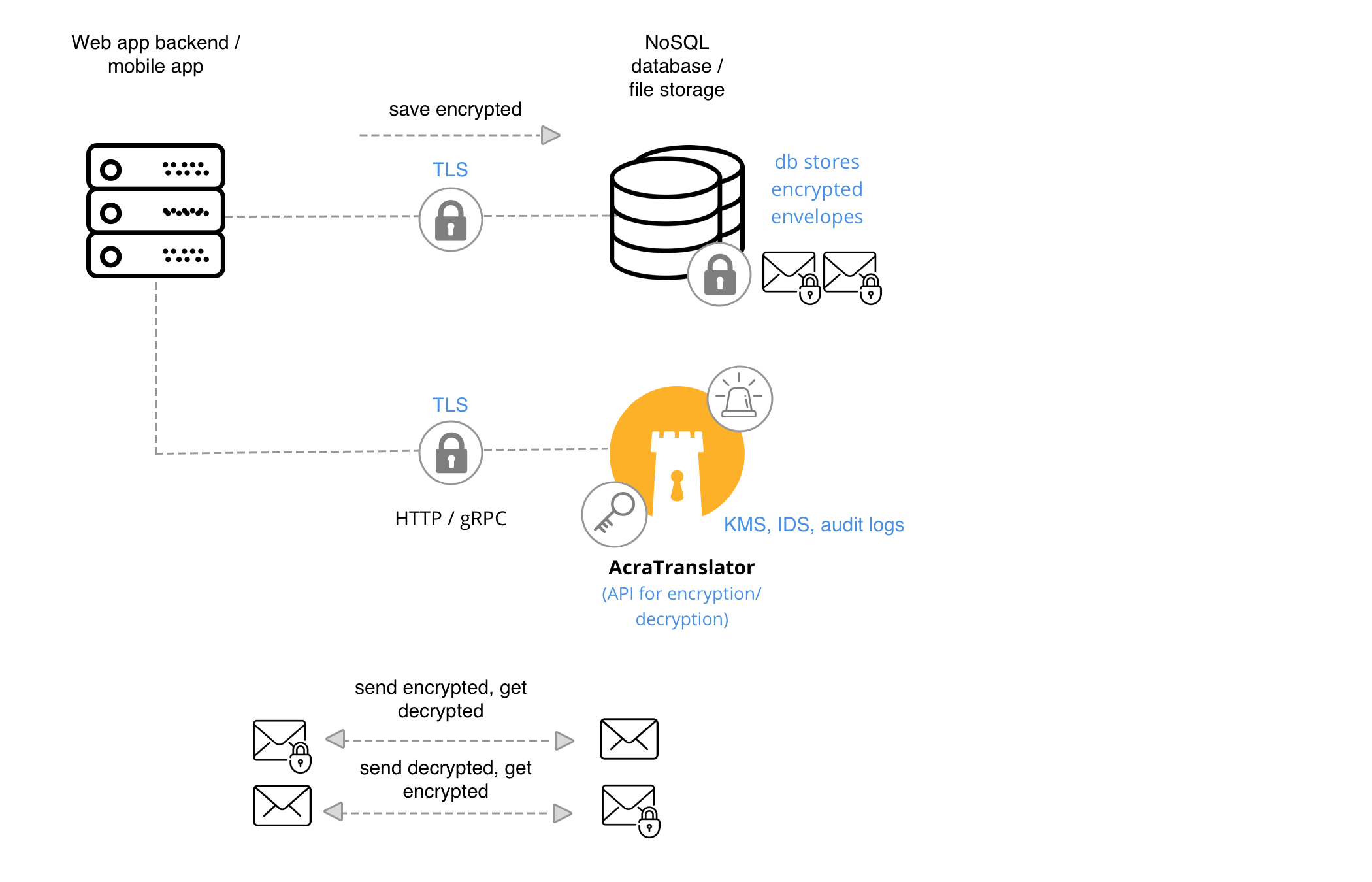

มาดูกระแสข้อมูลที่ง่ายที่สุดด้วย AcraTranslator กัน

AcraTranslator ทำงานเป็นบริการเข้ารหัสโดยใช้ HTTP และ gRPC API แอปพลิเคชันส่งคำขอ API ไปยัง AcraTranslator พร้อมช่องข้อมูลและการดำเนินการ (การเข้ารหัส การถอดรหัส โทเค็น การลบโทเค็น ฯลฯ) แอปพลิเคชันมีหน้าที่จัดเก็บข้อมูลที่เข้ารหัสไว้ในฐานข้อมูล (NoSQL, KV store, SQL, AWS S3 – ใดก็ได้) และสื่อสารกับ AcraTranslator เพื่อถอดรหัสกลับ

AcraTranslator และ AcraServer เป็นส่วนประกอบฝั่งเซิร์ฟเวอร์ที่เป็นอิสระอย่างสมบูรณ์ และสามารถใช้ร่วมกันหรือแยกกัน ขึ้นอยู่กับโครงสร้างพื้นฐานของคุณ

คุณมีแอปพลิเคชันฝั่งไคลเอ็นต์ที่รู้ว่าฟิลด์ใดที่ต้องเข้ารหัส ถอดรหัส โทเค็น และตำแหน่งที่จะจัดเก็บ คุณเพิ่ม AcraTranslator และสอนให้แอปพลิเคชันทำการเรียก API เพื่อใช้งาน

กระบวนการเขียนและอ่านข้อมูลไปยัง/จากฐานข้อมูลมีลักษณะดังนี้:

คุณปรับใช้ AcraTranslator ในโครงสร้างพื้นฐานของคุณและกำหนดค่าใบรับรอง TLS

เมื่อ AcraTranslator ถูกใช้งาน ก็พร้อมที่จะยอมรับคำขอ API

แอปพลิเคชันของคุณเรียก AcraTranslator และส่งช่องข้อมูลและการดำเนินการกับ AcraTranslator (การเข้ารหัส การถอดรหัส การแปลงโทเค็น การดีโทเคน)

เมื่อได้รับคำขอ API แล้ว AcraTranslator จะดำเนินการที่จำเป็นและส่งผลลัพธ์กลับไปยังแอป สมมติว่าแอปส่งช่อง "อีเมล" และการดำเนินการ "เข้ารหัส" ในกรณีดังกล่าว สตริงต้นฉบับจะถูกเข้ารหัสลงในคอนเทนเนอร์ที่เข้ารหัสและส่งกลับไปยังแอปในรูปแบบข้อมูลไบนารี

แอปพลิเคชันรับข้อมูลที่เข้ารหัสและจัดเก็บไว้ในฐานข้อมูล/ที่เก็บข้อมูล

เมื่อแอปพลิเคชันต้องการรับข้อมูลข้อความธรรมดา แอปพลิเคชันจะอ่านข้อมูลที่เข้ารหัสจากฐานข้อมูล/ที่เก็บข้อมูล และส่งคำขอ API ไปยัง AcraTranslator สมมติว่าแอปส่งช่อง "อีเมล" และการดำเนินการ "ถอดรหัส" ในกรณีนั้น ข้อมูลต้นฉบับ (binary blob) จะถูกถอดรหัสเป็นสตริงและส่งไปยังแอปกลับ

ยกเว้นการดำเนินการประมวลผลข้อมูล AcraTranslator ยังวิเคราะห์การสืบค้น API: ตรวจจับการบุกรุกโดยใช้บันทึกพิษ ส่งบันทึกและตัวชี้วัด และแจ้งเตือนทีม Ops ของคุณในกรณีที่น่าสงสัย

ดูคำแนะนำ: การรวม AcraTranslator เข้ากับโครงสร้างพื้นฐานเพื่อเรียนรู้เพิ่มเติมเกี่ยวกับคุณสมบัติของ AcraServer และวิธีการใช้งาน

Acra เป็นชุดส่วนประกอบ ซึ่งส่วนใหญ่เป็น "ฝั่งเซิร์ฟเวอร์" ซึ่งหมายความว่าคุณต้องปรับใช้และกำหนดค่า AcraServer, AcraTranslator หรือ AnyProxy และเชื่อมต่อแอปพลิเคชันฝั่งไคลเอ็นต์ของคุณกับส่วนประกอบเหล่านั้น

ส่วนประกอบของ Acra เข้ากันได้กับ RDBMS, ร้านค้าออบเจ็กต์และ KV, แพลตฟอร์มคลาวด์, ระบบการจัดการคีย์ภายนอก (KMS), ระบบปรับสมดุลโหลด

| แพลตฟอร์มคลาวด์ | DigitalOcean, AWS, GCP, Heroku อะไรก็ได้ |

| อาร์ดีบีเอ็มเอส | MySQL v5.7+, PosgtreSQL v9.4-v11, MariaDB v10.3; Google Cloud SQL, อเมซอน RDS |

| ที่เก็บวัตถุ | ระบบไฟล์, ฐานข้อมูล KV, Amazon S3, Google Cloud DataStore |

| โหลดบาลานซ์ | HAProxy ตัวสร้างความสมดุลบนคลาวด์ |

| แพลตฟอร์มฝั่งเซิร์ฟเวอร์ | อูบุนตู, เดเบียน, CentOS, RHEL; นักเทียบท่า |

| ภาษาแอปฝั่งไคลเอ็นต์ | ใดๆ :) |

Acra แบบโอเพ่นซอร์สมีการสนับสนุนการบูรณาการที่จำกัด บริการเพิ่มเติมมีเฉพาะใน Acra Enterprise Edition เท่านั้น

ส่วนประกอบ Acra ฝั่งเซิร์ฟเวอร์ (AcraServer, AcraTranslator, AnyProxy) ควรทำงานบนเซิร์ฟเวอร์/VM ที่แยกกันเพื่อการแยกและการแบ่งส่วนที่ดีขึ้น ยูทิลิตีการจัดการคีย์และตัวช่วยฐานข้อมูลมักจะทำงานบนเซิร์ฟเวอร์เดียวกันกับ AcraServer, AcraTranslator, AnyProxy

ส่วนประกอบ Acra ฝั่งเซิร์ฟเวอร์ทำงานบนการกระจาย Linux ส่วนใหญ่ (Ubuntu, Debian, CentOS) และเป็นอิมเมจ Docker โปรดทราบว่าส่วนประกอบ Acra ฝั่งเซิร์ฟเวอร์เข้ากันไม่ได้กับ Windows OS ในฐานะโฮสต์ระบบปฏิบัติการ โปรดพิจารณาใช้ Docker

ดูการเริ่มต้นใช้งานเพื่อเรียนรู้วิธีติดตั้ง Acra หรือลองใช้ Acra โดยไม่ต้องเขียนโค้ด

Acra ทำงานร่วมกับแอปพลิเคชันไคลเอ็นต์ใดก็ได้ ไม่ว่าคุณจะใช้ภาษาใดในการเขียนแอป คุณสามารถเชื่อมต่อกับ AcraServer (ผ่าน SQL) และ AcraTranslator/AnyProxy (ผ่าน API) เพื่อเข้ารหัส ถอดรหัส โทเค็น และมาสก์ข้อมูลได้

Acra จัดเตรียมชุด SDK ฝั่งไคลเอ็นต์ซึ่งมีประโยชน์เฉพาะในกรณีการใช้งานเฉพาะ:

AcraWriter – SDK เพื่อเข้ารหัสช่องข้อมูลลงใน AcraStructs ใช้เมื่อการเข้ารหัสข้อมูลในฝั่งแอปเป็นสิ่งสำคัญ (สำหรับการสร้างโฟลว์ข้อมูลที่เข้ารหัสตั้งแต่ต้นทางถึงปลายทาง หรือการทำงานในสภาพแวดล้อมที่ไม่เป็นมิตร)

AcraReader – SDK เพื่อถอดรหัสช่องข้อมูลจาก AcraStructs ใช้เมื่อการถอดรหัสข้อมูลในฝั่งแอปเป็นสิ่งสำคัญ (สำหรับการสร้างโฟลว์ข้อมูลที่เข้ารหัสจากต้นทางถึงปลายทาง หรือการทำงานในสภาพแวดล้อมที่ไม่เป็นมิตร)

SDK สำหรับ AcraTranslator – SDK ที่ห่อหุ้ม API ของ AcraTranslator เพื่อการใช้งานที่สะดวกยิ่งขึ้น

SDK เหล่านี้พร้อมใช้งานสำหรับ Ruby, Python, Go, C++, Node.js, iOS (Swift, ObjC), Android (Java, Kotlin), Java บนเดสก์ท็อป และ PHP

ดูการเริ่มต้นใช้งานเพื่อเรียนรู้วิธีติดตั้ง Acra หรือลองใช้ Acra โดยไม่ต้องเขียนโค้ด

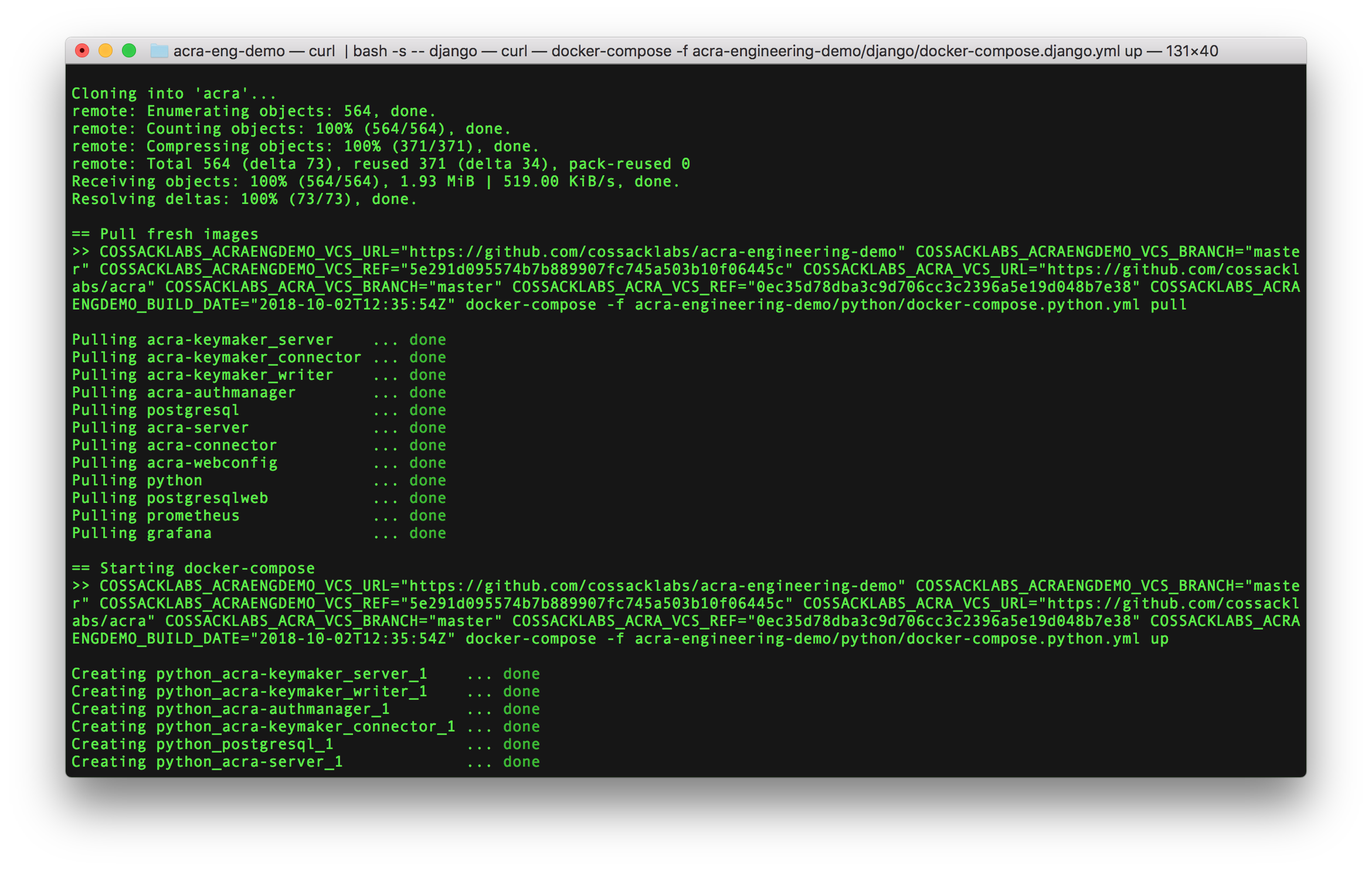

โปรเจ็กต์ตัวอย่างของ Acra แสดงให้เห็นถึงการบูรณาการชุดการปกป้องข้อมูลของ Acra เข้ากับแอปพลิเคชันที่มีอยู่: แอปพลิเคชันเว็บที่ใช้เฟรมเวิร์ก Django และ Ruby on Rails และแอปพลิเคชัน CLI แบบง่าย เรานำแอปที่มีชื่อเสียง ตรวจพบข้อมูลที่ละเอียดอ่อนที่นั่น และเพิ่มเลเยอร์การเข้ารหัส การปกป้องข้อมูลมีความโปร่งใสอย่างสมบูรณ์สำหรับผู้ใช้ และต้องมีการเปลี่ยนแปลงโครงสร้างพื้นฐานและโค้ดแอปพลิเคชันเพียงเล็กน้อย

นักพัฒนาและ Ops เป็นมิตร:

รันคำสั่งเดียวเพื่อปรับใช้แอปพลิเคชัน ฐานข้อมูล ส่วนประกอบของ Acra บันทึก และแดชบอร์ด

อ่านการเปลี่ยนแปลงโค้ดและดูว่าใช้เวลาเพียงเล็กน้อยในการรวมการเข้ารหัสเข้ากับแอปพลิเคชันไคลเอนต์

เรียนรู้วิธีการทำงานของ Acra โดยการอ่านบันทึก การตรวจสอบตัวชี้วัดใน Prometheus การตรวจสอบการติดตามใน Jaeger และดูแดชบอร์ด Grafana

ตรวจสอบไฟล์ที่เขียนโดย Docker โครงร่างสถาปัตยกรรม ตารางฐานข้อมูล และอื่นๆ อีกมากมาย

ข้อกำหนด: Linux หรือ macOS พร้อม Docker ที่ติดตั้งไว้

| รันโปรเจ็กต์ตัวอย่าง Acra |

|---|

เอกสาร บทช่วยสอน และการสาธิตเวอร์ชันล่าสุดสำหรับ Acra มีอยู่ในเซิร์ฟเวอร์เอกสาร Cossack Labs อย่างเป็นทางการ

เพื่อทำความเข้าใจ Acra เบื้องต้น คุณอาจต้องการ:

อคราคืออะไรเพื่อให้ได้ภาพรวมของสิ่งต่าง ๆ

การควบคุมความปลอดภัยของ Acra เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับการเข้ารหัส การมาสก์ โทเค็น ไฟร์วอลล์ SQL การตรวจจับการบุกรุก ฯลฯ

กระแสข้อมูลทั่วไปที่แสดงให้เห็นว่าคุณต้องการส่วนประกอบ Acra ใดบ้าง และข้อดีข้อเสียของแต่ละชุดค่าผสมคืออะไร

อ่านหมายเหตุเกี่ยวกับสถาปัตยกรรมและการออกแบบความปลอดภัยของ Acra เพื่อทำความเข้าใจให้ดีขึ้นว่าคุณจะได้รับอะไรเมื่อใช้ Acra และรูปแบบภัยคุกคามที่ Acra ดำเนินการคืออะไร

คุณยังสามารถตรวจสอบสไลด์วิทยากรสำหรับการพูดคุยต่อไปนี้โดยวิศวกรของ Cossack Labs:

"การเข้ารหัสโดยไม่ต้องใช้เวทมนตร์ การจัดการความเสี่ยงโดยไม่ต้องเจ็บปวด" โดย Anastasiia Voitova

"การเข้ารหัสข้อมูลสำหรับเว็บแอปพลิเคชัน Ruby" โดย Dmytro Shapovalov

"การสร้างไฟร์วอลล์ SQL (AcraCensor): ข้อมูลเชิงลึกจากนักพัฒนา" โดย Artem Storozhuk

| รันโปรเจ็กต์ตัวอย่าง Acra |

|---|

Acra สามารถช่วยให้คุณปฏิบัติตามกฎระเบียบด้านความเป็นส่วนตัวในปัจจุบัน เช่น:

กฎระเบียบคุ้มครองข้อมูลทั่วไป (GDPR)

HIPAA (พระราชบัญญัติการประกันสุขภาพแบบพกพาและความรับผิดชอบ)

DPA (พระราชบัญญัติคุ้มครองข้อมูล)

CCPA (พระราชบัญญัติความเป็นส่วนตัวของผู้บริโภคแห่งแคลิฟอร์เนีย)

การกำหนดค่าและการใช้ Acra ในรูปแบบที่กำหนดจะครอบคลุมความต้องการส่วนใหญ่ที่อธิบายไว้ในมาตรา 25, 32, 33 และ 34 ของ GDPR และข้อกำหนดการปกป้องข้อมูล PII ของ HIPAA อ่านเพิ่มเติมเกี่ยวกับอัคราและข้อบังคับ

นี่คือ Acra Community Edition ซึ่งเป็นเวอร์ชันโอเพ่นซอร์สของ Acra ซึ่งให้บริการฟรีสำหรับการใช้งานเชิงพาณิชย์และไม่ใช่เชิงพาณิชย์ โปรดแจ้งให้เราทราบในปัญหาหากคุณพบข้อบกพร่อง ดูการปรับปรุงที่เป็นไปได้ หรือมีความคิดเห็นเกี่ยวกับการออกแบบความปลอดภัย

นอกจากนี้ยังมี Acra Enterprise Edition ให้เลือกอีกด้วย ให้ประสิทธิภาพที่ดีกว่า ความซ้ำซ้อน/โหลดบาลานซ์ มาพร้อมการกำหนดค่าล่วงหน้าด้วยการเข้ารหัสลับดั้งเดิมที่คุณเลือก (FIPS, GOST) มีการผสานรวมกับเครื่องมือการจัดการคีย์/ความลับในสแต็กของคุณ การจัดการนโยบาย SDK ฝั่งไคลเอ็นต์ และมีมากมาย ยูทิลิตี้และเครื่องมือสำหรับ Ops และ SRE ของคุณเพื่อใช้งาน Acra ได้อย่างสะดวก พูดคุยกับเราเพื่อรับรายการคุณสมบัติทั้งหมดและใบเสนอราคา

ใช้เวลามากกว่าการรับโค้ดเข้ารหัสเพื่อคอมไพล์เพื่อรักษาความปลอดภัยข้อมูลที่ละเอียดอ่อน Acra จะไม่ทำให้คุณ "ปฏิบัติตามกฎข้อบังคับด้านความปลอดภัยสมัยใหม่ทั้งหมด" ได้ทันที และไม่มีเครื่องมืออื่นใดที่จะทำได้

เราช่วยให้บริษัทต่างๆ วางแผนกลยุทธ์การรักษาความปลอดภัยของข้อมูลโดยการตรวจสอบ ประเมินกระแสข้อมูล และจัดประเภทข้อมูล แจกแจงความเสี่ยง เราทำส่วนที่ยากที่สุดและมีผู้เข้าร่วมน้อยที่สุดในการปฏิบัติตามข้อกำหนด โดยเปลี่ยนจาก "ต้นทุนในการทำธุรกิจ" มาเป็น "กรอบการทำงานด้านความปลอดภัยที่ป้องกันความเสี่ยง"

หากคุณต้องการร่วมให้ข้อมูลโค้ดของคุณหรือให้ข้อมูลอื่นๆ แก่ Acra เรายินดีเป็นอย่างยิ่ง จุดเริ่มต้นในการมีส่วนร่วมของคุณอยู่ที่นี่

หากคุณเป็นผู้ใช้ Acra โปรดแสดงความคิดเห็นสั้นๆ

Acra Community Edition ได้รับลิขสิทธิ์เป็นซอฟต์แวร์โอเพ่นซอร์ส Apache 2

หากคุณต้องการถามคำถามทางเทคนิค โปรดแจ้งปัญหาหรือเขียนถึง [email protected]

หากต้องการพูดคุยกับฝ่ายธุรกิจของ Cossack Labs Limited โปรดส่งอีเมลถึงเราที่ [email protected]