เครื่องมือนี้มีจุดมุ่งหมายเพื่อสร้างกรอบการวิเคราะห์มัลแวร์ที่ทำงานร่วมกัน

เอกสารรายละเอียดเพิ่มเติมจะอยู่ในโฟลเดอร์เอกสาร

โปรดดูไฟล์ที่เกี่ยวข้องในไดเรกทอรีเอกสาร

สคริปต์ภายใต้ตัวอย่างโฟลเดอร์อนุญาตให้มีการดำเนินการพื้นฐานบางอย่างสำหรับอินสแตนซ์ Polichombr

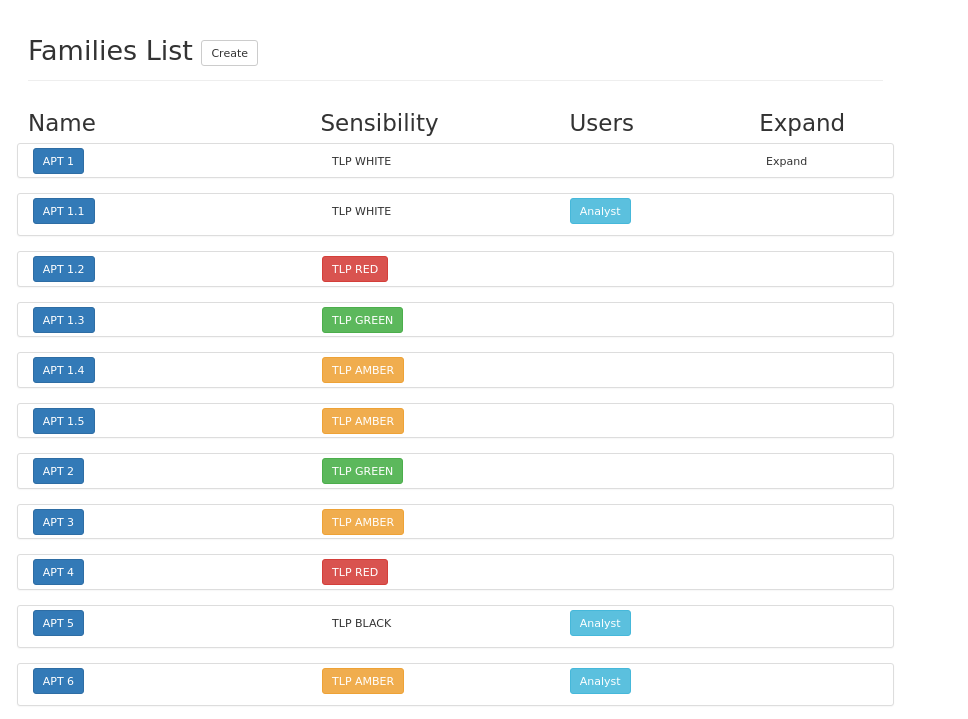

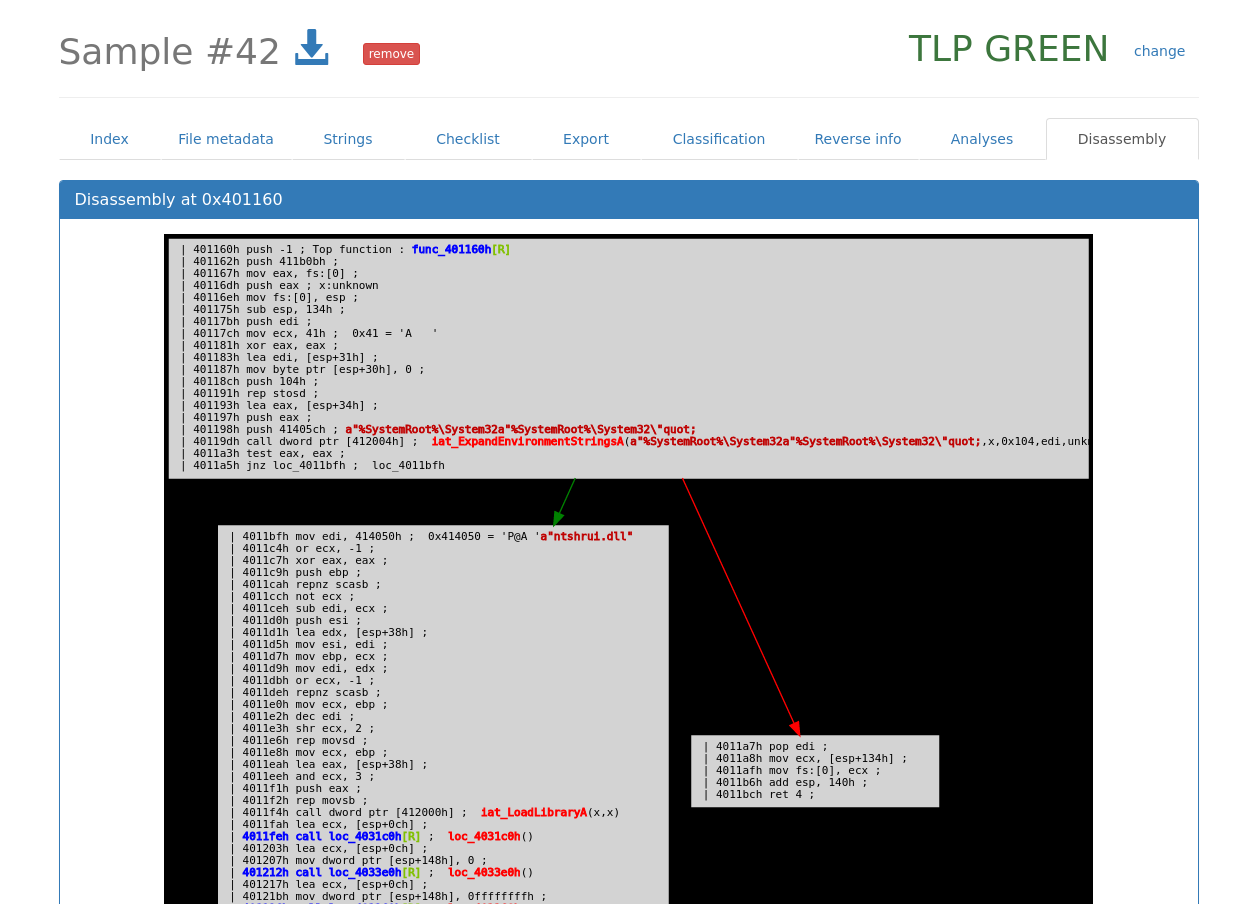

Polichombr จัดเตรียมกลไกเพื่อทำให้งานการวิเคราะห์เป็นอัตโนมัติโดยการระบุจุดสนใจภายในไบนารีที่เป็นอันตราย และจัดเตรียมทั้งบนเว็บอินเทอร์เฟซและภายในเครื่องมือของนักวิเคราะห์ผ่านทาง API

งานการวิเคราะห์จะโหลดจากไดเร็กทอรี app/controllers/tasks และต้องสืบทอดจากออบเจ็กต์งาน โดยเฉพาะอย่างยิ่งมีการดำเนินงานหลายอย่างแล้ว:

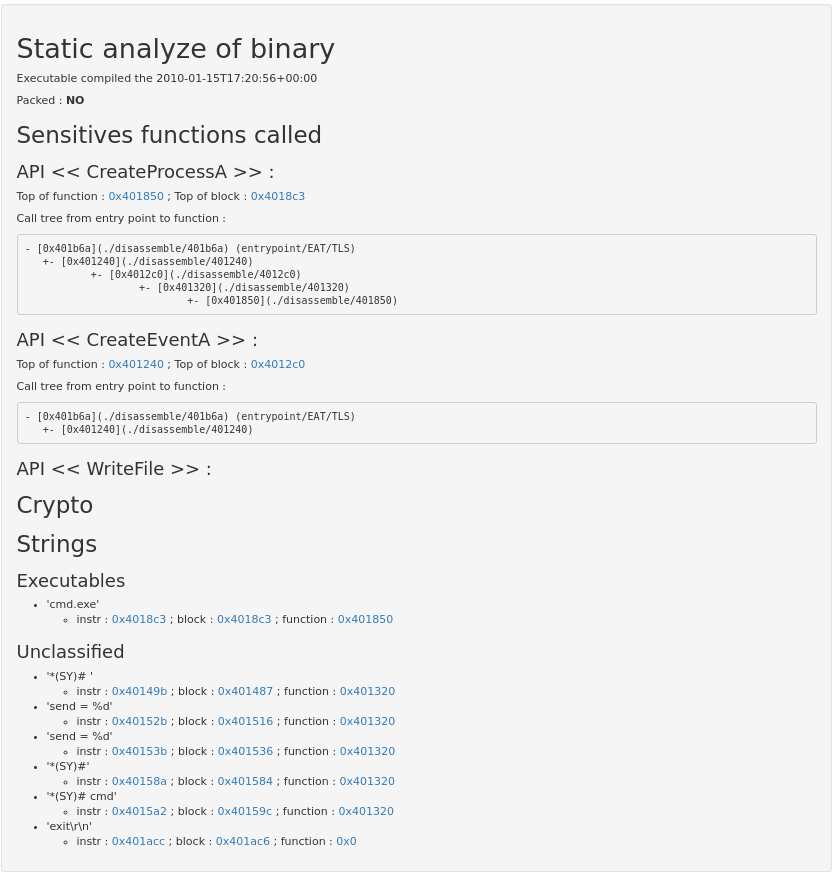

AnalyzeIt ซึ่งเป็นสคริปต์ทับทิมที่อิงตาม metasm ซึ่งใช้เพื่อระบุจุดที่น่าสนใจในไบนารี่ เป้าหมายคือการช่วยเหลือนักวิเคราะห์โดยให้คำแนะนำว่าจะเริ่มต้นจากตรงไหน ตัวอย่างเช่น เราพยายามระบุ crypto loop ซึ่งเป็นฟังก์ชันที่เรียก API ที่ละเอียดอ่อน (ไฟล์ กระบวนการ เครือข่าย ...)

Peinfo : เราโหลดข้อมูลเมตาของ PE ด้วยไลบรารี peinfo

สตริง : แยกสตริง ASCII และ Unicode

เราใช้แบบจำลองลายเซ็นหลายแบบเพื่อจำแนกมัลแวร์:

Machoc เป็นอัลกอริธึมที่ใช้ CFG เพื่อจำแนกมัลแวร์ สำหรับข้อมูลเพิ่มเติม โปรดดูเอกสารต่อไปนี้:

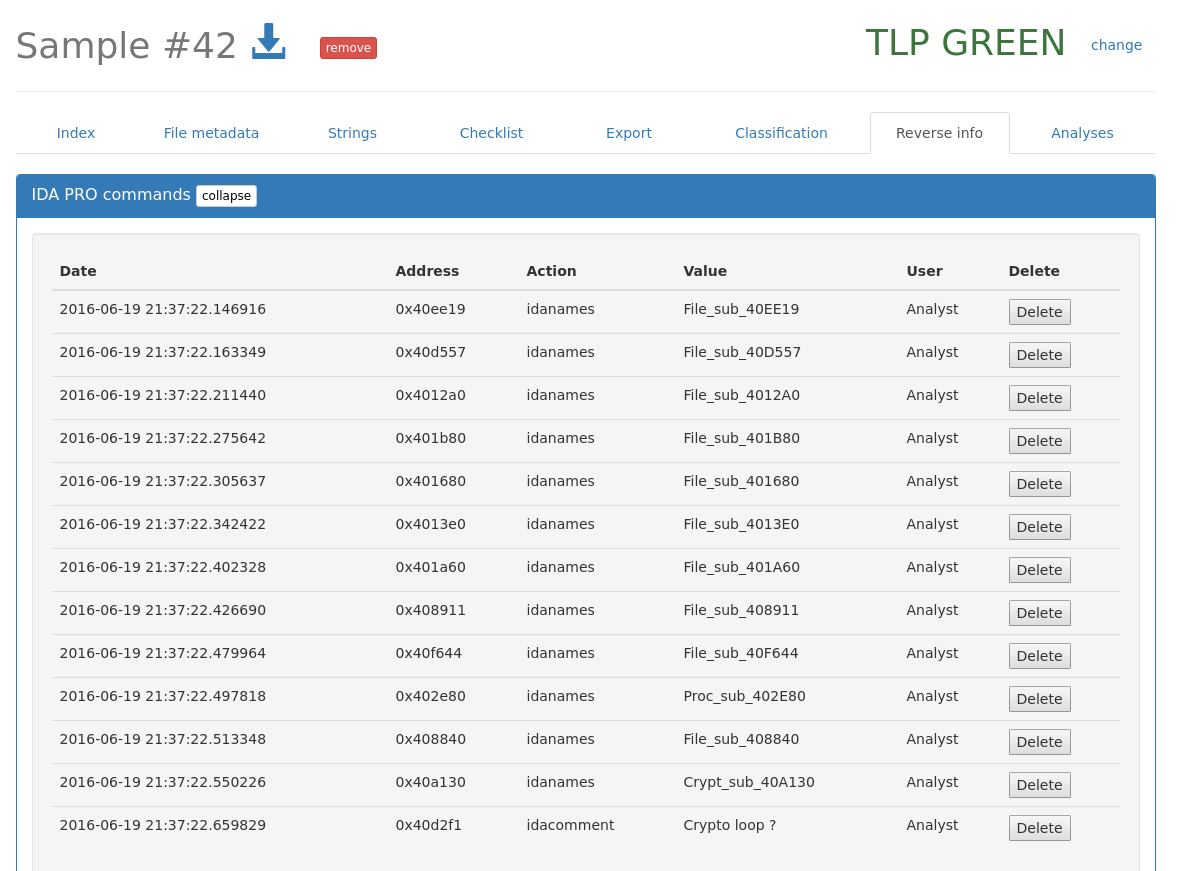

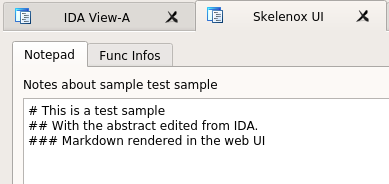

นี่คือปลั๊กอิน IDAPython ซึ่งใช้ในการซิงโครไนซ์ชื่อและความคิดเห็นกับฐานความรู้และกับฐานข้อมูลผู้ใช้รายอื่น

เรายินดีต้อนรับการมีส่วนร่วม ดังนั้นโปรดอ่าน CONTRIBUTING.md เพื่อเริ่มต้นอย่างรวดเร็วในการรับความช่วยเหลือหรือเพิ่มฟีเจอร์ใน Polichombr