อัลกอริธึมการตรวจสอบที่ยอดเยี่ยม

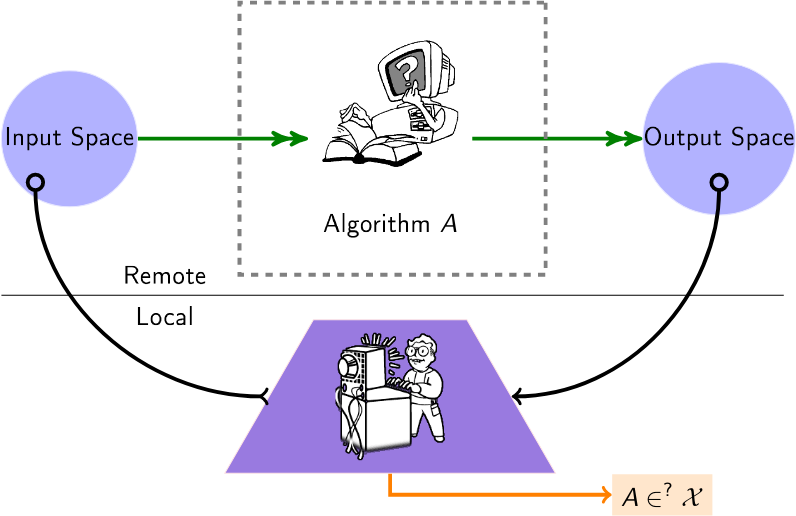

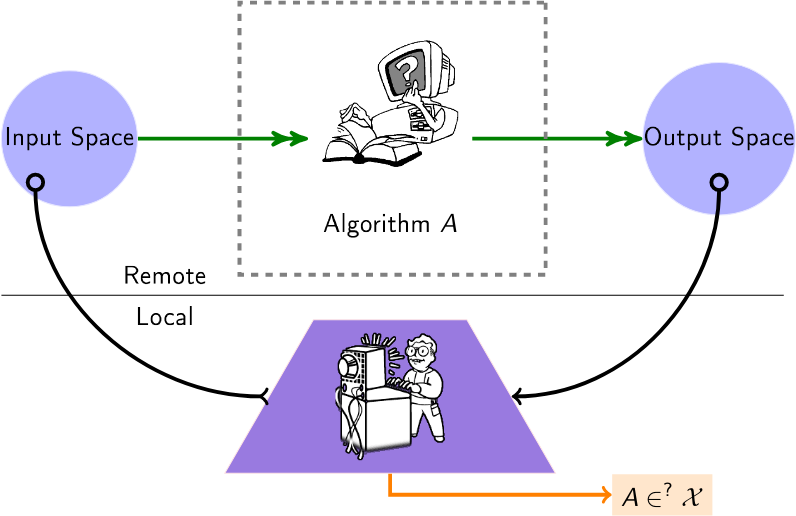

รายการอัลกอริธึมที่รวบรวมไว้สำหรับตรวจสอบอัลกอริธึมกล่องดำ ในปัจจุบัน อัลกอริธึมจำนวนมาก (คำแนะนำ การให้คะแนน การจัดหมวดหมู่) ดำเนินการโดยผู้ให้บริการบุคคลที่สาม โดยไม่มีผู้ใช้หรือสถาบันที่มีข้อมูลเชิงลึกเกี่ยวกับวิธีการดำเนินการกับข้อมูลของตน อัลกอริธึมการตรวจสอบในรายการนี้จึงนำไปใช้กับการตั้งค่านี้ ซึ่งกำหนดการตั้งค่า "กล่องดำ" โดยที่ผู้ตรวจสอบรายหนึ่งต้องการรับข้อมูลเชิงลึกเกี่ยวกับอัลกอริธึมระยะไกลเหล่านี้

ผู้ใช้สอบถามอัลกอริทึมระยะไกล (เช่น ผ่าน API ที่มีอยู่) เพื่ออนุมานข้อมูลเกี่ยวกับอัลกอริทึมนั้น

สารบัญ

- เอกสาร

- กิจกรรมที่เกี่ยวข้อง (การประชุม / เวิร์คช็อป)

เอกสาร

2024

- การตรวจสอบคำอธิบายในท้องถิ่นเป็นเรื่องยาก - (NeurIPS) ให้ความซับซ้อนในการสืบค้น (ต้องห้าม) ของคำอธิบายการตรวจสอบ

- LLM ทำให้กราฟเห็นภาพหลอนเช่นกัน: มุมมองเชิงโครงสร้าง - (เครือข่ายที่ซับซ้อน) ค้นหา LLM สำหรับกราฟที่รู้จักและศึกษาภาพหลอนเชิงทอพอโลยี เสนอระดับภาพหลอนเชิงโครงสร้าง

- การตรวจสอบความเป็นธรรมด้วยการทำงานร่วมกันระหว่างตัวแทนหลายราย - (ECAI) พิจารณาให้ตัวแทนหลายรายทำงานร่วมกัน โดยแต่ละรายจะตรวจสอบแพลตฟอร์มเดียวกันสำหรับงานที่แตกต่างกัน

- การทำแผนที่ขอบเขตการตรวจสอบอัลกอริทึม: การทบทวนวรรณกรรมอย่างเป็นระบบ ระบุแนวโน้มการวิจัย ความแตกต่างทางภาษาศาสตร์และภูมิศาสตร์ - (Arxiv) การทบทวนการศึกษาการตรวจสอบอัลกอริทึมอย่างเป็นระบบ และการระบุแนวโน้มในแนวทางระเบียบวิธี

- FairProof: ความเป็นธรรมที่เป็นความลับและรับรองได้สำหรับโครงข่ายประสาทเทียม - (Arxiv) เสนอกระบวนทัศน์ทางเลือกนอกเหนือจากการตรวจสอบแบบดั้งเดิมโดยใช้เครื่องมือไครโตกราฟิก เช่น Zero-Knowledge Proofs; ให้ระบบที่เรียกว่า FairProof เพื่อตรวจสอบความเป็นธรรมของโครงข่ายประสาทเทียมขนาดเล็ก

- ภายใต้การปรับเปลี่ยน โมเดล AI บางรุ่นตรวจสอบได้ยากกว่าหรือไม่ - (SATML) เชื่อมโยงความยากของการตรวจสอบ black-box กับความสามารถของโมเดลเป้าหมาย โดยใช้ความซับซ้อนของ Rademacher

- ปรับปรุงการโจมตีการอนุมานสมาชิกต่อโมเดลการจำแนกภาษา - (ICLR) นำเสนอกรอบงานสำหรับการเรียกใช้การโจมตีการอนุมานสมาชิกกับตัวแยกประเภทในโหมดการตรวจสอบ

- การตรวจสอบความเป็นธรรมโดยการเดิมพัน - (Neurips) [รหัส] วิธีการตามลำดับที่ช่วยให้สามารถตรวจสอบข้อมูลขาเข้าได้อย่างต่อเนื่องจากตัวแยกประเภทกล่องดำหรือตัวถดถอย

2023

- การตรวจสอบความเป็นส่วนตัวด้วยการฝึกอบรมหนึ่ง (1) ครั้ง - (NeurIPS - เอกสารที่ดีที่สุด) แผนงานสำหรับการตรวจสอบระบบการเรียนรู้ของเครื่องส่วนตัวที่แตกต่างกันด้วยการเรียกใช้การฝึกอบรมเพียงครั้งเดียว

- การตรวจสอบความเป็นธรรมภายใต้ความไม่ตระหนักรู้ด้วยการให้เหตุผลเชิงโต้แย้ง - (การประมวลผลและการจัดการข้อมูล) แสดงให้เห็นว่าจะเปิดเผยได้อย่างไรว่าโมเดลกล่องดำที่ปฏิบัติตามกฎระเบียบยังคงมีอคติหรือไม่

- XAudit : มุมมองทางทฤษฎีของการตรวจสอบพร้อมคำอธิบาย - (Arxiv) ปรับบทบาทของคำอธิบายในการตรวจสอบอย่างเป็นทางการ และตรวจสอบว่าคำอธิบายแบบจำลองสามารถช่วยการตรวจสอบได้หรือไม่และอย่างไร

- การตามทันโมเดลภาษา: การทำงานร่วมกันอย่างแข็งแกร่ง-อคติในข้อมูลและโมเดล NLI - (Arxiv) เสนอวิธีการยืดอายุการเก็บรักษาชุดข้อมูลการตรวจสอบโดยใช้โมเดลภาษาด้วยตนเอง ยังพบปัญหาเกี่ยวกับตัวชี้วัดการตรวจสอบอคติในปัจจุบันและเสนอทางเลือกอื่น - ทางเลือกเหล่านี้เน้นว่าความเปราะบางของแบบจำลองนั้นเพิ่มคะแนนอคติก่อนหน้านี้อย่างผิวเผิน

- การตรวจสอบความเป็นธรรมแบบออนไลน์ผ่านการปรับปรุงซ้ำ - (KDD) จัดให้มีกระบวนการปรับเปลี่ยนที่ทำให้การอนุมานการรับประกันความน่าจะเป็นที่เกี่ยวข้องกับการประมาณค่าตัวชี้วัดความเป็นธรรมเป็นไปโดยอัตโนมัติ

- การขโมยอัลกอริธึมการถอดรหัสของโมเดลภาษา - (CCS) การขโมยประเภทและไฮเปอร์พารามิเตอร์ของอัลกอริธึมการถอดรหัสของ LLM

- การสร้างโมเดล Rabbit‑holes บน YouTube - (SNAM) สร้างโมเดลไดนามิกของการดักจับของผู้ใช้ใน Rabbit Hole ใน YouTube และเป็นตัววัดของสิ่งที่แนบมานี้

- การตรวจสอบอัลกอริทึมการแนะนำของ YouTube สำหรับ Bubbles ตัวกรองข้อมูลที่ไม่ถูกต้อง - (ธุรกรรมบนระบบผู้แนะนำ) สิ่งที่ต้องทำเพื่อ "ระเบิดฟองสบู่" กล่าวคือ เปลี่ยนกรอบฟองสบู่กลับคืนจากคำแนะนำ

- การตรวจสอบการจัดอันดับธุรกิจของ Yelp และข้อเสนอแนะในการทบทวนผ่านมุมมองของความเป็นธรรม - (Arxiv) ตรวจสอบความเป็นธรรมของระบบการจัดอันดับธุรกิจและการทบทวนคำแนะนำของ Yelp ด้วยความเท่าเทียมกันทางประชากรศาสตร์ การเปิดเผยข้อมูล และการทดสอบทางสถิติ เช่น การถดถอยเชิงเส้นเชิงปริมาณและการถดถอยโลจิสติก

- ผลกำไรที่เป็นความลับ: ข้อพิสูจน์ที่เป็นความลับของการฝึกอบรมต้นไม้ FaIr - (ICLR) เสนออัลกอริธึมการเรียนรู้ต้นไม้การตัดสินใจที่ยุติธรรมพร้อมกับโปรโตคอลการพิสูจน์ความรู้เป็นศูนย์เพื่อรับการพิสูจน์ความเป็นธรรมบนเซิร์ฟเวอร์ที่ได้รับการตรวจสอบ

- ขยายขนาด: การตรวจจับแบ็คดอร์ระดับอินพุตกล่องดำที่มีประสิทธิภาพผ่านการวิเคราะห์ความสอดคล้องของการคาดการณ์แบบปรับขนาด - (ICLR) พิจารณาการตรวจจับแบ็คดอร์ภายใต้การตั้งค่ากล่องดำในแอปพลิเคชันการเรียนรู้ของเครื่องในรูปแบบบริการ (MLaaS)

2022

- สองหน้า: การตรวจสอบฝ่ายตรงข้ามของระบบจดจำใบหน้าเชิงพาณิชย์ - (ICWSM) ดำเนินการตรวจสอบฝ่ายตรงข้ามกับ API และชุดข้อมูลหลายระบบ โดยมีข้อสังเกตหลายประการที่เกี่ยวข้อง

- การขยายขนาดการตรวจสอบเครื่องมือค้นหา: ข้อมูลเชิงลึกที่เป็นประโยชน์สำหรับการตรวจสอบอัลกอริทึม - (Journal of Information Science) (รหัส) ตรวจสอบเครื่องมือค้นหาหลายรายการโดยใช้พฤติกรรมการสืบค้นแบบจำลองด้วยตัวแทนเสมือน

- ความสนุกของมะนาว: สู่ระยะห่างของโมเดลที่ไม่ขึ้นกับสถาปัตยกรรม - (ICLR) วัดระยะห่างระหว่างโมเดลระยะไกลสองโมเดลโดยใช้ LIME

- การตรวจสอบความเป็นธรรมที่ใช้งานอยู่ - (ICML) การศึกษาอัลกอริธึมการตรวจสอบตามการสืบค้นซึ่งสามารถประมาณความเท่าเทียมกันทางประชากรศาสตร์ของโมเดล ML ในลักษณะที่มีประสิทธิภาพในการสืบค้น

- ดูความแปรปรวน! คำอธิบายกล่องดำที่มีประสิทธิภาพพร้อมการวิเคราะห์ความไวตาม Sobol - (NeurIPS) ดัชนี Sobol มอบวิธีที่มีประสิทธิภาพในการจับภาพการโต้ตอบที่มีลำดับสูงกว่าระหว่างขอบเขตภาพและการมีส่วนร่วมในการทำนายของโครงข่ายประสาทเทียม (กล่องดำ) ผ่านเลนส์ของความแปรปรวน

- เสียงสะท้อนของคุณจะถูกได้ยิน: การติดตาม การทำโปรไฟล์ และการกำหนดเป้าหมายโฆษณาในระบบนิเวศของลำโพงอัจฉริยะของ Amazon - (arxiv) อนุมานการเชื่อมโยงระหว่างระบบ Amazon Echo และอัลกอริธึมการกำหนดเป้าหมายโฆษณา

2021

- เมื่อผู้ตัดสินยังเป็นผู้เล่น: อคติในคำแนะนำผลิตภัณฑ์ฉลากส่วนตัวในตลาดอีคอมเมิร์ซ - (FAccT) ผลิตภัณฑ์ฉลากส่วนตัวของ Amazon ได้รับส่วนแบ่งคำแนะนำที่ไม่ยุติธรรมและดังนั้นจึงได้เปรียบเมื่อเทียบกับผลิตภัณฑ์ของบุคคลที่สามหรือไม่

- การตรวจสอบอัลกอริทึมในชีวิตประจำวัน: การทำความเข้าใจพลังของผู้ใช้ในชีวิตประจำวันในการแสดงพฤติกรรมอัลกอริทึมที่เป็นอันตราย - (CHI) สร้างกรณีสำหรับ "การตรวจสอบอัลกอริทึมทุกวัน" โดยผู้ใช้

- การตรวจสอบแบบจำลองการทำนายกล่องดำสำหรับการปฏิบัติตามข้อกำหนดการลดขนาดข้อมูล - (NeurIPS) วัดระดับการลดขนาดข้อมูลที่พอใจโดยแบบจำลองการคาดการณ์โดยใช้แบบสอบถามในจำนวนที่จำกัด

- การตั้งค่า Record Straighter บน Shadow Banning - (INFOCOM) (รหัส) พิจารณาความเป็นไปได้ของการแบนเงาใน Twitter (เช่น อัลกอริธึมกล่องดำการกลั่นกรอง) และวัดความน่าจะเป็นของสมมติฐานหลายประการ

- การแยกข้อมูลการฝึกอบรมจากโมเดลภาษาขนาดใหญ่ - (การรักษาความปลอดภัย USENIX) แยกลำดับข้อความแบบคำต่อคำจากข้อมูลการฝึกของโมเดล GPT-2

- FairLens: การตรวจสอบระบบสนับสนุนการตัดสินใจทางคลินิกแบบกล่องดำ - (การประมวลผลข้อมูลและการจัดการ) นำเสนอขั้นตอนในการตรวจจับและอธิบายปัญหาความเป็นธรรมที่อาจเกิดขึ้นใน DSS ทางคลินิก โดยการเปรียบเทียบการวัดความไม่เท่าเทียมกันของการจำแนกประเภทหลายป้ายกำกับที่แตกต่างกัน

- การตรวจสอบอคติอัลกอริทึมบน Twitter - (WebSci)

- การดำเนินการอัลกอริทึมแบบเบย์: การประมาณค่าคุณสมบัติการคำนวณของฟังก์ชันกล่องดำโดยใช้ข้อมูลร่วมกัน - (ICML) งบประมาณที่จำกัดและขั้นตอนการเพิ่มประสิทธิภาพแบบเบย์เพื่อแยกคุณสมบัติออกจากอัลกอริทึมกล่องดำ

2020

- Black-Box Ripper: การคัดลอกแบบจำลองกล่องดำโดยใช้อัลกอริธึมเชิงวิวัฒนาการ - (NeurIPS) จำลองการทำงานของแบบจำลองประสาทแบบกล่องดำ แต่ไม่จำกัดจำนวนข้อความค้นหา (ผ่านโครงการครู/นักเรียนและการค้นหาเชิงวิวัฒนาการ) .

- การตรวจสอบเส้นทางการทำให้รุนแรงขึ้นใน - (FAT*) ศึกษาความสามารถในการเข้าถึงของช่องสัญญาณที่รุนแรงจากกันและกัน โดยใช้การสุ่มเดินตามคำแนะนำช่องสัญญาณแบบคงที่

- การสกัดแบบจำลองฝ่ายตรงข้ามบนโครงข่ายประสาทเทียมแบบกราฟ - (การประชุมเชิงปฏิบัติการ AAAI เกี่ยวกับการเรียนรู้เชิงลึกบนกราฟ: วิธีการและการประยุกต์ใช้งาน) แนะนำการแยกแบบจำลอง GNN และนำเสนอแนวทางเบื้องต้นสำหรับสิ่งนี้

- ความสามารถในการอธิบายระยะไกลเผชิญกับปัญหาคนโกหก - (Nature Machine Intelligence เล่ม 2, หน้า 529–539) (รหัส) แสดงให้เห็นถึงความเป็นไปไม่ได้ (ด้วยการร้องขอเพียงครั้งเดียว) หรือความยากในการมองเห็นนั้นอยู่ที่คำอธิบายของการตัดสินใจของ AI จากระยะไกล

- GeoDA: กรอบงานเรขาคณิตสำหรับการโจมตีฝ่ายตรงข้ามกล่องดำ - (CVPR) (โค้ด) สร้างตัวอย่างฝ่ายตรงข้ามเพื่อหลอกโมเดล ในการตั้งค่ากล่องดำล้วนๆ (ไม่มีการไล่ระดับสี คลาสที่อนุมานเท่านั้น)

- เกมเลียนแบบ: การเลือกอัลกอริทึมโดยการใช้ประโยชน์จากผู้แนะนำกล่องดำ - (Netys) (โค้ด) กำหนดพารามิเตอร์อัลกอริทึมการแนะนำในท้องถิ่นโดยเลียนแบบการตัดสินใจของผู้แนะนำจากระยะไกลและได้รับการฝึกอบรมที่ดีกว่า

- ระบบการดูแลจัดการข่าวการตรวจสอบ: กรณีศึกษาการตรวจสอบอัลกอริทึมและลอจิกบรรณาธิการใน Apple News - (ICWSM) การศึกษาการตรวจสอบ Apple News ในฐานะระบบการจัดการข่าวสังคมเทคโนโลยี (ส่วนเรื่องราวที่กำลังมาแรง)

- อัลกอริทึมการตรวจสอบ: เกี่ยวกับบทเรียนที่ได้รับและความเสี่ยงของการลดขนาดข้อมูล - (AIES) การตรวจสอบเชิงปฏิบัติสำหรับแอปแนะนำความเป็นอยู่ที่ดีที่พัฒนาโดย Telefónica (ส่วนใหญ่มีอคติ)

- การแยกข้อมูลการฝึกอบรมจากโมเดลภาษาขนาดใหญ่ - (arxiv) ดำเนินการโจมตีเพื่อดึงข้อมูลการฝึกอบรมเพื่อกู้คืนตัวอย่างการฝึกอบรมแต่ละรายการโดยการสอบถามโมเดลภาษา

2019

- การเย็บขอบฝ่ายตรงข้ามสำหรับลายน้ำเครือข่ายประสาทเทียมระยะไกล - (การคำนวณทางประสาทเทียมและแอปพลิเคชัน) (การใช้งานทางเลือก) ตรวจสอบว่าโมเดลการเรียนรู้ของเครื่องระยะไกลเป็นแบบ "รั่วไหล" หรือไม่: ผ่านคำขอ API มาตรฐานไปยังโมเดลระยะไกล แยก (หรือไม่) ค่าศูนย์ ลายน้ำบิตที่ถูกแทรกลงในลายน้ำโมเดลอันมีค่า (เช่น โครงข่ายประสาทเทียมขนาดใหญ่ขนาดใหญ่)

- Knockoff Nets: การขโมยฟังก์ชันการทำงานของโมเดลกล่องดำ - (CVPR) สอบถามว่าฝ่ายตรงข้ามสามารถขโมยฟังก์ชันการทำงานของโมเดล "เหยื่อ" ดังกล่าวได้มากน้อยเพียงใดโดยอิงจากการโต้ตอบของแบล็คบ็อกซ์เท่านั้น: รูปภาพเข้า, การคาดคะเนออก

- การเปิดกล่องดำ: การตรวจสอบอัลกอริทึมเรื่องเด่นของ Google - (Flairs-32) การตรวจสอบแผงเรื่องเด่นของ Google ที่ให้ข้อมูลเชิงลึกเกี่ยวกับตัวเลือกอัลกอริทึมสำหรับการเลือกและจัดอันดับผู้เผยแพร่ข่าว

- ทำให้การโจมตีการหลบเลี่ยงกล่องดำแบบกำหนดเป้าหมายมีประสิทธิภาพและประสิทธิผล - (arXiv) ตรวจสอบว่าฝ่ายตรงข้ามสามารถใช้งบประมาณการสืบค้นอย่างเหมาะสมที่สุดสำหรับการโจมตีแบบหลบเลี่ยงแบบกำหนดเป้าหมายต่อโครงข่ายประสาทเทียมเชิงลึกได้อย่างไร

- การเรียนรู้ออนไลน์เพื่อการวัดความเข้ากันได้ของสิ่งจูงใจในการประมูลโฆษณา - (WWW) วัดกลไกที่เข้ากันได้กับสิ่งจูงใจ (IC) (เสียใจ) ของแพลตฟอร์มการประมูลกล่องดำ

- TamperNN: การตรวจจับการงัดแงะที่มีประสิทธิภาพของโครงข่ายประสาทเทียมที่ปรับใช้ - (ISSRE) อัลกอริธึมเพื่อสร้างอินพุตที่สามารถตรวจจับการงัดแงะด้วยโมเดลตัวแยกประเภทที่ดำเนินการจากระยะไกล

- การโจมตีการแยกโมเดลโครงข่ายประสาทเทียมในอุปกรณ์ Edge โดยการได้ยินคำแนะนำทางสถาปัตยกรรม - (arxiv) ผ่านการได้มาของเหตุการณ์การเข้าถึงหน่วยความจำจากการสอดแนมบัส การระบุลำดับเลเยอร์โดยโมเดล LSTM-CTC การเชื่อมต่อโทโพโลยีเลเยอร์ตามรูปแบบการเข้าถึงหน่วยความจำ และการประมาณขนาดเลเยอร์ภายใต้ ข้อจำกัดด้านปริมาณข้อมูล แสดงให้เห็นว่าสามารถกู้คืนสถาปัตยกรรมเครือข่ายที่คล้ายกันเป็นจุดเริ่มต้นของการโจมตีได้อย่างแม่นยำ

- การขโมยความรู้จากเครือข่าย Deep Neural ที่ได้รับการป้องกันโดยใช้ข้อมูลที่ไม่มีป้ายกำกับแบบคอมโพสิต - (ICNN) วิธีการแบบคอมโพสิตซึ่งสามารถใช้ในการโจมตีและดึงความรู้ของแบบจำลองกล่องดำได้ แม้ว่าจะปกปิดเอาต์พุต softmax ของมันไว้ทั้งหมดก็ตาม

- การผกผันของโครงข่ายประสาทเทียมในการตั้งค่าฝ่ายตรงข้ามผ่านการจัดตำแหน่งความรู้พื้นหลัง - (CCS) แนวทางการผกผันของแบบจำลองในการตั้งค่าของฝ่ายตรงข้ามโดยอาศัยการฝึกแบบจำลองการผกผันที่ทำหน้าที่เป็นสิ่งที่ตรงกันข้ามของแบบจำลองดั้งเดิม เนื่องจากไม่มีความรู้ครบถ้วนเกี่ยวกับข้อมูลการฝึกดั้งเดิม การผกผันที่แม่นยำยังคงเป็นไปได้โดยการฝึกแบบจำลองผกผันกับตัวอย่างเสริมที่ดึงมาจากการกระจายข้อมูลทั่วไปมากขึ้น

2018

- คำอธิบายที่โต้แย้งโดยไม่ต้องเปิดกล่องดำ: การตัดสินใจอัตโนมัติและ GDPR - (Harvard Journal of Law & Technology) หากต้องการอธิบายการตัดสินใจเกี่ยวกับ x ให้ค้นหาความขัดแย้ง: จุดที่ใกล้เคียงที่สุดกับ x ที่เปลี่ยนแปลงการตัดสินใจ

- กลั่นและเปรียบเทียบ: การตรวจสอบแบบจำลองกล่องดำโดยใช้การกลั่นแบบจำลองแบบโปร่งใส - (AIES) ปฏิบัติต่อแบบจำลองกล่องดำเสมือนเป็นครู ฝึกอบรมแบบจำลองนักเรียนที่โปร่งใสเพื่อเลียนแบบคะแนนความเสี่ยงที่กำหนดโดยแบบจำลองกล่องดำ

- สู่โครงข่ายประสาทเทียมกล่องดำแบบวิศวกรรมย้อนกลับ - (ICLR) (รหัส) สรุปไฮเปอร์พารามิเตอร์ภายใน (เช่น จำนวนเลเยอร์ ประเภทการเปิดใช้งานที่ไม่ใช่เชิงเส้น) ของโมเดลโครงข่ายประสาทเทียมระยะไกลโดยการวิเคราะห์รูปแบบการตอบสนองต่ออินพุตบางอย่าง

- การโจมตีเชิงสำรวจที่ขับเคลื่อนด้วยข้อมูลบนตัวแยกประเภทกล่องดำในโดเมนฝ่ายตรงข้าม - (คอมพิวเตอร์ประสาท) ทำวิศวกรรมย้อนกลับแบบจำลองตัวแยกประเภทระยะไกล (เช่น สำหรับการหลีกเลี่ยงการทดสอบ CAPTCHA)

- xGEMs: การสร้างตัวทดสอบเพื่ออธิบายโมเดลกล่องดำ - (arXiv) ค้นหาอคติในโมเดลกล่องดำโดยการฝึกโมเดลกำเนิดโดยนัยที่ไม่ได้รับการดูแล จากนั้นสรุปพฤติกรรมของแบบจำลองกล่องดำในเชิงปริมาณโดยการก่อกวนตัวอย่างข้อมูลตามท่อร่วมข้อมูล

- เครือข่ายการเรียนรู้จากความคล้ายคลึงกันของโหนดที่ใช้การเดินแบบสุ่ม - (NIPS) การกลับกราฟโดยการสังเกตเวลาเดินทางแบบสุ่ม

- การระบุตระกูลแมชชีนเลิร์นนิงจากโมเดลกล่องดำ - (CAEPIA) กำหนดว่าโมเดลแมชชีนเลิร์นนิงประเภทใดที่อยู่เบื้องหลังการคาดการณ์ที่ส่งคืน

- การขโมยโครงข่ายประสาทเทียมผ่าน Timing Side Channels - (arXiv) การขโมย/การประมาณแบบจำลองผ่านการโจมตีแบบกำหนดเวลาโดยใช้คำสั่ง

- Copycat CNN: การขโมยความรู้โดยการชักชวนคำสารภาพด้วยข้อมูลที่ไม่มีป้ายกำกับแบบสุ่ม - (IJCNN) (รหัส) การขโมยความรู้ของโมเดลกล่องดำ (CNN) โดยการสอบถามด้วยรูปภาพธรรมชาติแบบสุ่ม (ImageNet และ Microsoft-COCO)

- การตรวจสอบการกำหนดค่าส่วนบุคคลและองค์ประกอบของหน้าผลลัพธ์ของเครื่องมือค้นหาที่เกี่ยวข้องกับการเมือง - (WWW) ส่วนขยาย Chrome สำหรับสำรวจผู้เข้าร่วมและรวบรวมหน้าผลลัพธ์ของเครื่องมือค้นหา (SERP) และคำแนะนำในการเติมข้อความอัตโนมัติ เพื่อศึกษาการกำหนดค่าส่วนบุคคลและองค์ประกอบ

2017

- การเปิดเผยตำราอาหารที่มีอิทธิพล : วิศวกรรมย้อนกลับเกี่ยวกับผลกระทบเชิงทอพอโลยีในบริการการจัดอันดับเพื่อน - (CSCW) มุ่งเป้าไปที่การระบุตัวชี้วัดแบบศูนย์กลางที่ใช้ในบริการการจัดอันดับเพื่อน

- แนวทางทอพอโลยีของคำแนะนำ: แบบจำลองและการประยุกต์ใช้ในการตรวจจับอคติ - (เครือข่ายที่ซับซ้อน) เสนอกรอบงานการตรวจจับอคติสำหรับรายการที่แนะนำให้ผู้ใช้

- การโจมตีการอนุมานของสมาชิกต่อโมเดลการเรียนรู้ของเครื่อง - (การประชุมสัมมนาเรื่องความปลอดภัยและความเป็นส่วนตัว) ด้วยโมเดลการเรียนรู้ของเครื่องและบันทึก ให้พิจารณาว่าบันทึกนี้ถูกใช้เป็นส่วนหนึ่งของชุดข้อมูลการฝึกอบรมของโมเดลหรือไม่

- การโจมตีกล่องดำเชิงปฏิบัติต่อการเรียนรู้ของเครื่อง - (Asia CCS) ทำความเข้าใจว่าบริการระยะไกลมีช่องโหว่เพียงใดต่อการโจมตีประเภทฝ่ายตรงข้าม

2559

- ความโปร่งใสของอัลกอริทึมผ่านอิทธิพลอินพุตเชิงปริมาณ: ทฤษฎีและการทดลองกับระบบการเรียนรู้ - (IEEE S&P) ประเมินอิทธิพลส่วนบุคคล ข้อต่อ และส่วนขอบของคุณลักษณะในแบบจำลองโดยใช้ค่าแชปลีย์

- การตรวจสอบแบบจำลองกล่องดำสำหรับอิทธิพลทางอ้อม - (ICDM) ประเมินอิทธิพลของตัวแปรในแบบจำลองกล่องดำโดยการลบตัวแปรออกจากชุดข้อมูลอย่างชาญฉลาด และดูช่องว่างความแม่นยำ

- การฉายภาพคุณลักษณะมุมฉากซ้ำเพื่อวินิจฉัยอคติในโมเดลกล่องดำ - (เวิร์กช็อป FATML) ดำเนินการจัดอันดับคุณลักษณะเพื่อวิเคราะห์โมเดลกล่องดำ

- อคติในตลาดอิสระออนไลน์: หลักฐานจาก TaskRabbit - (เวิร์กช็อป dat) วัดอันดับอัลกอริทึมการค้นหาของ TaskRabbit

- การขโมยโมเดลการเรียนรู้ของเครื่องผ่าน Prediction API - (Usenix Security) (โค้ด) มีจุดมุ่งหมายเพื่อแยกโมเดลการเรียนรู้ของเครื่องที่ใช้งานโดยบริการระยะไกล

- “เหตุใดฉันจึงควรเชื่อถือคุณ” อธิบายการคาดการณ์ของตัวแยกประเภทใดๆ - (arXiv) (โค้ด) อธิบายโมเดลตัวแยกประเภท blackbox โดยการสุ่มตัวอย่างรอบๆ อินสแตนซ์ข้อมูล

- ย้อนกลับไปในสีดำ: สู่การวิเคราะห์กล่องดำของสารฆ่าเชื้อและตัวกรองที่เป็นทางการ - (ความปลอดภัยและความเป็นส่วนตัว) การวิเคราะห์กล่องดำของสารฆ่าเชื้อและตัวกรอง

- ความโปร่งใสของอัลกอริทึมผ่านอิทธิพลอินพุตเชิงปริมาณ: ทฤษฎีและการทดลองกับระบบการเรียนรู้ - (ความปลอดภัยและความเป็นส่วนตัว) แนะนำมาตรการที่รวบรวมระดับอิทธิพลของอินพุตต่อเอาต์พุตของระบบที่สังเกต

- การวิเคราะห์เชิงประจักษ์ของการกำหนดราคาอัลกอริทึมบน Amazon Marketplace - (WWW) (โค้ด) พัฒนาวิธีการสำหรับการตรวจจับการกำหนดราคาแบบอัลกอริทึม และใช้เชิงประจักษ์เพื่อวิเคราะห์ความแพร่หลายและพฤติกรรมของราคาบน Amazon Marketplace

2558

- การรับรองและการกำจัดผลกระทบที่แตกต่างกัน - (SIGKDD) เสนอวิธีการที่ใช้ SVM เพื่อรับรองการไม่มีอคติและวิธีการลบอคติออกจากชุดข้อมูล

- การแอบดูใต้ฝากระโปรงของ Uber - (IMC) อนุมานรายละเอียดการใช้งานอัลกอริทึมราคาที่เพิ่มขึ้นของ Uber

2014

- มองเข้าไปในกล่องดำ: การสำรวจตัวแยกประเภทโดยการสุ่ม - (วารสาร Data Mining และ Knowledge Discovery) (รหัส) ค้นหากลุ่มของคุณสมบัติที่สามารถสับเปลี่ยนได้โดยไม่ต้องเปลี่ยนป้ายกำกับเอาต์พุตของกลุ่มตัวอย่างที่คาดการณ์ไว้

- XRay: การปรับปรุงความโปร่งใสของเว็บด้วยความสัมพันธ์ที่แตกต่างกัน - (USENIX Security) การตรวจสอบว่าข้อมูลโปรไฟล์ผู้ใช้ใดที่ใช้ในการกำหนดเป้าหมายโฆษณา คำแนะนำ หรือราคาเฉพาะ

2013

- การวัดการตั้งค่าส่วนบุคคลของการค้นหาเว็บ - (WWW) พัฒนาวิธีการวัดการตั้งค่าส่วนบุคคลในผลลัพธ์การค้นหาเว็บ

- การตรวจสอบ: การเรียนรู้เชิงรุกพร้อมต้นทุนการสืบค้นขึ้นอยู่กับผลลัพธ์ - (NIPS) เรียนรู้จากตัวแยกประเภทไบนารีที่จ่ายเฉพาะป้ายกำกับเชิงลบเท่านั้น

2555

- กลยุทธ์การค้นหาสำหรับการหลบเลี่ยงตัวแยกประเภทที่เหนี่ยวนำนูน - (JMLR) วิธีการหลบเลี่ยงสำหรับตัวแยกประเภทนูน พิจารณาความซับซ้อนของการหลบหลีก

2551

- Privacy Oracle: ระบบสำหรับค้นหาแอปพลิเคชันที่รั่วไหลด้วยการทดสอบความแตกต่างของ Black Box - (CCS) Privacy Oracle: ระบบที่เปิดเผยข้อมูลส่วนบุคคลของแอปพลิเคชันที่รั่วไหลในการส่งสัญญาณไปยังเซิร์ฟเวอร์ระยะไกล

2548

- การเรียนรู้แบบฝ่ายตรงข้าม - (KDD) วิศวกรรมย้อนกลับของตัวแยกประเภทเชิงเส้นระยะไกล โดยใช้คำสั่งค้นหาสมาชิก

เหตุการณ์ที่เกี่ยวข้อง

2024

- การประชุมนานาชาติเรื่องการตรวจสอบและปัญญาประดิษฐ์ครั้งที่ 1

- การประชุมเชิงปฏิบัติการ ML แบบควบคุมได้ (RegML'24)

2023

- สนับสนุนการมีส่วนร่วมของผู้ใช้ในการทดสอบ การตรวจสอบ และการแข่งขัน AI (การตรวจสอบ AI ของผู้ใช้ CSCW)

- การประชุมเชิงปฏิบัติการเรื่องการตรวจสอบอัลกอริทึมของอัลกอริทึม (WAAA)

- การประชุมเชิงปฏิบัติการ ML แบบควบคุมได้ (RegML'23)