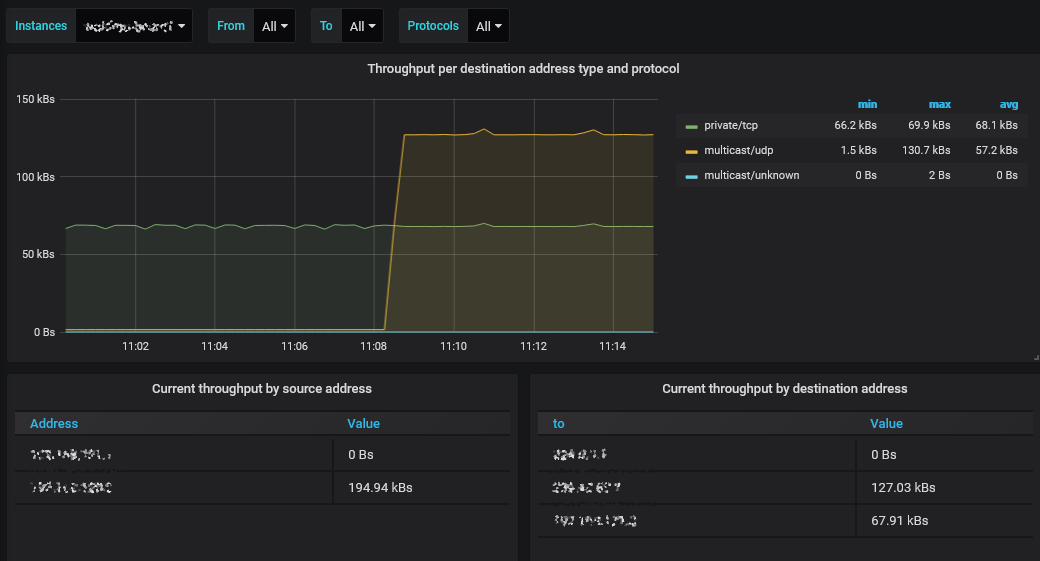

แอปนี้ส่งออกเมตริกเกี่ยวกับแพ็กเก็ตสตรีมที่ได้รับผ่าน TZSP เป้าหมายคือการวัดประเภทของกระแสข้อมูลที่มองเห็นได้ในระดับ IPv4 โดยไม่ต้องลงรายละเอียดแพ็คเก็ตมากเกินไป

ความต้องการของระบบ:

tshark ก็เพียงพอแล้ว คำสั่ง tshark จะต้องพร้อมใช้งานในเทอร์มินัลใหม่ คุณอาจต้องลงทะเบียนไดเร็กทอรีการติดตั้งในตัวแปรสภาพแวดล้อม PATH

แอปนี้ทำการวิเคราะห์แพ็กเก็ตสตรีมเท่านั้น ไม่ใช่การจับครั้งแรก คุณต้องกำหนดค่าเราเตอร์ให้จับแพ็กเก็ตสตรีมและจัดเตรียมแอปนี้ในรูปแบบ TZSP

MikroTik RouterOS มีการรองรับการจับแพ็คเก็ต TZSP ในตัว คุณยังสามารถกำหนดกฎไฟร์วอลล์ MikroTik ด้วยการดำเนินการ sniff-tzsp เพื่อการกรองทราฟฟิกที่บันทึกไว้โดยละเอียด

tzsp_packetstream_exporter --interface eth0 --listen-port 1234 (ดู --help สำหรับข้อมูลเพิ่มเติม)hostname:9184 ในการกำหนดค่า Prometheus ของคุณเป็นเป้าหมายที่คัดลอกตัวอย่างการกำหนดค่าการขูดของ Prometheus:

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184วิเคราะห์เฉพาะแพ็กเก็ต IPv4 เท่านั้น - IPv6 จะถูกละเว้น

คุณสามารถกำหนดเส้นทางสตรีม TZSP หลายรายการไปยังเครื่องวิเคราะห์เดียวกัน ไม่ว่าจะบนพอร์ตเดียวกันหรือพอร์ตแยกกัน (โดยใช้ตัวเลือก --listen-port หลายตัว) เมตริกเอาต์พุตจะมีป้ายกำกับระบุพอร์ตการฟังที่ข้อมูลมาถึง

tshark: ไม่สามารถเรียกใช้ /usr/bin/dumpcap ในกระบวนการลูก: การอนุญาตถูกปฏิเสธ

ผู้ใช้ที่รันแอปจะต้องมีสิทธิ์ที่จำเป็นในการใช้ TShark บน Linux คุณอาจต้องเพิ่มผู้ใช้ในกลุ่ม wireshark ขึ้นอยู่กับการกำหนดค่าระบบ

แอปอาจส่งข้อยกเว้นการเข้าถึงที่ถูกปฏิเสธบน Windows หากผู้ใช้ของคุณไม่มีสิทธิ์ในการเผยแพร่ผลลัพธ์บนพอร์ตที่ระบุ คุณสามารถใช้คำสั่ง netsh เพื่อให้สิทธิ์ที่จำเป็นแก่ตัวเอง:

netsh http เพิ่ม urlacl url=http://+:9184/metrics user=DOMAINuser

หมายเลขพอร์ตที่คุณต้องระบุที่นี่คือพอร์ตการเผยแพร่ โดยค่าเริ่มต้นคือ 9184

การใช้งานโปรโตคอล TZSP สามารถตัดทอนแพ็กเก็ตภายใต้เงื่อนไขบางประการ ซึ่งอาจส่งผลให้ระบบปฏิบัติการกรองแพ็กเก็ตออกและไม่เคยส่งมอบแพ็กเก็ตเหล่านั้นให้กับแอปที่กำลังฟัง การใช้ TShark ช่วยให้มั่นใจได้ว่าเราสามารถประมวลผลแพ็กเก็ตที่ถูกตัดทอนได้