ไม่มีตัวตน

คำอธิบาย

repo นี้มีเครื่องมือที่พัฒนาขึ้นในขณะที่เขียนโพสต์บล็อกต่อไปนี้ https://sensepost.com/blog/2022/abusing-windows-tokens-to-tokens-compromise-active-directory-without-touching-lsass/ โพสต์บล็อกมีข้อมูลที่จำเป็นทั้งหมดเพื่อทำความเข้าใจว่ากลไกภายในการจัดการโทเค็นทำงานอย่างไรและเราสามารถใช้มันเพื่อประโยชน์ของเราได้อย่างไร

เนื้อหา

repo นี้มีสี่เครื่องมือ:

- ไบนารีแบบสแตนด์อโลน (ปลอมตัว/) ที่คุณสามารถใช้เพื่อจัดการโทเค็นบนคอมพิวเตอร์ Windows จากระยะไกล (PSEXEC/WMIEXEC) หรือแบบโต้ตอบ

- โมดูล CrackMapexec Python (impersonate.py) กับไบนารีที่ไม่มีตัวตนฝังตัว

- crackmapexec binary (cme_module/) ซึ่งเหมือนกับ impersonate.exe binary โดยไม่มี printf's

- รหัส list_tokens.c c ++ ที่นำเสนอในโพสต์บล็อก

impersonate.exe การใช้งาน

เครื่องมือ impersonate.exe มีสามโมดูล:

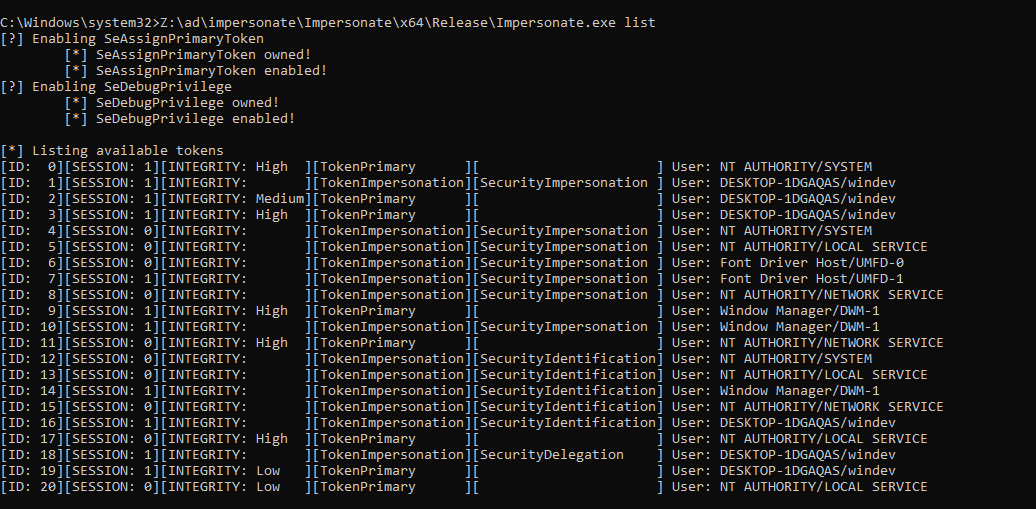

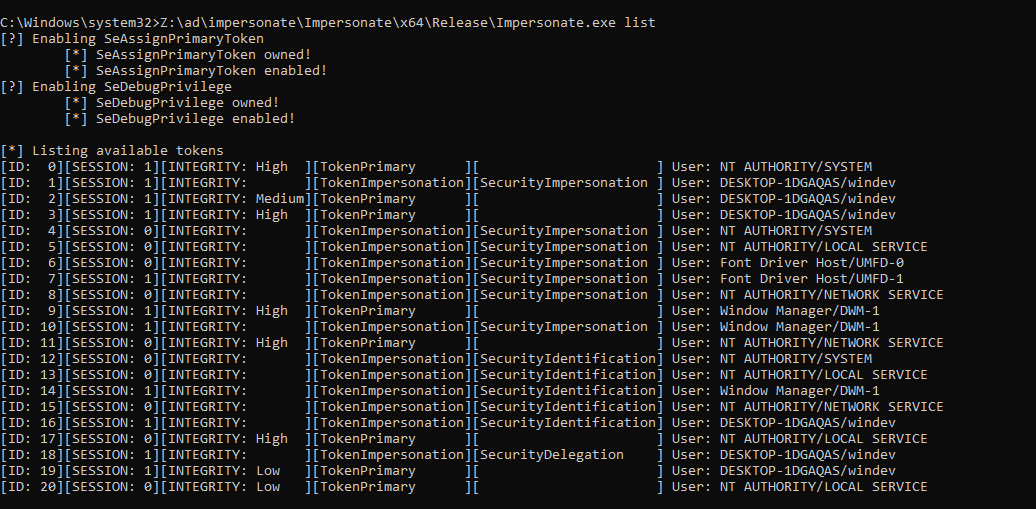

- รายการที่ไม่มีตัวตน: รายการใดที่จะมีโทเค็นที่มีอยู่

- ไม่มีตัวตน EXEC: ซึ่งจะช่วยให้คุณเรียกใช้คำสั่งการปลอมตัวเป็นผู้ใช้

- adduser ที่ไม่มีตัวตน: ซึ่งจะช่วยให้คุณยกระดับสิทธิพิเศษของคุณในการดูแลโดเมน

คำแนะนำในการรวบรวม

ในการรวบรวมโครงการที่คุณจะต้องเปลี่ยนตัวเลือกไลบรารีรันไทม์เป็นแบบมัลติเธรดดีบั๊ก (/MTD) ในคุณสมบัติของโครงการ