CVE 二进制工具是一款免费的开源工具,可帮助您使用来自国家漏洞数据库 (NVD) 常见漏洞和暴露 (CVE) 列表的数据以及来自 Redhat、开源的已知漏洞数据来查找软件中的已知漏洞。漏洞数据库 (OSV)、Gitlab 咨询数据库 (GAD) 和 Curl。

CVE 二进制工具使用 NVD API,但未经 NVD 认可或认证。

该工具有两种主要操作模式:

二进制扫描仪可帮助您确定哪些软件包可能已包含在软件中。有367个跳棋。 我们最初的重点是常见的、易受攻击的开源组件,例如 openssl、libpng、libxml2 和 expat。

用于扫描各种格式的已知组件列表的工具,包括 .csv、多个 Linux 发行包列表、特定语言的包扫描器和多个软件物料清单 (SBOM) 格式。

它旨在用作持续集成系统的一部分,以实现定期漏洞扫描,并为您的供应链中的已知问题提供早期预警。 它还可用于自动检测组件并创建 SBOM。

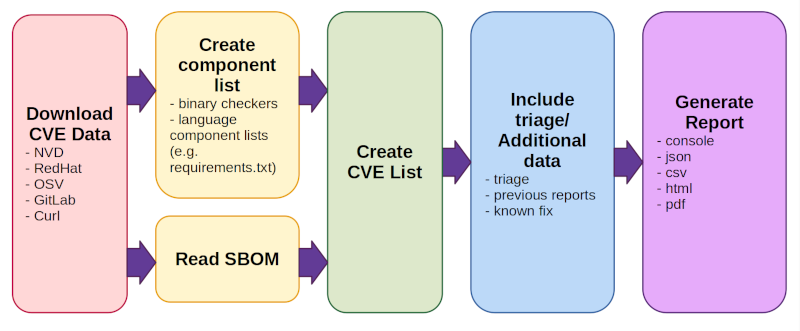

CVE 二进制工具运行时会做什么:

下载 CVE 数据(来自 NVD、Redhat、OSV、Gitlab 和 Curl)。

默认情况下,这种情况每天发生一次,而不是每次运行扫描时发生。

首次运行时,下载所有数据可能需要一些时间。

创建/读取组件列表。有两种操作模式:

使用二进制检查器和语言组件列表(例如python的requirements.txt)的组合创建组件列表(包括版本)。

读取 SBOM(使用标准化软件物料清单格式的现有组件列表。)

创建 CVE 列表

这会查找从现有物料清单中找到或读取的所有组件,并报告与其相关的任何已知问题

包括分类/附加数据

有多种选项可用于添加分类/注释、以前报告中的信息以跟踪漏洞随时间的变化或已知的修复数据

生成一种或多种格式的报告(控制台、json、csv、html、pdf)

有关更多详细信息,请参阅我们的文档或本快速入门指南

CVE 二进制工具快速入门/自述文件

二进制检查器列表

特定于语言的检查器

支持的存档格式

使用二进制扫描器查找已知漏洞

扫描 SBOM 文件中的已知漏洞

生成 SBOM

生成VEX

对漏洞进行分类

离线使用该工具

在 GitHub Actions 中使用 CVE 二进制工具

安装CVE二进制工具

最流行的使用选项

输出选项

配置

自动检测元件

附加要求

局限性

反馈与贡献

安全问题

完整选项列表

可以使用 pip 安装 CVE 二进制工具:

pip 安装 cve-bin-tool

如果您想尝试 cve-bin-tool github 上的最新代码或进行开发,您也可以pip install --user -e .从目录安装本地副本。 贡献者文档更详细地介绍了如何设置本地开发。

Pip 将为您安装 python 要求,但对于某些类型的提取,我们使用系统库。如果您在提取文件时遇到困难,您可能需要查看我们针对 Linux 和 Windows 的附加要求列表。

首次使用时(默认情况下每天一次)该工具将从一组已知漏洞数据源下载漏洞数据。 由于 NVD 的可靠性问题,从版本 3.3 开始,我们将默认使用我们自己的 NVD 镜像(位于 https://cveb.in/),而不是直接联系 NVD。 如果您希望直接从 NVD 服务器获取数据,则必须提供您自己的 NVD_API_KEY 才能使用其 API。

如果您使用的 3.3 之前的版本不使用我们的镜像,请使用如上所述的 NVD_API_KEY。

要对目录或文件运行二进制扫描程序:

cve-bin-tool <目录/文件>

注意:此选项还将使用任何特定于语言的检查器来查找组件中的已知漏洞。

默认情况下,该工具假设您正在尝试扫描整个目录,但如果您为其提供列出依赖项的单个 .csv 或 .json 文件,它会将其视为物料清单。 您还可以使用--input-file选项直接指定物料清单文件,或按照以下说明扫描 SBOM。

要扫描软件物料清单文件 (SBOM):

cve-bin-tool --sbom <sbom_文件类型> --sbom-file <sbom_文件名>

有效的 SBOM 类型为 SPDX、CycloneDX 和 SWID。扫描 SBOM 文件中的产品名称不区分大小写。

SBOM 扫描操作指南提供了其他 SBOM 扫描示例。

除了扫描 SBOM 之外,CVE 二进制工具还可用于通过扫描生成 SBOM,如下所示:

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <其他需要的扫描选项>

有效的 SBOM 类型为 SPDX 和 CycloneDX。

生成的 SBOM 将包括产品名称、版本和供应商(如果有)。未提供许可证信息。

SBOM 生成操作指南提供了其他 SBOM 生成示例。

除了扫描 VEX 之外,CVE 二进制工具还可用于通过扫描生成 VEX,如下所示:

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <其他需要的扫描选项>

有效的 VEX 类型包括 CSAF、CycloneDX 和 OpenVEX。

VEX 生成操作指南提供了其他 VEX 生成示例。

--vex-file选项可用于在扫描目录时添加额外的分类数据,例如备注、注释等,以便输出将反映此分类数据,并且您可以节省重新分类的时间(用法: cve-bin-tool --vex-file test.json /path/to/scan )。支持的格式是 CycloneDX、CSAF 和 OpenVEX VEX 格式,可以使用--vex-output选项生成。

典型用法:

使用cve-bin-tool /path/to/scan --vex-output triage.json生成分类文件

使用您喜欢的文本编辑器编辑 triage.json 以提供有关列出的漏洞的分类信息。

使用此分类文件进行将来的扫描,如下所示: cve-bin-tool /path/to/scan --vex-file triage.json

如需更好的使用指南,请参阅此链接。

应该可以在 cve-bin-tool 的不同运行之间或与支持 CycloneDX VEX、OpenVEX 和 CSAF 格式的其他工具共享分类数据。 这对于扫描相关产品或容器的团队、出于合规性原因需要使用多种工具的团队、拥有提供漏洞分类指导的中央安全策略组的公司等特别有用。

运行扫描时指定--offline选项可确保 cve-bin-tool 不会尝试下载最新的数据库文件或检查该工具的较新版本。

请注意,您需要先获取漏洞数据的副本,然后该工具才能在离线模式下运行。离线操作指南包含有关如何设置数据库的更多信息。

如果您想将 cve-bin-tool 集成为 github Action pipeline 的一部分,可以使用 cve-bin-tool 的官方 GitHub Action。在这里查找更多详细信息。 GitHub Action 提供有关安全选项卡的报告,该选项卡可供开源项目以及付费访问的 GitHub 客户使用。

如果您想直接使用该工具,我们还提供了一个示例 GitHub 操作。 对于想要将报告存储在证据柜中或无权访问 GitHub 安全选项卡的团队来说,这可能是一个不错的选择。

CVE 二进制工具默认提供基于控制台的输出。如果您希望提供其他格式,可以使用--format在命令行上指定该格式和文件名。有效格式为 CSV、JSON、JSON2、console、HTML 和 PDF。可以使用--output-file标志指定输出文件名。

您还可以使用逗号(',')作为分隔符来指定多种输出格式:

cve-bin-tool 文件 -f csv,json,json2,html -o 报告

注意:逗号 (',') 和输出格式之间不得使用空格。

通过指定--vex-output以及使用--vex-type命令行选项定义的类型,还可以以漏洞利用交换 (VEX) 格式报告报告的漏洞。然后,生成的 VEX 文件可以用作--vex-file来支持分类过程。

如果您希望使用 PDF 支持,则需要单独安装reportlab库。

如果您打算在安装 cve-bin-tool 时使用 PDF 支持,则可以指定它,并且报告实验室将作为 cve-bin-tool 安装的一部分进行安装:

pip 安装 cve-bin-tool[PDF]

如果您已经安装了 cve-bin-tool,则可以使用 pip 添加 reportlab:

pip install --升级reportlab

请注意,reportlab 已从默认的 cve-bin-tool 安装中删除,因为它具有与其关联的已知 CVE (CVE-2020-28463)。 cve-bin-tool 代码使用建议的缓解措施来限制添加到 PDF 的资源,以及额外的输入验证。这是一个有点奇怪的 CVE,因为它描述了 PDF 的核心功能:外部项目(例如图像)可以嵌入其中,因此任何查看 PDF 的人都可以加载外部图像(类似于查看网页如何触发外部负载)。对此没有固有的“修复”,只有缓解措施,库的用户必须确保在生成 PDF 时仅将预期的项目添加到 PDF 中。

由于用户可能不希望安装的软件带有与其关联的开放的、不可修复的 CVE,因此我们选择仅向自行安装该库的用户提供 PDF 支持。安装库后,PDF 报告选项将起作用。

您可以使用--config选项为该工具提供配置文件。您仍然可以使用命令行参数覆盖配置文件中指定的选项。请参阅 test/config 中的示例配置文件

CVE 二进制工具尝试使用二进制检查器、支持的语言组件列表和文件提取方法自动检测组件。 下面列出了支持的自动检测工具。

以下检查器可用于查找二进制文件中的组件:

| 可用的跳棋 | ||||||

|---|---|---|---|---|---|---|

| 账户服务 | 酸 | apache_http_服务器 | apcupsd | 阿帕莫尔 | asn1c | 阿辛普 |

| 星号 | FTP协议 | 阿瓦希 | 阿克塞尔 | 巴什 | 绑定 | 二进制工具 |

| 鸟 | 野牛 | 蓝色 | 博因克 | 牡丹 | 兄弟 | 气泡膜 |

| 忙碌盒 | bwm_ng | 压缩包2 | c_战神 | 卡普恩原型 | 头孢 | 棋 |

| 慢性的 | 果子狸网 | 克拉马夫 | 收集的 | 公共压缩 | 康曼 | 核心工具 |

| CPIO | 亲信 | 密码设置 | 杯子 | 卷曲 | 简历 | 暗httpd |

| 达夫1d | 达夫文件系统2 | 总线 | Debian实用程序 | dhclient | DHCPCD | dhcpd |

| dlt_守护进程 | dmide代码 | 域名解析 | 泊坞窗 | 多莫蒂茨 | 多斯夫工具 | 点网 |

| 鸽舍 | 强力氧 | 包装袋 | 掉落熊 | e2fsprogs | 编辑 | 埃尔夫蒂尔斯 |

| emacs | 铭刻 | exfatprogs | 进出口银行 | exiv2 | f2fs_工具 | 法德2 |

| 快速 | ffmpeg | 文件 | 火狐浏览器 | 弗拉克 | 流体合成器 | 自由半径 |

| 自由RDP | 弗里比迪 | FRR | 呆呆地 | 海湾合作委员会 | 格达尔 | 数据库 |

| gdk_pixbuf | 鬼脚本 | 瘸子 | git | 油嘴滑舌 | glibc | 良好生产规范 |

| 侏儒外壳 | 格努普格 | 格努特斯 | 去 | GPME | 全球定位系统 | 图形魔法 |

| grep | GRUB2 | 流媒体 | 组网 | 重力加速度 | 压缩包 | 哈代理 |

| 哈夫巴兹 | 哈塞尔 | HDF5 | 海姆达尔 | 主机 | 洪斯佩尔 | 哈沃洛克 |

| i2pd | 冰播 | 重症监护室 | iperf3 | ipmitool工具 | ipsec_工具 | iptables |

| 伊尔西 | iucode_工具 | 国际妇女节 | 插孔2 | 杰克逊数据绑定 | 两面神 | 碧玉 |

| 杰头 | 杰克 | json_c | 知识库 | 保持活动状态 | kerberos | kexec工具 |

| 科迪 | 库伯内特斯 | 域名系统 | 远程传输协议 | 自由档案库 | 利巴斯 | 库文件库 |

| 库库 | 混淆库 | 库卷曲 | 库数据库 | libde265 | 自由 | 自由事件 |

| libexpat | 库加密 | 库文件 | libgit2 | 利布海夫 | 自由的 | 利比丁2 |

| 库输入 | 库文件 | libjpeg_turbo | 库库 | 利布拉斯 | 利布马特罗斯卡 | libmemcached |

| libmicrohttpd | libmodbus | 库 | libopenmpt | libpcap | 利布劳 | 库文件 |

| 库同步 | 库采样率 | libseccomp | 库文件 | 解算器 | 库汤 | libsrtp |

| libssh | libssh2 | libtasn1 | 库 | libtomcrypt | libupnp | 利布夫 |

| libvips | 库虚拟机 | libvnc服务器 | 利沃比斯 | 库vpx | 库文件 | 利比亚 |

| 轻量级 | linux_kernel | linuxptp | 低密度脂蛋白 | 对数旋转 | 压缩包 | 卢阿 |

| 卢吉特 | 长沙 | 山猫 | lz4 | 邮箱 | 玛丽亚数据库 | 姆贝德尔斯 |

| 米达德姆 | 内存缓存 | 微型蟒蛇 | 矿井测试 | 迷你httpd | 小型计算机 | 迷你迪纳 |

| 小型NPC | 小型UPNPD | 莫比 | 模组安全 | 监控 | 蚊子 | 运动 |

| mp4v2 | 英里/加仑123 | 多用途车 | 邮件传输协议 | 地铁 | 多普夫夫 | 杂种狗 |

| mysql | 纳米 | 纳斯姆 | NBD | 恩诅咒 | 氖 | 内苏斯 |

| 网络谈话 | 网络数据 | netkit_ftp | 网络PBM | 荨麻 | nghttp2 | nginx |

| 恩吉尔德 | 地图 | 节点 | ntfs_3g | 网络传输协议 | 网络安全协议 | 开放式iSCSI |

| 打开虚拟机工具 | 开放式文件系统 | 开放式计算机视觉 | 打开jpeg | 开放式LDAP | 开放式计算机 | 打开ssh |

| 开放式SSL | 开放斯旺 | 开放VPN | p7zip | 潘戈 | 修补 | 聚合酶链反应 |

| PCRE2 | pcsc_lite | 珀尔 | php | 皮科康 | 猪猪 | 像素人 |

| PNG | 极地ssl_fedora | 波普勒 | PostgreSQL | 点对点 | 私有氧基 | procps_ng |

| 专业软件 | 协议缓冲区_c | 聚苯乙烯 | 纯ftpd | 油灰 | Python | 盖姆 |

| qpdf | qt | 斑驴 | 雷达雷2 | 拉夫德 | 猛禽 | 劳克 |

| 桌面 | 阅读线 | 转速 | 同步 | 系统日志 | rtl_433 | rtmp转储 |

| 朗克 | 锈 | 桑巴舞 | 理智的后端 | sdl | 海马 | Shadowsocks_libev |

| 快照 | sngrep | 喷鼻息 | 索卡特 | 索菲亚_sip | 斯佩克斯 | 香料 |

| sqlite | 南瓜文件系统 | 乌贼 | sslh | 星辰 | 强天鹅 | 隧道 |

| 颠覆 | 须藤 | 苏里卡塔 | 仙女 | 系统日志 | 系统状态 | 系统 |

| 焦油 | tcp转储 | tc预播放 | 术语 | 超正方体 | 节约 | thttpd |

| 雷鸟 | 时间刻度数据库 | 小代理 | 托尔 | tpm2_tss | 跟踪路由 | 传播 |

| 裤子 | 蒂德 | 两个服务器 | u_boot | 尤迪卡 | 不受约束的 | unixodbc |

| UPX | util_linux | 漆 | 维姆 | 虚拟LC | vorbis_工具 | VSFTPD |

| webkitgtk | 获取 | 线鲨 | 沃尔夫斯勒 | wpa_请求者 | 练习 | XML2 |

| 屏幕保护程序 | 克斯韦兰 | 亚斯姆 | 扎比克斯 | 兹块 | 泽克 | 兹库 |

| 锌 | 桀骜 | 标准 |

所有检查器都可以在检查器目录中找到,以及有关如何添加新检查器的说明。可以通过 GitHub issues 请求对新检查器的支持。

许多检查器可用于查找特定语言包中的易受攻击的组件。

| 语言 | 支持的文件 |

|---|---|

| 镖 | pubspec.lock |

| 去 | Go.mod |

| 爪哇 | pom.xml ; JAR、WAR 和 EAR 档案 |

| JavaScript | package-lock.json , yarn.lock |

| 锈 | Cargo.lock |

| 红宝石 | Gemfile.lock |

| 右 | renv.lock |

| 迅速 | Package.resolved |

| Python | requirements.txt , PKG-INFO , METADATA ; .whl 和 .egg 文件 |

| 珀尔 | cpanfile |

有关特定于语言的检查器的更多信息可以在 CVE 二进制工具手册中找到。

自动解压器当前支持以下存档格式:

| 存档格式 | 文件扩展名 |

|---|---|

| 拉链 | .zip、.exe、.jar、.msi、.egg、.whl、.war、.ear |

| 焦油 | .tar、.tgz、.tar.gz、.tar.xz、.tar.bz2 |

| 德布 | .deb、.ipk |

| 转速 | .rpm |

| 出租车 | 。出租车 |

| 应用程序 | .apk |

| 泽斯特 | .zst |

| 包装 | .pkg |

要使用自动提取器,您可能需要以下实用程序,具体取决于您需要提取的支持的存档格式的类型。

在 Linux 上运行完整的测试套件需要以下实用程序:

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

其中大多数在许多 Linux 系统上默认安装,但cabextract和rpm2cpio特别可能需要安装。

在 Windows 系统上,您可能需要:

ar

7z

Expand

pdftotext

Windows 默认安装Expand ,但可能需要安装ar和7z 。如果您想运行我们的测试套件或扫描 zstd 压缩文件,我们建议安装 7zip 的 7-zip-zstd 分支。我们目前使用7z来提取jar 、 apk 、 msi 、 exe和rpm文件。要安装ar您可以从此处安装 MinGW(其中包含 binutils)并运行下载的 .exe 文件。

如果您在尝试从 pip 安装时遇到有关构建库的错误,则可能需要安装 Windows 构建工具。 Windows 构建工具可从 https://visualstudio.microsoft.com/visual-cpp-build-tools/ 免费获取

如果您在 Windows 上安装 brotlipy 时遇到错误,安装上面的编译器应该可以修复它。

运行测试需要pdftotext 。 (cve-bin-tool 的用户可能不需要它,但开发人员可能需要它。)在 Windows 上安装它的最佳方法是使用 conda(单击此处获取更多说明)。

您可以检查我们的 CI 配置来查看我们正在显式测试的 python 版本。

该扫描器不会尝试利用问题或更详细地检查代码;它只查找库签名和版本号。因此,它无法判断是否有人已将修复程序向后移植到易受攻击的版本,并且如果库或版本信息被故意混淆,它将无法工作。

该工具旨在在非恶意环境中用作快速运行、易于自动化的检查,以便开发人员可以了解已编译到二进制文件中的存在安全问题的旧库。

该工具不保证报告的任何漏洞确实存在或可利用,也不能保证找到所有存在的漏洞。

用户可以将分类信息添加到报告中,以将问题标记为误报,表明风险已通过配置/使用更改等得到缓解。

分类详细信息可以在其他项目中重复使用,例如,Linux 基础映像上的分类可以应用于使用该映像的多个容器。

有关该工具的更多信息和分类信息的用法,请查看此处。

如果您使用二进制扫描器功能,请注意,我们只有有限数量的二进制检查器(请参见上表),因此我们只能检测这些库。始终欢迎新检查者的贡献!您还可以使用替代方法来检测组件(例如,物料清单工具,如 tern),然后使用结果列表作为 cve-bin-tool 的输入来获取更全面的漏洞列表。

该工具使用漏洞数据库来检测当前的漏洞,如果数据库不经常更新(特别是在离线模式下使用该工具),该工具将无法检测任何新发现的漏洞。因此,强烈建议保持数据库更新。

该工具不保证报告所有漏洞,因为该工具只能访问有限数量的公开漏洞数据库。我们始终欢迎为该工具引入新数据源的贡献。

虽然对漏洞数据库中的数据执行一些验证检查,但如果数据不完整或不一致,该工具无法断言数据的质量或纠正任何差异。例如,这可能会导致某些漏洞报告的严重性被报告为“未知”。

可以通过 GitHub issues 提出错误和功能请求。请注意,这些问题不是私人的,因此在提供输出时要小心,以确保您没有泄露其他产品中的安全问题。

也欢迎通过 git 请求拉取请求。

新贡献者应阅读贡献者指南才能开始。

已经有为开源项目做出贡献的经验的人们可能不需要完整的指南,但仍然应该使用拉取请求清单来让每个人都变得轻松。

CVE 二进制工具贡献者必须遵守 Python 社区行为准则。如果您对此行为准则有任何疑虑或疑问,请联系 Terri。

该工具本身的安全问题可以通过 https://intel.com/security 报告给英特尔的安全事件响应团队。

如果在使用此工具的过程中您发现其他人的代码存在安全问题,请负责任地向相关方披露。

用法: cve-bin-tool <directory/file to scan>

选项:

-h, --help 显示此帮助消息并退出

-e 排除, --排除 排除

逗号分隔排除目录路径

-V, --version 显示程序的版本号并退出

--禁用版本检查

跳过检查新版本

--禁用验证检查

跳过根据架构检查 xml 文件

--offline 离线模式下操作

--detailed 在 csv 或 json 报告中添加 CVE 描述(对控制台、html 或 pdf 没有影响)

CVE数据下载:

与数据源和缓存配置相关的参数

-n {api,api2,json,json-mirror,json-nvd}, --nvd {api,api2,json,json-mirror,json-nvd}

选择从 NVD 获取 CVE 列表的方法

-u {现在,每日,从不,最新},--update {现在,每日,从不,最新}

数据源和漏洞利用数据库的更新计划(默认:每日)

--nvd-api-key NVD_API_KEY

指定 NVD API 密钥(用于提高 NVD 速率限制)。

设置为“no”以忽略环境中的任何键。

-d DISABLE_DATA_SOURCE, --disable-data-source DISABLE_DATA_SOURCE

要禁用的以逗号分隔的数据源列表(CURL、EPSS、GAD、NVD、OSV、PURL2CPE、REDHAT、RSD)(默认值:NONE)

--使用镜像 USE_MIRROR

使用镜像更新数据库

输入:

要扫描的目录目录

-i INPUT_FILE, --输入文件 INPUT_FILE

提供输入文件名

-C 配置,--config 配置

提供配置文件

-L PACKAGE_LIST, --package-list PACKAGE_LIST

提供包裹清单

--sbom {spdx,cyclonedx,swid}

指定软件物料清单的类型 (sbom)(默认值:spdx)

--sbom 文件 SBOM_FILE

提供 sbom 文件名

--vex-文件 VEX_FILE

提供漏洞利用交换 (vex) 文件名以进行分类处理

输出:

-q, --quiet 抑制输出

-l {调试,信息,警告,错误,严重},--log {调试,信息,警告,错误,严重}

日志级别(默认:信息)

-o OUTPUT_FILE, --输出文件 OUTPUT_FILE

提供输出文件名(默认:输出到标准输出)

--html-主题 HTML_THEME

为 HTML 报告提供自定义主题目录

-f {csv,json,json2,console,html,pdf}, --format {csv,json,json2,console,html,pdf}

更新输出格式(默认:控制台)

使用逗号(',')作为分隔符指定多种输出格式

注意:不要在逗号(',')和输出格式之间使用空格。

--generate-config {yaml,toml,yaml,toml,toml,yaml}

为 cve bin 工具生成 toml 和 yaml 格式的配置文件。

-c CVSS, --cvss CVSS 要报告的最低 CVSS 分数(0 到 10 范围内的整数)(默认值:0)

-S {低,中,高,严重},--严重性 {低,中,高,严重}

要报告的最低 CVE 严重性(默认值:低)

--指标

检查找到的 cve 中的指标(例如 EPSS)

--epss-百分位数 EPSS_PERCENTILE

要报告的 CVE 的最小 epss 百分位数范围为 0 到 100。自动启用 `--metrics`

--epss-概率 EPSS_PROBABILITY

报告 CVE 的最小 EPSS 概率范围为 0 到 100。自动启用 `--metrics`

--no-0-cve-report 仅在发现 CVE 时生成报告

-A [-], --可用修复 [-]

列出 Linux 发行版中软件包的可用修复

-b [-], --backport-fix [-]

列出向后移植的修复程序(如果可从 Linux 发行版获得)

--affected-versions 列出受给定 CVE 影响的产品版本(以方便升级)

--sbom-输出 SBOM_OUTPUT

提供要生成的软件物料清单 (sbom) 文件名

--sbom-类型 {spdx,cyclonedx}

指定要生成的软件物料清单 (sbom) 的类型(默认值:spdx)

--sbom-format {标签,json,yaml}

指定要生成的软件物料清单 (sbom) 的格式(默认:标签)

向量输出:

与 Vex 输出文档相关的参数。

--vex-输出 VEX_OUTPUT

提供漏洞利用交换(vex)文件名来生成

--vex-type {cyclonedx、csaf、openvex}

指定要生成的漏洞可利用性交换 (vex) 的类型(默认值:cyclonedx)

--product 产品 产品名称

--release RELEASE 发布版本

--vendor VENDOR 产品的供应商/供应商

-rr REVISION_REASON, --修订原因 REVISION_REASON

更新 vex 文档的原因应在双引号中指定

--filter-triage 根据 Vex 文件中的分类数据过滤 cve

合并报告:

与中间报告和合并报告相关的争论

-a [附加], --附加 [附加]

将输出保存为 json 格式的中间报告

-t TAG, --tag TAG 添加唯一标签以区分多个中间报告

-m 合并, --merge 合并

用于合并的逗号分隔的中间报告路径

-F 过滤器, --filter 过滤器

用于过滤中间报告的逗号分隔标记字符串

跳棋:

-s 跳过, --skips 跳过

要禁用的以逗号分隔的检查器列表

-r RUNS, --runs RUNS 要启用的以逗号分隔的检查器列表

数据库管理:

--import-json IMPORT_JSON

从按年份切碎的 json 文件导入数据库

--ignore-sig 导入 json 数据时不验证 PGP 签名

--日志签名错误

当签名不匹配时,仅记录错误而不是停止(不安全)

--验证 PGP_PUBKEY_PATH

导入 json 文件时验证 PGP 标志

--export-json EXPORT_JSON

将数据库导出为按年份分割的 json 文件

--pgp-sign PGP_PRIVATE_KEY_PATH

使用 PGP 签署导出的 json 文件

--passphrase 密码

使用 PGP 签名所需的密码

--export EXPORT 导出数据库文件名

--import IMPORT 导入数据库文件名

漏洞:

--exploits 检查发现的 cve 中的漏洞

已弃用:

--分类输入文件 TRIAGE_INPUT_FILE

替换为 --vex-file

-x, --extract 自动解压压缩文件

--report 即使相应输出格式没有 CVE,也会生成报告有关所有这些选项的更多信息,请参阅 CVE 二进制工具用户手册。