o365 attack toolkit

1.0.0

o365-attack-toolkit 允许操作员执行 oauth 网络钓鱼攻击。

我们决定从旧的静态定义模型转向与帐户实时完全“交互”。

网络钓鱼端点负责提供执行 OAuth 令牌网络钓鱼的 HTML 文件。

之后,后端服务将使用该令牌来执行定义的攻击。

管理界面可用于检查从 Microsoft Graph API 提取的信息。

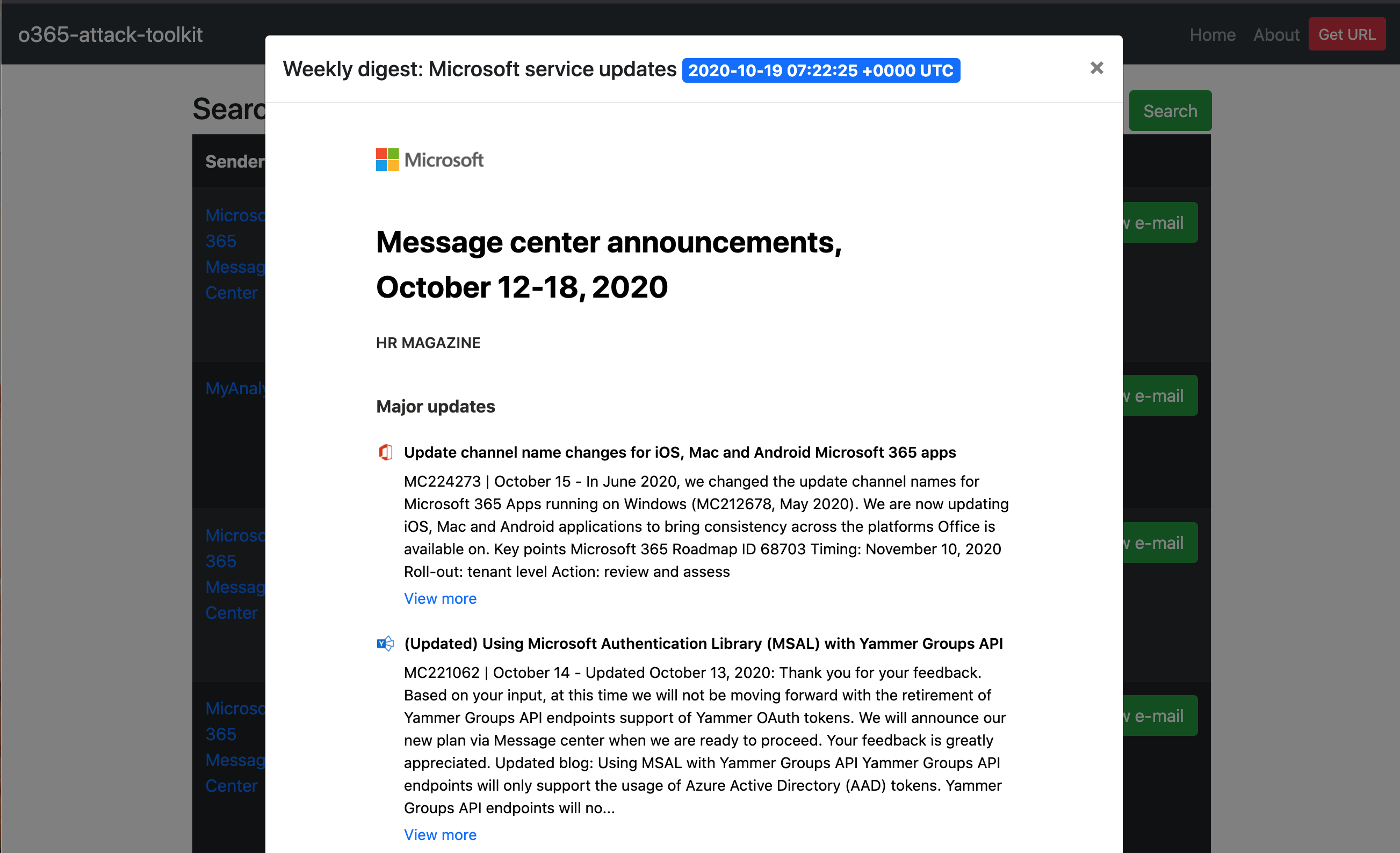

可以通过使用管理界面搜索特定关键字来访问用户电子邮件。下载关键字电子邮件的旧功能已停止。

该工具的新版本允许您发送 HTML/TXT 电子邮件,包括来自受感染用户的特定电子邮件地址的附件。此功能非常有用,因为用户发送的鱼叉式网络钓鱼电子邮件更可信。

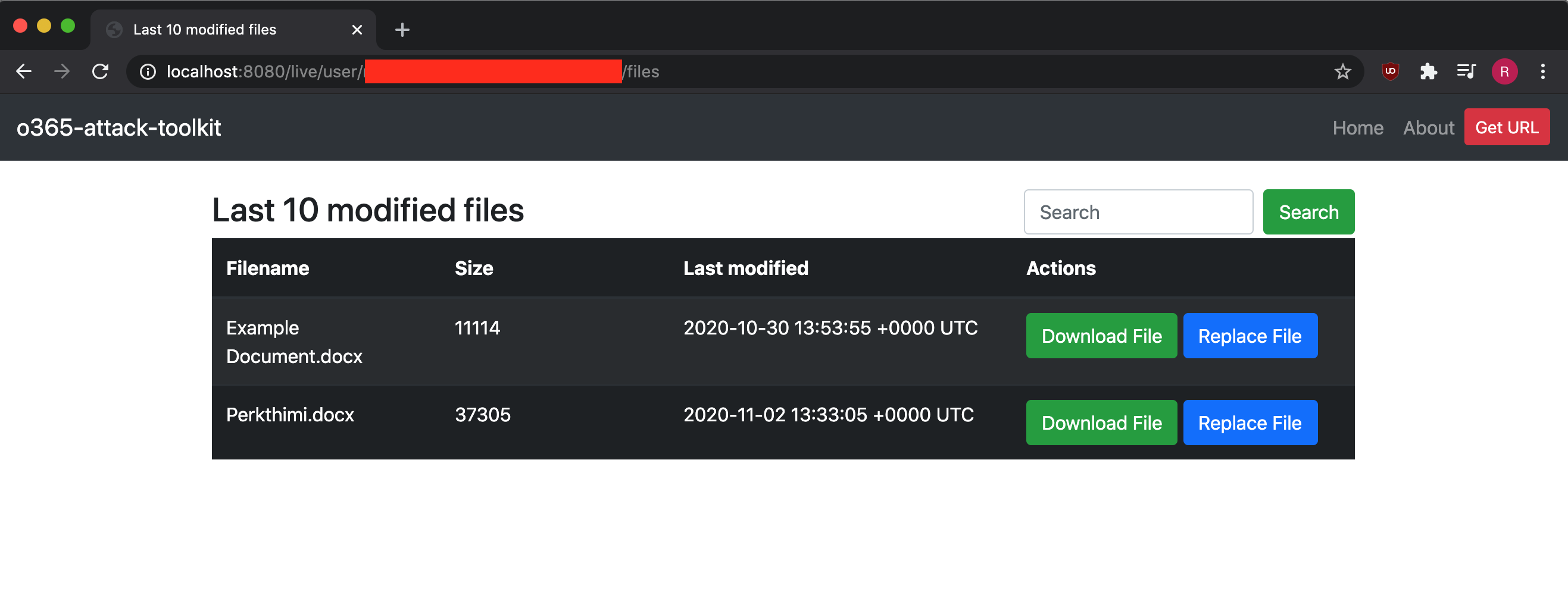

Microsoft Graph API 可用于跨 OneDrive、OneDrive for Business 和 SharePoint 文档库访问文件。可以使用管理界面交互式地搜索和下载用户文件。下载关键字文件的旧功能已停止。

可以使用 Graph API 修改 OneDrive/Sharepoint 上托管的用户文档。在此工具包的初始版本中,最后 10 个文件将使用预定义的宏进行后门处理。这在红队行动期间是有风险的,因此使用有限。因此,我们实施了手动文件替换功能,以更好地控制攻击。

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

配置示例如下:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

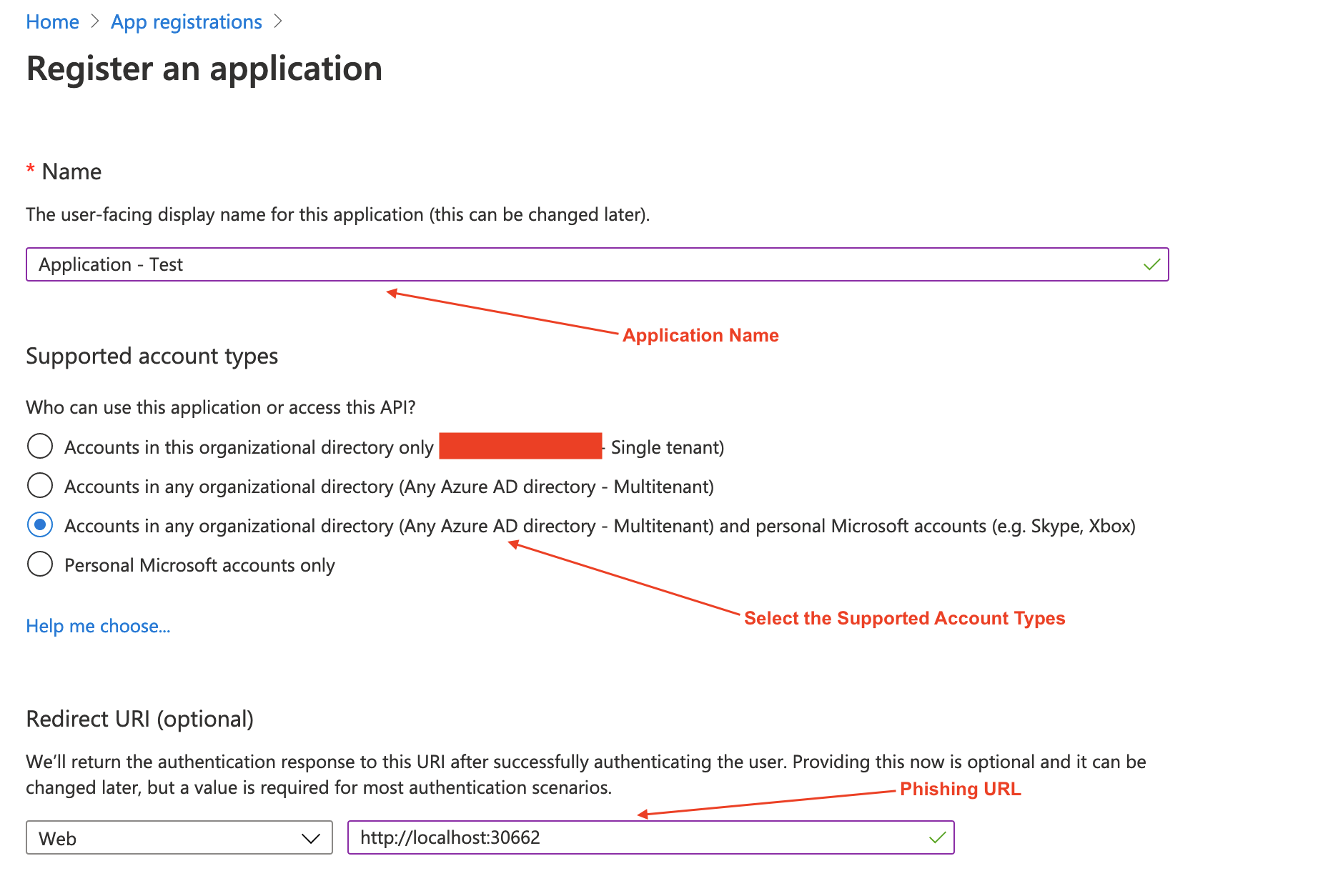

在开始使用此工具包之前,您需要在 Azure 门户上创建一个应用程序。转到 Azure Active Directory -> 应用程序注册 -> 注册应用程序。

创建应用程序后,将应用程序 ID 复制到配置文件中。

您需要创建一个客户端密钥,如下图所示:

更新配置文件上的客户端密钥。

管理界面允许操作员与受感染的用户进行交互。