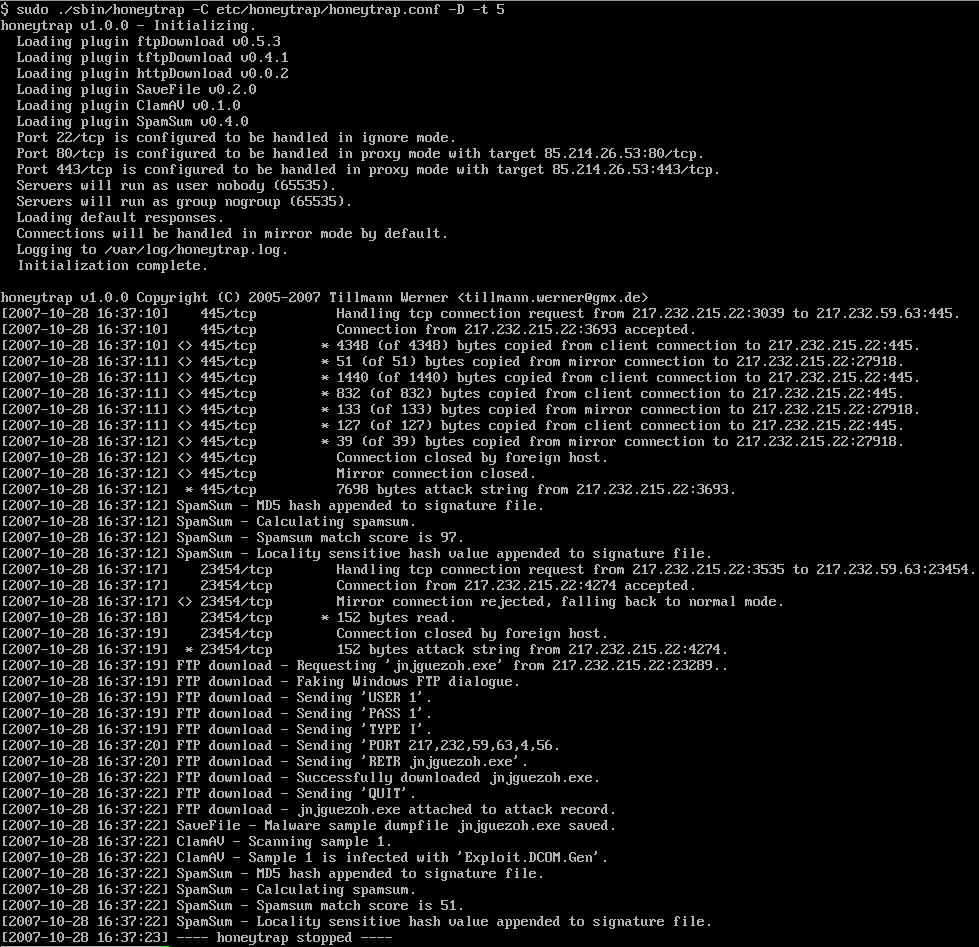

Honeytrap 是一种低交互蜜罐和网络安全工具,旨在捕获针对 TCP 和 UDP 服务的攻击。在其默认配置中,它作为守护程序运行,并在尝试连接端口时按需启动服务器进程。

可以使用不同的操作模式来控制连接的处理方式。在正常模式下,服务器发送模板文件中提供的任意数据,作为模拟众所周知协议的基本手段。许多自动攻击工具会被愚弄并继续攻击对话。一种流行的模式是所谓的镜像模式,其中传入连接被代理回发起者。在许多情况下,这个技巧消除了对协议模拟的需要。第三种模式,代理模式,允许将特定会话转发到其他系统,例如高交互蜜罐。

模块 API 提供了一种简单的方法来编写动态加载到蜜罐中的自定义扩展。到达的攻击数据被组装成所谓的攻击字符串,该字符串可以保存到文件或 SQL 数据库中以供手动调查。 Honeytrap 附带了不同的插件,这些插件在这些攻击字符串上运行以提取附加信息或模拟进一步的操作。一个例子是httpDownload模块,它从攻击数据中提取 URL 字符串并调用外部工具自动下载相应的资源。

安装蜜罐相当简单。只需在源树根目录中运行以下命令:

./configure --with-stream-mon=<type>

make

sudo make install

参数--with-stream-mon指定蜜陷阱应如何查找传入的连接尝试。在 Linux 上,首选选项是--with-stream-mon=nfq ,它指示 honeytrap 使用iptables NFQUEUE功能捕获数据包。使用此功能时,如下所示的 iptables 规则会将传入的 TCP-SYN 分段放入队列中,蜜罐可以在其中拾取它们:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

确保不要将数据包排队到其他关键服务。请参阅 INSTALL 文件和./configure --help的输出以获取更多信息。

这是老式 IRC 机器人捕获的攻击,通过一直经典的 MS04-011 LSASS 漏洞和恶意软件内置的基本 FTP 服务进行传播。