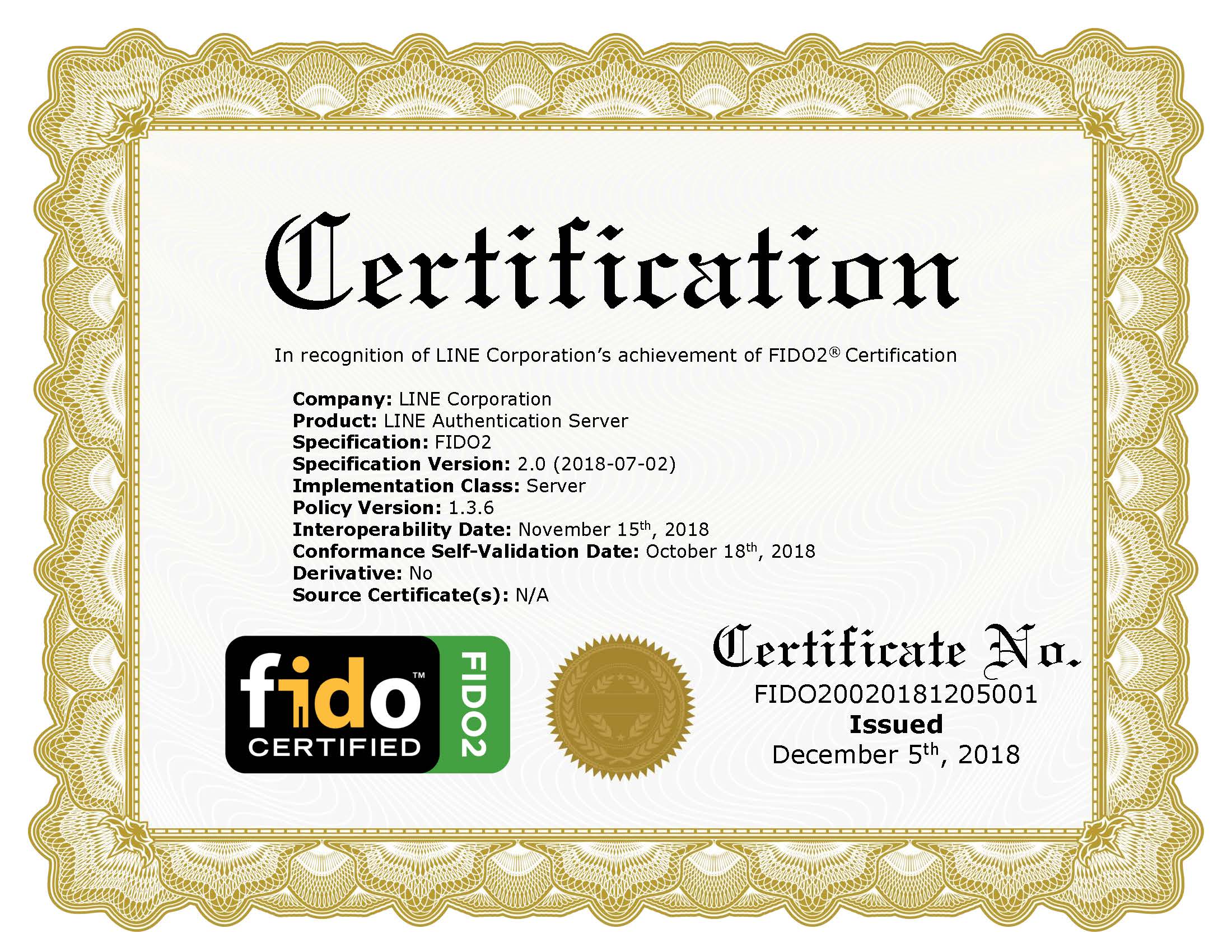

FIDO2(WebAuthn)服务器获得FIDO联盟正式认证

FIDO(Fast IDentity Online)是在线身份验证的开放标准,旨在消除密码漏洞。 FIDO 使用公钥加密技术,而不是密码或 PIN 等对称凭证。

本质上,用户的设备生成密钥对,安全地存储私钥并与服务器共享公钥。在注册和身份验证过程中,服务器会向设备发出质询,设备会使用私钥以数字签名进行响应。然后,服务器使用存储的公钥验证该签名。这种质询-响应协议有助于防止重放攻击。

FIDO2 是针对 Web 和其他平台的 FIDO 标准的增强,受到主要 Web 浏览器和操作系统的支持。它包含两个主要操作:注册和身份验证。

注册和身份验证过程都利用质询响应协议来防止重放攻击。在注册期间,质询从服务器发送到设备,设备使用其私钥进行响应。同样,在身份验证期间,会发送另一个质询来验证用户的身份。这确保了每次尝试都是唯一且安全的。

启动 RP 服务器和 FIDO2 服务器:

# Start RP Server

cd rpserver

./gradlew bootRun

# Start FIDO2 Server

cd fido2-demo/demo

./gradlew bootRun如果您配置了 Docker,则可以使用 docker-compose。

# Start both RP Server and FIDO2 Server

docker-compose up应用程序运行后,访问测试页面:

FIDO2 服务器在本地环境中使用 H2 作为嵌入式数据库,对于登台、测试版或生产环境,应将其替换为独立数据库(如 MySQL)。访问 H2 Web 控制台:

jar {

processResources {

exclude( " **/*.sql " )

}

}要查看 API 文档,请按照以下步骤操作:

cd fido2-demo/demo

./gradlew makeRestDocs

./gradlew bootRun运行应用程序后,您可以通过以下链接查看API指南文档。

我们还为 Android/iOS 应用程序提供客户端 SDK。请看下文。

checkOrigin方法验证来自 LINE 的 Android 和 iOS 应用程序的请求的来源。它通过检查请求的来源是否与预先配置的允许来源列表相匹配来确保安全性。

如何配置 要使用checkOrigin方法,请在application.yml文件中设置允许的来源。这是一个配置示例:

app :

origins :

- android:aaa-bbb

- ios:aaa-bbb注意:将aaa-bbb替换为适合您的应用程序的值。

重要提示:此配置是可选的,仅在与 Android 和 iOS 应用程序的 LINE WebAuthn 集成时才需要。

LY Engineering Blogs

LY Tech Videos

Internal