MISP - 威胁情报共享平台

MISP 是一款开源软件解决方案,用于收集、存储、分发和共享有关网络安全事件分析和恶意软件分析的网络安全指标和威胁。 MISP 是由事件分析师、安全和 ICT 专业人员或恶意软件逆向者设计的,旨在支持他们的日常运营,从而有效地共享结构化信息。

MISP 的目标是促进安全界内外的结构化信息共享。 MISP 提供的功能不仅支持信息交换,还支持网络入侵检测系统 (NIDS)、LIDS 以及日志分析工具、SIEM 对所述信息的使用。

● 核心功能 ● 网站/支持 ● 安装 ● 文档 ● 贡献

● 许可证

核心功能

- 完整而强大的威胁情报共享平台,可以部署在本地、云端或作为 SaaS 解决方案,适合各种规模的组织。

- 威胁情报,从指标、技术到战术,都可以在 MISP 中轻松描述,从机器可读的可操作数据到 Markdown 格式的详细报告。

- MISP 中集成了灵活的报告系统,可以通过对机器可读组件(包括对象和属性)的交叉引用来描述威胁情报。

- 一个快速高效的数据库,用于存储原子数据点、复杂对象和选择器的指标,能够存储与网络安全情报以及更广泛的情报背景相关的技术和非技术信息。

- 自动关联引擎,揭示恶意软件、攻击活动、分析或其他描述的威胁的属性和指标之间的关系。关联引擎处理匹配属性的互连以及更高级的关联模式,例如模糊散列重叠(例如ssdeep)和CIDR块匹配。还可以在不同的粒度级别启用相关性或禁用事件。

- 灵活的数据模型,可以表达复杂的对象并将其链接在一起以表达威胁情报、事件或连接的元素。

- 内置共享功能可使用不同的、可定制的分发模型来简化信息交换。 MISP可以在不同MISP实例之间自动同步事件和属性以及更高级别的威胁情报。高级过滤功能可用于满足每个组织的共享策略,包括灵活的共享组功能和高达原子属性级别的粒度。

- 直观的用户界面供最终用户创建、更新和协作处理事件和属性/指标,此外还有用于在事件及其相关性之间无缝导航的图形界面以及用于创建和查看对象之间关系的事件图功能和属性。高级过滤功能和警告列表可帮助分析师贡献事件和属性并限制误报风险。

- 一个全面的工作流程系统,可促进 MISP 中自动、可定制的数据管道,包括数据资格、自动分析、修改和发布控制。

- 以结构化格式存储数据,实现数据库自动用于各种目的,并广泛支持网络安全指标、欺诈指标(例如在金融领域)和更广泛的情报环境。

- MISP 中存储的所有情报和信息都可以通过 UI 访问,也可以通过称为 OpenAPI 的广泛 ReST API 访问。

- 导出:生成各种格式的输出,包括各种本机 IDS 格式、OpenIOC、纯文本、CSV、MISP JSON、STIX(XML 和 JSON)版本 1 和 2、NIDS 导出(Suricata、Snort 和 Bro/Zeek)、RPZ 区域,以及取证工具的缓存格式。其他格式(例如 PDF)可以轻松添加,并可通过 misp 模块使用或自定义为内置导出模块。

- 导入:支持自由文本导入、URL导入、批量导入、批量导入以及从多种格式导入,包括MISP自己的标准格式、STIX 1.x/2.0、CSV或各种专有格式。通过 misp-modules 系统可以轻松添加其他格式。

- 灵活的自由文本导入工具可简化非结构化报告与 MISP 的集成,通过提供的 URL 和文本报告自动检测和转换外部报告,并自动转换为 MISP 报告、对象和属性。

- 一个用户友好的系统,可在事件和属性上进行协作,允许 MISP 用户提出对属性/指标的更改或更新,或对共享信息提供自己的观点或反分析。

- 广泛的数据分析功能允许分析人员向 MISP 中的任何情报添加意见、关系或评论,这些情报可以使用 MISP 的共享机制进行共享。

- 数据共享:使用MISP与其他方和信任组自动实时交换和同步信息,支持细粒度共享级别和自定义共享组。

- 共享委托:允许使用简单的伪匿名机制将 MISP 数据的发布委托给社区。

- 灵活的API ,可将 MISP 与您自己的解决方案集成。 MISP 与 PyMISP 捆绑在一起,PyMISP 是一个灵活的 Python 库,用于获取、添加或更新事件属性、处理恶意软件样本或搜索属性。详尽的restSearch API可轻松搜索MISP中的指标并以MISP支持的所有格式导出这些指标。

- 内置工具可使用高度上下文感知的模板化 API 客户端直接在 MISP GUI 中构建、测试和分析复杂查询。

- 可调整的分类法可按照您自己的分类方案或现有分类对事件进行分类和标记。分类可以是 MISP 本地的,但也可以在 MISP 实例之间共享。

- 名为 MISP Galaxy 的情报词汇与现有威胁行为者、恶意软件、RAT、勒索软件或 MITRE ATT&CK 捆绑在一起,可以轻松与 MISP 中的事件、报告和属性关联。

- Python 中的扩展模块可使用您自己的服务扩展 MISP 或激活现有的 misp 模块。

- 观察支持,从组织获取有关共享指标和属性的观察结果。瞄准可以通过 MISP 用户界面和 API 作为 MISP 数据或 STIX 瞄准文档提供。

- MISP 标准格式支持已集成到 MISP 中,并被全球众多工具和组织使用。 MISP 标准格式稳定且向后兼容旧数据集。

- STIX 支持:利用强大的 misp-stix 库,以 STIX 版本 1 和 2 格式导入和导出数据。

- 根据用户的偏好,通过 GnuPG 和/或 S/MIME对通知进行集成加密和签名。

- 仪表板功能:集成到 MISP 中,允许用户和组织创建和共享自定义组合仪表板配置,并直接在拖放界面中构建定制监控解决方案。

- MISP 内的实时发布-订阅通道可自动获取 ZMQ(例如 SkillAegis)或 Kafka 发布中的所有更改(例如新事件、指标、目击或标记)。

- 灵活的日志子系统有助于审计系统以及用户在系统上的操作,支持各种输出格式以及满足集中日志记录需求的各种传输机制。

- 可定制的 RBAC ,允许 MISP 配置既作为宽松的内部工具运行,又作为严格监管的社区实例运行。

- 信息签名和验证更加多样化和敏感的信息共享社区。

- 包括电池:一长串备份工具、与身份提供商和身份验证系统的集成、信息泄漏预防安全网(例如 MISP-Guard)以及系统监控工具。

- 开源承诺:MISP 及其版权由所有贡献者之间的互锁许可证完全拥有,确保任何单个组织或公司都无法更改 MISP 的许可证或模型。 MISP 的用户可以信赖该工具,而不会变成闭源/专有/半开放的多层模型工具。

主要优点

使用 MISP 的主要好处是它能够作为威胁情报共享和协作的全面而强大的平台,使各种规模的组织能够:

- 集中和管理情报:有效地存储、构建和分析技术和非技术威胁情报。

- 增强协作:利用精细共享机制和实时同步,与信任团体安全、灵活地共享信息。

- 改进检测和响应:关联指标、丰富情报并自动化工作流程,以增强检测、分析和响应能力。

- 促进集成和互操作性:使用 API、模块化扩展以及对 STIX 和 MISP 自己的标准化格式等标准格式的支持,与现有工具和系统无缝集成。

- 实现可操作的见解:提供可操作的、机器可读的情报,同时还支持战略和运营决策的详细报告。

MISP 为网络安全团队提供可扩展、灵活且用户友好的平台,以简化其威胁情报流程并提高其集体防御能力。

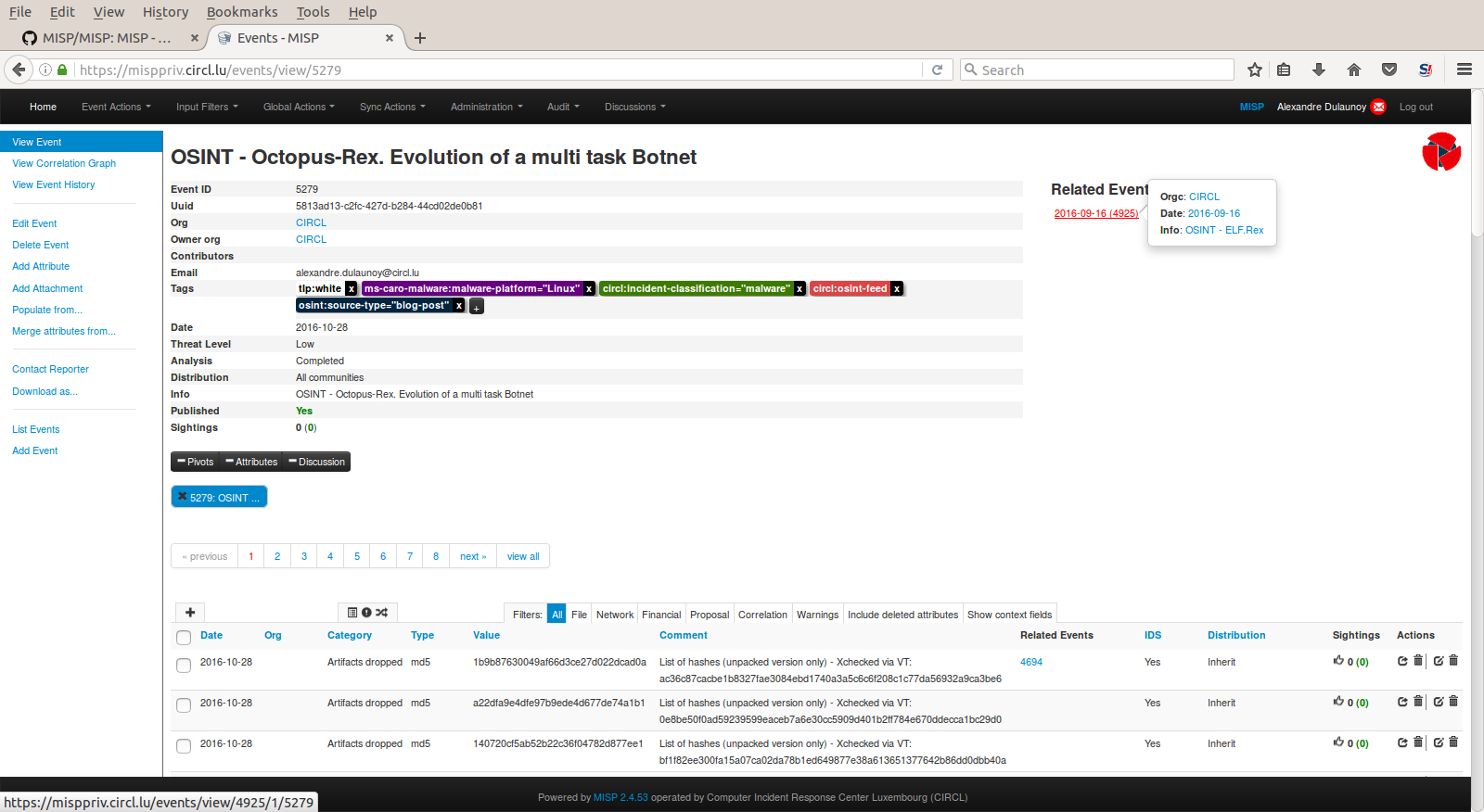

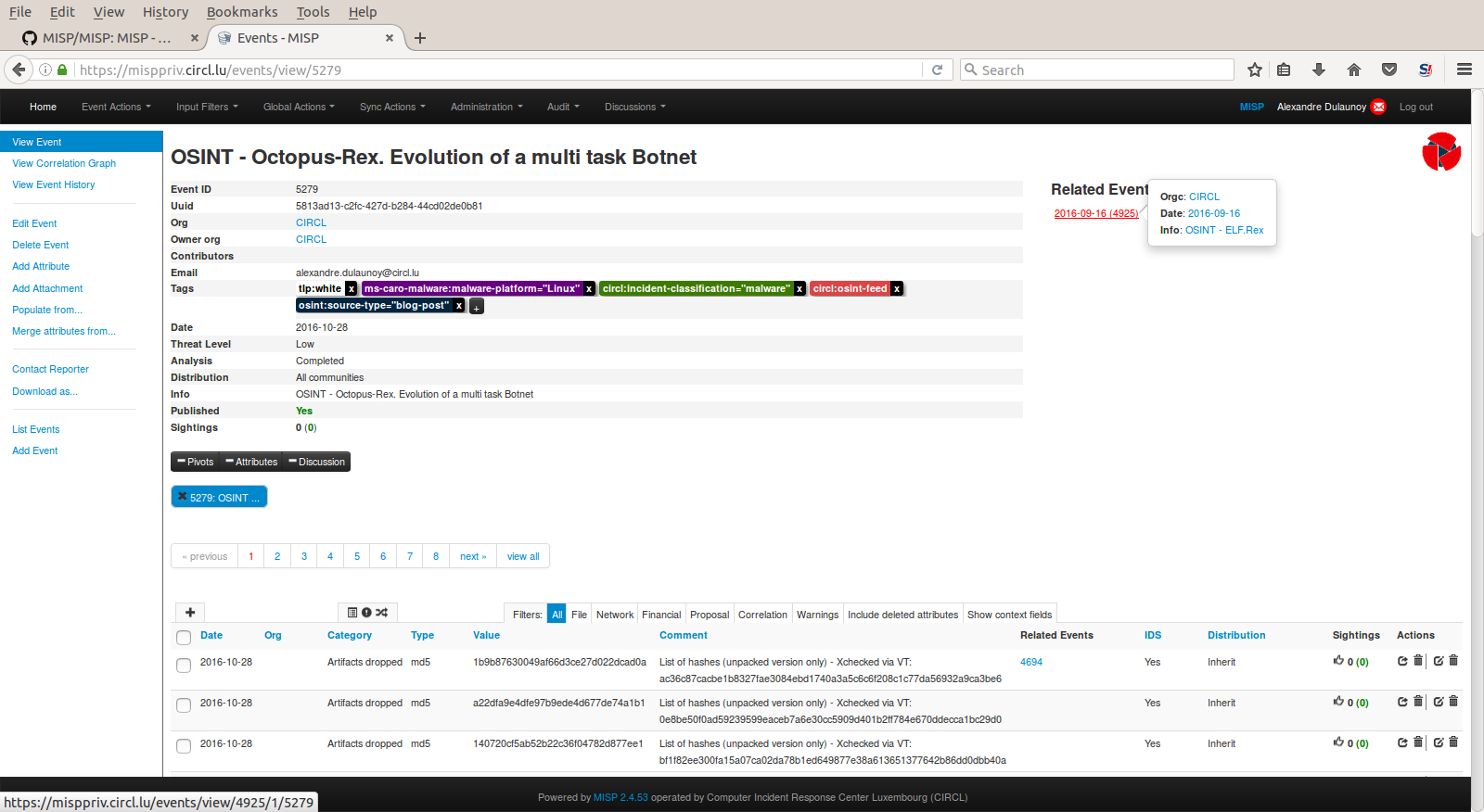

用 MISP 编码的示例事件:

网站/支持

请访问该网站,了解有关 MISP 软件、标准、工具和社区的更多信息。

信息、新闻和更新也定期发布在 MISP 项目 Mastodon 帐户、Twitter 帐户和新闻页面上。

安装

对于测试和生产安装,我们建议您在 misp-project.org/download 上查看可能的选项。

文档

MISP 用户指南(MISP 书)可在线获取,也可作为 PDF、EPUB 或 MOBI/Kindle 获取。

还建议阅读常见问题解答

贡献

如果您有兴趣为 MISP 项目做出贡献,请查看我们的贡献页面。有多种方式可以为该项目做出贡献和参与。

请参阅我们的行为准则。

请随意分叉代码、使用它、制作一些补丁并通过问题向我们发送拉取请求。

如果您有疑问、评论或错误报告,请随时联系我们、提出问题。

2.4 有 1 个主分支(2.5)和 1 个稳定分支:

- 2.5(当前稳定版本):我们认为稳定,频繁更新和热修复。

- 2.4(旧版稳定版本):我们认为在 2025 年 4 月之前稳定且频繁更新的热修复版本。

还有两个开发分支:

- 开发(主开发分支):包含所有正在进行的工作的分支,将在每个版本中合并到 2.5 中

- 2.4-develop(2.4 dev 分支):该分支包含正在进行的工作,将在每个旧版本上合并到 2.4 中,并频繁合并到开发中。我们认为这是 2.x 新开发的主要切入点,直到 6 个月的宽限期结束。

执照

该软件根据 GNU Affero 通用公共许可证版本 3 获得许可

- 版权所有 (C) 2012-2024 克里斯托夫·范德普拉斯

- 版权所有 (C) 2012 比利时国防

- 版权所有 (C) 2012 北约/NCIRC

- 版权所有 (C) 2013-2024 安德拉斯·伊克洛迪

- 版权所有 (C) 2015-2024 CIRCL - 卢森堡计算机事件响应中心

- 版权所有 (C) 2016 安德烈亚斯·齐格勒

- 版权所有 (C) 2018-2024 萨米·莫卡德姆

- 版权所有 (C) 2018-2024 克里斯蒂安·斯图德

- 版权所有 (C) 2015-2024 亚历山大·杜劳诺伊

- 版权所有 (C) 2018-2022 史蒂夫·克莱门特

- 版权所有 (C) 2020-2024 Jakub Onderka

如需了解更多信息,请参阅作者和贡献者列表。