CryptPad是一个合作套件,是端到端加密和开源的。它的构建是为了实现协作,同步对文档的更改。由于所有数据都是加密的,因此在违规情况下,攻击者无法查看存储的内容。此外,如果管理员不更改代码,他们和服务也无法推断有关用户内容的任何信息。

我们的开发人员指南提供了指令,用于在没有HTTP或更高级安全功能的情况下设置本地实例。

为生产配置CryptPad需要更多的工作,但是该过程在我们的管理安装指南中进行了描述。从那里您可以找到有关自定义和维护的更多信息。

最新版本和所有过去的发行说明都可以在GitHub的版本页面上找到。

您可以在此存储库的根部找到Dockerfile , docker-compose.yml和docker-entrypoint.sh文件。我们还以AMD64和ARM64官方图像在Docker Hub上发布了所有版本。

以前,Docker图像是社区维护的,拥有自己的存储库,并且没有得到官方的支持。我们在2023年7月的v5.4.0上改变了这一点。感谢@promasu的所有社区图像上的所有工作。

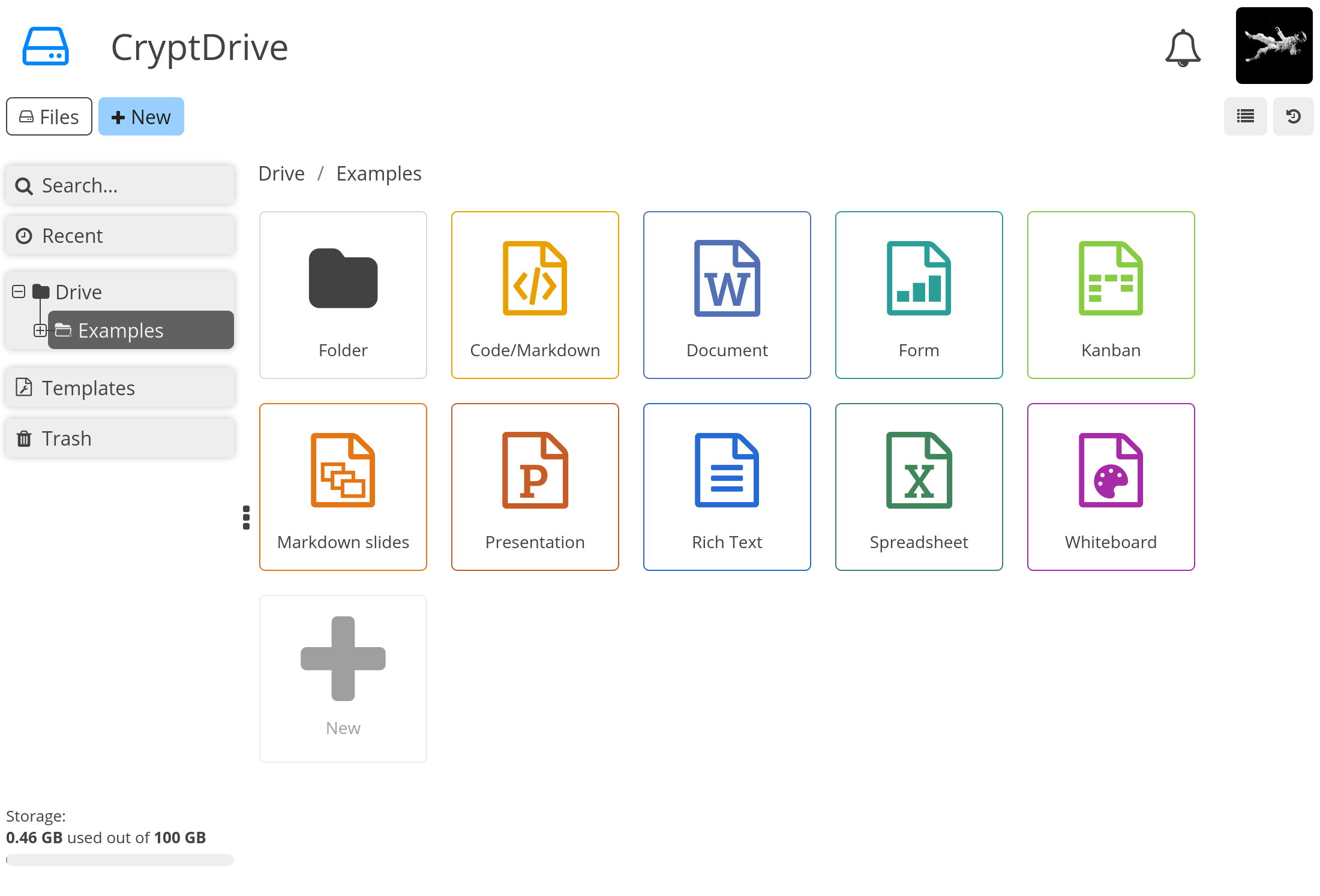

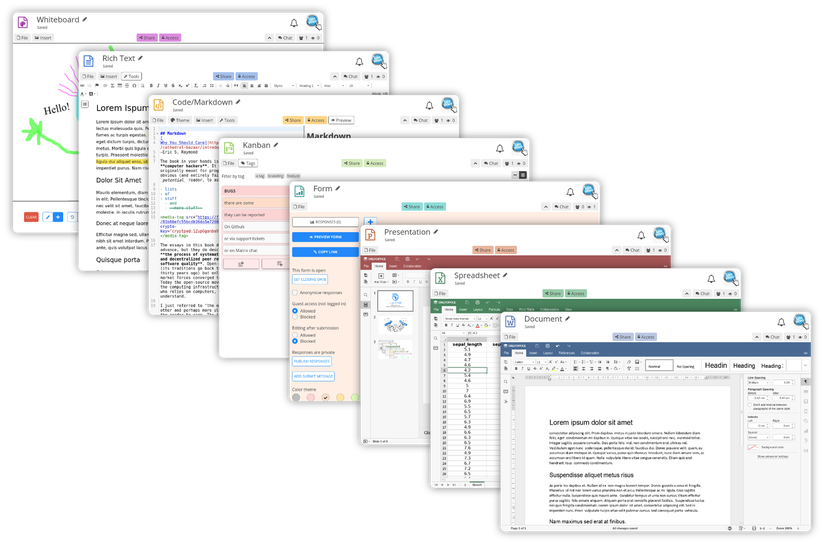

CryptPad提供了各种协作工具,可在将数据发送到服务器和协作者之前将其加密到浏览器中。如果服务器受到损害,数据库将拥有对攻击者没有太多价值的加密数据。

执行加密的代码仍然像其他任何网页一样从主机服务器加载,因此您仍然需要信任管理员以确保其服务器安全并发送正确的代码。专家可以从服务器下载代码,并检查它没有做任何恶意的事情,例如泄漏加密密钥,这就是为什么这被视为主动攻击的原因。

该平台旨在最大程度地减少对运营商的数据的影响。用户注册和帐户访问基于从您的用户名和密码派生的加密密钥。因此,服务器都不需要看到,您也不必担心它们是否被安全存储。无法验证服务器的运营商是否正在记录您的IP或其他活动,因此,如果您认为此信息敏感,则最安全地假设它被记录并通过TOR浏览器访问您的首选实例。

正确配置的实例具有保护措施,以防止合作者做一些令人讨厌的事情,例如将脚本注入协作文档或上传。该项目是积极维护的,我们的保障措施不会捕获的错误往往会很快解决。因此,最好仅使用运行最新版本的实例,该版本目前处于三个月的发行周期。非专家很难确定是否正确配置了一个实例,因此我们正在积极允许管理员选择符合我们严格的安全标准的服务器的公共目录。

对于最终用户,在我们的博客中提供了指南,以帮助了解CryptPad的安全性。这篇博客文章还可以解释并显示使用CryptPad时的最佳实践,并阐明端到端的加密需要什么而不是。

CryptPad可以通过我们的Webrate实例翻译而来。请参阅翻译的语言的状态:

有关此信息的更多信息,请参见我们的翻译指南。

到达开发团队和社区的最佳场所是CryptPad论坛和Matrix Chat

团队也在Fediverse上: @cryptpad @fosstodon.org

CryptPad是由Xwiki SAS的团队积极开发的,Xwiki SAS是一家自2004年以来一直在为全球贡献者提供开源软件的公司。在2015年至2019年之间,它是由法国通过法国BPI提供的研究赠款资助的。自从我们由NLNET PET,NGI TRUST,NGI DAPSI,CryptPad.FR的订户以及向我们的开放性活动捐款以来的几年中。

我们喜欢开源,我们喜欢贡献。了解有关贡献的更多信息。

如果您有任何疑问或评论,或者您有兴趣为CryptPad做出贡献,请在我们的Matrix频道中打个招呼。

该项目通过Browserstack进行了测试。

该软件将始终可根据自由软件基金会发布的GNU AFFERO通用公共许可证(许可证版本3)或(您选择)任何以后版本提供。如果您想在专有产品中使用此技术,请联系[email protected]