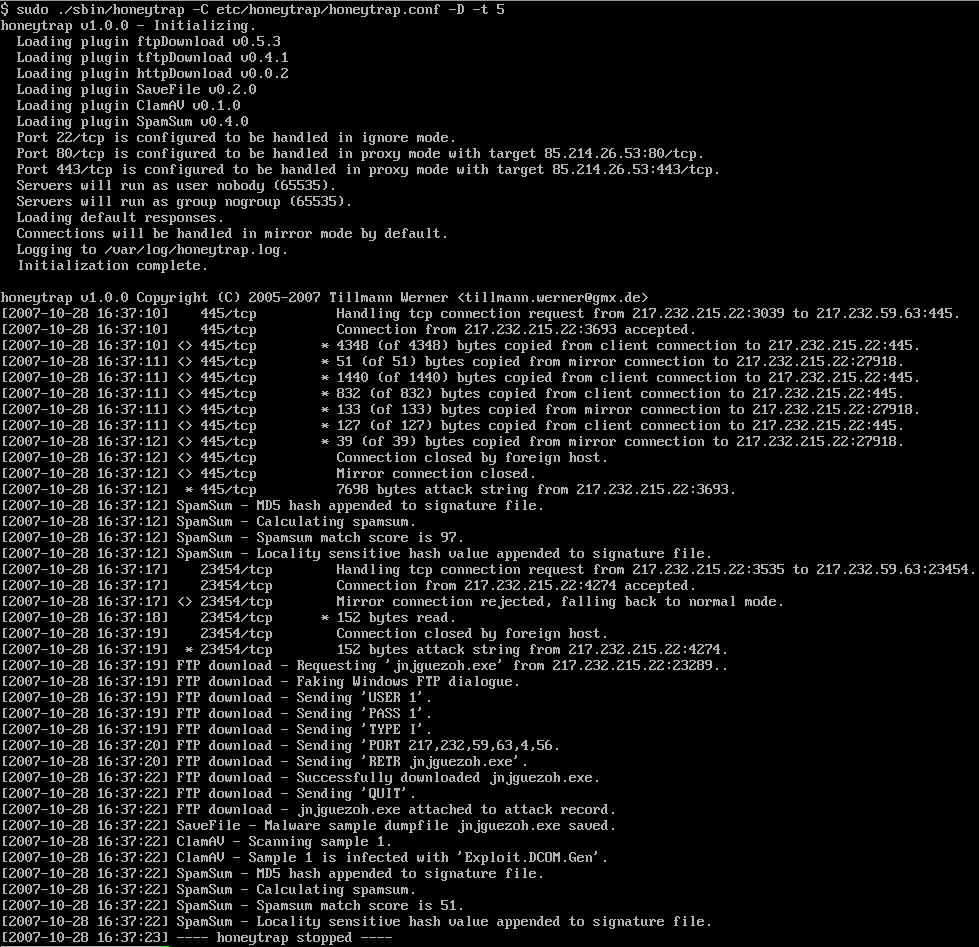

Honeytrap 是一種低互動蜜罐和網路安全工具,旨在捕捉針對 TCP 和 UDP 服務的攻擊。在其預設配置中,它作為守護進程運行,並在嘗試連接連接埠時按需啟動伺服器進程。

可以使用不同的操作模式來控制連線的處理方式。在正常模式下,伺服器發送模板檔案中提供的任意數據,作為模擬眾所周知協議的基本手段。許多自動攻擊工具會被愚弄並繼續攻擊對話。一種流行的模式是所謂的鏡像模式,其中傳入連線被代理回發起者。在許多情況下,這個技巧消除了對協定模擬的需求。第三種模式,代理模式,允許將特定會話轉發到其他系統,例如高交互蜜罐。

模組 API 提供了一種簡單的方法來編寫動態載入到蜜罐中的自訂擴充功能。到達的攻擊資料被組裝成所謂的攻擊字串,該字串可以保存到檔案或 SQL 資料庫中以供手動調查。 Honeytrap 附帶了不同的插件,這些插件在這些攻擊字串上運行以提取附加資訊或模擬進一步的操作。一個例子是httpDownload模組,它從攻擊資料中提取 URL 字串並呼叫外部工具自動下載相應的資源。

安裝蜜罐相當簡單。只需在來源樹根目錄中執行以下命令:

./configure --with-stream-mon=<type>

make

sudo make install

參數--with-stream-mon指定蜜陷阱應如何找到傳入的連接嘗試。在 Linux 上,首選選項是--with-stream-mon=nfq ,它指示 honeytrap 使用iptables NFQUEUE功能擷取封包。使用此功能時,如下所示的 iptables 規則會將傳入的 TCP-SYN 分段放入佇列中,蜜罐可以在其中拾取它們:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

確保不要將資料包排隊到其他關鍵服務。請參閱 INSTALL 檔案和./configure --help的輸出以取得更多資訊。

這是老式 IRC 機器人捕捉的攻擊,透過一直經典的 MS04-011 LSASS 漏洞和惡意軟體內建的基本 FTP 服務進行傳播。