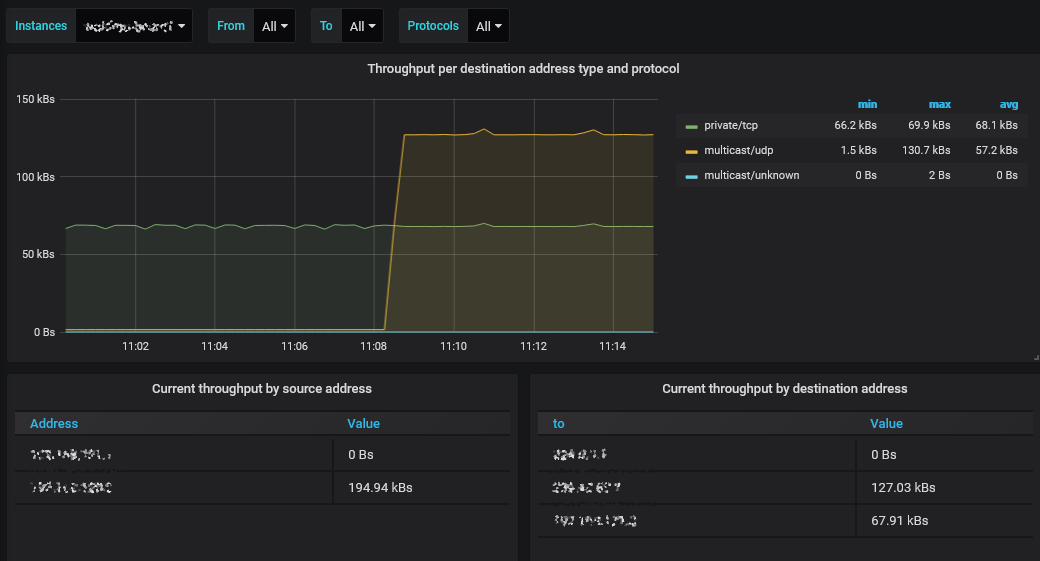

此應用程式匯出有關透過 TZSP 接收的資料包流的指標。目標是測量 IPv4 層級上可見的資料流類型,而無需深入了解資料包詳細資訊。

系統需求:

tshark軟體包就足夠了。 tshark命令必須在新終端機中可用。您可能需要在 PATH 環境變數中註冊安裝目錄。

該應用程式僅執行資料包流的分析,而不是初始擷取。您需要設定路由器來擷取封包流並將其以 TZSP 格式提供給此應用程式。

MikroTik RouterOS 內建了對 TZSP 封包擷取的支援。您也可以使用sniff-tzsp操作定義 MikroTik 防火牆 mangle 規則,以對捕獲的流量進行詳細過濾。

tzsp_packetstream_exporter --interface eth0 --listen-port 1234執行應用程式(有關更多信息,請參閱--help )。hostname:9184作為抓取目標。普羅米修斯抓取配置範例:

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184僅分析 IPv4 封包 - IPv6 被忽略。

您可以將多個 TZSP 流定向到同一個分析器,無論是在同一連接埠還是單獨的連接埠上(使用多個--listen-port選項)。輸出指標帶有一個標籤,指示資料到達的偵聽連接埠。

tshark:無法在子進程中執行 /usr/bin/dumpcap:權限被拒絕

運行應用程式的使用者必須擁有使用 TShark 所需的權限。在Linux 上,您可能需要將使用者新增至wireshark群組,具體取決於系統配置。

如果您的使用者無權在指定連接埠上發布結果,則應用程式可能會在 Windows 上引發存取拒絕異常。您可以使用netsh命令授予自己所需的權限:

netsh http add urlacl url=http://+:9184/metrics user=DOMAINuser

這裡需要指定的連接埠號碼是發布端口,預設為9184。

TZSP 協定的實作可以在某些情況下截斷資料包,這可能會導致作業系統將它們過濾掉,並且永遠不會將它們交給偵聽應用程式。使用 TShark 確保我們甚至可以處理被截斷的資料包。