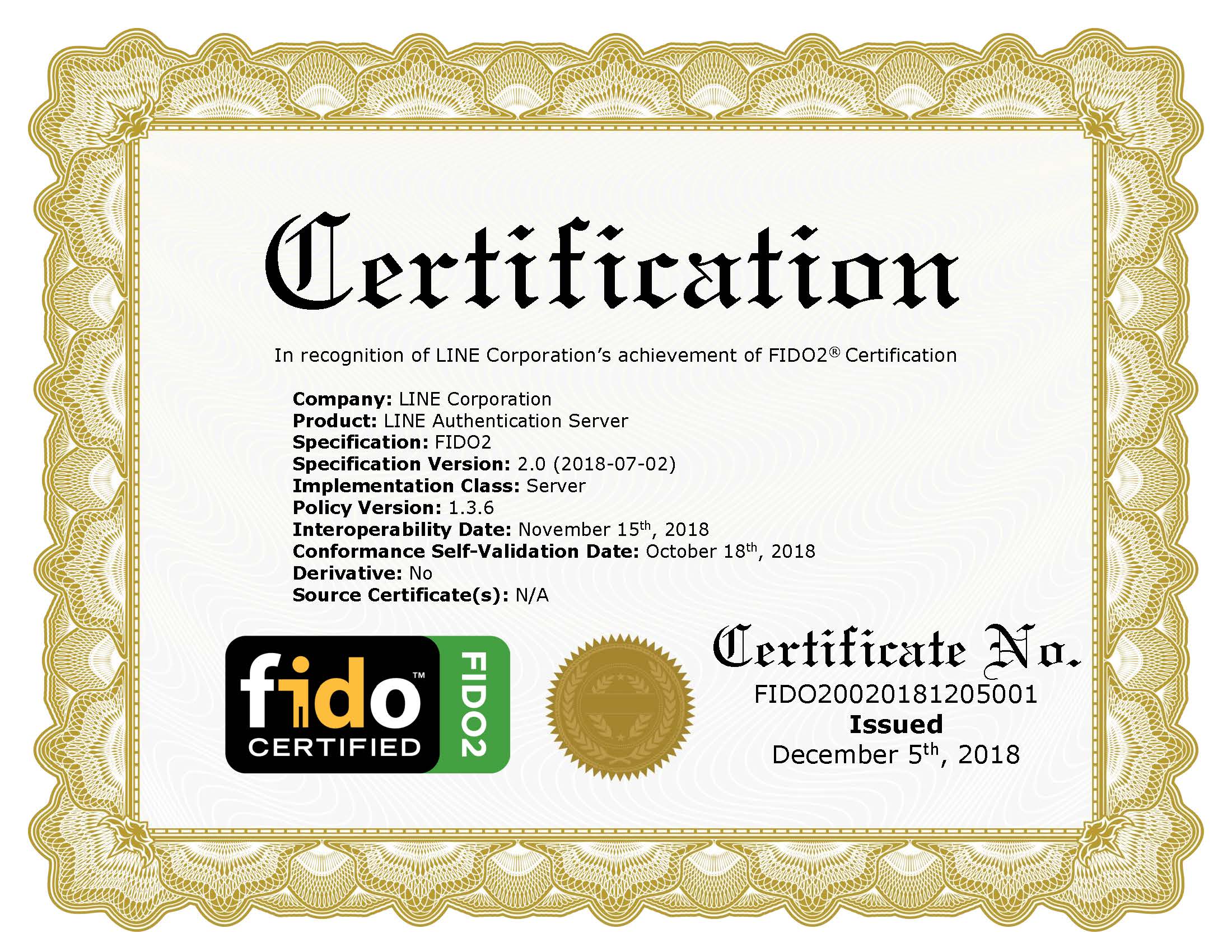

FIDO2(WebAuthn)伺服器取得FIDO聯盟正式認證

FIDO(Fast IDentity Online)是線上身分驗證的開放標準,旨在消除密碼漏洞。 FIDO 使用公鑰加密技術,而不是密碼或 PIN 等對稱憑證。

本質上,用戶的設備產生密鑰對,安全地儲存私鑰並與伺服器共享公鑰。在註冊和身份驗證過程中,伺服器會向裝置發出質詢,裝置會使用私鑰以數位簽章回應。然後,伺服器使用儲存的公鑰驗證該簽名。這種質詢-回應協定有助於防止重播攻擊。

FIDO2 是針對 Web 和其他平台的 FIDO 標準的增強,受到主要 Web 瀏覽器和作業系統的支援。它包含兩個主要操作:註冊和身份驗證。

註冊和身份驗證過程都利用質詢回應協定來防止重播攻擊。在註冊期間,質詢從伺服器發送到設備,設備使用其私鑰回應。同樣,在身份驗證期間,會發送另一個質詢來驗證使用者的身分。這確保了每次嘗試都是唯一且安全的。

啟動 RP 伺服器和 FIDO2 伺服器:

# Start RP Server

cd rpserver

./gradlew bootRun

# Start FIDO2 Server

cd fido2-demo/demo

./gradlew bootRun如果您配置了 Docker,則可以使用 docker-compose。

# Start both RP Server and FIDO2 Server

docker-compose up應用程式運行後,訪問測試頁面:

FIDO2 伺服器在本機環境中使用 H2 作為嵌入式資料庫,對於登台、測試版或生產環境,應將其替換為獨立資料庫(如 MySQL)。存取 H2 Web 控制台:

jar {

processResources {

exclude( " **/*.sql " )

}

}若要查看 API 文檔,請依照下列步驟操作:

cd fido2-demo/demo

./gradlew makeRestDocs

./gradlew bootRun執行應用程式後,您可以透過以下連結查看API指南文件。

我們也為 Android/iOS 應用程式提供客戶端 SDK。請看下文。

checkOrigin方法驗證來自 LINE 的 Android 和 iOS 應用程式的請求的來源。它透過檢查請求的來源是否與預先配置的允許來源清單相符來確保安全性。

如何設定 若要使用checkOrigin方法,請在application.yml檔案中設定允許的來源。這是一個設定範例:

app :

origins :

- android:aaa-bbb

- ios:aaa-bbb注意:將aaa-bbb替換為適合您的應用程式的值。

重要提示:此配置是可選的,僅在與 Android 和 iOS 應用程式的 LINE WebAuthn 整合時才需要。

LY Engineering Blogs

LY Tech Videos

Internal