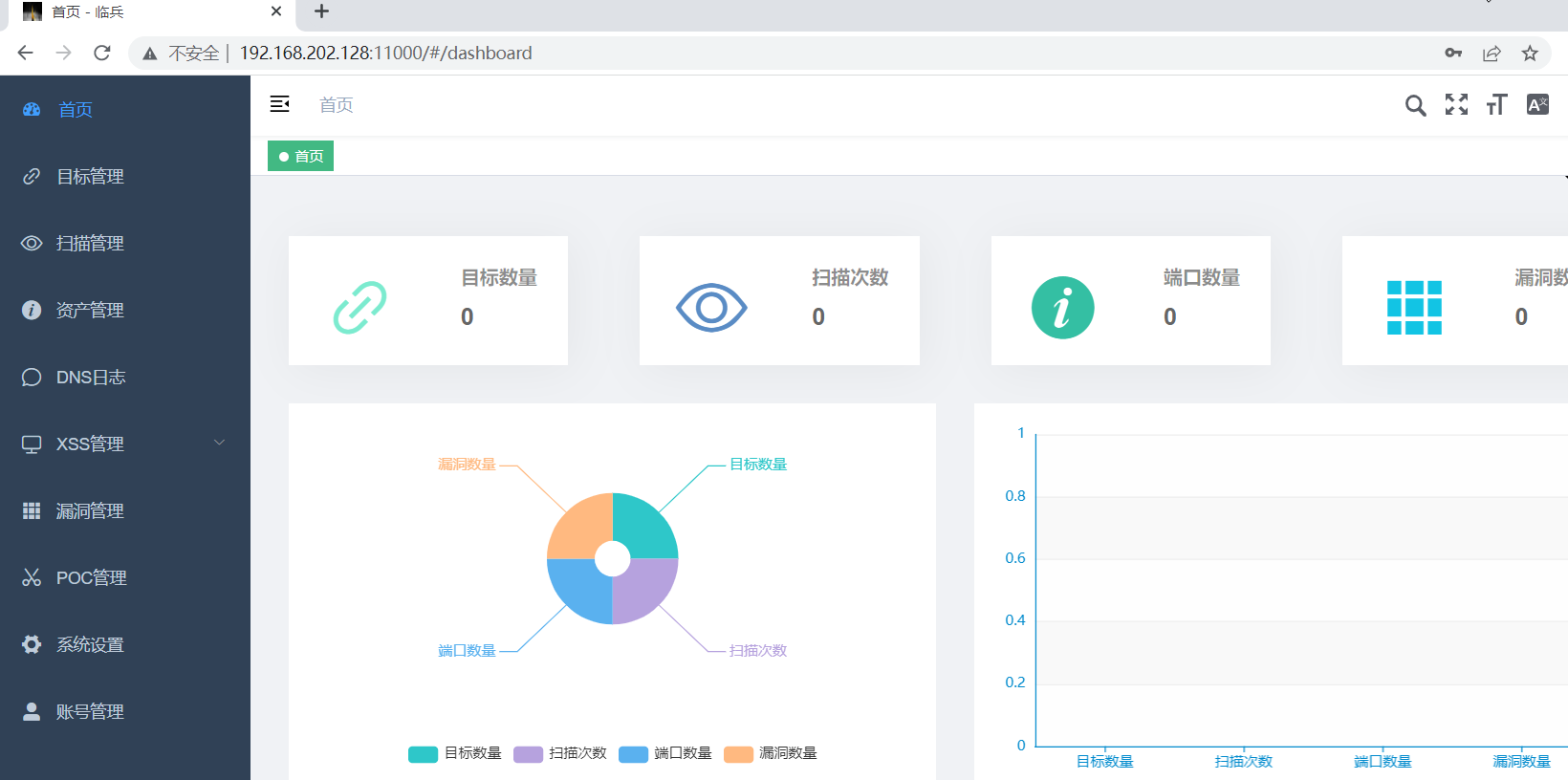

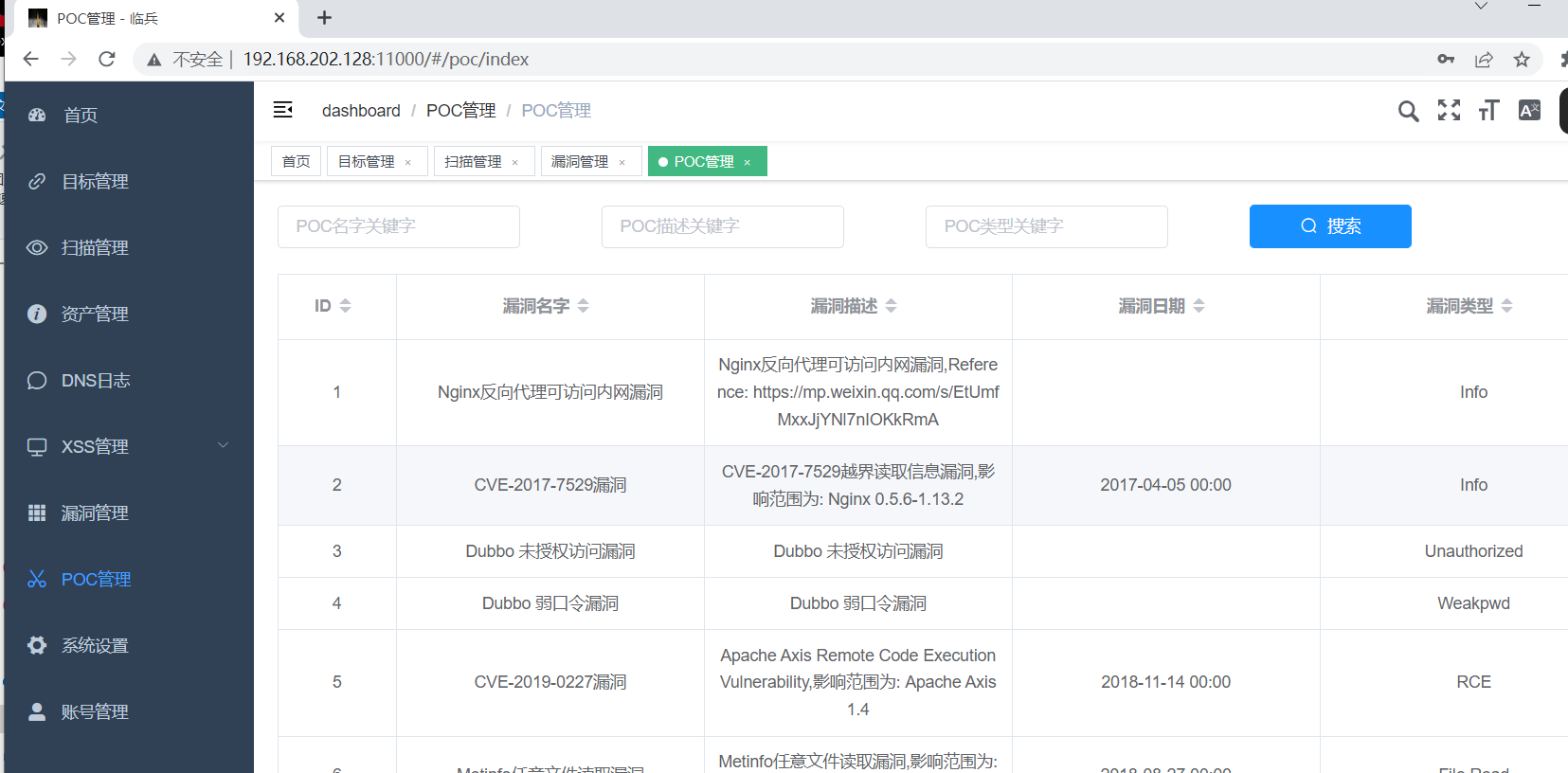

本系統是對Web中間件和Web框架進行自動化滲透的一個系統,根據掃描選項去自動化收集資產,然後進行POC掃描,POC掃描時會根據指紋選擇POC插件去掃描,POC插件掃描用非同步方式掃描.前端採用vue技術,後端採用python fastapi.

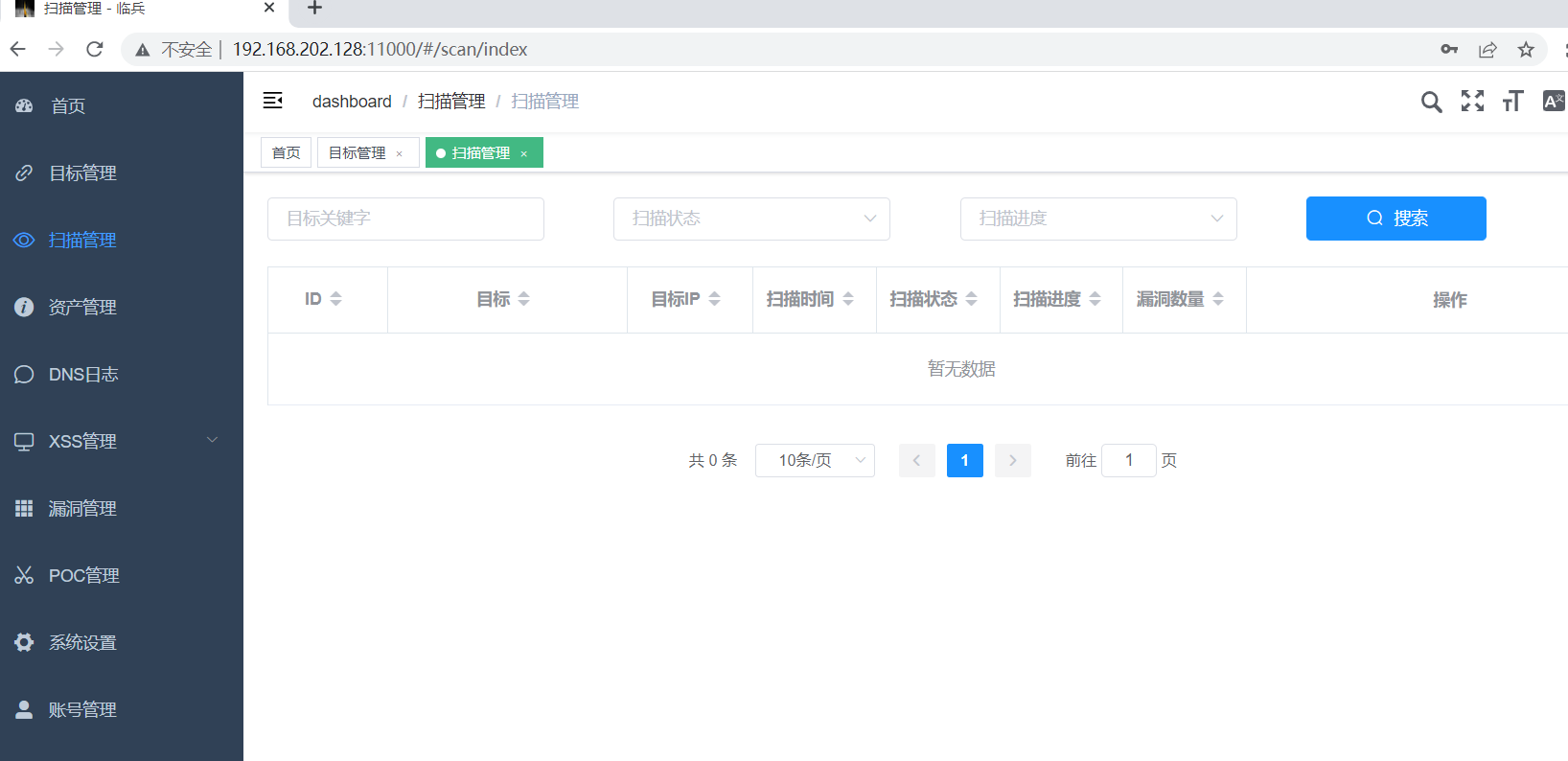

掃描分為指紋偵測、子網域爆破、連接埠掃描、目錄掃描、POC掃描.如果選擇所有掃描選項,子網域掃出的IP會傳給連接埠掃描,連接埠掃描中辨識指紋,掃描出的資產傳給目錄掃描和POC掃描,POC掃描會根據資產指紋去載入插件掃描,如果識別不到指紋,則載入所有插件,POC插件分為2種類型,http和port,http類型指發送http請求,port指發送socket請求,掃描出的資產如果是url格式,則載入http類型插件,否則則載入port類型插件.

儲存到mysql中的資料是進行aes加密後的資料,登陸請求是用的rsa請求,目前是預設的key,如果需要修改key的參考下面,修改key資訊需要重新編譯vue源碼

python這塊直接修改/python/conf.ini中aes部分的配置即可,採用cbc模式,需要key和iv. vue部分則需要修改vue_src/src/libs/AES.js檔案中第三行和第四行,要和conf.ini中保持一致

需要產生rsa的公私鑰(私鑰1024位元)參考位址修改python/rsa.py檔案中的公鑰和私鑰資訊,vue部分則需要修改vue_src/src/libs/crypto.js檔案中第77行的公鑰,要和python/rsa.py檔案中的公鑰保持一致

修改vue部分後要重新打包,然後把打包後的資料夾dist中的內容複製到vue資料夾,vue原有的檔案要刪除.

npm run build(有打包好的,即vue資料夾,可直接使用,自行打包需要安裝node和vue,參考https://www.runoob.com/nodejs/nodejs-install-setup.html, https:/ /www.runoob.com/vue2/vue-install.html)

ubuntu部署

centos部署

自編譯docker檔案進行部署

從dockerhub取得映像

參考https://github.com/taomujian/linbing/blob/master/ubuntu部署.md)

參考https://github.com/taomujian/linbing/blob/master/centos部署.md)

首先下載專案到本機(https://github.com/taomujian/linbing.git),然後設定python/conf.ini中發送郵件所用的帳號和授權碼,然後修改python/conf.ini的mysql資料庫帳號密碼,這個帳號密碼要和dockerfile中的設定的帳號密碼保持一致

docker build -f ubuntu.dockerfile -t linbing .

docker run -it -d -p 11000:11000 -p 8800:8800 linbing

docker pull taomujian/linbing:latest

docker run -it -d -p 11000:11000 -p 8800:8800 taomujian/linbing

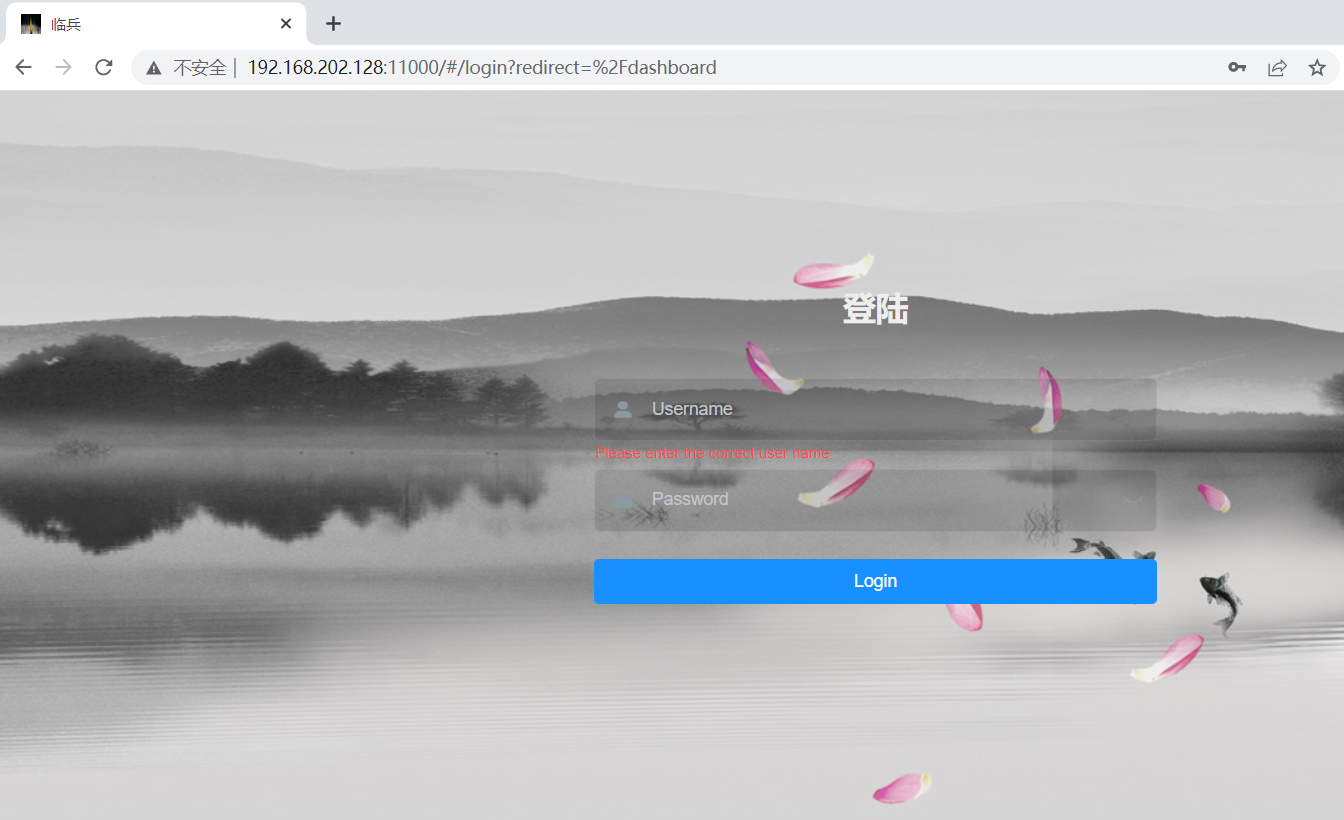

造訪http://yourip:11000/login即可,預設帳號密碼為admin/X!ru0#M&%V

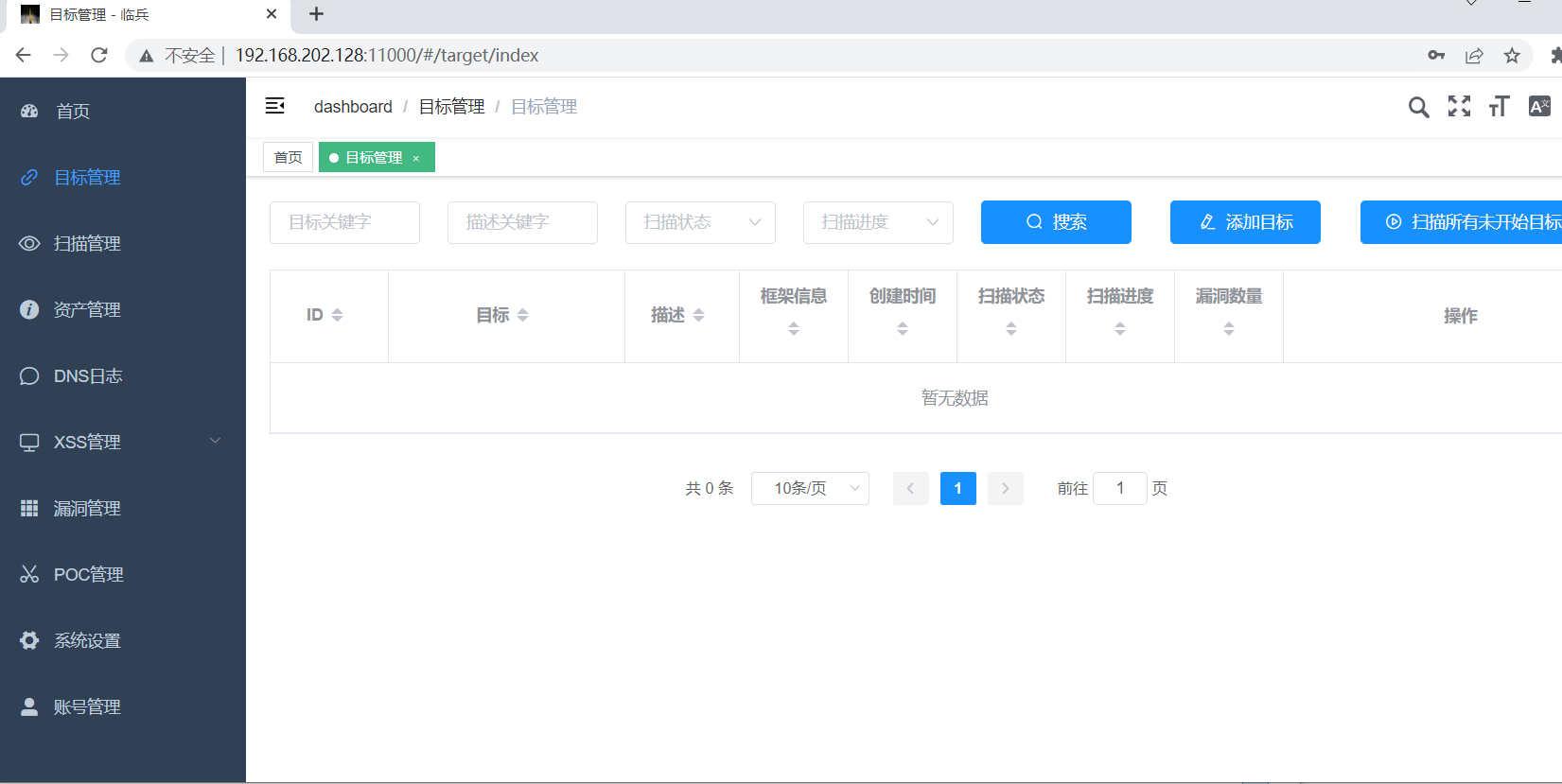

使用流程是先新增目標,然後對目標進行掃描即可,掃描選項有連接埠掃描、目錄掃描、POC掃描,目前POC掃描預設載入所有POC,暫不支援自訂選擇

感謝vulhub專案提供的靶機環境: https://github.com/vulhub/vulhub, https://hub.docker.com/r/2d8ru/struts2

POC也參考了許多項目: https://github.com/Xyntax/POC-T、

https://github.com/ysrc/xunfeng、

https://github.com/se55i0n/DBScanner、

https://github.com/vulscanteam/vulscan

感謝師傅pan帶我入門安全,也感謝呆橘同學在vue上對我的指導

工具僅用於安全研究以及內部自查,禁止使用工具發動非法攻擊,造成的後果使用者負責

MIT