TP鏈接路由器M7350 V3

V3中的CPU:Qualcomm MSM 9625(扁平設備樹),型號:Qualcomm MSM 9625V2.1 MTP

以後有硬件修訂:

加入我們的矩陣頻道

./system/etc/{passwd-,shadow}./system/etc/lighttpd.user./system/sbin./META-INF/com/google/android/updater-script

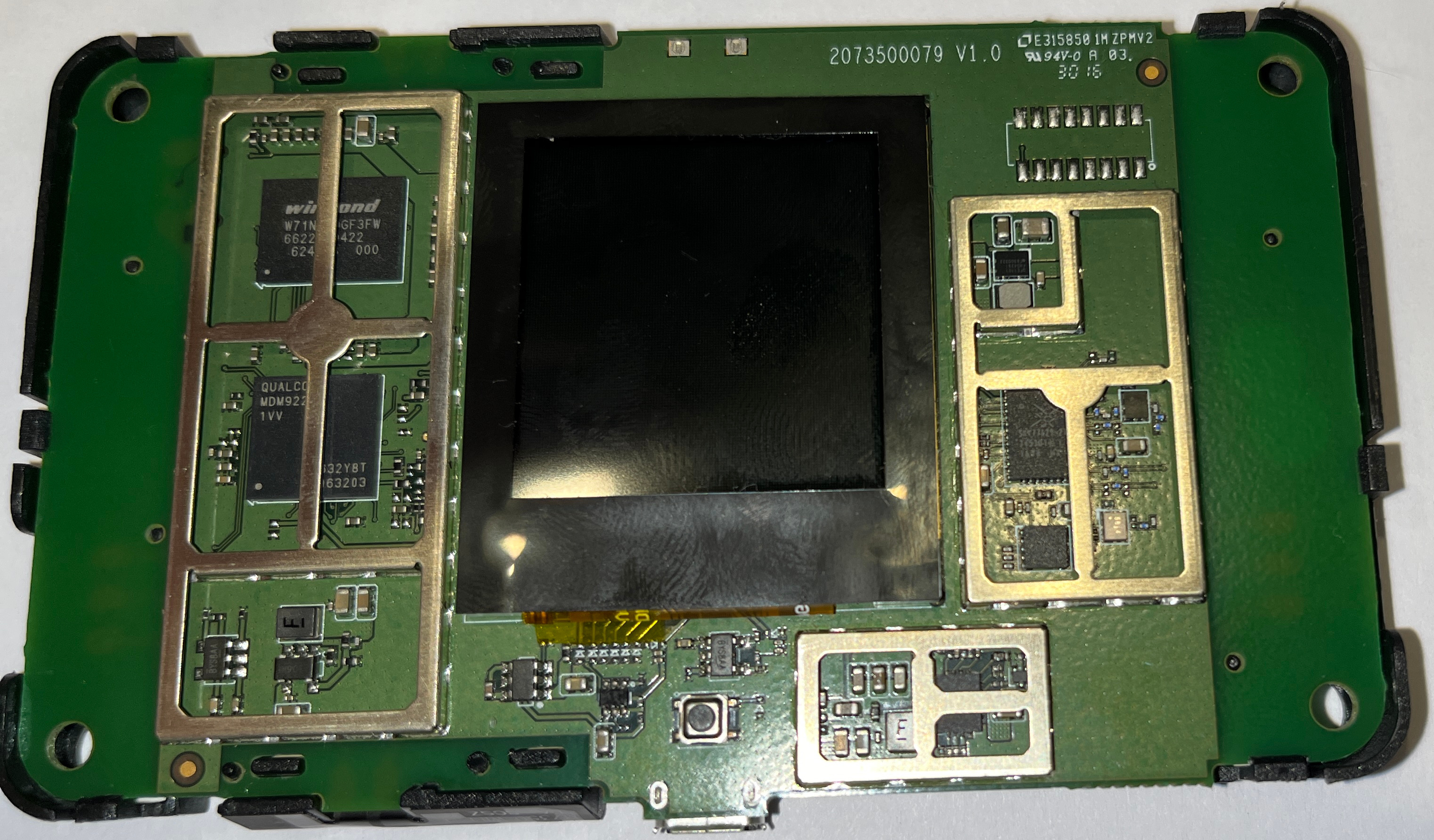

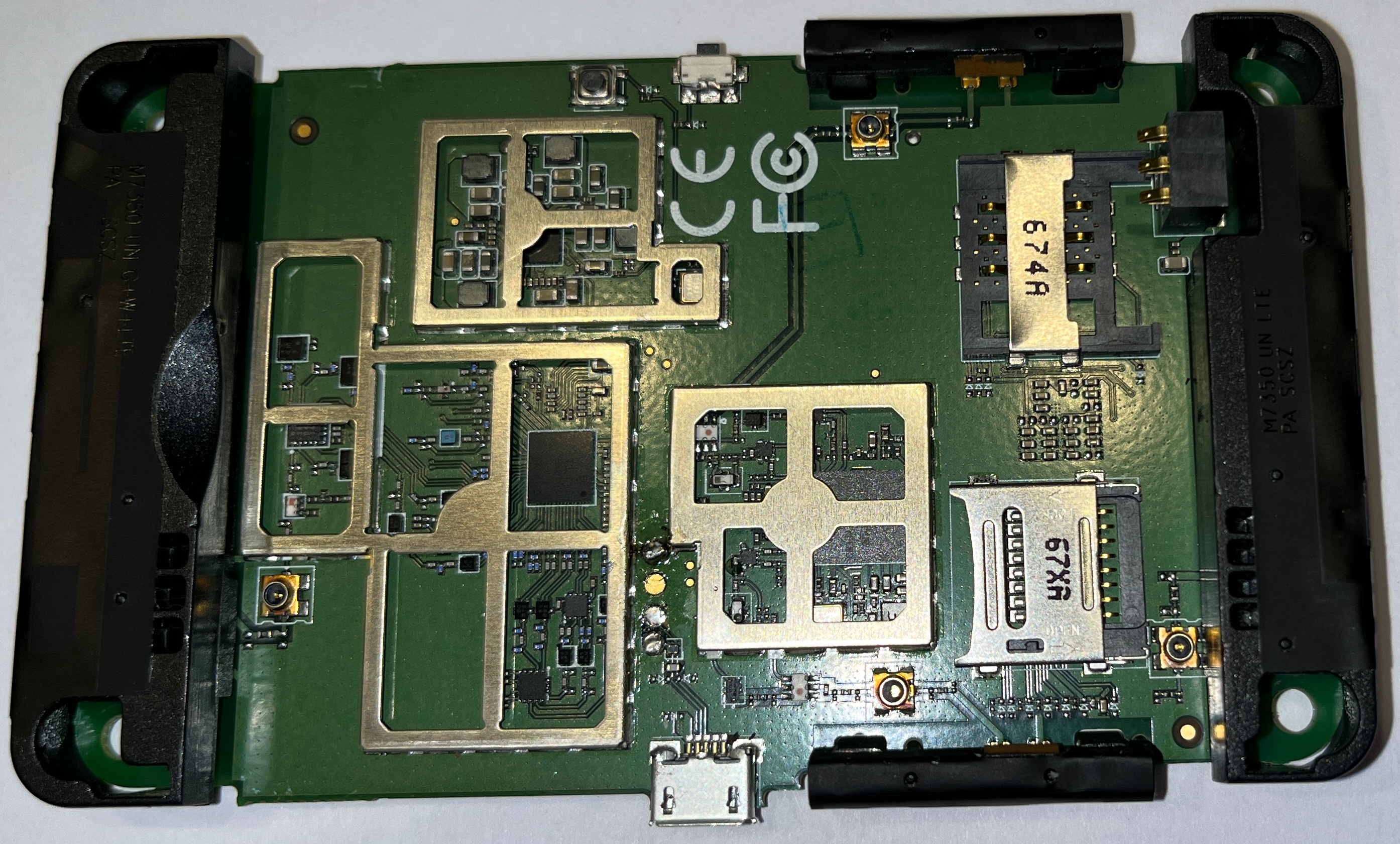

SOC:高通MDM9225

關於高通術語的快速註釋:

Flash:2Gbit(256MB)Winbond W71NW20GF3FW

移動無線:SkyWorks Sky77629

根據kernel.org的官方資料以及供應商Code rsync ed,我們正在努力將其在2024年建立。

https://github.com/m0veax/tplink_m7350-kernel

來自真實設備的配置: kernel/config

如果您刪除電池和插件USB,LSUSB顯示:

Bus 001 Device 031: ID 18d1:d00d Google Inc. Xiaomi Mi/Redmi 2 (fastboot)

> fastboot devices

MDM9625 fastboot

上面幾秒鐘後消失。

如果啟動正常,則顯示:

Bus 001 Device 032: ID 2357:0005 TP-Link M7350 4G Mi-Fi Router

輸入不帶Bootloop的FastBoot

fastboot reboot bootloader

Qualcomm記錄了他們的FastBoot命令。

以下getvar命令產生結果:

| 多變的 | 結果 |

|---|---|

version | 0.5 |

kernel | lk |

max-download-size | 0x2f00000 |

product | MDM9625 |

serialno | MDM9625 |

顯示器通過0xf992_4000的控制器連接到SPI總線。我們可以從設備樹中提取這些信息。

SPI控制器組合字符串是qcom,spi-qup-v2 。在供應商內核中,SPI驅動程序是drivers/spi/spi_qsd.c 。在Mainline Linux中,它是drivers/spi/spi-qup.c 。

OLED顯示稱為

tplink,oleds90319 ( qcom,spi-qup-v2 )tp,oled_pt > qcom,oled_s90319_pt確實,顯示器的側面(白色框架)讀取: BLB-S90319B-1

供應商內核資源中沒有這樣的東西,Google或Bing也不會產生任何東西。因此,目前尚不清楚顯示驅動程序到底是什麼。它看起來像128x128單色顯示屏,類似於SSD1306 / SH1107 。

從內核配置中,我們傾倒了:

CONFIG_OLED=y

# CONFIG_OLED_SSD1306_PT is not set

CONFIG_OLED_S90319_PT=y

二進制/usr/bin/oledd通過/etc/init.d/start_oledd啟動。它通過SYSFS訪問OLED顯示:

/sys/class/display/oled/backlight_on/sys/class/display/oled/panel_on/sys/class/display/oled/oled_buffer我們可以在*_on文件上迴聲1 0以播放顯示。我們可以自己寫信給緩衝區,儘管它的工作方式尚不清楚。播放表明,顯示面板確實支持顏色。 ?

如果您想玩一些樂趣:

/etc/init.d/start_oledd stop

echo 1 > /sys/class/display/oled/backlight_on

echo 1 > /sys/class/display/oled/panel_on

cat /dev/random > /sys/class/display/oled/oled_buffer這將無休止地繪製矩形並顯示像素垃圾。按CTRL+C停止。

spi@f9924000 {

compatible = "qcom,spi-qup-v2";

reg = <0xf9924000 0x1000>;

interrupts = <0x00 0x60 0x00>;

spi-max-frequency = <0x17d7840>;

#address-cells = <0x01>;

#size-cells = <0x00>;

gpios = <0x02 0x07 0x00 0x02 0x05 0x00 0x02 0x04 0x00>;

cs-gpios = <0x02 0x06 0x00>;

qcom-spi-oled@1 {

compatible = "tplink,oleds90319";

reg = <0x01>;

spi-max-frequency = <0x927c00>;

};

};

oled {

compatible = "tp,oled_pt";

qcom,oled_s90319 {

compatible = "qcom,oled_s90319_pt";

qcom,oled-cs-gpio = <0x02 0x06 0x00>;

qcom,oled-rsx-gpio = <0x02 0x15 0x00>;

qcom,oled-reset-gpio = <0x02 0x14 0x00>;

qcom,oled-vdd0-gpio = <0x02 0x16 0x00>;

qcom,oled-vdd1-gpio = <0x02 0x17 0x00>;

qcom,oled-boost-en-gpio = <0x02 0x3d 0x00>;

};

};

[ 2.042245] s90319_spi_probe successed!

[ 2.045067] oled_90319_panel_init success.

[ 2.049204] oled_probe

[ 2.051692] oled_s90319_probe

[ 2.054716] oled init success!

設備似乎可以運行Android,沒有/dev/binder 。您可以在這裡獲得固件:

TP鏈接支持頁面

固件沒有地下水。您可以更深入地研究配置。

binwalk boot.img

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

0 0x0 Android bootimg, kernel size: 3564792 bytes, kernel addr: 0x308000, ramdisk size: 0 bytes, ramdisk addr: 0x308000, product name: ""

2048 0x800 Linux kernel ARM boot executable zImage (little-endian)

18403 0x47E3 gzip compressed data, maximum compression, from Unix, last modified: 1970-01-01 00:00:00 (null date)

3567616 0x367000 Qualcomm device tree container, version: 1, DTB entries: 55

3569664 0x367800 Flattened device tree, size: 49302 bytes, version: 17

3620864 0x374000 Flattened device tree, size: 49218 bytes, version: 17

3672064 0x380800 Flattened device tree, size: 49088 bytes, version: 17

3721216 0x38C800 Flattened device tree, size: 48730 bytes, version: 17

3770368 0x398800 Flattened device tree, size: 49193 bytes, version: 17

3821568 0x3A5000 Flattened device tree, size: 48516 bytes, version: 17

3870720 0x3B1000 Flattened device tree, size: 47693 bytes, version: 17

./system/etc/{passwd-,shadow} root:C98ULvDZe7zQ2:0:0:root:/home/root:/bin/sh

快速搜索哈希為我們提供了oelinux123作為可能的值。我們需要稍後檢查一下。

資料來源:https://svson.xyz/posts/zte-dongle/part4/

./system/etc/lighttpd.user admin:admin

./system/sbin固件似乎包含adbd 。我們需要找到一種啟動它的方法。

./META-INF/com/google/android/updater-script文件的路徑並為AutoStart ECT創建符號鏈接。讓我們嘗試對其進行修改以激活ADB。

在鏈接的4PDA論壇線程中,線程是遠程代碼執行vuln的POC,允許啟動Telnet守護程序。現在只有Windows腳本鏈接。我們應該構建一個shellscript來調用它。

在這裡有更多有關此的信息

我們實現了Rust命令行工具和一個基於捲曲的Shell腳本。

開放。SH登錄自動完成。

也有一個紅寶石實現

HW Rev V3和V4的.DTB文件存儲在DTB_Files中,可以使用DTVIS可視化

已在4PDA上發布了圖像,以在另一項修訂中點數。我們的設備可能相同。在這裡看看

4PDA找到了幾種備份已安裝固件的方法。

https://4pda.to/forum/index.php?showtopic=669936&view=findPost&p=110738476

usb_composition

902B

nyy

現在應該估計持續的ADBD連接

您的客戶上的電纜:

adb shell

重新啟動後,訪問點似乎已關閉。因此,您需要再次停用ADBD

adb shell

usb_composition

tplink

nyy

adbd方法