CryptPad是一個合作套件,是端到端加密和開源的。它的構建是為了實現協作,同步對文檔的更改。由於所有數據都是加密的,因此在違規情況下,攻擊者無法查看存儲的內容。此外,如果管理員不更改代碼,他們和服務也無法推斷有關用戶內容的任何信息。

我們的開發人員指南提供了指令,用於在沒有HTTP或更高級安全功能的情況下設置本地實例。

為生產配置CryptPad需要更多的工作,但是該過程在我們的管理安裝指南中進行了描述。從那裡您可以找到有關自定義和維護的更多信息。

最新版本和所有過去的發行說明都可以在GitHub的版本頁面上找到。

您可以在此存儲庫的根部找到Dockerfile , docker-compose.yml和docker-entrypoint.sh文件。我們還以AMD64和ARM64官方圖像在Docker Hub上發布了所有版本。

以前,Docker圖像是社區維護的,擁有自己的存儲庫,並且沒有得到官方的支持。我們在2023年7月的v5.4.0上改變了這一點。感謝@promasu的所有社區圖像上的所有工作。

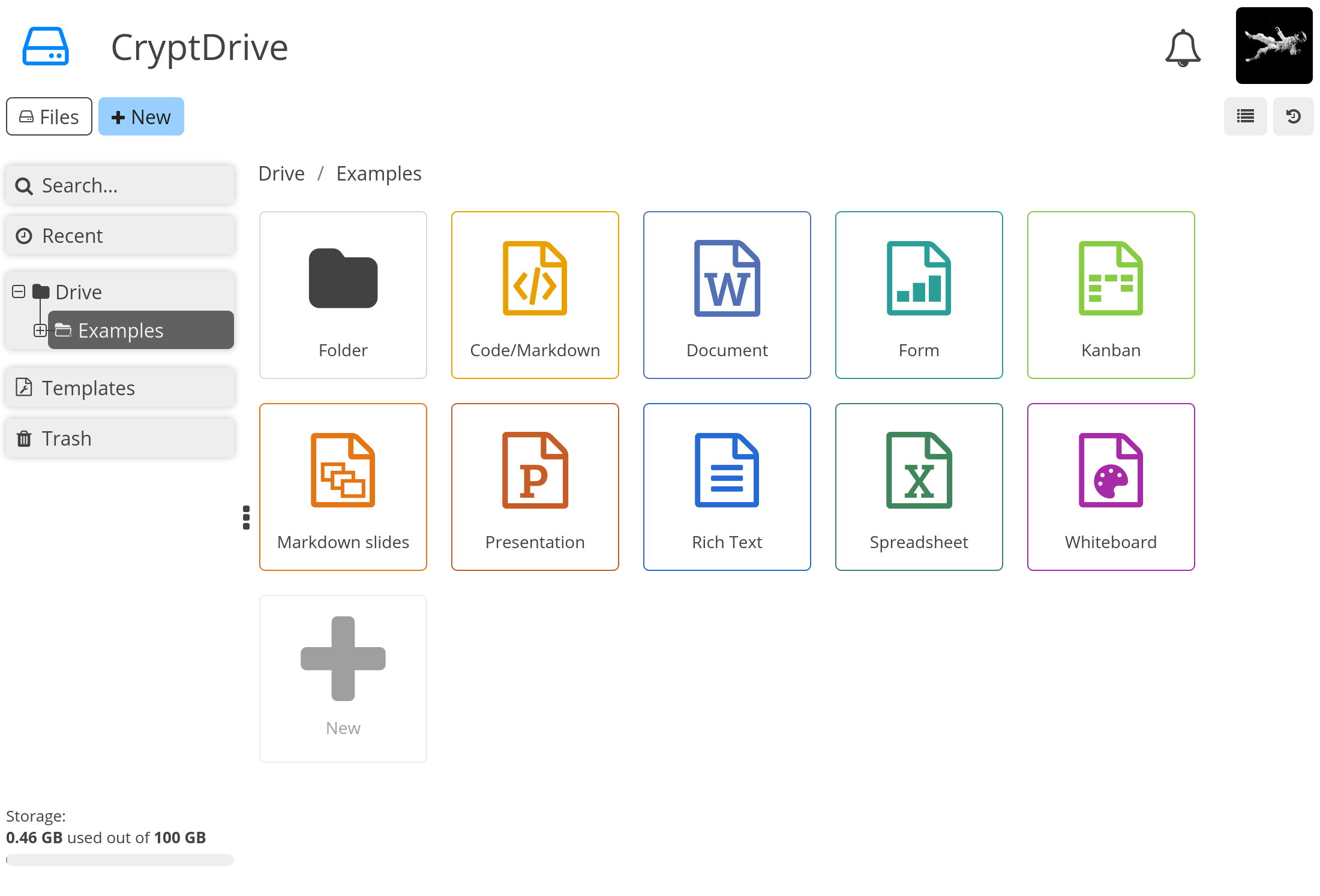

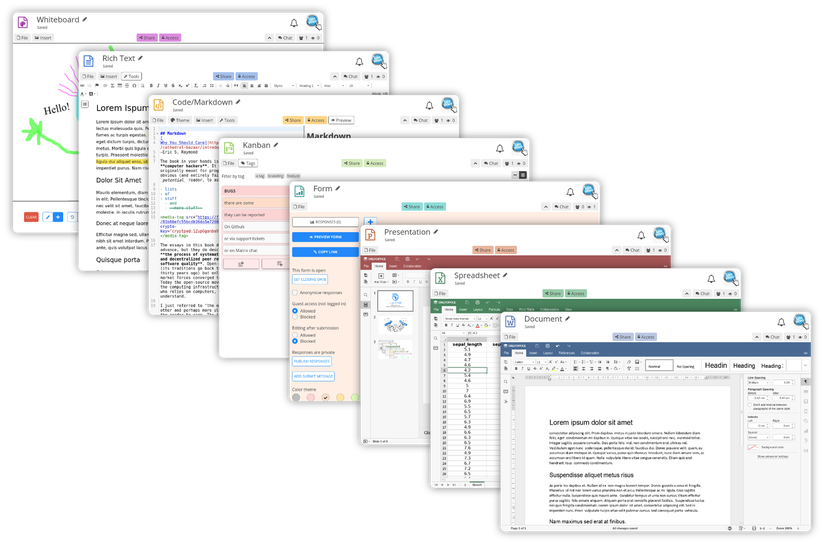

CryptPad提供了各種協作工具,可在將數據發送到服務器和協作者之前將其加密到瀏覽器中。如果服務器受到損害,數據庫將擁有對攻擊者沒有太多價值的加密數據。

執行加密的代碼仍然像其他任何網頁一樣從主機服務器加載,因此您仍然需要信任管理員以確保其服務器安全並發送正確的代碼。專家可以從服務器下載代碼,並檢查它沒有做任何惡意的事情,例如洩漏加密密鑰,這就是為什麼這被視為主動攻擊的原因。

該平台旨在最大程度地減少對運營商的數據的影響。用戶註冊和帳戶訪問基於從您的用戶名和密碼派生的加密密鑰。因此,服務器都不需要看到,您也不必擔心它們是否被安全存儲。無法驗證服務器的運營商是否正在記錄您的IP或其他活動,因此,如果您認為此信息敏感,則最安全地假設它被記錄並通過TOR瀏覽器訪問您的首選實例。

正確配置的實例具有保護措施,以防止合作者做一些令人討厭的事情,例如將腳本注入協作文檔或上傳。該項目是積極維護的,我們的保障措施不會捕獲的錯誤往往會很快解決。因此,最好僅使用運行最新版本的實例,該版本目前處於三個月的發行週期。非專家很難確定是否正確配置了一個實例,因此我們正在積極允許管理員選擇符合我們嚴格的安全標準的服務器的公共目錄。

對於最終用戶,在我們的博客中提供了指南,以幫助了解CryptPad的安全性。這篇博客文章還可以解釋並顯示使用CryptPad時的最佳實踐,並闡明端到端的加密需要什麼而不是。

CryptPad可以通過我們的Webrate實例翻譯而來。請參閱翻譯的語言的狀態:

有關此信息的更多信息,請參見我們的翻譯指南。

到達開發團隊和社區的最佳場所是CryptPad論壇和Matrix Chat

團隊也在Fediverse上: @cryptpad @fosstodon.org

CryptPad是由Xwiki SAS的團隊積極開發的,Xwiki SAS是一家自2004年以來一直在為全球貢獻者提供開源軟件的公司。在2015年至2019年之間,它是由法國通過法國BPI提供的研究贈款資助的。自從我們由NLNET PET,NGI TRUST,NGI DAPSI,CryptPad.FR的訂戶以及向我們的開放性活動捐款以來的幾年中。

我們喜歡開源,我們喜歡貢獻。了解有關貢獻的更多信息。

如果您有任何疑問或評論,或者您有興趣為CryptPad做出貢獻,請在我們的Matrix頻道中打個招呼。

該項目通過Browserstack進行了測試。

該軟件將始終可根據自由軟件基金會發布的GNU AFFERO通用公共許可證(許可證版本3)或(您選擇)任何以後版本提供。如果您想在專有產品中使用此技術,請聯繫[email protected]