kubernetes البسيطة cronjob admin ui.

Kronic في أوائل ألفا. قد تأكل cronjobs أو القرون أو حتى وظيفتك. تجنب تعريض Kronic للأطراف أو الشبكات غير الموثوق بها أو استخدام Kronic بالقرب من أي شيء مهم بشكل غامض.

انظر cronjobs عبر مساحات الأسماء:

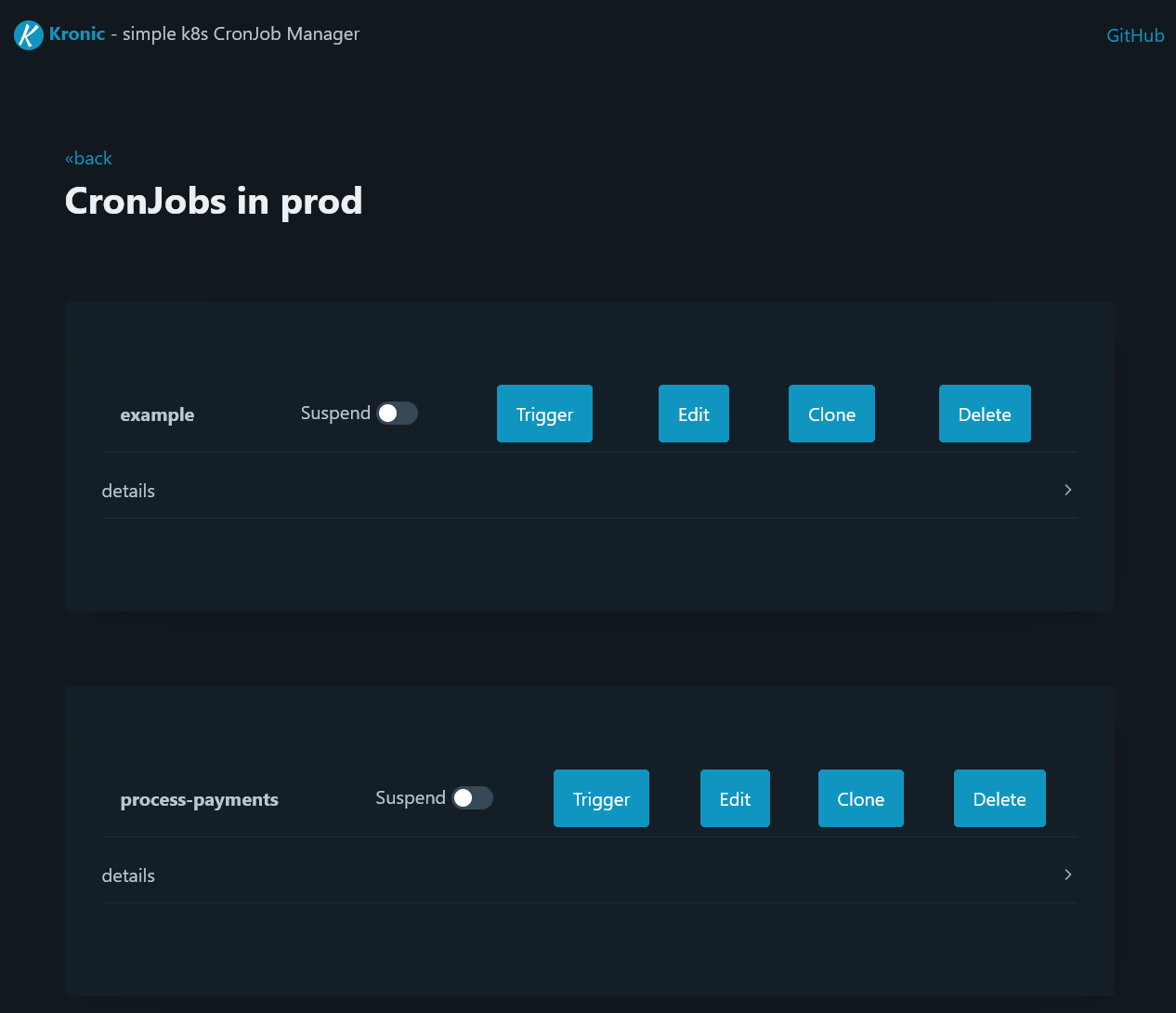

عرض أو تعليق أو تشغيل أو استنساخ أو حذف crobjobs في لمحة:

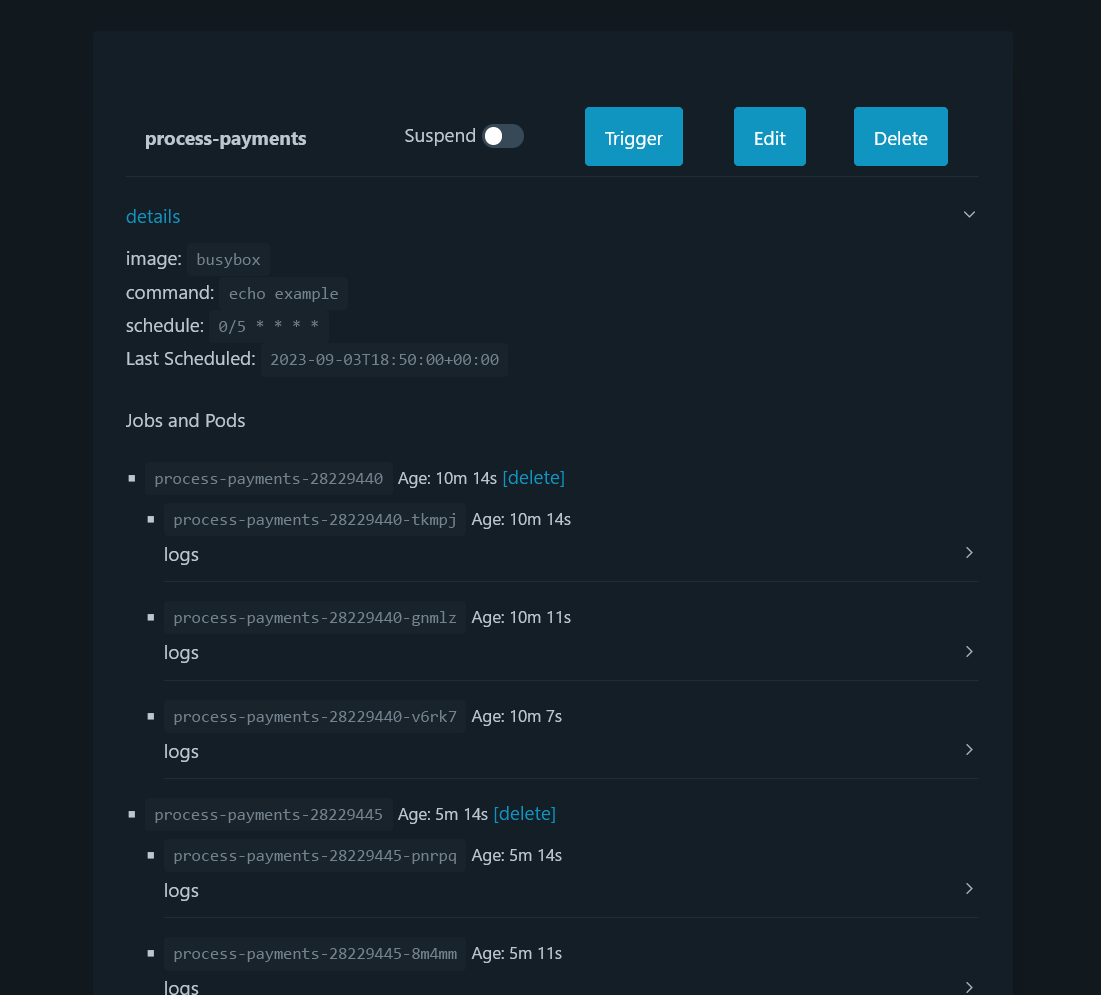

انتقل إلى التفاصيل لمعرفة حالة الوظائف والقرون:

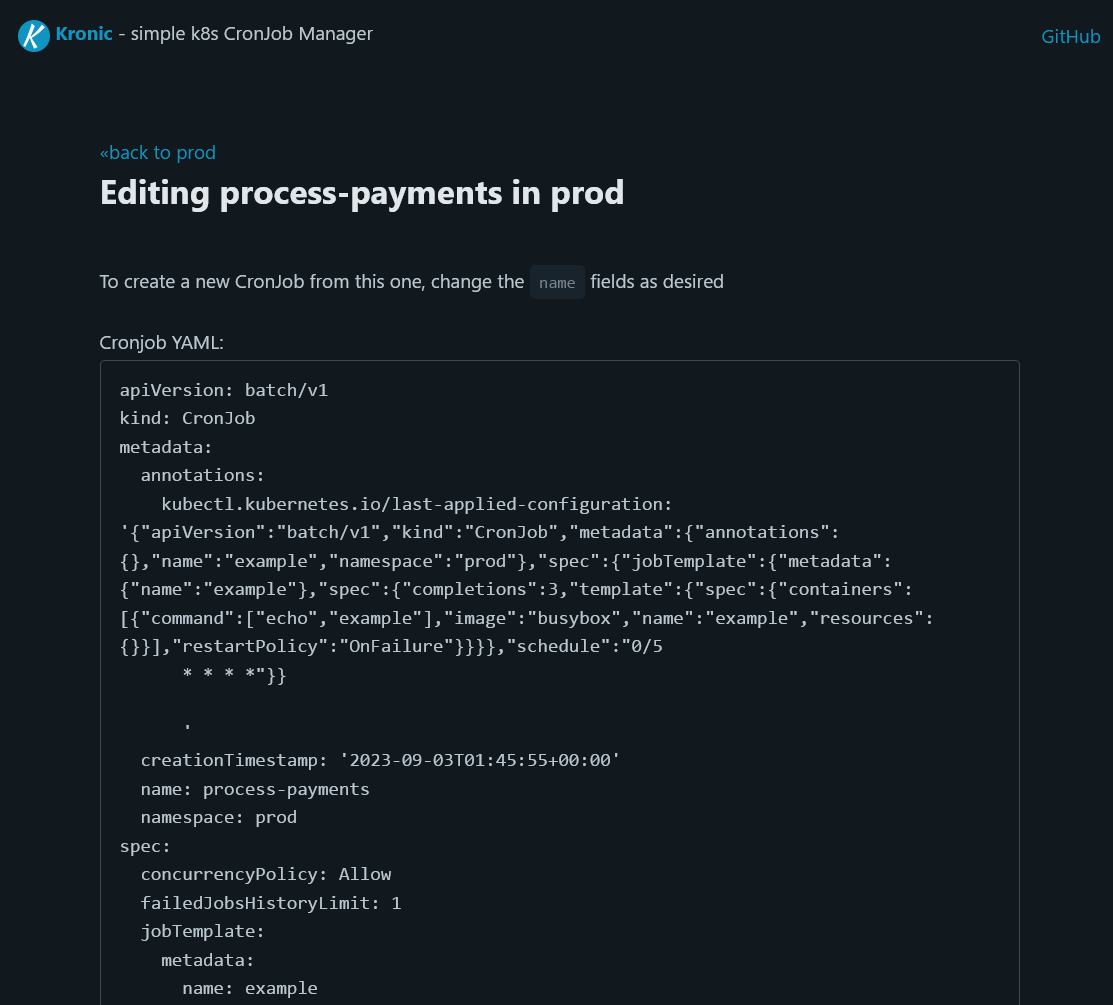

احصل على يديك قذرة مع Yaml الخام لتحرير cronjob:

تعد Cronjobs أداة قوية ، لكنني وجدت أن المطورين وأصحاب المصلحة غالبًا ما يحتاجون إلى طريقة سهلة لتفقد حالة الوظائف ، أو تشغيلهم مخصصًا ، أو إنشاء وظيفة جديدة لمرة واحدة بناءً على تعريفات cronjob الحالية.

تهدف Kronic إلى أن تكون واجهة مستخدم / Dashboard / Dashboard بسيطة لعرض وتعليق وتحرير وتحرير وحذف cronjobs في مجموعة Kubernetes.

يمكن أن يقتصر Kronic على قائمة مساحات الأسماء. حدد كقائمة مفصولة فاصلة في متغير بيئة KRONIC_ALLOW_NAMESPACES . يعرض مخطط Helm هذا الخيار.

يدعم Kronic أيضًا تثبيت الأسماء. سيحدد متغير البيئة KRONIC_NAMESPACE_ONLY Kronic فقط على التفاعل مع cronjobs والوظائف والقرون في مساحة اسمه الخاصة. إن تمكين هذا الإعداد في قيم مخطط Helm ( env.KRONIC_NAMESPACE_ONLY="true" ) سيمنع إنشاء مجموعة من الكتلة وربط الكتلة ، مما يخلق فقط دورًا وربطًا الأسماء.

يدعم Kronic المصادقة الأساسية HTTP إلى الواجهة الخلفية. يتم تمكينه افتراضيًا عند تثبيته عبر مخطط Helm. إذا لم يتم تحديد كلمة مرور ، فإن اسم المستخدم الافتراضي هو kronic ويتم إنشاء كلمة المرور بشكل عشوائي. يمكن تعيين اسم المستخدم وكلمة المرور عبر قيم Helm ضمن auth.adminUsername و auth.adminPassword ، أو يمكنك إنشاء سر Kubernetes للنشر للإشارة.

لاسترداد كلمة مرور المسؤول التي تم إنشاؤها عشوائيًا:

kubectl --namespace <namespace> get secret <release-name> -ojsonpath="{.data.password}" | base64 -d

لإنشاء سر كلمة مرور المسؤول للاستخدام مع Kronic:

kubectl --namespace <namespace> create secret generic custom-password --from-literal=password=<password>

## Tell the helm chart to use this secret:

helm --namespace <namespace> upgrade kronic kronic/kronic --set auth.existingSecretName=custom-password

يتوفر مخطط هيلم على ./chart/kronic. افتراضيًا ، لن يوفر مخطط Kronic Helm خدمة ClusterIP فقط. راجع القيم. yaml للإعدادات ، وأبرزها قسم ingress .

تحذير تجنب تعريض كروني علنا! يسمح التكوين الافتراضي بالمصادقة الأساسية ، ولكنه يوفر فقط الحد الأدنى من الحماية.

لتثبيت Kronic كما kronic في مساحة الاسم الخاصة بها:

helm repo add kronic https://mshade.github.io/kronic/

helm repo update

# Optionally fetch, then customize values file

helm show values kronic/kronic > myvalues.yaml

helm install -n kronic --create-namespace kronic kronic/kronic

# See the NOTES output for accessing Kronic and retrieving the initial admin password

إذا لم يتم تكوين أي دخول (انظر تحذير أعلاه!) ، فقم بفضح kronic عبر kubectl port-forward FOR-ACCESS localhost:8000 في متصفحك:

kubectl -n kronic port-forward deployment/kronic 8000:8000

يمكن لـ Kronic استخدام ملف KUBECONFIG لتشغيل محليًا مقابل مجموعة. للقيام بذلك:

docker run -i --name kronic

-v $HOME/.kube:/home/kronic/.kube

-p 8000:8000

ghcr.io/mshade/kronic

ملاحظة ، قد تحتاج إلى التأكد من أن أذونات على ملف Kubeconfig يمكن قراءته للمستخدم

kronic(UID 3000). يمكنك أيضًا تثبيت ملف kubeconfig محدد في مكانه ، أي:-v $HOME/.kube/kronic.yaml:/home/kronic/.kube/config

Kronic هو تطبيق قارورة صغير تم تصميمه مع:

spec.timezone