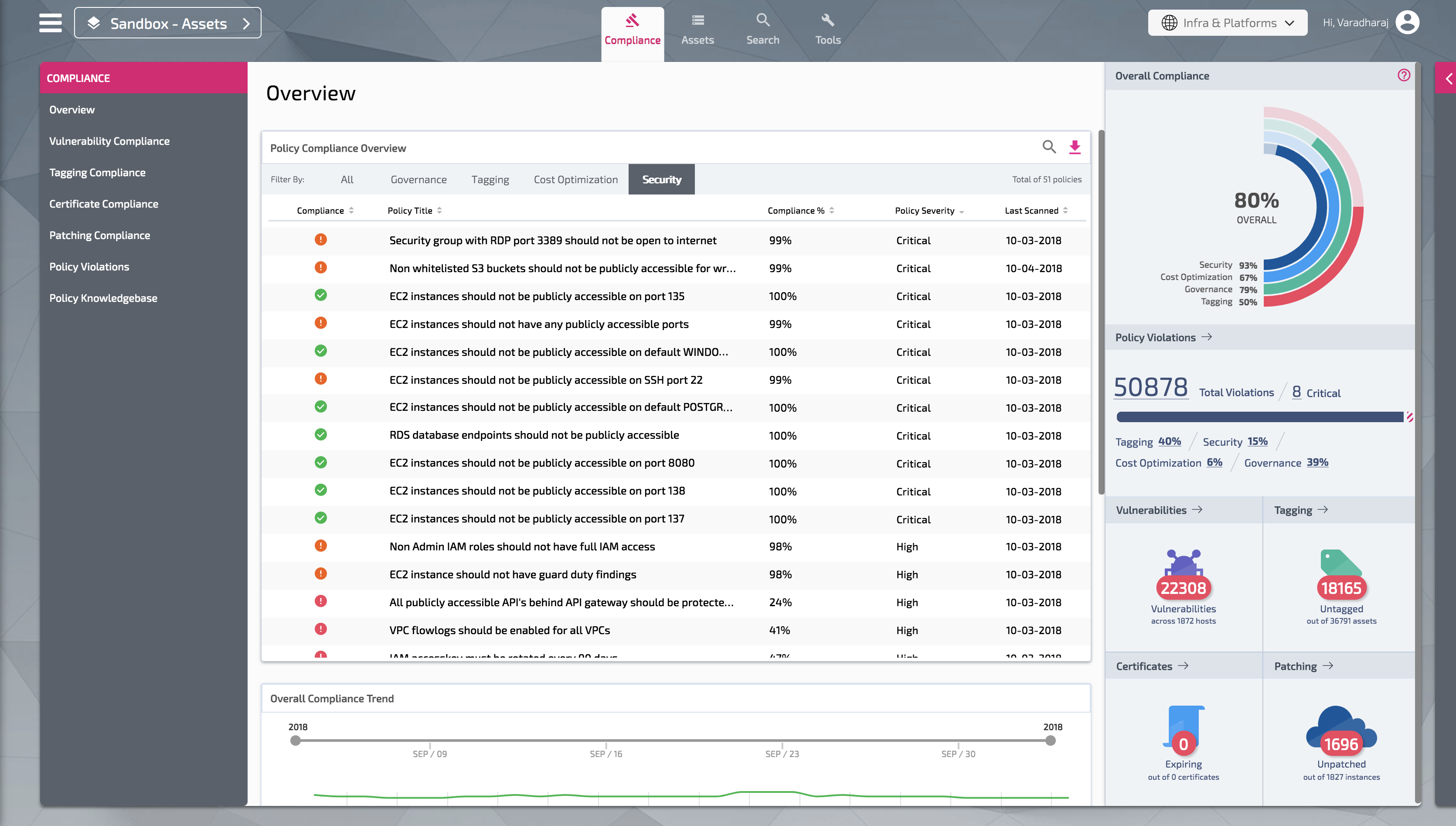

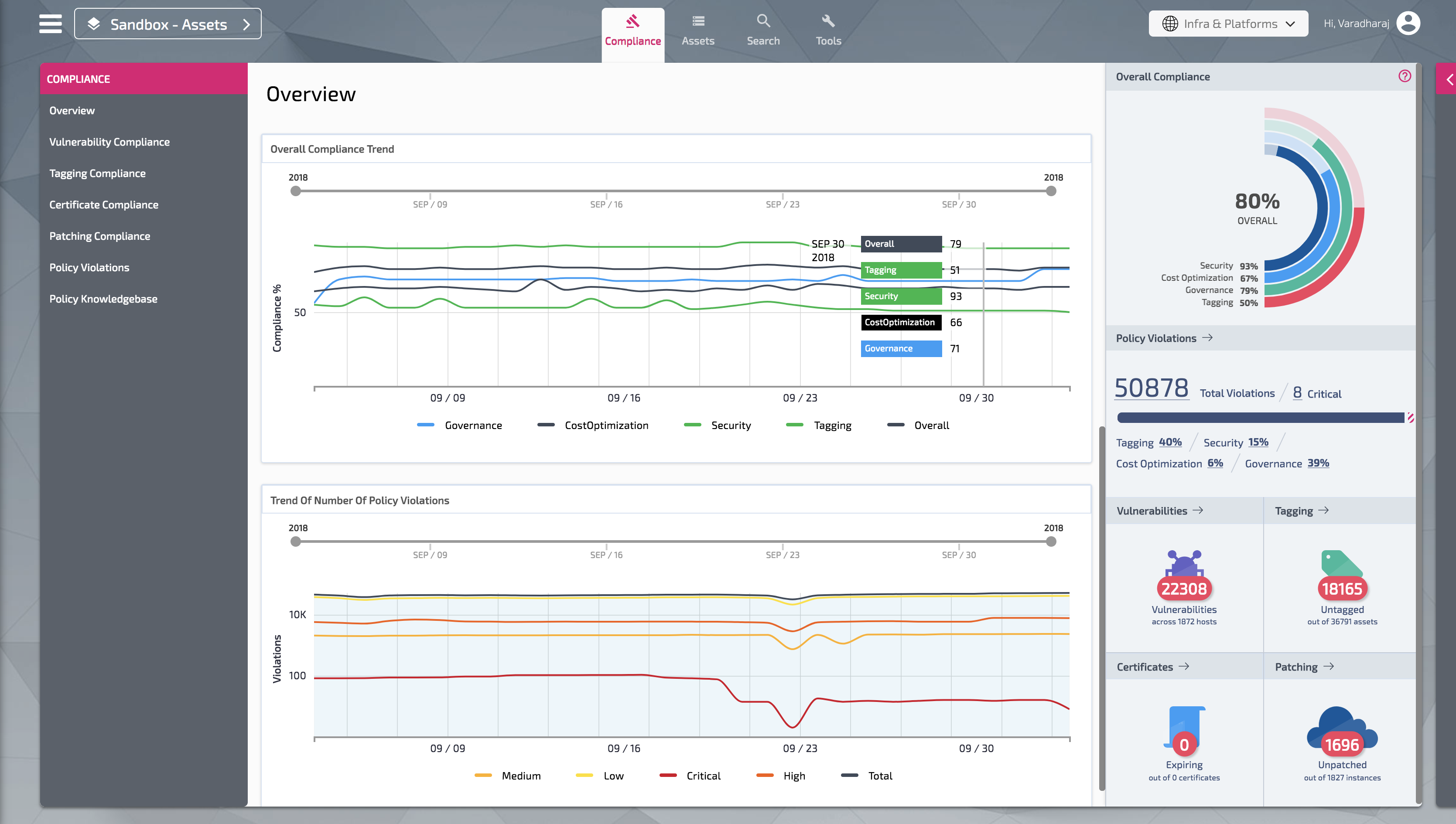

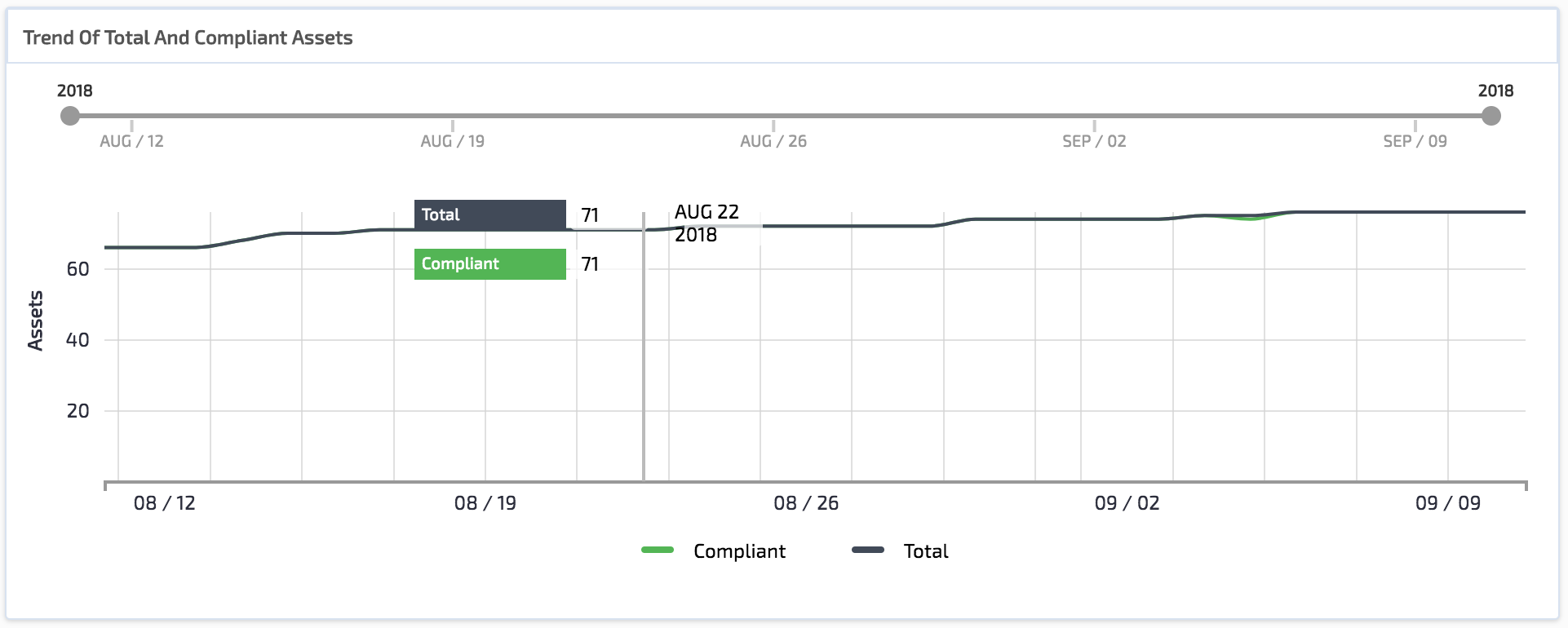

Policy as Code Bot (PacBot) ist eine Plattform für kontinuierliche Compliance-Überwachung, Compliance-Reporting und Sicherheitsautomatisierung für die Cloud. In PacBot werden Sicherheits- und Compliance-Richtlinien als Code implementiert. Alle von PacBot erkannten Ressourcen werden anhand dieser Richtlinien bewertet, um die Richtlinienkonformität zu beurteilen. Das PacBot-Auto-Fix-Framework bietet die Möglichkeit, automatisch auf Richtlinienverstöße zu reagieren, indem vordefinierte Aktionen ausgeführt werden. PacBot verfügt über leistungsstarke Visualisierungsfunktionen, die eine vereinfachte Ansicht der Compliance ermöglichen und die Analyse und Behebung von Richtlinienverstößen erleichtern. PacBot ist mehr als ein Tool zur Verwaltung von Cloud-Fehlkonfigurationen, es ist eine generische Plattform, die für die kontinuierliche Compliance-Überwachung und Berichterstattung für jede Domäne verwendet werden kann.

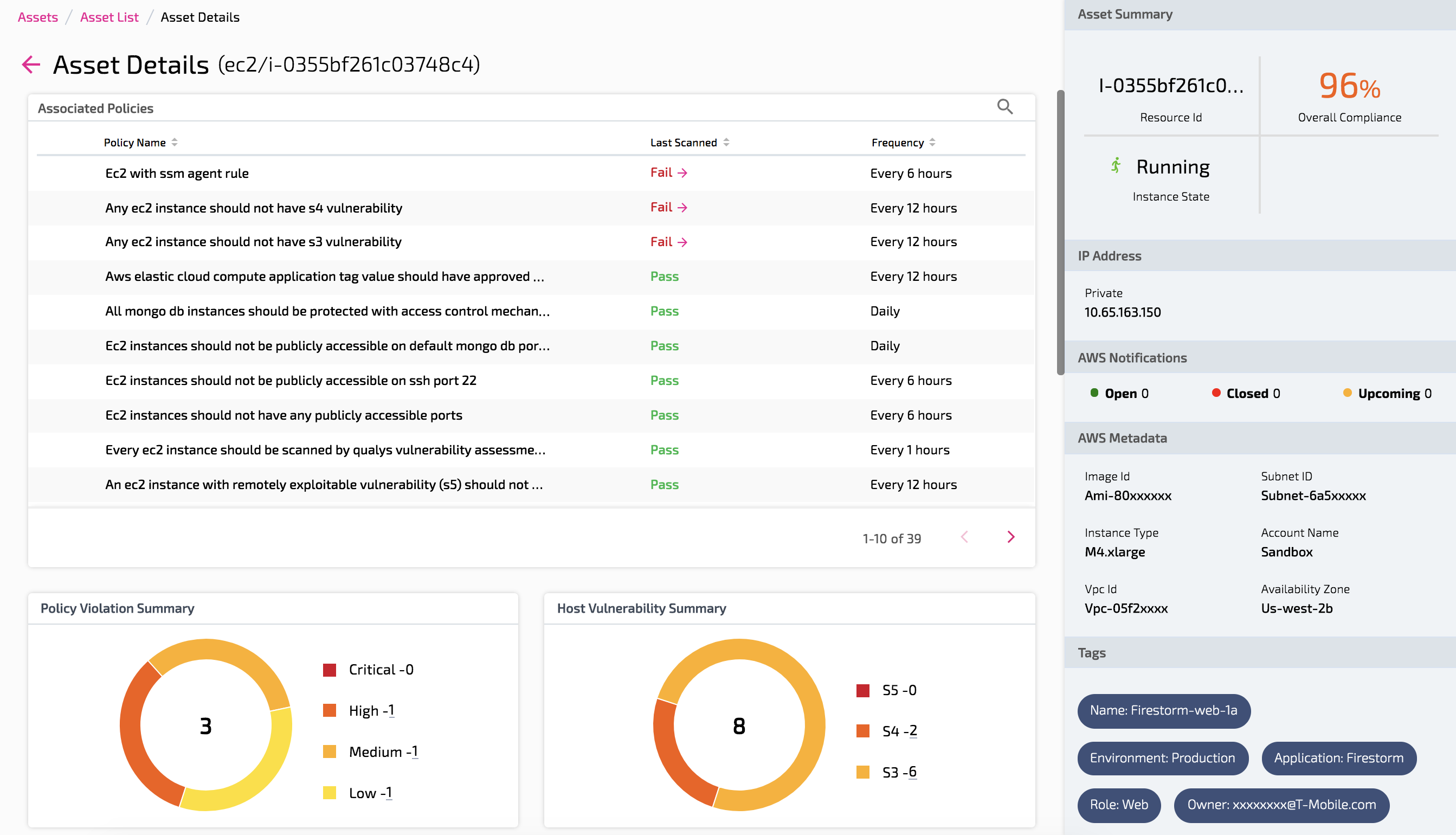

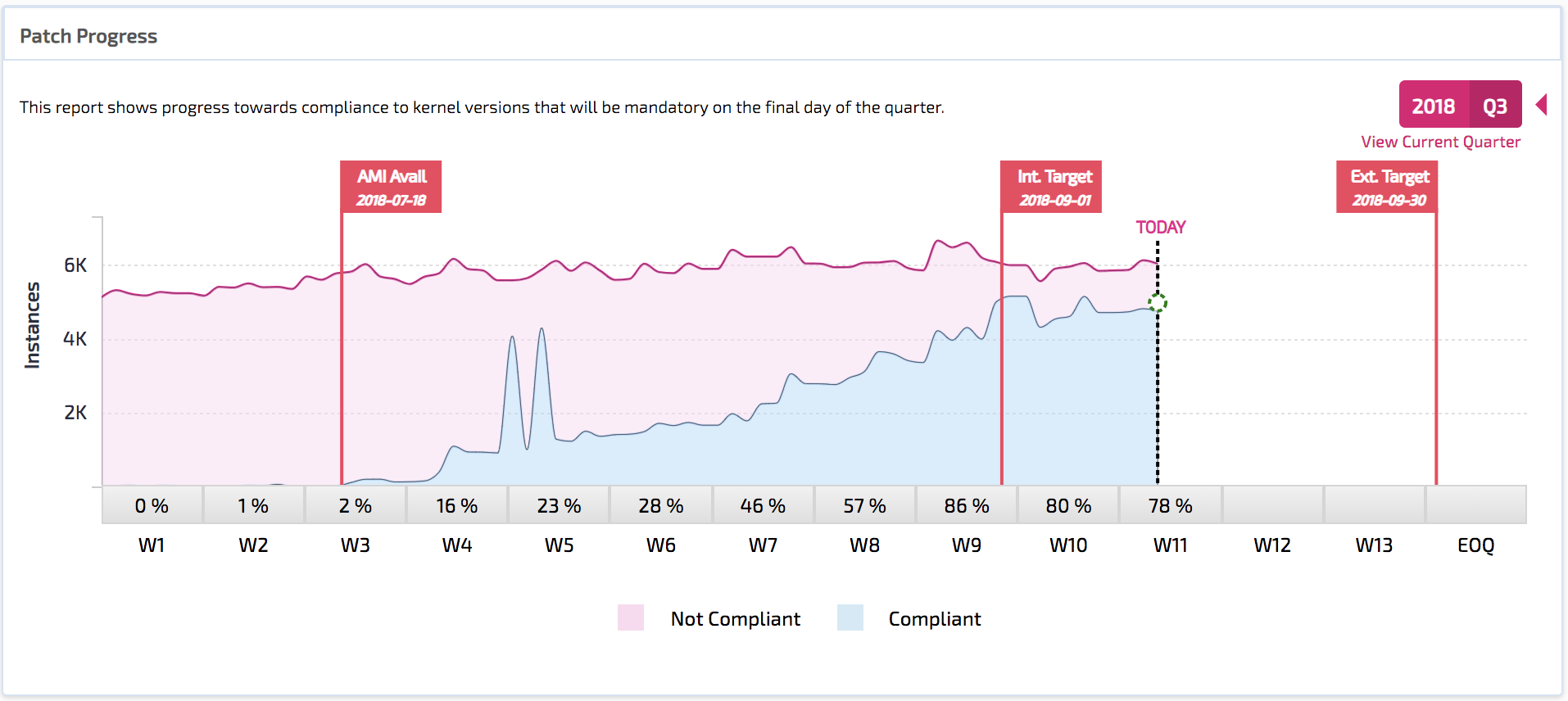

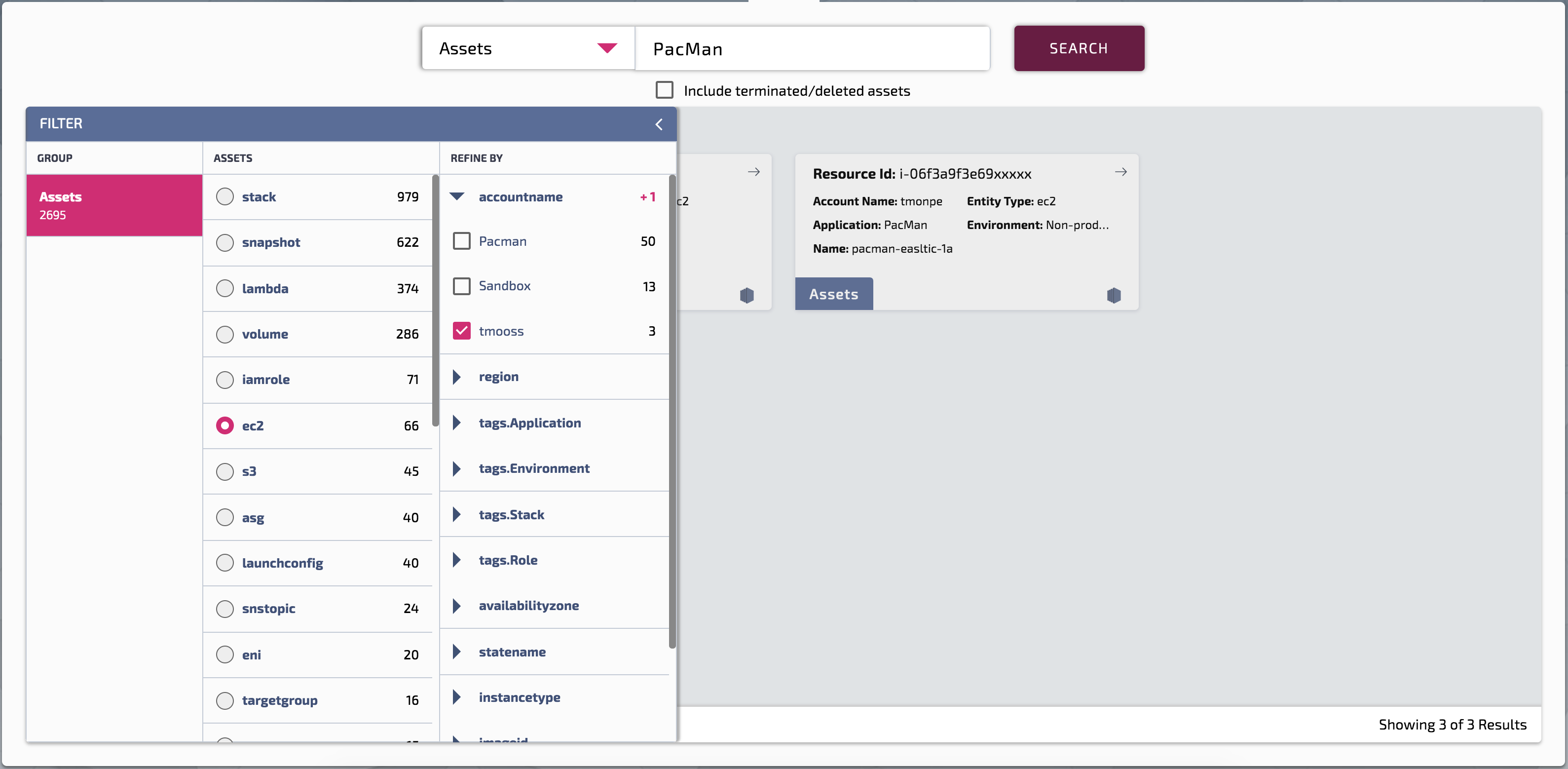

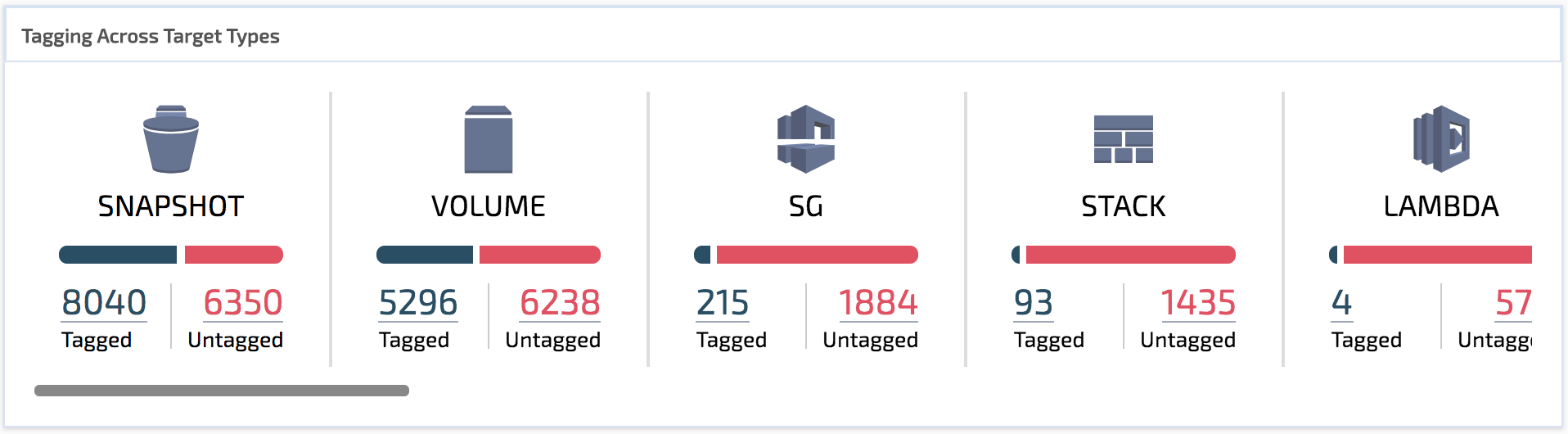

Die Plugin-basierte Datenerfassungsarchitektur von PacBot ermöglicht die Erfassung von Daten aus mehreren Quellen. Wir haben Plugins entwickelt, um Daten von der Qualys Vulnerability Assessment Platform, Bitbucket, TrendMicro Deep Security, Tripwire, Venafi Certificate Management, Redhat Satellite, Spacewalk, Active Directory und mehreren anderen maßgeschneiderten internen Lösungen abzurufen. Wir arbeiten daran, auch diese Plugins und andere Tools als Open Source bereitzustellen. Sie könnten Regeln schreiben, die auf den von diesen Plugins gesammelten Daten basieren, um ein vollständiges Bild Ihres Ökosystems zu erhalten und nicht nur Cloud-Fehlkonfigurationen. Beispielsweise haben wir bei T-Mobile eine Richtlinie implementiert, um alle EC2-Instanzen mit einer oder mehreren Schwachstellen des Schweregrads 5 (CVSS-Score > 7) als nicht konform zu markieren.

Bewerten -> Bericht -> Beheben -> Wiederholen

Bewerten -> Bericht -> Beheben -> Wiederholen ist die Philosophie von PacBot. PacBot erkennt Ressourcen und bewertet sie anhand der als Code implementierten Richtlinien. Alle Richtlinienverstöße werden als Problem erfasst. Wenn für die Richtlinien ein Auto-Fix-Hook verfügbar ist, werden diese Auto-Fixes ausgeführt, wenn die Ressourcen die Bewertung nicht bestehen. Richtlinienverstöße können nicht manuell geschlossen werden, das Problem muss an der Quelle behoben werden und PacBot markiert es beim nächsten Scan als geschlossen. Ausnahmen können zu Richtlinienverstößen hinzugefügt werden. Sticky-Ausnahmen (Ausnahmen basierend auf Übereinstimmungskriterien für Ressourcenattribute) können hinzugefügt werden, um ähnliche Ressourcen, die möglicherweise in Zukunft erstellt werden, auszunehmen.

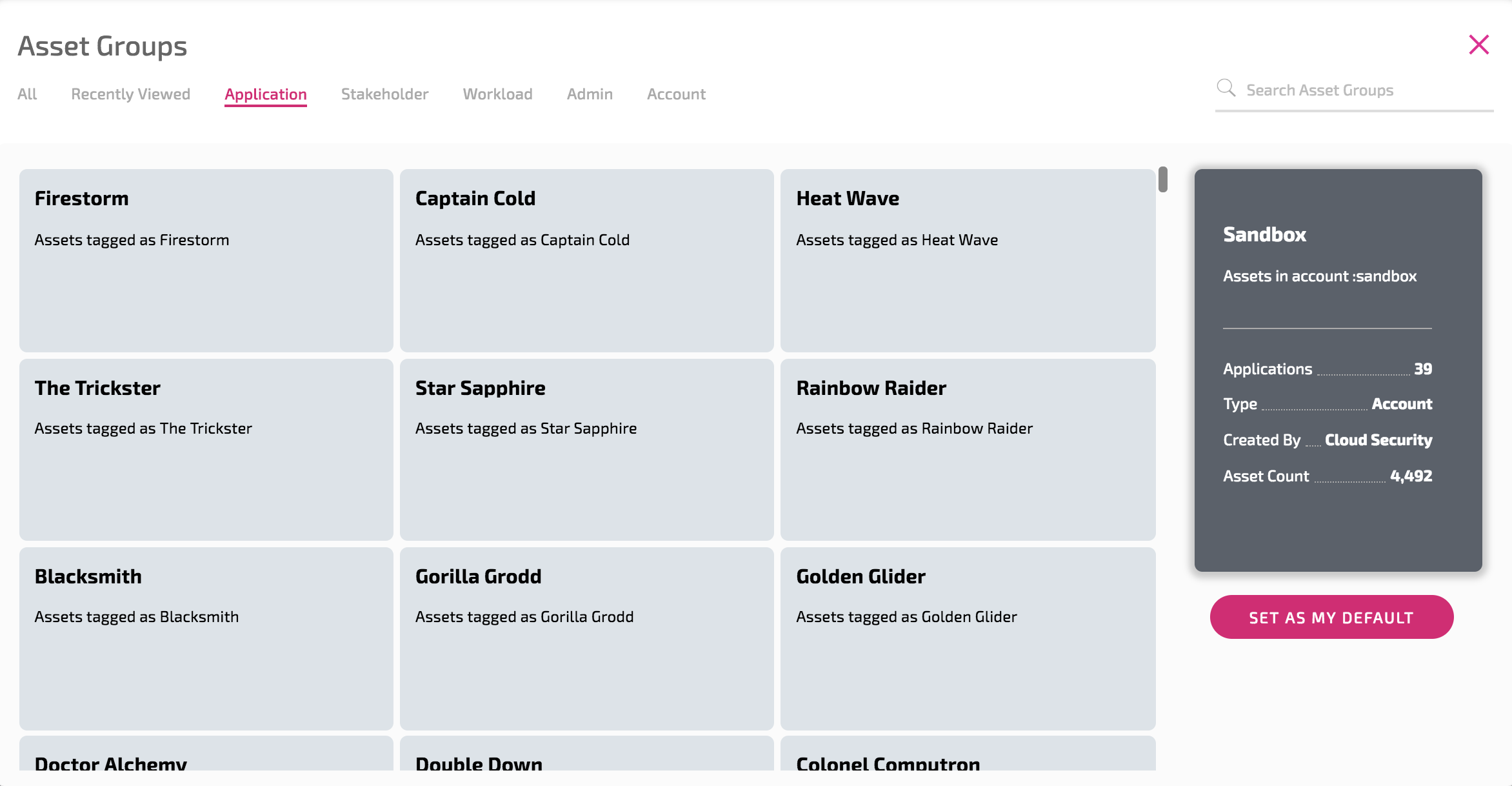

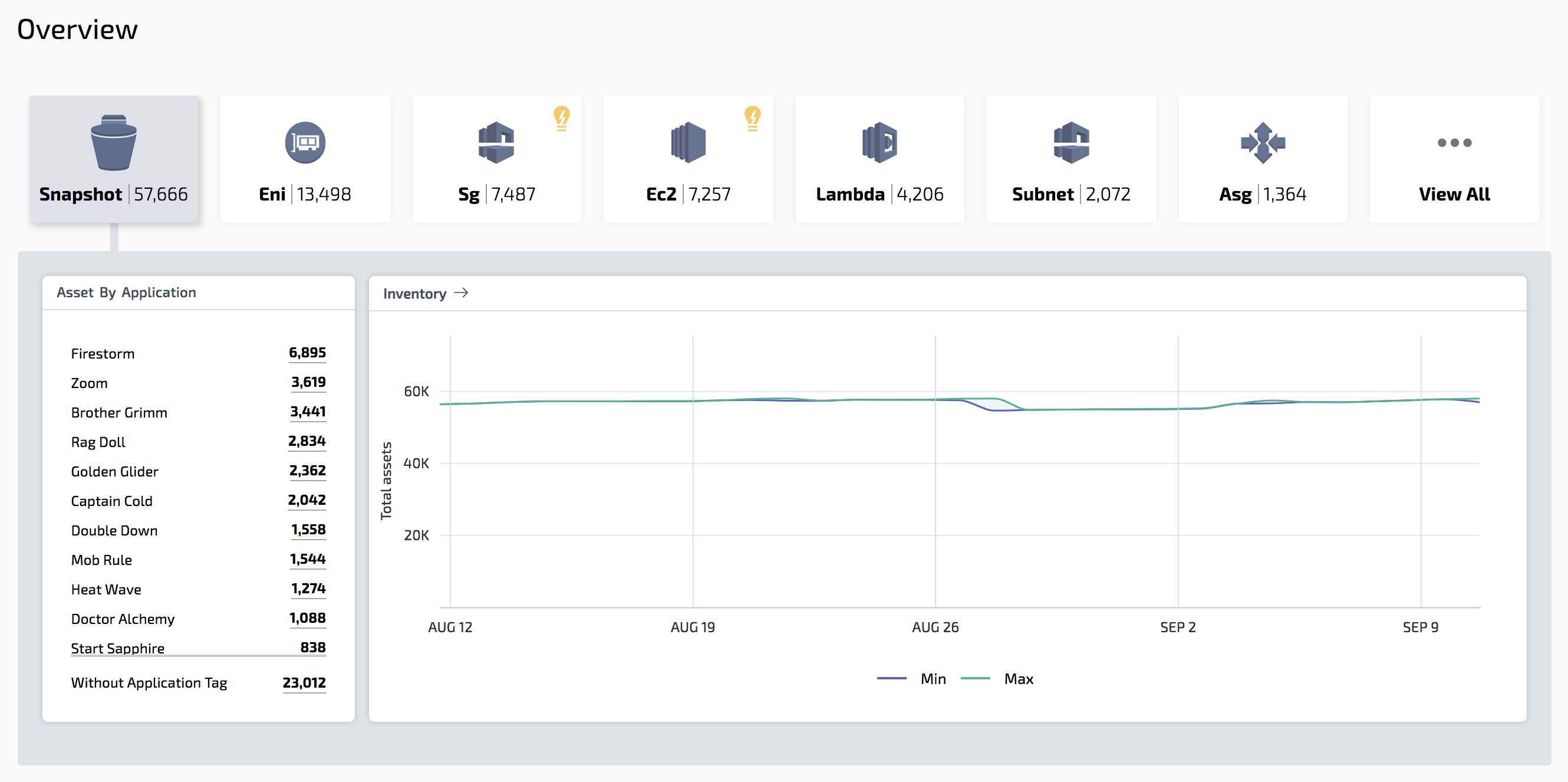

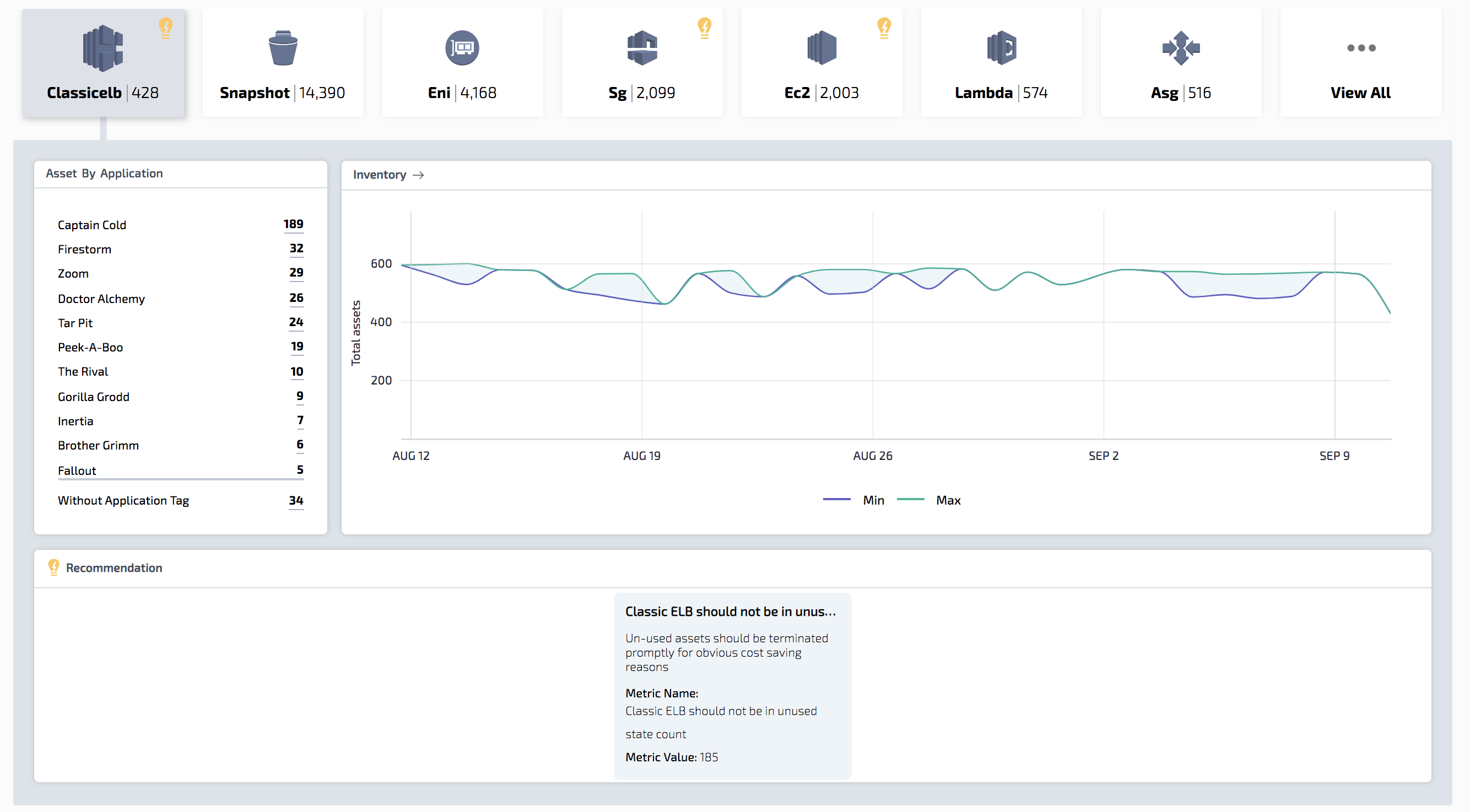

Die Asset-Gruppen von PacBot sind eine leistungsstarke Möglichkeit, Compliance zu visualisieren. Asset-Gruppen werden erstellt, indem die Attributübereinstimmungskriterien einer oder mehrerer Zielressourcen definiert werden. Sie könnten beispielsweise eine Asset-Gruppe aller laufenden Assets erstellen, indem Sie Kriterien definieren, die allen EC2-Instanzen mit dem Attribut „instancestate.name=running“ entsprechen. Jede neue EC2-Instanz, die nach der Erstellung der Asset-Gruppe gestartet wird, wird automatisch in die Gruppe aufgenommen. In der PacBot-Benutzeroberfläche können Sie den Umfang des Portals für eine bestimmte Asset-Gruppe auswählen. Alle im PacBot-Portal angezeigten Datenpunkte werden auf die ausgewählte Asset-Gruppe beschränkt. Teams, die die Cloud nutzen, können den Umfang des Portals auf ihre Anwendung oder Organisation festlegen und sich nur auf ihre Richtlinienverstöße konzentrieren. Dies reduziert das Rauschen und bietet Cloud-Benutzern ein klares Bild. Bei T-Mobile erstellen wir Asset-Gruppen pro Stakeholder, pro Anwendung, pro AWS-Konto, pro Umgebung usw.

Asset-Gruppen können auch verwendet werden, um den Umfang der Regelausführungen zu definieren. PacBot-Richtlinien werden als eine oder mehrere Regeln implementiert. Diese Regeln können so konfiguriert werden, dass sie für alle Ressourcen oder eine bestimmte Asset-Gruppe ausgeführt werden. Die Regeln werten alle Ressourcen in der Asset-Gruppe aus, die als Geltungsbereich für die Regel konfiguriert ist. Dies bietet die Möglichkeit, Richtlinien zu schreiben, die sehr spezifisch für eine Anwendung oder Organisation sind. Einige Teams möchten beispielsweise zusätzlich zu den globalen Standards, die für die gesamte Cloud festgelegt wurden, zusätzliche Tagging-Standards durchsetzen. Sie können solche Richtlinien mit benutzerdefinierten Regeln implementieren und diese Regeln so konfigurieren, dass sie nur für ihre Assets ausgeführt werden.

Das PacBot-Installationsprogramm startet automatisch alle diese Dienste und konfiguriert sie. Detaillierte Anweisungen zur Installation finden Sie in der Installationsdokumentation.

Eine ausführliche Installationsanleitung finden Sie hier

Das Installationsprogramm startet die erforderlichen AWS-Dienste, die in den Installationsanweisungen aufgeführt sind. Öffnen Sie nach erfolgreicher Installation die URL des UI-Load-Balancers. Melden Sie sich mit den bei der Installation angegebenen Anmeldeinformationen bei der Anwendung an. Die Ergebnisse der Richtlinienbewertung werden innerhalb einer Stunde angezeigt. Trendlinien-Widgets werden ausgefüllt, wenn mindestens zwei Datenpunkte vorhanden sind.

Wenn Sie PacBot installieren, ist das AWS-Konto, in dem Sie installieren, das Basiskonto. Der auf dem Basiskonto installierte PacBot kann andere AWS-Zielkonten überwachen. Lesen Sie die Anweisungen hier, um neue Konten zu PacBot hinzuzufügen. Standardmäßig wird das Basiskonto von PacBot überwacht.

Melden Sie sich als Admin-Benutzer an und gehen Sie im oberen Menü zur Admin-Seite. Im Admin-Bereich können Sie dies tun

Eine ausführliche Anleitung mit Screenshots zur Verwendung der Admin-Funktion finden Sie hier

Wiki ist hier.

Wir stellen PacBot vor

PacBot ist Open-Source gemäß den Bedingungen von Abschnitt 7 der Apache 2.0-Lizenz und wird OHNE GARANTIEN ODER BEDINGUNGEN JEGLICHER ART veröffentlicht.