Imitieren

Beschreibung

Dieses Repo enthält die Toolings, die beim Schreiben des folgenden Blog-Beitrags https://sensepost.com/blog/2022/abusingwindows-tokens-to-compromise-active-directory-without-Touching-lsass/ entwickelt wurden. Der Blog -Beitrag enthält alle närarischen Informationen, um zu verstehen, wie der interne Mechanismus der Token -Manipulation funktioniert und wie wir sie zu unserem Vorteil nutzen können.

Inhalt

Dieses Repo enthält vier Werkzeuge:

- Ein eigenständiger Binärer (Imitat/), mit dem Sie Token auf einem Windows -Computer aus der Ferne (psexec/wmiexec) oder interaktiv manipulieren können

- Das Crackmapexec -Python -Modul (Impathie.Py) mit dem eingebetteten Impot von Binärer

- Das eingebettete Crackmapexec -binäre (CME_MODULE/), das dem identischen.

- Der Code für list_tokens.c C ++, der im Blog -Beitrag angezeigt wird

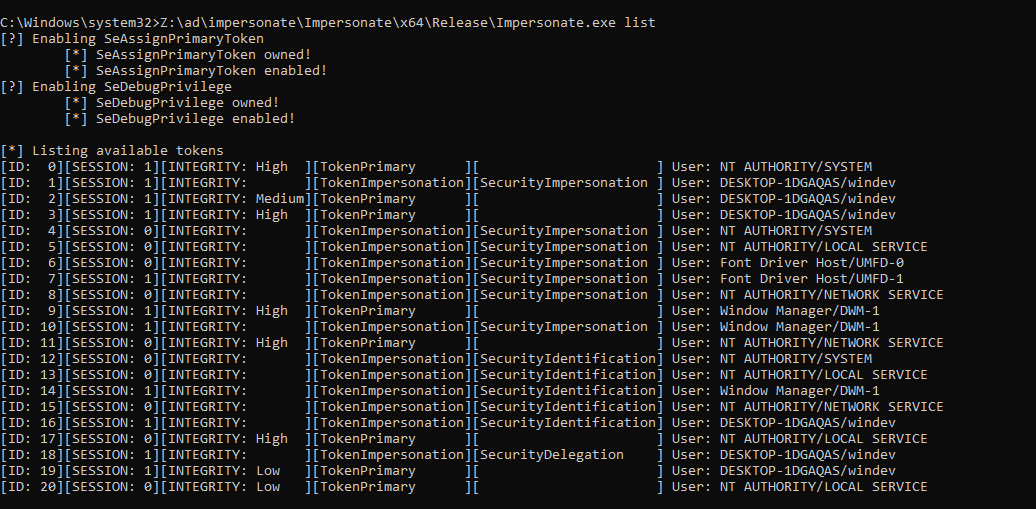

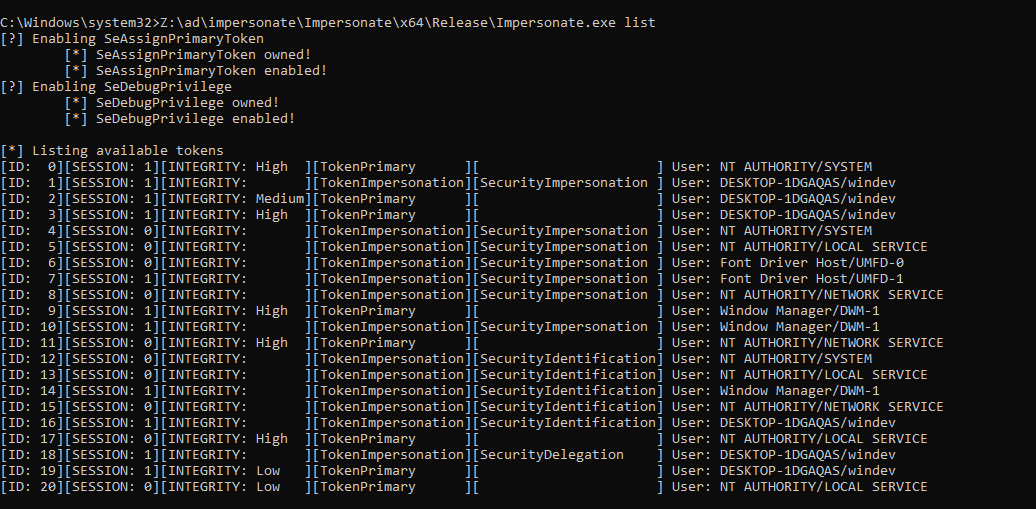

Imitate.exe Nutzung

Das Tool von IMBOTOate.exe enthält drei Module:

- Impathienliste: In welchem Auflisten die verfügbaren Token auflisten

- EXPOSE VERWEHEN: Dadurch können Sie Befehle ausführen, die sich als Benutzer ausgeben

- Imitat adduser: Dies ermöglicht es Ihnen, Ihre Berechtigungen auf Domain Administrator zu erhöhen

Kompilierungsanweisungen

Um die Projekte zu kompilieren, müssen Sie die Optionen für die Laufzeitbibliothek in Multi-Threaded Debug (/MTD) in den Projekteigenschaften umstellen.