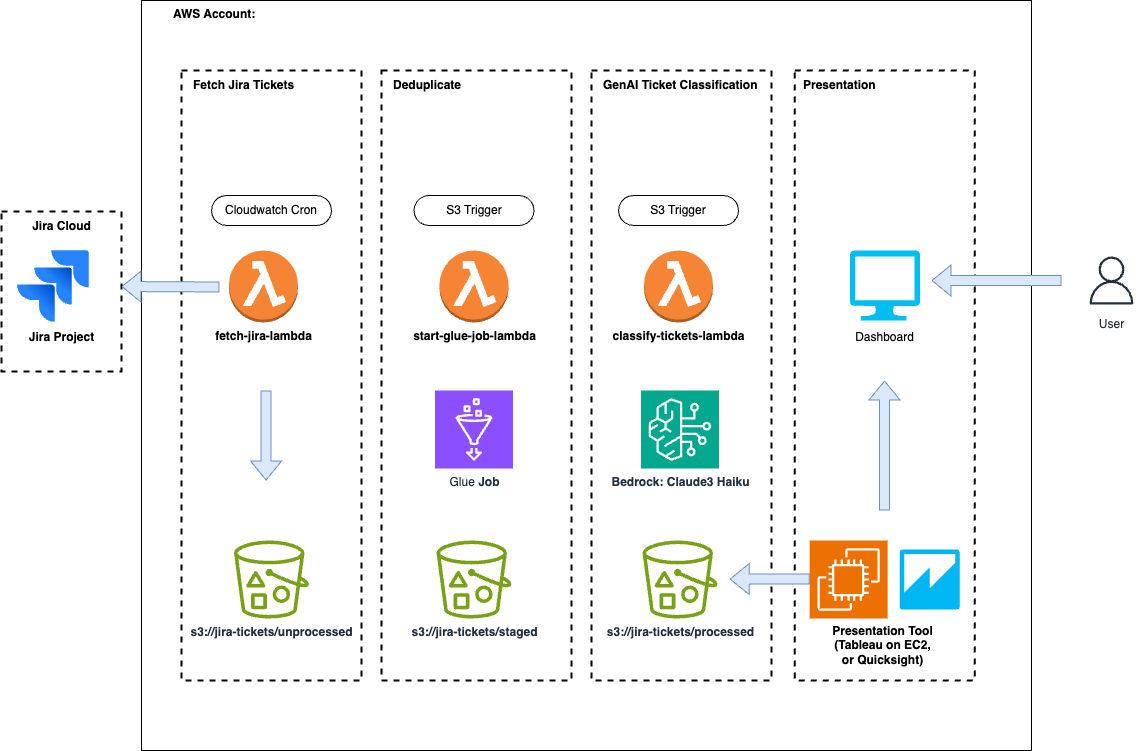

Jira Ticket Classification es un sistema automatizado diseñado para clasificar los boletos de Jira utilizando las capacidades de inteligencia artificial de Amazon Bedrock. Este proyecto se puede utilizar con exportaciones de Jira Server, proporcionando capacidades de automatización similares a las disponibles en Jira Cloud.

Nota : La deduplicación es importante si permite que los usuarios carguen manualmente exportaciones de Jira y también ejecuten la extracción automática. Si puede asegurarse de que ninguna importación incremental contenga duplicados, puede eliminar el trabajo de AWS Glue.

Entrada de datos : las exportaciones de tickets de Jira se colocan en la carpeta /unprocessed del depósito S3 implementado.

Procesamiento de datos : El sistema procesa los boletos exportados.

Clasificación de Bedrock : los datos de los boletos se envían a Amazon Bedrock, que utiliza un mensaje de clasificación predefinido para categorizar cada boleto.

Deduplicación : AWS Glue garantiza que no se procesen clasificaciones duplicadas, manteniendo la integridad de los datos.

Resultados : los resultados de la clasificación se almacenan y se pueden utilizar para actualizar los tickets originales de Jira o para realizar análisis adicionales.

Aviso importante : este proyecto implementa recursos en su entorno de AWS utilizando Terraform. Incurrirá en costos por los recursos de AWS utilizados. Tenga en cuenta los precios de servicios como Lambda, Bedrock, Glue y S3 en su región de AWS.

Permisos requeridos : necesita permisos elevados, específicamente permisos de usuario avanzado, para implementar la pila Terraform.

Para configurar el proyecto:

infrastructure en el proyecto.terraform init para inicializar el directorio de trabajo de Terraform.terraform apply para crear los recursos en su entorno de AWS.Para derribar el proyecto:

infrastructure .terraform destroy para eliminar todos los recursos creados por este proyecto. Asegúrese de ejecutar tfsec en la carpeta de infraestructura cada vez que realice un cambio adicional en el código.

Ejecute TFSec

$ tfsec .Advertencias suprimidas Asegúrese de ejecutar tfsec en la carpeta de infraestructura cada vez que realice un cambio adicional en el código. Estas advertencias de seguridad se han suprimido, pero revíselas antes de implementar esta solución en producción. Además, este repositorio de muestra utiliza claves administradas por AWS. Se recomienda utilizar claves administradas por el cliente (CMK) en un entorno de producción.

/unprocessed del depósito S3 creado por el script Terraform.Se aceptan contribuciones para mejorar el proyecto. No dude en enviar solicitudes de extracción o problemas abiertos para analizar posibles mejoras.

Este proyecto está bajo la licencia MIT. Consulte el archivo de LICENCIA para obtener más detalles.

Para obtener soporte o informar problemas, abra un problema en el repositorio de GitHub del proyecto.