Personificar

Descripción

Este repositorio contiene las herramientas que se desarrollaron al escribir la siguiente publicación de blog https://sensepost.com/blog/2022/abusing-windows-tokens-to-comppromise-active-directory-without-touching-lsass/. La publicación del blog contiene toda la información necesaria para comprender cómo funciona el mecanismo interno de la manipulación de tokens y cómo podemos usarla para nuestra ventaja.

Contenido

Este repositorio contiene cuatro herramientas:

- Un binario independiente (suplantado/) que puede usar para manipular tokens en un Windows Computers de forma remota (PSEXEC/WMIEXEC) o interactivamente

- El módulo de pitón crackmapexec (suplantado.py) con el binario imbécil integrado

- El binario de CrackMapExec incrustado (CME_MODULE/) que es lo mismo que el binario de suplantado sin printf

- El código list_tokens.c c ++ que se presenta en la publicación del blog

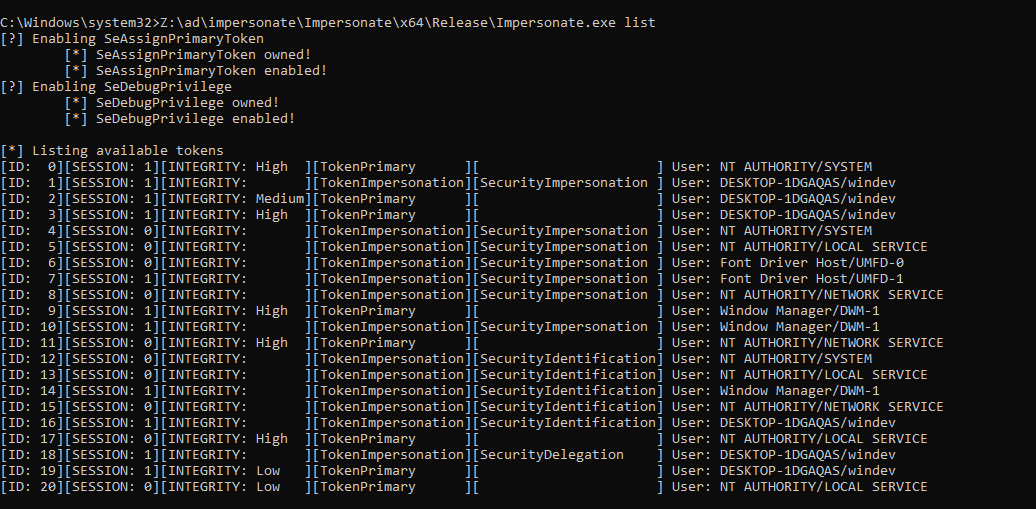

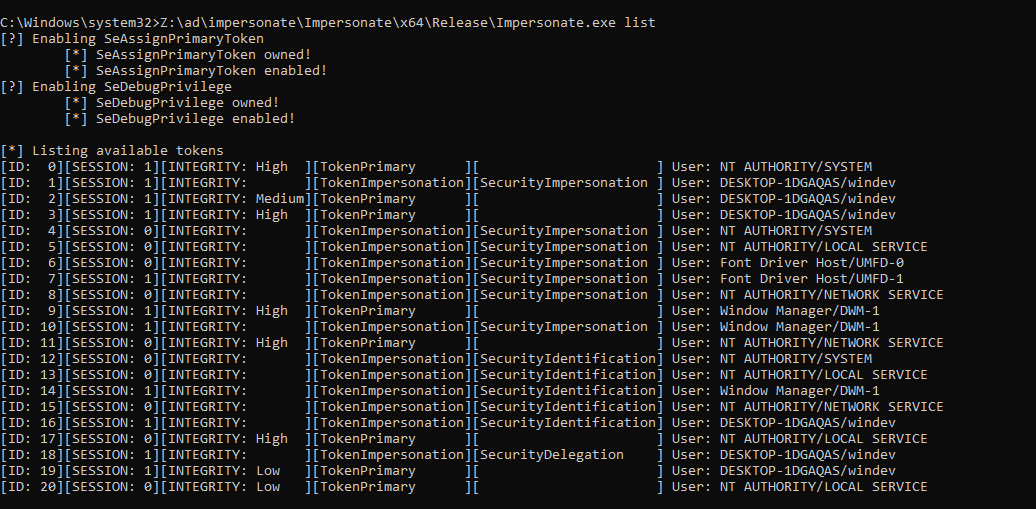

Suplantan.exe uso

La herramienta Impersonate.exe contiene tres módulos:

- Lista de suplantar: que enumerará tokens disponibles

- Suplantar exec: que le permitirá ejecutar comandos que se hace pasar por un usuario

- Adjuner de suplantado: que le permitirá elevar sus privilegios al administrador del dominio

Instrucciones de compilación

Para compilar los proyectos, deberá cambiar las opciones de la biblioteca de tiempo de ejecución a depuración de múltiples subprocesos (/mtd) en las propiedades del proyecto.