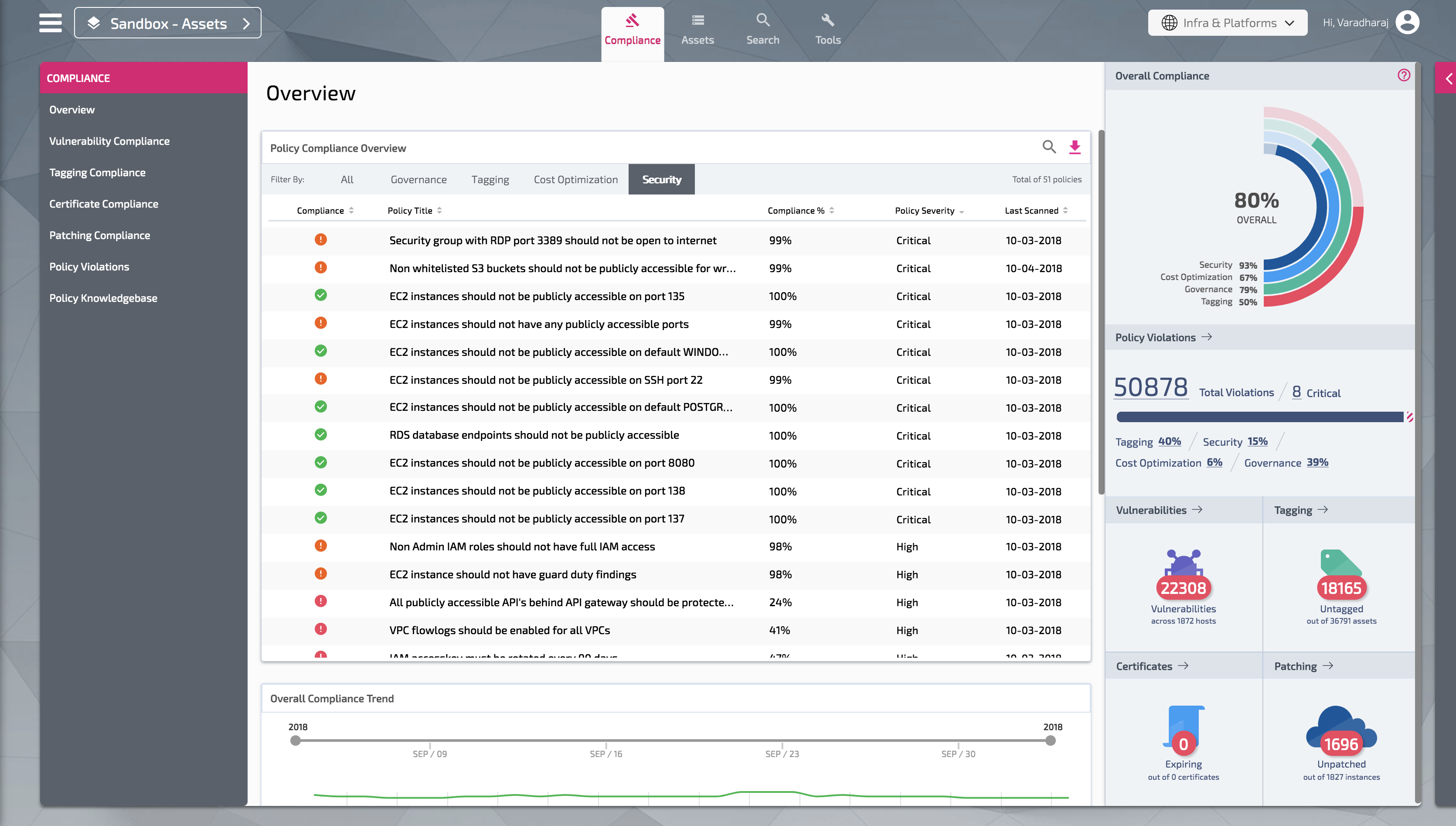

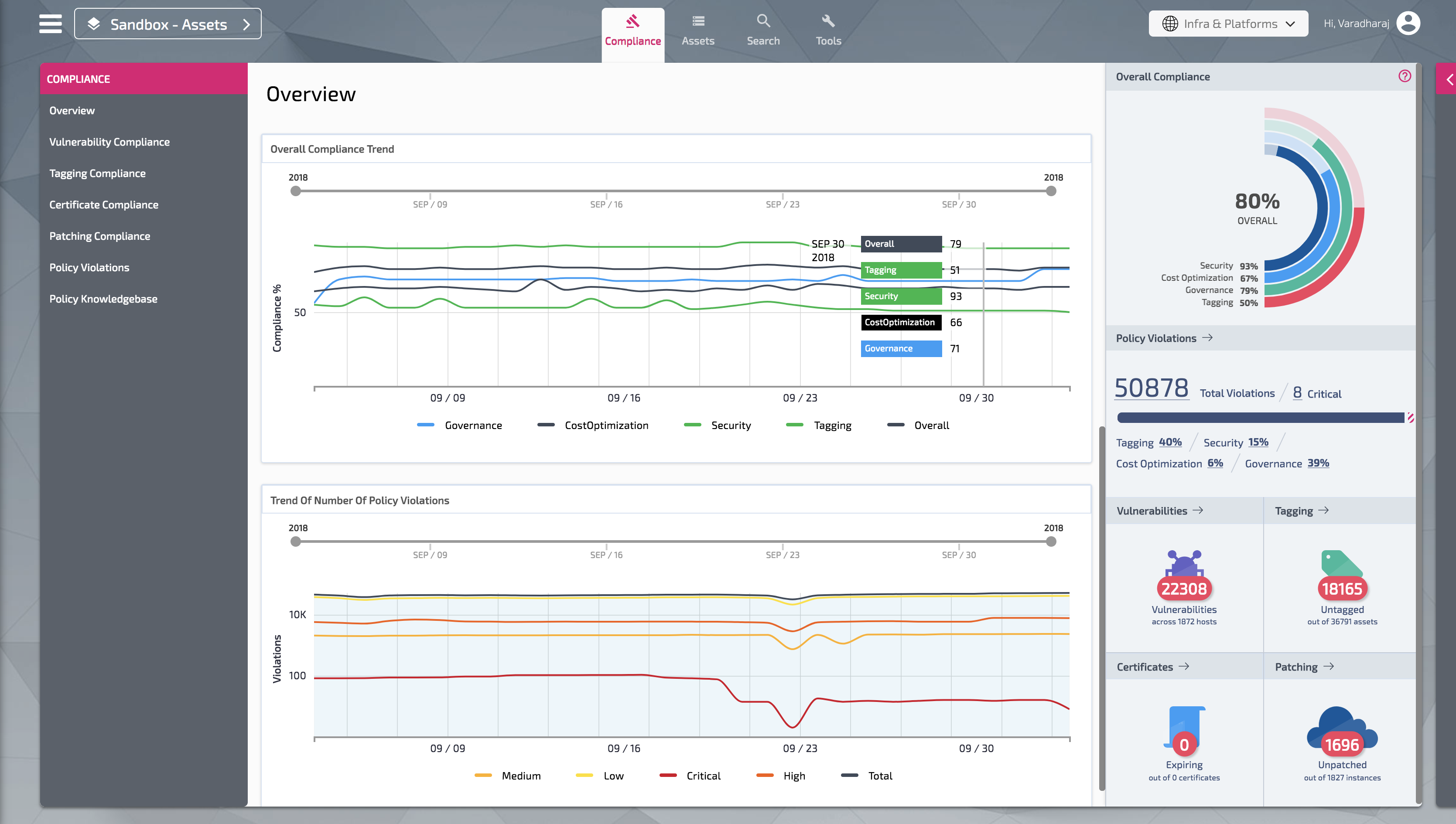

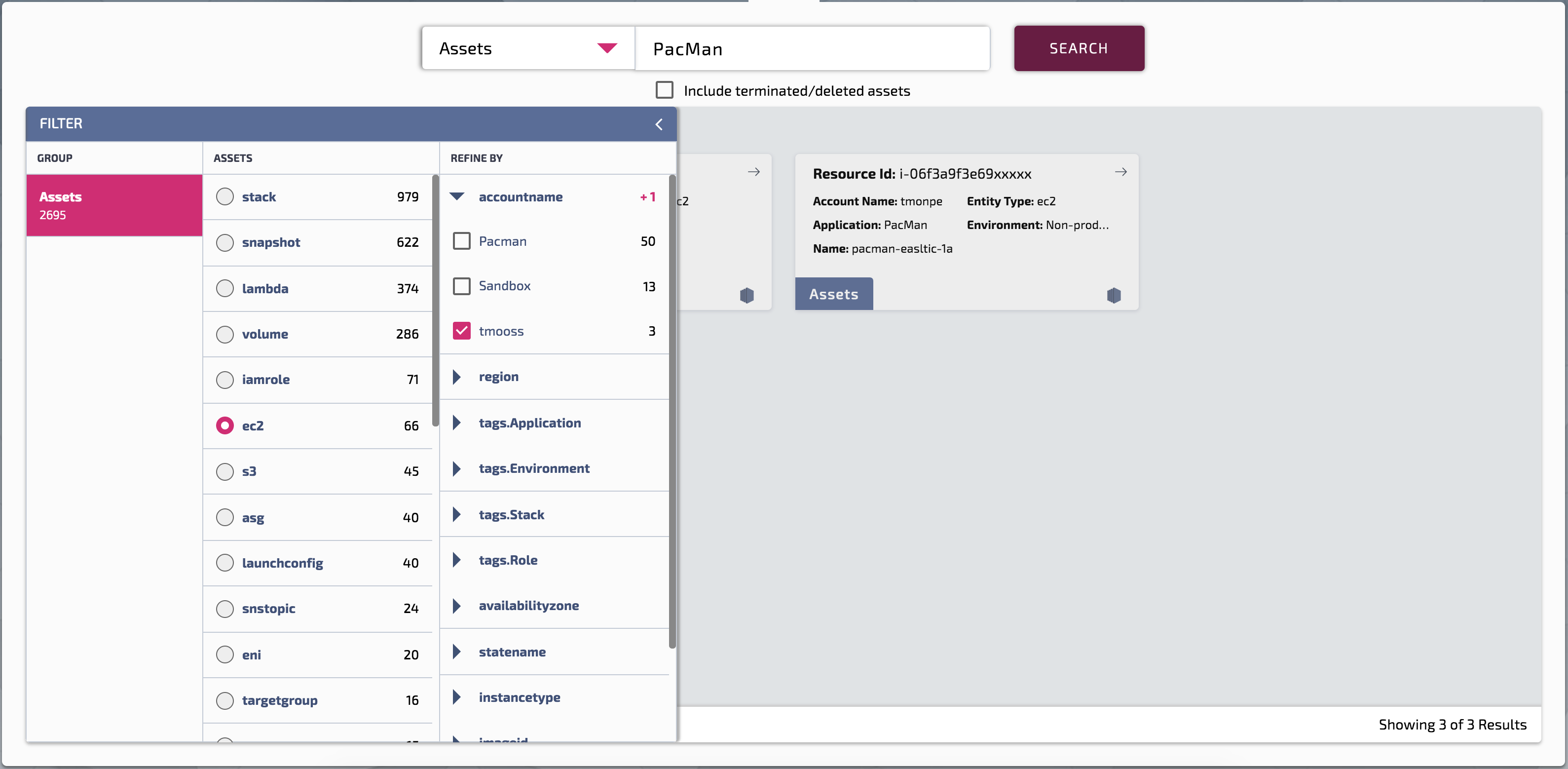

Policy as Code Bot (PacBot) est une plateforme de surveillance continue de la conformité, de reporting de conformité et d'automatisation de la sécurité pour le cloud. Dans PacBot, les politiques de sécurité et de conformité sont implémentées sous forme de code. Toutes les ressources découvertes par PacBot sont évaluées par rapport à ces politiques pour évaluer la conformité aux politiques. Le cadre de réparation automatique PacBot offre la possibilité de répondre automatiquement aux violations de politique en exécutant des actions prédéfinies. PacBot intègre de puissantes fonctionnalités de visualisation, offrant une vue simplifiée de la conformité et facilitant l'analyse et la correction des violations de politique. PacBot est plus qu'un outil pour gérer les erreurs de configuration du cloud, c'est une plate-forme générique qui peut être utilisée pour effectuer une surveillance continue de la conformité et des rapports pour n'importe quel domaine.

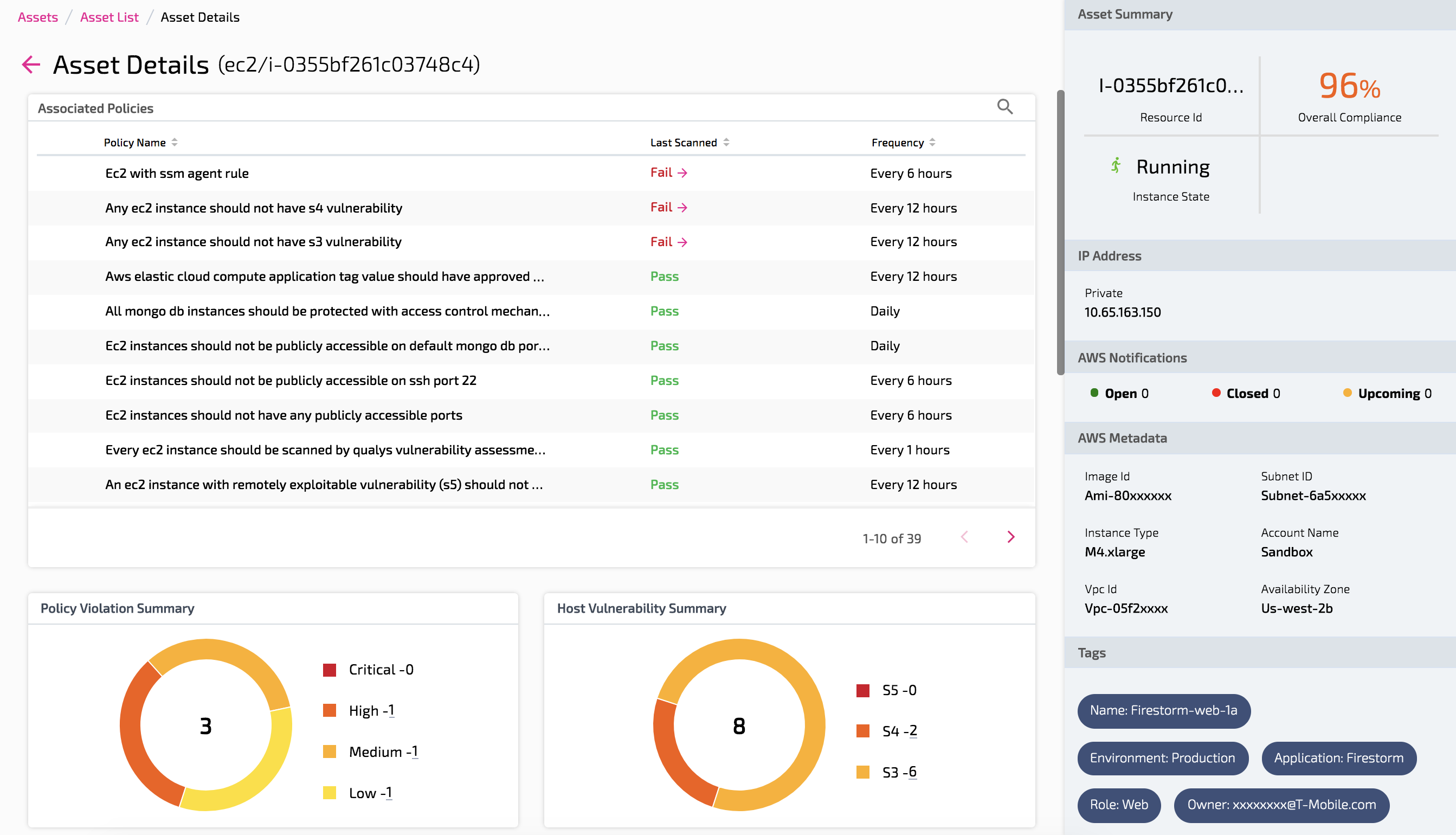

L'architecture d'ingestion de données basée sur des plugins de PacBot permet d'ingérer des données provenant de plusieurs sources. Nous avons créé des plugins pour extraire des données de Qualys Vulnerability Assessment Platform, Bitbucket, TrendMicro Deep Security, Tripwire, Venafi Certificate Management, Redhat Satellite, Spacewalk, Active Directory et plusieurs autres solutions internes personnalisées. Nous travaillons également à l'open source de ces plugins et d'autres outils. Vous pouvez écrire des règles basées sur les données collectées par ces plugins pour obtenir une image complète de votre écosystème et pas seulement des erreurs de configuration du cloud. Par exemple, au sein de T-Mobile, nous avons mis en œuvre une politique visant à marquer comme non conformes toutes les instances EC2 présentant une ou plusieurs vulnérabilités de gravité 5 (score CVSS > 7).

Évaluer -> Rapport -> Corriger -> Répéter

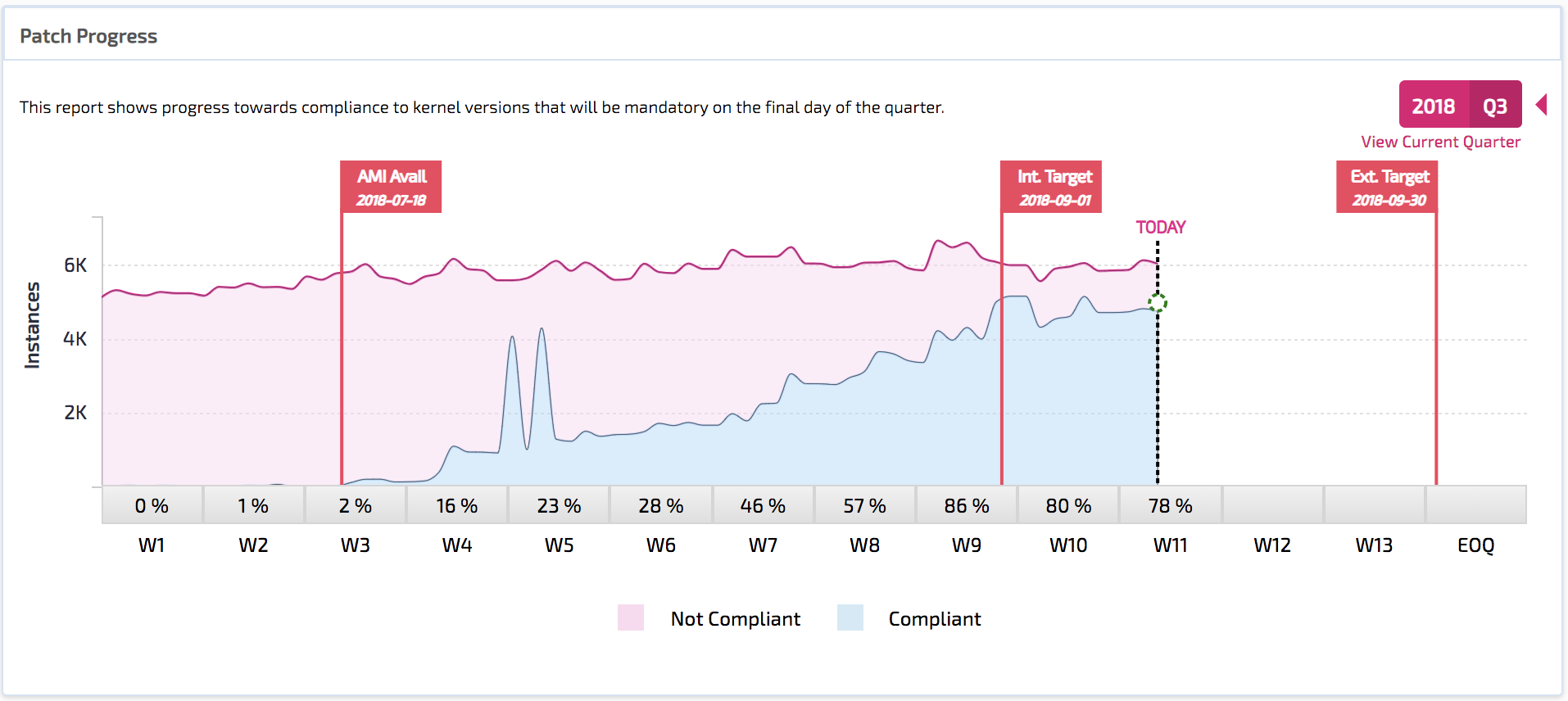

Évaluer -> Rapport -> Corriger -> Répéter est la philosophie de PacBot. PacBot découvre les ressources et les évalue par rapport aux politiques mises en œuvre sous forme de code. Toutes les violations de politique sont enregistrées comme un problème. Chaque fois qu'un hook de correction automatique est disponible avec les stratégies, ces corrections automatiques sont exécutées lorsque les ressources échouent à l'évaluation. Les violations de politique ne peuvent pas être fermées manuellement, le problème doit être résolu à la source et PacBot le marquera comme fermé lors de la prochaine analyse. Des exceptions peuvent être ajoutées aux violations de politique. Des exceptions persistantes (exception basée sur des critères de correspondance d'attributs de ressources) peuvent être ajoutées pour exempter des ressources similaires qui pourraient être créées à l'avenir.

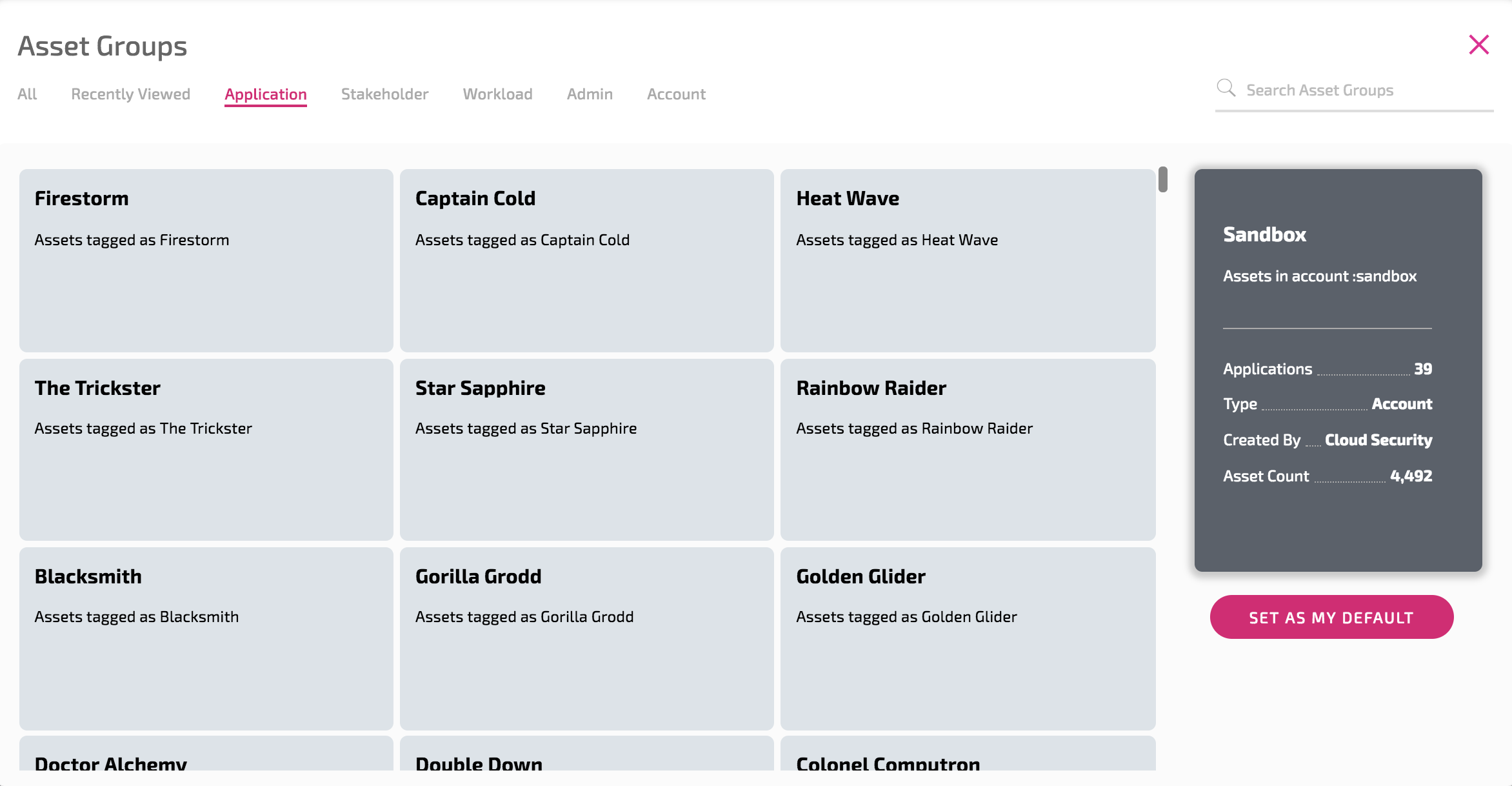

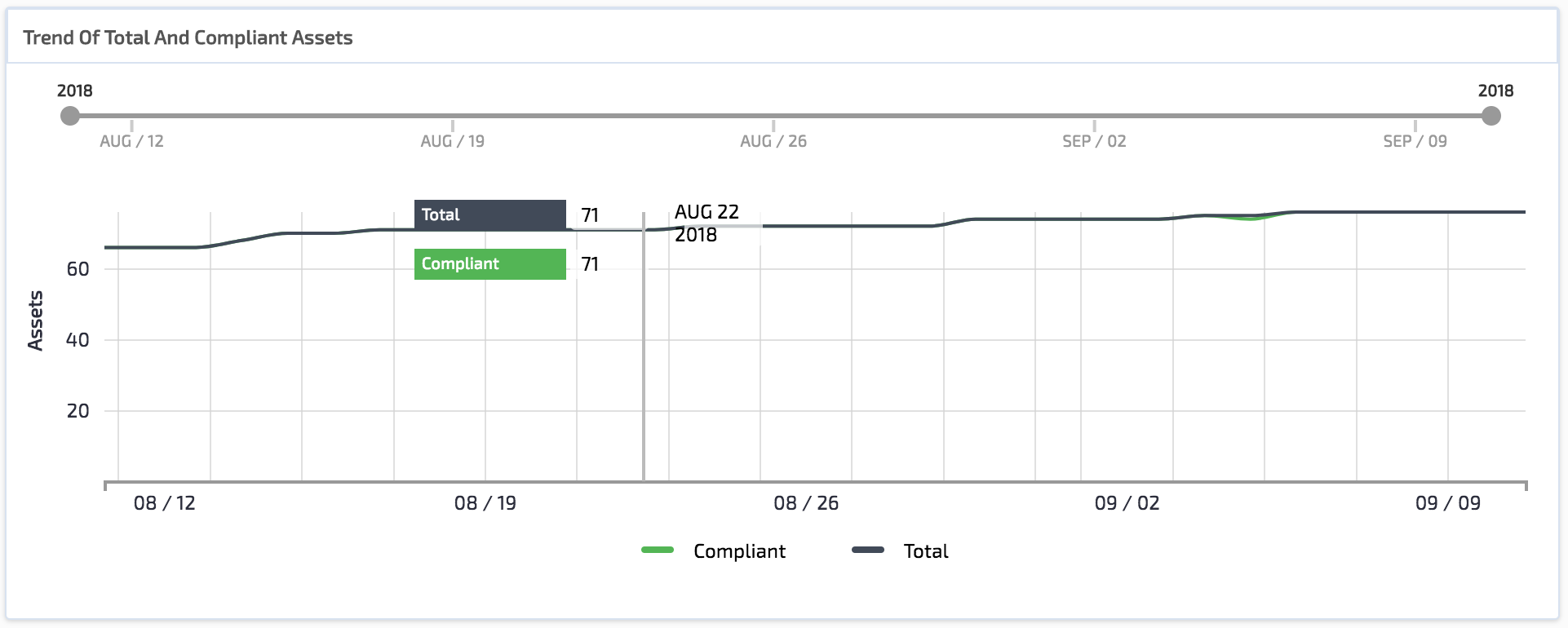

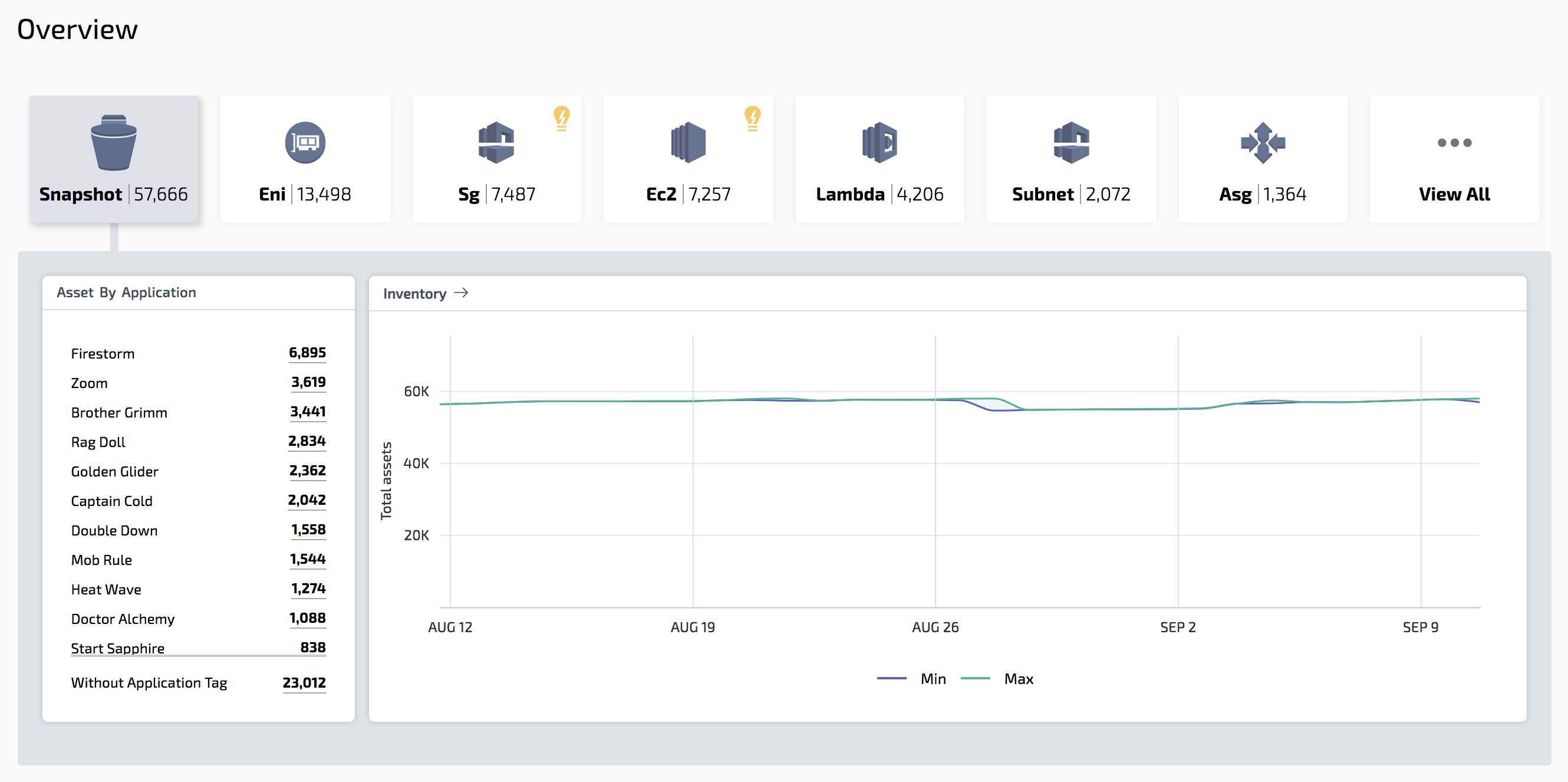

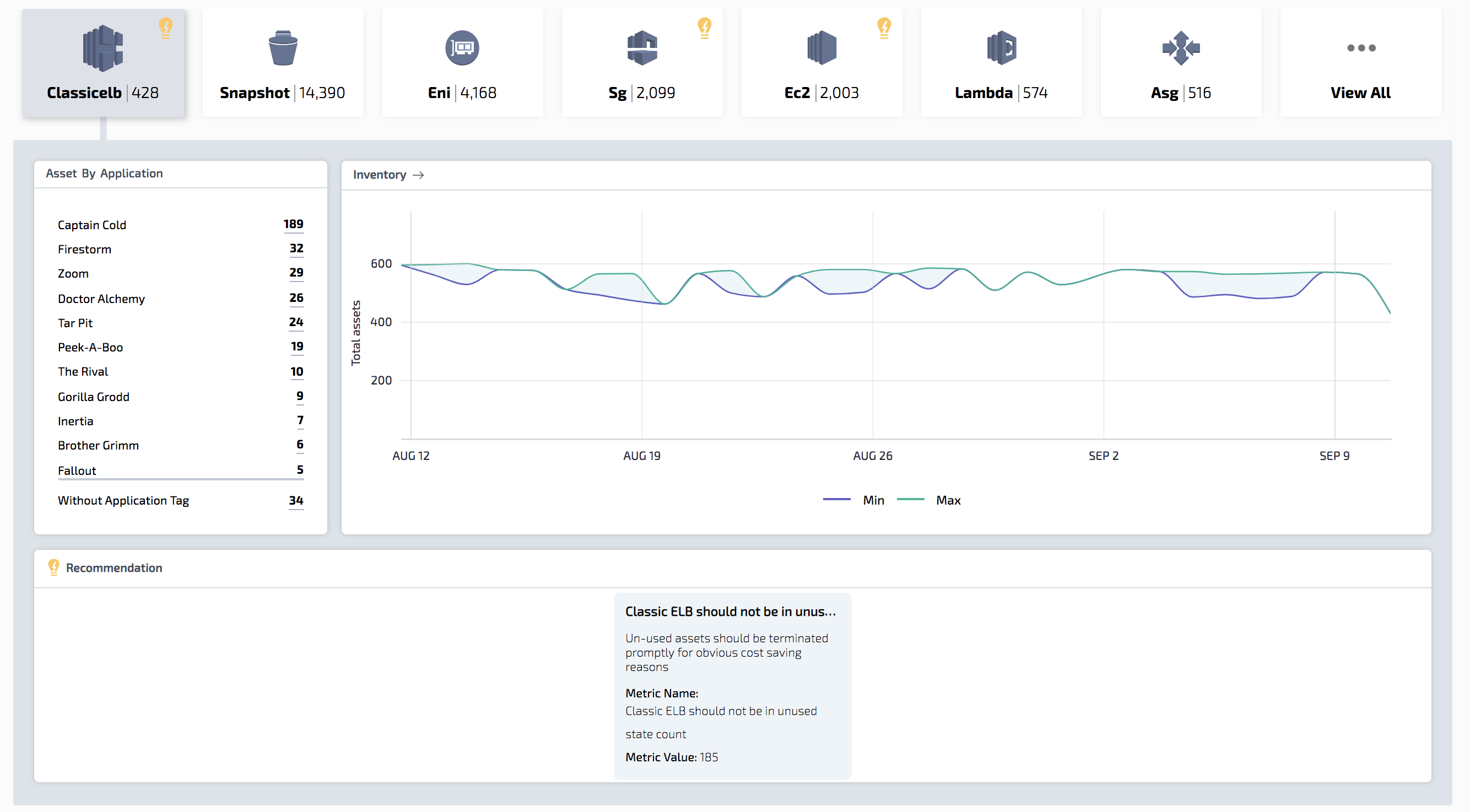

Les groupes d'actifs de PacBot constituent un moyen puissant de visualiser la conformité. Les groupes d'actifs sont créés en définissant un ou plusieurs critères de correspondance d'attributs de la ressource cible. Par exemple, vous pouvez créer un groupe d'actifs de tous les actifs en cours d'exécution en définissant des critères pour faire correspondre toutes les instances EC2 avec l'attribut instancestate.name=running. Toute nouvelle instance EC2 lancée après la création du groupe d'actifs sera automatiquement incluse dans le groupe. Dans PacBot UI, vous pouvez sélectionner la portée du portail sur un groupe d'actifs spécifique. Tous les points de données affichés dans le portail PacBot seront confinés au groupe d'actifs sélectionné. Les équipes utilisant le cloud peuvent définir la portée du portail sur leur application ou organisation et se concentrer uniquement sur leurs violations de politique. Cela réduit le bruit et fournit une image claire aux utilisateurs du cloud. Chez T-Mobile, nous créons des groupes d'actifs par partie prenante, par application, par compte AWS, par environnement, etc.

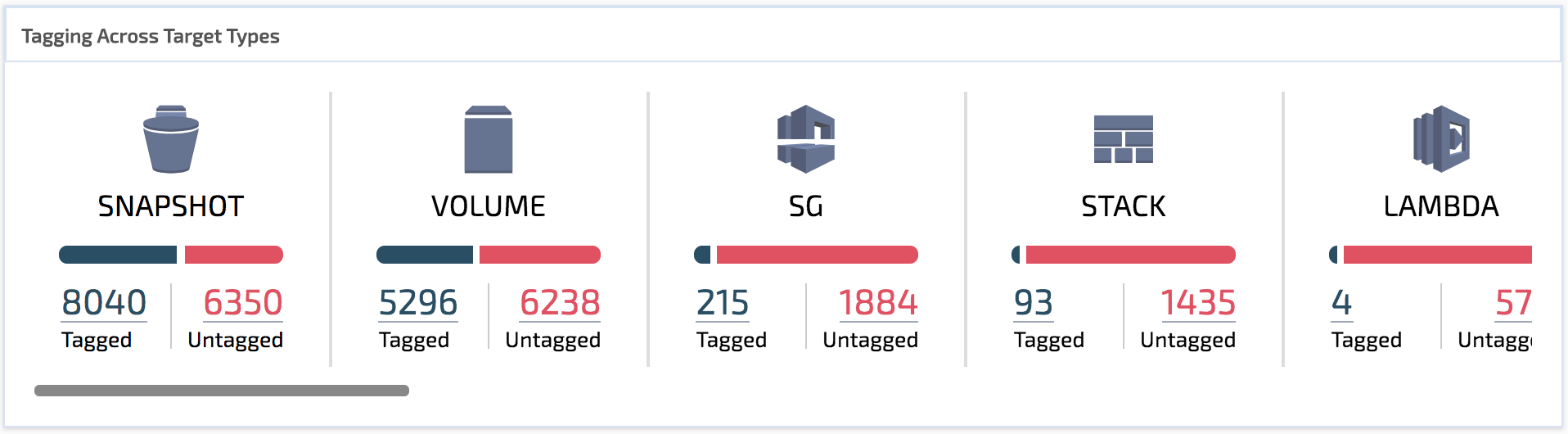

Les groupes d'actifs peuvent également être utilisés pour définir la portée des exécutions de règles. Les politiques PacBot sont implémentées sous la forme d'une ou plusieurs règles. Ces règles peuvent être configurées pour s'exécuter sur toutes les ressources ou sur un groupe d'actifs spécifique. Les règles évalueront toutes les ressources du groupe d'actifs configuré comme portée de la règle. Cela offre la possibilité de rédiger des politiques très spécifiques à une application ou une organisation. Par exemple, certaines équipes souhaiteraient appliquer des normes de balisage supplémentaires en dehors des normes mondiales définies pour l'ensemble du cloud. Ils peuvent mettre en œuvre de telles politiques avec des règles personnalisées et configurer ces règles pour qu'elles s'exécutent uniquement sur leurs actifs.

Le programme d'installation de PacBot lance automatiquement tous ces services et les configure. Pour des instructions détaillées sur l’installation, consultez la documentation d’installation.

Des instructions d'installation détaillées sont disponibles ici

Le programme d'installation lancera les services AWS requis répertoriés dans les instructions d'installation. Une fois l'installation réussie, ouvrez l'URL de l'équilibreur de charge de l'interface utilisateur. Connectez-vous à l'application en utilisant les informations d'identification fournies lors de l'installation. Les résultats de l’évaluation de la politique commenceront à être publiés d’ici une heure. Les widgets Trendline seront remplis lorsqu'il y aura au moins deux points de données.

Lorsque vous installez PacBot, le compte AWS sur lequel vous installez est le compte de base. PacBot installé sur le compte de base peut surveiller d'autres comptes AWS cibles. Reportez-vous aux instructions ici pour ajouter de nouveaux comptes à PacBot. Par défaut, le compte de base sera surveillé par PacBot.

Connectez-vous en tant qu'utilisateur administrateur et accédez à la page Administrateur dans le menu supérieur. Dans la section Admin, vous pouvez

Voir les instructions détaillées avec des captures d'écran sur la façon d'utiliser la fonction d'administration ici

Le wiki est ici.

Présentation de PacBot

PacBot est open source selon les termes de la section 7 de la licence Apache 2.0 et est publié TEL QUEL SANS GARANTIE NI CONDITIONS D'AUCUNE SORTE.