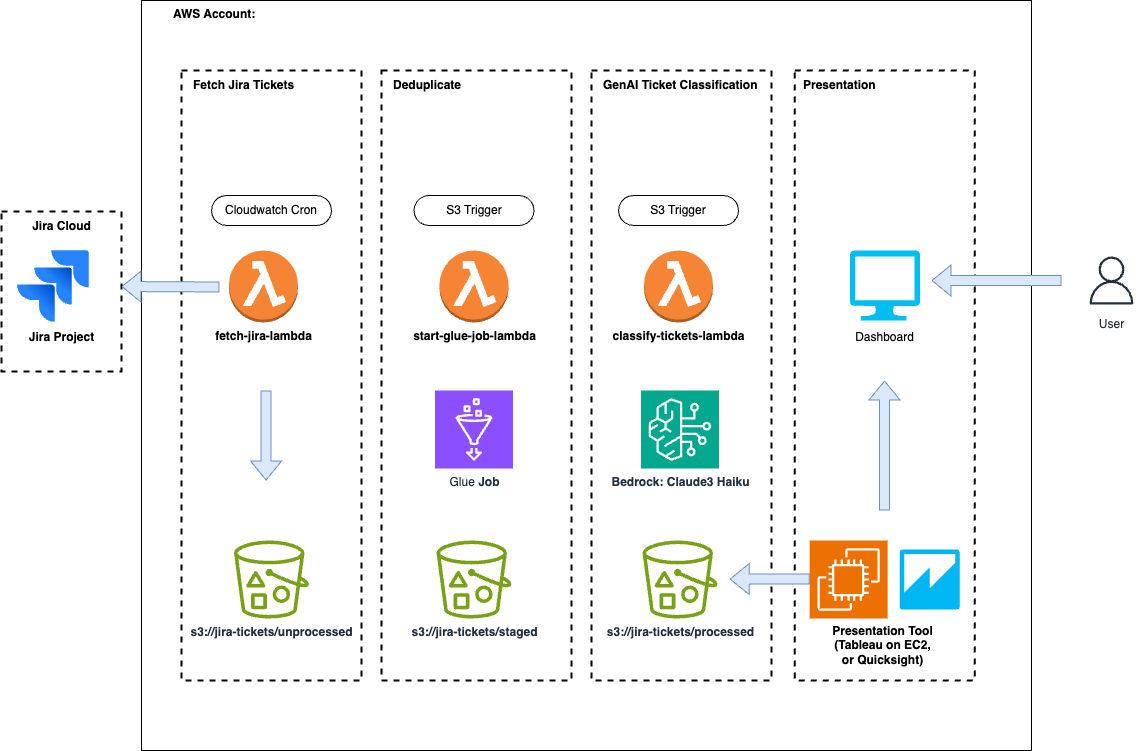

Jira Ticket Classification est un système automatisé conçu pour classer les tickets Jira à l'aide des capacités d'IA d'Amazon Bedrock. Ce projet peut être utilisé avec les exportations Jira Server, offrant des fonctionnalités d'automatisation similaires à celles disponibles dans Jira Cloud.

Remarque : La déduplication est importante si vous autorisez les utilisateurs à télécharger manuellement les exportations Jira et à exécuter également l'extraction automatique. Si vous pouvez vous assurer qu'aucune importation incrémentielle ne contient de doublons, vous pouvez supprimer la tâche AWS Glue.

Saisie des données : les exports de tickets Jira sont placés dans le dossier /unprocessed du bucket S3 déployé.

Traitement des données : Le système traite les tickets exportés.

Classification Bedrock : les données des tickets sont envoyées à Amazon Bedrock, qui utilise une invite de classification prédéfinie pour catégoriser chaque ticket.

Déduplication : AWS Glue garantit qu'aucune classification en double n'est traitée, préservant ainsi l'intégrité des données.

Résultats : les résultats de classification sont stockés et peuvent être utilisés pour mettre à jour les tickets Jira d'origine ou pour une analyse plus approfondie.

Avis important : ce projet déploie des ressources dans votre environnement AWS à l'aide de Terraform. Vous devrez payer des frais pour les ressources AWS utilisées. Veuillez connaître les tarifs des services tels que Lambda, Bedrock, Glue et S3 dans votre région AWS.

Autorisations requises : vous avez besoin d'autorisations élevées, en particulier d'autorisations d'utilisateur expérimenté, pour déployer la pile Terraform.

Pour mettre en place le projet :

infrastructure dans le projet.terraform init pour initialiser le répertoire de travail Terraform.terraform apply pour créer les ressources dans votre environnement AWS.Pour démolir le projet :

infrastructure .terraform destroy pour supprimer toutes les ressources créées par ce projet. Assurez-vous d'exécuter tfsec sur le dossier d'infrastructure chaque fois que vous apportez une modification supplémentaire au code.

Exécuter TFSec

$ tfsec .Avertissements supprimés Assurez-vous d'exécuter tfsec sur le dossier d'infrastructure chaque fois que vous apportez une modification supplémentaire au code. Ces avertissements de sécurité ont été supprimés, mais examinez-les avant de mettre en œuvre cette solution en production. De plus, cet exemple de référentiel utilise des clés gérées par AWS. Il est encouragé à utiliser des clés gérées par le client (CMK) dans un environnement de production.

/unprocessed du compartiment S3 créé par le script Terraform.Les contributions pour améliorer le projet sont les bienvenues. N'hésitez pas à soumettre des demandes de tirage ou des problèmes ouverts pour discuter des améliorations potentielles.

Ce projet est sous licence MIT. Voir le fichier LICENSE pour plus de détails.

Pour obtenir de l'aide ou pour signaler des problèmes, veuillez ouvrir un problème dans le référentiel GitHub du projet.