CryptPad est une suite de collaboration qui est cryptée de bout en bout et open-source. Il est construit pour permettre la collaboration, synchronisant les modifications des documents en temps réel. Parce que toutes les données sont cryptées, dans l'éventualité d'une violation, les attaquants n'ont aucun moyen de voir le contenu stocké. De plus, si les administrateurs ne modifient pas le code, ils et le service ne peuvent également pas déduire aucune information sur le contenu des utilisateurs.

Notre Guide de développeur fournit des instructions pour configurer une instance locale sans HTTPS ou nos fonctionnalités de sécurité plus avancées.

La configuration de CryptPad pour la production nécessite un peu plus de travail, mais le processus est décrit dans notre guide d'installation d'administration. De là, vous pouvez trouver plus d'informations sur la personnalisation et la maintenance.

La version la plus récente et toutes les notes de publication passées se trouvent sur la page des versions sur GitHub.

Vous pouvez trouver des fichiers Dockerfile , docker-compose.yml et docker-entrypoint.sh à la racine de ce référentiel. Nous publions également chaque version sur Docker Hub sous le nom d'images officielles AMD64 et ARM64.

Auparavant, les images Docker étaient entretenues par la communauté, avaient leur propre référentiel et n'étaient pas soutenus officiels. Nous avons changé cela avec la V5.4.0 en juillet 2023. Merci à @promasu pour tout le travail sur les images de la communauté.

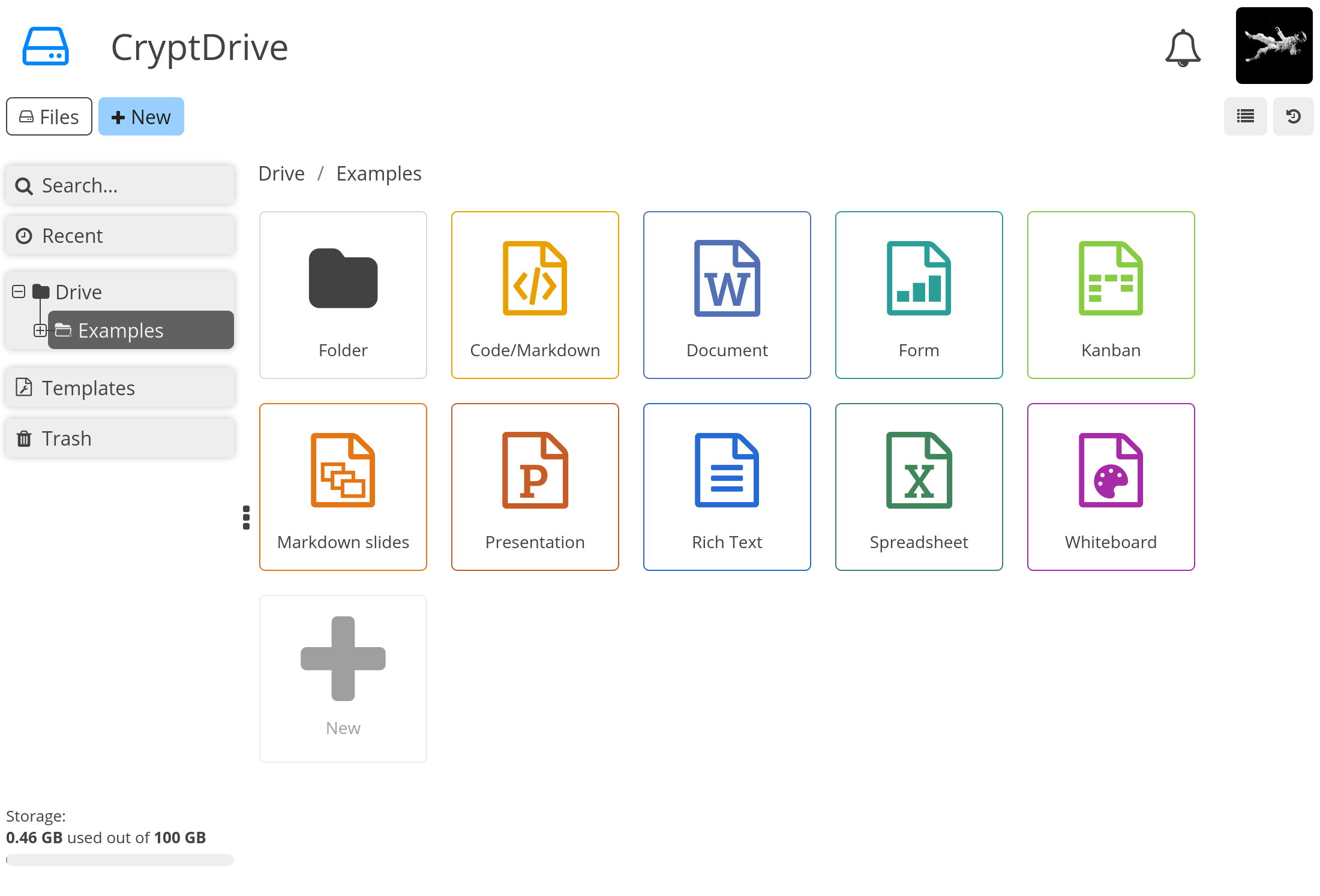

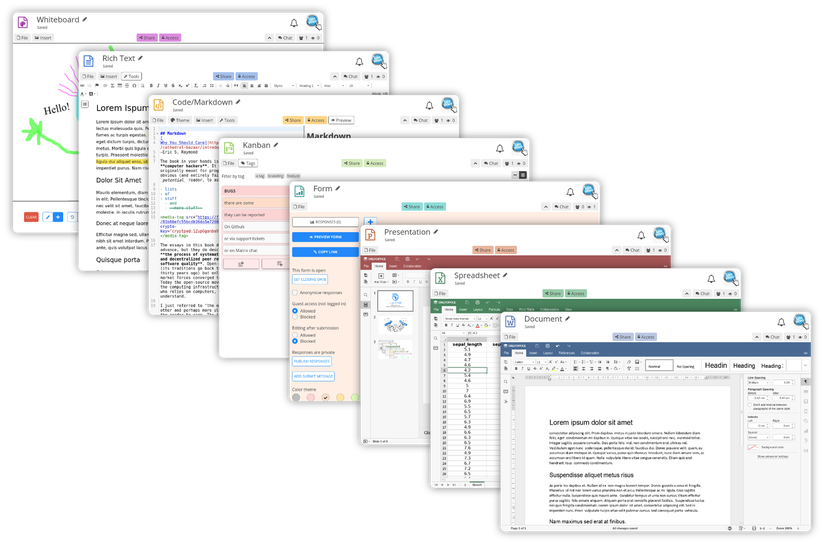

CryptPad propose une variété d'outils collaboratifs qui cryptent vos données dans votre navigateur avant d'être envoyé au serveur et à vos collaborateurs. Dans le cas où le serveur est compromis, la base de données contient des données cryptées qui ne sont pas beaucoup de valeur pour les attaquants.

Le code qui effectue le cryptage est toujours chargé à partir du serveur hôte comme toute autre page Web, vous devez donc faire confiance à l'administrateur pour garder leur serveur en sécurité et vous envoyer le bon code. Un expert peut télécharger du code depuis le serveur et vérifier qu'il ne fait rien de malveillant comme la fuite de vos clés de chiffrement, c'est pourquoi cela est considéré comme une attaque active.

La plate-forme est conçue pour minimiser les données exposées à ses opérateurs. L'enregistrement des utilisateurs et l'accès au compte sont basés sur des clés cryptographiques dérivées de votre nom d'utilisateur et de votre mot de passe. Par conséquent, le serveur n'a jamais besoin de voir non plus, et vous n'avez pas à vous soucier de leur stockage en toute sécurité. Il est impossible de vérifier si les opérateurs d'un serveur enregistrent votre IP ou toute autre activité, donc si vous considérez ces informations sensibles, il est le plus sûr de supposer qu'il est enregistré et accédez à votre instance préférée via le navigateur TOR.

Une instance correctement configurée a des garanties pour empêcher les collaborateurs de faire des choses désagréables comme l'injection de scripts dans des documents ou des téléchargements collaboratifs. Le projet est activement maintenu et les bugs que nos garanties n'attrapent pas ont tendance à se réparer rapidement. Pour cette raison, il est préférable d'utiliser uniquement des cas qui exécutent la version la plus récente, qui est actuellement sur un cycle de sortie de trois mois. Il est difficile pour un non-expert de déterminer si une instance est autrement configurée correctement, nous travaillons donc activement à permettre aux administrateurs de s'opposer à un répertoire public de serveurs qui répondent à nos critères stricts pour la sécurité.

Pour les utilisateurs finaux, un guide est fourni dans notre blog pour aider à comprendre la sécurité de CryptPad. Ce billet de blog explique et montre également les meilleures pratiques lors de l'utilisation de CryptPad et clarifiez ce que le cryptage de bout en bout implique et non.

CryptPad peut être traduit avec rien de plus qu'un navigateur Web via notre instance Web. Voir l'état des langues traduites:

Plus d'informations à ce sujet peuvent être trouvées dans notre guide de traduction.

Les meilleurs endroits pour atteindre l'équipe de développement et la communauté sont le Forum Cryptpad et le chat matriciel

L'équipe est également sur le Fediverse: @ cryptpad @ fosstodon.org

CryptPad est activement développé par une équipe de Xwiki SAS, une entreprise qui construit des logiciels open-source depuis 2004 avec des contributeurs du monde entier. Entre 2015 et 2019, il a été financé par une subvention de recherche de l'État français via BPI France. Au cours des années qui ont suivi notre financement par NLNET PET, NGI Trust, NGI DAPSI, abonnés de CryptPad.fr, et des dons à notre campagne à collecte ouverte.

Nous aimons l'open source et nous aimons la contribution. En savoir plus sur la contribution.

Si vous avez des questions ou des commentaires, ou si vous souhaitez contribuer à CryptPad, venez dire bonjour dans notre chaîne matricielle.

Ce projet est testé avec Browserstack.

Ce logiciel est et sera toujours disponible en vertu de la licence GNU Affero General Public tel que publié par la Free Software Foundation, soit la version 3 de la licence, soit (à votre option) n'importe quelle version ultérieure. Si vous souhaitez utiliser cette technologie dans un produit propriétaire, veuillez contacter [email protected]