Helm Chart untuk menyebarkan Twistlock Defender.

Bagan ini dapat bekerja dengan Operator Rahasia Eksternal yang disetujui CNCF untuk mengelola rahasia internalnya.

CATATAN

Bagan ini diuji menggunakan AWS Secrets Manager dan Azure Key Vault sebagai sistem manajemen rahasia.

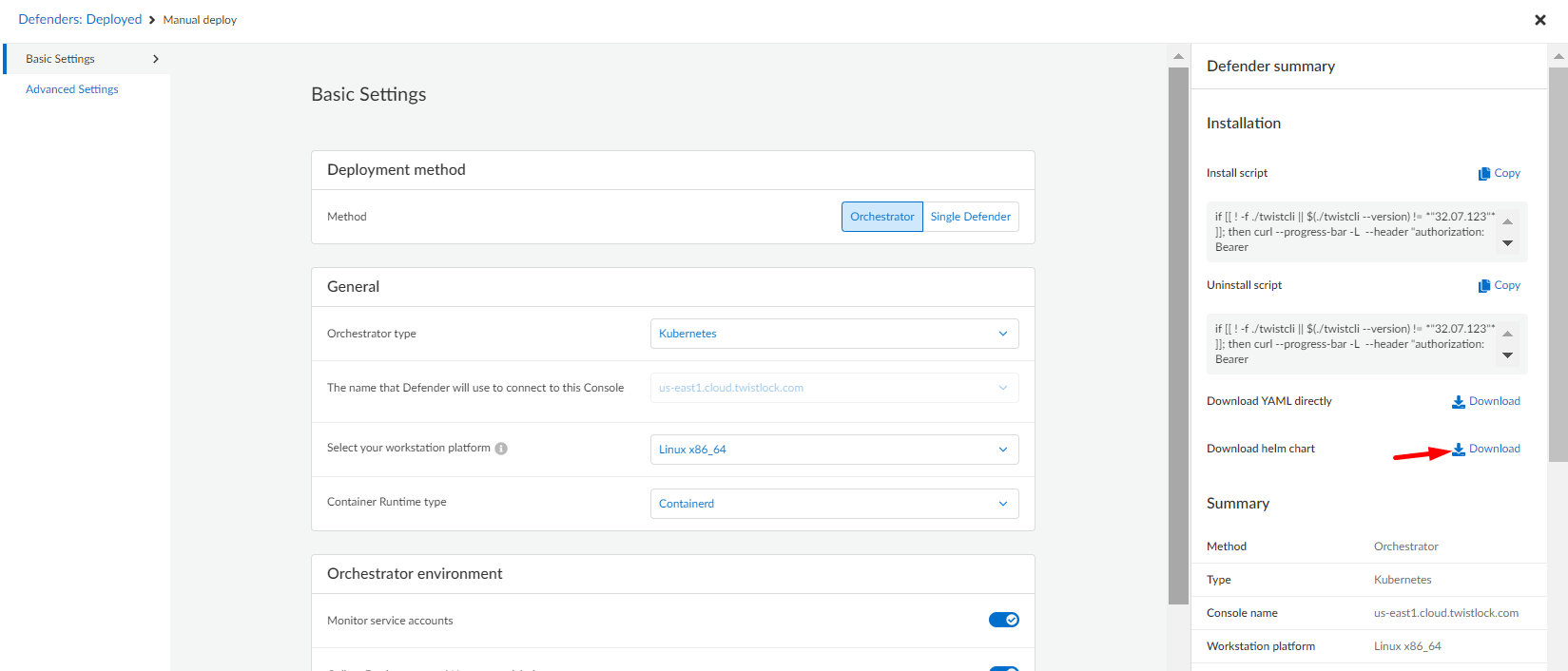

Untuk mendapatkan nilai yang diperlukan agar Bagan Helm ini berfungsi, unduh Bagan Helm dari Prisma Cloud Compute Console dengan membuka Kelola > Pembela > Penerapan Manual dan Pilih parameter berikut:

Metode penerapan: Orchestrator

Jenis orkestrator: Kubernetes atau Openshift

Semua pengaturan dasar dan lanjutan lainnya akan bervariasi tergantung pada lingkungan Anda.

Setelah memilih opsi yang sesuai untuk Anda, lalu Unduh Bagan Helm:

File yang diunduh akan diberi nama twistlock-defender-helm.tar.gz . Di dalam folder terkompresi ini Anda perlu mengekstrak file value.yaml yang akan membantu sebagai referensi penerapan.

Untuk menyimpan rahasia yang terkait dengan penyebaran pembela di Sistem Manajemen Rahasia, gunakan proses berikut:

Instal Operator Rahasia Eksternal dengan perintah berikut

helm repo tambahkan rahasia eksternal https://charts.external-secrets.io helm instal rahasia eksternal rahasia-eksternal/rahasia-eksternal -n rahasia-eksternal --buat-namespace

Untuk detail lebih lanjut mengenai instalasi, ikuti panduan memulai.

Ikuti panduan terkait untuk menginstal SecretStore atau ClusterSecretStore sehingga Operator Rahasia Eksternal dapat mengambil rahasianya. Bagan ini menggunakan ClusterSecretStore secara default karena tidak ada lampiran ke namespace tempat pembela dikerahkan. Untuk mengubahnya menjadi SecretStore, tetapkan nilai berikut di file value.yaml Anda:

rahasia_toko:

jenis: SecretStoreBuat Rahasia dengan format JSON berikut:

{"SERVICE_PARAMETER":"service_parameter","DEFENDER_CA":"defender_ca_cert","DEFENDER_CLIENT_CERT":"defender_client_cert","DEFENDER_CLIENT_KEY":"defender_client_key","ADMISSION_CERT":"admission_ cert","ADMISSION_KEY":"admission_key","INSTALL_BUNDLE":"install_bundle","WS_ADDRESS":"ws_address","REGISTRY_USER":"registry.user","REGISTRY_PASS":"registry.password","REGISTRY" :"registry.name"}Anda harus mengganti nilainya dengan nilai yang sesuai dengan penerapan pembela Anda.

Untuk Azure Key vault, Anda perlu mengatur tipe konten ke application/json .

Nilai dari SERVICE_PARAMETER hingga WS_ADDRESS adalah nilai yang dapat ditemukan di file value.yaml diagram helm yang diunduh dari Prisma Cloud sebelumnya.

Jika menggunakan Defender Public Registry, nilai konfigurasi registri harus sebagai berikut:

REGISTRASI: registry.twistlock.com

REGISTRY_USER: Apapun pilihan Anda

REGISTRY_PASS: Token akses yang digunakan untuk mengunduh gambar

Untuk detail lebih lanjut mengenai cara mendownload gambar container, ikuti dokumentasi Prisma Cloud Container Images.

Konfigurasi defaultnya adalah sebagai berikut:

collector_pod_labels: true # Mengizinkan Koleksi Namespace dan label Deployment menjadi bagian dari label yang terdeteksi di Prismamonitor_service_accounts: true # Memungkinkan pemantauan akun layanan k8sunique_hostname: true # Menilai hostnameshost_custom_compliance: false # Menonaktifkan kepatuhan kustom host

Semua pengaturan default lainnya dapat ditemukan di file value.yaml.

Berikut adalah contoh paling sederhana yang direkomendasikan dari value.yaml tanpa rahasia eksternal:

nama_gambar: registry.twistlock.com/twistlock/defender:defender_<VERSION>registry:nama: registry.twistlock.comnama pengguna: twistlockpassword: <ACCESS_TOKEN># Secretsservice_PARAMETER: <YOUR_SERVICE_PARAMETER>defender_ca_cert: <YOUR_DEFENDER_CA>defender_client_cert: <YOUR_DEFENDER_CERT>defender_client_key: <YOUR_DEFENDER_KEY>admission_cert: <YOUR_ADMISSION_CERT>admission_key: <YOUR_ADMISSION_KEY> install_bundle: <YOUR_INSTALL_BUNDLE>ws_address: <YOUR_WS_ADDRESS>

Nilai token akses dapat diperoleh pada nama gambar saat mengunduh diagram helm. Ini harus menjadi nilai di sebelah tw_ .

Anda juga dapat mengganti nama gambar dan detail registri jika menggunakan registri pribadi.

Berikut adalah contoh paling sederhana yang direkomendasikan dari value.yaml dengan rahasia eksternal:

nama_gambar: registry.twistlock.com/twistlock/defender:defender_<VERSION>secret_store:name: <YOUR_SECRETSTORE_NAME>remote_key: <YOUR_SECRET_NAME>

Untuk penerapan di GKE Autopilot, nilai berikut harus ditetapkan:

gke_autopilot_annotation: 'autopilot.gke.io/no-connect: "benar"'

Untuk penerapan di OpenShift, tetapkan nilai berikut:

openshift: trueselinux_header: 'seLinuxOptions:'selinux_options: 'ketik: spc_t'

Untuk menyertakan pengontrol penerimaan, Anda harus menyertakan nilai berikut:

bek_ca_cert: <YOUR_DEFENDER_CA>jalur_masuk: <YOUR_ADMISSION_PATH>

Nilai-nilai ini dapat diperoleh dari Prisma Compute Console dengan membuka Kelola > Pembela > Pengaturan

Untuk menginstal versi terbaru jalankan perintah berikut:

peningkatan helm --install -n twistlock -f value.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm twistlock-defender twistlock-defender

Untuk menginstal versi tertentu, jalankan perintah berikut:

peningkatan helm --install -n twistlock -f value.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm --version <VERSION> twistlock-defender twistlock-defender