Seiring waktu, saya telah mengumpulkan berbagai macam permintaan pencarian yang menarik, lucu, dan menyedihkan untuk dimasukkan ke Shodan, mesin pencari internet (harfiah). Beberapa memberikan hasil yang merangsang wajah, sementara yang lain mengembalikan kerentanan serius dan/atau kuno di alam liar.

Sebagian besar filter pencarian memerlukan akun Shodan.

Anda dapat berasumsi bahwa kueri ini hanya mengembalikan instance yang tidak aman/terbuka jika memungkinkan. Demi keuntungan hukum Anda sendiri, jangan mencoba masuk (bahkan dengan kata sandi default) jika tidak! Persempit hasil dengan menambahkan filter seperti country:US atau org:"Harvard University" atau hostname:"nasa.gov" di akhir.

Dunia dan perangkatnya dengan cepat menjadi lebih terhubung melalui Internet baru yang cemerlang Hal-hal Sial - dan sebagai hasilnya, secara eksponensial lebih berbahaya. Untuk itu, saya berharap daftar ini menyebarkan kesadaran (dan, sejujurnya, ketakutan yang mengompol) daripada menimbulkan dampak buruk.

Dan seperti biasa, temukan dan ungkapkan secara bertanggung jawab! ?

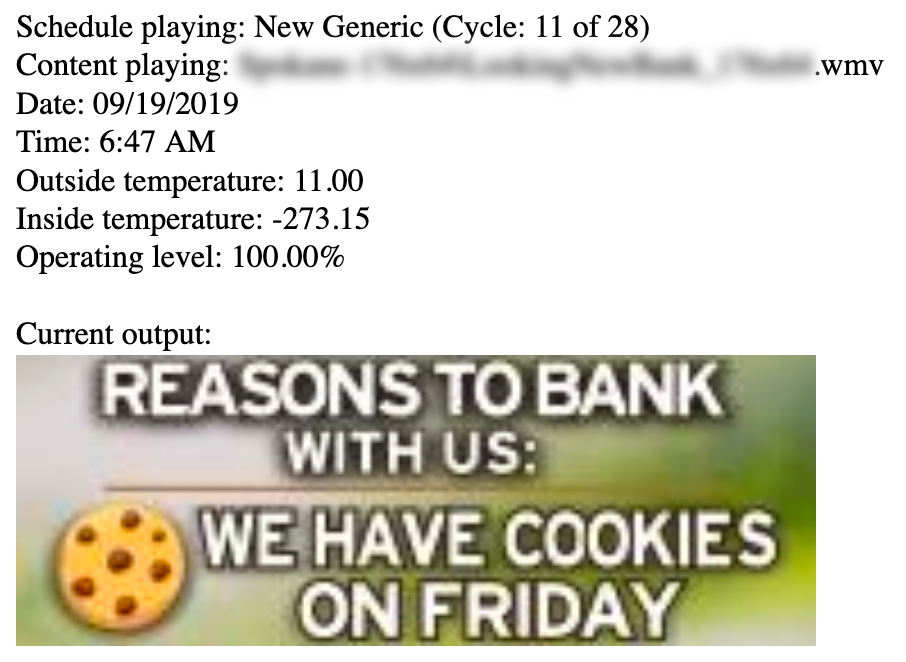

"Server: Prismview Player"

"in-tank inventory" port:10001

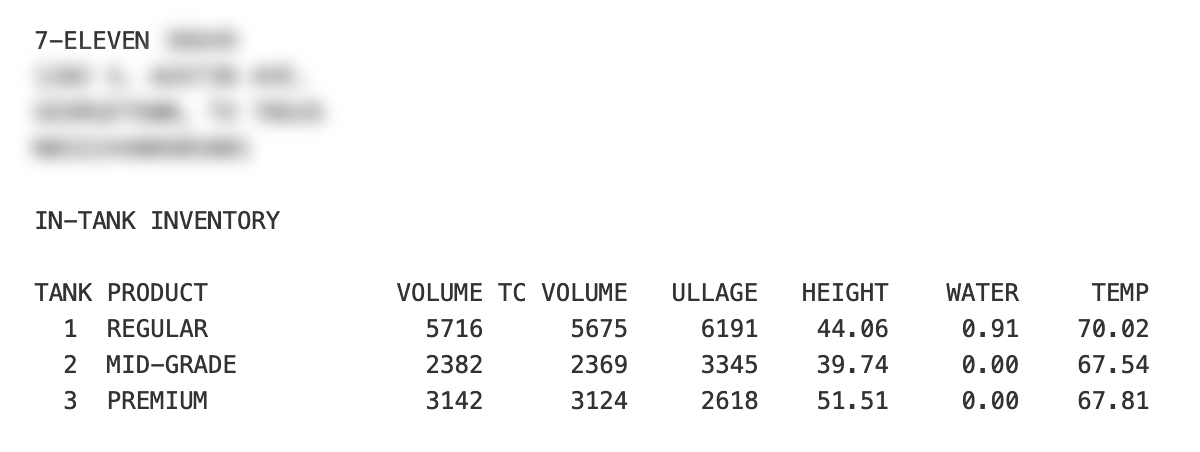

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

Mekanisme penyadapan yang diuraikan oleh Cisco di RFC 3924:

Intersepsi yang sah adalah intersepsi dan pemantauan komunikasi subjek yang disadap secara sah. Istilah "subjek penyadapan" [...] mengacu pada pelanggan layanan telekomunikasi yang komunikasinya dan/atau informasi terkait penyadapan (IRI) telah diizinkan secara sah untuk disadap dan dikirimkan ke beberapa lembaga.

"[2J[H Encartele Confidential"

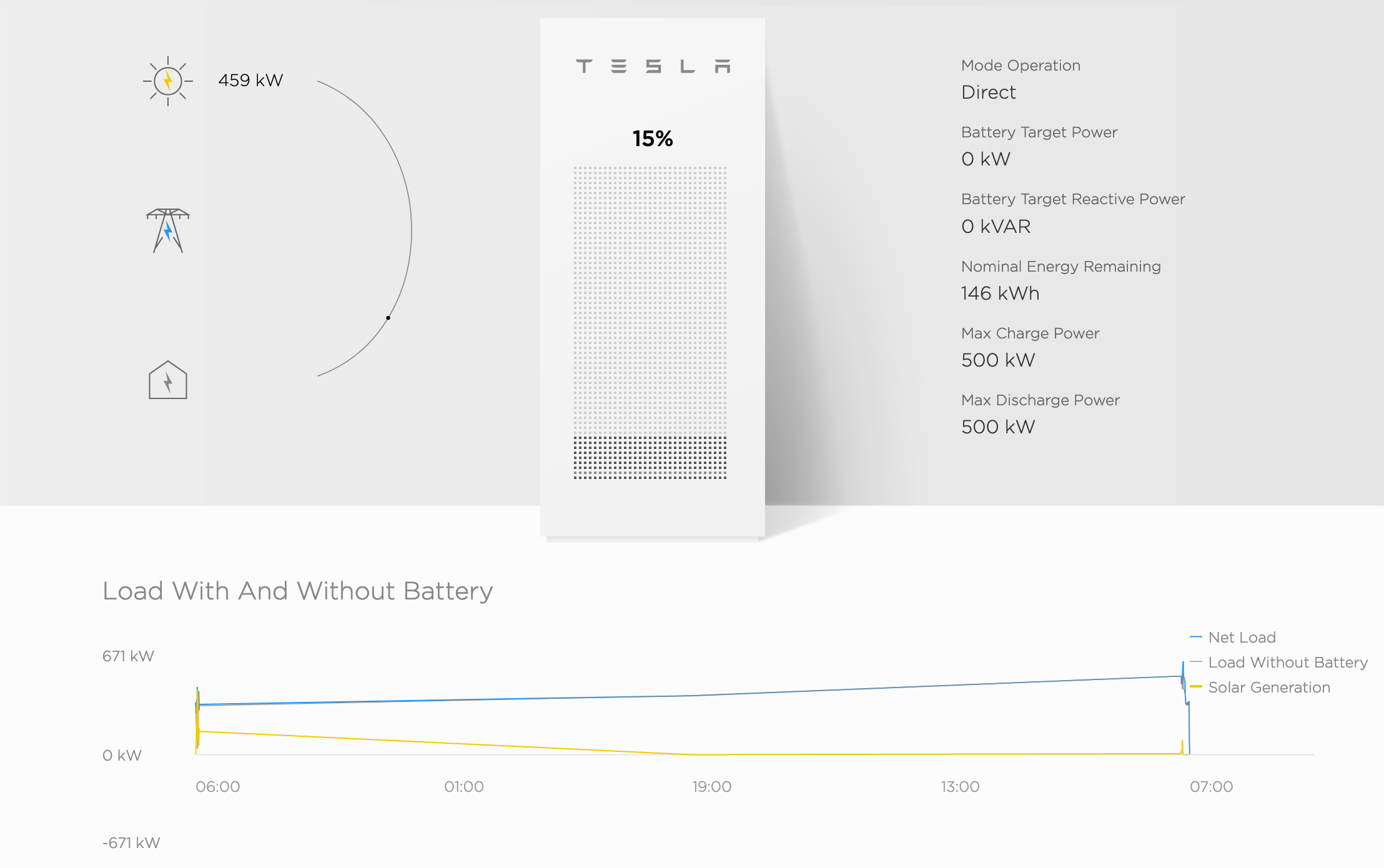

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

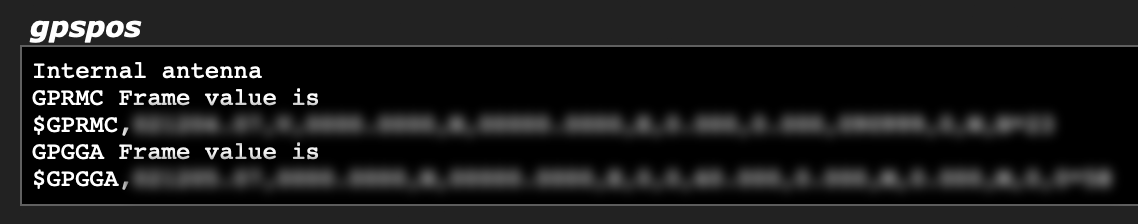

Shodan juga membuat Pelacak Kapal yang cukup manis yang memetakan lokasi kapal secara real time!

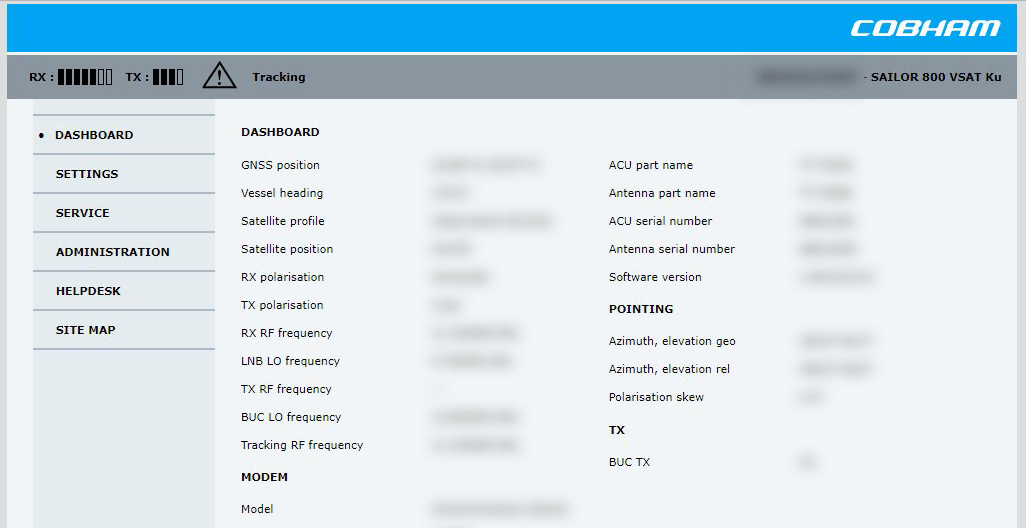

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

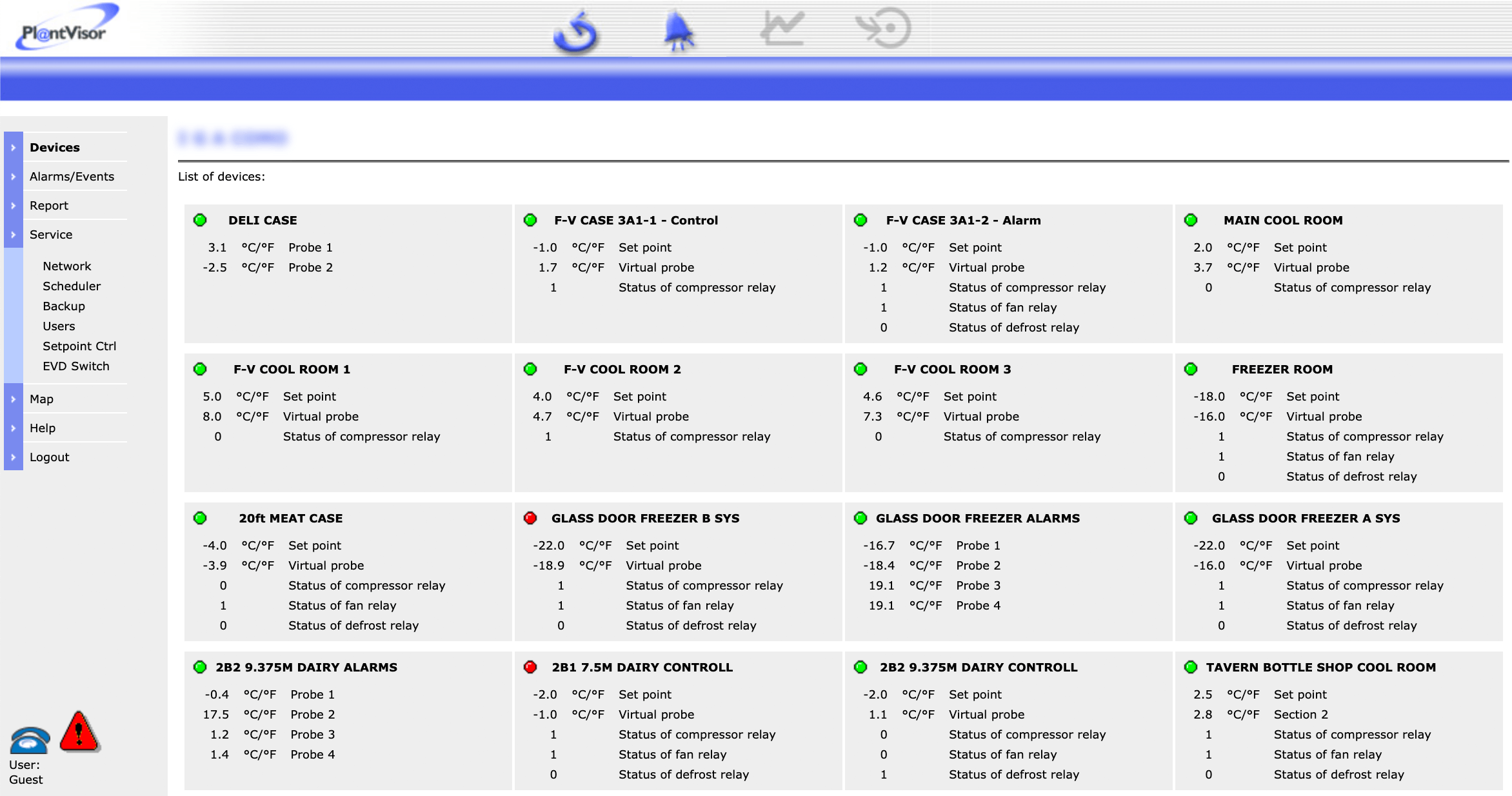

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

Untungnya, diamankan secara default, tetapi 1.700+ mesin ini masih tidak ada urusannya dengan internet.

"DICOM Server Response" port:104

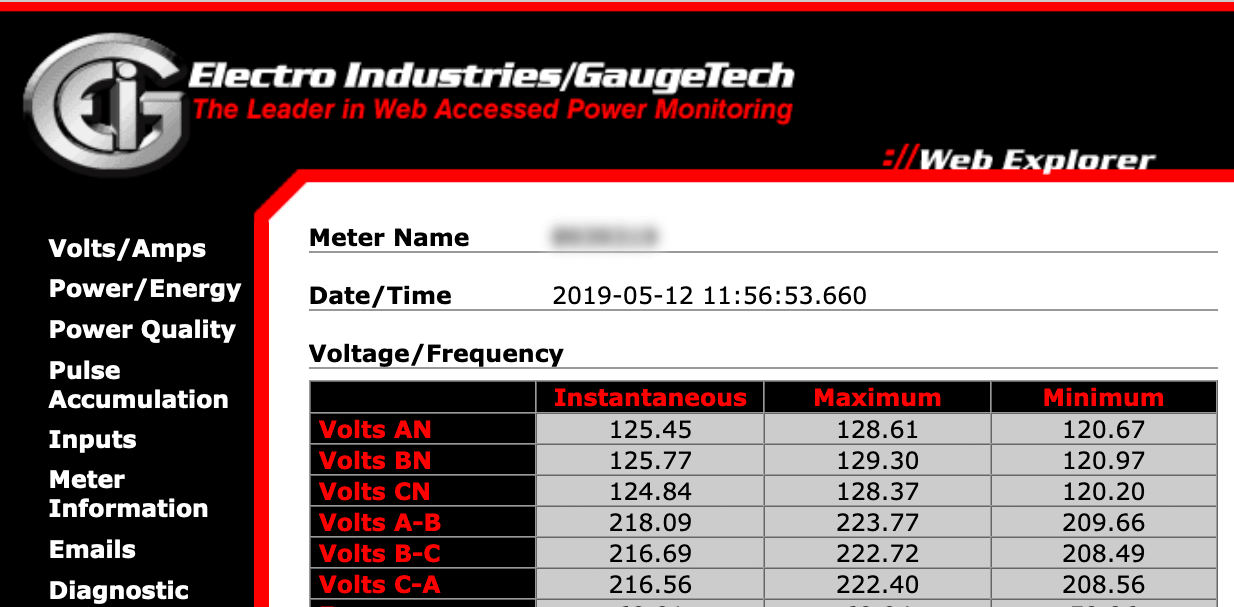

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

"log off" "select the appropriate"

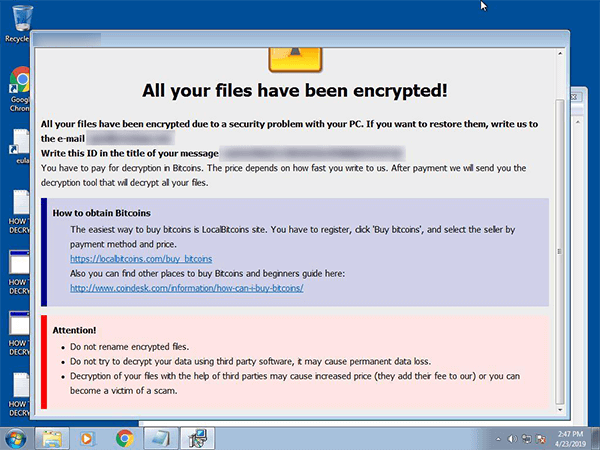

"authentication disabled" "RFB 003.008"

Omong-omong, Shodan Images adalah alat tambahan yang hebat untuk menelusuri tangkapan layar! ? →

Hasil pertama sekarang. ?

99,99% diamankan oleh layar masuk Windows sekunder.

"x03x00x00x0bx06xd0x00x00x124x00"

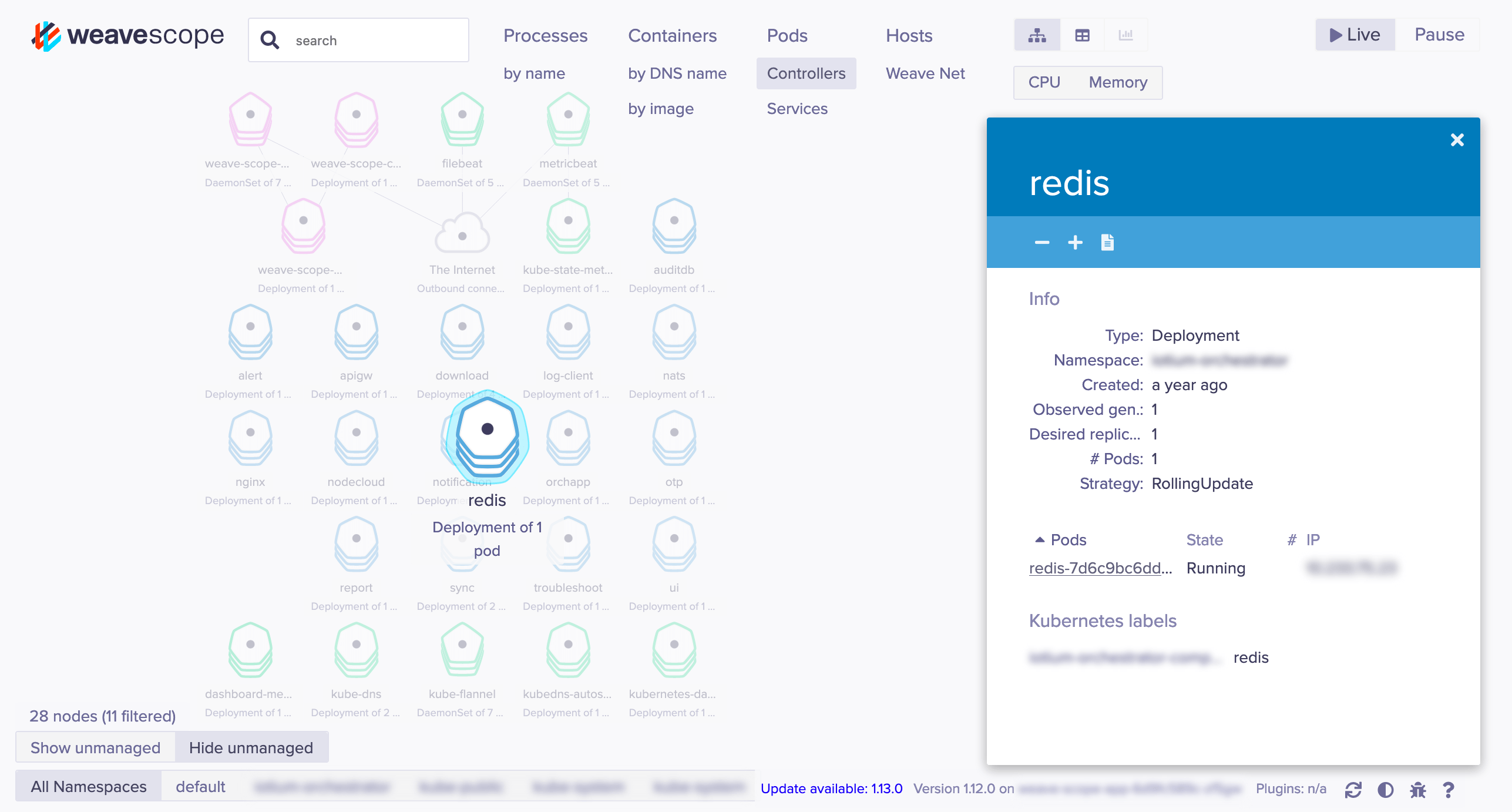

Akses baris perintah di dalam pod Kubernetes dan container Docker, dan visualisasi/pemantauan seluruh infrastruktur secara real-time.

title:"Weave Scope" http.favicon.hash:567176827

Versi lama tidak aman secara default. Sangat menakutkan.

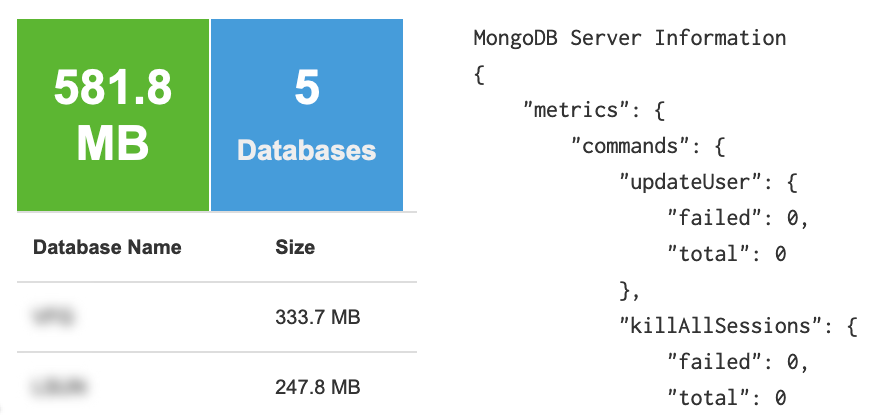

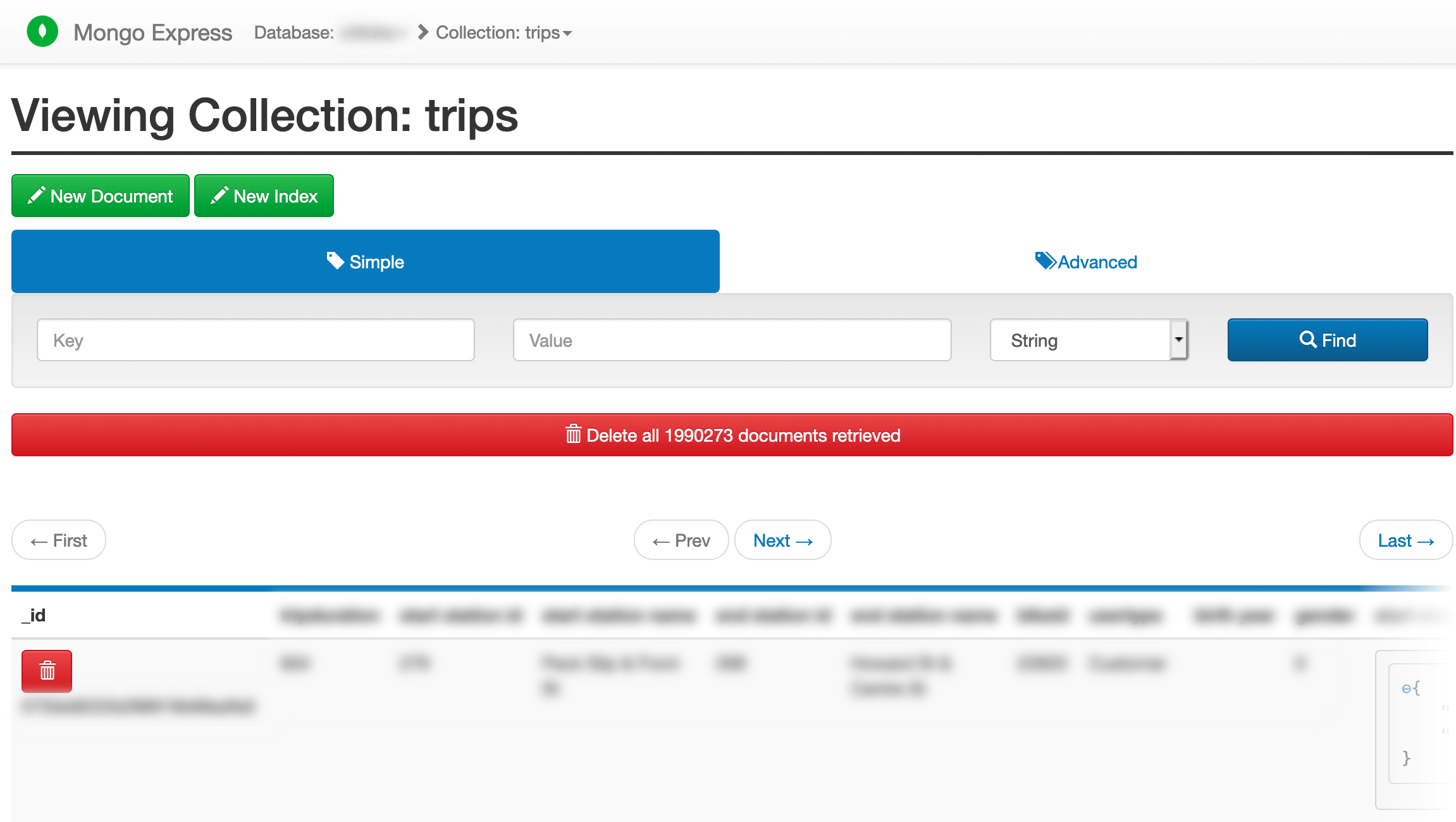

"MongoDB Server Information" port:27017 -authentication

Seperti phpMyAdmin yang terkenal tetapi untuk MongoDB.

"Set-Cookie: mongo-express=" "200 OK"

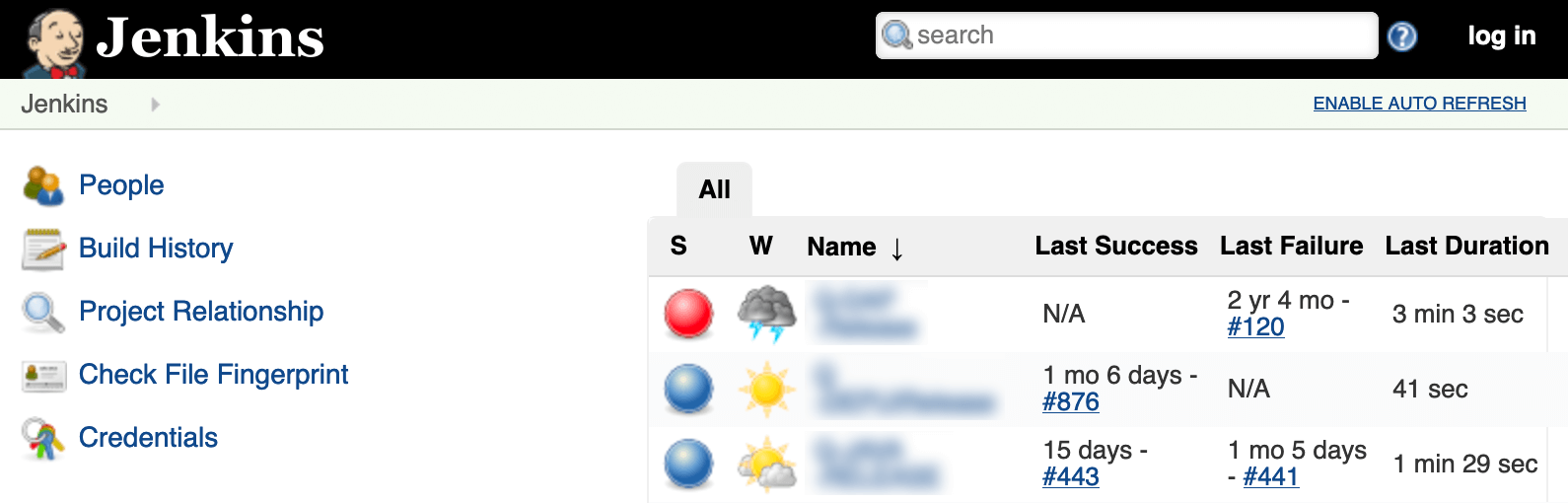

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root melalui Telnet? → "root@" port:23 -login -password -name -Session

Akibat nyata dari pendekatan pembaruan Google yang ceroboh. ? Informasi lebih lanjut di sini.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

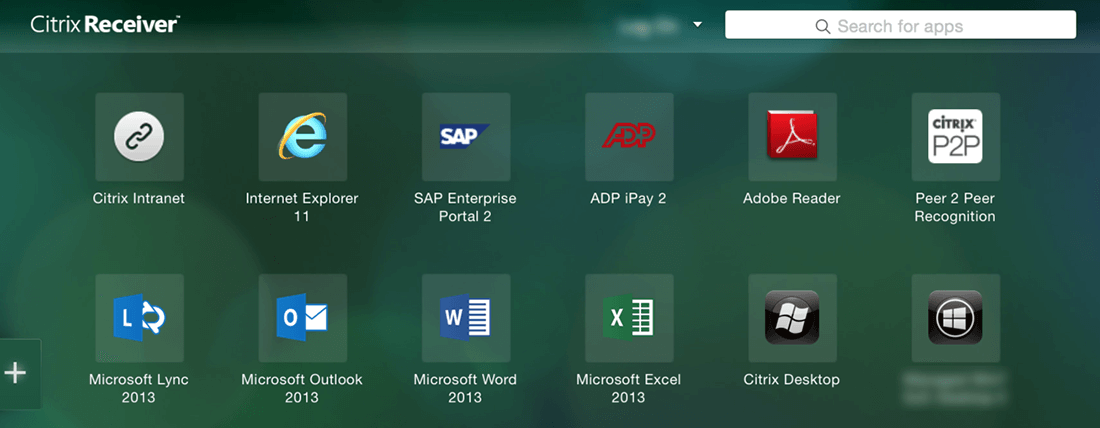

"Citrix Applications:" port:1604

Rentan (semacam "direncanakan", tetapi terutama jika terekspos).

"smart install client active"

PBX "gateway console" -password port:23

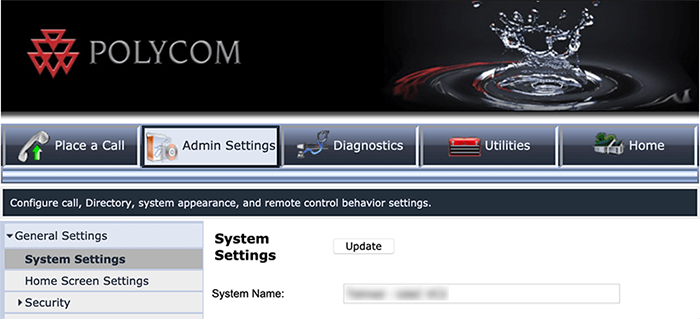

http.title:"- Polycom" "Server: lighttpd"

Konfigurasi Telnet: ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

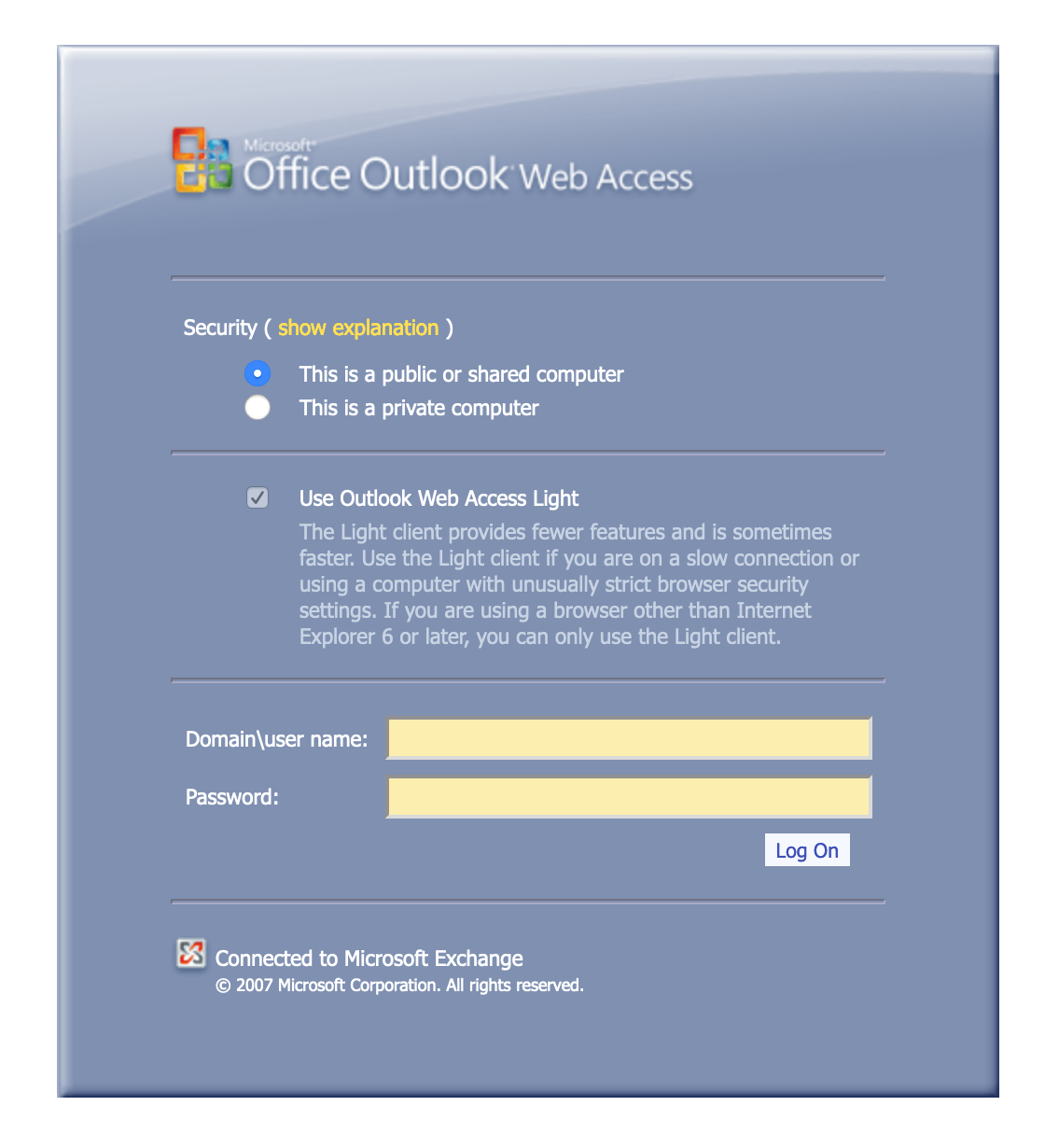

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

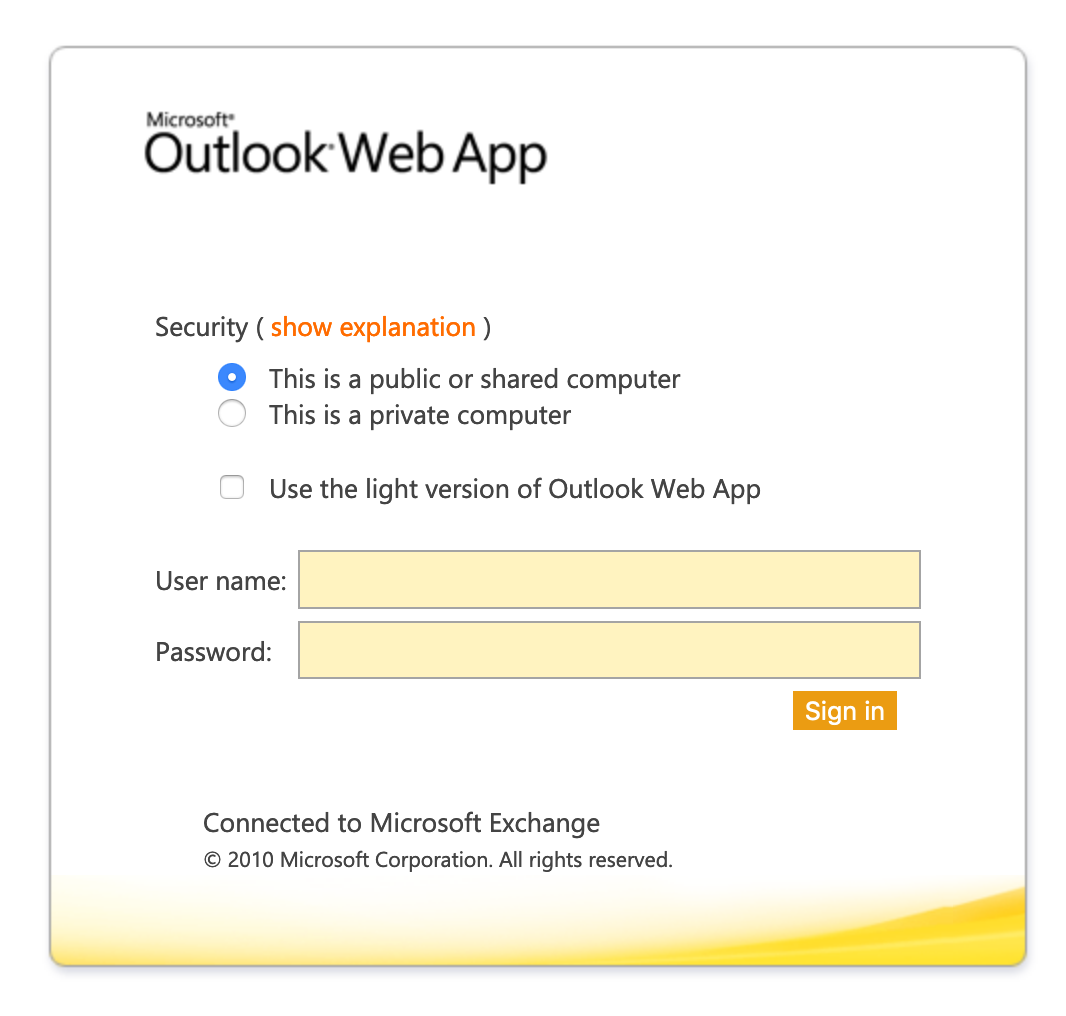

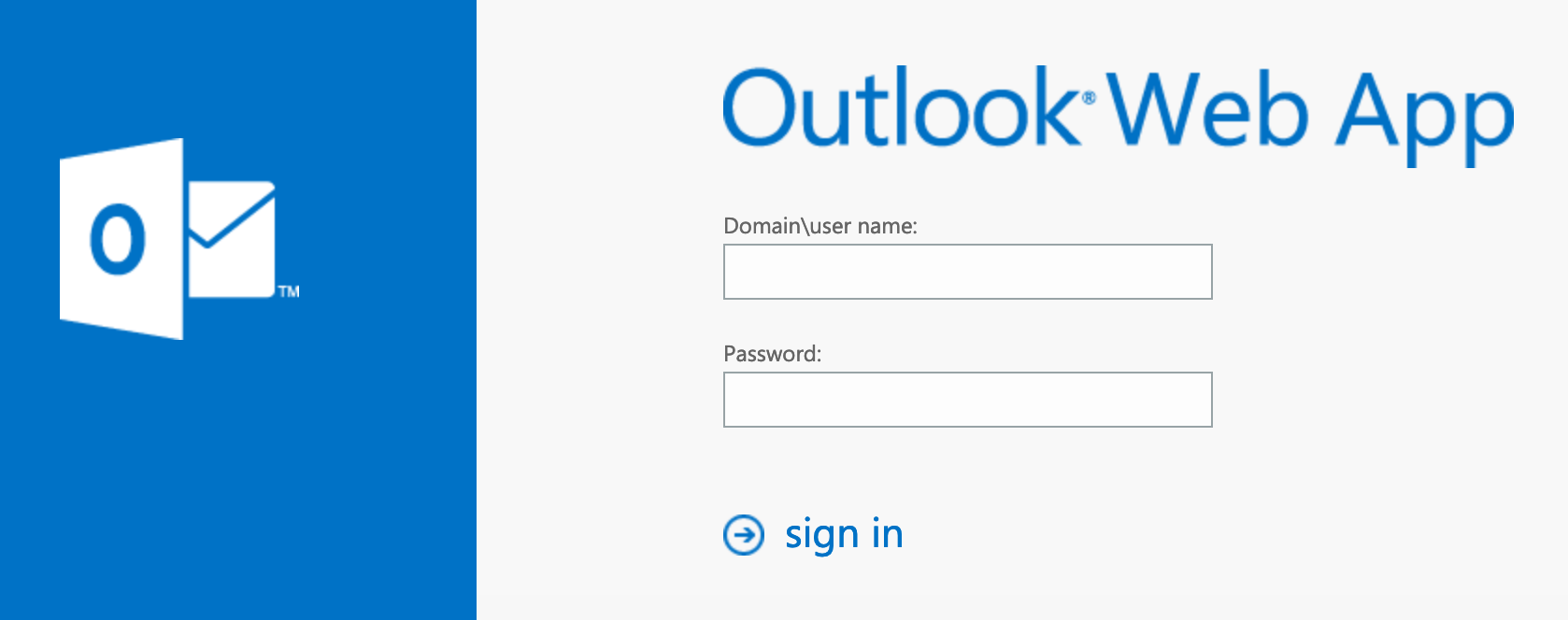

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

"X-MS-Server-Fqdn"

Menghasilkan ~500.000 hasil...persempit dengan menambahkan "Dokumen" atau "Video", dll.

"Authentication: disabled" port:445

Khususnya pengontrol domain: ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

Mengenai pembagian jaringan default file QuickBooks: ? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

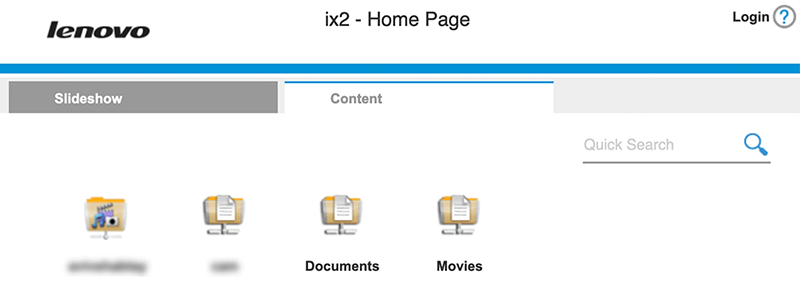

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

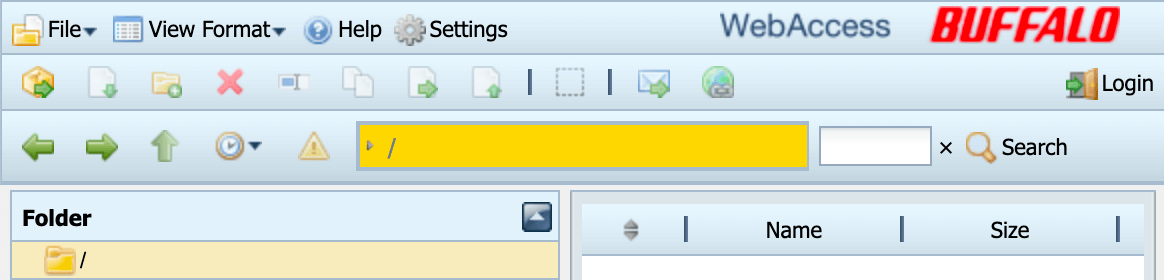

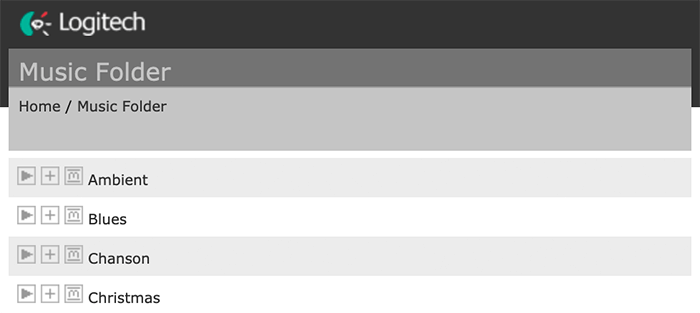

"Server: Logitech Media Server" "200 OK"

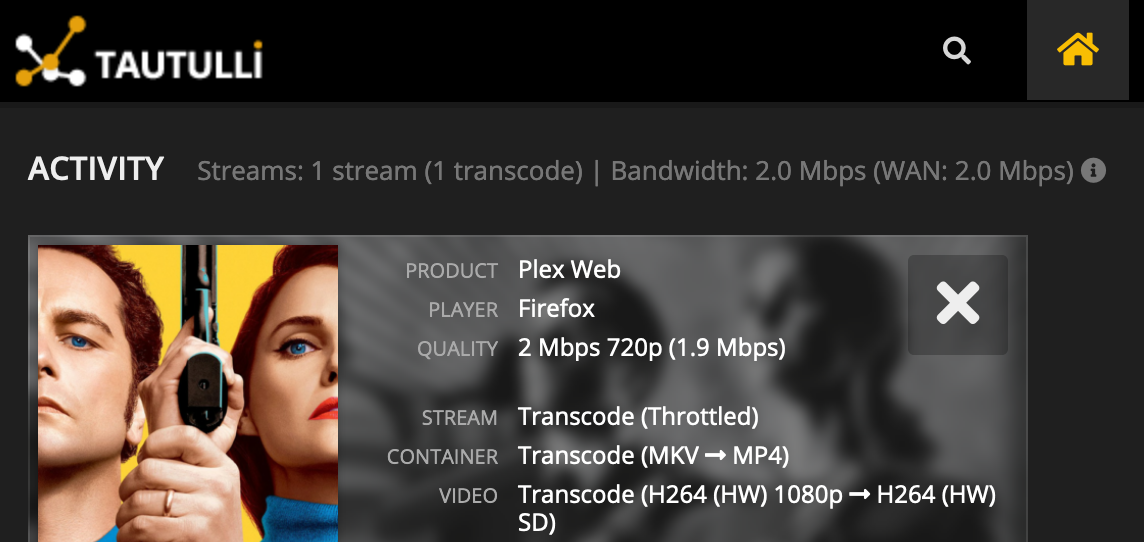

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

Contoh gambar tidak diperlukan. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

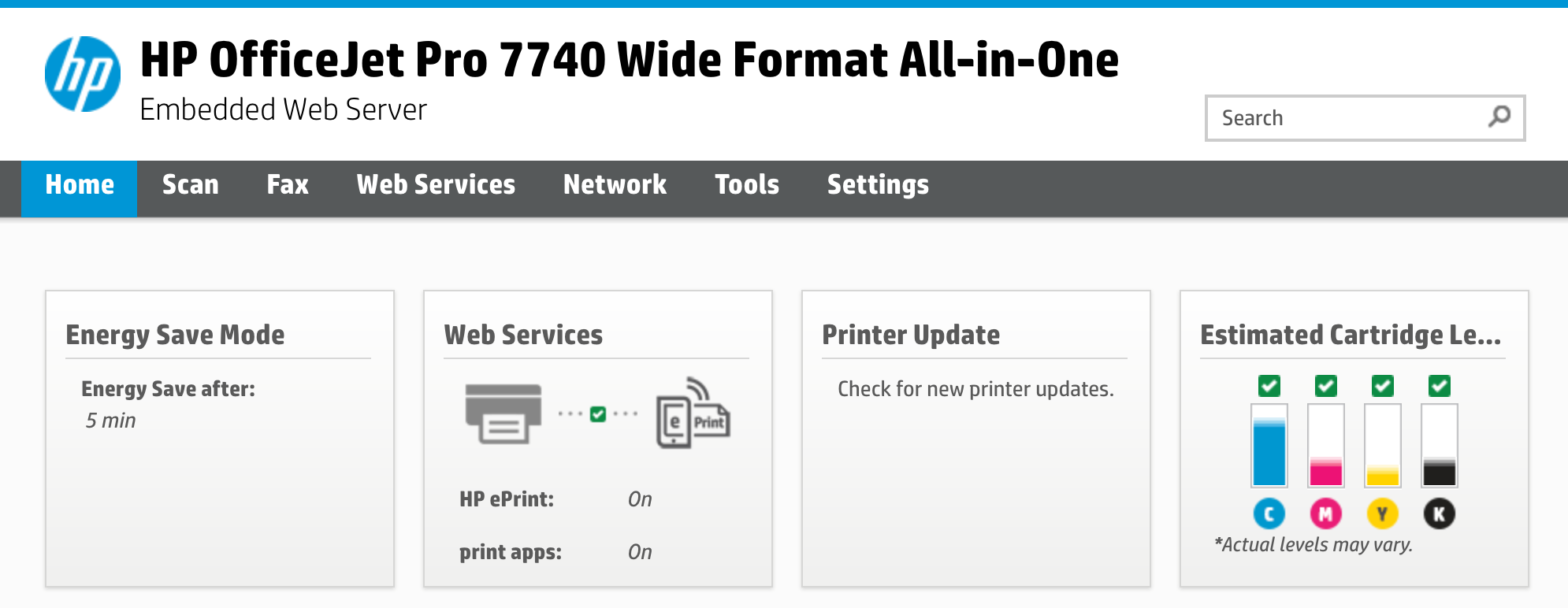

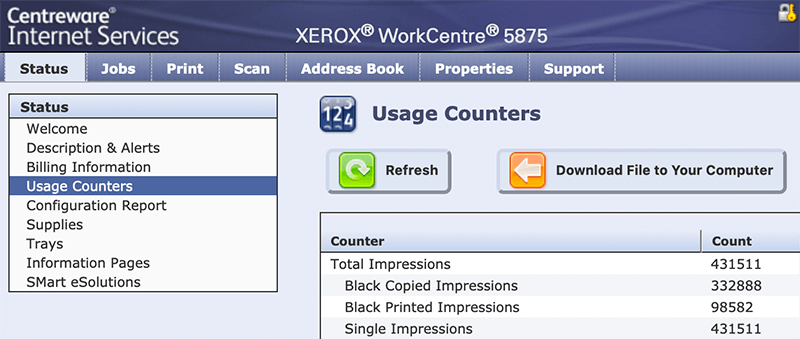

"Serial Number:" "Built:" "Server: HP HTTP"

ssl:"Xerox Generic Root"

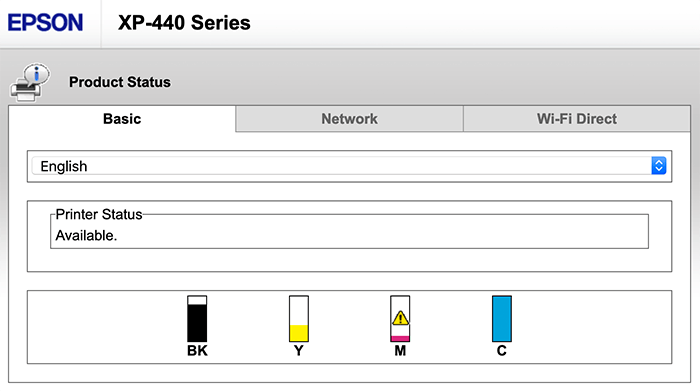

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

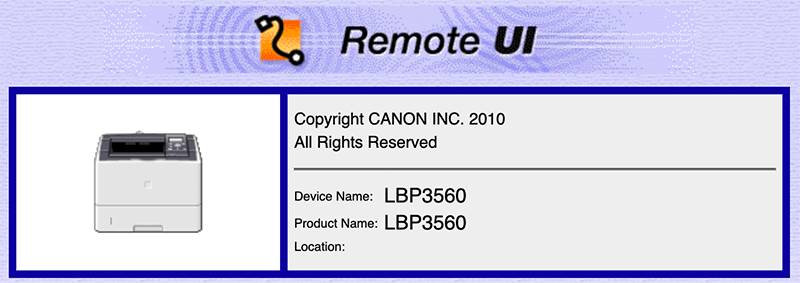

"Server: CANON HTTP Server"

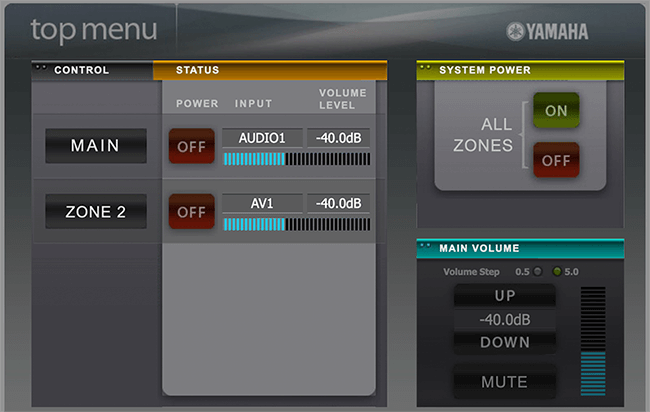

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TV, HomePods, dll.

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

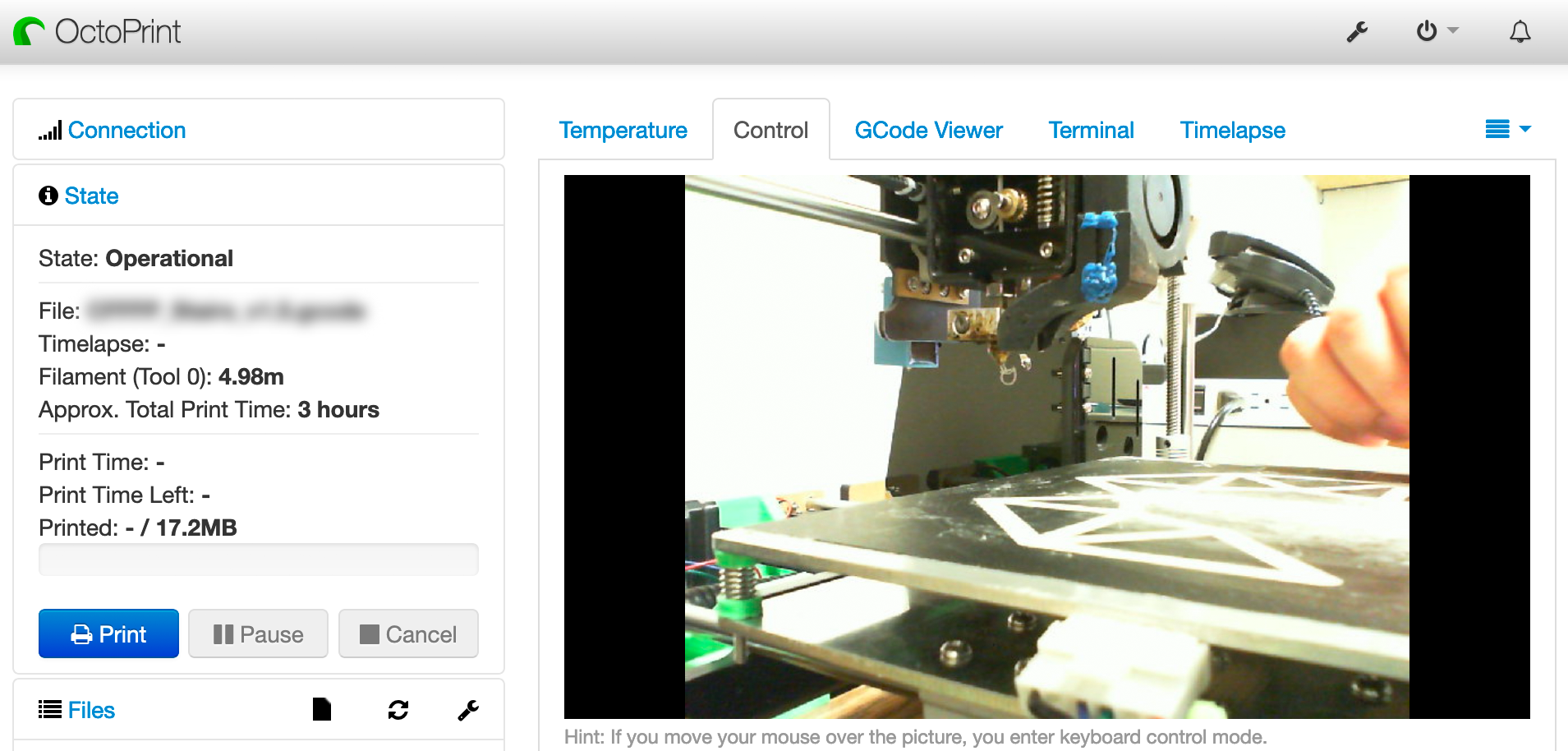

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

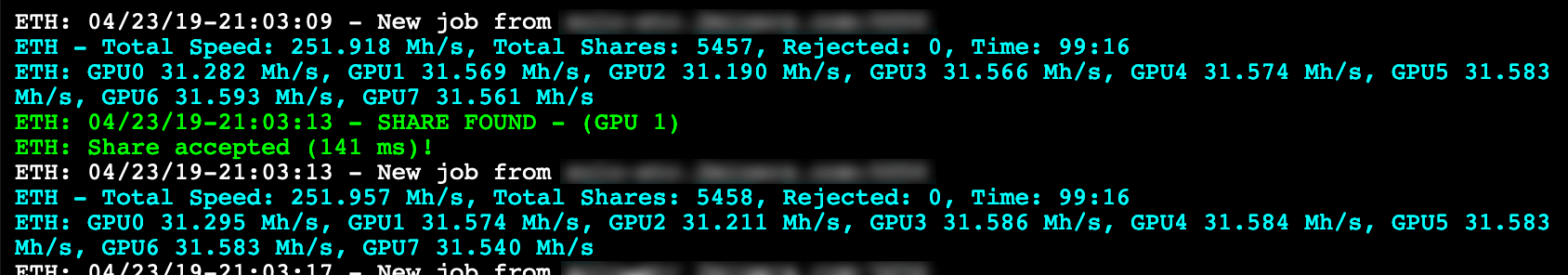

"ETH - Total speed"

Gantikan .pem dengan ekstensi apa pun atau nama file seperti phpinfo.php .

http.title:"Index of /" http.html:".pem"

File wp-config.php terbuka yang berisi kredensial database.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

Port 17 (RFC 865) memiliki sejarah yang aneh...

port:17 product:"Windows qotd"

"X-Recruiting:"

Jika Anda menemukan permata Shodan menarik lainnya, baik itu permintaan pencarian atau contoh spesifik, berikan komentar di blog atau buka terbitan/PR di sini di GitHub.

Selamat jalan, sesama penetrator!

Sedapat mungkin berdasarkan hukum, Jake Jarvis telah melepaskan semua hak cipta dan hak terkait atau hak terkait atas karya ini.

Dicerminkan dari postingan blog di https://jarv.is/notes/shodan-search-queries/.