o365-serangan-toolkit memungkinkan operator melakukan serangan phishing oauth.

Kami memutuskan untuk beralih dari model lama definisi statis ke sepenuhnya "interaktif" dengan akun secara real-time.

Titik akhir phishing bertanggung jawab untuk menyajikan file HTML yang melakukan phishing token OAuth.

Setelah itu, token tersebut akan digunakan oleh layanan backend untuk melakukan serangan yang ditentukan.

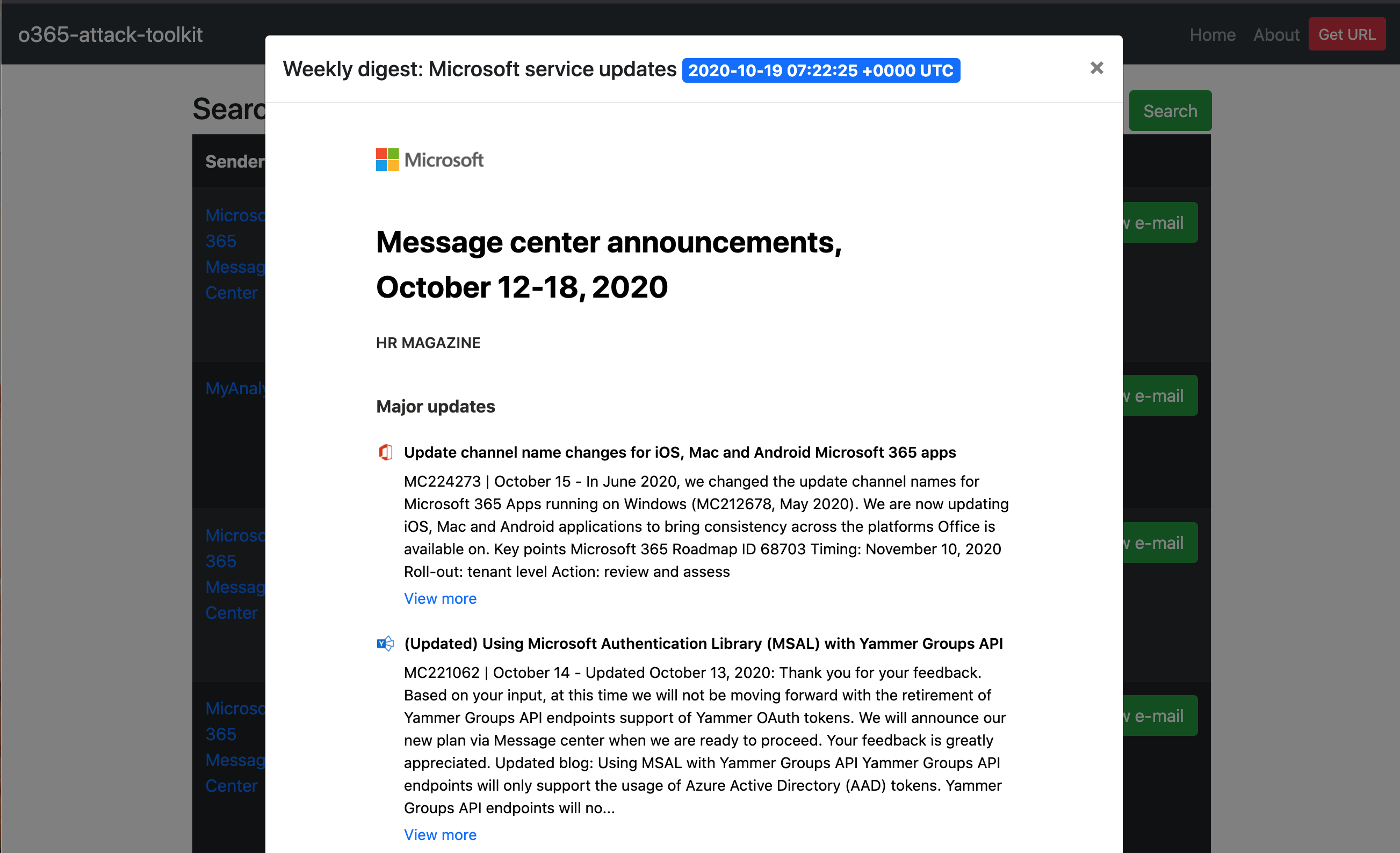

Antarmuka manajemen dapat digunakan untuk memeriksa informasi yang diekstraksi dari Microsoft Graph API.

Email pengguna dapat diakses dengan mencari kata kunci tertentu menggunakan antarmuka manajemen. Fitur lama untuk mengunduh email dengan kata kunci telah dihentikan.

Versi baru alat ini memungkinkan Anda mengirim email HTML/TXT, termasuk lampiran ke alamat email tertentu dari pengguna yang disusupi. Fitur ini sangat berguna karena pengiriman email spear-phishing dari pengguna lebih dapat dipercaya.

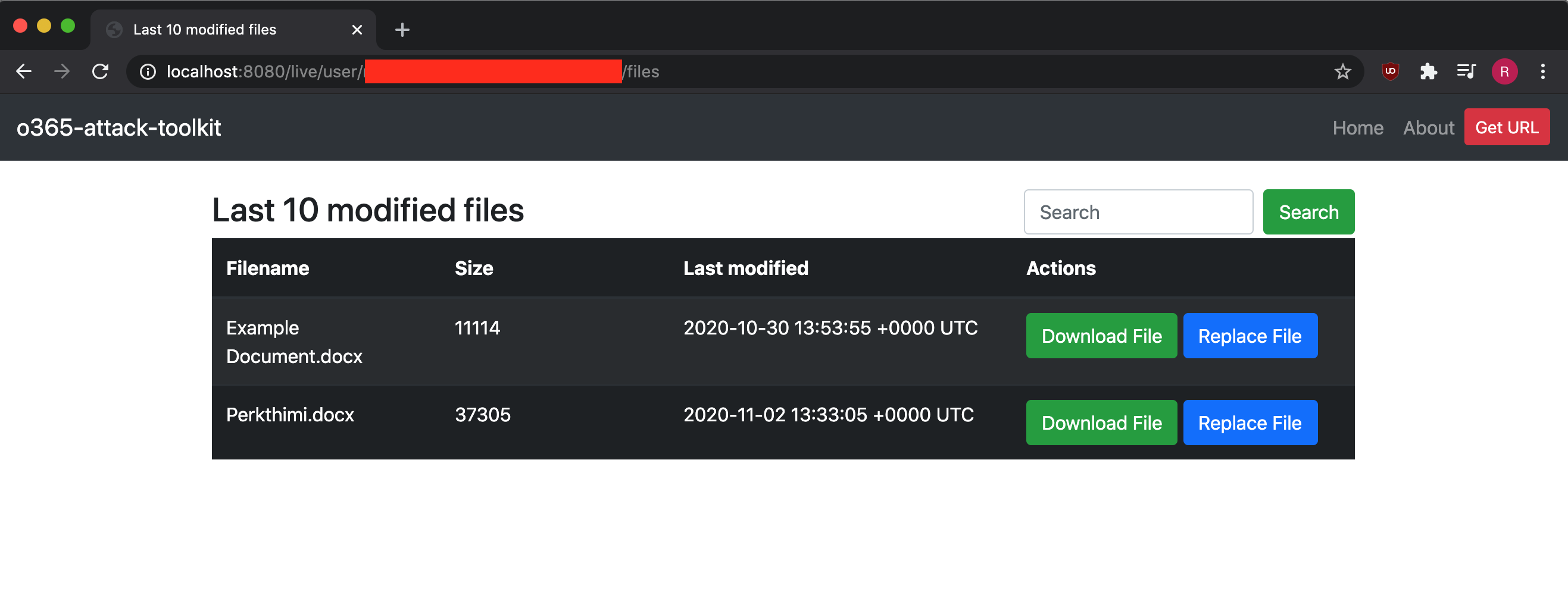

Microsoft Graph API dapat digunakan untuk mengakses file di pustaka dokumen OneDrive, OneDrive for Business, dan SharePoint. File pengguna dapat dicari dan diunduh secara interaktif menggunakan antarmuka manajemen. Fitur lama untuk mengunduh file dengan kata kunci telah dihentikan.

Dokumen pengguna yang dihosting di OneDrive/Sharepoint dapat dimodifikasi dengan menggunakan Graph API. Pada versi awal toolkit ini, 10 file terakhir akan di-backdoor dengan makro yang telah ditentukan sebelumnya. Ini berisiko selama operasi Tim Merah sehingga penggunaannya terbatas. Karena alasan ini, kami menerapkan fitur penggantian file manual untuk memiliki kontrol lebih besar terhadap serangan tersebut.

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

Contoh konfigurasinya seperti dibawah ini :

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

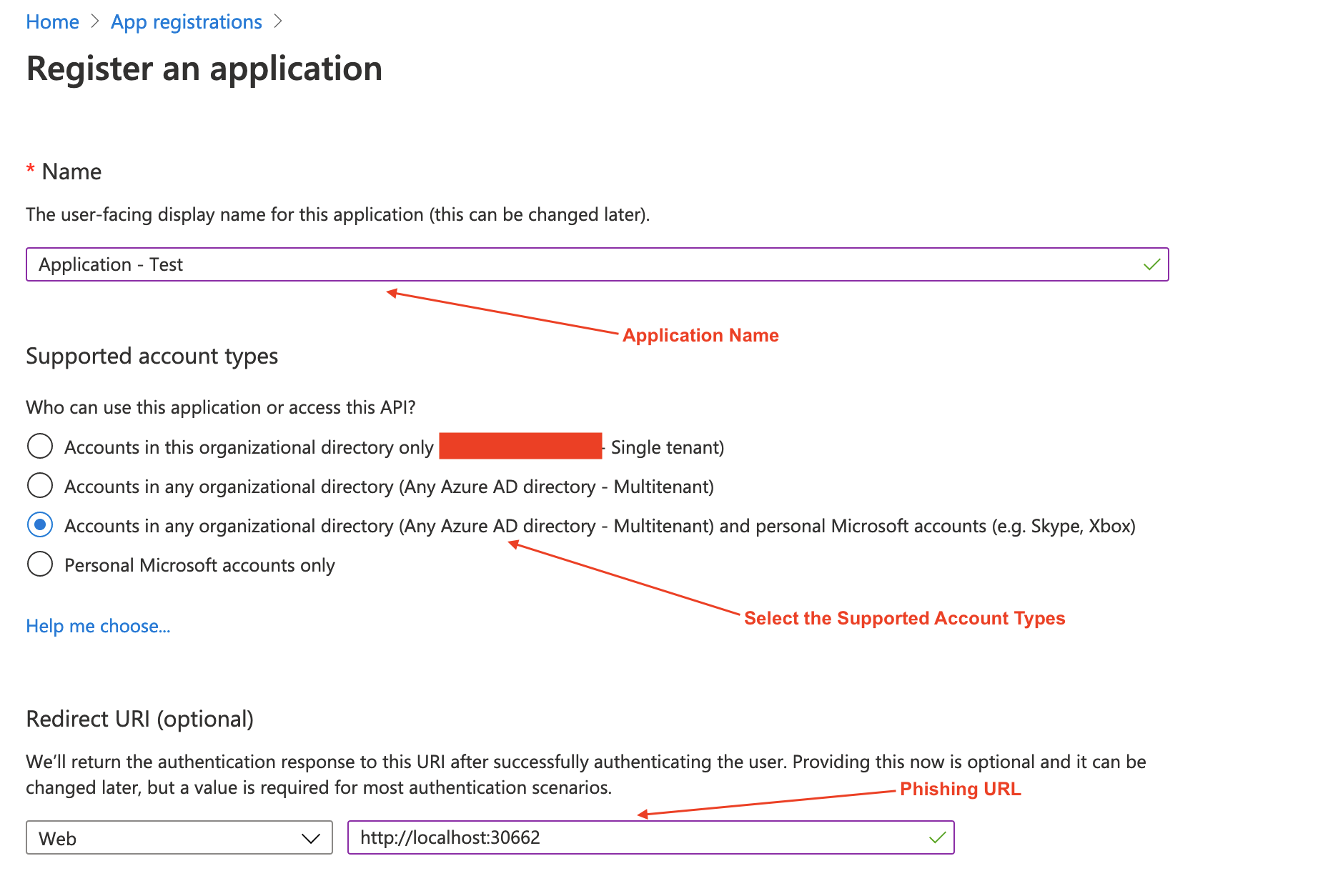

Sebelum mulai menggunakan toolkit ini, Anda perlu membuat Aplikasi di Portal Azure. Buka Azure Active Directory -> Pendaftaran Aplikasi -> Daftarkan aplikasi.

Setelah membuat aplikasi, salin ID Aplikasi di file konfigurasi.

Anda perlu membuat rahasia klien yang dapat dilakukan seperti yang ditunjukkan pada gambar berikut:

Perbarui rahasia klien pada file konfigurasi.

Antarmuka manajemen memungkinkan operator untuk berinteraksi dengan pengguna yang disusupi.