시간이 지남에 따라 저는 흥미롭고 재미있고 우울한 다양한 검색어를 수집하여 문자 그대로 인터넷 검색 엔진인 Shodan에 연결했습니다. 일부는 얼굴 손바닥을 유발하는 결과를 반환하는 반면 다른 일부는 야생에서 심각하거나 고대의 취약점을 반환합니다.

대부분의 검색 필터에는 Shodan 계정이 필요합니다.

가능한 경우 이러한 쿼리는 보안되지 않은/개방형 인스턴스만 반환한다고 가정할 수 있습니다. 귀하의 법적 이익을 위해 로그인하지 않은 경우 (기본 비밀번호를 사용하더라도) 로그인을 시도하지 마십시오! country:US 또는 org:"Harvard University" 또는 hostname:"nasa.gov" 와 같은 필터를 끝에 추가하여 결과 범위를 좁히세요.

세계와 그 장치는 빛나는 새로운 인터넷을 통해 빠르게 더 많이 연결되고 있습니다. 것들 젠장 — 결과적으로 기하급수적으로 더 위험해졌습니다. 이를 위해 이 목록이 해로움보다는 인식(그리고 솔직히 말해서 헐떡이는 두려움)을 퍼뜨리기를 바랍니다.

그리고 언제나처럼 책임감 있게 발견하고 공개하세요! ?

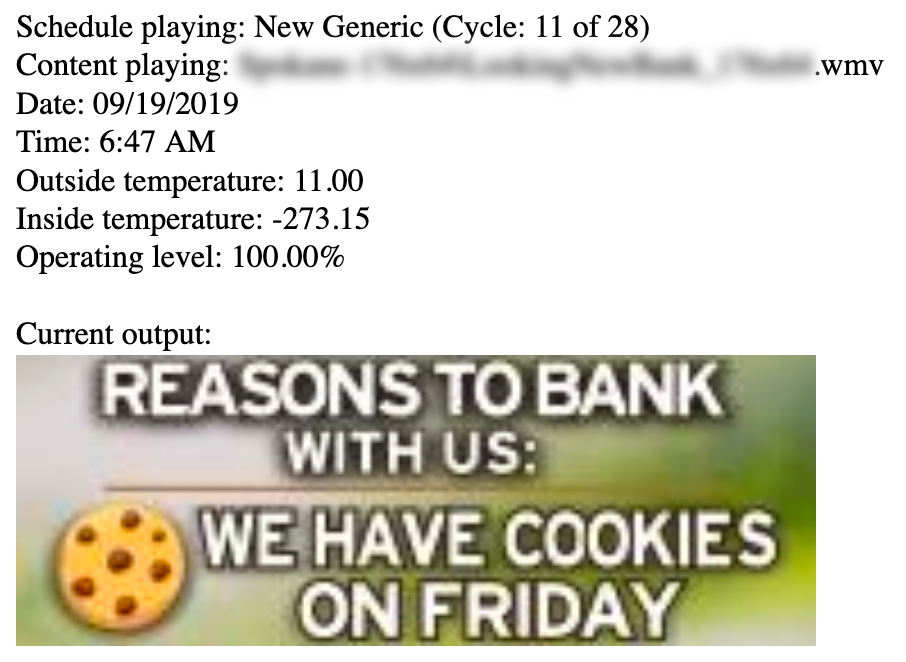

"Server: Prismview Player"

"in-tank inventory" port:10001

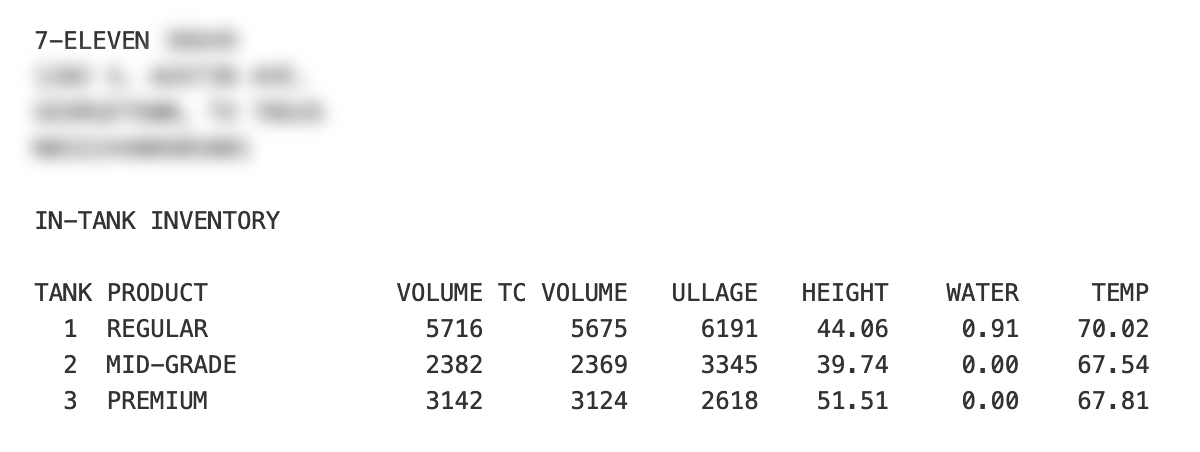

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

RFC 3924에서 Cisco가 설명한 도청 메커니즘은 다음과 같습니다.

합법적 감청이란 합법적으로 승인된 감청 대상의 통신을 감청하고 모니터링하는 것입니다. "감청 주체"[...]라는 용어는 통신 및/또는 IRI(감청 관련 정보)가 감청되어 일부 기관에 전달되도록 적법하게 승인된 통신 서비스 가입자를 의미합니다.

"[2J[H Encartele Confidential"

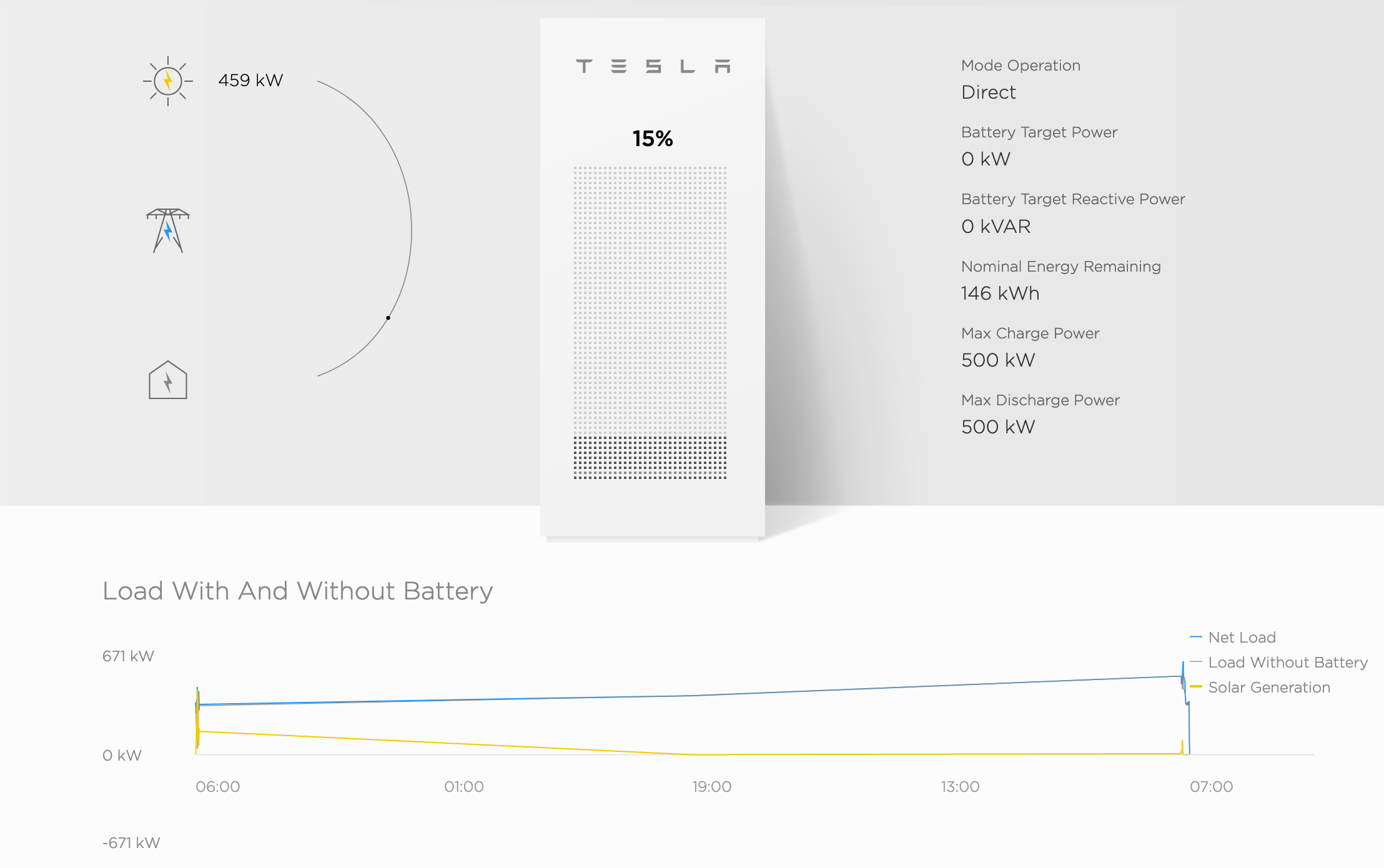

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

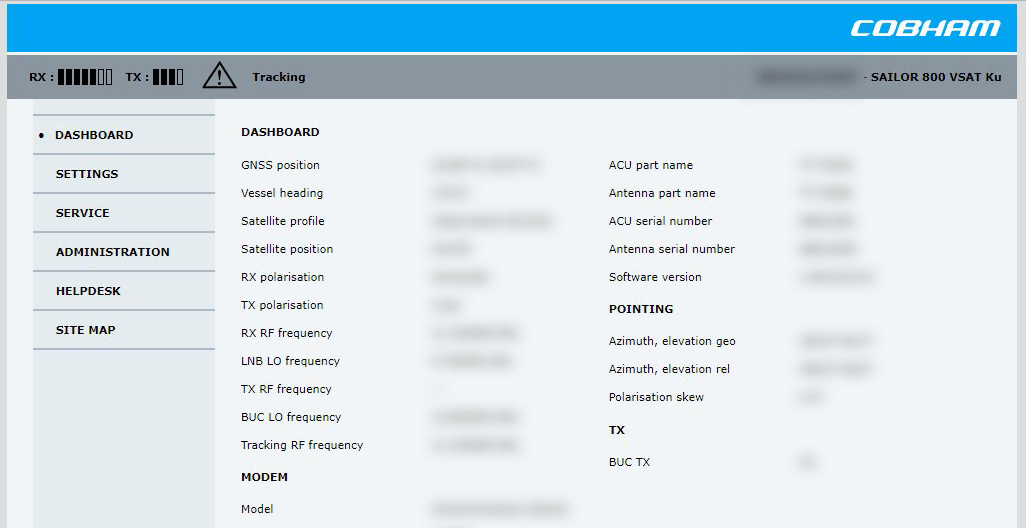

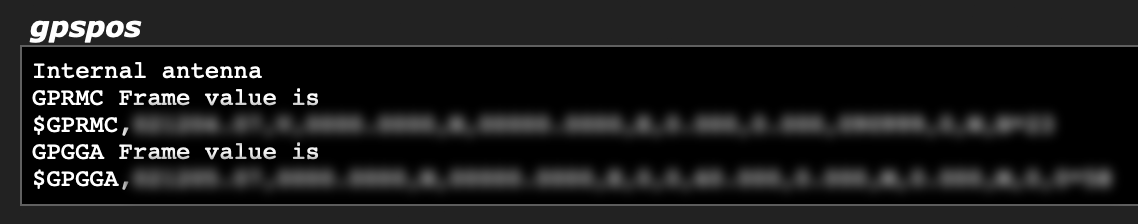

Shodan은 실시간으로 선박 위치를 매핑하는 매우 멋진 Ship Tracker를 만들었습니다!

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

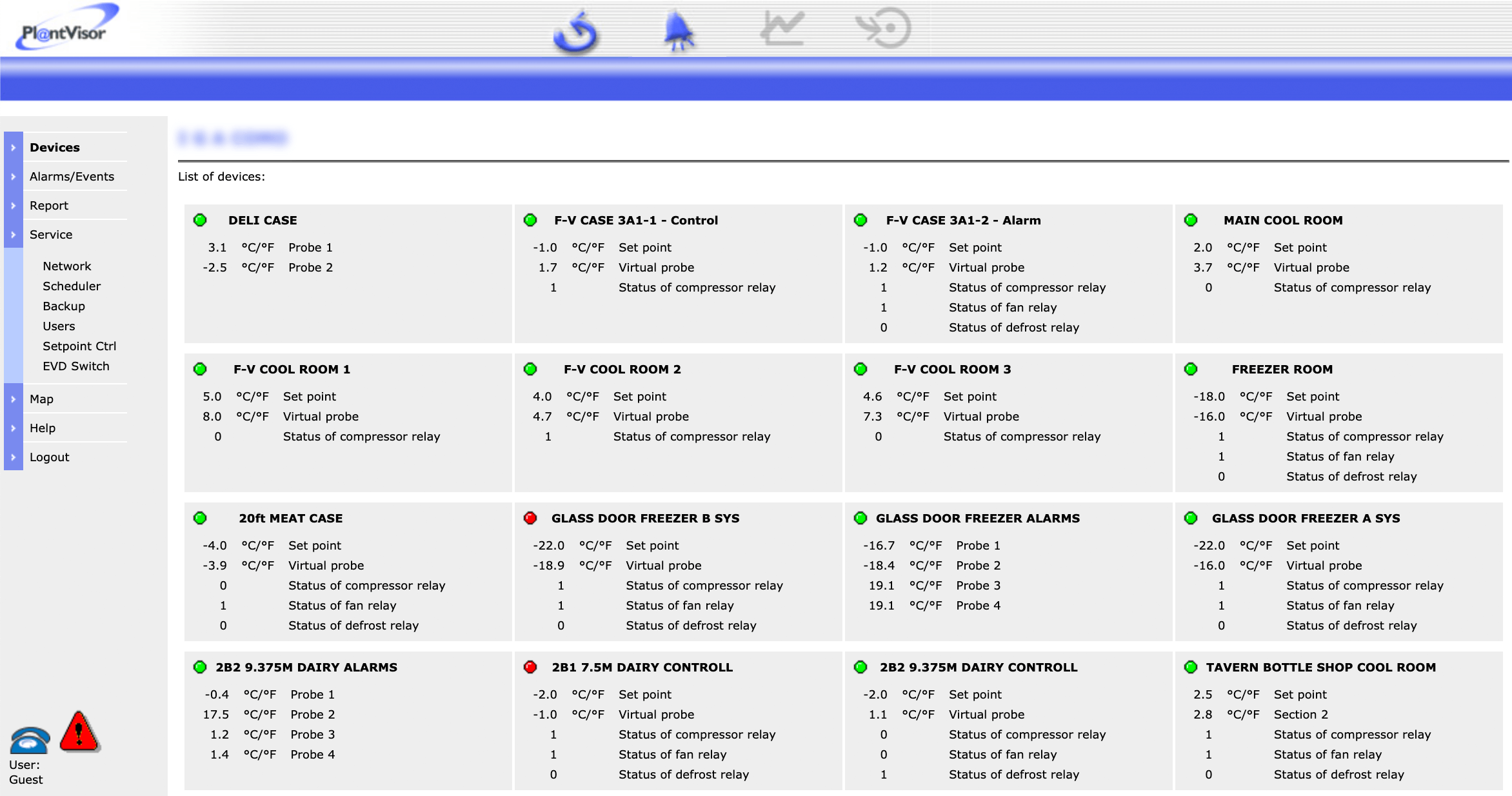

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

고맙게도 기본적으로 보안이 유지되지만 이 1,700개 이상의 시스템은 여전히 인터넷에서 작동하지 않습니다.

"DICOM Server Response" port:104

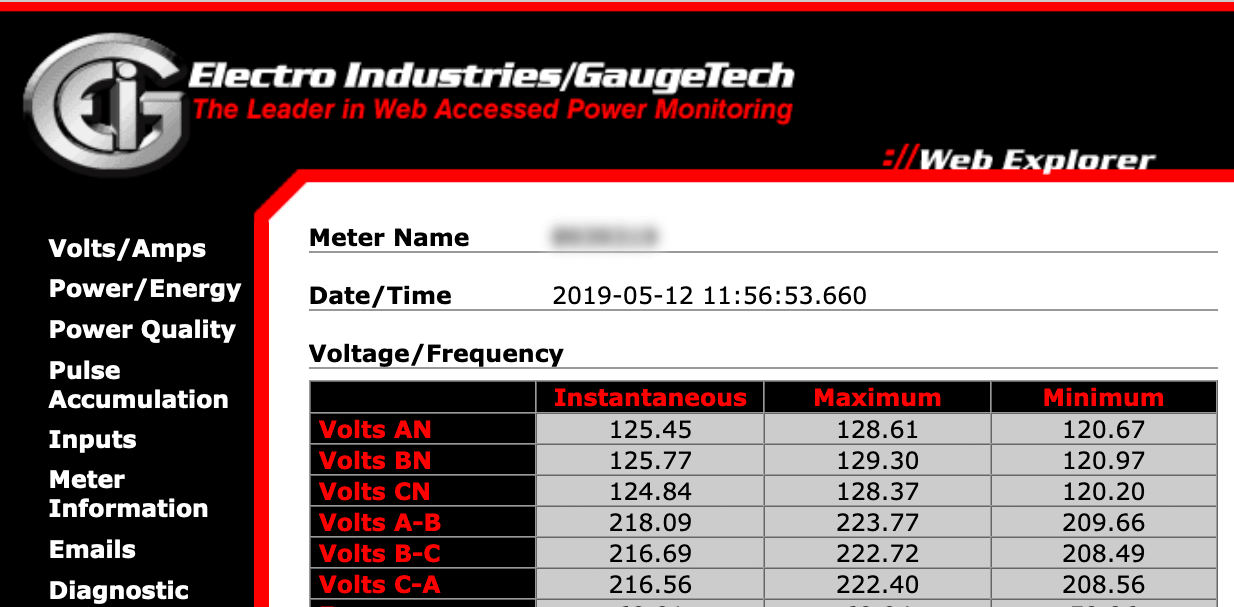

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

"log off" "select the appropriate"

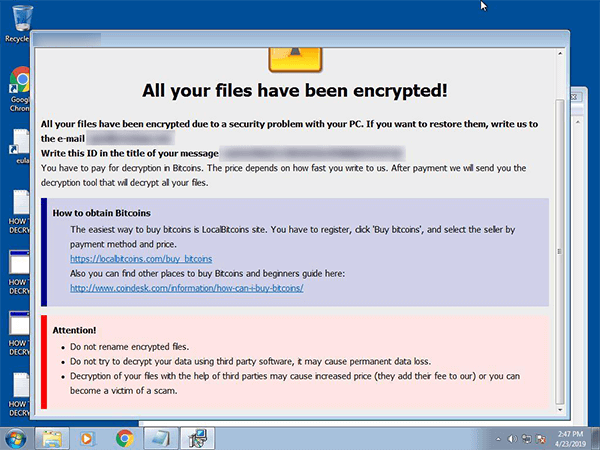

"authentication disabled" "RFB 003.008"

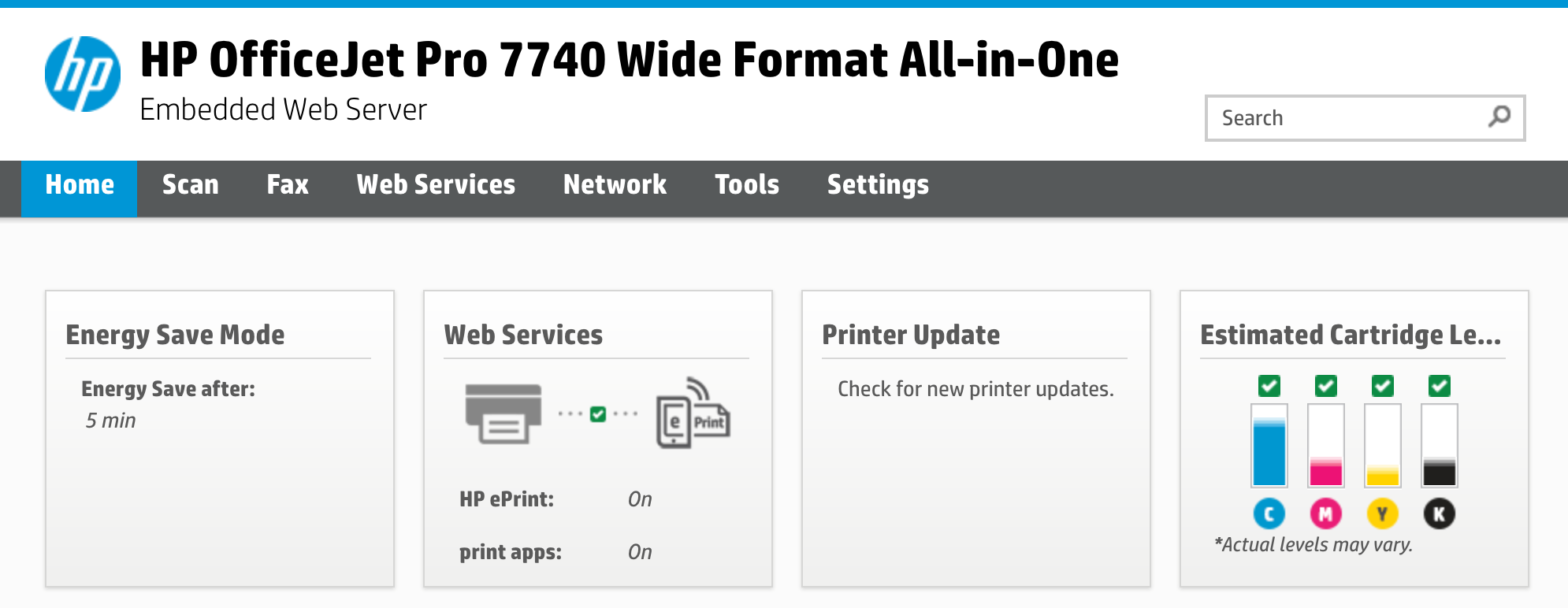

그런데 Shodan Images는 스크린샷을 검색할 수 있는 훌륭한 보조 도구입니다! ? →

지금 첫 번째 결과입니다. ?

99.99%는 보조 Windows 로그인 화면으로 보호됩니다.

"x03x00x00x0bx06xd0x00x00x124x00"

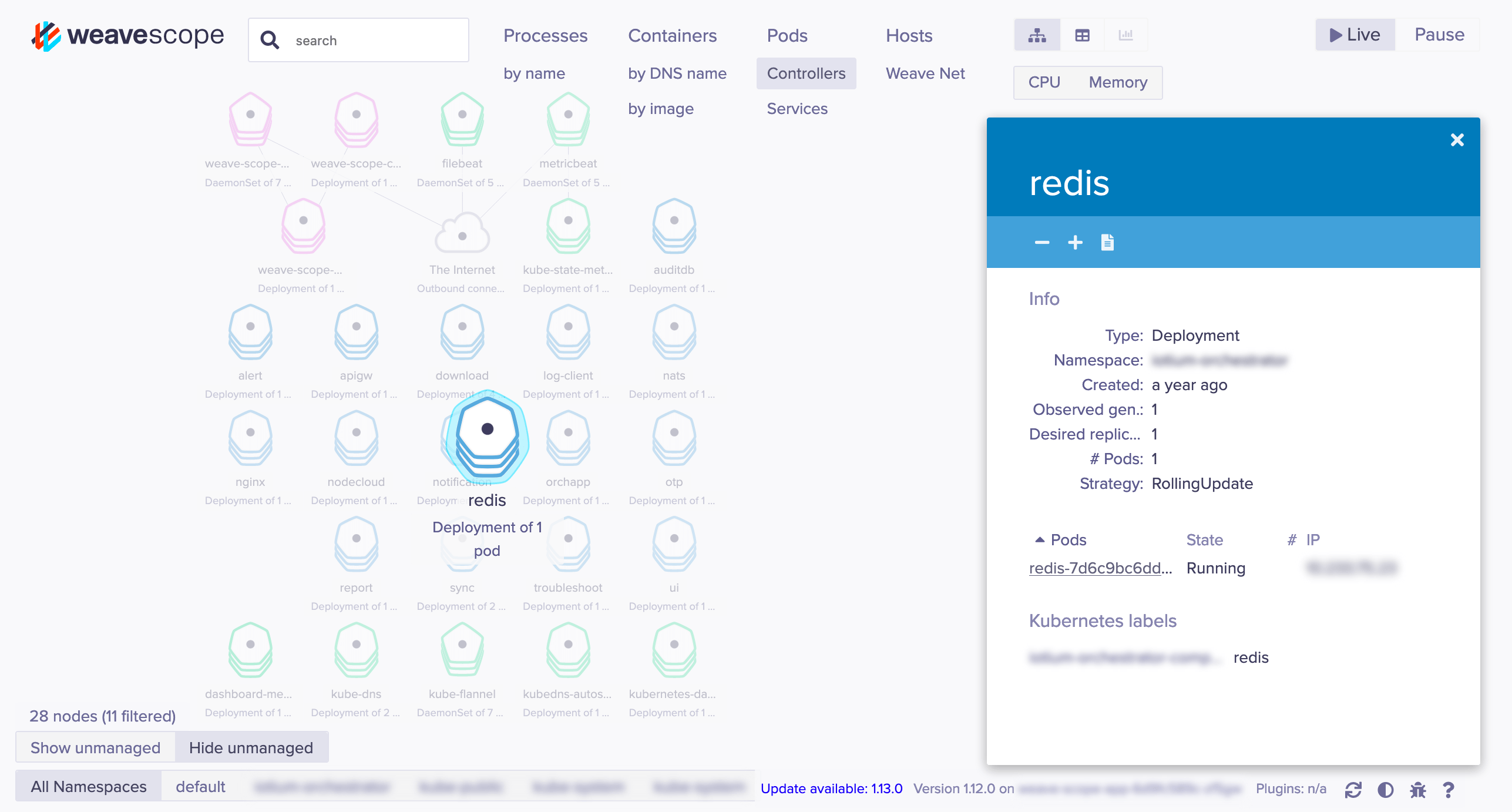

Kubernetes 포드 및 Docker 컨테이너 내부의 명령줄 액세스와 전체 인프라의 실시간 시각화/모니터링.

title:"Weave Scope" http.favicon.hash:567176827

이전 버전은 기본적으로 안전하지 않았습니다. 매우 무섭습니다.

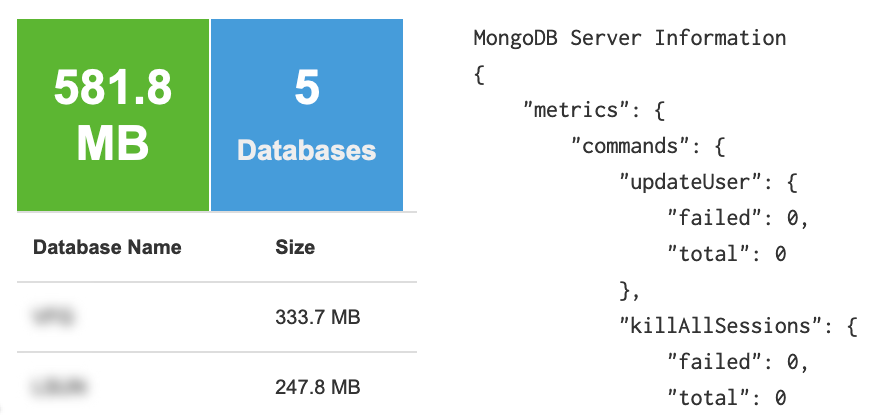

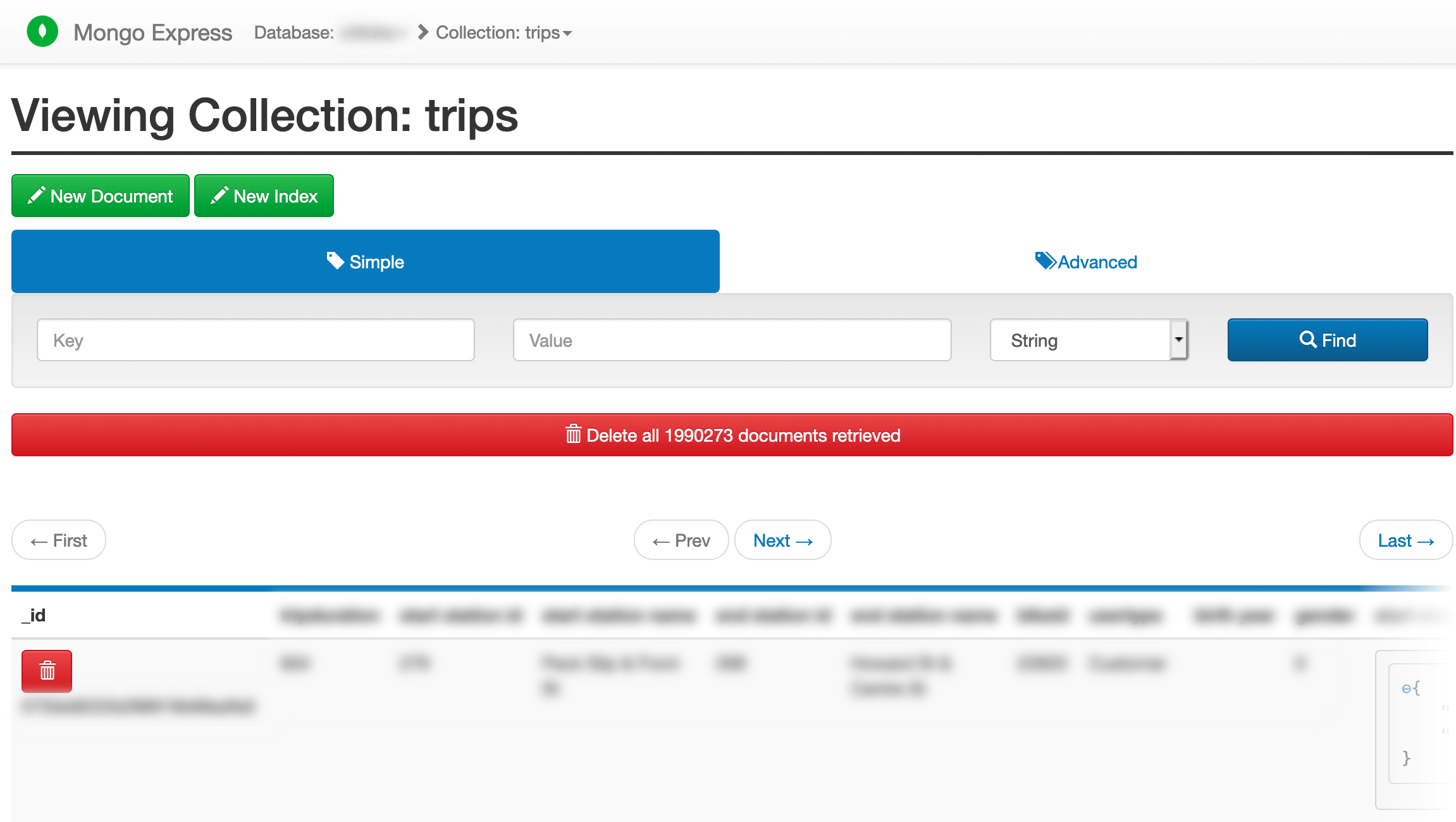

"MongoDB Server Information" port:27017 -authentication

악명 높은 phpMyAdmin과 비슷하지만 MongoDB용입니다.

"Set-Cookie: mongo-express=" "200 OK"

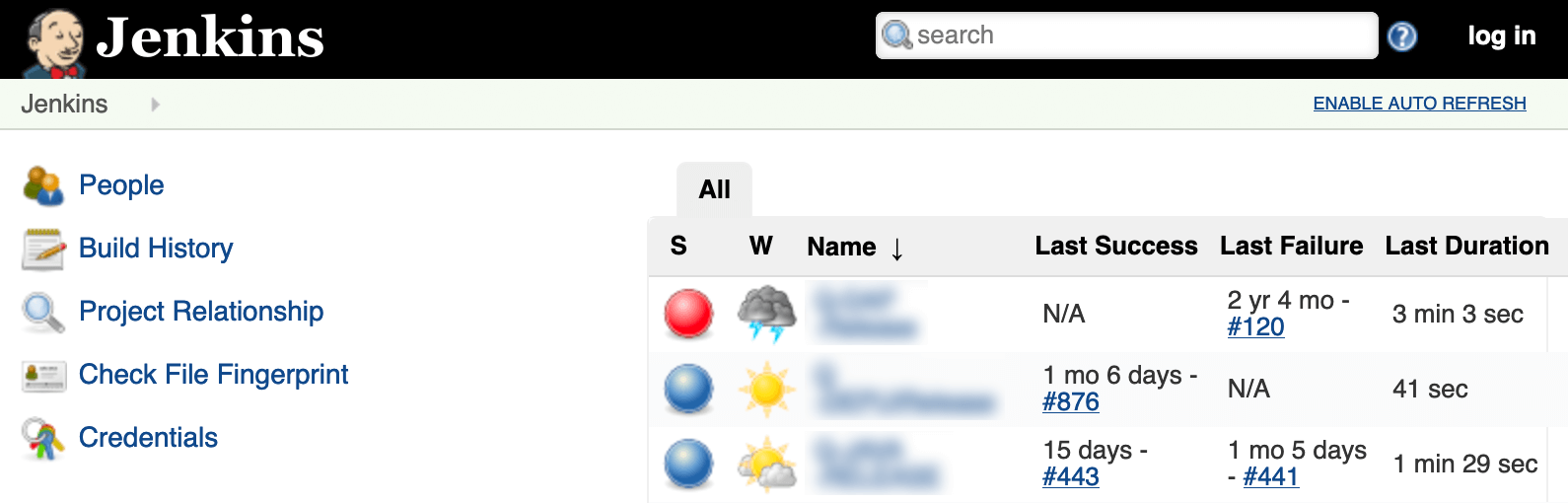

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root 로 로그인하셨나요? → "root@" port:23 -login -password -name -Session

Google의 엉성한 분할 업데이트 접근 방식의 접선 결과입니다. ? 자세한 내용은 여기를 참조하세요.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

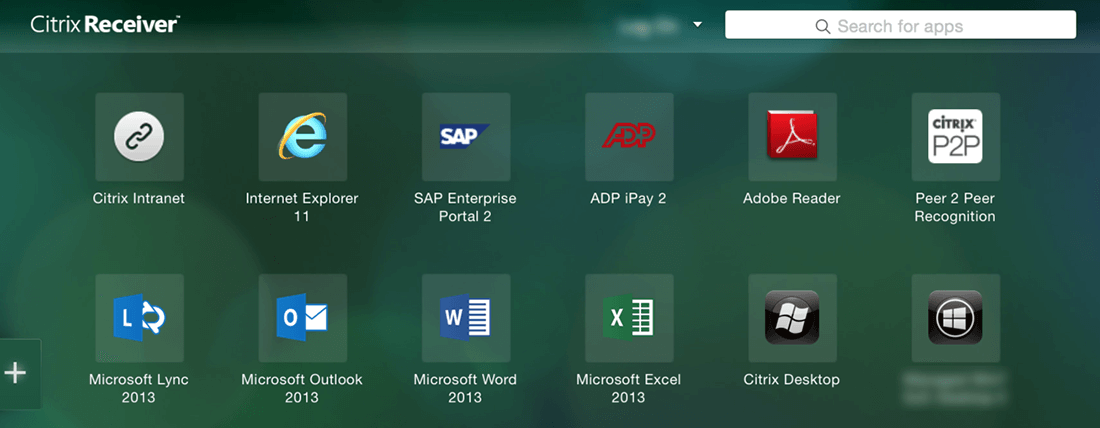

"Citrix Applications:" port:1604

취약함(일종의 "설계상"이지만 특히 노출된 경우).

"smart install client active"

PBX "gateway console" -password port:23

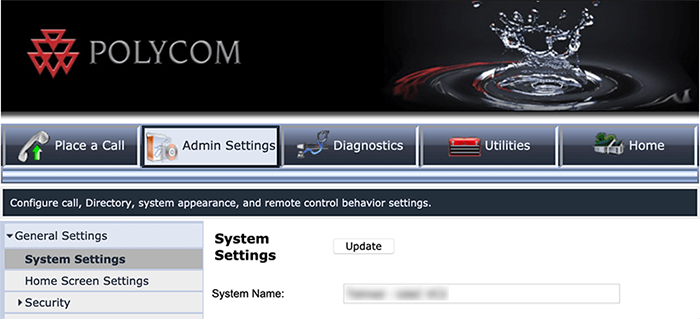

http.title:"- Polycom" "Server: lighttpd"

텔넷 구성: ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

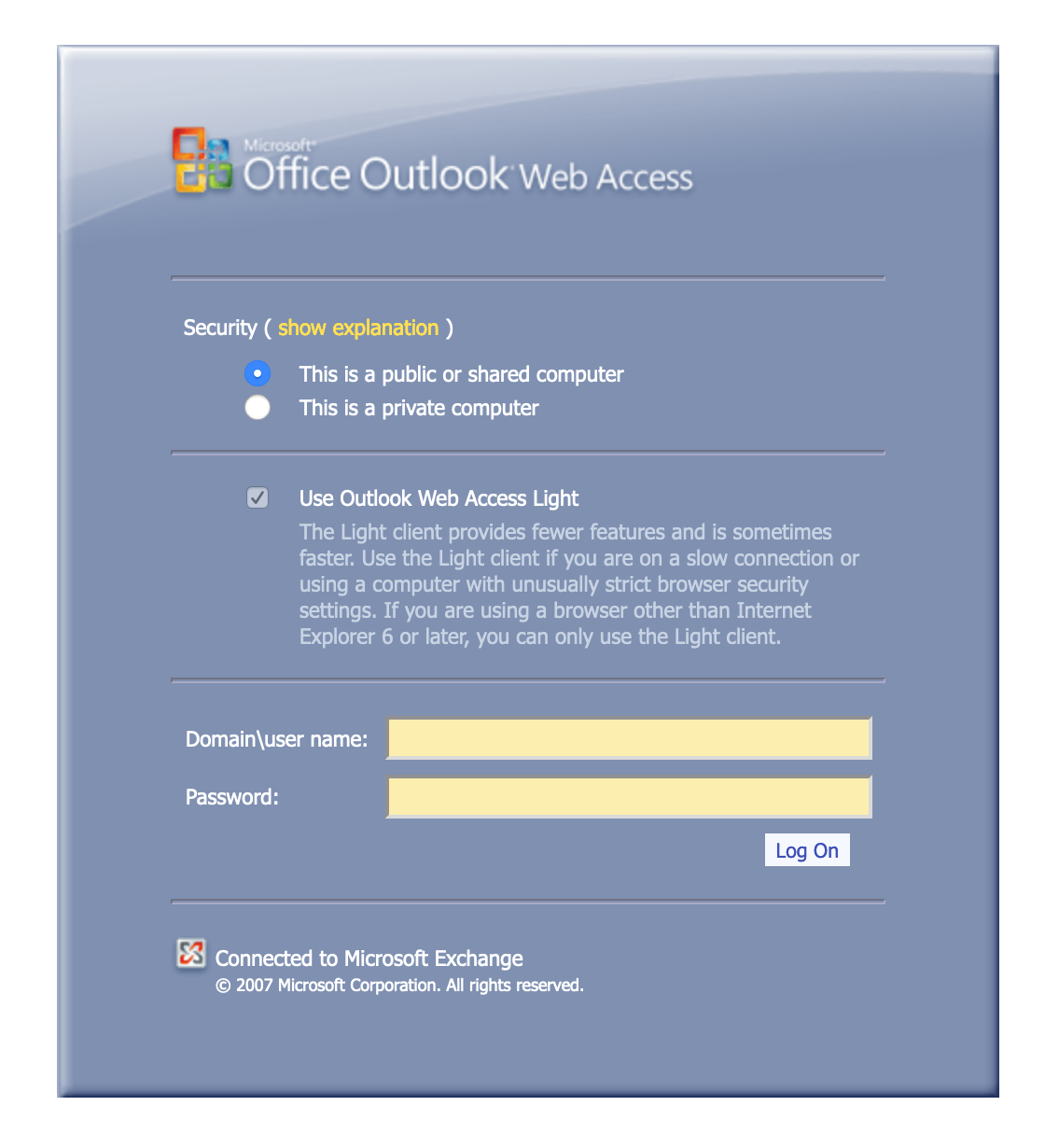

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

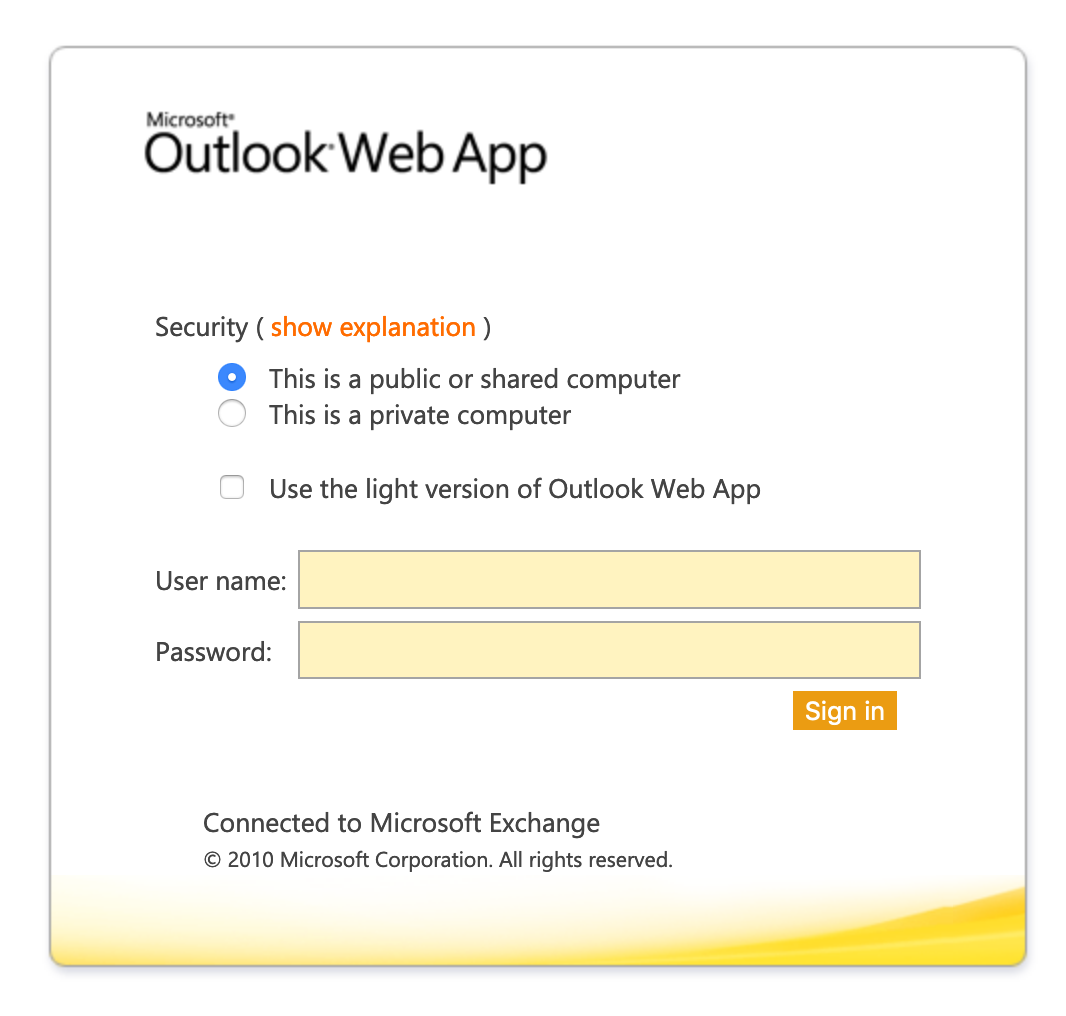

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

"X-MS-Server-Fqdn"

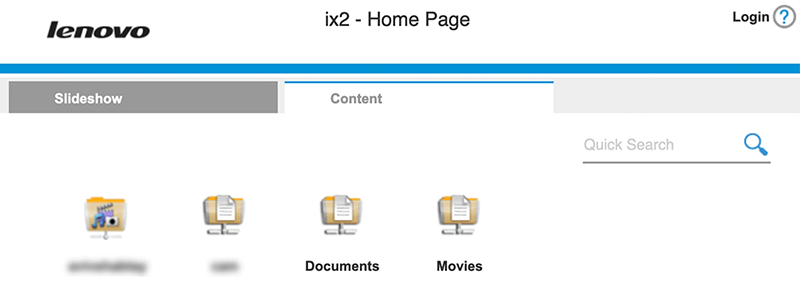

최대 500,000개의 결과를 생성합니다..."문서" 또는 "비디오" 등을 추가하여 범위를 좁힙니다.

"Authentication: disabled" port:445

특히 도메인 컨트롤러: ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

QuickBooks 파일의 기본 네트워크 공유에 관하여: ? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

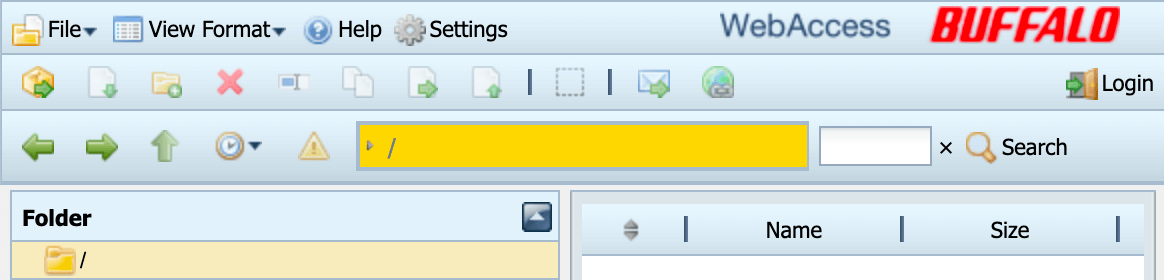

"Server: Logitech Media Server" "200 OK"

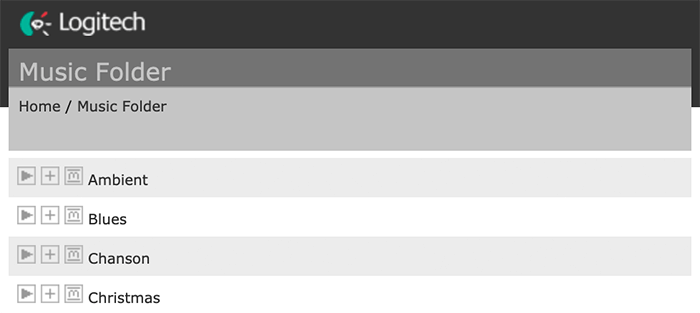

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

예시 이미지는 필요하지 않습니다. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

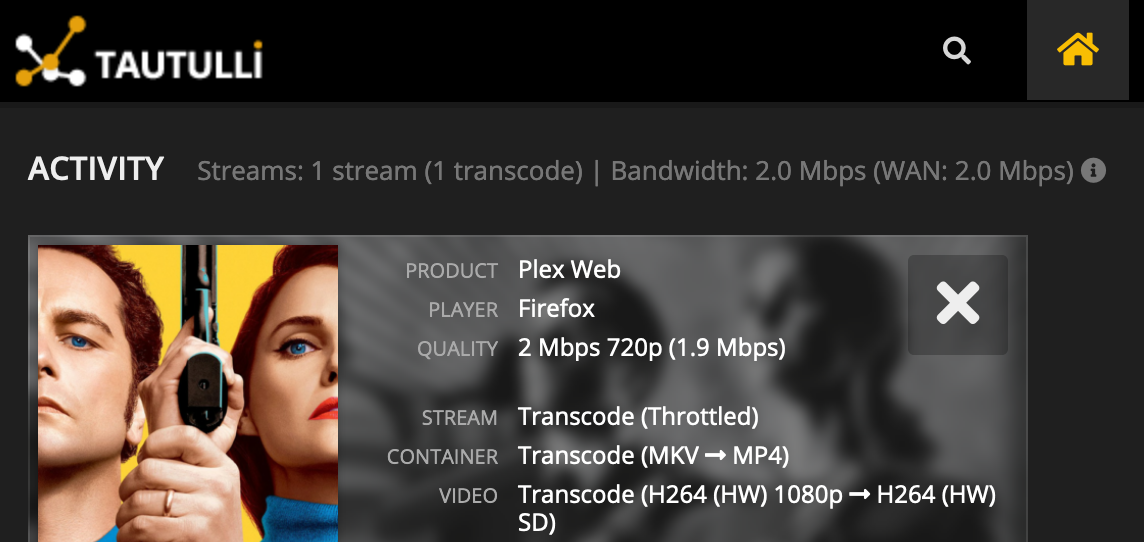

"Serial Number:" "Built:" "Server: HP HTTP"

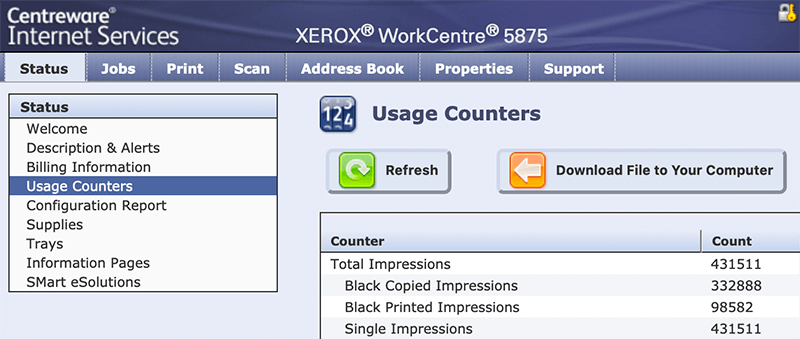

ssl:"Xerox Generic Root"

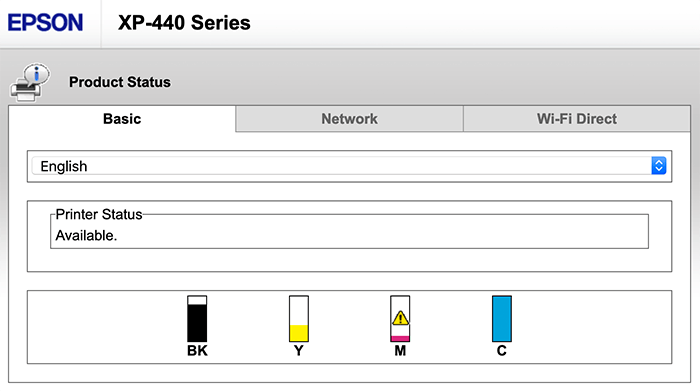

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

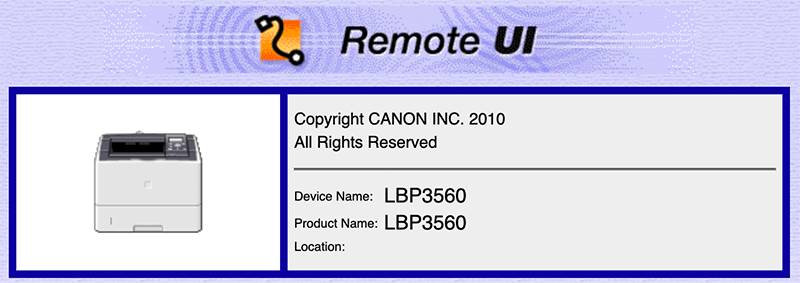

"Server: CANON HTTP Server"

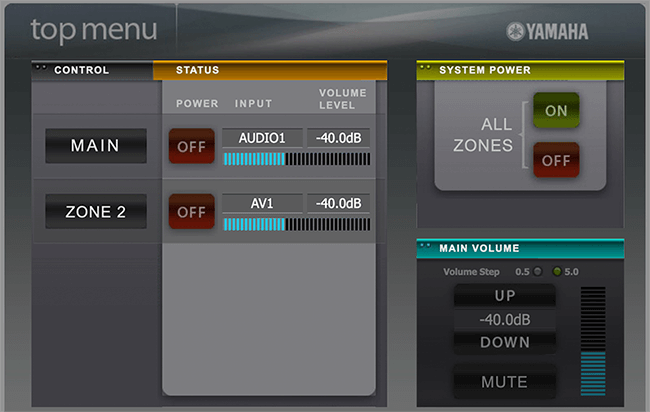

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TV, HomePod 등

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

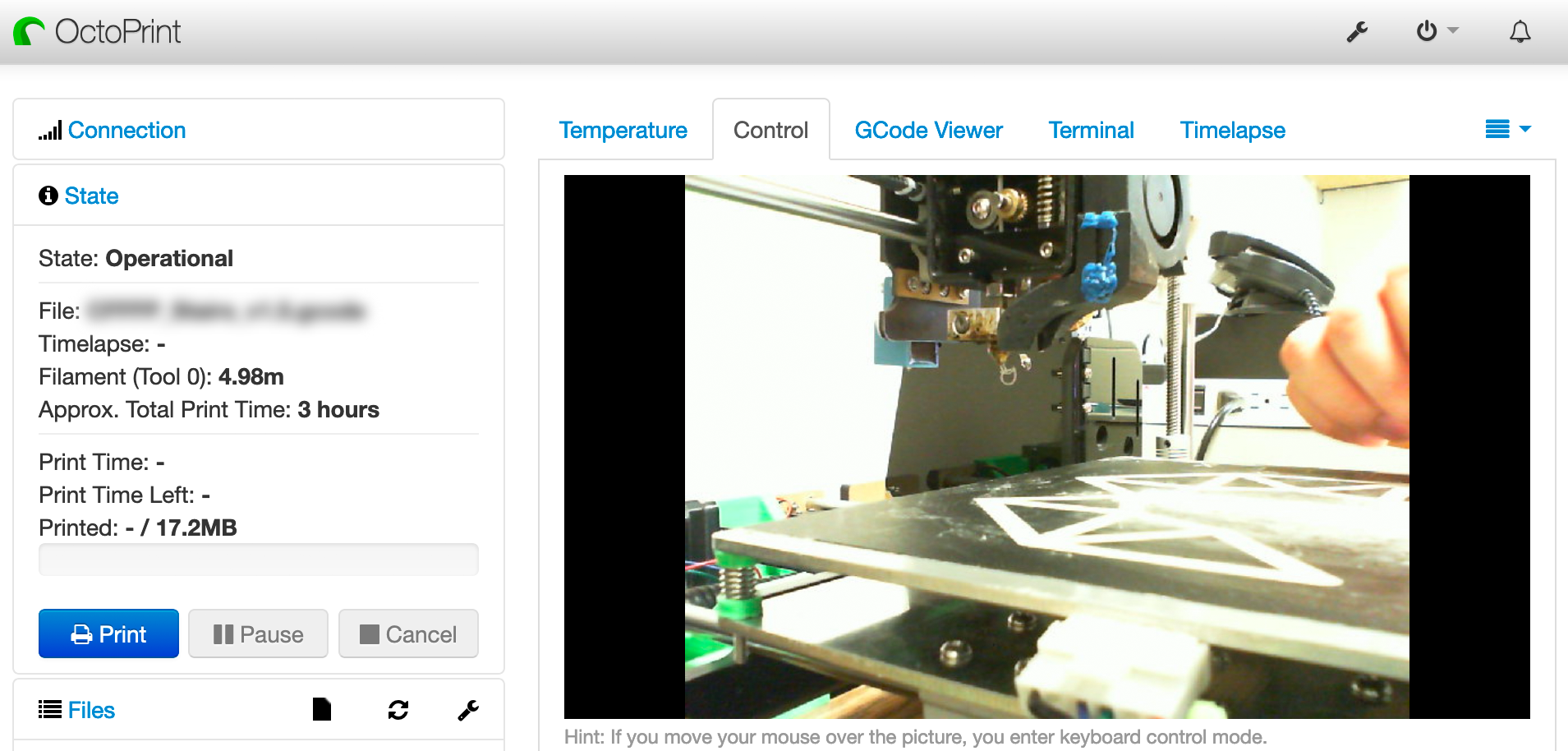

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

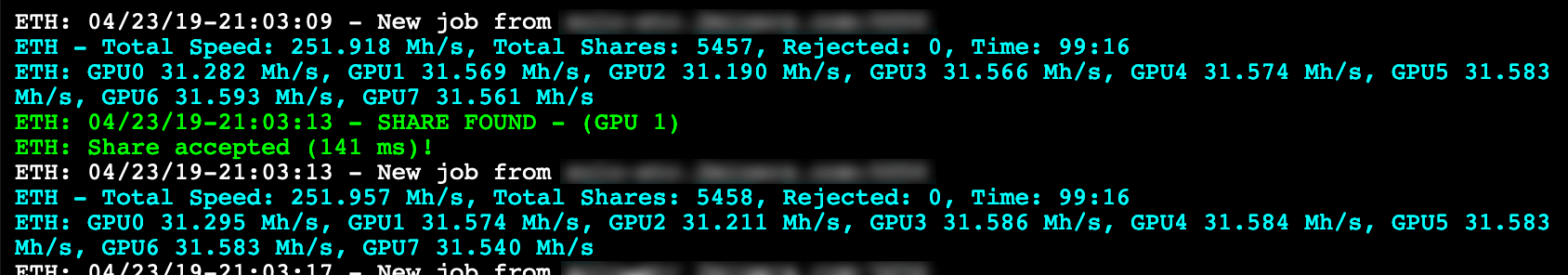

"ETH - Total speed"

.pem 확장자나 phpinfo.php 와 같은 파일 이름으로 대체하세요.

http.title:"Index of /" http.html:".pem"

데이터베이스 자격 증명이 포함된 wp-config.php 파일이 노출되었습니다.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

포트 17(RFC 865)에는 기이한 역사가 있습니다.

port:17 product:"Windows qotd"

"X-Recruiting:"

검색어든 특정 예시든 다른 흥미로운 Shodan 보석을 발견했다면 블로그에 댓글을 남기거나 여기 GitHub에서 이슈/PR을 열어주세요.

즐거운 여행이 되세요, 침투자 여러분!

법률에 따라 가능한 한도 내에서 Jake Jarvis는 이 저작물에 대한 모든 저작권 및 관련 권리 또는 저작인접권을 포기했습니다.

https://jarv.is/notes/shodan-search-queries/의 블로그 게시물에서 미러링되었습니다.