가장합니다

설명

이 repo에는 다음 블로그 게시물 https://sensepost.com/blog/2022/abusing-windows-tokens-to-compromise-active-directory-without-touching-lsass/를 작성하는 동안 개발 된 도구가 포함되어 있습니다. 블로그 게시물에는 토큰 조작 내부 메커니즘의 작동 방식과이를 활용하는 방법을 이해하기위한 모든 필요한 정보가 포함되어 있습니다.

콘텐츠

이 repo에는 네 가지 도구가 포함되어 있습니다.

- Windows 컴퓨터의 토큰을 원격으로 (psexec/wmiexec) 또는 대화식으로 조작하는 데 사용할 수있는 독립형 바이너리 (가장

- 내장 된 최저 바이너리와 함께 Crackmapexec Python Module (Messernate.py)

- Embedded CrackMapexec Binary (CME_Module/)는 가장 인 Printf가없는 Exe Binary와 동일합니다.

- 블로그 게시물에 제시된 list_tokens.c c ++ 코드

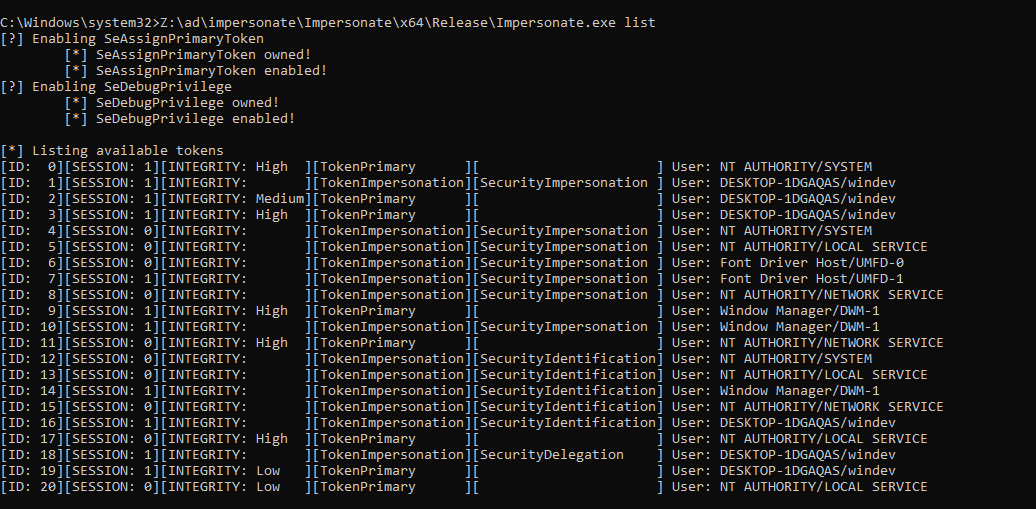

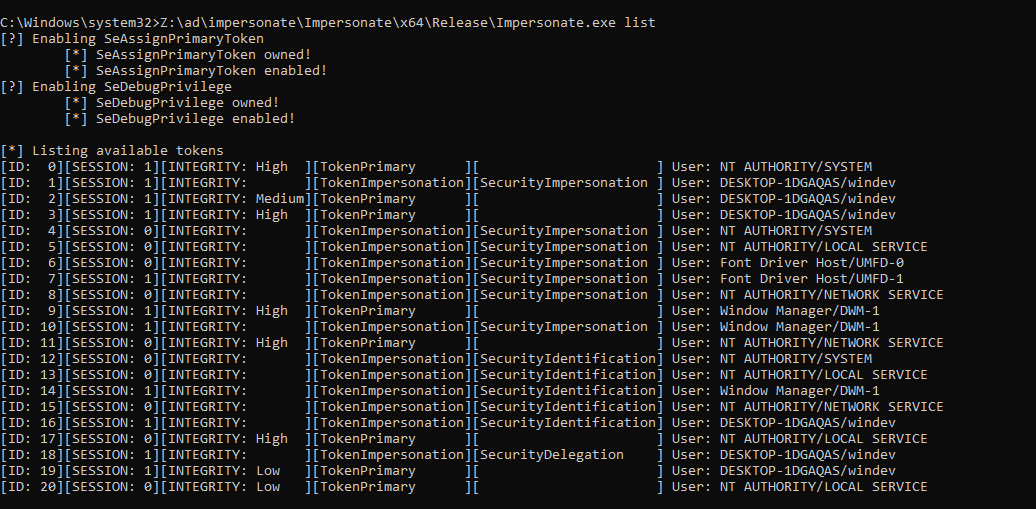

사칭 .exe 사용

최저 .exe 도구에는 세 가지 모듈이 포함되어 있습니다.

- 가장 목록 : 사용 가능한 토큰을 나열합니다

- 사과 exec : 사용자를 가장하는 명령을 실행할 수 있습니다.

- AddUser를 가장합니다.이를 통해 도메인 관리자에게 권한을 높일 수 있습니다.

컴파일 지침

프로젝트를 컴파일하려면 런타임 라이브러리 옵션을 프로젝트 속성의 다중 스레드 디버그 (/MTD)로 전환해야합니다.