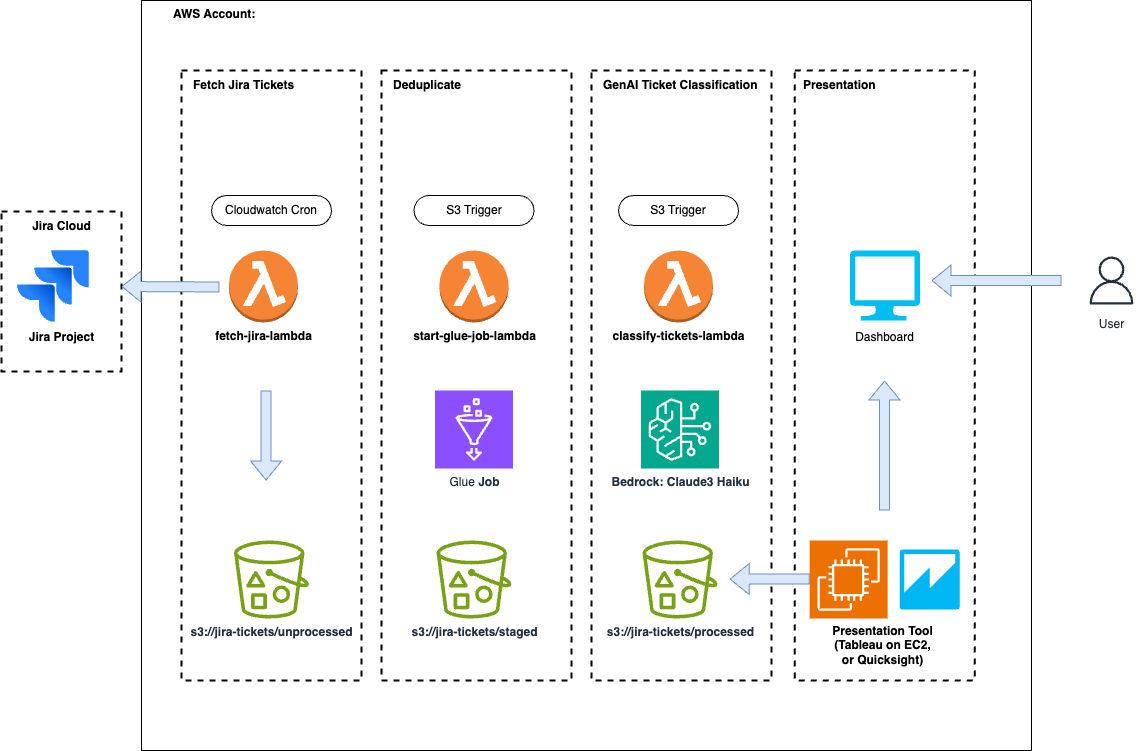

Jira Ticket Classification é um sistema automatizado projetado para classificar tickets Jira usando os recursos de IA do Amazon Bedrock. Este projeto pode ser usado com exportações do Jira Server, fornecendo recursos de automação semelhantes aos disponíveis no Jira Cloud.

Observação : a desduplicação é importante se você permitir que os usuários carreguem manualmente as exportações do Jira e também executem o pull automático. Se você puder garantir que nenhuma importação incremental contenha duplicatas, poderá remover o trabalho do AWS Glue.

Entrada de dados : as exportações de tickets do Jira são colocadas na pasta /unprocessed do bucket S3 implantado.

Processamento de dados : O sistema processa os tickets exportados.

Classificação Bedrock : os dados do ticket são enviados para o Amazon Bedrock, que usa um prompt de classificação predefinido para categorizar cada ticket.

Desduplicação : o AWS Glue garante que nenhuma classificação duplicada seja processada, mantendo a integridade dos dados.

Resultados : os resultados da classificação são armazenados e podem ser usados para atualizar os tickets originais do Jira ou para análises adicionais.

Aviso importante : este projeto implanta recursos em seu ambiente AWS usando Terraform. Você incorrerá em custos pelos recursos da AWS usados. Esteja ciente dos preços de serviços como Lambda, Bedrock, Glue e S3 em sua região AWS.

Permissões necessárias : você precisa de permissões elevadas, especificamente permissões de usuário avançado, para implantar a pilha do Terraform.

Para configurar o projeto:

infrastructure no projeto.terraform init para inicializar o diretório de trabalho do Terraform.terraform apply para criar os recursos em seu ambiente AWS.Para desmontar o projeto:

infrastructure .terraform destroy para remover todos os recursos criados por este projeto. Certifique-se de executar o tfsec na pasta de infra-estrutura sempre que fizer uma alteração adicional no código.

Execute o TFSec

$ tfsec .Avisos suprimidos Certifique-se de executar o tfsec na pasta de infraestrutura sempre que fizer uma alteração adicional no código. Esses avisos de segurança foram suprimidos, mas revise-os antes de colocar a implementação desta solução em produção. Além disso, este repositório de amostra usa chaves gerenciadas pela AWS. É incentivado a utilização de chaves geridas pelo cliente (CMKs) num ambiente de produção.

/unprocessed do bucket S3 criado pelo script Terraform.Contribuições para melhorar o projeto são bem-vindas. Sinta-se à vontade para enviar solicitações pull ou problemas em aberto para discutir possíveis melhorias.

Este projeto está licenciado sob a licença MIT. Consulte o arquivo LICENSE para obter detalhes.

Para suporte ou para relatar problemas, abra um problema no repositório GitHub do projeto.