Система управления визуальными активами (VAMS) версия 2.x+ является официальной признанной и утвержденной серией версий.

Все предыдущие 1.x версии VAM, хотя и все еще доступные, больше не будут поддерживаться или рекомендовать для использования.

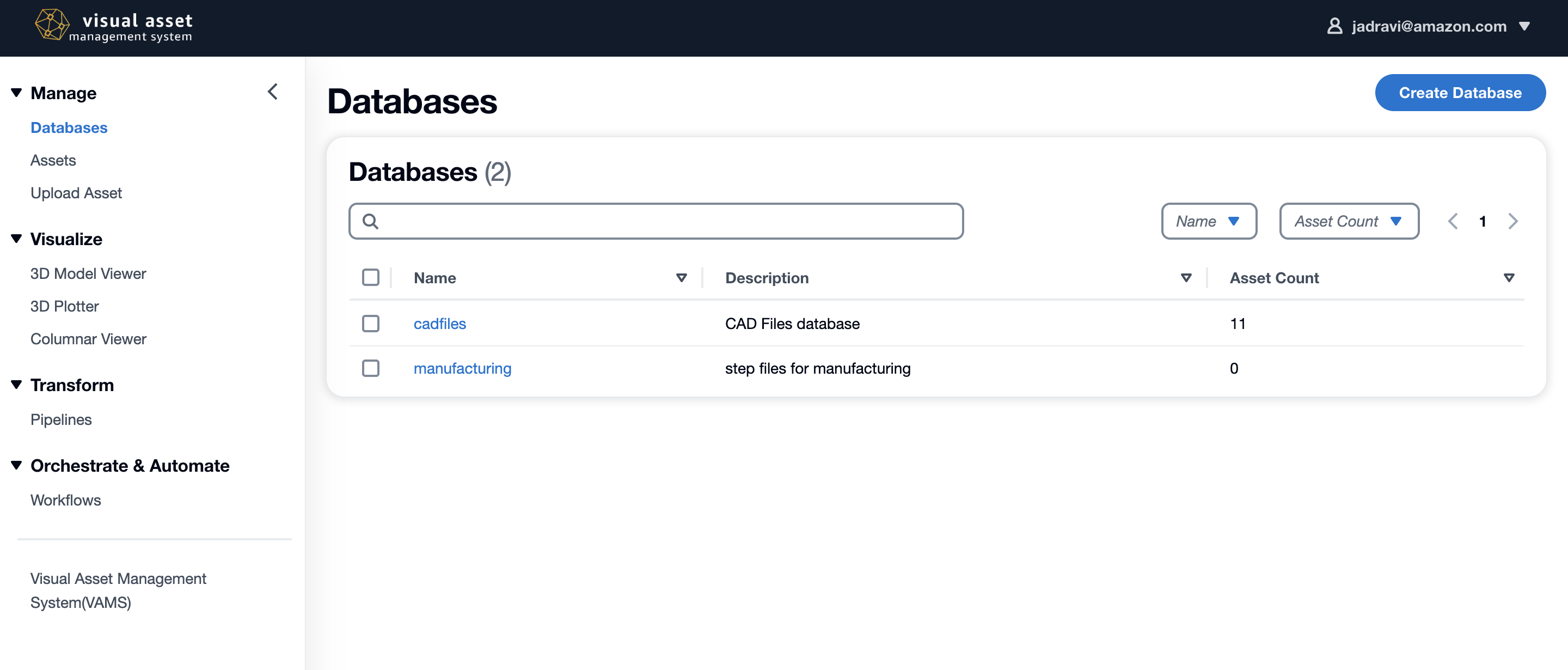

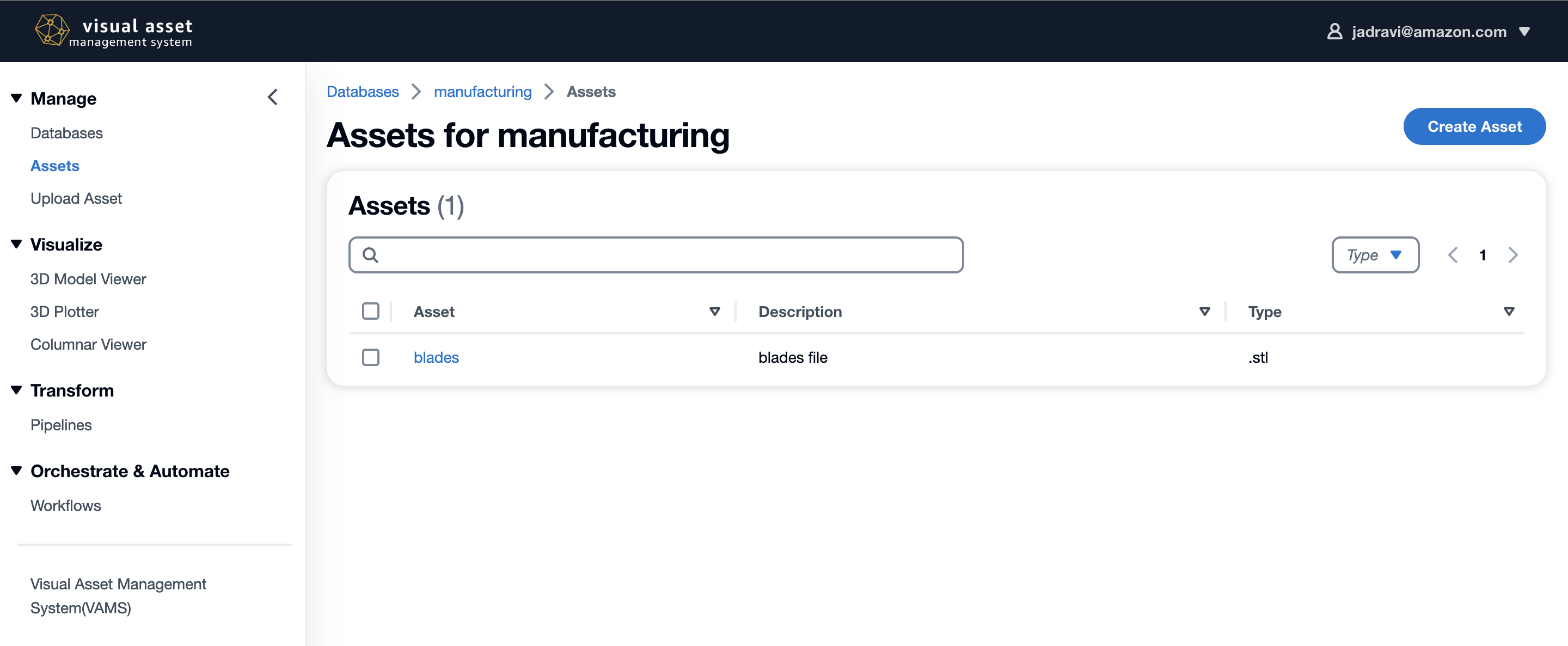

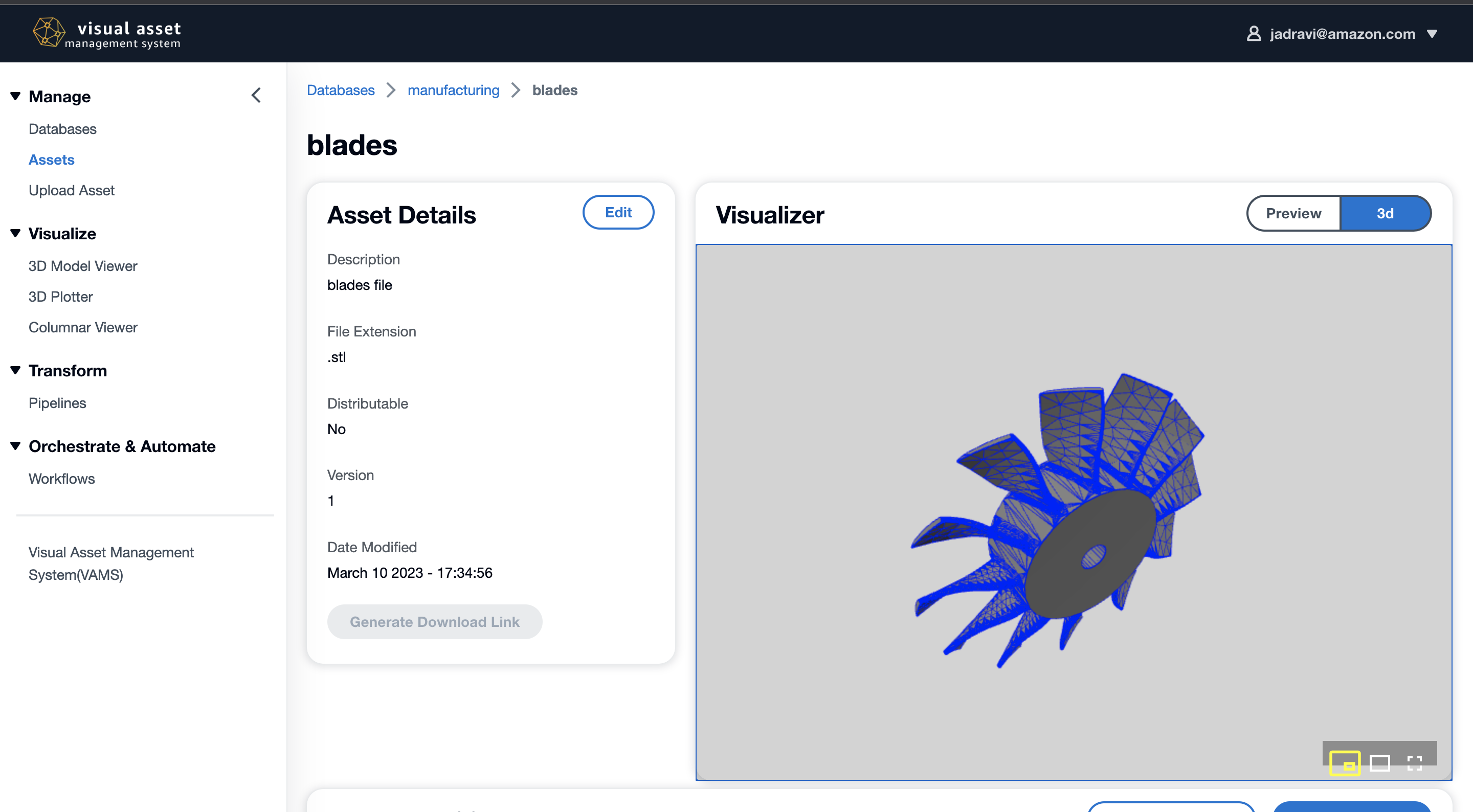

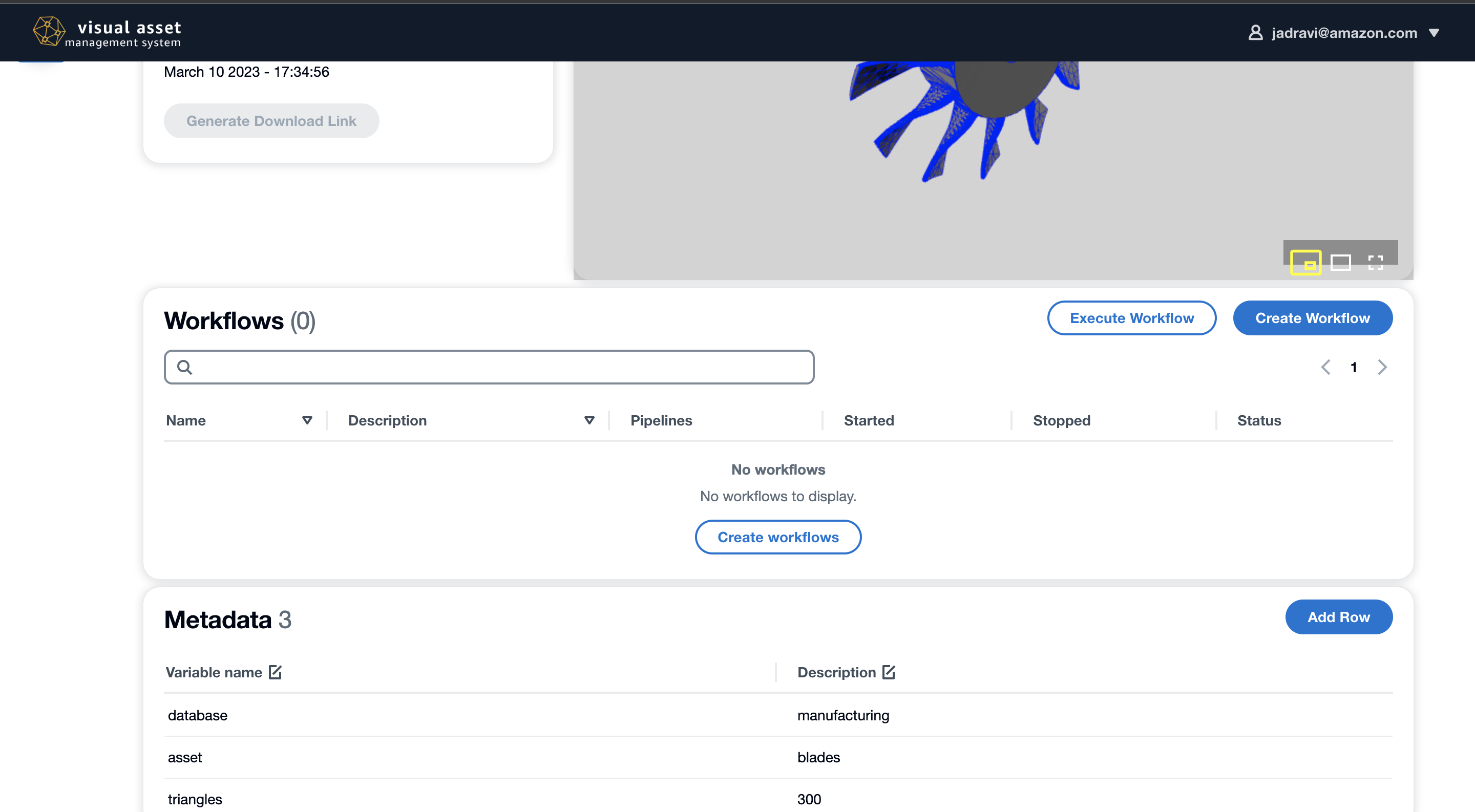

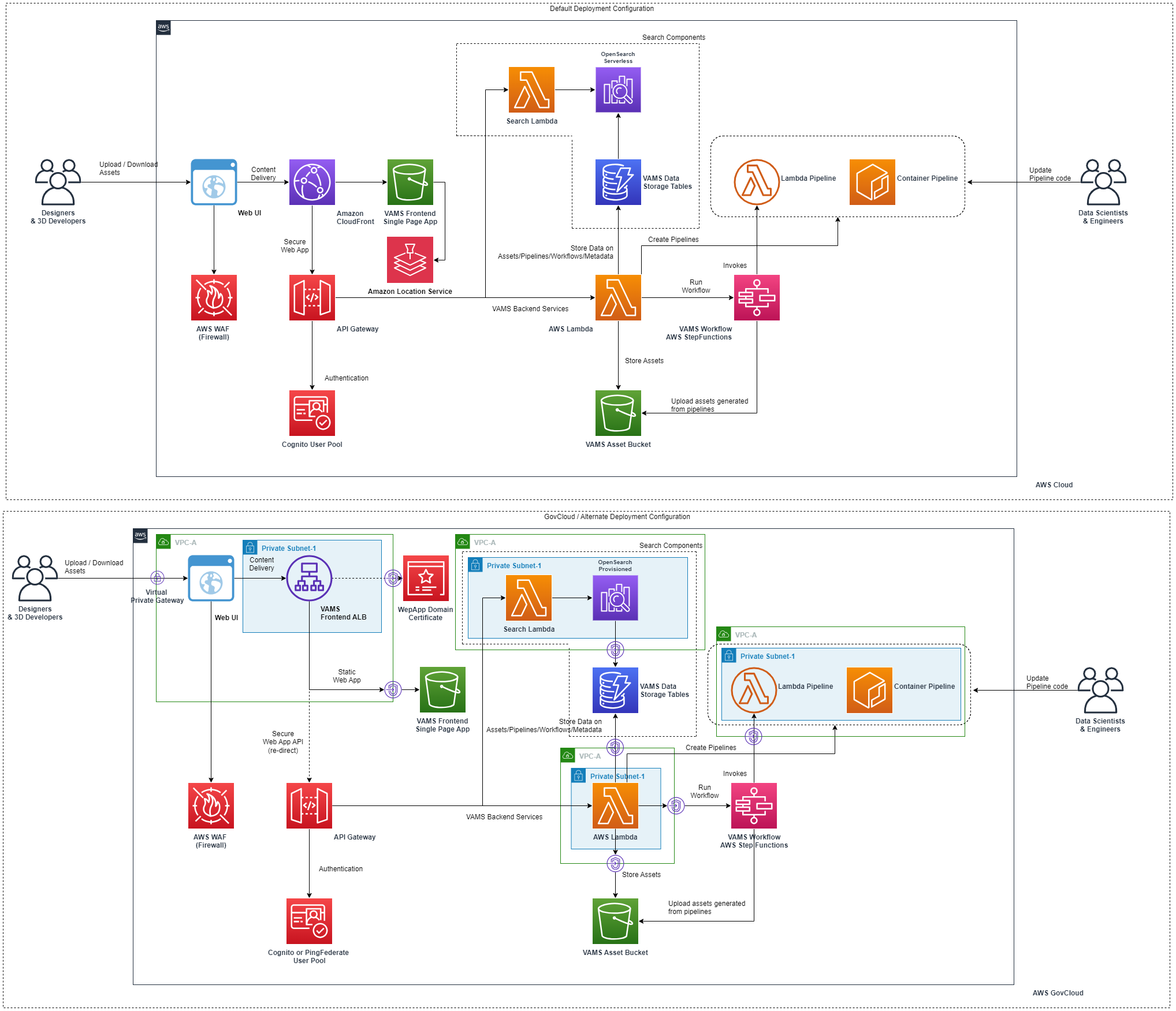

Система управления визуальными активами (VAMS) -это специально построенное нативное решение AWS для управления и распределения специализированных визуальных активов, используемых в пространственных вычислениях. VAMS предлагает упрощенное решение для организаций по употреблению, хранению и управлению визуальными активами в облаке, которое дает возможность любому пользователю с веб -браузером для загрузки, управления, визуализации, преобразования и получения визуальных активов. Существующие рабочие процессы, которые используют как пользовательский код, так и предварительно построенные или сторонние приложения, также могут быть перенесены в VAMS и запускаются в облаке AWS, в отличие от ограничения доступной локальной емкостью. VAMS настраивается и расширяется с возможностью того, чтобы быть дополнительно адаптировано к конкретным группам использования командами разработчиков.

Ценность клиента: VAMS решает проблемы, с которыми сталкиваются клиенты, начинающие инициативы по пространственным вычислениям, такие как дополненная и виртуальная реальность (AR/VR). Организации, которые ранее должны были управлять этими активами в местных системах, теперь могут сделать это из веб-приложения.

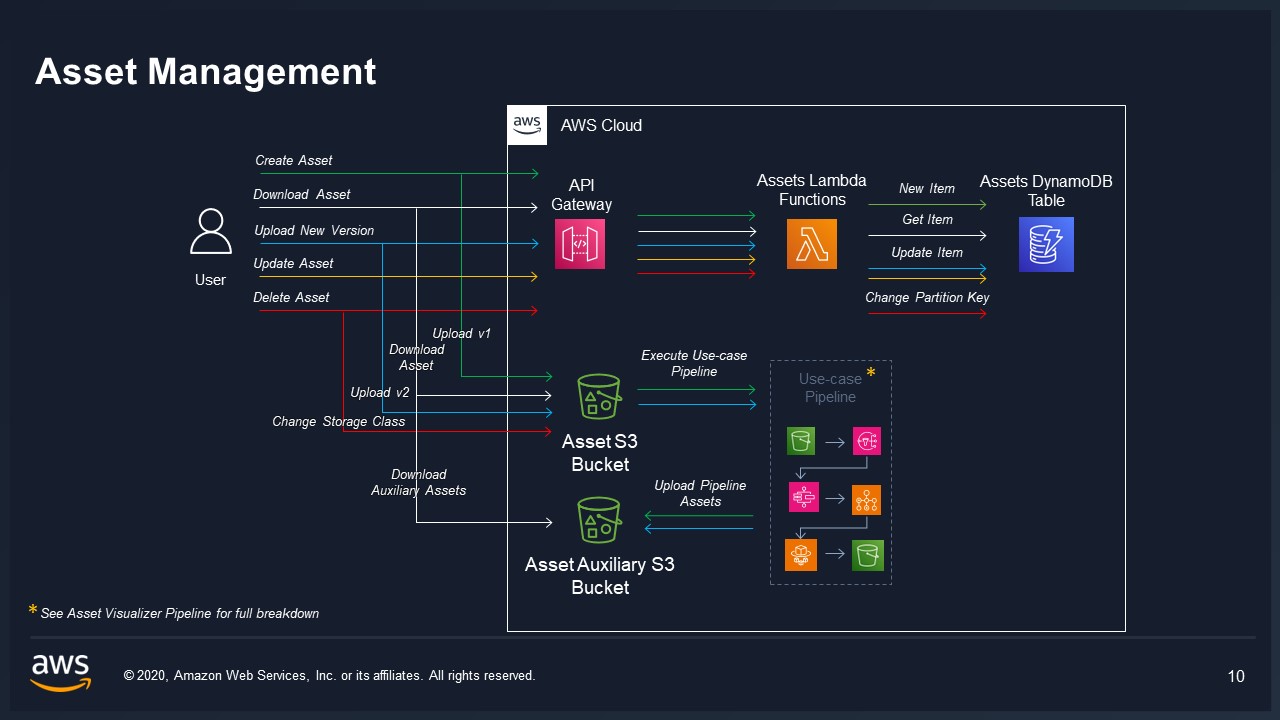

Используя Amazon Simple Service (Amazon S3) в качестве недорогого уровня хранения высокой доступности, VAMS предоставляет специально построенный API для управления 3D-активами. Этот API обеспечивает слой абстракции, позволяя создавать пользовательские интеграции. Пользовательские интеграции позволяют перемещать рабочие нагрузки и приложения в облако, открывая доступ ко всей ширине и глубине экосистемы AWS.

В целом, VAMS Super Power происходит от использования общих сервисов AWS, логики с открытым исходным кодом и расширяемости для добавления или объединения с другими архитектурами, решениями и стратегиями.

В случае использования: выборочные варианты использования, которые использовали ранние итерации VAM, включают:

В настоящее время VAMS интегрируется с несколькими различными зрителями активов и поддерживает следующие форматы для просмотра трехмерных активов в интерактивном отношении.

| Имя | Расширение | Тип | Зритель | Исключенная библиотека | Примечания |

|---|---|---|---|---|---|

| Волновой фронт | obj | текст | Онлайн 3D просмотрщик | ||

| 3D студия | 3ds | бинарный | Онлайн 3D просмотрщик | ||

| Стереолитография | stl | текст | Онлайн 3D просмотрщик | ||

| Стереолитография | stl | бинарный | Онлайн 3D просмотрщик | ||

| GLTF | GLTF | текст | Онлайн 3D просмотрщик | ||

| GLTF | glb | бинарный | Онлайн 3D просмотрщик | ||

| Формат объектного файла | выключенный | текст | Онлайн 3D просмотрщик | ||

| Формат объектного файла | выключенный | бинарный | Онлайн 3D просмотрщик | ||

| Дотбим | бимм | текст | Онлайн 3D просмотрщик | ||

| Rhinoceros 3d | 3dm | бинарный | Онлайн 3D просмотрщик | ||

| Фильм | FBX | текст | Онлайн 3D просмотрщик | ||

| Фильм | FBX | бинарный | Онлайн 3D просмотрщик | ||

| Коллада | дар | текст | Онлайн 3D просмотрщик | ||

| Язык моделирования виртуальной реальности | WRL | текст | Онлайн 3D просмотрщик | ||

| 3D -производственный формат | 3 млн | текст | Онлайн 3D просмотрщик | ||

| Аддитивное производство | Амф | текст | Онлайн 3D просмотрщик | ||

| (Исключен*) дотбим | IFC | текст | Онлайн 3D зритель* | Веб-IFC | |

| (Исключен*) FreeCad | FCSTD | текст | Онлайн 3D зритель* | ocst-import-js | |

| (Исключен*) Граничный представитель | Бреп | текст | Онлайн 3D зритель* | ocst-import-js | |

| (Исключено*) ISO 10303 CAD | шаг | текст | Онлайн 3D зритель* | ocst-import-js | |

| (Исключен*) Графический обмен | Iges | текст | Онлайн 3D зритель* | ocst-import-js | |

| Point Cloud - LiDAR Data Exchange | лаз | бинарный | Попризотель | ||

| Point Cloud - LiDAR Data Exchange | лас | бинарный | Попризотель | ||

| Point Cloud - LiDAR Data Exchange | E57 | бинарный | Попризотель | ||

| Полигонный формат файла | плита | бинарный | Попризотель | Станции типа сетки и точечные облака - VAM в настоящее время показывают только точечный облачный просмотр | |

| Полигонный формат файла | плита | текст | Попризотель |

Доступные зрители включают в себя:

Пожалуйста, обратите внимание:

Исключение* Примечания:

onlineViewer3DFileFormats в ./web/src/common/constants/fileFormats.js . Затем добавьте перечисленную исключенную библиотеку NPM в веб -папку через yarn add . Предупреждение Это решение позволяет вам взаимодействовать со сторонними библиотеками программного обеспечения и генеративными моделями ИИ (GAI) от сторонних поставщиков. Использование вами библиотек программного обеспечения и сторонних моделей GAI регулируется условиями, предоставленными вам сторонней библиотекой программного обеспечения и поставщиками моделей GAI, когда вы приобрели свою лицензию на их использование (например, их Условия обслуживания, Лицензионное соглашение , приемлемое использование политики и политика конфиденциальности).

Вы несете ответственность за обеспечение использования сторонних библиотек программного обеспечения и моделей GAI, соответствующих терминам, которые их регулируют, и любые законы, правила, правила, политики или стандарты, которые применяются к вам.

Вы также несете ответственность за проведение собственной независимой оценки сторонних программных библиотек и моделей GAI, которые вы используете, включая их выходы, а также то, как сторонние программные библиотеки GAI Поставщики моделей используют любые данные, которые могут быть переданы им на основе вашего развертывания конфигурация. AWS не делает никаких представительств, гарантий или гарантий, касающихся сторонних программных библиотек и моделей GAI, которые являются «сторонним контентом» в соответствии с вашим соглашением с AWS. Это решение предлагается вам как «контент AWS» в соответствии с вашим соглашением с AWS.

VAMS Codebase часто меняется, и мы рекомендуем вам проверить стабильную выпущенную версию от Github.

Для прямого развертывания Windows могут потребоваться некоторые изменения для приведенных ниже инструкций о том, как указать переменные среды в командной строке.

Вы можете определить стабильные выпуски по их тегу. Принесите теги git fetch --all --tags , а затем git checkout tags/TAG или git checkout -b TAG tags/TAG , где тег -это фактический желаемый тег. Список тегов найден с помощью запуска git tag --list или на странице релизов.

ПРИМЕЧАНИЕ. Если вы работаете за прокси SSL HTTPS, который требует, чтобы сетевые узлы имели пользовательский сертификат SSL, отправляйтесь в CDK SSL развертывание в руководстве разработчика, чтобы узнать больше.

cd ./web && nvm use - Убедитесь, что ваша версия узла соответствует проекту. Убедитесь, что Docker Daemon работает.

yarn install - убедитесь, что вы установите пакеты, необходимые для веб -приложения (обратите внимание, npm install не приводит к рабочей сборке приложения - пожалуйста, используйте пряжу).

npm run build - Создайте веб -приложение.

cd ../infra && npm install - устанавливает зависимости, определенные в package.json.

Если вы еще не загрузили свою учетную запись AWS с CDK. cdk bootstrap aws://101010101010/us-east-1 -Замените на вашу учетную запись и регион. Если вы занимаетесь учетной записью GovCloud, запустите export AWS_REGION=[gov-cloud-region] , поскольку AWS SDK должен быть проинформирован о использовании конечных точек GovCloud. ПРИМЕЧАНИЕ. Используйте наименьшую пробную роль в AWS IAM для Boostrapping, которая все еще может генерировать необходимые компоненты AWS от CloudFormation для VAMS.

Измените config.json in /infra/config чтобы установить параметры и функции развертывания VAMS, которые вы хотели бы развернуть. Рекомендуемые минимальные поля для обновления - это region , adminEmailAddress и baseStackName при использовании шаблона предоставленного по умолчанию. Более подробную информацию о параметрах конфигурации можно найти в Руководстве по настройке.

(Необязательно) Переопределить имя и региона стека CDK для развертывания с переменными среды export AWS_REGION=us-east-1 && export STACK_NAME=dev -заменить регионом, которую вы хотите развернуть, и имя, которое вы хотите связать с облачной информацией Сделайте, что CDK развернет.

(Только используйте FIP) При развертывании с помощью FIPS включите переменные среды FIPS для AWS CLI export AWS_USE_FIPS_ENDPOINT=true и включить app.useFips в файле конфигурации config.json в /infra/config

(Только внешний импорт VPC). Если импорт внешний VPC с подсети в конфигурации config.json , запустите cdk deploy --all --require-approval never --context loadContextIgnoreVPCStacks=true для импорта ID/поднетса и развертывания. -VPC -зависимых стеков сначала. Неспособность запустить это с настройкой контекста или настройкой конфигурации loadContextIgnoreVPCStacks приведет к окончательному развертыванию всех шагов стеков. См. Руководство по конфигурации для импорта VPC при дополнительном устранении неполадок. ПРИМЕЧАНИЕ. Просмотрите раздел «Дополнительные заметки» Руководства по конфигурации для # IPS, необходимых на подсеть.

cdk deploy --all --require-approval never -учетная запись создается в пуле пользователей AWS Cognito, используя адрес электронной почты, указанный в файле конфигурации инфраструктуры. Ожидайте электронное письмо от [email protected] с временным паролем.

10а Убедитесь, что Docker работает до развертывания в качестве контейнера

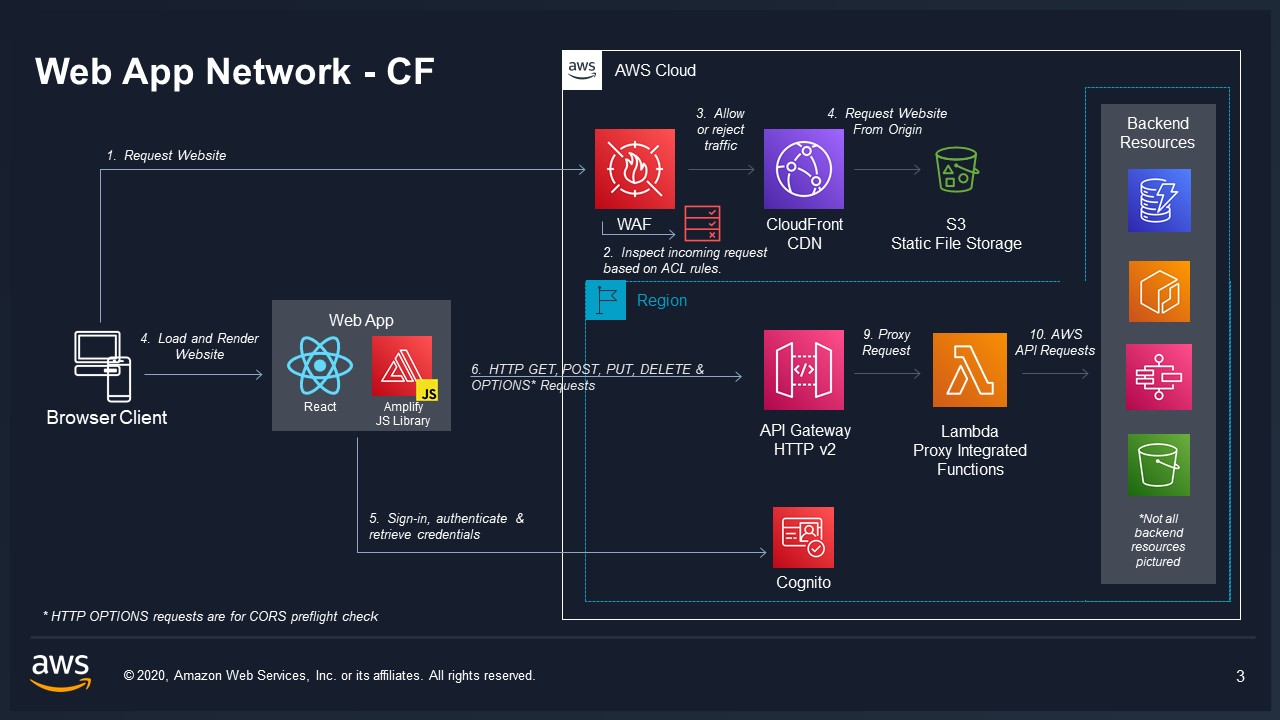

1.A (по умолчанию) (развертывание CloudFront) Перейдите к URL, указанному в {stackName].WebAppCloudFrontDistributionDomainName{uuid} из вывода cdk deploy .

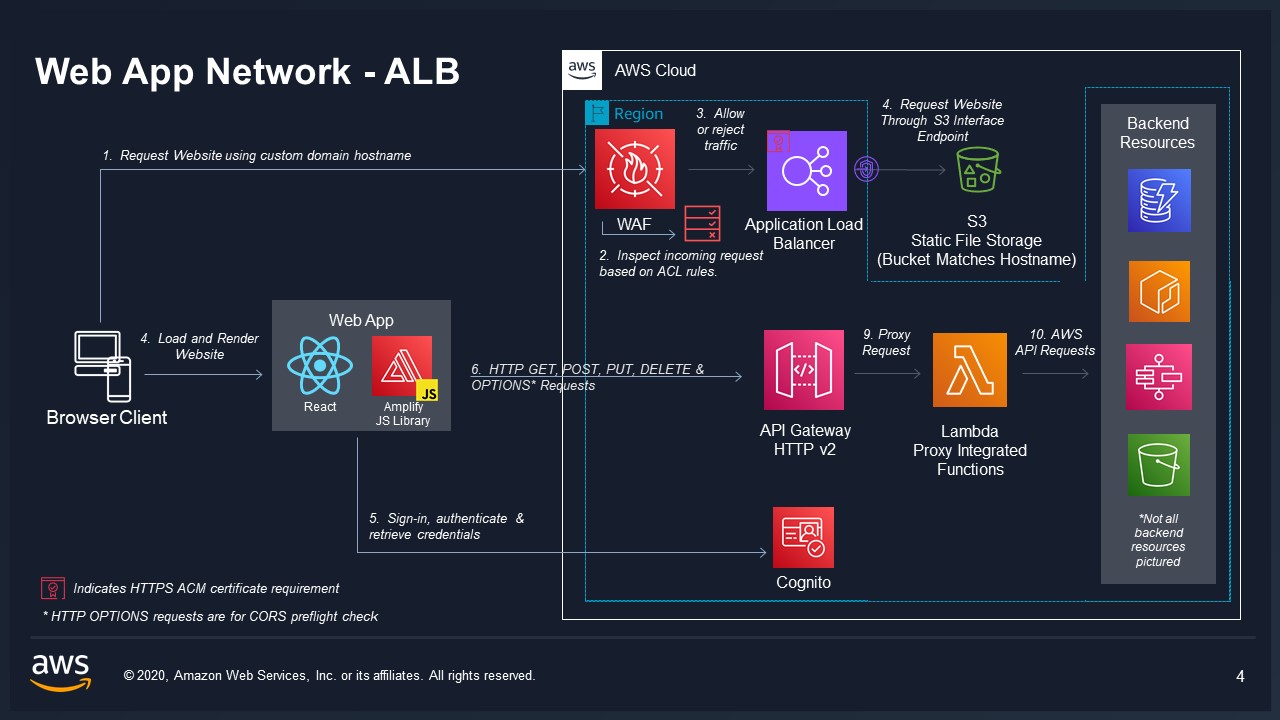

1.B (Функция развертывания ALB) Перейдите к URL -адресу, предоставленному в webDistributionUrl из cdk deploy Output.

Проверьте электронную почту, чтобы получить временный пароль учетной записи, чтобы войти в систему с предоставленным вами адресом электронной почты.

(Необязательно) Следуйте создать новое руководство пользователя VAMS в разрешении, чтобы добавить дополнительных пользователей

Вы можете export AWS_REGION=us-east-1 && export STACK_NAME=dev регион и развернуть новый экземпляр VAMS, изменив ./infra/config/config.json npm run deploy.dev снова.

Для развертывания обычаев или обновлений в VAM вы можете обновить стек, запустив cdk deploy --all --require-approval never . Изменения создаются и развернуты в вашем стеке.

Обратите внимание, что в зависимости от того, какие изменения в полете, VAM могут быть недоступны для пользователей частично или в целом во время развертывания. Пожалуйста, внимательно прочитайте журнал «Изменение» и тестируйте изменения, прежде чем подвергать своих пользователей новым версиям.

Рекомендуется, чтобы VAM были обновлены между основными изменениями версий, основными обновлениями Configuraiton (изменения ключей CMK CMK, коммутаторы CloudFront -> ALB и т. Д.) или повторные развертывания стеков в другую область для использования развертывания A/B с использованием  путь. Обратите внимание, что при использовании опции конфигурации ALB потребуется измененное развертывание стека A/B.

путь. Обратите внимание, что при использовании опции конфигурации ALB потребуется измененное развертывание стека A/B.

Обратите внимание, что это не должно использоваться для обновлений версий VAMS или развертывания A/B, которые должны следовать инструкциям в  Полем

Полем

VAM могут быть развернуты с параметром конфигурации с постановкой, чтобы включить копирование из существующего ведра активов.

Для развертывания с помощью постановки ведра просто установите app.bucketMigrationStaging.assetBucketName Параметр конфигурации в ./infra/config/config.json для вашего развертывания CDK, и VAMS зарегистрирует ваше существующее ведро в качестве ведра для постановки.

После завершения развертывания вы можете вызвать API /assets/uploadAssetWorkflow чтобы начать копирование активов в ведро VAMS S3 и регистрацию активов.

Пожалуйста, обратитесь к uploadassetworkflow в документах API, чтобы узнать о органе запроса API.

Бэкэнд VAMS позволяет базовой и расширенной конфигурации на основе среды и потребностей в использовании.

См. Руководство по конфигурации для инструкций.

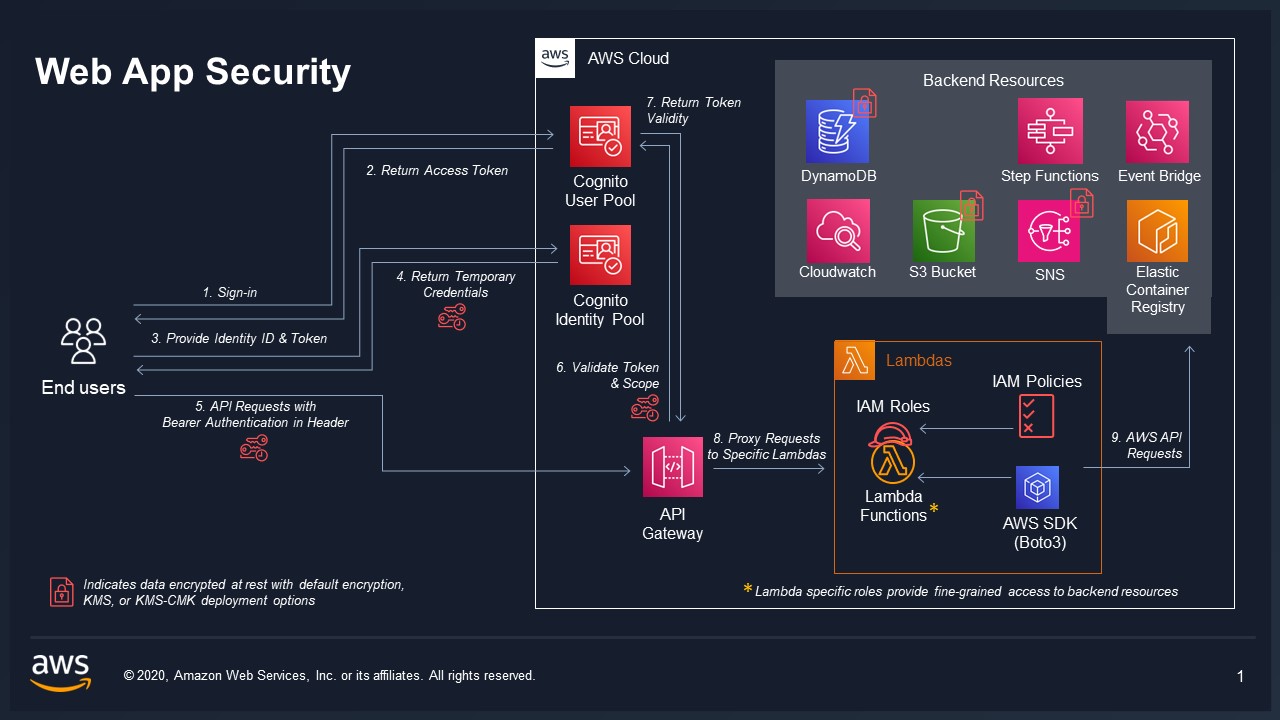

VAMS использует систему разрешений на основе атрибутов/контроля доступа (ABAC/RBAC) поверх аутентификации, чтобы контролировать мелкозернистый доступ к различным функциональностям решения и элементам данных.

См. Руководство по разрешениям для использования системы разрешений VAMS.

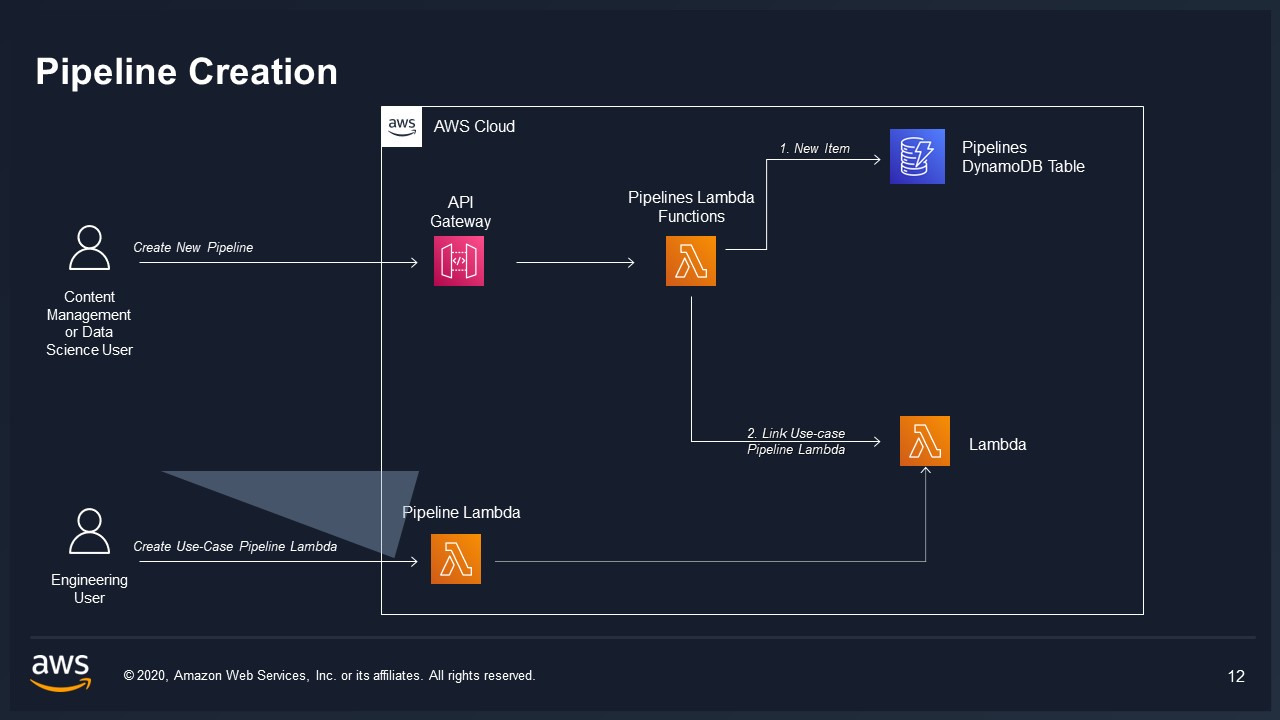

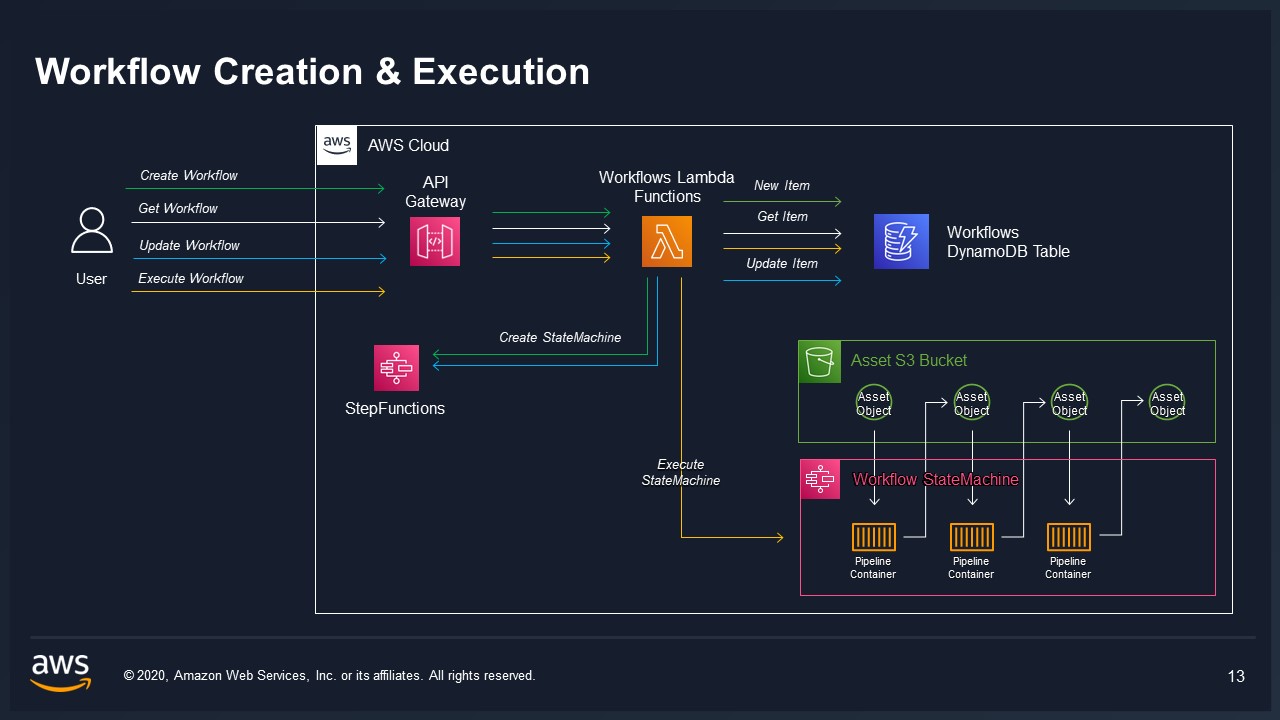

Бэкэнд VAMS состоит из функций AWS Lambda, которые доступны через шлюз API AWS.

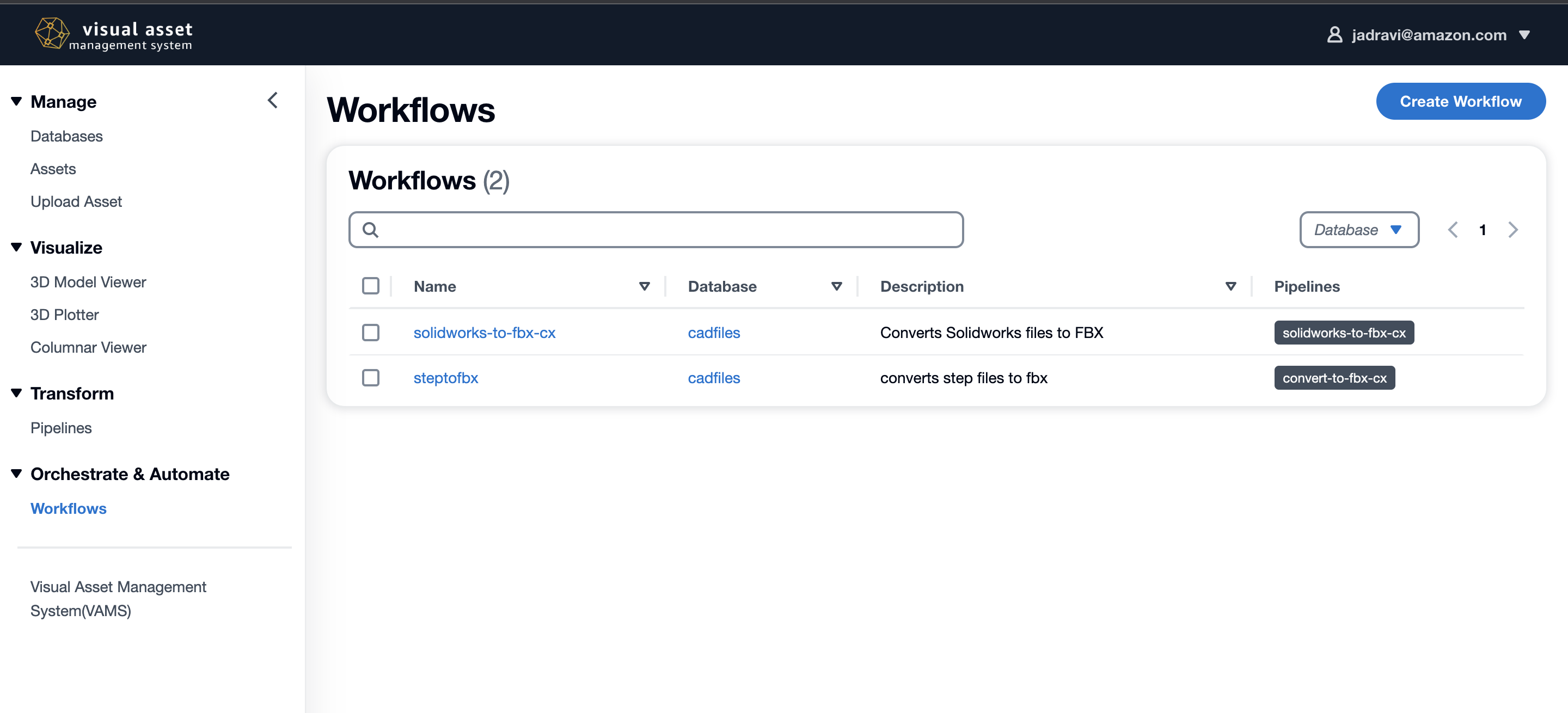

Трубопроводы - это функция в VAM, которые позволяют редактировать

VAMS Frontend - это приложение ReactJS с одной страницей. Его можно развернуть через Cloudfront или Alb

VAMS API и Frontend авторизованы через учетные записи пользователей AWS Cognito по умолчанию.

Федеративная аутентификация с SAML доступна с дополнительной конфигурацией. См. Аутентификацию SAML в руководстве разработчика для инструкций.

| компонент | папка |

|---|---|

| веб -приложение | веб - |

| развертывание CDK | непрерывно |

| API и бэкэнд | Бэкэнд |

| Бэкэнд с трубопроводом | Бэкендпийполины |

Оформить мастерскую VAMS для подробного прохождения

Чтобы узнать больше о том, как работает VAMS, и для инструкций по настройке конвейера и рабочего процесса, см. Руководство по разработчику разработчика разработчика.

См  Полем

Полем

cdk destroy --all из Infra Polder.Затраты на это решение можно понимать как фиксированные затраты на хранение и переменные затраты на конфигурации, которые вы настраиваете. Стоимость хранения пропорциональна объему данных, которые вы загружаете в VAM, включая новые данные, которые вы создаете, с помощью конвейеров VAMS.

Вы несете ответственность за стоимость услуг AWS, используемых во время запуска этого решения. Убедитесь, что у вас есть сигнализация с выставлением счетов, установленных в рамках ограничений вашего бюджета.

Параметры конфигурации:

Приблизительная ежемесячная разбивка затрат ниже (за исключением некоторых бесплатных включений уровня):

| Услуга | Количество | Стоимость (коммерческая) | Стоимость (GovCloud) |

|---|---|---|---|

| VPC (C-0 + C-1/C-2/C-3/C-5, необязательно) | 1-11x конечные точки на AZ (до 3 AZ) - на основе параметров конфигурации | $ <240,91 | $ <311.13 |

| Amazon Cloudfront (C-1, по умолчанию) | Первый 1 ТБ - включен в бесплатный уровень | $ 0,00 | N/a |

| Amazon Alb (C-1, необязательно) | 1 альб, 1 ТБ обработана | $ 24,43 | $ 52,56 |

| Amazon API Gateway | 150000 запросов | $ 0,16 | $ 0,19 |

| Amazon Dynamodb | 750000 пишет, 146250 чтения, 0,30 ГБ | $ 1,18 | $ 2,36 |

| AWS Lambda | 12000 вызовов, 2-минутный AVG. Продолжительность, память 256 МБ | 6 долларов | 6 долларов |

| AWS Шаг Функции | 92400 государственных переходов | $ 2,21 | $ 2,65 |

| Amazon S3 | 10 ГБ хранилища, 4000 запросов на установку, 4000 запросов на получение | $ 0,26 | $ 0,41 |

| Amazon Rekognition | 9000 Анализ изображений, 3 единицы вывода на заказ | $ 22,32 | N/a |

| Реестр эластичных контейнеров Amazon | ECR (в регионе) 40 ГБ | 4 доллара | 4 доллара |

| Amazon Open Searchless (C-2, по умолчанию) | 2x Index OCU, 2x Search OCU, 100 ГБ данных | $ 703,20 | N/a |

| Amazon Open Search предназначен (C-2, необязательно) | 3x Data (r6g.large.search), 3x Master (r6g.large.search), 240GB EBS | $ 743,66 | $ 915,52 |

| Amazon Location Service (C-4, по умолчанию) | 1000 карт плиток извлечено | $ 40,00 | N/a |

Ниже приведены дополнительные затраты на включение конкретных функций трубопровода в вашем развертывании (C-5, необязательно):

| Услуга | Количество | Стоимость (коммерческая) | Стоимость (GovCloud) |

|---|---|---|---|

| Партия Фаргейт | 10 часов обработки | $ 3,56 | $ 4,88 |

| Amazon S3 | 300 ГБ хранения, 30 ГБ передачи | $ 9,60 | $ 16,34 |

| Amazon CloudWatch | Журналы 1 ГБ - VPC Flowlogs/API -шлюз/трубопровод | $ 3,28 | $ 4,12 |

| Amazon Bedrock | 1M токены - Claude Sonnet | 18 долларов | $ Na |

| Amazon Rekognition | 10K обработка изображений | $ 7,50 | 9 долларов |

Когда вы строите системы на инфраструктуре AWS, обязанности безопасности используются между вами и AWS. Эта модель общей ответственности уменьшает ваше оперативное бремя, поскольку AWS работает, управляет и управляет компонентами, включая операционную систему хоста, уровень виртуализации и физическую безопасность объектов, на которых работают услуги. Для получения дополнительной информации о безопасности AWS посетите AWS Cloud Security.

VAMS предоставляется в соответствии с этой моделью общей ответственности. Любая настройка для использования клиента должна пройти через обзор Appsec, чтобы подтвердить изменения, не внедряя новые уязвимости. Любая команда, внедряющая внедрение, берет на себя ответственность за обеспечение их реализации, прошла надлежащий обзор безопасности.

yarn audit в web справочнике до развертывания фронт-конца, чтобы гарантировать, что все пакеты актуальны. Запустите yarn audit fix , чтобы смягчить критические уязвимости безопасности.Пожалуйста, просмотрите все соображения с группами безопасности ваших организаций, чтобы определить, требуются ли смягчения.

Пример кода; библиотеки программного обеспечения; Инструменты командной строки; доказательства концепции; шаблоны; или другие связанные технологии (включая любую из вышеизложенных, которые предоставляются нашим персоналом) предоставляется вам в качестве контента AWS в соответствии с соглашением о клиентах AWS или соответствующим письменным соглашением между вами и AWS (в зависимости от того, что применяется). Вы не должны использовать этот контент AWS в своих производственных счетах, или на производстве или других критических данных. Вы несете ответственность за тестирование, защиту и оптимизацию контента AWS, например, код выборки, в зависимости от использования производственной оценки на основе вашей конкретной практики и стандартов контроля качества. Развертывание контента AWS может нести сборы за AWS за создание или использование AWS -платных ресурсов, таких как запуск экземпляров Amazon EC2 или использование Amazon S3 Storage.

Смотрите файл внесения вклад в то, как внести свой вклад.

См. Файл лицензии для лицензирования нашего проекта.

Copyright Amazon.com, Inc. или ее филиалы. Все права защищены.

Если не требуется применимый закон или не согласен в письменной форме, программное обеспечение, распространяемое по лицензии, распределяется по основам «как есть», без каких -либо гарантий или условий, явных или подразумеваемых.