Helm Chart เพื่อใช้งาน Twistlock Defender

แผนภูมินี้สามารถทำงานร่วมกับตัวดำเนินการความลับภายนอกที่ได้รับการอนุมัติจาก CNCF เพื่อจัดการความลับภายใน

บันทึก

แผนภูมินี้ได้รับการทดสอบโดยใช้ AWS Secrets Manager และ Azure Key Vault เป็นระบบการจัดการความลับ

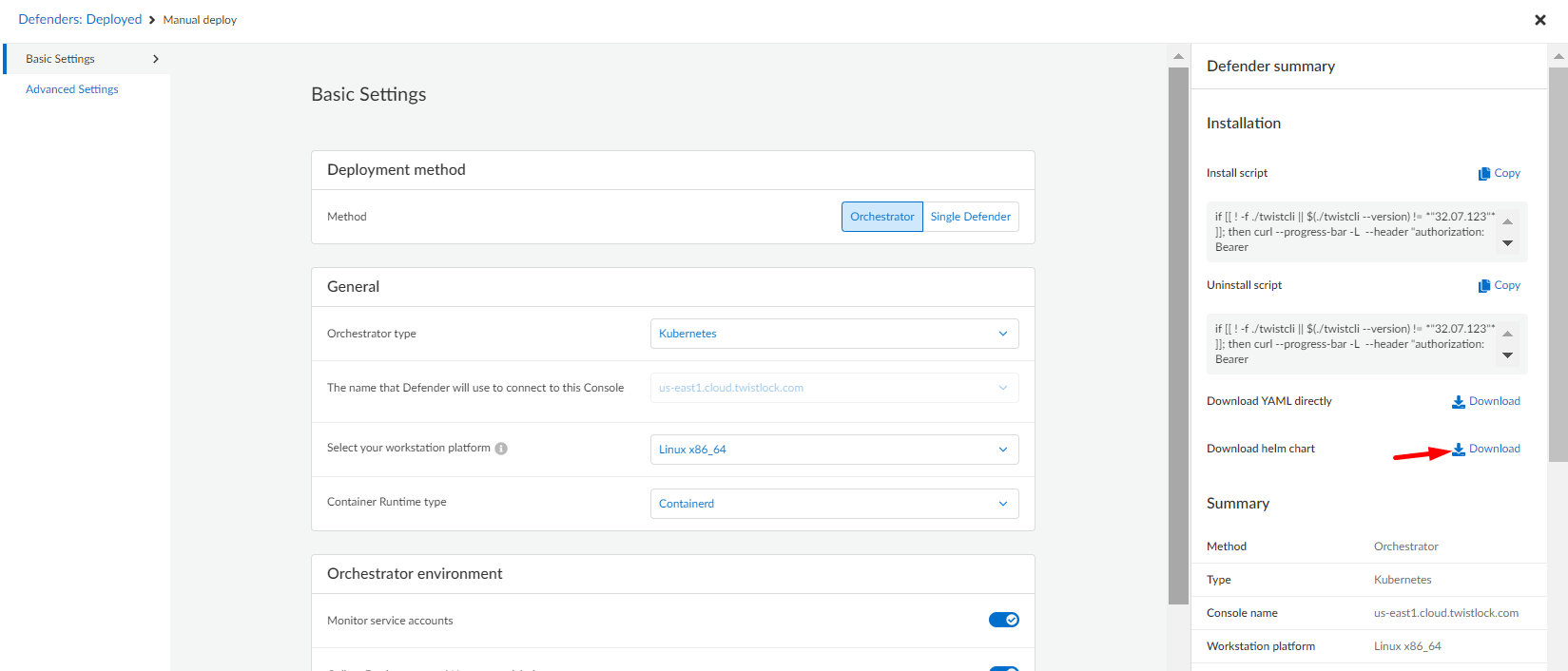

หากต้องการรับค่าที่จำเป็นสำหรับ Helm Chart นี้เพื่อใช้งาน ให้ดาวน์โหลด Helm Chart จาก Prisma Cloud Compute Console โดยไปที่ Manage > Defenders > Manual Deploy และเลือกพารามิเตอร์ต่อไปนี้:

วิธีการปรับใช้: Orchestrator

ประเภทออร์เคสตรา: Kubernetes หรือ Openshift

การตั้งค่าพื้นฐานและขั้นสูงอื่นๆ ทั้งหมดจะแตกต่างกันไปขึ้นอยู่กับสภาพแวดล้อมของคุณ

เมื่อเลือกตัวเลือกที่เหมาะสมสำหรับคุณแล้ว ให้ดาวน์โหลดแผนภูมิหางเสือ:

ไฟล์ที่ดาวน์โหลดจะถูกเรียกว่า twistlock-defender-helm.tar.gz ภายในโฟลเดอร์ที่บีบอัดนี้ คุณจะต้องแตกไฟล์ Values.yaml ซึ่งจะช่วยเป็นข้อมูลอ้างอิงสำหรับการปรับใช้

หากต้องการจัดเก็บความลับที่เกี่ยวข้องกับการใช้งาน Defender ในระบบการจัดการความลับ ให้ใช้กระบวนการต่อไปนี้:

ติดตั้งตัวดำเนินการความลับภายนอกด้วยคำสั่งต่อไปนี้

helm repo เพิ่มความลับภายนอก https://charts.external-secrets.io หางเสือติดตั้งความลับภายนอก ความลับภายนอก / ความลับภายนอก -n ความลับภายนอก -- สร้างเนมสเปซ

สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับการติดตั้ง โปรดติดตามคู่มือการเริ่มต้นใช้งาน

ปฏิบัติตามคำแนะนำที่เกี่ยวข้องสำหรับการติดตั้ง SecretStore หรือ ClusterSecretStore เพื่อให้ตัวดำเนินการความลับภายนอกสามารถดึงข้อมูลลับได้ แผนภูมินี้ใช้เป็นค่าเริ่มต้น ClusterSecretStore เนื่องจากไม่มีไฟล์แนบในเนมสเปซที่มีการปรับใช้ผู้พิทักษ์ หากต้องการเปลี่ยนเป็น SecretStore ให้ตั้งค่าต่อไปนี้ในไฟล์ Values.yaml ของคุณ:

ความลับ_ร้านค้า:

ประเภท: SecretStoreสร้างข้อมูลลับด้วยรูปแบบ JSON ต่อไปนี้:

{"SERVICE_PARAMETER": service_parameter "" " DEFENDER_CA "" "defender_ca_cert" " " DEFENDER_CLIENT_CERT " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " " ) " Admission ) ใบรับรอง", "ADMISSION_KEY": "admission_key", "INSTALL_BUNDLE": install_bundle, "WS_ADDRESS": "ws_address", "REGISTRY_USER": "registry.user", "REGISTRY_PASS": "registry.password", "REGISTRY" :"registry.name"}คุณ ต้อง แทนที่ค่าด้วยค่าที่สอดคล้องกับการปรับใช้ผู้พิทักษ์ของคุณ

สำหรับ Azure Key vault คุณต้องตั้งค่า ประเภทเนื้อหา เป็น application/json

ค่าจาก SERVICE_PARAMETER จนถึง WS_ADDRESS เป็นค่าที่สามารถพบได้ในไฟล์ Values.yaml ของแผนภูมิหางเสือที่ดาวน์โหลดจาก Prisma Cloud ก่อนหน้านี้

หากใช้ Defender Public Registry ค่าสำหรับการกำหนดค่ารีจิสทรีควรเป็นดังนี้:

รีจิสทรี: register.twistlock.com

REGISTRY_USER: อะไรก็ได้ที่คุณเลือก

REGISTRY_PASS: โทเค็นการเข้าถึงที่ใช้ในการดาวน์โหลดภาพ

หากต้องการรายละเอียดเพิ่มเติมเกี่ยวกับวิธีดาวน์โหลดอิมเมจคอนเทนเนอร์ โปรดดูเอกสารประกอบของ Prisma Cloud Container Images

การกำหนดค่าเริ่มต้นมีดังต่อไปนี้:

collect_pod_labels: true # อนุญาตให้คอลเลกชันของ Namespace ป้ายกำกับการปรับใช้เป็นส่วนหนึ่งของป้ายกำกับที่ตรวจพบใน Prismamonitor_service_accounts: true # อนุญาตให้ตรวจสอบบัญชีบริการ k8sunique_hostname: true # ประเมินชื่อโฮสต์ที่ไม่ซ้ำกันโฮสต์_custom_compliance: false # ปิดใช้งานการปฏิบัติตามข้อกำหนดของโฮสต์

การตั้งค่าเริ่มต้นอื่นๆ ทั้งหมดสามารถพบได้ในไฟล์ Values.yaml

ต่อไปนี้เป็นตัวอย่างที่ง่ายที่สุดที่แนะนำของ Values.yaml ที่ไม่มีความลับภายนอก:

image_name: register.twistlock.com/twistlock/defender:defender_<VERSION>registry:name: register.twistlock.comusername: twistlockpassword: <ACCESS_TOKEN># Secretsservice_PARAMETER: <YOUR_SERVICE_PARAMETER>defender_ca_cert: <YOUR_DEFENDER_CA>defender_client_cert: <YOUR_DEFENDER_CERT>defender_client_key: <YOUR_DEFENDER_KEY>admission_cert: <YOUR_ADMISSION_CERT>admission_key: <YOUR_ADMISSION_KEY> install_bundle: <YOUR_INSTALL_BUNDLE>ws_address: <YOUR_WS_ADDRESS>

สามารถรับค่าของโทเค็นการเข้าถึงได้ในชื่อรูปภาพเมื่อดาวน์โหลดแผนภูมิหางเสือ ควรเป็นค่าถัดจาก tw_

คุณยังสามารถแทนที่ชื่อรูปภาพและรายละเอียดรีจิสตรีได้ หากใช้รีจิสตรีส่วนตัว

ต่อไปนี้เป็นตัวอย่างที่ง่ายที่สุดที่แนะนำของ Values.yaml ที่มีความลับภายนอก:

image_name: register.twistlock.com/twistlock/defender:defender_<VERSION>secret_store:name: <YOUR_SECRETSTORE_NAME>remote_key: <YOUR_SECRET_NAME>

สำหรับการปรับใช้ใน GKE Autopilot จะต้องตั้งค่าต่อไปนี้

gke_autopilot_annotation: 'autopilot.gke.io/no-connect: "จริง"'

สำหรับการปรับใช้ใน OpenShift ให้ตั้งค่าต่อไปนี้:

openshift: trueselinux_header: 'seLinuxOptions:'selinux_options: 'ประเภท: spc_t'

หากต้องการรวมตัวควบคุมการรับเข้า คุณต้องระบุค่าต่อไปนี้:

Defender_ca_cert: <YOUR_DEFENDER_CA>admission_path: <YOUR_ADMISSION_PATH>

สามารถรับค่าเหล่านี้ได้จาก Prisma Compute Console โดยไปที่ จัดการ > ผู้ปกป้อง > การตั้งค่า

หากต้องการติดตั้งเวอร์ชันล่าสุดให้รันคำสั่งต่อไปนี้:

การอัพเกรด helm -- ติดตั้ง -n twistlock -f ค่า yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm twistlock-defender twistlock-defender

หากต้องการติดตั้งเวอร์ชันเฉพาะให้รันคำสั่งต่อไปนี้:

การอัพเกรด helm -- ติดตั้ง -n twistlock -f ค่า yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm --version <VERSION> twistlock-defender twistlock-defender