o365-attack-toolkit ช่วยให้ผู้ปฏิบัติงานทำการโจมตีแบบฟิชชิ่งได้

เราตัดสินใจเปลี่ยนจากคำจำกัดความคงที่แบบเก่าไปเป็นแบบ "โต้ตอบ" อย่างสมบูรณ์กับบัญชีแบบเรียลไทม์

ตำแหน่งข้อมูลฟิชชิ่งมีหน้าที่รับผิดชอบในการให้บริการไฟล์ HTML ที่ดำเนินการฟิชชิ่งโทเค็น OAuth

หลังจากนั้นบริการแบ็คเอนด์จะใช้โทเค็นเพื่อทำการโจมตีที่กำหนดไว้

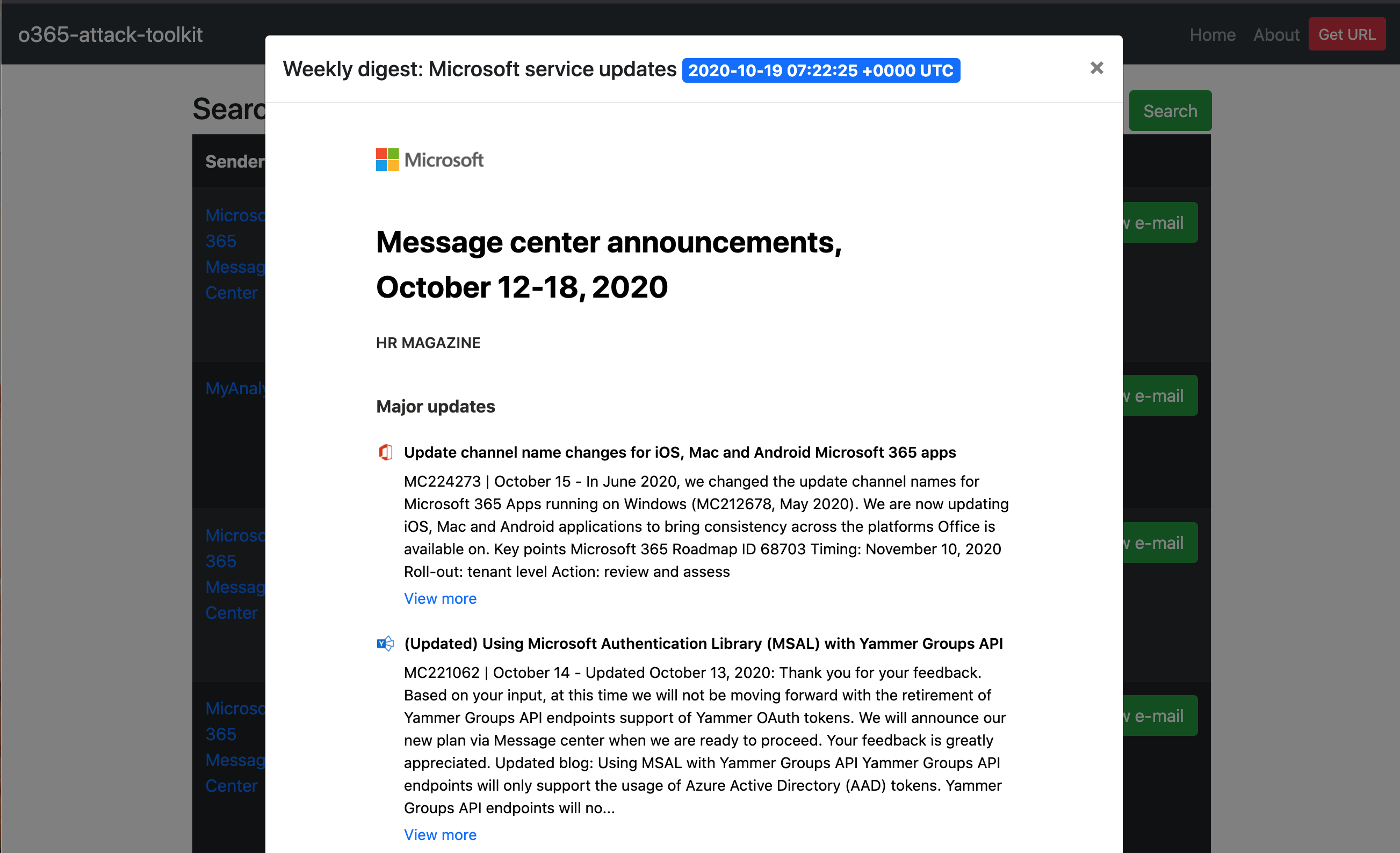

อินเทอร์เฟซการจัดการสามารถใช้เพื่อตรวจสอบข้อมูลที่แยกมาจาก Microsoft Graph API

สามารถเข้าถึงอีเมลของผู้ใช้ได้โดยการค้นหาคำสำคัญเฉพาะโดยใช้อินเทอร์เฟซการจัดการ คุณลักษณะเก่าของการดาวน์โหลดอีเมลคำสำคัญได้ถูกยกเลิกแล้ว

เครื่องมือเวอร์ชันใหม่นี้ช่วยให้คุณสามารถส่งอีเมล HTML/TXT รวมถึงไฟล์แนบไปยังที่อยู่อีเมลเฉพาะจากผู้ใช้ที่ถูกโจมตีได้ คุณลักษณะนี้มีประโยชน์อย่างมาก เนื่องจากการส่งอีเมลแบบฟิชชิ่งจากผู้ใช้มีความน่าเชื่อถือมากกว่า

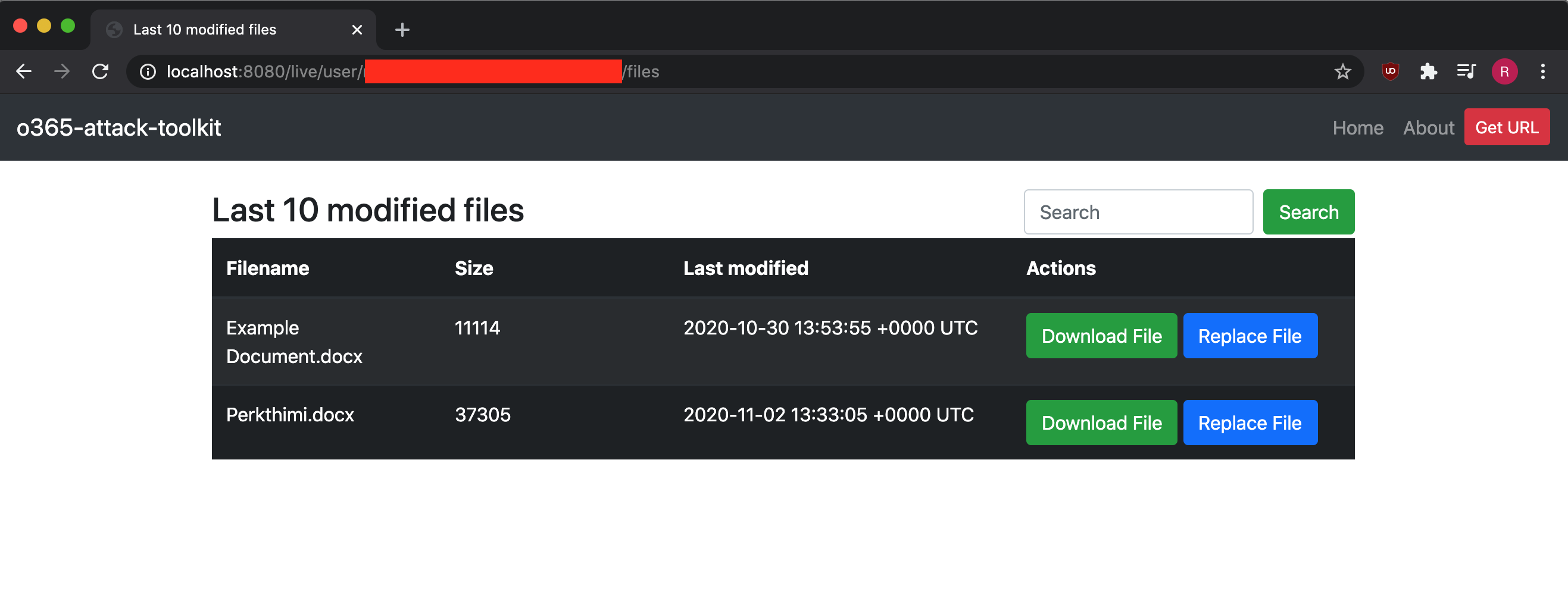

Microsoft Graph API สามารถใช้เพื่อเข้าถึงไฟล์ผ่าน OneDrive, OneDrive for Business และไลบรารีเอกสาร SharePoint ไฟล์ผู้ใช้สามารถค้นหาและดาวน์โหลดไฟล์แบบโต้ตอบได้โดยใช้อินเทอร์เฟซการจัดการ คุณลักษณะเก่าของการดาวน์โหลดไฟล์คำสำคัญได้ถูกยกเลิกแล้ว

เอกสารผู้ใช้ที่โฮสต์บน OneDrive/Sharepoint สามารถแก้ไขได้โดยใช้ Graph API ในเวอร์ชันเริ่มต้นของชุดเครื่องมือนี้ ไฟล์ 10 ไฟล์สุดท้ายจะถูกแบ็คดอร์ด้วยมาโครที่กำหนดไว้ล่วงหน้า นี่เป็นความเสี่ยงระหว่างปฏิบัติการของทีมแดง จึงมีการใช้งานที่จำกัด ด้วยเหตุนี้ เราจึงได้ใช้คุณลักษณะการแทนที่ไฟล์ด้วยตนเองเพื่อให้สามารถควบคุมการโจมตีได้มากขึ้น

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

ตัวอย่างการกำหนดค่าดังต่อไปนี้:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

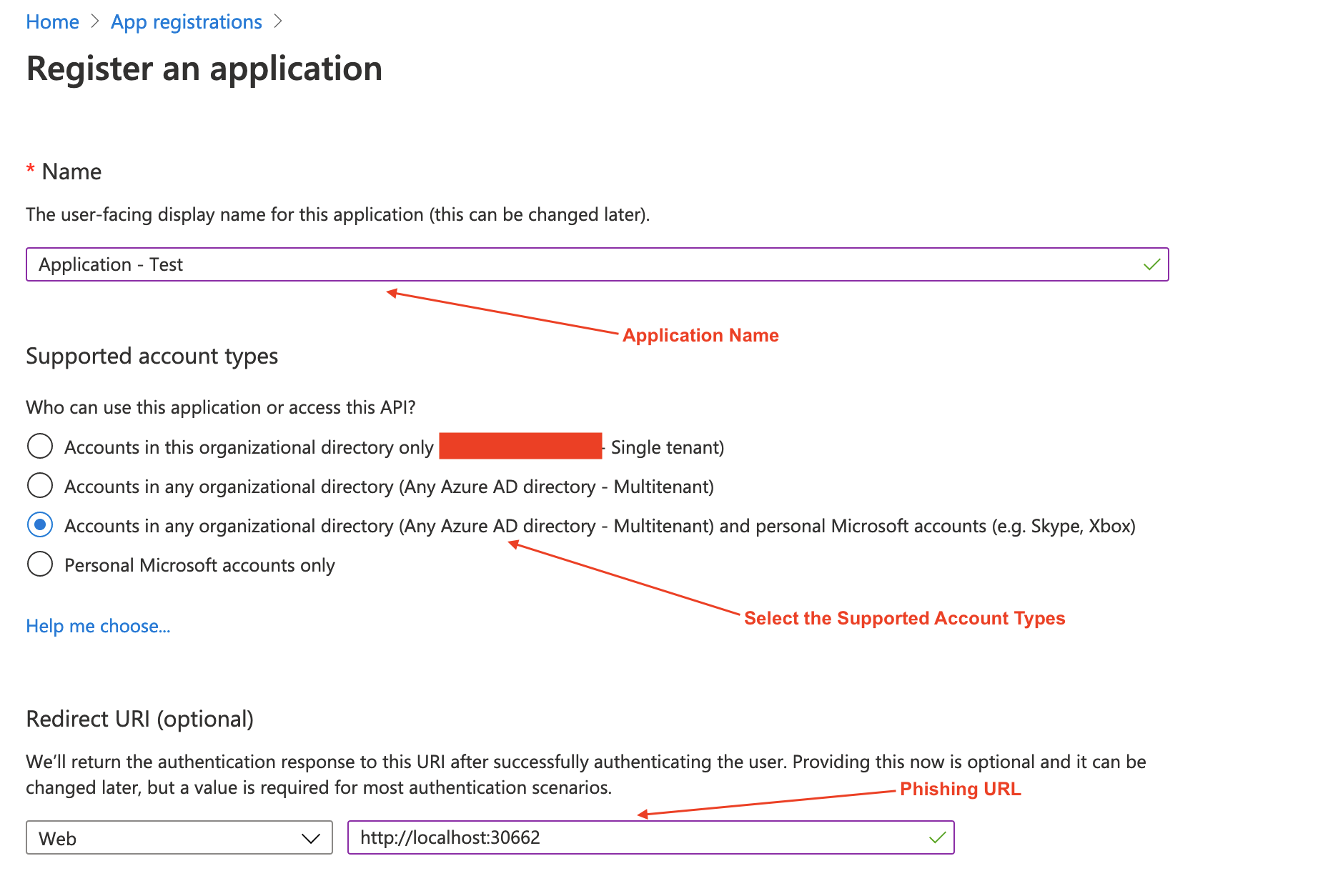

ก่อนที่จะเริ่มใช้ชุดเครื่องมือนี้ คุณต้องสร้างแอปพลิเคชันบนพอร์ทัล Azure ก่อน ไปที่ Azure Active Directory -> การลงทะเบียนแอป -> ลงทะเบียนแอปพลิเคชัน

หลังจากสร้างแอปพลิเคชันแล้ว ให้คัดลอก ID แอปพลิเคชันในไฟล์การกำหนดค่า

คุณต้องสร้างรหัสลับไคลเอ็นต์ซึ่งสามารถทำได้ดังที่แสดงในภาพต่อไปนี้:

อัพเดตความลับไคลเอ็นต์ในไฟล์คอนฟิกูเรชัน

อินเทอร์เฟซการจัดการช่วยให้ผู้ปฏิบัติงานสามารถโต้ตอบกับผู้ใช้ที่ถูกบุกรุกได้