อ่านฉัน

แอปพลิเคชั่นนี้แก้ปัญหาการโจมตี LAN และการดมข้อมูล โดยสามารถทำการโจมตีแบบจุดต่อจุดบนเทอร์มินัลเป้าหมายใดๆ ใน LAN เพื่อดักจับข้อมูลอินเทอร์เน็ตต้นน้ำและปลายน้ำของเทอร์มินัลเป้าหมาย กลไกการตรวจจับและติดตามเป้าหมายได้รับการออกแบบร่วมกับคุณลักษณะ NoSQL ตามธรรมชาติของ MongoDB โดยมุ่งไปที่ความหลากหลายจากหลายแหล่งที่มาและลักษณะตามเวลาจริงของข้อมูลเครือข่าย

1. Server: The core technology used in the backend is SpringBoot. The core technologies used for network attacks include winpcap, jpcap, ARP Spoofing (ARP deception), MITM (Man-in-the-Middle Attack), and network packet grouping/degrouping, decompression, and restoration.

2. Client: The core technologies used in the frontend include Angular6, ECharts, etc.

3. Packaging and Deployment: The front-end and back-end are packaged into the same jar file using Maven.

1. การกำหนดค่าสภาพแวดล้อม

1) macOS

การดาวน์โหลดและการติดตั้งซอฟต์แวร์ที่จำเป็น

- Java (อย่าเลือก 64 บิต): ดาวน์โหลด Java

- MongoDB (ต้องเลือก 3.4.24): ดาวน์โหลด MongoDB

- WinPcap ล่าสุด: ดาวน์โหลด WinPcap

- Wireshark: ดาวน์โหลด Wireshark

- มาเวน, NodeJS

การกำหนดค่าที่จำเป็น

- เปิดใช้งานการส่งต่อ IP:

sudo sysctl -w net.inet.ip.forwarding=1 ตรวจสอบว่าเปิดใช้งานการส่งต่อ IP หรือไม่ (ควรเป็น 1): sudo sysctl -a | grep net.inet.ip.forwarding หลังจากที่ระบบรีสตาร์ท การส่งต่อ IP จะเปลี่ยนกลับไปเป็นสถานะปิดเริ่มต้น ดังนั้นจึงต้องเปิดใช้งานอีกครั้ง มิฉะนั้นเป้าหมายที่ถูกโจมตีจะไม่สามารถเข้าถึงอินเทอร์เน็ตได้ตามปกติ - เพิ่มเส้นทางสัมบูรณ์ของไดเร็กทอรี bin ในไดเร็กทอรีการติดตั้ง MongoDB ให้กับพาธตัวแปรสภาพแวดล้อมเพื่อเริ่มบริการ MongoDB จากบรรทัดคำสั่ง

- คัดลอก

libjpcap.jnilib ไปยัง /Library/Java/Extensions/ - ตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์ที่รันโปรแกรมนี้และโทรศัพท์มือถือเป้าหมายเชื่อมต่อกับเราเตอร์เดียวกันผ่าน Wi-Fi

- นำทางไปยังไดเร็กทอรีรากของโค้ดในบรรทัดคำสั่ง คอมไพล์และแพ็กเกจโดยใช้ Maven:

mvn package -Dmaven.test.skip=true คัดลอก jpcap-mitm.jar ไปยังไดเร็กทอรีใดๆ ที่เป็นไดเร็กทอรีการทำงาน และสร้าง data/db โฟลเดอร์ในไดเร็กทอรีการทำงานนี้เป็นโฟลเดอร์ข้อมูล MongoDB - เปิดแพ็คเกจ Wireshark dmg ที่ดาวน์โหลดมา คุณจะเห็นแพ็คเกจ

Install ChmodBPF.pkg ดับเบิลคลิกเพื่อติดตั้งแพ็คเกจซอฟต์แวร์นี้

ขั้นตอนการเริ่มต้น

- เปิด Terminal นำทางไปยังไดเร็กทอรีการทำงานที่ระบุ และเรียกใช้

mongod --dbpath=data/db หลังจากนั้นไม่กี่วินาที ให้รอให้บริการ MongoDB ทำงานสำเร็จและพิมพ์บันทึกที่คล้ายกับ: *** กำลังรอการเชื่อมต่อบนพอร์ต 27017 - คลิกปุ่มเริ่มของ Windows ที่ด้านซ้ายล่าง พิมพ์

cmd จากนั้นคลิกขวาเพื่อเรียกใช้บรรทัดคำสั่งในฐานะผู้ดูแลระบบ ไปที่ D:mitm ในบรรทัดคำสั่ง จากนั้นรัน java -jar jpcap-mitm.jar รอให้บริการทำงานสำเร็จและพิมพ์บันทึกที่คล้ายกับ: *** เริ่มต้นแอปพลิเคชันใน ** วินาที - เปิดเบราว์เซอร์ Chrome และไปที่

http://localhost:8888 หรือเข้าถึงโปรแกรมจากระยะไกลจากอุปกรณ์อื่นผ่าน http://<local IP>:8888 - หลังจากเปิดไซต์การจัดการของโปรแกรมนี้สำเร็จแล้ว ให้เลือกการ์ดเครือข่ายที่ถูกต้องที่

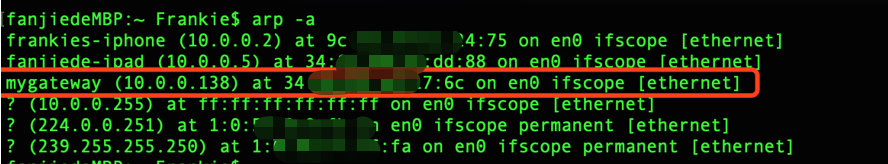

Select interface ตั้งค่า IP และ MAC ในเครื่อง กำหนดเป้าหมาย IP และ MAC มือถือ เกตเวย์ (เราเตอร์) IP และ MAC โปรดทราบว่าสิ่งเหล่านี้เป็น IP เครือข่ายภายในทั้งหมด และควรอยู่บนเครือข่ายย่อยเดียวกัน - สามารถดู IP และ MAC ของโทรศัพท์มือถือเป้าหมายได้ในข้อมูลการเชื่อมต่อ Wi-Fi บนโทรศัพท์ หากคุณไม่ทราบ IP และ MAC ภายในเครื่อง หรือ IP และ MAC ของเราเตอร์ ให้ป้อน

ifconfig ใน Terminal เพื่อค้นหาที่อยู่ IPv4 ที่อยู่ทางกายภาพ และเกตเวย์เริ่มต้น เรียกใช้ arp -a เพื่อค้นหา MAC ของเกตเวย์ - หลังจากตั้งค่าข้อมูลข้างต้นแล้ว ให้คลิกปุ่มการตั้งค่า จากนั้นแอปพลิเคชันจะสร้างการเชื่อมต่อที่เกี่ยวข้อง แต่ละครั้งที่โปรแกรมเริ่มทำงาน คุณสามารถรีเซ็ตการเชื่อมต่อได้ แต่เมื่อตั้งค่าแล้วจะไม่สามารถแก้ไขได้ หากต้องการรีเซ็ต ให้ปิดกระบวนการ

jpcap-mitm.jar ในหน้าต่างบรรทัดคำสั่งโดยกด control+c จากนั้นรีสตาร์ทโปรแกรม - ก่อนที่จะเริ่มการโจมตีให้ลองใช้โทรศัพท์มือถือเป้าหมายเพื่อเข้าถึงเว็บไซต์หรือแอป ตรวจสอบให้แน่ใจว่าโทรศัพท์สามารถเข้าถึงอินเทอร์เน็ตได้ตามปกติโดยไม่ต้องเริ่มการโจมตี

- หลังจากคลิกเริ่มการโจมตี ให้รอสักครู่เพื่อให้การโจมตีมีผลและแสดงแถบไดนามิก ตรวจสอบข้อมูลบนแผงสถิติแบบเรียลไทม์ด้านล่าง และใช้โทรศัพท์มือถือเป้าหมายเพื่อเข้าถึงเว็บไซต์หรือแอปเพื่อดูการอัปเดตแผงข้อมูล

- หลังจากฟังก์ชั่นเว็บไซต์หรือแอพเสร็จสิ้นให้คลิกหยุดการโจมตี การโจมตีจะหยุดทันที แต่เซิร์ฟเวอร์จับแพ็กเก็ตจำนวนมากที่ต้องจัดเก็บตามลำดับ ดังนั้นข้อมูลแผงสถิติแบบเรียลไทม์อาจเพิ่มขึ้นอย่างช้าๆ ต่อไปอีกสองสามนาทีก่อนที่จะหยุด

- หลังจากหยุดการโจมตี ให้รอสักครู่เพื่อให้ข้อความแจ้งว่าการวิเคราะห์แพ็กเก็ตเสร็จสิ้น จากนั้นคุณสามารถเลือกรหัสชุด (รหัสล่าสุด) ของการโจมตีนี้ในการวิเคราะห์ สถิติ และหน้าดัมพ์เพื่อดูเนื้อหาและแผนภูมิโดยละเอียด

หมายเหตุ

- หากข้อความแจ้งข้อผิดพลาดของเว็บปรากฏขึ้น ให้ตรวจสอบว่าแพ็คเกจ jar บรรทัดคำสั่งออกอย่างผิดปกติหรือไม่ โปรแกรมอาจจะล่ม ลองรีสตาร์ทโถ ให้ความสนใจกับบันทึกบรรทัดคำสั่งของโปรแกรม หากมีข้อผิดพลาดเกิดขึ้นอย่างต่อเนื่อง โปรแกรมอาจไม่สามารถตรวจจับแพ็กเก็ตได้ตามปกติ ลองรีสตาร์ทโถ

- หากเราเตอร์เปิดใช้งานการเชื่อมโยง IP/MAC แบบคงที่ ปิดใช้งาน DHCP หรือโมดูลป้องกันการโจมตี ARP อาจทำให้โปรแกรมดักจับแพ็กเก็ตอัปสตรีมเท่านั้น ไม่ใช่แพ็กเก็ตดาวน์สตรีม หากไม่สามารถกำหนดการตั้งค่าเราเตอร์ได้ ให้เปลี่ยนไปใช้อุปกรณ์อื่นแล้วโจมตีอีกครั้ง หากอุปกรณ์เกตเวย์มีพลังมาก การโจมตีอาจไม่สำเร็จอย่างสมบูรณ์

- หลังจากเริ่มโจมตีแล้ว หากเป้าหมายสามารถเข้าถึงอินเทอร์เน็ตได้ตามปกติ แต่ไม่มีแพ็คเก็ตใดถูกดักฟังในหน้าการจัดการโปรแกรม หรือเป้าหมายไม่สามารถเข้าถึงอินเทอร์เน็ตได้ ให้ตรวจสอบว่าเปิดใช้งานการส่งต่อ IP บนระบบหรือไม่ ตรวจสอบ IP และ MAC ของทั้งหมดอย่างละเอียด อุปกรณ์ที่กำหนดค่าในเว็บ ตรวจสอบว่าอินเทอร์เฟซการ์ดเครือข่ายที่เลือกถูกต้อง ตรวจสอบว่าเซิร์ฟเวอร์และโทรศัพท์มือถือเป้าหมายเชื่อมต่อกับเราเตอร์เดียวกันหรือไม่ ตรวจสอบว่า IP ของโทรศัพท์มือถือเป้าหมายมีการเปลี่ยนแปลง (สามารถแก้ไข IP ได้) ตรวจสอบว่า หน้าต่างบรรทัดคำสั่งที่รัน jar นั้นถูกรันเป็น ผู้ดูแลระบบ ให้ลองรีสตาร์ทคอมพิวเตอร์และรอสักครู่ก่อนจะลองอีกครั้ง

- การโจมตีไม่ควรใช้เวลานานเกินไป สักสองสามวินาทีจะเหมาะสมที่สุด หลังการทดสอบ ให้หยุดการโจมตีเพื่อป้องกันการโจมตีอย่างต่อเนื่องต่อเป้าหมายและเกตเวย์ ทำให้เกิดพายุข้อมูลใน LAN ซึ่งอาจทำให้เกตเวย์โอเวอร์โหลด และทำให้ LAN ทั้งหมดล่ม

2) หน้าต่าง

การดาวน์โหลดและการติดตั้งซอฟต์แวร์ที่จำเป็น

- Java (อย่าเลือก 64 บิต): ดาวน์โหลด Java

- MongoDB (ต้องเลือก 3.4.24): ดาวน์โหลด MongoDB

- WinPcap ล่าสุด: ดาวน์โหลด WinPcap

- มาเวน, NodeJS

การกำหนดค่าที่จำเป็น

- เปิดใช้งานการส่งต่อ IP: คลิกปุ่มเริ่มของ Windows ที่ด้านซ้ายล่าง พิมพ์

regedit จากนั้นเลือกตัวแก้ไขรีจิสทรี คลิกขวาเพื่อเรียกใช้ตัวแก้ไขรีจิสทรีในฐานะผู้ดูแลระบบ นำทางไปยังคีย์รีจิสทรี HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/Tcpip/Parameters เลือกรายการ IPEnableRouter และเปลี่ยนค่าเป็น 1 - เพิ่มเส้นทางสัมบูรณ์ของไดเร็กทอรี bin ในไดเร็กทอรีการติดตั้ง MongoDB ให้กับพาธตัวแปรสภาพแวดล้อมเพื่อเริ่มบริการ MongoDB จากบรรทัดคำสั่ง

- สร้างไดเร็กทอรีการทำงานสำหรับโปรแกรมนี้ ตัวอย่างเช่น สร้างโฟลเดอร์

D:mitm เป็นไดเร็กทอรีการทำงาน ในไดเร็กทอรีรากเดียวกันกับไดเร็กทอรีการทำงาน ให้สร้างโฟลเดอร์ข้อมูล MongoDB data/db ตัวอย่างเช่น หากไดเร็กทอรีรากคือ D ให้สร้างโฟลเดอร์ D:datadb - ตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์ที่รันโปรแกรมนี้และโทรศัพท์มือถือเป้าหมายเชื่อมต่อกับเราเตอร์เดียวกันผ่าน Wi-Fi

- นำทางไปยังไดเร็กทอรีรากของโค้ดในบรรทัดคำสั่ง คอมไพล์และแพ็กเกจโดยใช้ Maven:

mvn package -Dmaven.test.skip=true คัดลอก jpcap-mitm.jar และ Jpcap.dll ไปยังไดเร็กทอรีการทำงาน และสร้าง data/db ในไดเร็กทอรีการทำงานนี้เป็นโฟลเดอร์ข้อมูล MongoDB

ขั้นตอนการเริ่มต้น

- คลิกปุ่มเริ่มของ Windows ที่ด้านซ้ายล่าง พิมพ์

cmd จากนั้นคลิกขวาเพื่อเรียกใช้บรรทัดคำสั่งในฐานะผู้ดูแลระบบ นำทางไปยัง D: จากนั้นเรียกใช้ mongod หลังจากนั้นไม่กี่วินาที ให้รอให้บริการ MongoDB ทำงานสำเร็จและพิมพ์บันทึกที่คล้ายกับ: *** กำลังรอการเชื่อมต่อบนพอร์ต 27017 อย่าใช้ปุ่มซ้ายของเมาส์เพื่อเลือกเนื้อหาใด ๆ ในหน้าต่างบรรทัดคำสั่ง สถานะที่เลือกจะทำให้บริการถูกระงับ - คลิกปุ่มเริ่มของ Windows ที่ด้านซ้ายล่าง พิมพ์

cmd จากนั้นคลิกขวาเพื่อเรียกใช้บรรทัดคำสั่งในฐานะผู้ดูแลระบบ ไปที่ D:mitm ในบรรทัดคำสั่ง จากนั้นรัน java -jar jpcap-mitm.jar รอให้บริการทำงานสำเร็จและพิมพ์บันทึกที่คล้ายกับ: *** เริ่มต้นแอปพลิเคชันใน ** วินาที - เปิดเบราว์เซอร์ Chrome และไปที่

http://localhost:8888 หรือเข้าถึงโปรแกรมจากระยะไกลจากอุปกรณ์อื่นผ่าน http://<local IP>:8888 - หลังจากเปิดไซต์การจัดการของโปรแกรมนี้สำเร็จแล้ว ให้เลือกการ์ดเครือข่ายที่ถูกต้องที่

Select interface ตั้งค่า IP และ MAC ในเครื่อง กำหนดเป้าหมาย IP และ MAC มือถือ เกตเวย์ (เราเตอร์) IP และ MAC โปรดทราบว่าสิ่งเหล่านี้เป็น IP เครือข่ายภายในทั้งหมด และควรอยู่บนเครือข่ายย่อยเดียวกัน - สามารถดู IP และ MAC ของโทรศัพท์มือถือเป้าหมายได้ในข้อมูลการเชื่อมต่อ Wi-Fi บนโทรศัพท์ หากคุณไม่ทราบ IP และ MAC ในเครื่อง หรือ IP และ MAC ของเราเตอร์ ให้คลิกปุ่มเริ่มต้นของ Windows ที่ด้านซ้ายล่าง พิมพ์

cmd จากนั้นคลิกขวาเพื่อเรียกใช้บรรทัดคำสั่งในฐานะผู้ดูแลระบบ ป้อน ipconfig /all ในบรรทัดคำสั่งเพื่อค้นหาส่วน Wi-Fi ของอะแดปเตอร์ LAN ไร้สาย ค้นหาที่อยู่ IPv4 ที่อยู่ทางกายภาพ และเกตเวย์เริ่มต้น เรียกใช้ arp -a เพื่อค้นหา MAC ของเกตเวย์ - หลังจากตั้งค่าข้อมูลข้างต้นแล้ว ให้คลิกปุ่มการตั้งค่า จากนั้นแอปพลิเคชันจะสร้างการเชื่อมต่อที่เกี่ยวข้อง แต่ละครั้งที่โปรแกรมเริ่มทำงาน คุณสามารถรีเซ็ตการเชื่อมต่อได้ แต่เมื่อตั้งค่าแล้วจะไม่สามารถแก้ไขได้ หากต้องการรีเซ็ต ให้ปิดกระบวนการ

jpcap-mitm.jar ในหน้าต่างบรรทัดคำสั่งโดยกด control+c จากนั้นรีสตาร์ทโปรแกรม - ก่อนที่จะเริ่มการโจมตีให้ลองใช้โทรศัพท์มือถือเป้าหมายเพื่อเข้าถึงเว็บไซต์หรือแอป ตรวจสอบให้แน่ใจว่าโทรศัพท์สามารถเข้าถึงอินเทอร์เน็ตได้ตามปกติโดยไม่ต้องเริ่มการโจมตี

- หลังจากคลิกเริ่มการโจมตี ให้รอสักครู่เพื่อให้การโจมตีมีผลและแสดงแถบไดนามิก ตรวจสอบข้อมูลบนแผงสถิติแบบเรียลไทม์ด้านล่าง และใช้โทรศัพท์มือถือเป้าหมายเพื่อเข้าถึงเว็บไซต์หรือแอปเพื่อดูการอัปเดตแผงข้อมูล

- หลังจากฟังก์ชั่นเว็บไซต์หรือแอพเสร็จสิ้นให้คลิกหยุดการโจมตี การโจมตีจะหยุดทันที แต่เซิร์ฟเวอร์จับแพ็กเก็ตจำนวนมากที่ต้องจัดเก็บตามลำดับ ดังนั้นข้อมูลแผงสถิติแบบเรียลไทม์อาจเพิ่มขึ้นอย่างช้าๆ ต่อไปอีกสองสามนาทีก่อนที่จะหยุด

- หลังจากหยุดการโจมตี ให้รอสักครู่เพื่อให้ข้อความแจ้งว่าการวิเคราะห์แพ็กเก็ตเสร็จสิ้น จากนั้นคุณสามารถเลือกรหัสชุด (รหัสล่าสุด) ของการโจมตีนี้ในการวิเคราะห์ สถิติ และหน้าดัมพ์เพื่อดูเนื้อหาและแผนภูมิโดยละเอียด

หมายเหตุ

- หากข้อความแจ้งข้อผิดพลาดของเว็บปรากฏขึ้น ให้ตรวจสอบว่าแพ็คเกจ jar บรรทัดคำสั่งออกอย่างผิดปกติหรือไม่ โปรแกรมอาจจะล่ม ลองรีสตาร์ทขวดอีกครั้ง ให้ความสนใจกับบันทึกบรรทัดคำสั่งของโปรแกรม หากมีข้อผิดพลาดเกิดขึ้นอย่างต่อเนื่อง โปรแกรมอาจไม่สามารถตรวจจับแพ็กเก็ตได้ตามปกติ ลองรีสตาร์ทขวดอีกครั้ง

- หากเราเตอร์เปิดใช้งานการเชื่อมโยง IP/MAC แบบคงที่ ปิดใช้งาน DHCP หรือโมดูลป้องกันการโจมตี ARP อาจทำให้โปรแกรมดักจับแพ็กเก็ตอัปสตรีมเท่านั้น ไม่ใช่แพ็กเก็ตดาวน์สตรีม หากไม่สามารถกำหนดการตั้งค่าเราเตอร์ได้ ให้เปลี่ยนไปใช้อุปกรณ์อื่นแล้วโจมตีอีกครั้ง หากอุปกรณ์เกตเวย์มีพลังมาก การโจมตีอาจไม่สำเร็จอย่างสมบูรณ์

- หลังจากเริ่มโจมตีแล้ว หากเป้าหมายสามารถเข้าถึงอินเทอร์เน็ตได้ตามปกติ แต่ไม่มีแพ็คเก็ตใดถูกดักฟังในหน้าการจัดการโปรแกรม หรือเป้าหมายไม่สามารถเข้าถึงอินเทอร์เน็ตได้ ให้ตรวจสอบว่าเปิดใช้งานการส่งต่อ IP บนระบบหรือไม่ ตรวจสอบ IP และ MAC ของทั้งหมดอย่างละเอียด อุปกรณ์ที่กำหนดค่าในเว็บ ตรวจสอบว่าอินเทอร์เฟซการ์ดเครือข่ายที่เลือกถูกต้อง ตรวจสอบว่าเซิร์ฟเวอร์และโทรศัพท์มือถือเป้าหมายเชื่อมต่อกับเราเตอร์เดียวกันหรือไม่ ตรวจสอบว่า IP ของโทรศัพท์มือถือเป้าหมายมีการเปลี่ยนแปลง (สามารถแก้ไข IP ได้) ตรวจสอบว่า หน้าต่างบรรทัดคำสั่งที่รัน jar นั้นถูกรันเป็น ผู้ดูแลระบบ ให้ลองรีสตาร์ทคอมพิวเตอร์และรอสักครู่ก่อนจะลองอีกครั้ง

- หากการตั้งชื่อในรายการอินเทอร์เฟซของการ์ดเครือข่ายไม่สามารถระบุได้ว่าควรเลือกรายการใด ให้เปิดตัวแก้ไขรีจิสทรีและตรวจสอบคีย์รีจิสทรี

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersInterfaces{*} รายการนี้สอดคล้องกับรายการอินเทอร์เฟซ ตรวจสอบแต่ละรายการอินเทอร์เฟซตามลำดับและดูว่าการกำหนดค่าใดตรงกับ IP เซิร์ฟเวอร์ปัจจุบัน ซึ่งระบุอินเทอร์เฟซที่เราจำเป็นต้องเลือก - การโจมตีไม่ควรใช้เวลานานเกินไป สักสองสามวินาทีจะเหมาะสมที่สุด หลังการทดสอบ ให้หยุดการโจมตีเพื่อป้องกันการโจมตีอย่างต่อเนื่องต่อเป้าหมายและเกตเวย์ ทำให้เกิดพายุข้อมูลใน LAN ซึ่งอาจทำให้เกตเวย์โอเวอร์โหลด และทำให้ LAN ทั้งหมดล่ม

2. คำอธิบายโปรแกรม

อินเทอร์เฟซส่วนหน้าของโครงการนี้มีดังนี้

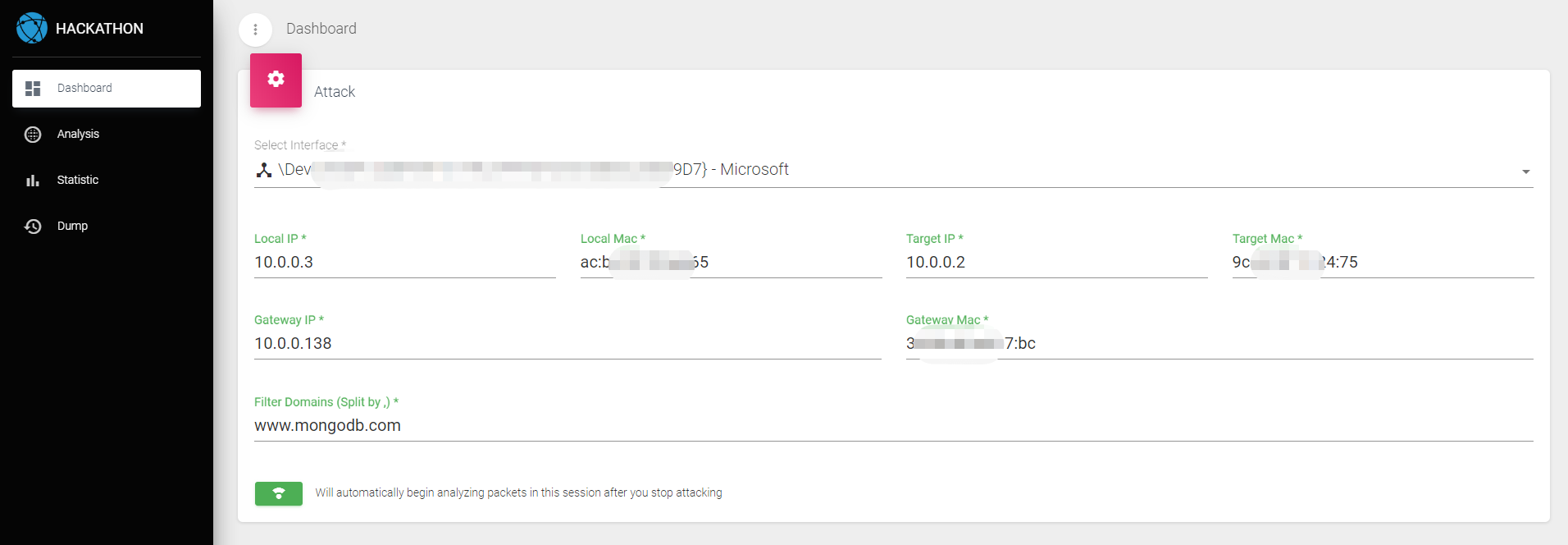

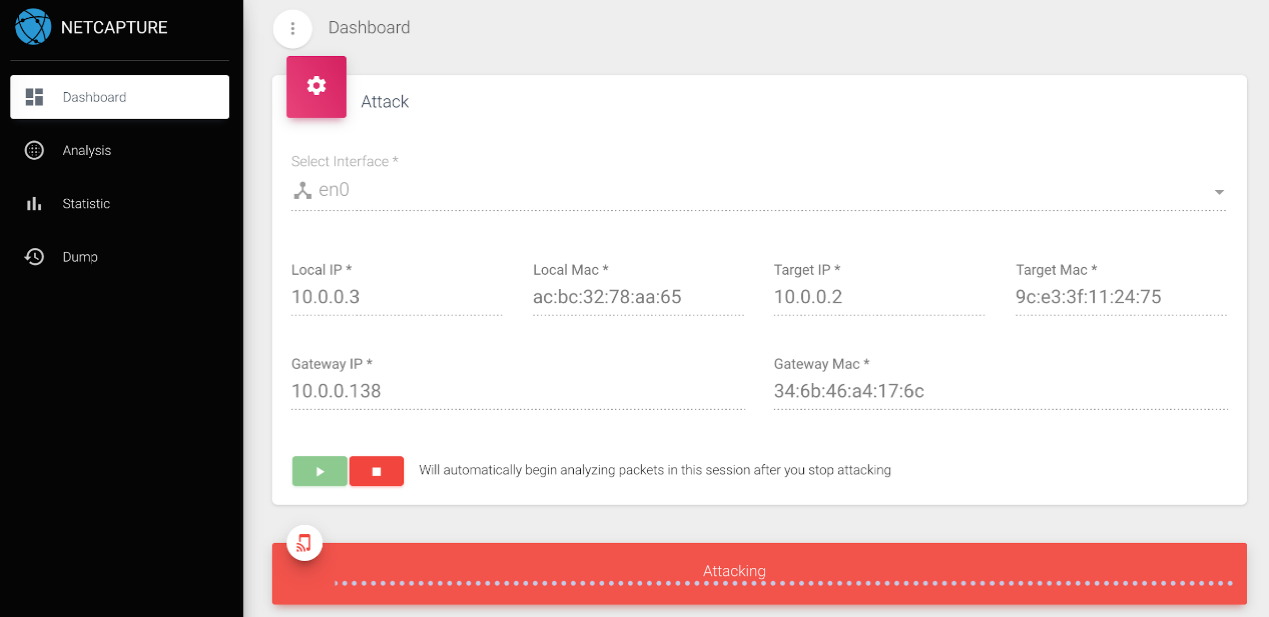

หน้าโจมตี LAN

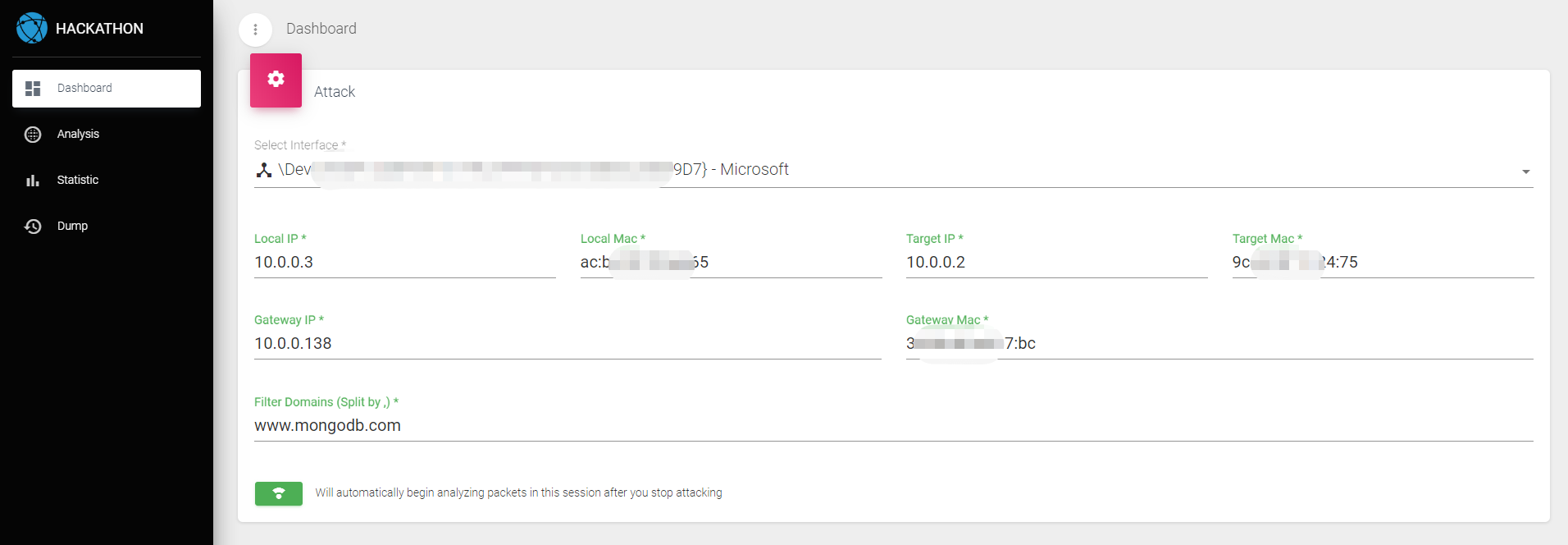

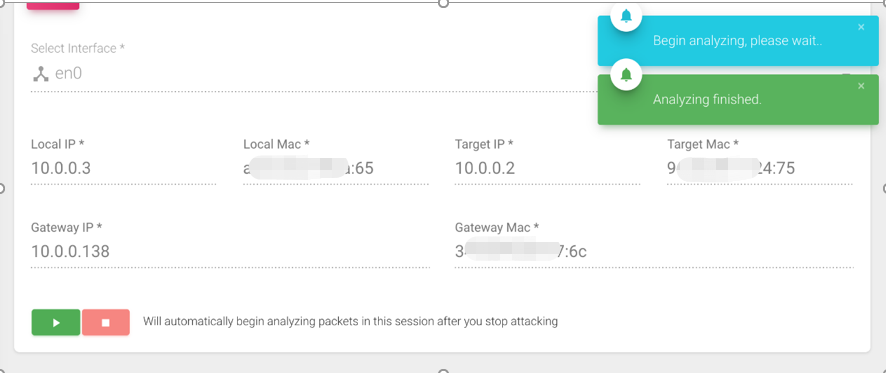

- ในอินเทอร์เฟซนี้ ให้ตั้งค่าการ์ดเครือข่ายและ IP และ MAC ของเครื่อง/เป้าหมาย/เกตเวย์ภายในเครื่อง ตั้งค่ารายการโดเมนที่ได้รับการตรวจสอบ (หนึ่งโดเมนหรือหลายโดเมนคั่นด้วยเครื่องหมายจุลภาค) จากนั้นควบคุมการเริ่มต้นหรือหยุดการโจมตี

- ขั้นตอนแรกคือทำการตั้งค่าที่จำเป็น การตั้งค่าเหล่านี้สามารถทำได้หลังจากเริ่มโปรแกรมใหม่ในแต่ละครั้งเท่านั้น ข้อมูลจะถูกบันทึกลงในฐานข้อมูลและโปรแกรมจะอ่านข้อมูลนี้โดยอัตโนมัติเมื่อเริ่มต้นในครั้งต่อไป เมื่อโปรแกรมเริ่มทำงานเป็นครั้งแรก โปรแกรมจะอ่าน Local IP และ MAC โดยอัตโนมัติ สิ่งนี้จะต้องได้รับการยืนยันอย่างรอบคอบเพื่อให้ถูกต้อง การ์ดเครือข่ายจำเป็นต้องเลือกอุปกรณ์การ์ดเครือข่ายที่ใช้สำหรับการเข้าถึงอินเทอร์เน็ตปกติ เป้าหมายหมายถึงโทรศัพท์มือถือหรืออุปกรณ์อื่นๆ ที่เราจำเป็นต้องตรวจสอบ โดยทั่วไปเกตเวย์หมายถึงเราเตอร์หรืออุปกรณ์เกตเวย์อื่นๆ ที่เราเชื่อมต่อผ่าน Wi-Fi ข้อมูลข้างต้นทั้งหมดจะต้องได้รับการกำหนดค่าอย่างถูกต้องอย่างเคร่งครัด ไม่เช่นนั้นโปรแกรมจะไม่สามารถทำงานได้ตามปกติ อินเทอร์เฟซการตั้งค่าจะแสดงในรูปด้านล่าง:

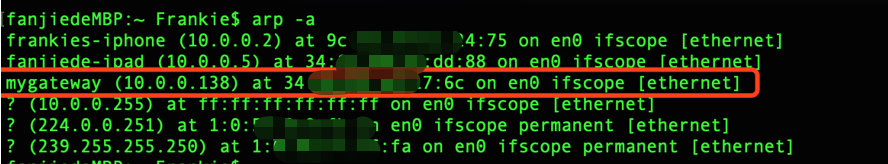

- คุณสามารถดู IP ของเกตเวย์และ MAC ได้บนอุปกรณ์เกตเวย์ หรือสามารถดูได้จากตารางเส้นทางในเครื่อง ดังแสดงในรูปด้านล่าง:

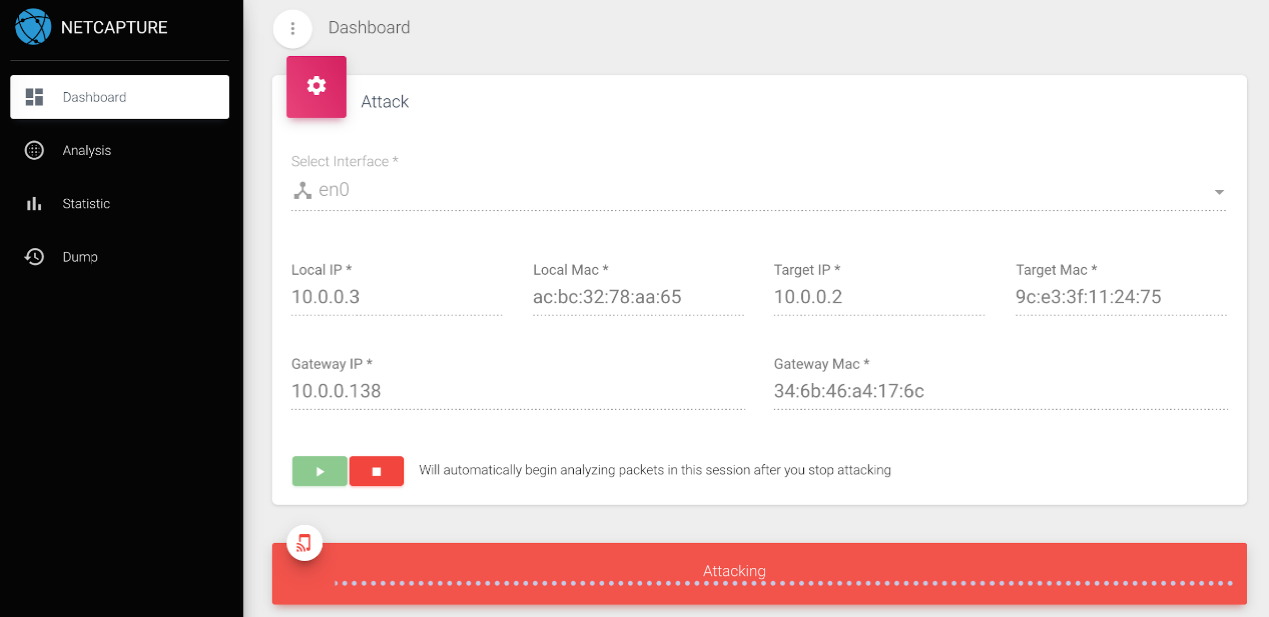

- เมื่อเราเสร็จสิ้นการกำหนดค่าและบันทึกหรือเริ่มการโจมตี รายการที่อยู่ชื่อโดเมนที่จะตรวจสอบจะได้รับการแก้ไขโดย DNS และรายการ IP ที่เกี่ยวข้องจะได้รับการอัปเดตเป็น MongoDB จากนั้นการโจมตี LAN และการดมข้อมูลจะเริ่มต้นอย่างเป็นทางการ อินเทอร์เฟซจะแสดงสถานะการโจมตีดังแสดงในรูปด้านล่าง:

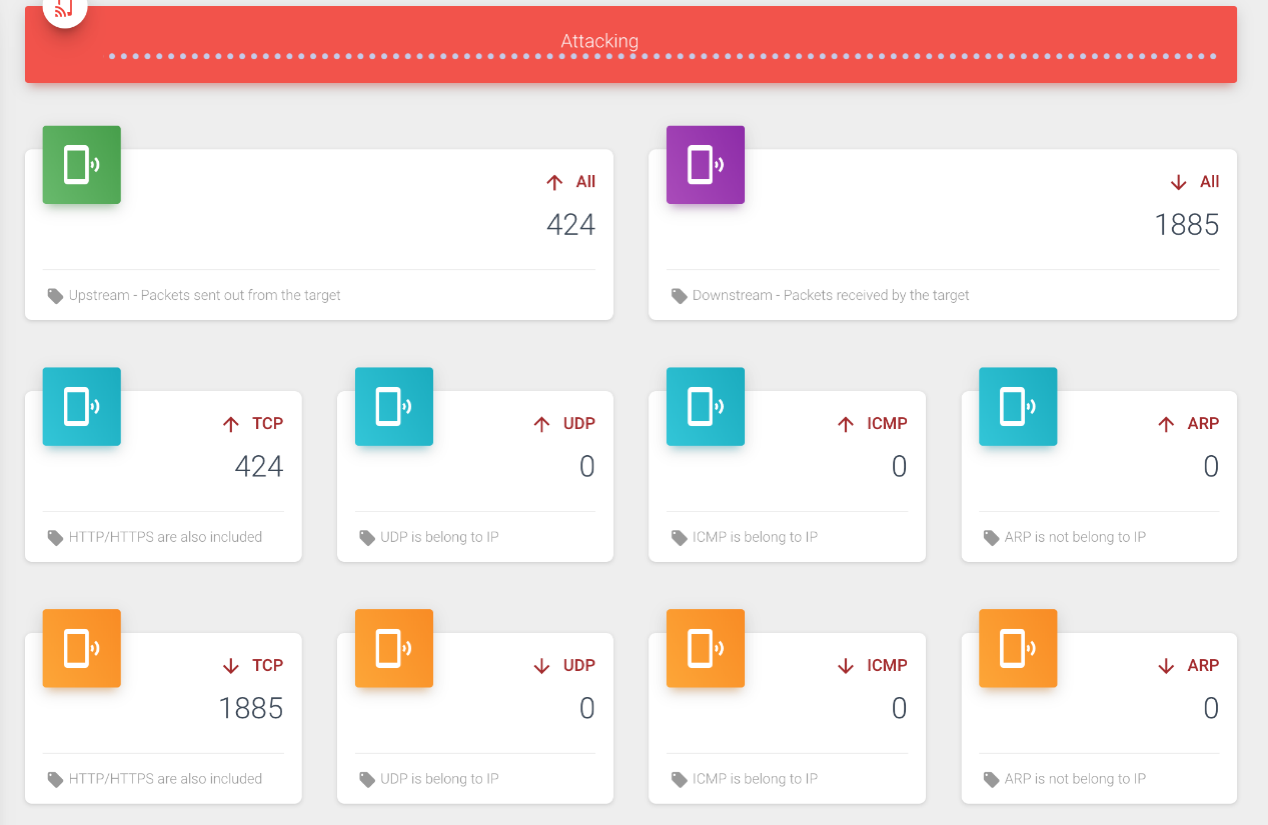

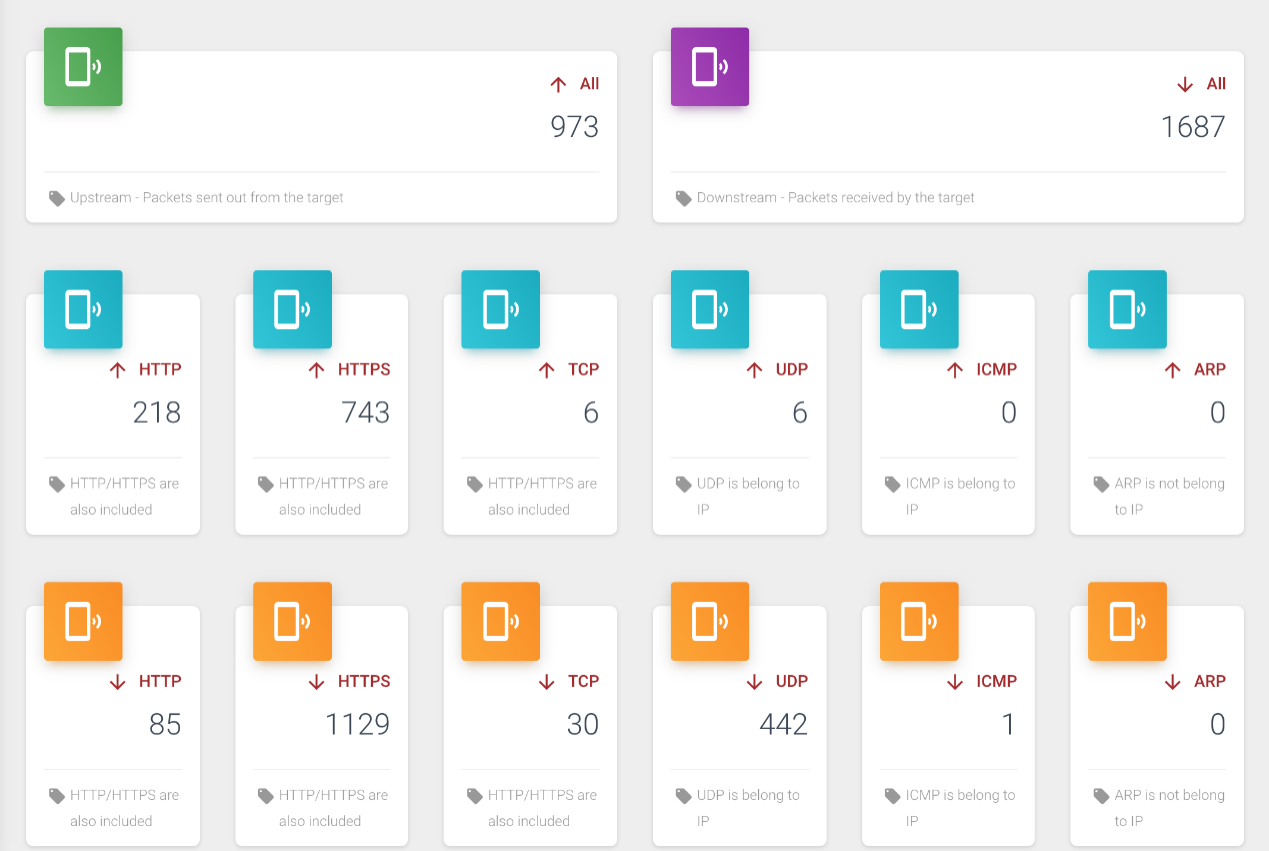

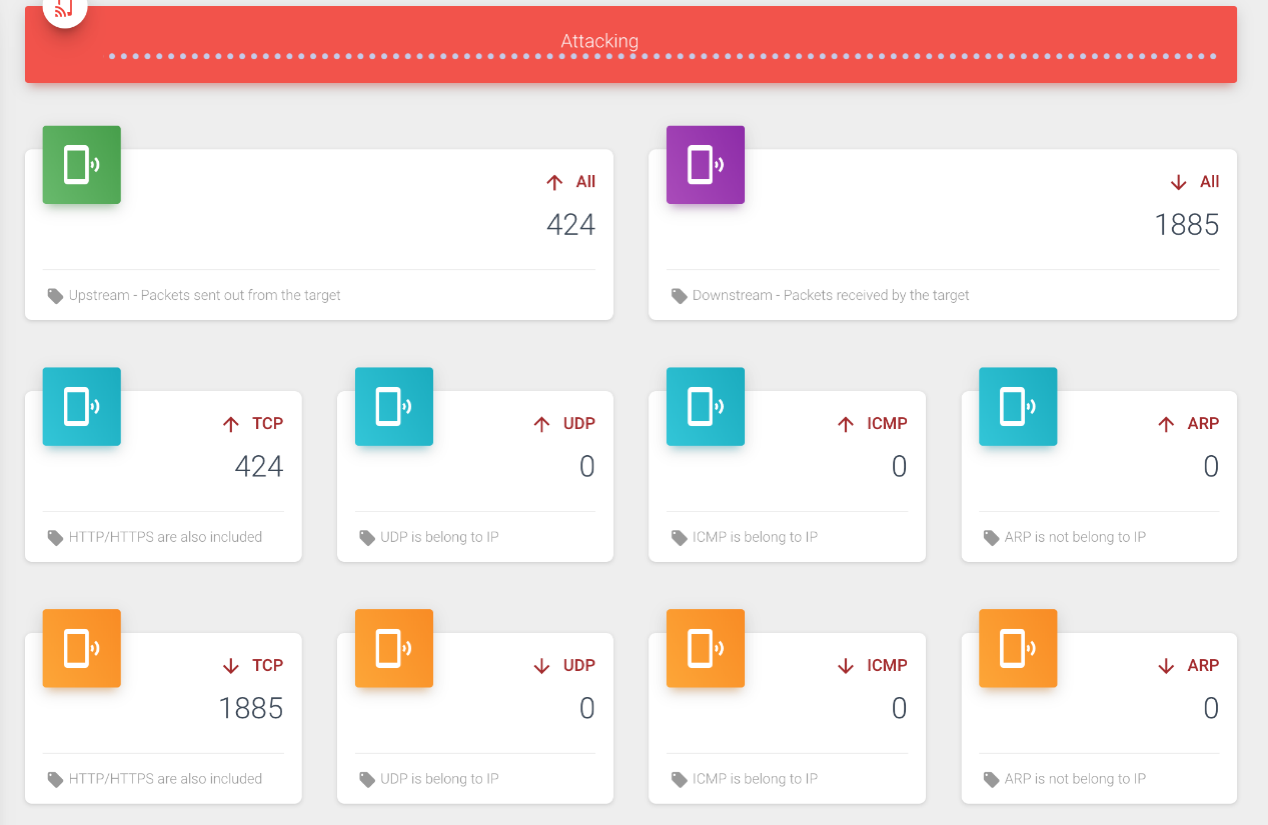

- ในขณะนี้ คุณสามารถลากเพจไปที่ส่วนล่างเพื่อดูสถิติการดมแพ็กเก็ตได้ ส่วนสถิติส่วนใหญ่แบ่งออกเป็นสองประเภท: ต้นน้ำและปลายน้ำ ซึ่งแบ่งเพิ่มเติมเป็นสี่ประเภท TCP/UDP/ICMP/ARP ต้นน้ำหมายถึงแพ็กเก็ตที่ส่งจากเป้าหมาย และดาวน์สตรีมหมายถึงแพ็กเก็ตที่เป้าหมายได้รับ หากเป้าหมายไม่ได้เรียกดูรายการโดเมนที่ระบุในขณะนี้ สถิติทั้งหมดจะเป็น 0 เสมอ หากเริ่มเรียกดูรายการโดเมนที่ระบุ คุณจะเห็นว่าสถิติเริ่มมีข้อมูล ดังแสดงในรูปด้านล่าง:

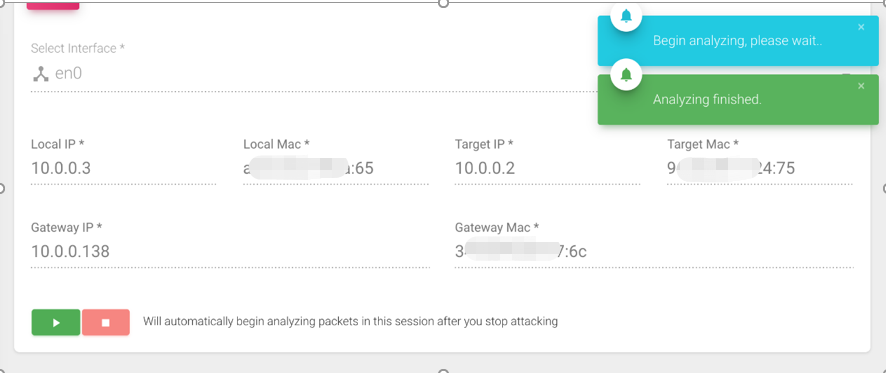

- เมื่อเราหยุดการโจมตี การวิเคราะห์รายละเอียดของแพ็กเก็ตในการโจมตีนี้จะเริ่มต้นโดยอัตโนมัติ หลังจากการโจมตีเสร็จสิ้น จะมีหน้าต่างป๊อปอัปปรากฏขึ้น ดังแสดงในรูปด้านล่าง:

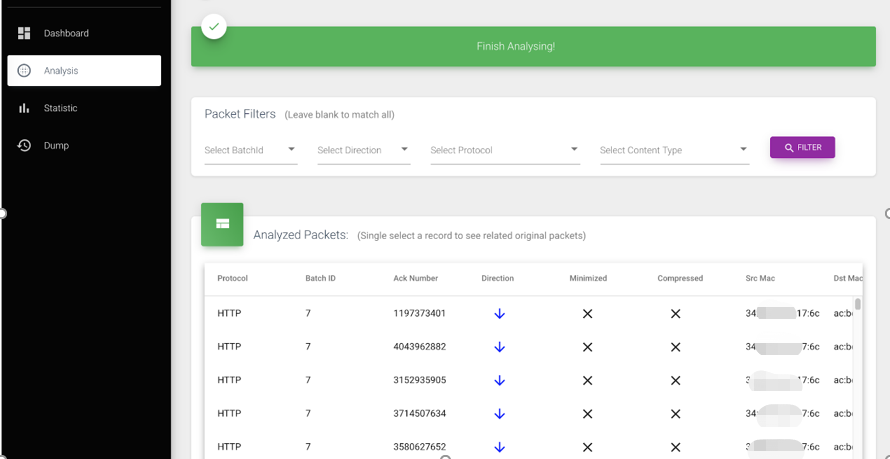

หน้าการวิเคราะห์แพ็คเก็ต

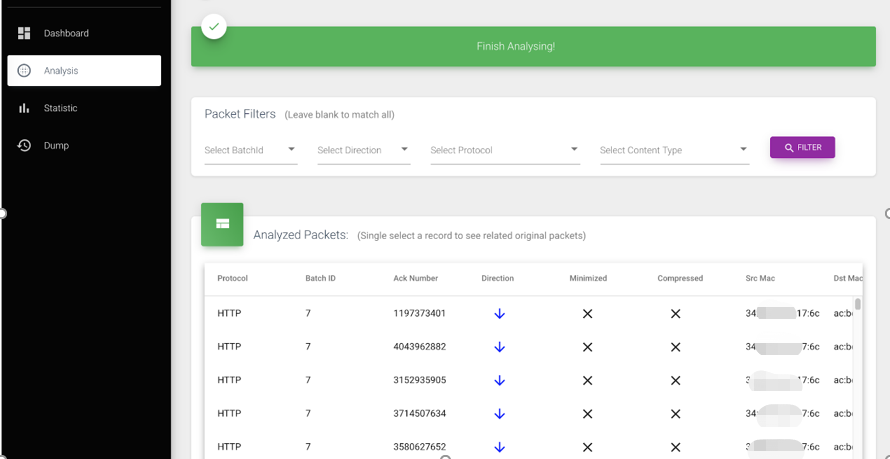

- ในอินเทอร์เฟซนี้ จะแสดงก่อนว่ากระบวนการวิเคราะห์แพ็คเก็ตกำลังดำเนินการอยู่หรือไม่ หากยังวิเคราะห์อยู่ต้องรอให้การวิเคราะห์เสร็จสิ้นก่อนจึงจะดูผลลัพธ์ได้ หลังจากการวิเคราะห์เสร็จสิ้น สถานะจะเปลี่ยนเป็นเสร็จสมบูรณ์โดยอัตโนมัติ และคุณสามารถดูผลการวิเคราะห์ได้

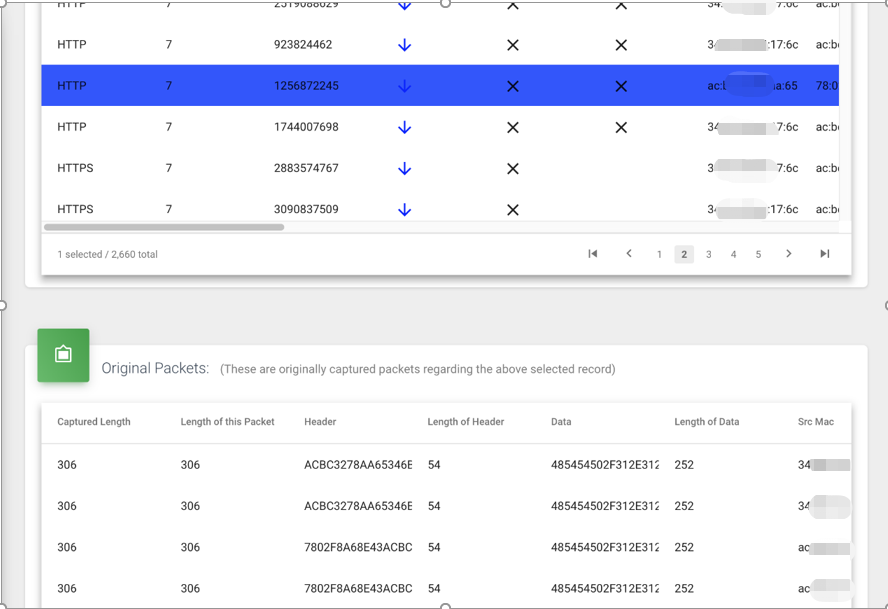

- อันดับแรก เราสามารถเลือกตัวกรองแพ็กเก็ตได้: รหัสแบตช์การโจมตี/อัปสตรีม หรือดาวน์สตรีม/โปรโตคอล/เนื้อหา แต่ละรายการตัวกรองสามารถเลือกได้หลายรายการหรือเว้นว่างไว้ ซึ่งหมายความว่าทุกประเภทจะตรงกัน หลังจากคลิกตัวกรอง ตารางแรกด้านล่างจะแสดงแพ็กเก็ตที่ตรงกันทั้งหมดหลังการวิเคราะห์ โปรดทราบว่าแพ็กเก็ตที่นี่แตกต่างจากแพ็กเก็ตในอินเทอร์เฟซการโจมตี แพ็กเก็ตที่นี่เป็นแพ็กเก็ตรวมทั้งหมด ในขณะที่แพ็กเก็ตที่อยู่ในอินเทอร์เฟซการโจมตีเป็นเฟรมดั้งเดิม ดังนั้นจำนวนแพ็กเก็ตที่นี่จึงน้อยกว่าเมื่อก่อนมาก ในตารางแรก เราจะเห็นฟิลด์สำคัญทั้งหมดของแพ็กเก็ต รวมถึงบางฟิลด์หลังการวิเคราะห์ (เช่น ส่วนหัว HTTP/เนื้อหา HTTP/วิธีการ ฯลฯ) ดังแสดงในรูปด้านล่าง:

- หลังจากคลิกแถวใดๆ ในตารางแรกแล้ว ให้ตรวจสอบตารางที่สองด้านล่างเพื่อดูว่าเฟรมข้อมูลต้นฉบับใดที่ตรงกับแพ็กเก็ตนี้ เราสามารถเห็นฟิลด์เฟรมพื้นฐานของแพ็กเก็ตเหล่านี้ได้ที่นี่ ดังแสดงในรูปด้านล่าง:

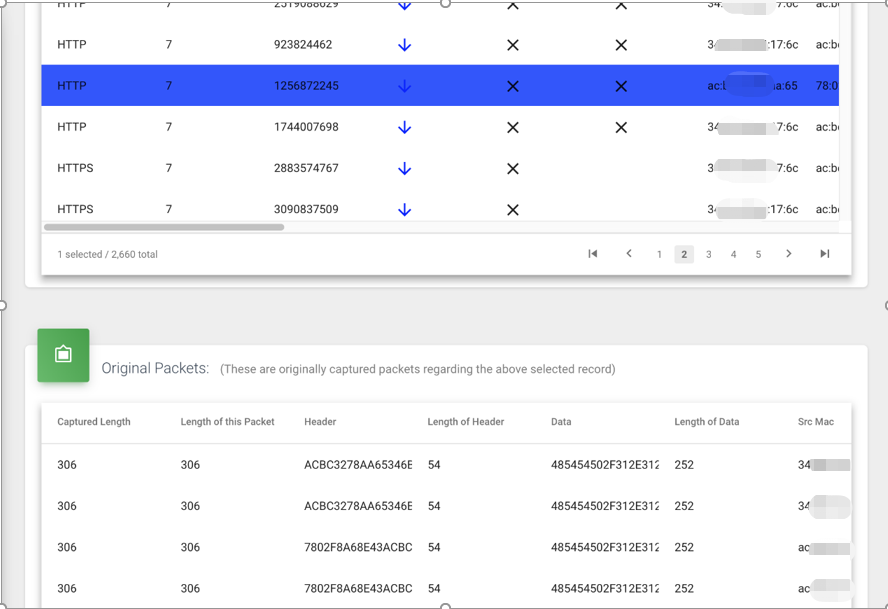

หน้าสถิติแพ็คเก็ต

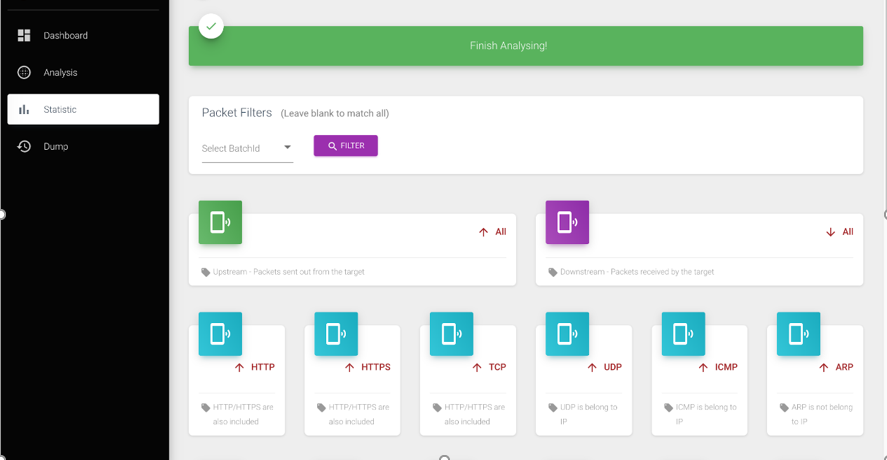

- ในทำนองเดียวกัน ในอินเทอร์เฟซนี้ จะแสดงก่อนว่ากระบวนการวิเคราะห์แพ็คเก็ตกำลังดำเนินการอยู่หรือไม่ หากยังวิเคราะห์อยู่ต้องรอให้การวิเคราะห์เสร็จสิ้นก่อนจึงจะดูผลลัพธ์ได้ หลังจากการวิเคราะห์เสร็จสิ้น สถานะจะเปลี่ยนเป็นเสร็จสมบูรณ์โดยอัตโนมัติ และคุณสามารถดูผลการวิเคราะห์ได้

- ขั้นแรก เราสามารถกรองตามชุดการโจมตี ซึ่งสามารถเลือกได้หลายรายการหรือเว้นว่างไว้ ซึ่งหมายความว่าชุดการโจมตีทั้งหมดจะถูกจับคู่ ดังแสดงในรูปด้านล่าง:

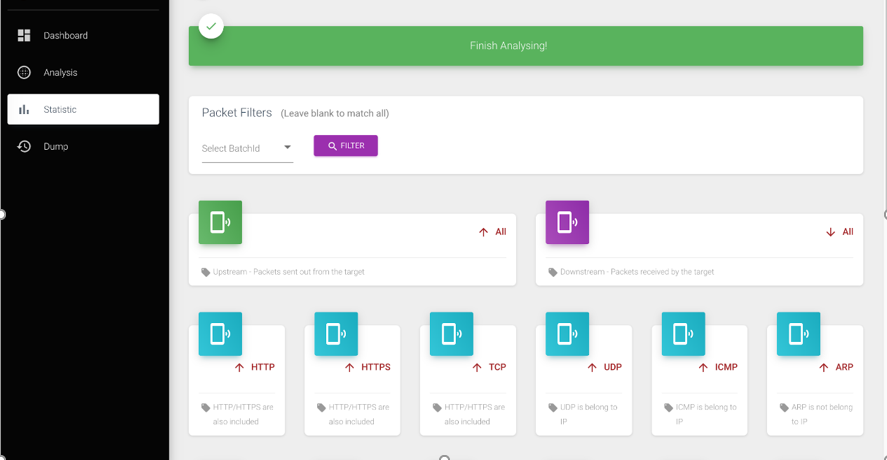

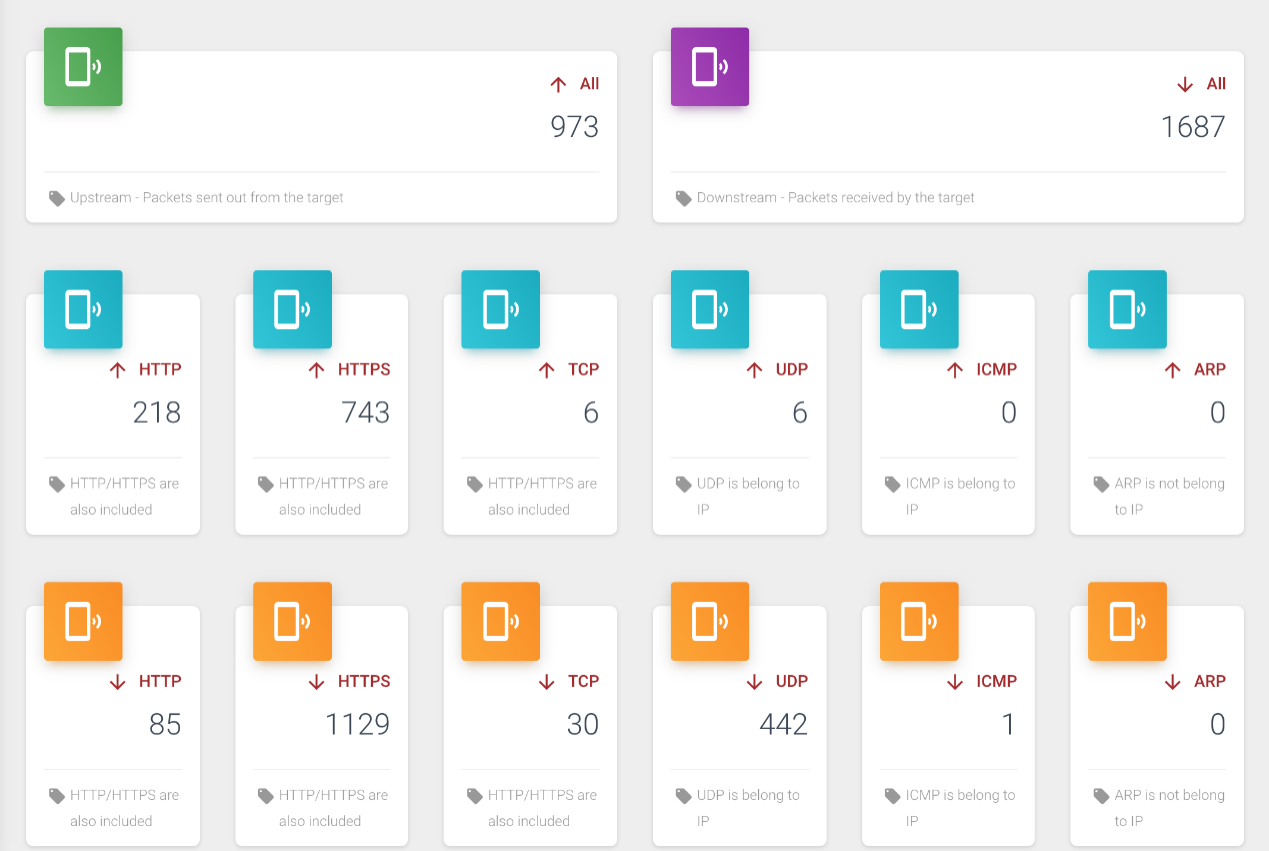

- หลังจากคลิกตัวกรอง คุณจะเห็นสถิติแพ็คเก็ตของประเภทโปรโตคอลโดยละเอียดต่างๆ ก่อน โดยส่วนใหญ่แบ่งออกเป็นสองประเภท: ต้นน้ำและปลายน้ำ ซึ่งแต่ละประเภทยังแบ่งเพิ่มเติมเป็นประเภทโปรโตคอล HTTP/HTTPS/TCP/UDP/ICMP/ARP โปรดทราบว่า TCP ในที่นี้หมายถึงโปรโตคอล TCP ประเภทอื่นๆ ยกเว้น HTTP และ HTTPS ในขณะที่ HTTP และ HTTPS จะได้รับการวิเคราะห์และนับแยกกันเป็นพิเศษ อินเทอร์เฟซสถิติแสดงในรูปด้านล่าง:

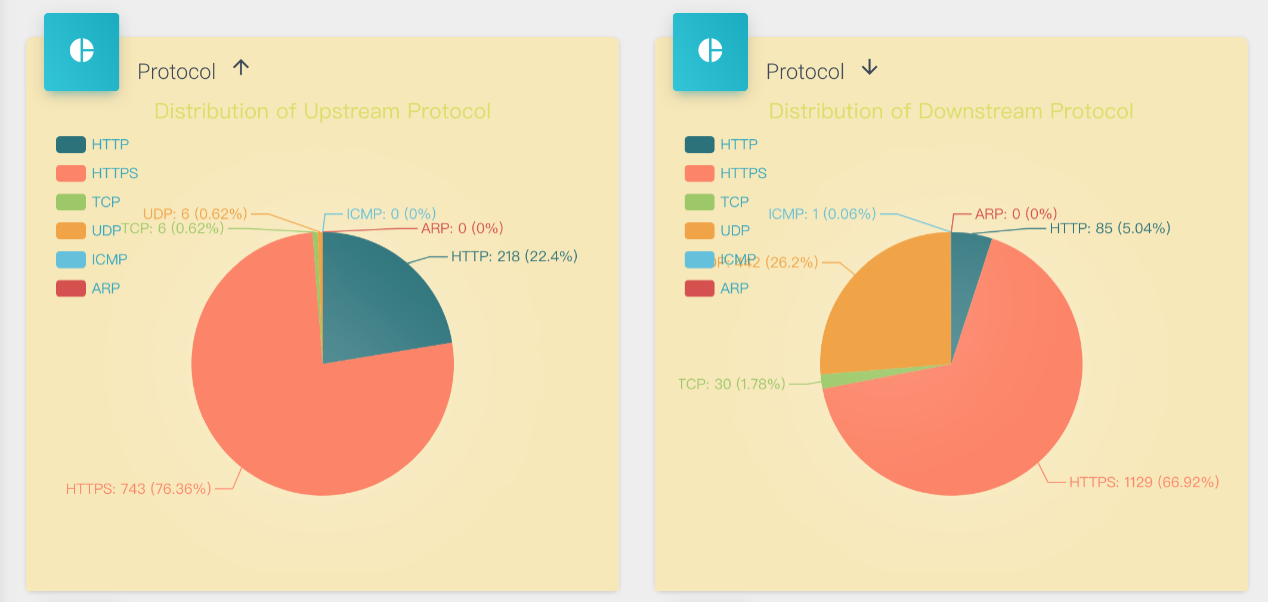

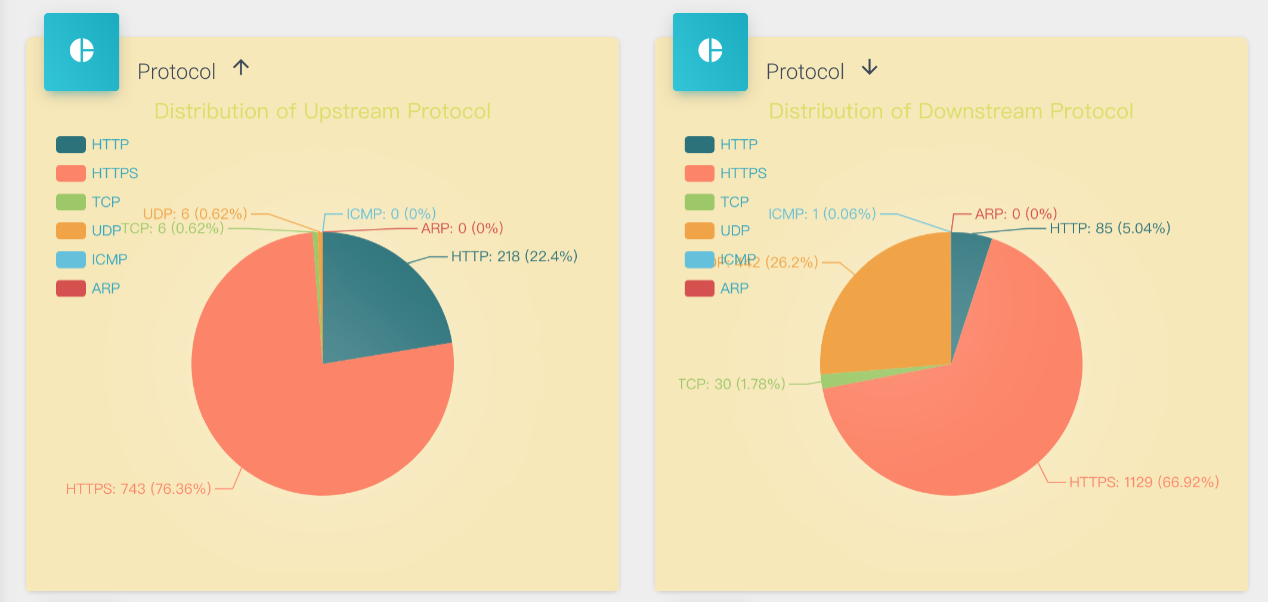

- เมื่อมองลงไปด้านล่าง คุณยังสามารถเห็นแผนภูมิวงกลมของโปรโตคอลแต่ละประเภท โดยแบ่งออกเป็นสองประเภท: ต้นน้ำและปลายน้ำ ดังแสดงในรูปด้านล่าง:

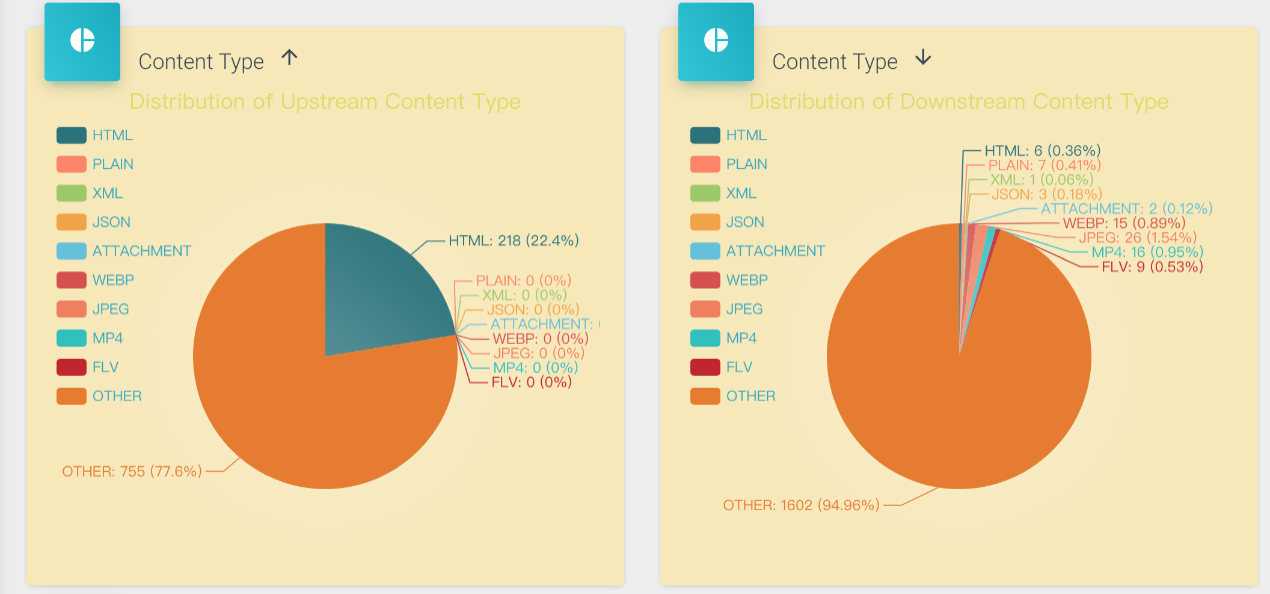

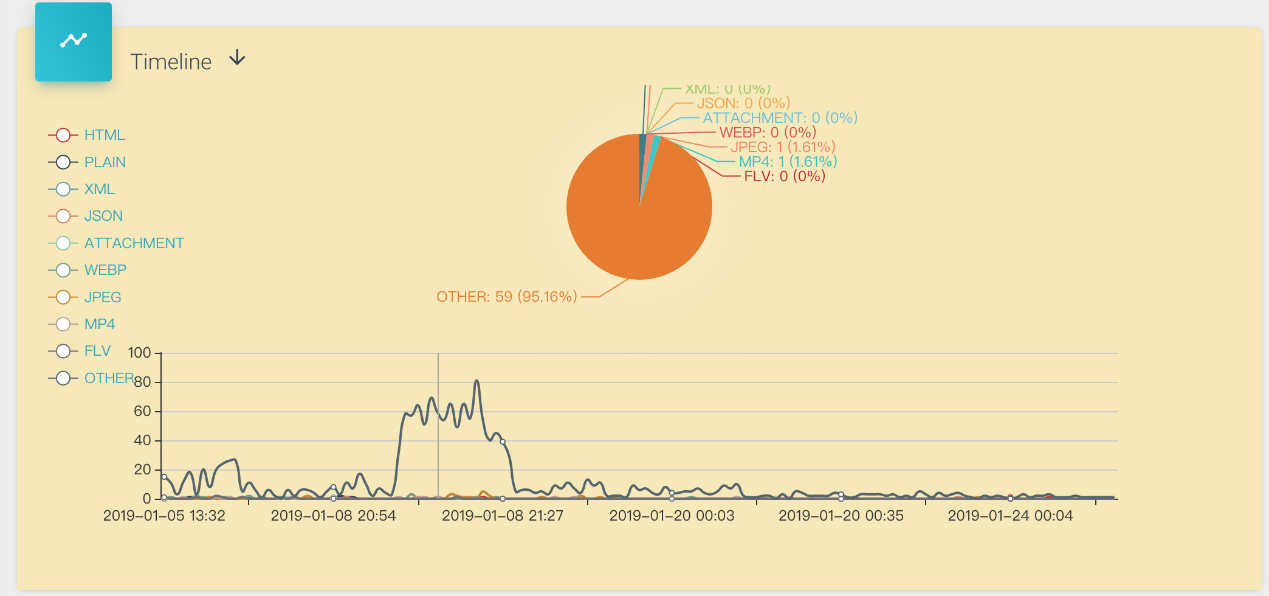

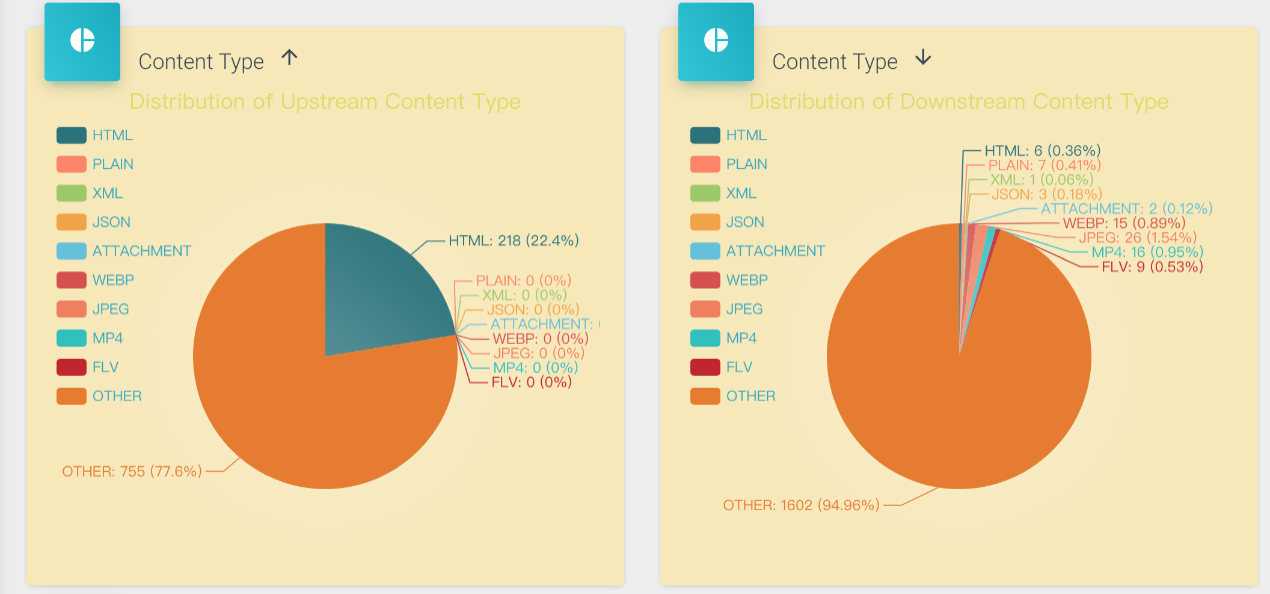

- ในทำนองเดียวกัน คุณยังสามารถดูแผนภูมิวงกลมของเนื้อหาแต่ละประเภท ซึ่งแบ่งออกเป็นสองประเภท: ต้นน้ำและปลายน้ำ โดยที่

other อ้างถึงแพ็กเก็ต TCP อื่นๆ ยกเว้น HTTP/HTTPS และแพ็กเก็ตของโปรโตคอลอื่นที่ไม่สามารถวิเคราะห์ได้ เนื่องจากไม่สามารถวิเคราะห์เนื้อหาที่แท้จริงของแพ็กเก็ตดังกล่าวได้ จึงจัดประเภทเป็นประเภท other ดังแสดงในรูปด้านล่าง:

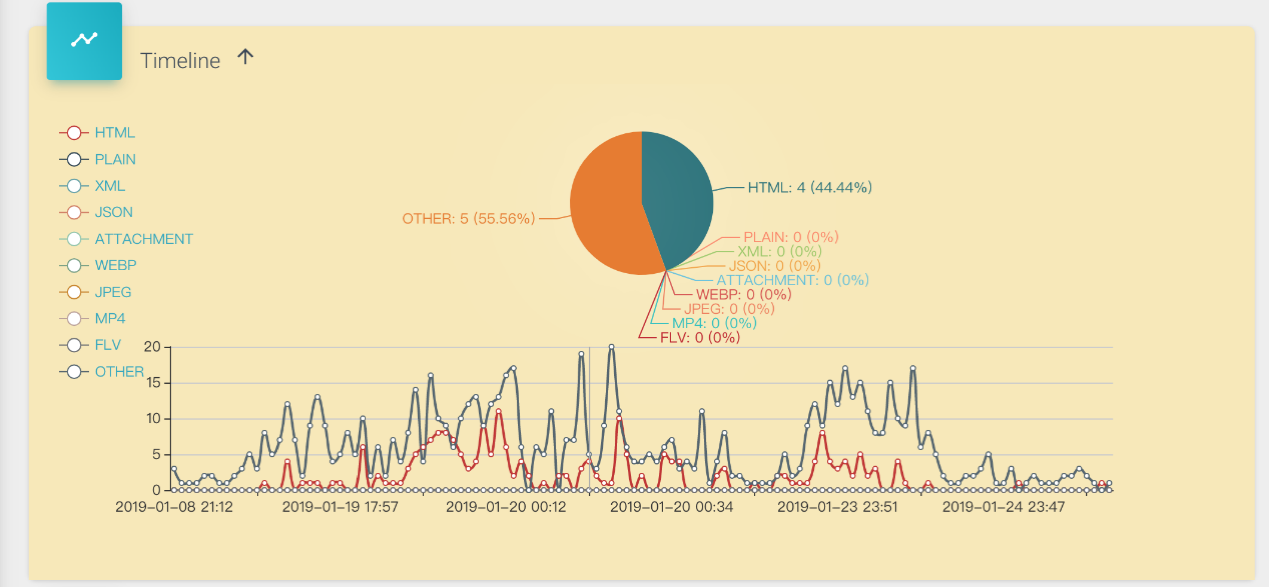

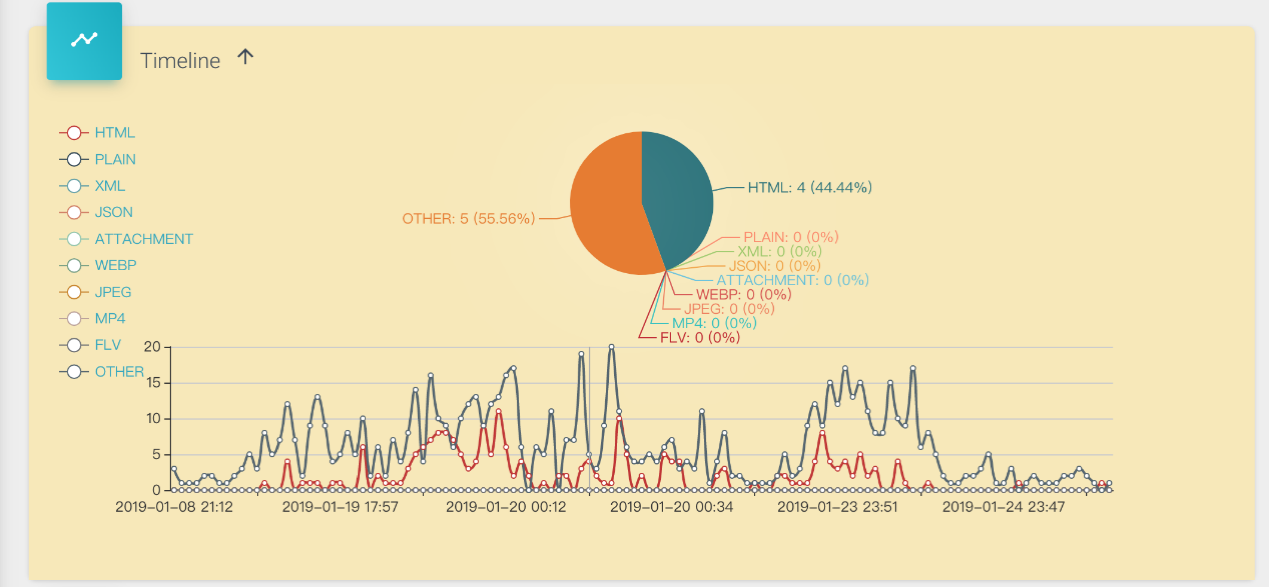

- นอกจากนี้เรายังสามารถเห็นการกระจายของเนื้อหาแพ็กเก็ตที่แตกต่างกันตามไทม์ไลน์ กราฟหลายเส้นที่ด้านล่างแสดงแนวโน้มการเปลี่ยนแปลงของเนื้อหาแพ็คเก็ตต่างๆ ในขณะที่แผนภูมิวงกลมที่ด้านบนโต้ตอบกับเมาส์ เมื่อเมาส์เคลื่อนที่บนแกน x ของกราฟหลายเส้น แผนภูมิวงกลมจะแสดงสถิติและสัดส่วนของเนื้อหาแพ็กเก็ตต่างๆ ในเวลาปัจจุบันบนแกน x แบบเรียลไทม์ ดังแสดงในรูปด้านล่าง

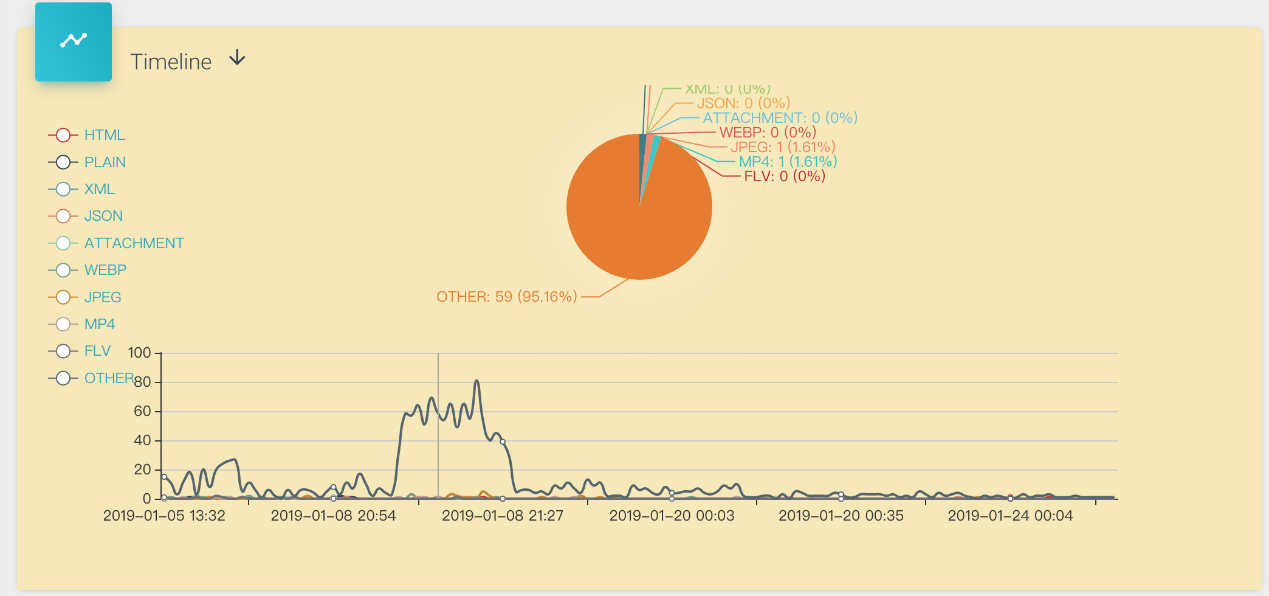

- ในทำนองเดียวกัน แผนภูมิไทม์ไลน์ยังแบ่งออกเป็นต้นน้ำและปลายน้ำ ดังแสดงในรูปด้านล่าง ซึ่งแสดงข้อมูลปลายน้ำ:

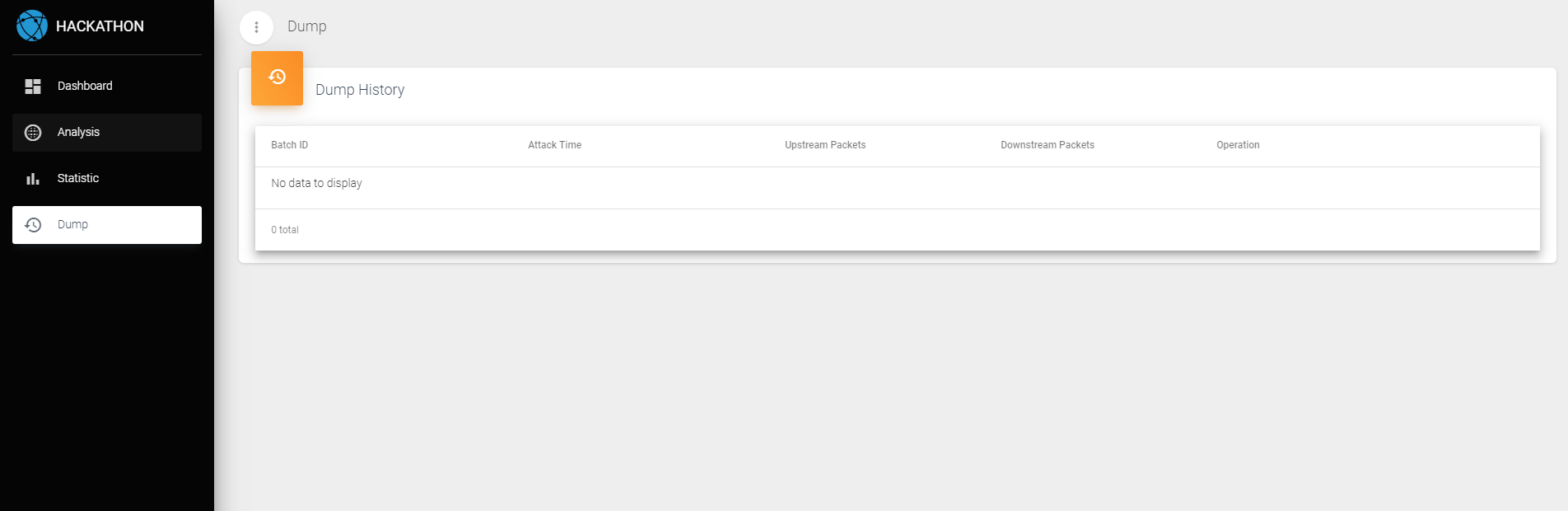

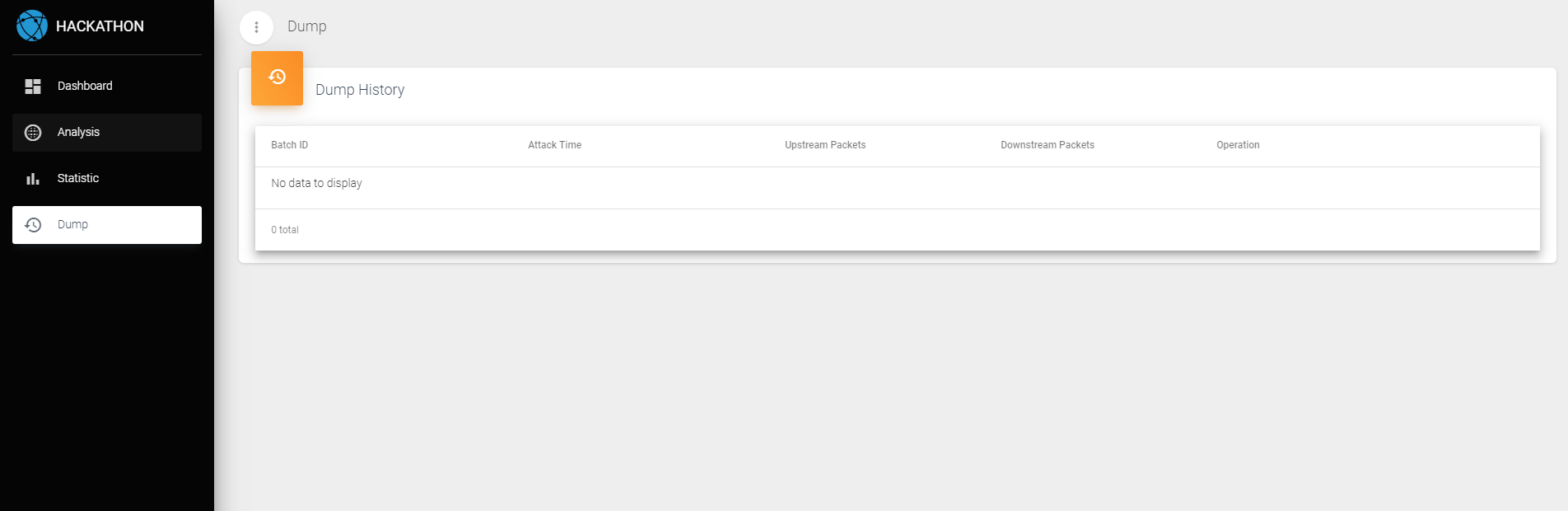

หน้าคลังสินค้าแพ็คเก็ต

- ในหน้านี้ เราจะเห็นข้อมูลพื้นฐานของการโจมตีแต่ละครั้ง เช่น ID การโจมตี/เวลาการโจมตี/จำนวนเฟรมข้อมูลอัปสตรีม/จำนวนเฟรมข้อมูลดาวน์สตรีม เป็นต้น นอกจากนี้เรายังสามารถดำเนินการในแต่ละกระบวนการโจมตี วิเคราะห์ใหม่ หรือลบทั้งหมดได้ แพ็กเก็ตที่เกี่ยวข้องและผลการวิเคราะห์ ดังแสดงในรูปด้านล่าง:

ผลงาน