Kubernetes ง่าย ๆ Cronjob Admin UI

Kronic อยู่ในช่วงต้นอัลฟ่า มันอาจกิน cronjobs ฝักหรือแม้แต่งานของคุณ หลีกเลี่ยงการเปิดเผย Kronic ไปยังบุคคลที่ไม่น่าเชื่อถือหรือเครือข่ายหรือใช้ Kronic ใกล้กับสิ่งใดสิ่งหนึ่งที่มีความสำคัญ

ดู Cronjobs ข้ามเนมสเปซ:

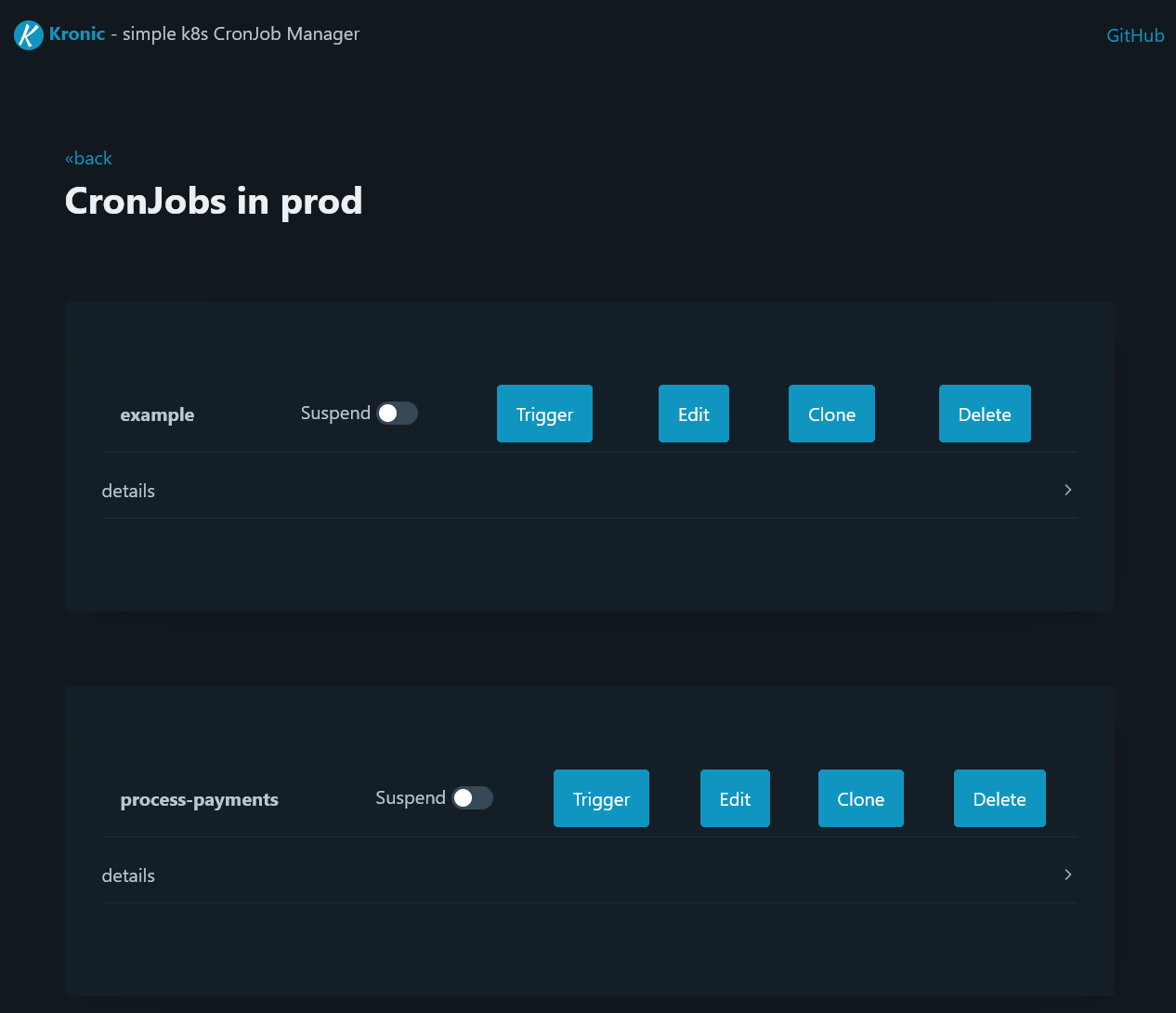

ดู, ระงับ, ทริกเกอร์, โคลนหรือลบ crobjobs ได้อย่างรวดเร็ว:

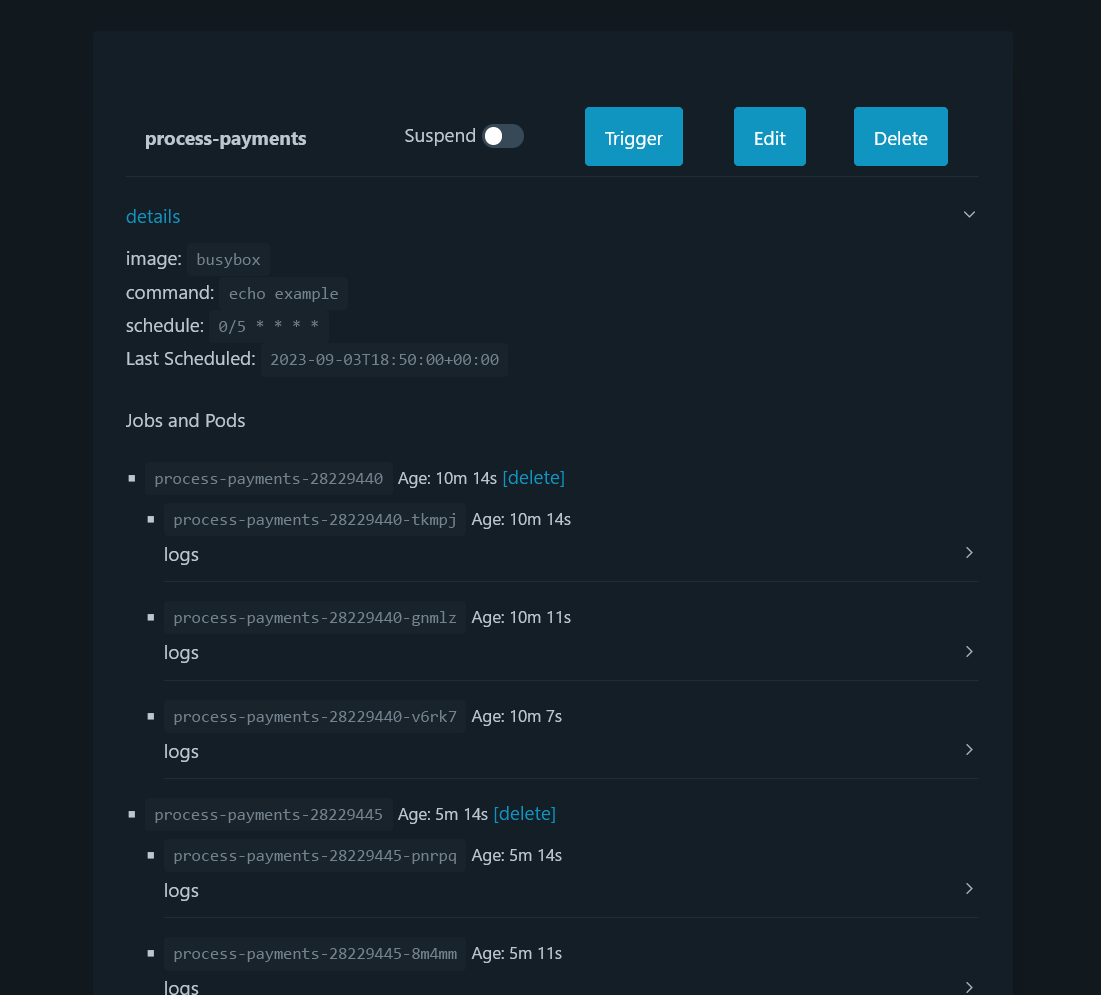

เจาะลึกลงไปในรายละเอียดเพื่อดูสถานะของงานและฝัก:

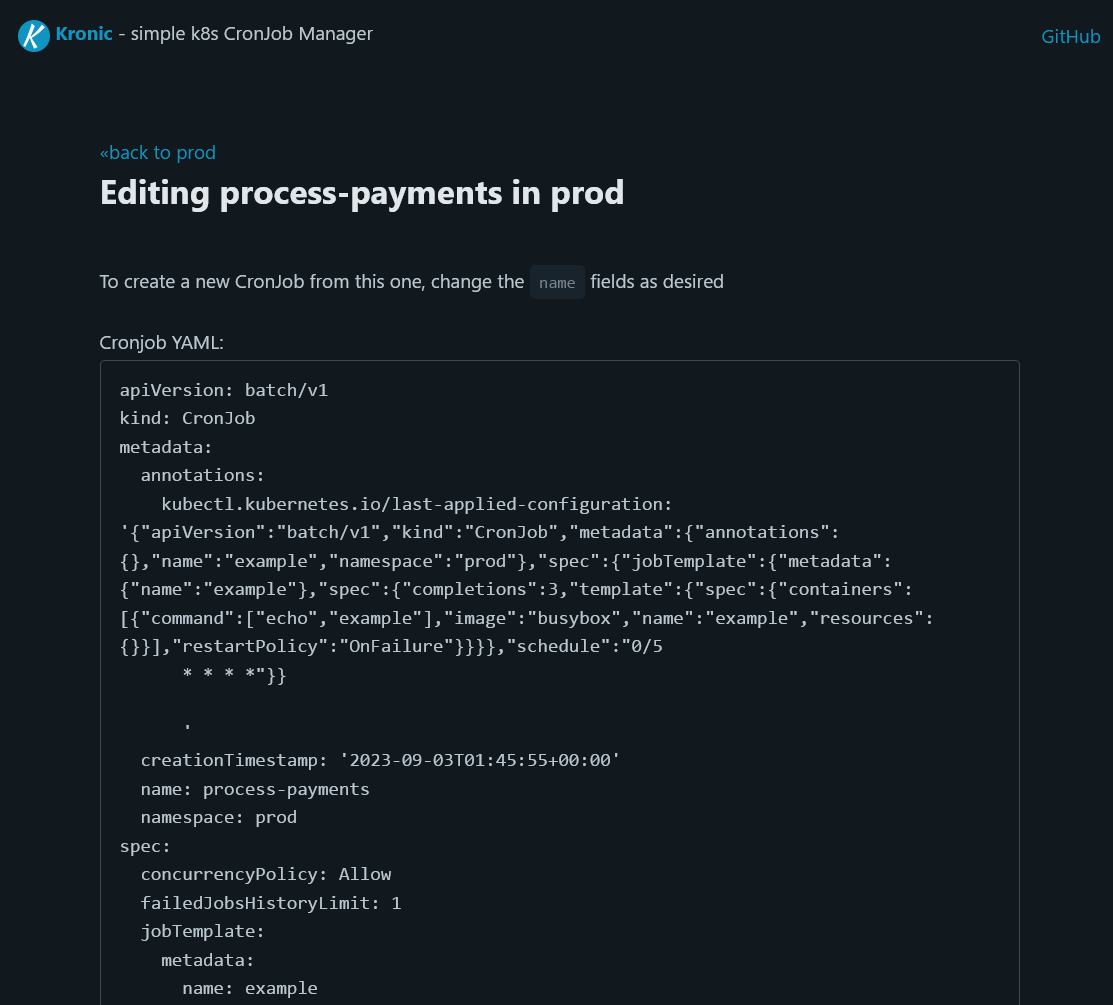

ทำให้มือของคุณสกปรกด้วย Yaml ดิบเพื่อแก้ไข cronjob:

Cronjobs เป็นเครื่องมือที่ทรงพลัง แต่ฉันพบว่านักพัฒนาและผู้มีส่วนได้ส่วนเสียมักจะต้องการวิธีที่ง่ายในการตรวจสอบสถานะของงานกระตุ้นให้พวกเขาหรือสร้างงานใหม่แบบใหม่ตามคำจำกัดความของ Cronjob ที่มีอยู่

Kronic ตั้งเป้าหมายที่จะเป็นผู้ดูแลระบบ UI / Dashboard / Manager อย่างง่ายเพื่อดูระงับทริกเกอร์แก้ไขและลบ Cronjobs ในคลัสเตอร์ Kubernetes

Kronic สามารถ จำกัด อยู่ที่รายการของเนมสเปซ ระบุว่าเป็นรายการคั่นเครื่องหมายจุลภาคในตัวแปรสภาพแวดล้อม KRONIC_ALLOW_NAMESPACES แผนภูมิ Helm เปิดเผยตัวเลือกนี้

Kronic ยังรองรับการติดตั้งที่กำหนดเอง ตัวแปรสภาพแวดล้อม KRONIC_NAMESPACE_ONLY จะ จำกัด Kronic ให้มีปฏิสัมพันธ์กับ cronjobs งานและฝักในเนมสเปซของตัวเองเท่านั้น การเปิดใช้งานการตั้งค่านี้ในค่าแผนภูมิ Helm ( env.KRONIC_NAMESPACE_ONLY="true" ) จะป้องกันการสร้าง clusterrole และ clusterrolebinding สร้างเฉพาะบทบาท namespaced และการผูกมัด

Kronic รองรับการรับรองความถูกต้องขั้นพื้นฐาน HTTP ไปยังแบ็กเอนด์ มันถูกเปิดใช้งานโดยค่าเริ่มต้นเมื่อติดตั้งผ่านแผนภูมิ Helm หากไม่มีการระบุรหัสผ่านชื่อผู้ใช้เริ่มต้นคือ kronic และรหัสผ่านถูกสร้างขึ้นแบบสุ่ม ชื่อผู้ใช้และรหัสผ่านสามารถตั้งค่าผ่านค่า Helm ภายใต้ auth.adminUsername และ auth.adminPassword หรือคุณอาจสร้างความลับของ Kubernetes สำหรับการปรับใช้เพื่ออ้างอิง

เพื่อดึงรหัสผ่านผู้ดูแลระบบที่สร้างขึ้นแบบสุ่ม:

kubectl --namespace <namespace> get secret <release-name> -ojsonpath="{.data.password}" | base64 -d

เพื่อสร้างความลับรหัสผ่านของผู้ดูแลระบบสำหรับใช้กับ Kronic:

kubectl --namespace <namespace> create secret generic custom-password --from-literal=password=<password>

## Tell the helm chart to use this secret:

helm --namespace <namespace> upgrade kronic kronic/kronic --set auth.existingSecretName=custom-password

แผนภูมิ Helm มีให้ที่./chart/kronic โดยค่าเริ่มต้นแผนภูมิ Kronic Helm จะให้บริการ ClusterIP เท่านั้น ดู value.yaml สำหรับการตั้งค่าโดยเฉพาะอย่างยิ่งส่วน ingress

คำเตือน หลีกเลี่ยงการเปิดเผย Kronic ต่อสาธารณะ! การกำหนดค่าเริ่มต้นอนุญาตให้มีการรับรองความถูกต้องพื้นฐาน แต่ให้การป้องกันน้อยที่สุดเท่านั้น

เพื่อติดตั้ง Kronic เป็น kronic ในเนมสเปซของตัวเอง:

helm repo add kronic https://mshade.github.io/kronic/

helm repo update

# Optionally fetch, then customize values file

helm show values kronic/kronic > myvalues.yaml

helm install -n kronic --create-namespace kronic kronic/kronic

# See the NOTES output for accessing Kronic and retrieving the initial admin password

kubectl port-forward ไม่มีการกำหนดค่าการเข้า localhost:8000 ดูคำเตือนด้านบน!

kubectl -n kronic port-forward deployment/kronic 8000:8000

Kronic สามารถใช้ไฟล์ KUBECONFIG เพื่อรันในเครื่องกับคลัสเตอร์ ทำเช่นนั้น:

docker run -i --name kronic

-v $HOME/.kube:/home/kronic/.kube

-p 8000:8000

ghcr.io/mshade/kronic

หมายเหตุ คุณอาจต้องตรวจสอบให้แน่ใจว่าได้รับสิทธิ์ในไฟล์ Kubeconfig สามารถอ่านได้สำหรับผู้ใช้

kronic(UID 3000) นอกจากนี้คุณยังสามารถติดตั้งไฟล์ kubeconfig ที่-v $HOME/.kube/kronic.yaml:/home/kronic/.kube/config

Kronic เป็นแอพขนาดเล็กที่สร้างขึ้นด้วย:

spec.timezone