该仓库包含在编写以下博客文章https://sensepost.com/blog/2022/abusing-windows-tokens-tokens-to-compromise-active-directive-directory-without-without-touching-lsass/时开发的工具。博客文章包含所有必要信息,以了解令牌操纵的内部机制以及我们如何利用它的优势。

此存储库包含四个工具:

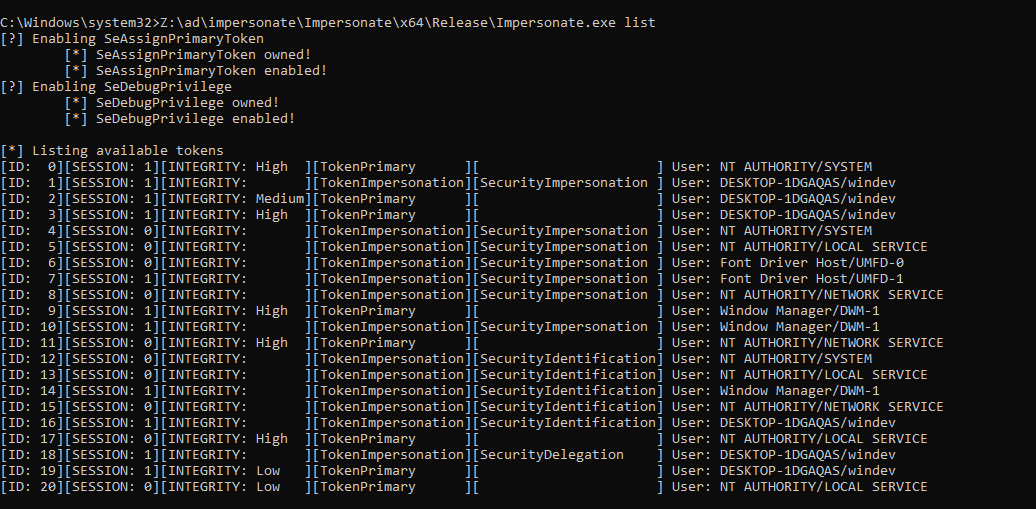

impersonate.exe工具包含三个模块:

为了编译项目,您将必须将运行时库选项切换到项目属性中的多线程调试(/MTD)。