o365 attack toolkit

1.0.0

o365-attack-toolkit 允許操作員執行 oauth 網路釣魚攻擊。

我們決定從舊的靜態定義模型轉向與帳戶即時完全「互動」。

網路釣魚端點負責提供執行 OAuth 令牌網路釣魚的 HTML 檔案。

之後,後端服務將使用該令牌來執行定義的攻擊。

管理介面可用於檢查從 Microsoft Graph API 提取的資訊。

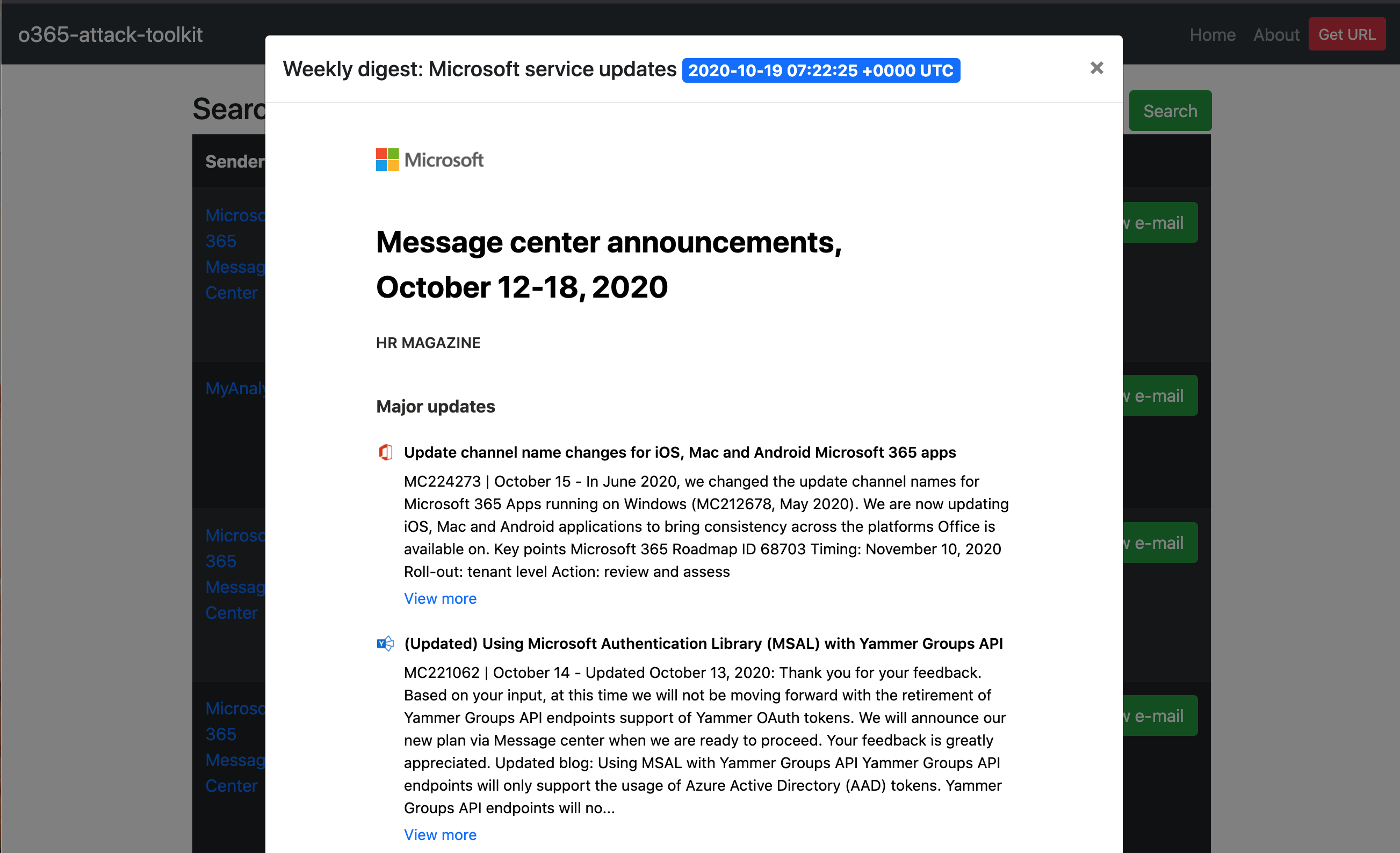

可以透過使用管理介面搜尋特定關鍵字來存取使用者電子郵件。下載關鍵字電子郵件的舊功能已停止。

該工具的新版本可讓您發送 HTML/TXT 電子郵件,包括來自受感染用戶的特定電子郵件地址的附件。此功能非常有用,因為用戶發送的魚叉式網路釣魚電子郵件更可信。

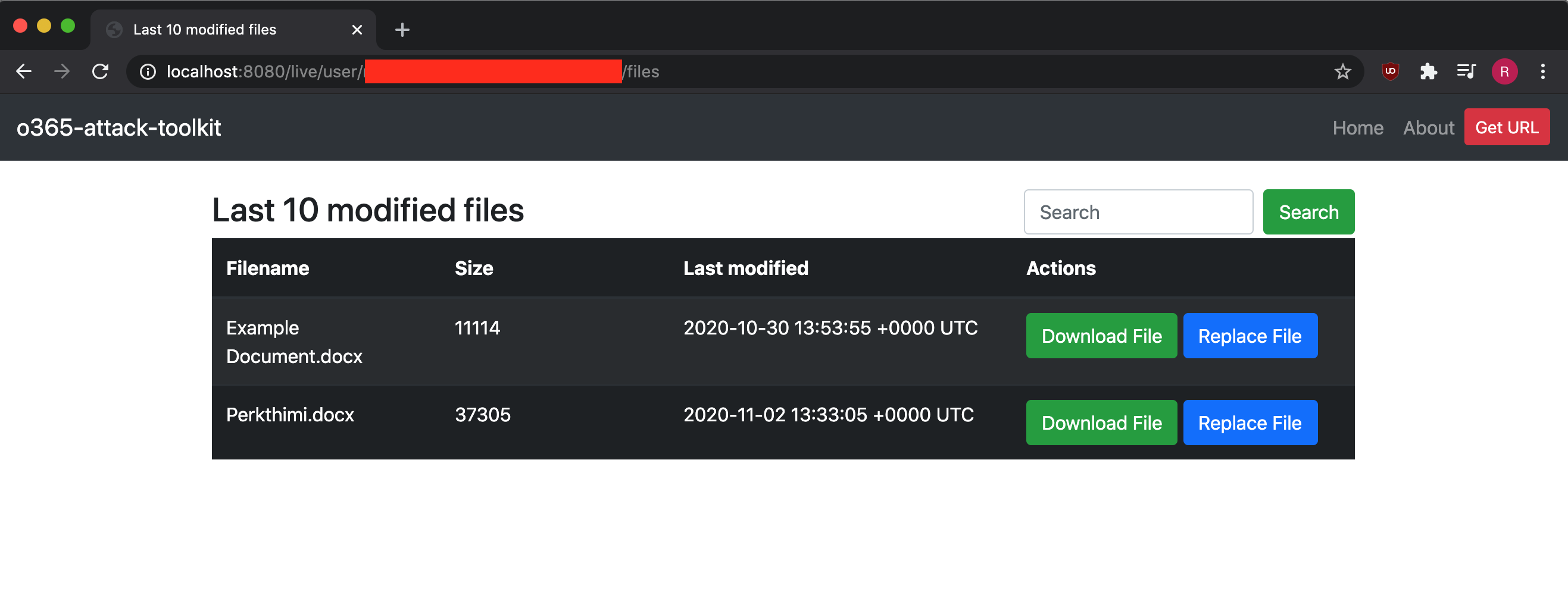

Microsoft Graph API 可用於跨 OneDrive、OneDrive for Business 和 SharePoint 文件庫存取文件。可以使用管理介面互動式地搜尋和下載使用者檔案。下載關鍵字檔案的舊功能已停止。

可以使用 Graph API 修改 OneDrive/Sharepoint 上託管的使用者文件。在此工具包的初始版本中,最後 10 個檔案將使用預先定義的巨集進行後門處理。這在紅隊行動期間是有風險的,因此使用有限。因此,我們實施了手動文件替換功能,以更好地控制攻擊。

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

配置範例如下:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

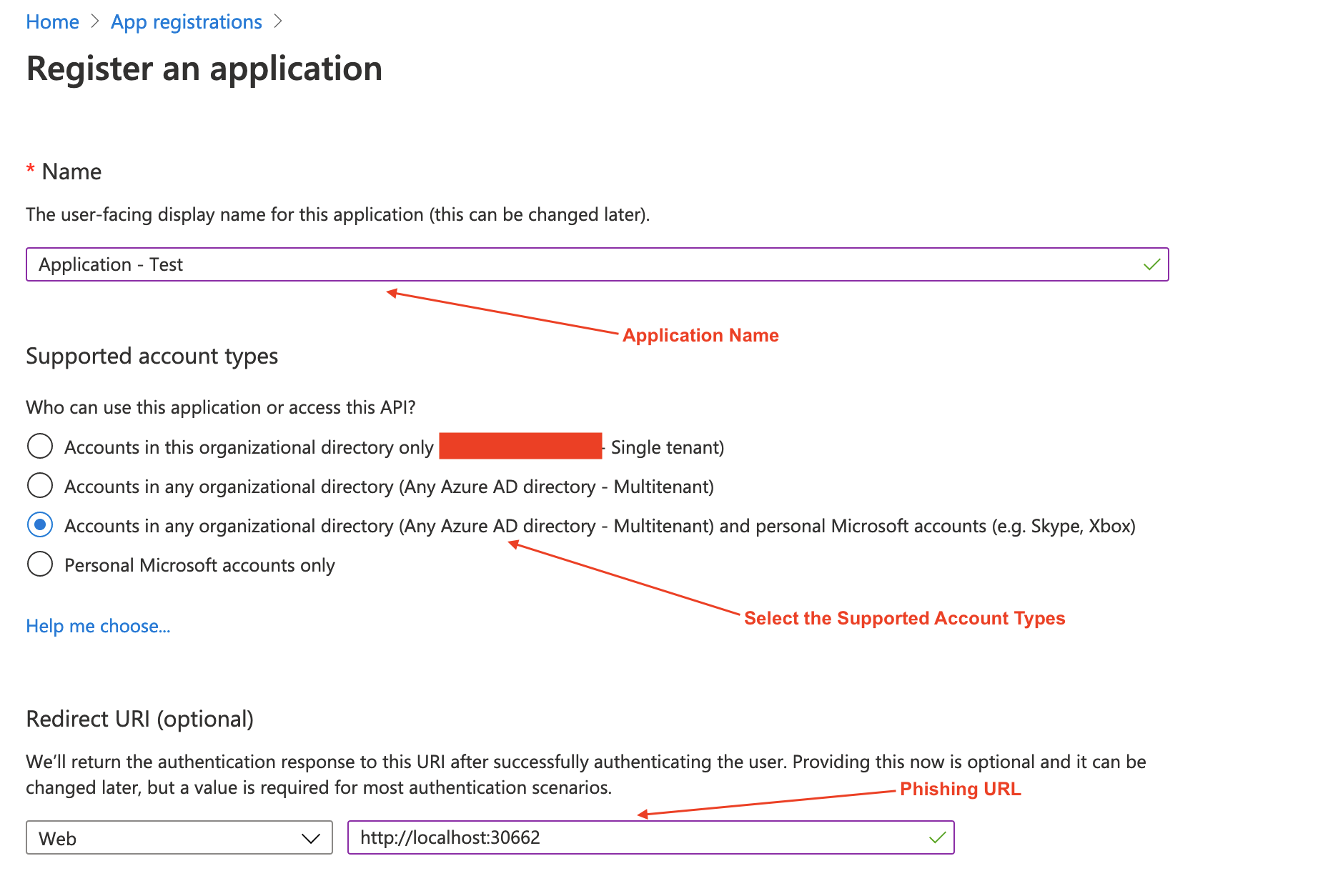

在開始使用此工具包之前,您需要在 Azure 入口網站上建立應用程式。前往 Azure Active Directory -> 應用程式註冊 -> 註冊應用程式。

建立應用程式後,將應用程式 ID 複製到設定檔中。

您需要建立一個客戶端金鑰,如下圖所示:

更新設定檔上的客戶端金鑰。

管理介面允許操作員與受感染的使用者互動。